Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Bedeutung

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung. Weitere Informationen finden Sie in unseren HÄUFIG gestellten Fragen.

In diesem Lernprogramm erfahren Sie, wie Sie Azure Active Directory B2C (Azure AD B2C) in LexisNexis ThreatMetrix integrieren. Erfahren Sie mehr über LexisNexis-Kontaktmethoden und ThreatMetix, den Profilerstellungs- und Identitätsüberprüfungsdienst, der auch umfassende Risikobewertungen basierend auf Benutzergeräten bereitstellt.

Die Profilerstellung dieser Integration basiert auf den Während des Registrierungsablaufs bereitgestellten Benutzerinformationen. ThreatMetrix ermöglicht es dem Benutzer, sich anzumelden oder nicht.

ThreatMetrix-Risikoanalyseattribute:

- Telefonnummer

- Profilerstellungsinformationen, die vom Benutzergerät erfasst werden

Voraussetzungen

Zunächst benötigen Sie Folgendes:

Ein Azure-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

- Ein Azure AD B2C-Mandant , der mit Ihrem Azure-Abonnement verknüpft ist

Szenariobeschreibung

Die ThreatMetrix-Integration umfasst die folgenden Komponenten:

- Azure AD B2C – Der Autorisierungsserver, der Benutzeranmeldeinformationen überprüft, auch als Identitätsanbieter (IdP) bezeichnet

- ThreatMetrix – Kombiniert Benutzereingaben mit Profilerstellungsinformationen vom Benutzergerät, um die Sicherheit der Interaktion zu überprüfen.

- Benutzerdefinierte REST-API – Verwendung zur Implementierung der Azure AD B2C- und ThreatMetrix-Integration

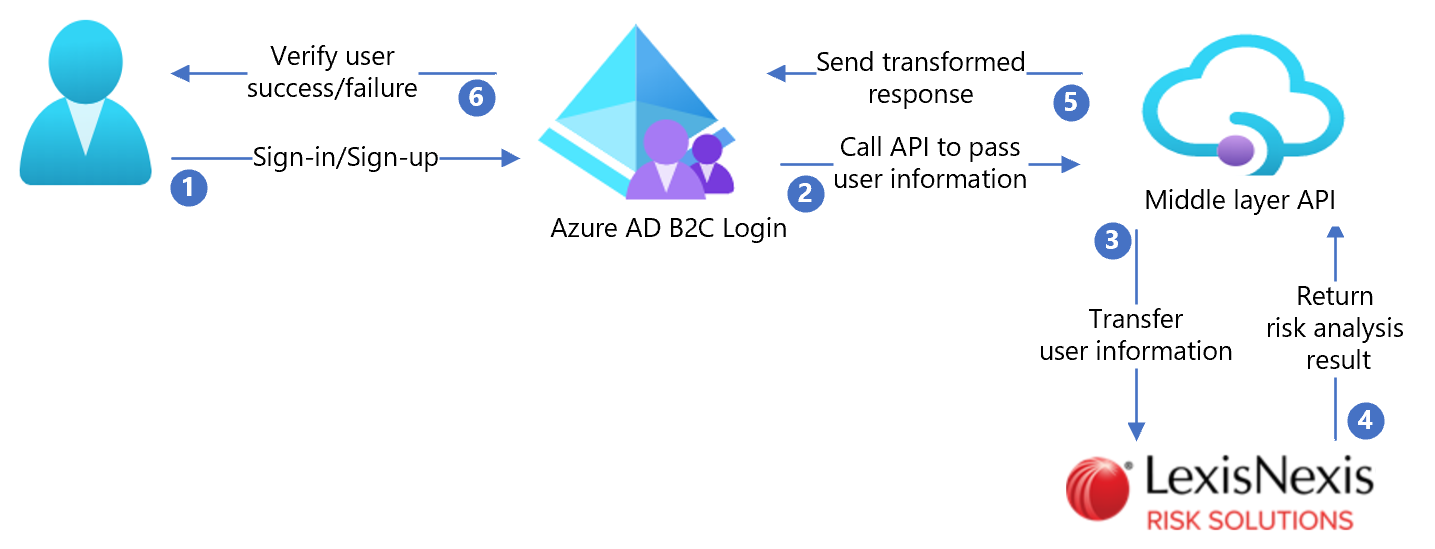

Das folgende Architekturdiagramm zeigt die Implementierung.

- Der Benutzer wählt die Registrierung aus, um ein neues Konto zu erstellen und Attribute einzugeben. Azure AD B2C sammelt die Attribute.

- Azure AD B2C ruft die API der mittleren Ebene auf und übergibt die Benutzerattribute.

- Die API der mittleren Ebene wandelt Attribute in ein Verbrauchs-API-Format um und sendet sie an LexisNexis.

- LexisNexis überprüft die Benutzeridentifikation basierend auf der Risikoanalyse und gibt die Ergebnisse an die API der mittleren Ebene zurück.

- Die API der mittleren Ebene verarbeitet die Ergebnisse und sendet relevante Informationen an Azure AD B2C.

- Azure AD B2C empfängt Informationen aus der API der mittleren Ebene. Wenn die Antwort fehlschlägt, wird eine Fehlermeldung angezeigt. Wenn die Antwort erfolgreich ist, wird der Benutzer authentifiziert und zugriff gewährt.

Ein LexisNexis-Konto und Nutzungsrichtlinien erstellen

- Um ein LexisNexis-Konto zu erstellen, wechseln Sie zu lexisnexis.com, und wählen Sie "Kontaktieren Sie uns" aus.

- Erstellen Sie eine Richtlinie mithilfe der LexisNexis-Dokumentation.

- Nach der Kontoerstellung erhalten Sie API-Konfigurationsinformationen. Verwenden Sie die folgenden Abschnitte, um den Vorgang abzuschließen.

Hinweis

Sie verwenden den Richtliniennamen später.

Konfigurieren von Azure AD B2C mit LexisNexis

Bereitstellen der API

Um den API-Code in einem Azure-Dienst bereitzustellen, wechseln Sie zu /samples/ThreatMetrix/API. Sie können den Code aus Visual Studio veröffentlichen.

Hinweis

Sie benötigen bereitgestellte Dienst-URL zum Konfigurieren der Microsoft Entra-ID.

Konfigurieren der API

Sie können App-Einstellungen im Azure App-Dienst konfigurieren, ohne sie in ein Repository einzuchecken. Sie stellen die folgenden Einstellungen für die REST-API bereit:

| Anwendungseinstellungen | Quelle | Hinweise |

|---|---|---|

| ThreatMetrix:URL | ThreatMetrix-Kontokonfiguration | Nicht verfügbar |

| BedrohungMetrix:OrgId | ThreatMetrix-Kontokonfiguration | Nicht verfügbar |

| ThreatMetrix:ApiKey | ThreatMetrix-Kontokonfiguration | Nicht verfügbar |

| ThreatMetrix:Richtlinie | Richtlinienname erstellt in ThreatMetrix | Nicht verfügbar |

| BasicAuth:ApiBenutzername | Geben Sie einen API-Benutzernamen ein. | Der Benutzername wird in der Azure AD B2C-Konfiguration verwendet. |

| BasicAuth:ApiPassword | Eingeben eines API-Kennworts | Das Kennwort wird in der Azure AD B2C-Konfiguration verwendet. |

Bereitstellen der Benutzeroberfläche

Diese Lösung verwendet benutzerdefinierte UI-Vorlagen, die von Azure AD B2C geladen wurden. Diese Vorlagen führen die Profilerstellung durch, die an ThreatMetrix gesendet wird.

Verwenden Sie die Anweisungen in der exemplarischen Vorgehensweise für benutzerdefinierte Seiteninhalte , um die UI-Dateien in /samples/ThreatMetrix/ui-template in einem BLOB-Speicherkonto bereitzustellen. Die Anleitung umfasst das Einrichten eines Blob-Speicherkontos, das Konfigurieren der Cross-Origin-Ressourcenfreigabe (CORS) und das Aktivieren des öffentlichen Zugriffs.

Die Benutzeroberfläche basiert auf der blaumeerblauen Vorlage in /samples/ThreatMetrix/ui-template/ocean_blue. Aktualisieren Sie Benutzeroberflächenlinks, sodass sie auf den bereitgestellten Speicherort verweisen. Suchen Sie im Benutzeroberflächenordner https://yourblobstorage/blobcontainer, und ersetzen Sie die Angabe durch den bereitgestellten Speicherort.

Erstellen von API-Richtlinienschlüsseln

Um zwei Richtlinienschlüssel zu erstellen, befolgen Sie die Anweisungen zum Hinzufügen von REST-API-Benutzernamen- und Kennwortrichtlinienschlüsseln. Eine Richtlinie gilt für den API-Benutzernamen, der andere für das API-Kennwort, das Sie erstellt haben.

Beispielnamen für Richtlinienschlüssel:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Aktualisieren der API-URL

Suchen Sie in Beispielen/ThreatMetrix/policy/TrustFrameworkExtensions.xmldas Rest-LexisNexus-SessionQuery technische Profil, und aktualisieren Sie das ServiceUrl Metadatenelement mit dem bereitgestellten API-Speicherort.

Aktualisieren der UI-URL

Suchen Sie in /samples/ThreatMetrix/policy/TrustFrameworkExtensions.xml nach https://yourblobstorage/blobcontainer/ und ersetzen Sie es durch den Speicherort der UI-Datei.

Hinweis

Es wird empfohlen, eine Zustimmungsbenachrichtigung auf der Attributsammlungsseite hinzuzufügen. Benachrichtigen Sie Benutzer, dass Informationen zur Identitätsüberprüfung an Drittanbieterdienste gesendet werden.

Konfigurieren der Azure AD B2C-Richtlinie

Wechseln Sie zum benutzerdefinierten Richtlinienstartpaket , um LocalAccounts herunterzuladen. Konfigurieren Sie die Richtlinie in Beispielen/ThreatMetrix/policy/ für den Azure AD B2C-Mandanten.

Hinweis

Aktualisieren Sie die Richtlinien, die sich auf Ihren Mandanten beziehen.

Testen des Benutzerflows

- Öffnen Sie den Azure AD B2C-Mandanten.

- Wählen Sie unter Richtlinien die Option Benutzerflows aus.

- Wählen Sie den erstellten Benutzerfluss aus.

- Wählen Sie Benutzerflow ausführen aus.

- Wählen Sie für "Anwendung" die registrierte App aus (z. B. JWT).

- Wählen Sie für antwort-URL die Umleitungs-URL aus.

- Wählen Sie Benutzerflow ausführen aus.

- Schließen Sie den Registrierungsablauf ab.

- Erstellen Sie ein Konto.

- Melden Sie sich ab.

- Schließen Sie den Anmeldeablauf ab.

- Wählen Sie Weiter aus.

- Das Puzzle ThreatMetrix erscheint.