Planen einer automatischen Benutzerbereitstellung in Microsoft Entra ID

Viele Organisationen nutzen Software-as-a-Service-Anwendungen (SaaS-Anwendungen) wie ServiceNow, Zscaler und Slack, um die Endbenutzerproduktivität zu steigern. In der Vergangenheit waren die IT-Mitarbeiter auf manuelle Bereitstellungsmethoden wie das Hochladen von CSV-Dateien oder die Verwendung benutzerdefinierter Skripte angewiesen, um die Benutzeridentitäten in jeder SaaS-Anwendung sicher zu verwalten. Diese Prozesse sind jedoch fehleranfällig, unsicher und schwer zu verwalten.

Die automatische Benutzerbereitstellung von Microsoft Entra vereinfacht diesen Prozess durch die sichere Automatisierung der Erstellung, Pflege und Entfernung von Benutzeridentitäten in SaaS-Anwendungen auf der Grundlage von Geschäftsregeln. Durch diese Automatisierung können Sie Ihre Identitätsverwaltungssysteme sowohl in reinen Cloudumgebungen als auch in Hybridumgebungen effektiv skalieren, wenn Sie die jeweilige Abhängigkeit von cloudbasierten Lösungen erweitern.

Lesen Sie Automatisieren der Bereitstellung und Bereitstellungsaufhebung von Benutzern für SaaS-Anwendungen mit Microsoft Entra ID, um die Funktionalität besser zu verstehen.

Zusätzlich zur Bereitstellung in SaaS-Anwendungen unterstützt Microsoft Entra die automatische Benutzerbereitstellung auch die Bereitstellung in vielen lokalen und privaten Cloudanwendungen. Weitere Informationen finden Sie unter Microsoft Entra-Architektur für die lokale Bereitstellung einer Anwendungsidentität.

Lernen

Bei der Benutzerbereitstellung wird die Grundlage für eine fortlaufende Identitätsgovernance geschaffen und die Qualität von Geschäftsprozessen verbessert, die auf autoritativen Identitätsdaten basieren.

Hauptvorteile

Die Aktivierung der automatischen Benutzerbereitstellung bietet die folgenden Hauptvorteile:

Gesteigerte Produktivität: Sie können Benutzeridentitäten in SaaS-Anwendungen mit einer einzigen Benutzeroberfläche für die Benutzerbereitstellungsverwaltung verwalten. Diese Oberfläche verfügt über einen einzelnen Satz von Bereitstellungsrichtlinien.

Risikomanagement: Sie können die Sicherheit erhöhen, indem Sie Änderungen basierend auf dem Mitarbeiterstatus oder den Gruppenmitgliedschaften automatisieren, die Rollen und/oder den Zugriff definieren.

Erfüllung von Compliance und Governance: Microsoft Entra ID unterstützt native Überwachungsprotokolle für jede Benutzerbereitstellungsanforderung. Die Anforderungen werden sowohl im Quell- als auch im Zielsystem ausgeführt. Mit Überwachungspfaden können Sie von einem einzigen Bildschirm aus verfolgen, wer Zugriff auf Anwendungen hat.

Kostensenkung: Die automatische Benutzerbereitstellung reduziert Kosten, indem Ineffizienzen und menschliche Fehler vermieden werden, die bei einer manuellen Bereitstellung entstehen. Außerdem wird der Bedarf an benutzerdefinierten Benutzerbereitstellungslösungen, Skripts und Überwachungsprotokollen verringert.

Lizenzierung

Microsoft Entra ID bietet die Self-Service-Integration einer beliebigen Anwendung mithilfe von Vorlagen im Anwendungskatalogmenü. Eine vollständige Liste der Lizenzanforderungen finden Sie unter Microsoft Entra-Preise.

Anwendungslizenzierung

Sie benötigen die entsprechenden Lizenzen für die Anwendung(en), die Sie automatisch bereitstellen möchten. Klären Sie mit den Anwendungsbesitzern, ob die der Anwendung zugewiesenen Benutzer über die entsprechenden Lizenzen für ihre Anwendungsrollen verfügen. Wenn Microsoft Entra ID die automatische Bereitstellung basierend auf Rollen verwaltet, müssen die in Microsoft Entra ID zugewiesenen Rollen an Anwendungslizenzen ausgerichtet sein. Falsche Lizenzen, die sich im Besitz der Anwendung befinden, können zu Fehlern bei der Bereitstellung/Aktualisierung eines Benutzers führen.

Begriffe

In diesem Artikel werden die folgenden Begriffe verwendet:

CRUD-Vorgänge – Aktionen, die für Benutzerkonten ausgeführt werden: Erstellen, Lesen, Aktualisieren, Löschen.

Einmaliges Anmelden (Single Sign-On, SSO) – Die Möglichkeit eines Benutzers, sich einmal anzumelden und auf alle SSO-fähigen Anwendungen zuzugreifen. Im Kontext der Benutzerbereitstellung ist das einmalige Anmelden das Ergebnis von Benutzern, die über ein einzelnes Konto für den Zugriff auf alle Systeme verfügen, die die automatische Benutzerbereitstellung verwenden.

Quellsystem - Das Repository von Benutzern, aus dem Microsoft Entra ID bereitstellt. Microsoft Entra ID ist das Quellsystem für die meisten vorintegrierten Bereitstellungsconnectors. Es gibt jedoch einige Ausnahmen für Cloudanwendungen wie SAP, Workday und AWS. Informationen hierzu finden Sie beispielsweise unter Benutzerbereitstellung aus Workday in AD.

Zielsystem - Das Repository von Benutzern, in das Microsoft Entra ID bereitstellt. Das Zielsystem ist in der Regel eine SaaS-Anwendung wie ServiceNow, Zscaler oder Slack. Bei dem Zielsystem kann es sich auch um ein lokales System wie AD handeln.

System für domänenübergreifendes Identitätsmanagement (SCIM) - Ein offener Standard, der die Automatisierung der Benutzerbereitstellung ermöglicht. SCIM kommuniziert Benutzeridentitätsdaten zwischen Identitätsanbietern und Dienstanbietern. Microsoft ist ein Beispiel für einen Identitätsanbieter. Salesforce ist ein Beispiel für einen Dienstanbieter. Dienstanbieter benötigen Benutzeridentitätsinformationen, und ein Identitätsanbieter erfüllt diese Anforderung. SCIM ist der Mechanismus, mit dem der Identitätsanbieter und der Dienstanbieter Informationen hin und her senden.

Schulungsressourcen

| Ressourcen | Link und Beschreibung |

|---|---|

| On-Demand-Webinare | Verwalten Sie Ihre Unternehmensanwendungen mit Microsoft Entra ID Erfahren Sie, wie Microsoft Entra ID Ihnen helfen kann, SSO für Ihre SaaS-Unternehmensanwendungen zu erreichen und wie Sie den Zugriff am besten kontrollieren können. |

| Videos | Was ist die Benutzerbereitstellung in Azure Active Directory? Implementieren der Benutzerbereitstellung in Azure Active Directory Integration von Salesforce mit Microsoft Entra ID: Wie Sie die Benutzerbereitstellung automatisieren |

| Onlinekurse | SkillUp Online: Verwaltung von Identitäten Erfahren Sie, wie Sie Microsoft Entra ID in viele SaaS-Anwendungen integrieren und den Benutzerzugang zu diesen Anwendungen sichern können. |

| Bücher | Moderne Authentifizierung mit Microsoft Entra ID für Webanwendungen (Entwicklerreferenz) erste Ausgabe. Dies ist ein autoritativer, ausführlicher Leitfaden für die Entwicklung von Active Directory-Authentifizierungslösungen für diese neuen Umgebungen. |

| Lernprogramme | Siehe Liste der Tutorials zur Integration von SaaS-Anwendungen in Microsoft Entra ID. |

| Häufig gestellte Fragen | Häufig gestellte Fragen zur automatisierten Benutzerbereitstellung |

Lösungsarchitekturen

Der Bereitstellungsdienst von Microsoft Entra richtet Benutzer für SaaS-Anwendungen und andere Systeme ein, indem er eine Verbindung zu den API-Endpunkten für die Benutzerverwaltung herstellt, die von jedem Anwendungsanbieter bereitgestellt werden. Mit diesen API-Endpunkten für die Benutzerverwaltung können Sie mit Microsoft Entra ID programmatisch Benutzer erstellen, aktualisieren und entfernen.

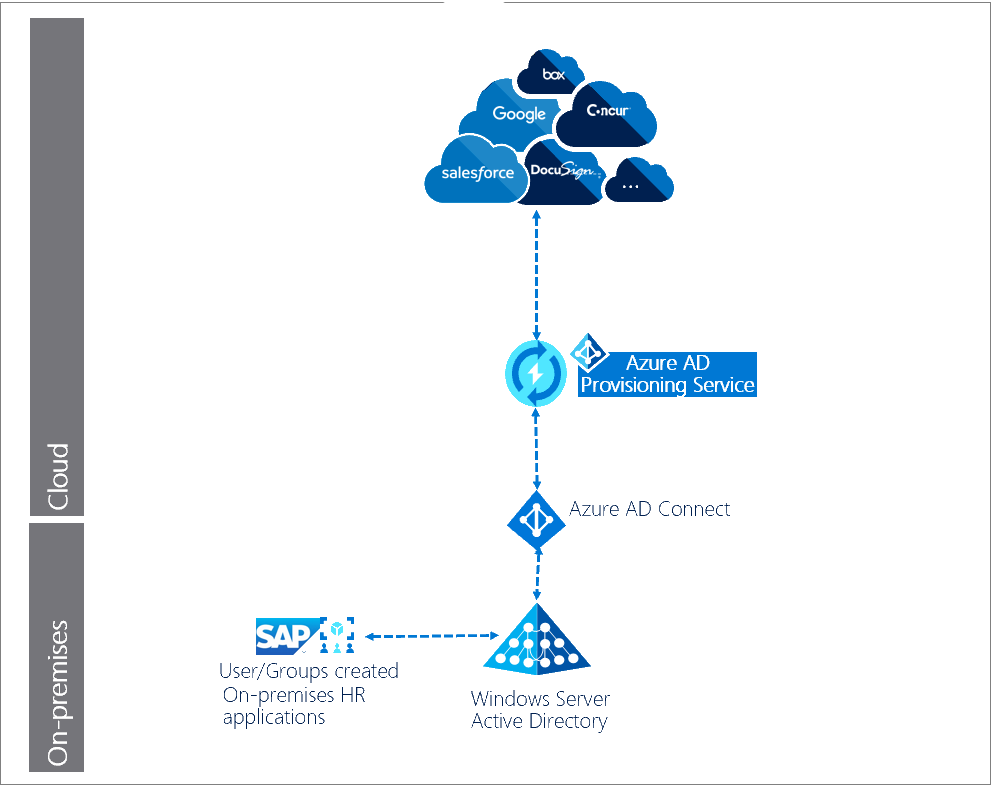

Automatische Benutzerbereitstellung für Hybridunternehmen

In diesem Beispiel werden Benutzer und/oder Gruppen in einer mit einem lokalen Verzeichnis verbundenen HR-Datenbank erstellt. Der Microsoft Entra Bereitstellungsdienst verwaltet die automatische Bereitstellung von Benutzern für die SaaS-Zielanwendungen.

Beschreibung des Workflows:

Benutzer/Gruppen werden in einer lokalen HR-Anwendung/einem lokalen HR-System (z. B. SAP) erstellt.

Der Microsoft Entra Connect-Agent führt geplante Synchronisierungen von Identitäten (Benutzern und Gruppen) aus dem lokalen AD mit Microsoft Entra ID durch.

Der Microsoft Entra-Bereitstellungsdienst beginnt einenersten Zyklus mit dem Quellsystem und dem Zielsystem.

Der Microsoft Entra-Bereitstellungsdienst fragt das Quellsystem nach Benutzern und Gruppen ab, die seit dem ersten Zyklus geändert wurden, und überträgt Änderungen mithilfe von Push in inkrementellen Zyklen.

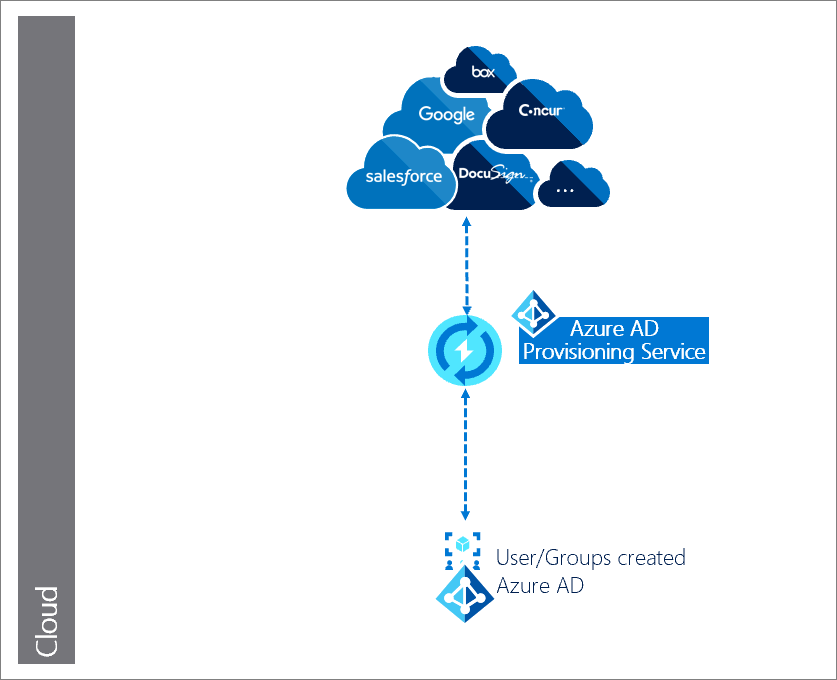

Automatische Benutzerbereitstellung für reine Cloudunternehmen

In diesem Beispiel erfolgt die Benutzererstellung in Microsoft Entra ID und der Microsoft Entra Bereitstellungsdienst verwaltet die automatische Bereitstellung von Benutzern für die Zielanwendungen (SaaS).

Beschreibung des Workflows:

Benutzer/Gruppen werden in Microsoft Entra ID erstellt.

Der Microsoft Entra-Bereitstellungsdienst beginnt einenersten Zyklus mit dem Quellsystem und dem Zielsystem.

Der Microsoft Entra-Bereitstellungsdienst fragt das Quellsystem nach Benutzern und Gruppen ab, die seit dem ersten Zyklus aktualisiert wurden, und führt inkrementelle Zyklen aus.

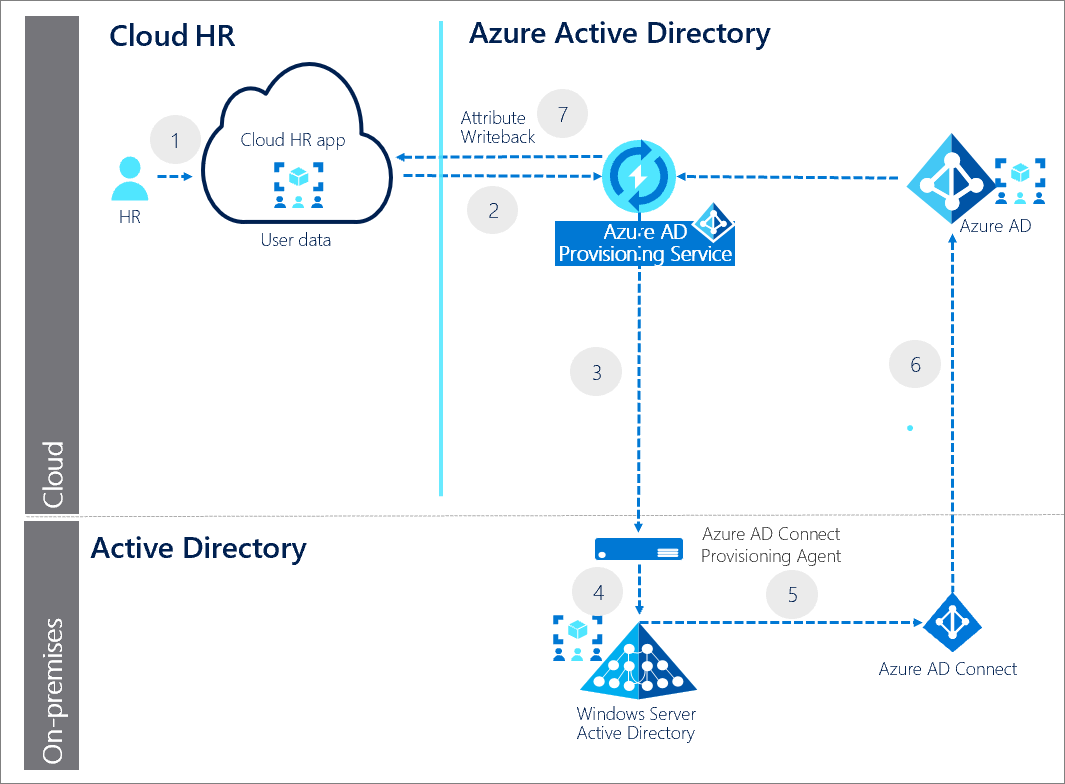

Automatische Benutzerbereitstellung für HR-Cloudanwendungen

In diesem Beispiel werden die Benutzer und/oder Gruppen in einer HR-Cloudanwendung wie Workday oder SuccessFactors erstellt. Der Microsoft Entra-Bereitstellungsdienst und der Microsoft Entra Connect-Bereitstellungsagent stellen die Benutzerdaten aus dem Cloud HR-App-Mandanten in AD bereit. Sobald die Konten in AD aktualisiert sind, werden sie über Microsoft Entra Connect mit Microsoft Entra ID synchronisiert, und die E-Mail-Adressen und die Attribute des Benutzernamens können zurück in den Cloud HR-App-Mandanten geschrieben werden.

- Das HR-Team führt die Transaktionen im Mandanten der HR-Cloud-App durch.

- Der Microsoft Entra-Bereitstellungsdienst führt die geplanten Zyklen vom Mandanten der HR-Cloud-App aus und erkennt Änderungen, die zur Synchronisierung mit AD verarbeitet werden müssen.

- Der Microsoft Entra-Bereitstellungsdienst ruft den Microsoft Entra Connect-Bereitstellungs-Agent mit einer Anforderungsnutzlast auf, die die Erstellungs-, Aktualisierungs-, Aktivierungs- oder Deaktivierungsvorgänge für das AD-Konto enthält.

- Der Microsoft Entra Connect-Bereitstellungs-Agent verwendet ein Dienstkonto zum Verwalten von AD-Kontodaten.

- Microsoft Entra Connect führt eine Deltasynchronisierung aus, um Updates in AD zu pullen.

- AD-Updates werden mit Microsoft Entra ID synchronisiert.

- Der Microsoft Entra-Bereitstellungsdienst schreibt E-Mail-Attribut und Benutzernamen aus Microsoft Entra ID in den Mandanten der HR-Cloud-App zurück.

Planen des Bereitstellungsprojekts

Berücksichtigen Sie die Anforderungen Ihrer Organisation, um die Strategie für die Implementierung der Benutzerbereitstellung in Ihrer Umgebung festzulegen.

Einbeziehen der richtigen Beteiligten

Wenn Technologieprojekte nicht gelingen, ist dies in der Regel auf nicht erfüllte Erwartungen auf den Gebieten Auswirkungen, Ergebnisse und Zuständigkeiten zurückzuführen. Um diese Fallstricke zu vermeiden, stellen Sie sicher, dass Sie die richtigen Projektbeteiligten einbeziehen und dass die Rollen der Projektbeteiligten gut verstanden werden, indem Sie die Beteiligten sowie deren Projektbeitrag und Zuständigkeiten dokumentieren.

Planen der Benachrichtigungen

Kommunikation ist ein kritischer Faktor für den Erfolg jedes neuen Diensts. Kommunizieren Sie proaktiv mit Ihren Benutzer*innen darüber, wie sich die Nutzung ändern wird, wann die Änderung zu erwarten ist und wie sie Unterstützung erhalten, wenn sie auf Probleme stoßen.

Planen eines Pilotprojekts

Es wird empfohlen, die Erstkonfiguration der automatischen Benutzerbereitstellung in einer Testumgebung mit einer kleinen Teilmenge von Benutzern vorzunehmen, bevor die Skalierung auf alle Benutzer in der Produktionsumgebung erfolgt. Siehe hierzu Bewährte Methoden für das Ausführen eines Politprojekts.

Bewährte Methoden für einen Pilotversuch

Bei einem Pilotversuch können Sie eine Funktion mit einer kleinen Gruppe testen, bevor Sie die Funktion für alle Benutzer bereitstellen. Sorgen Sie im Rahmen Ihrer Tests dafür, dass die einzelnen Anwendungsfälle in Ihrer Organisation sorgfältig getestet werden.

Zielen Sie in der ersten Phase auf IT und Benutzerfreundlichkeit ab, und wählen Sie zum Testen andere geeignete Benutzer aus, die Feedback bereitstellen können. Verwenden Sie dieses Feedback, um die Informationen und Anweisungen weiterzuentwickeln, die Sie an Ihre Benutzer senden, und Erkenntnisse über die Art von Problemen zu gewinnen, mit denen Ihre Supportmitarbeiter möglicherweise konfrontiert sind.

Erweitern Sie das Rollout auf größere Benutzergruppen, indem Sie die Zielgruppe(n) ausweiten. Der Bereich einer Gruppe wird über eine dynamische Gruppenmitgliedschaft oder durch manuelles Hinzufügen von Benutzer*innen zu den Zielgruppen erweitert.

Planen der Anwendungsverbindungen und -verwaltung

Verwenden Sie das Microsoft Entra Admin Center, um alle Anwendungen, die die Bereitstellung unterstützen, anzuzeigen und zu verwalten. Weitere Informationen finden Sie unter Suchen Ihrer Apps im Portal.

Ermitteln des zu verwendenden Connectortyps

Die tatsächlichen Schritte, die zum Aktivieren und Konfigurieren der automatischen Bereitstellung erforderlich sind, variieren je nach Anwendung. Wenn die Anwendung, die Sie automatisch bereitstellen möchten, im Microsoft Entra-Katalog für Saas-Apps aufgeführt ist, sollten Sie das Tutorial zur Integration der entsprechenden Anwendung auswählen, um den bereits integrierten Benutzerbereitstellungsconnector zu konfigurieren.

Führen Sie andernfalls die folgenden Schritte aus:

Erstellen Sie eine Anforderung für einen bereits integrierten Benutzerbereitstellungsconnector. Unser Team arbeitet mit Ihnen und dem Anwendungsentwickler bzw. der Anwendungsentwickler*in zusammen, um Ihre Anwendung in unsere Plattform zu integrieren, wenn sie SCIM unterstützt.

Verwenden Sie die allgemeine BYOA SCIM-Benutzerbereitstellungsunterstützung für die App. Die Verwendung von SCIM ist eine Voraussetzung für Microsoft Entra ID, um Benutzer ohne einen vorintegrierten Bereitstellungsconnector für die App bereitzustellen.

Wenn die Anwendung den BYOA SCIM-Connector verwenden kann, lesen Sie die Informationen im Tutorial zur BYOA SCIM-Integration, um den BYOA SCIM-Connector für die Anwendung zu konfigurieren.

Weitere Informationen finden Sie unter Welche Anwendungen und Systeme kann ich mit der automatischen Benutzerbereitstellung von Microsoft Entra verwenden?

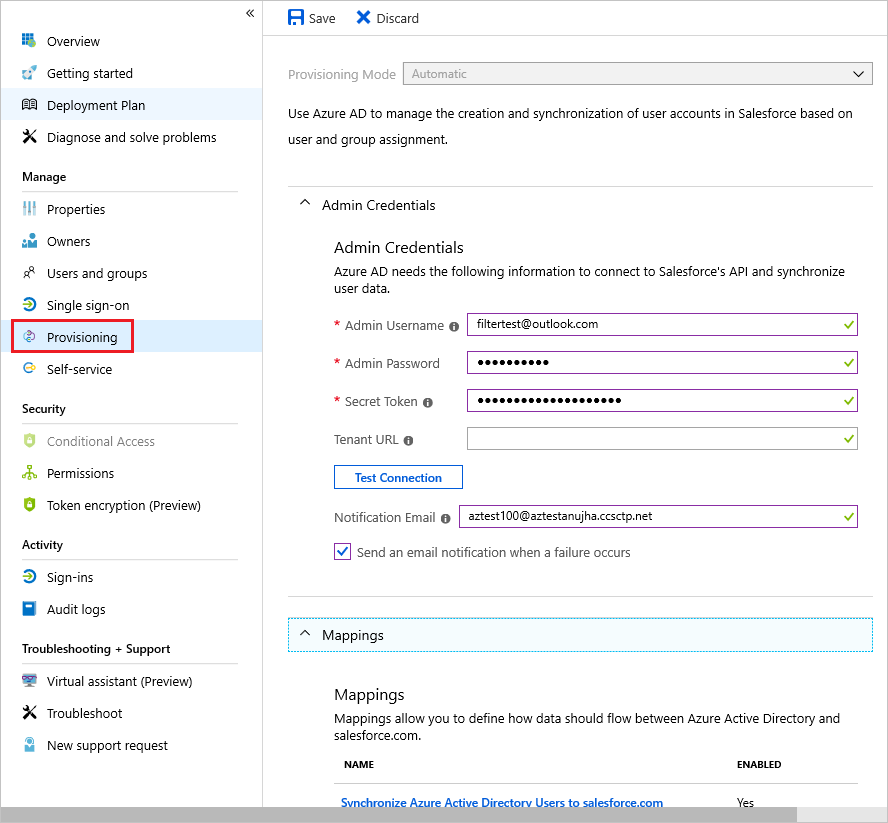

Erfassen von Informationen zum Autorisieren des Anwendungszugriffs

Das Einrichten der automatischen Benutzerbereitstellung erfolgt pro Anwendung. Für jede Anwendung müssen Sie Administratoranmeldeinformationen angeben, um eine Verbindung mit dem Endpunkt der Benutzerverwaltung des Zielsystems herstellen zu können.

In der folgenden Abbildung ist eine Version der erforderlichen Administratoranmeldeinformationen dargestellt:

Während einige Anwendungen den Administratorbenutzernamen und das Kennwort erfordern, benötigen andere möglicherweise ein Bearertoken.

Planen der Benutzer- und Gruppenbereitstellung

Wenn Sie die Benutzerbereitstellung für Unternehmens-Apps aktivieren, steuert das Microsoft Entra Admin Center die zugehörigen Attributwerte durch die Attributzuordnung.

Festlegen von Vorgängen für jede SaaS-App

Jede Anwendung verfügt möglicherweise über eindeutige Benutzer- oder Gruppenattribute, die den Attributen in Ihrer Microsoft Entra ID-Instanz zugeordnet werden müssen. Möglicherweise sind für eine Anwendung nicht alle CRUD-Vorgänge verfügbar.

Dokumentieren Sie für jede Anwendung die folgenden Informationen:

Die CRUD-Bereitstellungsvorgänge, die für die Benutzer- und/oder Gruppenobjekte der Zielsysteme ausgeführt werden sollen. Beispielsweise möchte ein Besitzer einer SaaS-App nicht alle möglichen Vorgänge ausführen.

Die im Quellsystem verfügbaren Attribute

Die im Zielsystem verfügbaren Attribute

Die Zuordnung von Attributen zwischen den Systemen.

Auswählen der bereitzustellenden Benutzer und Gruppen

Vor dem Implementieren der automatischen Benutzerbereitstellung müssen Sie die Benutzer und Gruppen festlegen, die für Ihre Anwendung bereitgestellt werden sollen.

Verwenden Sie Bereichsfilter, um attributbasierte Regeln zu definieren, die festlegen, welche Benutzer für eine Anwendung bereitgestellt werden.

Verwenden Sie dann nach Bedarf Benutzer- und Gruppenzuweisungen für eine zusätzliche Filterung.

Definieren von Benutzer- und Gruppenattributzuordnungen

Zum Implementieren der automatischen Benutzerbereitstellung müssen Sie die für die Anwendung erforderlichen Benutzer- und Gruppenattribute definieren. Es ist ein vorkonfigurierter Satz von Attributen und Attributzuordnungen zwischen Microsoft Entra-Benutzerobjekten und den Benutzerobjekten der einzelnen SaaS-Anwendungen verfügbar. Nicht alle Saas-Apps unterstützen Gruppenattribute.

Microsoft Entra ID unterstützt durch die direkte Zuordnung von Attribut zu Attribut, die Bereitstellung konstanter Werte oder das Schreiben von Ausdrücken für Attributzuordnungen. Durch diese Flexibilität können Sie genau steuern, was im Attribut des Zielsystems aufgefüllt wird. Mit der Microsoft Graph-API und dem Graph-Explorer können Sie die Attributzuordnungen und das Schema Ihrer Benutzerbereitstellung in eine JSON-Datei exportieren und wieder in Microsoft Entra ID importieren.

Weitere Informationen finden Sie unter Anpassen von Attributzuordnungen für die Benutzerbereitstellung für SaaS-Anwendungen in Microsoft Entra ID.

Besondere Aspekte bei der Benutzerbereitstellung

Berücksichtigen Sie Folgendes, um Probleme nach der Bereitstellung zu minimieren:

Stellen Sie sicher, dass die Attribute, mit denen Benutzer-/Gruppenobjekte zwischen Quell- und Zielanwendungen zugeordnet werden, resilient sind. Bei Änderungen der Attribute (beispielsweise wenn ein Benutzer in einen anderen Bereich des Unternehmens wechselt) sollten Benutzer/Gruppen nicht falsch bereitgestellt werden.

Für Anwendungen gelten möglicherweise bestimmte Einschränkungen und/oder Anforderungen, die eingehalten/erfüllt werden müssen, damit die Benutzerbereitstellung ordnungsgemäß funktioniert. In Slack werden beispielsweise Werte für bestimmte Attribute abgeschnitten. Entsprechende Informationen finden Sie in den Tutorials zur automatischen Benutzerbereitstellung für die einzelnen Anwendungen.

Stellen Sie Schemakonsistenz zwischen den Quell- und Zielsystemen sicher. Zu häufigen Problemen zählen z. B. nicht übereinstimmende Attribute wie UPN oder E-Mail. Beispielsweise ist UPN in Microsoft Entra ID als john_smith@contoso.com und in der App als jsmith@contoso.com festgelegt. Weitere Informationen finden Sie unter Referenz zum Benutzer- und Gruppenschema.

Planen von Tests und der Sicherheit

Stellen Sie in jeder Phase der Bereitstellung sicher, dass Sie testen, ob die Ergebnisse erwartungsgemäß ausfallen, und überwachen Sie die Bereitstellungszyklen.

Planen von Tests

Konfigurieren Sie zunächst die automatische Benutzerbereitstellung für die Anwendung. Führen Sie dann Testfälle aus, um zu überprüfen, ob die Lösung die Anforderungen Ihrer Organisation erfüllt.

| Szenarien | Erwartete Ergebnisse |

|---|---|

| Benutzer*innen werden einer dem Zielsystem zugewiesenen Gruppe hinzugefügt. | Das Benutzerobjekt wird im Zielsystem bereitgestellt. Der Benutzer kann sich beim Zielsystem anmelden und die gewünschten Aktionen ausführen. |

| Benutzer*innen werden aus einer dem Zielsystem zugewiesenen Gruppe entfernt. | Die Bereitstellung des Benutzerobjekts wird im Zielsystem aufgehoben. Der Benutzer kann sich nicht beim Zielsystem anmelden. |

| Die Benutzerinformationen werden in Microsoft Entra ID mittels einer beliebigen Methode aktualisiert. | Aktualisierte Benutzerattribute werden im Zielsystem nach einem inkrementellen Zyklus reflektiert. |

| Benutzer*innen befinden sich außerhalb des gültigen Bereichs. | Das Benutzerobjekt wird deaktiviert oder gelöscht. Hinweis: Dieses Verhalten wird bei der Workday-Bereitstellung außer Kraft gesetzt. |

Planen der Sicherheit

Es ist üblich, dass im Rahmen einer Bereitstellung eine Sicherheitsüberprüfung erforderlich ist. Wenn Sie eine Sicherheitsüberprüfung benötigen, lesen Sie die zahlreichen Microsoft Entra ID-Whitepapers, die einen Überblick über die Identität als Dienst bieten.

Planen eines Rollbacks

Wenn die Implementierung der automatischen Benutzerbereitstellung in der Produktionsumgebung nicht wie gewünscht funktioniert, können Sie die folgenden Rollbackschritte ausführen, um einen früheren bekannten fehlerfreien Zustand wiederherzustellen:

Überprüfen Sie die Bereitstellungsprotokolle, um zu ermitteln, welche fehlerhaften Vorgänge für die betroffenen Benutzer und/oder Gruppen aufgetreten sind.

Ermitteln Sie anhand der Bereitstellungsüberwachungsprotokolle den letzten bekannten fehlerfreien Status der betroffenen Benutzer und/oder Gruppen. Überprüfen Sie auch die Quellsysteme (Microsoft Entra ID oder AD).

Arbeiten Sie mit dem Anwendungsbesitzer zusammen, um die betroffenen Benutzer und/oder Gruppen direkt in der Anwendung mit den letzten bekannten funktionierenden Statuswerten zu aktualisieren.

Bereitstellen des automatischen Benutzerbereitstellungsdiensts

Wählen Sie die auszuführenden Schritte gemäß den Anforderungen Ihrer Lösung aus.

Vorbereiten des ersten Zyklus

Bei der ersten Ausführung des Microsoft Entra-Bereitstellungsdiensts wird beim ersten Zyklus für das Quellsystem und die Zielsysteme eine Momentaufnahme aller Benutzerobjekte für jedes Zielsystem erstellt.

Wenn Sie die automatische Bereitstellung für eine Anwendung aktivieren, dauert der erste Zyklus zwischen 20 Minuten und mehreren Stunden. Die Dauer hängt von der Größe des Microsoft Entra ID-Verzeichnisses und der Anzahl der Benutzer im Bereitstellungsbereich ab.

Der Bereitstellungsdienst speichert den Status beider Systeme nach dem ersten Zyklus, sodass die Leistung der nachfolgenden inkrementellen Zyklen verbessert wird.

Konfigurieren der automatischen Benutzerbereitstellung

Verwenden Sie das Microsoft Entra Admin Center, um die automatische Benutzerkontobereitstellung und das Aufheben der Bereitstellung für Anwendungen zu verwalten, die dies unterstützen. Führen Sie die unter Wie richte ich die automatische Bereitstellung für eine Anwendung ein? aufgeführten Schritte aus.

Der Benutzerbereitstellungsdienst von Microsoft Entra kann auch über die Microsoft Graph-API konfiguriert und verwaltet werden.

Verwalten der automatischen Benutzerbereitstellung

Nach der Bereitstellung müssen Sie die Lösung verwalten.

Überwachen der Integrität des Benutzerbereitstellungsvorgangs

Nach einem erfolgreichen ersten Zyklus führt der Microsoft Entra-Bereitstellungsdienst so lange inkrementelle Aktualisierungen in jeweils anwendungspezifischen Intervallen aus, bis eines der folgenden Ereignisse eintritt:

Der Dienst wird manuell beendet, und es wird über das Microsoft Entra Admin Center oder mithilfe des entsprechenden Microsoft Graph-API-Befehls ein neuer erster Zyklus ausgelöst.

Ein neuer erster Zyklus löst eine Änderung in den Attributzuordnungen oder Bereichsfiltern aus.

Der Bereitstellungsprozess wird aufgrund einer hohen Fehlerrate unter Quarantäne gestellt und bleibt mehr als vier Wochen lang in Quarantäne, bevor er automatisch deaktiviert wird.

Wenn Sie diese Ereignisse und alle anderen vom Bereitstellungsdienst ausgeführten Aktivitäten überprüfen möchten, konsultieren Sie die Microsoft Entra-Bereitstellungsprotokolle.

Wenn Sie verstehen möchten, wie lange die Bereitstellungszyklen dauern, und den Fortschritt des Bereitstellungsauftrags überwachen möchten, können Sie den Status der Benutzerbereitstellung überprüfen.

Gewinnen von Erkenntnissen aus Berichten

Microsoft Entra ID kann anhand von Überwachungsprotokollen und Berichten zusätzliche Einblicke in die Nutzung der Benutzerbereitstellung und die Betriebsintegrität Ihrer Organisation gewähren. Weitere Informationen zu Benutzererkenntnissen finden Sie unter Überprüfen des Status der Benutzerbereitstellung.

Administratoren sollten den Zusammenfassungsbericht für die Bereitstellung überprüfen, um die Betriebsintegrität des Bereitstellungsauftrags zu überwachen. Alle vom Bereitstellungsdienst ausgeführten Vorgänge werden in Microsoft Entra-Bereitstellungsprotokollen aufgezeichnet. Siehe Tutorial: Berichterstellung zur automatischen Benutzerkontobereitstellung.

Wir empfehlen Ihnen, den Besitz dieser Berichte zu übernehmen und die Berichte in regelmäßigen Abständen gemäß den Anforderungen Ihrer Organisation zu verwenden. In Microsoft Entra ID werden die meisten Überwachungsdaten 30 Tage lang beibehalten.

Problembehandlung

Unter den folgenden Links finden Sie Informationen zum Beheben von Problemen, die bei der Bereitstellung auftreten können:

Problem beim Konfigurieren der Benutzerbereitstellung für eine Microsoft Entra-Kataloganwendung

Weitere Informationen finden Sie unter Es werden keine Benutzer für eine Microsoft Entra-Kataloganwendung bereitgestellt

Der falsche Satz von Benutzern wird für eine Microsoft Entra-Kataloganwendung bereitgestellt

Hilfreiche Dokumentation

Überspringen des Löschens von Benutzerkonten außerhalb des gültigen Bereichs

Microsoft Entra Connect-Bereitstellungsagent: Versionsverlauf

Ressourcen

Informieren Sie sich über Neuerungen bei Microsoft Entra ID, um immer auf dem neuesten Stand zu sein