Integration der RADIUS-Authentifizierung mit dem Azure Multi-Factor Authentication-Server

RADIUS ist ein Standardprotokoll, um Authentifizierungsanforderungen zu akzeptieren und diese Anforderungen zu verarbeiten. Der Azure Multi-Factor Authentication-Server kann als RADIUS-Server fungieren. Fügen Sie ihn zwischen Ihrem RADIUS-Client (VPN-Appliance) und Ihrem Authentifizierungsziel ein, um die zweistufige Überprüfung hinzuzufügen. Mögliche Authentifizierungsziele sind Active Directory, ein LDAP-Verzeichnis oder ein anderer RADIUS-Server. Damit Azure MFA funktioniert, müssen Sie den Azure MFA-Server so konfigurieren, dass er sowohl mit den Clientservern als auch mit dem Authentifizierungsziel kommunizieren kann. Der Azure MFA-Server akzeptiert Anforderungen von einem RADIUS-Client, überprüft die Anmeldeinformationen für das Authentifizierungsziel, fügt die Multi-Faktor-Authentifizierung von Azure hinzu, und sendet eine Antwort zurück an den RADIUS-Client. Die Authentifizierungsanforderung ist nur erfolgreich, wenn die primäre Authentifizierung und die Multi-Faktor-Authentifizierung durch Azure erfolgreich verlaufen sind.

Wichtig

Im September 2022 hat Microsoft angekündigt, dass die Unterstützung von Microsoft Azure Multi-Factor Authentication-Server eingestellt wird. Ab dem 30. September 2024 werden Bereitstellungen von Azure Multi-Factor Authentication-Server keine Anforderungen für die Multi-Faktor-Authentifizierung mehr bedienen. Dies könnte dazu führen, dass bei Authentifizierungen in Ihrer Organisation Fehler auftreten. Um unterbrechungsfreie Authentifizierungsdienste sicherzustellen und in einem unterstützten Zustand zu verbleiben, sollten Organisationen mithilfe des neuesten Migrationshilfsprogramms, das im aktuellsten Azure MFA-Server-Update enthalten ist, die Authentifizierungsdaten ihrer Benutzer zum cloudbasierten Azure MFA-Dienst migrieren. Weitere Informationen finden Sie unter Azure MFA-Server-Migration.

Informationen zu den ersten Schritten mit der cloudbasierten MFA finden Sie im Tutorial: Schützen von Benutzeranmeldeereignissen mit der Multi-Faktor-Authentifizierung in Microsoft Entra.

Wenn Sie die cloudbasierte Multi-Faktor-Authentifizierung verwenden, lesen Sie unter Integrieren Ihrer vorhandenen NPS-Infrastruktur mit Azure MFA nach.

Hinweis

Der MFA-Server unterstützt die RADIUS-Protokolle PAP (Kennwortauthentifizierungsprotokoll) und MSCHAPv2 (Microsoft Challenge-Handshake Authentication-Protokoll) nur, wenn er als RADIUS-Server agiert. Andere Protokolle, z.B. EAP (Extensible Authentication-Protokoll), können verwendet werden, wenn der MFA-Server als RADIUS-Proxy zu einem anderen RADIUS-Server fungiert, der dieses Protokoll unterstützt.

Bei dieser Konfiguration funktionieren unidirektionale SMS- und OATH-Token nicht, da der MFA-Server mit alternativen Protokollen keinen erfolgreichen RADIUS-Abfrage/Rückmeldung-Vorgang initiieren kann.

Hinzufügen eines RADIUS-Clients

Zum Konfigurieren der RADIUS-Authentifizierung installieren Sie den Azure Multi-Factor Authentication-Server auf einem Windows-Server. Wenn Sie über eine Active Directory-Umgebung verfügen, sollte der Server der Domäne innerhalb des Netzwerks angehören. Verwenden Sie das folgende Verfahren, um den Azure Multi-Factor Authentication-Server zu konfigurieren:

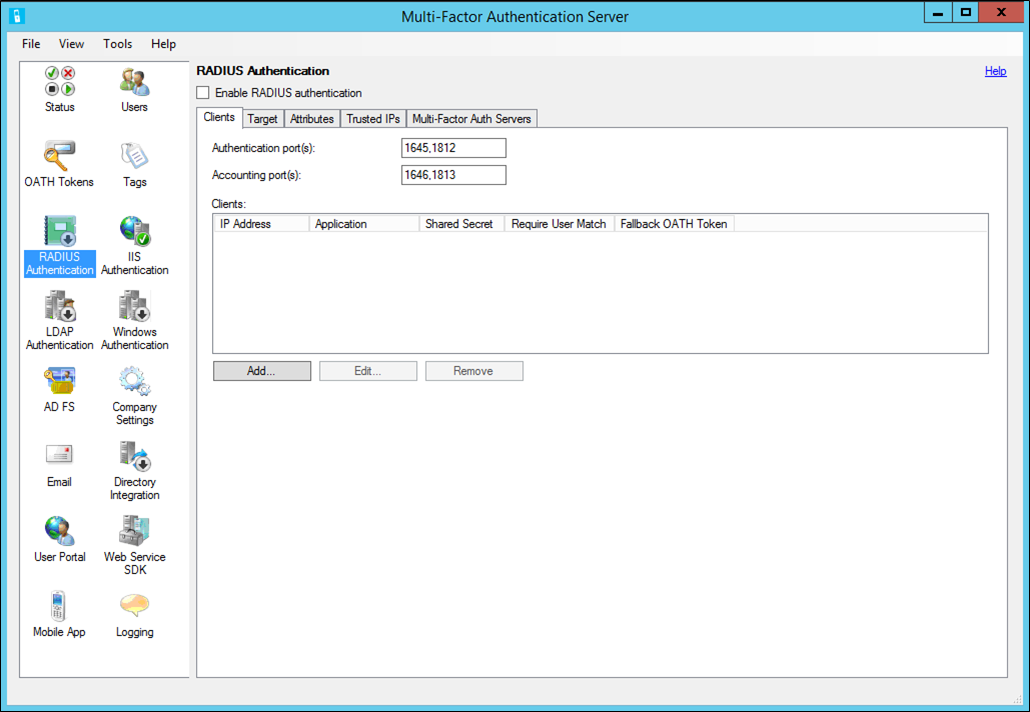

Klicken Sie auf dem Azure Multi-Factor Authentication-Server im linken Menü auf das Symbol „RADIUS-Authentifizierung“.

Aktivieren Sie das Kontrollkästchen RADIUS-Authentifizierung aktivieren.

Ändern Sie auf der Registerkarte „Clients“ die Ports für Authentifizierung und Abrechnung, wenn der Azure MFA-RADIUS-Dienst über andere Ports als Standardports auf RADIUS-Anforderungen lauschen muss.

Klicken Sie auf Hinzufügen.

Geben Sie IP-Adresse der Appliance/des Servers, die bzw. der auf dem Azure Multi-Factor Authentication-Server authentifiziert wird, sowie einen Anwendungsnamen (optional) und ein gemeinsames Geheimnis ein.

Der Anwendungsname wird in Berichten und ggf. auch in Authentifizierungsnachrichten (SMS oder mobile App) angezeigt.

Das gemeinsame Geheimnis muss auf dem Azure Multi-Factor Authentication-Server und in der Appliance bzw. auf dem Server identisch sein.

Aktivieren Sie das Kontrollkästchen MFA-Benutzerabgleich erfordern, wenn alle Benutzer in den Server importiert wurden und die die Multi-Faktor-Authentifizierung verwenden. Wenn viele Benutzer noch nicht in den Server importiert wurden oder von der zweistufigen Überprüfung ausgenommen sind, lassen Sie das Kontrollkästchen deaktiviert.

Aktivieren Sie das Kontrollkästchen Alternatives OATH-Token aktivieren, wenn Sie OATH-Kennungen aus Apps für die mobile Verifizierung als Ausweichmethode verwenden möchten.

Klicken Sie auf OK.

Wiederholen Sie die Schritte 4 bis 8, um so viele zusätzliche RADIUS-Clients wie erforderlich hinzuzufügen.

Konfigurieren des RADIUS-Clients

Klicken Sie auf die Registerkarte Ziel.

- Wenn der Azure MFA-Server auf einem in die Domäne eingebundenen Server in einer Active Directory-Umgebung installiert ist, wählen Sie Windows-Domäne aus.

- Wenn der Benutzer mit einem LDAP-Verzeichnis authentifiziert werden sollen, wählen Sie die LDAP-Bindung. Wählen Sie das Symbol für die Verzeichnisintegration aus, und bearbeiten Sie auf der Registerkarte „Einstellungen“ die LDAP-Konfiguration, damit der Server die Bindung mit Ihrem Verzeichnis herstellen kann. Anweisungen zum Konfigurieren von LDAP finden Sie im Konfigurationshandbuch zum LDAP-Proxy.

- Wenn Benutzer für einen anderen RADIUS-Server authentifiziert werden sollen, wählen Sie RADIUS-Server aus.

Klicken Sie auf Hinzufügen, um den Server zu konfigurieren, an den der Azure MFA-Server die RADIUS-Anforderungen per Proxy sendet.

Geben Sie im Dialogfeld „RADIUS-Server hinzufügen“ die IP-Adresse des RADIUS-Servers und ein gemeinsames Geheimnis ein.

Das gemeinsame Geheimnis muss auf dem Azure Multi-Factor Authentication-Server und dem RADIUS-Server identisch sein. Ändern Sie den Authentifizierungs- und Kontoführungsport, wenn der RADIUS-Server andere Ports verwendet.

Klicken Sie auf OK.

Fügen Sie den Azure MFA-Server als RADIUS-Client dem anderen RADIUS-Server hinzu, damit dieser die Zugriffsanforderungen verarbeiten kann, die er vom Azure MFA-Server erhält. Verwenden Sie das gleiche gemeinsame Geheimnis, das im Azure Multi-Factor Authentication-Server konfiguriert ist.

Wiederholen Sie diese Schritte, um weitere RADIUS-Server hinzuzufügen. Konfigurieren Sie mithilfe der Schaltflächen Nach oben und Nach unten die Reihenfolge, in der der Azure MFA-Server die Server aufrufen soll.

Der Azure Multi-Factor Authentication-Server ist nun konfiguriert. Der Server wartet jetzt auf den konfigurierten Ports auf RADIUS-Zugriffsanforderungen von den konfigurierten Clients.

RADIUS-Clientkonfiguration

Verwenden Sie die folgenden Richtlinien, um den RADIUS-Client zu konfigurieren:

- Konfigurieren Sie Ihre Appliance/Ihren Server zur Authentifizierung über RADIUS mit der IP-Adresse des Azure Multi-Factor Authentication-Servers, der als RADIUS-Server fungiert.

- Verwenden Sie das gleiche gemeinsame Geheimnis, das weiter oben konfiguriert wurde.

- Konfigurieren Sie den RADIUS-Timeout auf 60 Sekunden, damit genug Zeit ist, die Anmeldeinformationen des Benutzers zu überprüfen, die zweistufige Überprüfung durchzuführen, die Antwort zu empfangen und dann auf die RADIUS-Zugriffsanforderung zu reagieren.

Nächste Schritte

Informieren Sie sich über die Integration mit der RADIUS-Authentifizierung, wenn Sie die Multi-Faktor-Authentifizierung von Microsoft Entra in der Cloud nutzen.