Windows-Authentifizierung und Azure Multi-Factor Authentication-Server

Die Windows-Authentifizierung für Anwendungen können Sie mithilfe des Windows-Authentifizierungsabschnitts des Azure Multi-Factor Authentication-Servers aktivieren und konfigurieren. Bedenken Sie vor dem Einrichten der Windows-Authentifizierung Folgendes:

- Nach der Einrichtung muss die Azure-Multi-Faktor-Authentifizierung für Terminaldienste neu gestartet werden.

- Wenn „Benutzerabgleich für Azure-Multi-Faktor-Authentifizierung erforderlich“ aktiviert ist und Sie nicht in der Benutzerliste aufgeführt sind, können Sie sich nach dem Neustart des Computers nicht anmelden.

- Vertrauenswürdige IPs hängen davon ab, ob die Anwendung der Client-IP die Authentifizierung bereitstellen kann. Derzeit werden nur Terminaldienste unterstützt.

Wichtig

Seit dem 1. Juli 2019 bietet Microsoft für neue Bereitstellungen keine MFA-Server mehr an. Neue Kund*innen, die für die Anmeldung Multi-Faktor-Authentifizierung anfordern möchten, sollten die cloudbasierte Multi-Faktor-Authentifizierung von Microsoft Entra verwenden.

Informationen zu den ersten Schritten mit der cloudbasierten MFA finden Sie unter Tutorial: Schützen von Benutzeranmeldeereignissen mit der Multi-Faktor-Authentifizierung von Microsoft Entra.

Bestandskunden, die ihren MFA-Server vor dem 1. Juli 2019 aktiviert haben, können weiterhin die neuesten Versionen und zukünftige Updates herunterladen sowie Anmeldedaten zur Aktivierung generieren.

Hinweis

Dieses Feature wird nicht unterstützt, um Terminaldienste unter Windows Server 2012 R2 zu sichern.

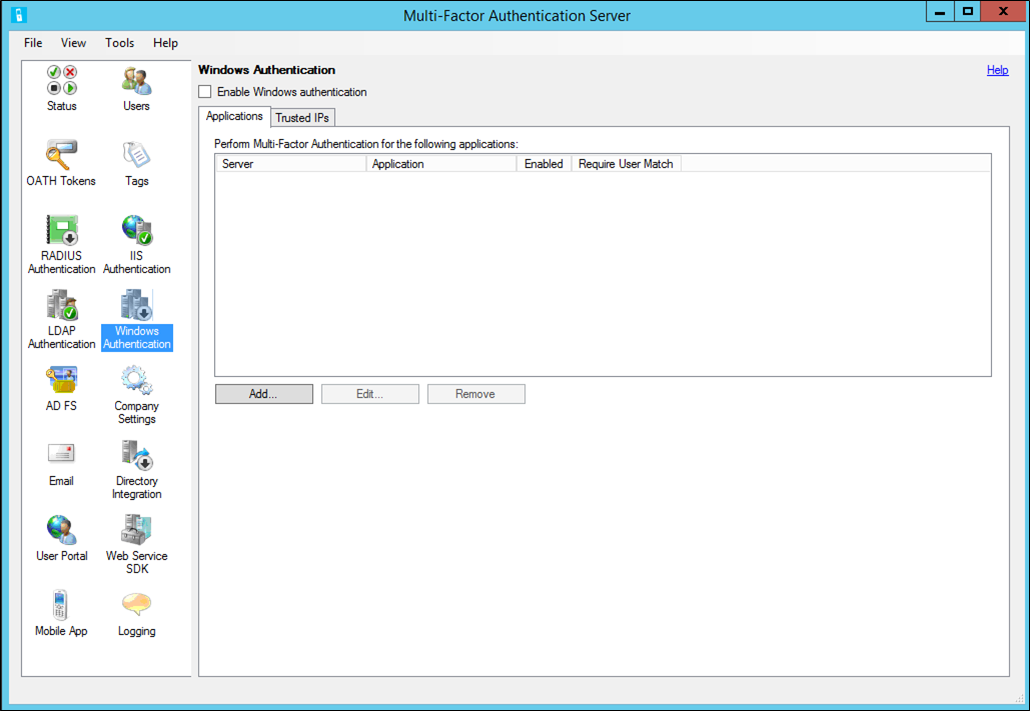

Gehen Sie wie folgt vor, um eine Anwendung mithilfe der Windows-Authentifizierung zu schützen:

- Klicken Sie im Azure Multi-Factor Authentication-Server auf das Symbol "Windows-Authentifizierung".

- Aktivieren Sie das Kontrollkästchen Windows-Authentifizierung aktivieren. Standardmäßig ist dieses Kontrollkästchen deaktiviert.

- Die Registerkarte "Anwendungen" gibt dem Administrator die Möglichkeit, eine oder mehrere Anwendungen für die Windows-Authentifizierung zu konfigurieren.

- Wählen Sie einen Server oder eine Anwendung, und geben Sie an, ob der Server/die Anwendung aktiviert ist. Klicken Sie auf OK.

- Klicken Sie auf Hinzufügen.

- Auf der Registerkarte „Vertrauenswürdige IP-Adressen“ können Sie die Azure-Multi-Faktor-Authentifizierung für Windows-Sitzungen überspringen, die von bestimmten IP-Adressen stammen. Wenn Mitarbeiter*innen die Anwendung im Büro und zu Hause verwenden, können Sie z. B. festlegen, dass deren Telefone für Azure-Multi-Faktor-Authentifizierung im Büro nicht klingeln sollen. Dazu geben Sie das Bürosubnetz als Eintrag "Vertrauenswürdige IPs" an.

- Klicken Sie auf Hinzufügen... .

- Wählen Sie Einzelne IP-Adresse aus, wenn Sie eine einzelne IP-Adresse überspringen möchten.

- Wählen Sie IP-Bereich aus, wenn Sie einen ganzen IP-Bereich überspringen möchten. Beispiel 10.63.193.1-10.63.193.100.

- Wählen Sie Subnetz aus, wenn Sie einen IP-Bereich mithilfe der Subnetznotation angeben möchten. Geben Sie die Start-IP des Subnetzes an, und wählen Sie die entsprechende Netzmaske aus der Dropdown-Liste.

- Klicken Sie auf OK.