Ermitteln des aktuellen Status der Zusammenarbeit mit externen Benutzern in Ihrer Organisation

Um den aktuellen Zustand Ihrer externen Zusammenarbeit ermitteln zu können, müssen Sie einen Sicherheitsstatus bestimmen. Wägen Sie zentralisierte und delegierte Steuerung sowie Governance-, Regulierungs- und Complianceziele gegeneinander ab.

Weitere Informationen: Ermitteln Ihres Sicherheitsstatus für externem Zugriff mit Microsoft Entra ID

Benutzer in Ihrer Organisation arbeiten wahrscheinlich mit Benutzern in anderen Organisationen zusammen. Die Zusammenarbeit erfolgt über Produktivitätsanwendungen wie Microsoft 365, per E-Mail oder durch die gemeinsame Nutzung von Ressourcen mit externen Benutzern. Zu diesen Szenarien gehören Benutzer, die:

- die Zusammenarbeit mit externen Benutzern initiieren

- mit externen Benutzern und Organisationen zusammenarbeiten

- Zugriff für externe Benutzer gewähren

Voraussetzungen

Dieser Artikel ist der zweite in einer Serie von zehn Artikeln. Sie sollten die Artikel der Reihe nach lesen. Im Abschnitt Nächste Schritte finden Sie die gesamte Serie.

Bestimmen, wer die externe Zusammenarbeit initiiert

In der Regel wissen die Benutzer, die eine externe Zusammenarbeit anstreben, welche Anwendungen sie verwenden müssen und wann der Zugriff endet. Bestimmen Sie daher Benutzer mit delegierten Berechtigungen, externe Benutzer einzuladen, Zugriffspakete zu erstellen und Zugriffsüberprüfungen durchzuführen.

So finden Sie Benutzer, die zusammenarbeiten:

- Microsoft 365 Überwachungsprotokollaktivitäten – Suchen nach Ereignissen und Ermitteln von Aktivitäten, die in Microsoft 365 überwacht wurden

- Überwachung eines B2B-Zusammenarbeitsbenutzers und Berichterstellung – Überprüfen des Gastbenutzerzugriffs und Anzeigen von Datensätzen zu System- und Benutzeraktivitäten

Spezifizieren von Gastbenutzern und Organisationen

Externe Benutzer können Microsoft Entra B2B-Benutzer mit von Partnern verwalteten Anmeldeinformationen oder externe Benutzer mit lokal bereitgestellten Anmeldeinformationen sein. In der Regel handelt es sich bei diesen Benutzern um Gastbenutzer. Informationen zum Einladen von Gastbenutzern und zum Freigeben von Ressourcen finden Sie unter Übersicht über die B2B-Zusammenarbeit.

Sie können Gastbenutzer auflisten mit:

Verwenden Sie die folgenden Tools, um Microsoft Entra B2B-Zusammenarbeit, externe Microsoft Entra-Mandanten und Benutzer zu identifizieren, die auf Anwendungen zugreifen:

- PowerShell-Modul, Abrufen von MsIdCrossTenantAccessActivity

- Arbeitsmappe für mandantenübergreifende Zugriffsaktivitäten

Ermitteln von E-Mail-Domänen und die companyName-Eigenschaft

Sie können externe Organisationen mit den Domänennamen der E-Mail-Adressen externer Benutzer bestimmen. Diese Ermittlung ist u. U. nicht mit Identitätsanbietern für Verbraucher möglich. Es wird empfohlen, zum Identifizieren von externen Organisationen das companyName-Attribut zu verwenden.

Verwenden von Positivliste, Sperrliste und Berechtigungsverwaltung

Damit Ihre Organisation mit Organisationen auf Mandantenebene zusammenarbeiten oder diese sperren kann, verwenden Sie Positivlisten oder Sperrlisten. Steuern Sie B2B-Einladungen und -Einlösungen unabhängig von der Quelle (z. B. Microsoft Teams, SharePoint oder Azure-Portal).

Weitere Informationen finden Sie unter Zulassen oder Blockieren von Einladungen für B2B-Benutzer von bestimmten Organisationen.

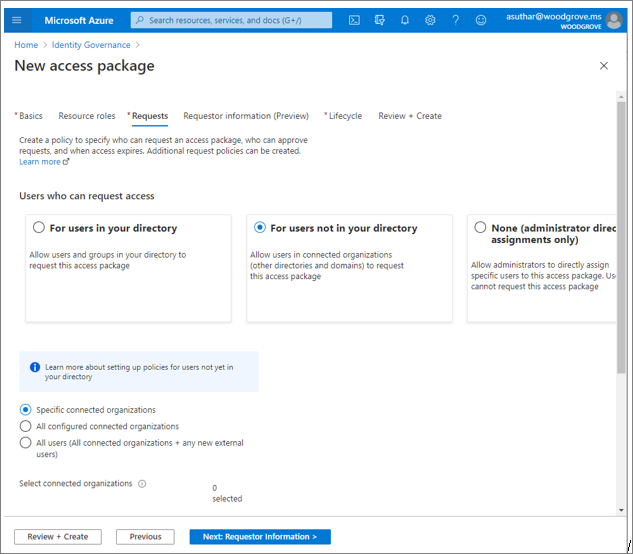

Wenn Sie die Berechtigungsverwaltung verwenden, können Sie Zugriffspakete mit der Option Bestimmte verbundene Organisationen in Identitätsgovernance unter „Neue Zugriffspakete“ auf eine Teilmenge der Partner beschränken.

Bestimmen des externen Benutzerzugriffs

Mit einer Bestandsaufnahme externer Benutzer und Organisationen können Sie den Zugriff bestimmen, der den Benutzern gewährt werden soll. Sie können die Microsoft Graph-API verwenden, um die Microsoft Entra-Gruppenmitgliedschaft oder die Anwendungszuweisung zu bestimmen.

Auflisten von Anwendungsberechtigungen

Untersuchen Sie den Zugriff auf Ihre sensiblen Apps, um externe Zugriffe zu ermitteln. Siehe Programmgesteuertes Erteilen oder Widerrufen von API-Berechtigungen.

Erkennen von informellen Freigaben

Wenn Ihre E-Mail-und Ihre Netzwerkpläne aktiviert sind, können Sie die Freigabe von Inhalten per E-Mail oder über nicht autorisierte SaaS-Apps (Software-as-a-Service) untersuchen.

- Ermitteln, Verhindern und Überwachen der versehentlichen Freigabe

- Informationen zur Verhinderung von Datenverlust (Data Loss Prevention, DLP)

- Ermitteln von nicht autorisierten Apps

Nächste Schritte

In der folgenden Artikelserie erfahren Sie, wie Sie den externen Zugriff auf Ressourcen sichern können. Wir empfehlen Ihnen, die Artikel in der angegebenen Reihenfolge zu lesen.

Bestimmen Ihres Sicherheitsstatus für externem Zugriff mit Microsoft Entra ID

Ermitteln des aktuellen Status der Zusammenarbeit mit externen Benutzern in Ihrer Organisation (aktueller Artikel)

Einen Sicherheitsplan für den externen Zugriff auf Ressourcen erstellen

Schützen des externen Zugriffs mit Gruppen in Microsoft Entra ID und Microsoft 365

Umstellung auf geregelte Zusammenarbeit mit der Microsoft Entra B2B-Zusammenarbeit

Verwalten des externen Zugriffs mit der Microsoft Entra-Berechtigungsverwaltung

Verwalten des externen Zugriffs auf Ressourcen mit Richtlinien für bedingten Zugriff

Steuern des externen Zugriffs auf Ressourcen in Microsoft Entra ID mit Vertraulichkeitsbezeichnungen

Konvertieren lokaler Gastkonten in Microsoft Entra B2B-Gastkonten