Tutorials zur Vorbereitung von Benutzerkonten für Lebenszyklus-Workflows

Für die Tutorials zum Onboarding und Offboarding benötigen Sie Konten, für die die Workflows ausgeführt werden. Diese Abschnitt unterstützt Sie bei der Vorbereitung dieser Konten. Wenn Sie bereits über Testkonten verfügen, die die folgenden Anforderungen erfüllen, können Sie direkt mit den Tutorials zum Onboarding und Offboarding fortfahren. Für die Onboardingtutorials sind zwei Konten erforderlich: ein Konto für den neu eingestellten Mitarbeiter und ein anderes Konto, das als Vorgesetzter des neu eingestellten Mitarbeiters fungiert. Für das Konto für den neu eingestellten Mitarbeiter müssen die folgenden Attribute festgelegt werden:

- „employeeHireDate“ muss auf das heutige Datum festgelegt werden.

- department muss auf „Vertrieb“ festgelegt werden.

- Das manager-Attribut muss festgelegt werden, und das Konto des Vorgesetzten sollte über ein Postfach verfügen, um eine E-Mail zu empfangen.

Für die Offboarding-Tutorials ist nur ein Konto erforderlich, das über Gruppen- und Teams-Mitgliedschaften verfügt, das Konto wird während des Tutorials jedoch gelöscht.

Voraussetzungen

Die Nutzung dieser Funktion erfordert Microsoft Entra ID Governance Lizenzen. Die richtige Lizenz für Ihre Anforderungen finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen.

- Ein Microsoft Entra-Mandant

- Ein globales Administratorkonto für den Microsoft Entra Mandanten. Dieses Konto wird verwendet, um unsere Benutzer*innen und Workflows zu erstellen.

Voraussetzungen

In den meisten Fällen werden Benutzer entweder aus einer lokalen Lösung (wie etwa Azure AD Connect oder Cloudsynchronisierung) oder mit einer Personalverwaltungslösung in Azure AD bereitgestellt. Für diese Benutzer*innen werden die Attribute und Werte zum Zeitpunkt der Erstellung aufgefüllt. Das Einrichten der Infrastruktur zur Bereitstellung von Benutzern wird in diesem Tutorial nicht behandelt. Weitere Informationen finden Sie unter Tutorial: Grundlegende Active Directory-Umgebung und Tutorial: Integrieren einer einzelnen Gesamtstruktur in einen einzelnen Azure AD-Mandanten.

Erstellen von Benutzern in Microsoft Entra ID

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Wir verwenden den Graph-Explorer, um schnell zwei Benutzer zu erstellen, die zum Ausführen der Lebenszyklus-Workflows in den Tutorials erforderlich sind. Eine Benutzerin stellt unsere neue Mitarbeiterin und die zweite deren Vorgesetzte dar.

Sie müssen den POST-Befehl bearbeiten und den Teil <your tenant name here> durch den Namen Ihres Mandanten ersetzen. Beispiel: Ändern Sie „$UPN_manager = "bsimon@<your tenant name here>“ in „$UPN_manager = "bsimon@contoso.onmicrosoft.com"“.

Hinweis

Beachten Sie, dass ein Workflow nicht ausgelöst wird, wenn das Einstellungsdatum des Mitarbeiters (Tage ab dem Ereignis) vor dem Workflowerstellungsdatum liegt. Das Datum für „employeeHiredate“ muss entwurfsbedingt in der Zukunft liegen. Die in diesem Tutorial verwendeten Datumsangaben sind eine Momentaufnahme. Daher sollten Sie die Datumsangaben Ihrer Situation entsprechend ändern.

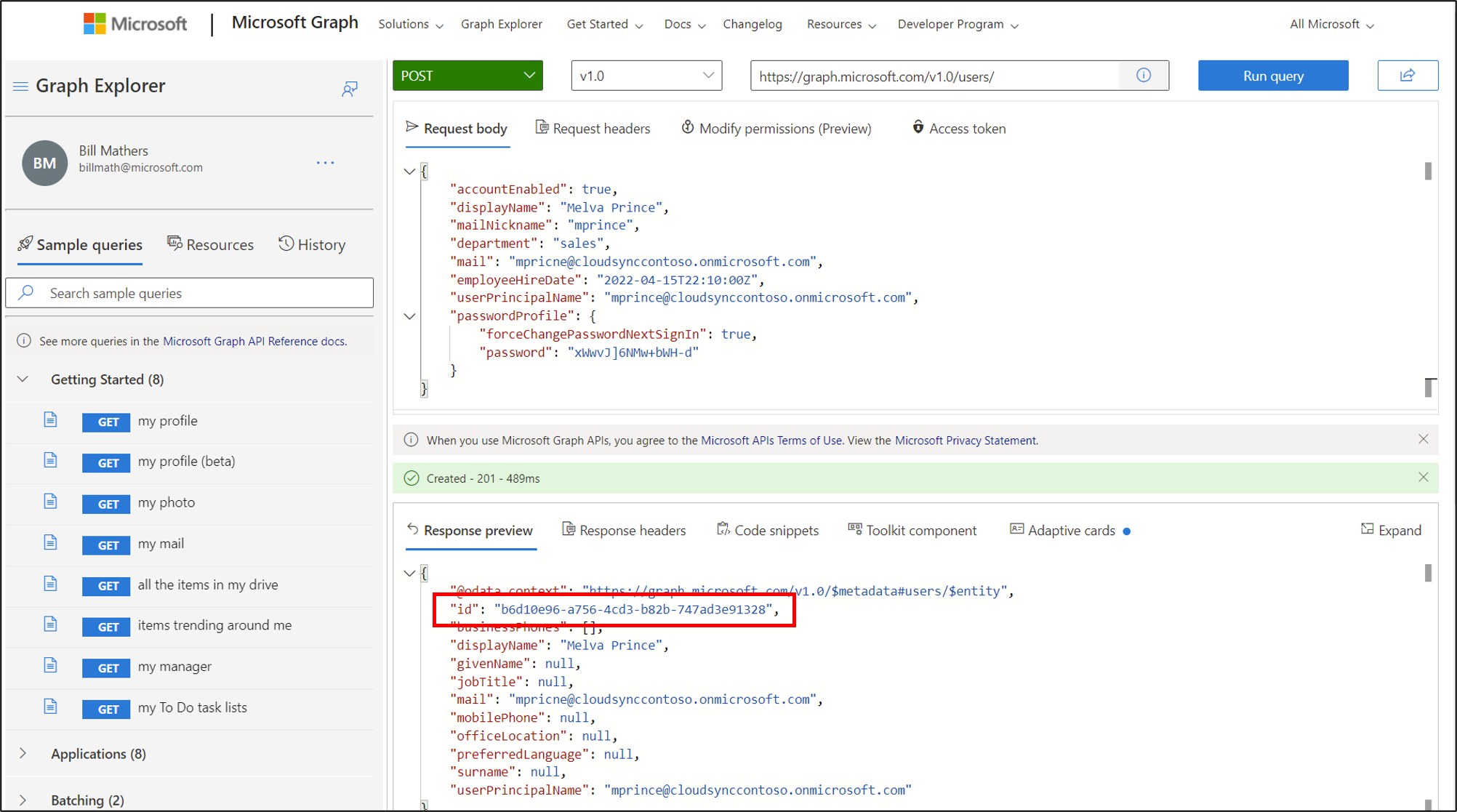

Wir erstellen zunächst unsere Mitarbeiterin Melva Prince.

- Navigieren Sie nun zu Graph-Tester.

- Melden Sie sich bei Graph-Tester mit dem globalen Administratorkonto für Ihren Mandanten an.

- Ändern Sie oben GET in POST, und fügen Sie dem Feld

https://graph.microsoft.com/v1.0/users/hinzu. - Kopieren Sie in den Anforderungstext den folgenden Code.

- Ersetzen Sie

<your tenant here>im folgenden Code durch den Wert Ihres Azure AD-Mandanten. - Wählen Sie Abfrage ausführen aus.

- Kopieren Sie die ID, die in den Ergebnissen zurückgegeben wird. Damit wird später eine Vorgesetzte zugewiesen.

{

"accountEnabled": true,

"displayName": "Melva Prince",

"mailNickname": "mprince",

"department": "sales",

"mail": "mprince@<your tenant name here>",

"employeeHireDate": "2022-04-15T22:10:00Z",

"userPrincipalName": "mprince@<your tenant name here>",

"passwordProfile" : {

"forceChangePasswordNextSignIn": true,

"password": "xWwvJ]6NMw+bWH-d"

}

}

Als Nächstes erstellen wir Britta Simon. Dieses Konto wird als Vorgesetzter verwendet.

- Noch in Graph-Tester:

- Stellen Sie sicher, dass die Option oben weiterhin auf POST festgelegt ist und

https://graph.microsoft.com/v1.0/users/im Feld angegeben ist. - Kopieren Sie in den Anforderungstext den folgenden Code.

- Ersetzen Sie

<your tenant here>im folgenden Code durch den Wert Ihres Azure AD-Mandanten. - Wählen Sie Abfrage ausführen aus.

- Kopieren Sie die ID, die in den Ergebnissen zurückgegeben wird. Mit dieser ID wird später ein Vorgesetzter zugewiesen.

{ "accountEnabled": true, "displayName": "Britta Simon", "mailNickname": "bsimon", "department": "sales", "mail": "bsimon@<your tenant name here>", "employeeHireDate": "2021-01-15T22:10:00Z", "userPrincipalName": "bsimon@<your tenant name here>", "passwordProfile" : { "forceChangePasswordNextSignIn": true, "password": "xWwvJ]6NMw+bWH-d" } }

Hinweis

Sie müssen den Abschnitt <your tenant name here> des Codes so ändern, dass er Ihrem Azure AD-Mandanten entspricht.

Alternativ kann auch das folgende PowerShell-Skript verwendet werden, um schnell zwei Benutzer zu erstellen, die zum Ausführen eines Lebenszyklus-Workflows erforderlich sind. Eine Benutzerin stellt unsere neue Mitarbeiterin und die zweite deren Vorgesetzte dar.

Wichtig

Das folgende PowerShell-Skript wird bereitgestellt, um schnell die beiden Benutzer zu erstellen, die für dieses Tutorial erforderlich sind. Diese Benutzer*innen können auch im Microsoft Entra Admin Center erstellt werden.

Speichern Sie zum Erstellen dieses Schritts das unten angegebene PowerShell-Skript in einem Speicherort auf einem Computer, der Zugriff auf Azure hat.

Als Nächstes müssen Sie das Skript bearbeiten und den Teil <your tenant name here> durch den Namen Ihres Mandanten ersetzen. Beispiel: Ändern Sie „$UPN_manager = "bsimon@<your tenant name here>“ in „$UPN_manager = "bsimon@contoso.onmicrosoft.com"“.

Sie müssen diese Aktion sowohl für „$UPN_employee“ als auch für „$UPN_manager“ ausführen.

Speichern Sie das Skript nach dem Bearbeiten, und führen Sie diese Schritte aus:

- Öffnen Sie eine Windows PowerShell-Eingabeaufforderung mit Administratorrechten auf einem Computer, der Zugriff auf das Microsoft Entra Admin Center hat.

- Navigieren Sie zum Speicherort des PowerShell-Skripts, und führen Sie es aus.

- Wählen Sie beim Installieren des PowerShell-Moduls bei entsprechender Aufforderung Ja für alle aus.

- Wenn Sie dazu aufgefordert werden, melden Sie sich beim Microsoft Entra Admin Center mit der Rolle „Globaler Administrator“ für Ihren Mandanten an.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$Displayname_employee = "Melva Prince"

$UPN_employee = "mprince<your tenant name here>"

$Name_employee = "mprince"

$Password_employee = "Pass1w0rd"

$EmployeeHireDate_employee = "04/10/2022"

$Department_employee = "Sales"

$Displayname_manager = "Britta Simon"

$Name_manager = "bsimon"

$Password_manager = "Pass1w0rd"

$Department = "Sales"

$UPN_manager = "bsimon@<your tenant name here>"

Install-Module -Name AzureAD

Connect-MgGraph -Confirm

$PasswordProfile = New-Object -TypeName Microsoft.Open.AzureAD.Model.PasswordProfile

$PasswordProfile.Password = "<Password>"

New-MgUser -DisplayName $Displayname_manager -PasswordProfile $PasswordProfile -UserPrincipalName $UPN_manager -AccountEnabled $true -MailNickName $Name_manager -Department $Department

New-MgUser -DisplayName $Displayname_employee -PasswordProfile $PasswordProfile -UserPrincipalName $UPN_employee -AccountEnabled $true -MailNickName $Name_employee -Department $Department

Nachdem Ihr Benutzerkonto oder Ihre Benutzerkonten erfolgreich in Microsoft Entra ID erstellt wurden, können Sie zum Erstellen Ihres Workflows die Tutorials für Lebenszyklus-Workflows befolgen.

Weitere Schritte für das Prehire-Szenario

Es gibt einige weitere Schritte, die Sie beim Testen des Tutorials zum Onboarding von Benutzerkonten in Ihrer Organisation mithilfe von Lebenszyklus-Workflows im Microsoft Entra Admin Center oder des Tutorials zum Onboarding von Benutzerkonten in Ihrer Organisation mithilfe von Lebenszyklus-Workflows mit Microsoft Graph beachten müssen.

Bearbeiten der Benutzerattribute über das Microsoft Entra Admin Center

Einige der Attribute, die für das Tutorial zum Onboarding vor der Einstellung erforderlich sind, wurden über das Microsoft Entra Admin Center verfügbar gemacht und können dort festgelegt werden.

Zu diesen Attributen zählen folgende:

| attribute | BESCHREIBUNG | Festlegen für |

|---|---|---|

| Wird verwendet, um den Vorgesetzten über den temporären Zugriffspass des neuen Mitarbeiters zu benachrichtigen | Manager | |

| manager | Das Attribut, das vom Lebenszyklusworkflow verwendet wird | Employee |

Für das Tutorial muss das Attribut mail nur für das Konto des Vorgesetzen und das Attribut manager für das Mitarbeiterkonto festgelegt werden. Führen Sie die folgenden Schritte durch:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Wechseln Sie zu >Identität>Benutzer>Alle Benutzer.

- Wählen Sie Melva Prince aus.

- Wählen Sie oben Bearbeiten aus.

- Wählen Sie unter „Vorgesetzter“ die Option Ändern und dann Britta Simon aus.

- Klicken Sie oben auf Speichern.

- Navigieren Sie zurück zu den Benutzern, und wählen Sie Britta Simon aus.

- Wählen Sie oben Bearbeiten aus.

- Geben Sie unter E-Mail eine gültige E-Mail-Adresse ein.

- Wählen Sie Speichern aus.

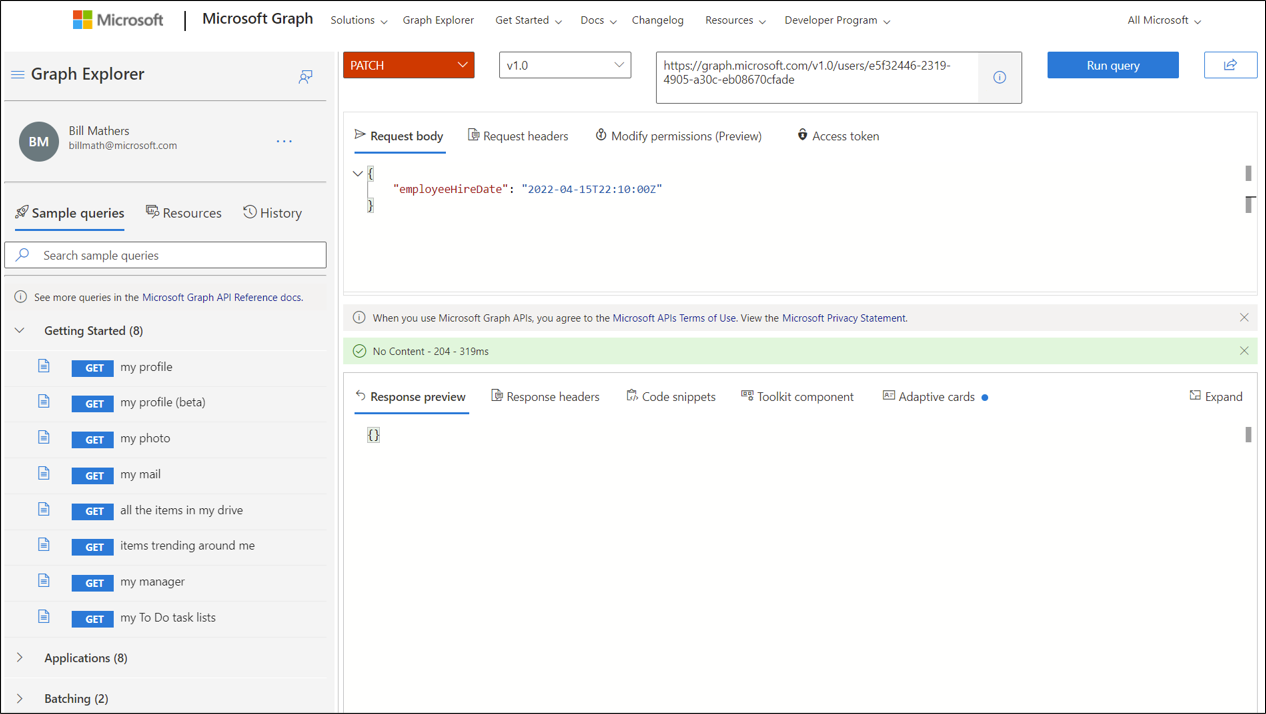

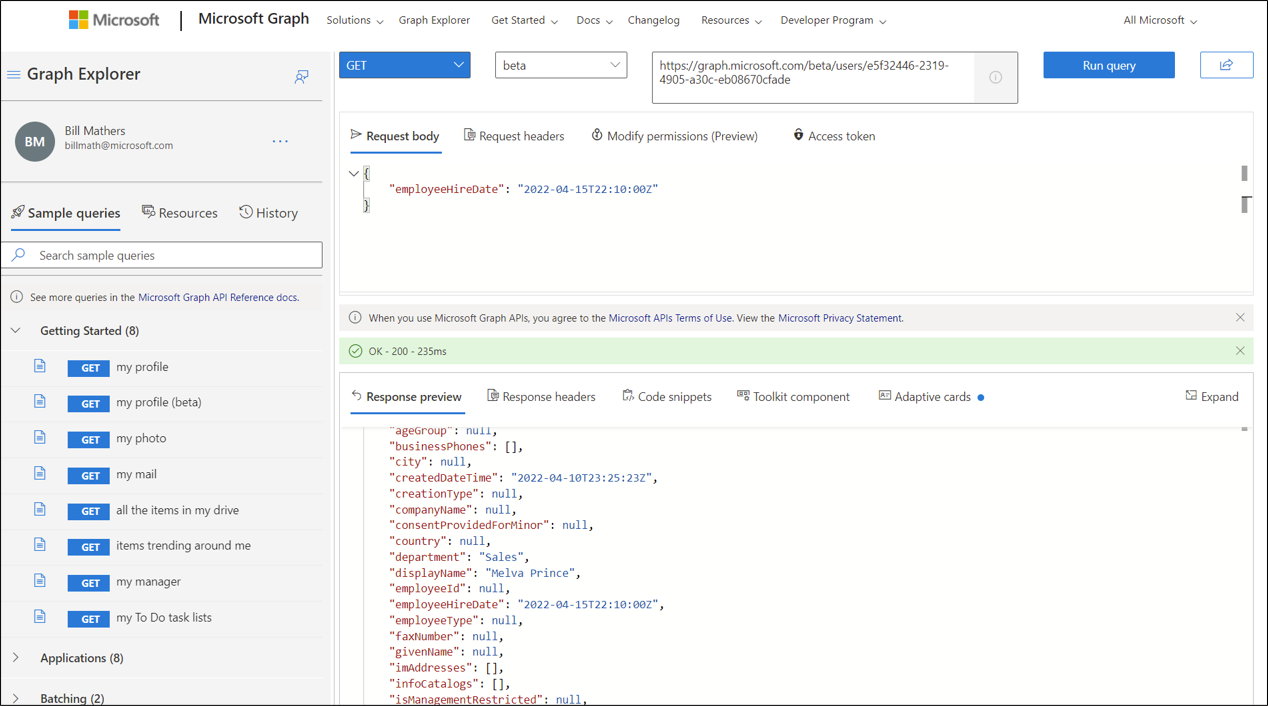

Bearbeiten von employeeHireDate

Das employeeHireDate-Attribut ist neu in Microsoft Entra ID. Es wird nicht über die Benutzeroberfläche verfügbar gemacht und muss mithilfe von Graph aktualisiert werden. Zum Bearbeiten dieses Attributs können wir Graph-Tester verwenden.

Hinweis

Beachten Sie, dass ein Workflow nicht ausgelöst wird, wenn das Einstellungsdatum des Mitarbeiters (Tage ab dem Ereignis) vor dem Workflowerstellungsdatum liegt. Sie müssen zukünftig employeeHireDate festlegen. Die in diesem Tutorial verwendeten Datumsangaben sind eine Momentaufnahme. Daher sollten Sie die Datumsangaben Ihrer Situation entsprechend ändern.

Dazu müssen Sie die Objekt-ID für den Benutzer Melva Prince abrufen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

Wechseln Sie zu >Identität>Benutzer>Alle Benutzer.

Wählen Sie Melva Prince aus.

Wählen Sie das Kopierzeichen neben der Objekt-ID aus.

Navigieren Sie nun zu Graph-Tester.

Melden Sie sich bei Graph-Tester mit dem globalen Administratorkonto für Ihren Mandanten an.

Ändern Sie oben GET in PATCH, und fügen Sie dem Feld

https://graph.microsoft.com/v1.0/users/<id>hinzu. Ersetzen Sie<id>durch den zuvor kopierten Wert.Kopieren Sie Folgendes in den Anforderungstext, und wählen Sie Abfrage ausführen aus.

{ "employeeHireDate": "2022-04-15T22:10:00Z" }Überprüfen Sie die Änderung, indem Sie PATCH zurück in GET und v1.0 in Beta ändern. Wählen Sie Abfrage ausführen aus. Die für Melva festgelegten Attribute sollten angezeigt werden.

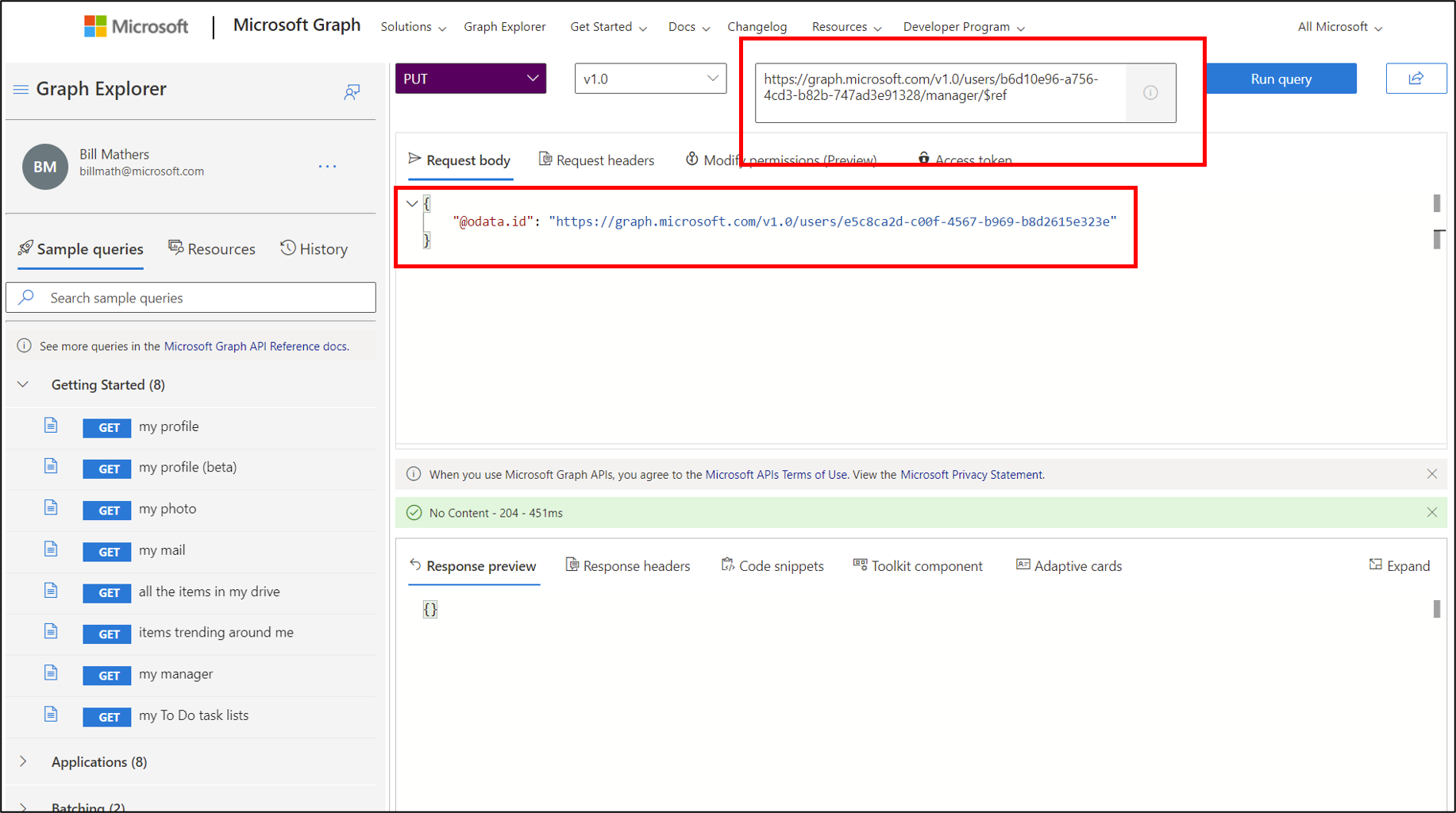

Bearbeiten des manager-Attributs für das Mitarbeiterkonto

Das manager-Attribut wird für E-Mail-Benachrichtigungsaufgaben verwendet. Er sendet dem Manager ein temporäres Kennwort für den neuen Mitarbeitenden. Führen Sie die folgenden Schritte aus, um sicherzustellen, dass für Ihre Azure AD-Benutzer ein Wert für das manager-Attribut festgelegt ist.

Noch in Graph-Tester:

Stellen Sie sicher, dass die Option oben weiterhin auf PUT festgelegt ist und

https://graph.microsoft.com/v1.0/users/<id>/manager/$refim Feld angegeben ist. Ändern Sie<id>in die ID von Melva Prince.Kopieren Sie den folgenden Code in den Anforderungstext.

Ersetzen Sie

<managerid>im folgenden Code durch den Wert der ID von Britta Simon.Wählen Sie Abfrage ausführen aus.

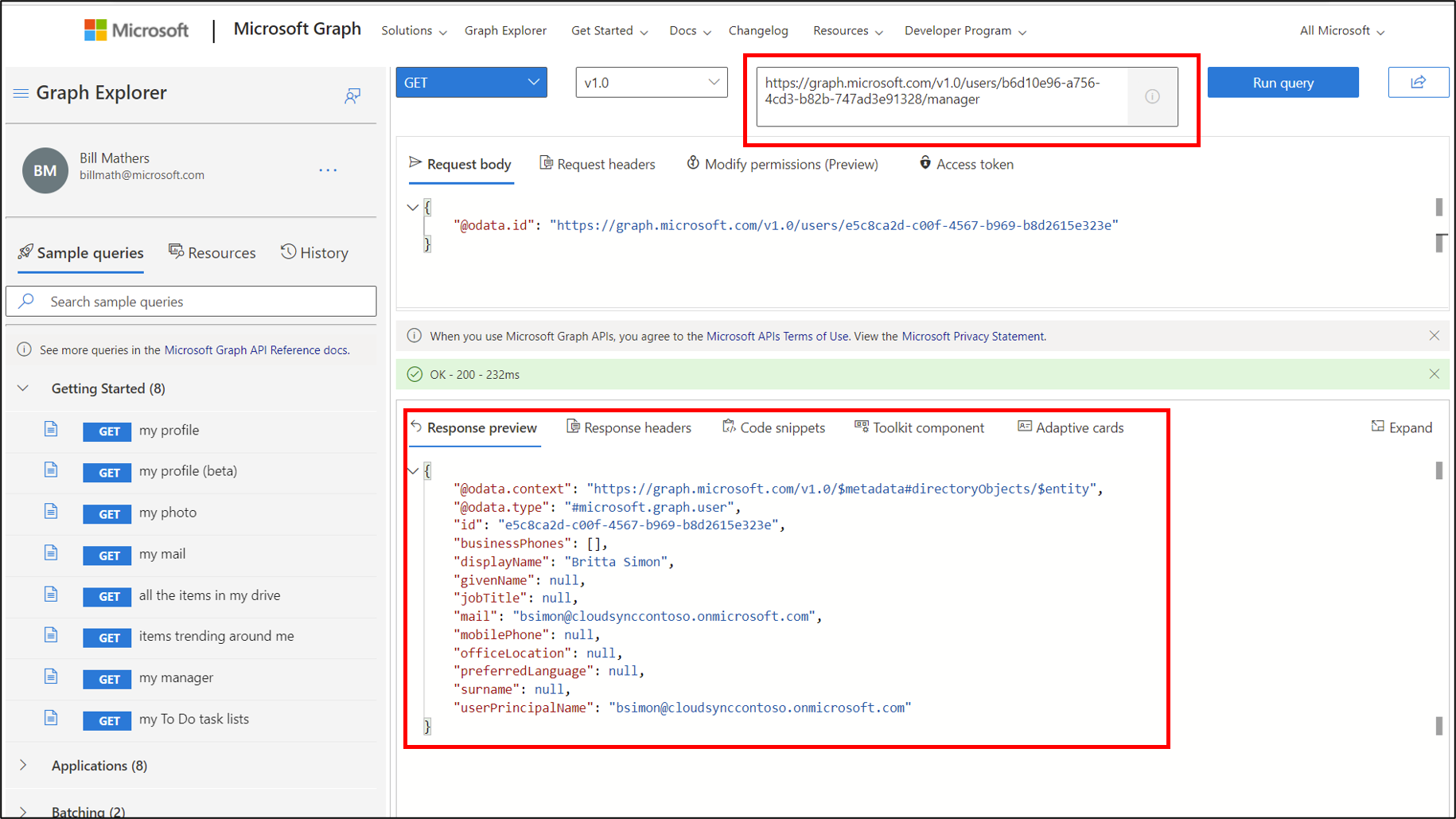

{ "@odata.id": "https://graph.microsoft.com/v1.0/users/<managerid>" }Jetzt können Sie überprüfen, ob der Manager korrekt festgelegt wurde, indem Sie PUT in GET ändern.

Stellen Sie sicher, dass im Feld

https://graph.microsoft.com/v1.0/users/<id>/manager/angegeben ist. Für<id>ist noch die ID von Melva Prince angegeben.Wählen Sie Abfrage ausführen aus. In der Antwort sollte Britta Simon zurückgegeben werden.

Weitere Informationen zum Aktualisieren von Vorgesetzteninformationen für einen Benutzer in der Graph-API finden Sie in der Dokumentation zum Zuweisen von Vorgesetzten. Sie können dieses Attribut auch in Azure Admin Center festlegen. Weitere Informationen finden Sie unter Hinzufügen oder Aktualisieren von Benutzerprofilinformationen mit Azure Active Directory.

Aktivieren des befristeten Zugriffspasses (Temporary Access Pass, TAP)

Ein befristeter Zugriffspass ist ein von einem Administrator ausgestellter zeitlich befristeter Pass, der strenge Authentifizierungsanforderungen erfüllt.

In diesem Szenario verwenden wir dieses Feature von Azure AD, um einen befristeten Zugriffspass für eine neue Mitarbeiterin zu generieren. Er wird per E-Mail an den Manager des Mitarbeitenden gesendet.

Um dieses Feature zu verwenden, muss es für den Azure AD-Mandanten aktiviert sein. Um dieses Feature zu aktivieren, verwenden Sie die folgenden Schritte.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Globaler Administrator an.

- Navigieren Sie zu Schutz>Authentifizierungsmethoden>Temporärer Zugriffspass.

- Wählen Sie Ja aus, um die Richtlinie zu aktivieren und Britta Simon hinzuzufügen. Wählen Sie aus, auf welche Benutzer die Richtlinie angewendet werden soll, und wählen Sie unter Allgemein die gewünschten Einstellungen aus.

Überlegung für Szenarien „Verlassen“

Es gibt einen zusätzlichen Schritt, den Sie beim Testen der Tutorials für das Offboarding aus Ihrer Organisation mithilfe von Lifecycle-Workflows mit dem Tutorial des Microsoft Entra Admin Centers oder mit Microsoft Graph beachten sollten.

Einrichten von Benutzern mit Gruppen und Teams mit Teammitgliedschaft

Sie benötigen ein Benutzerkonto mit Gruppen- und Teams-Mitgliedschaften, bevor Sie mit dem Tutorial für das Szenario „Verlassen“ beginnen.

Nächste Schritte

- Onboarding von Benutzer*innen in Ihrer Organisation mithilfe von Lebenszyklus-Workflows mit dem Microsoft Entra Admin Center

- Onboarding von Benutzern in Ihrer Organisation mithilfe von Lebenszyklus-Workflows mit Microsoft Graph

- Tutorial: Offboarding von Benutzer*innen in Ihrer Organisation mithilfe von Lebenszyklus-Workflows mit dem Microsoft Entra Admin Center

- Tutorial: Offboarding von Benutzern in Ihrer Organisation mithilfe von Lebenszyklus-Workflows mit Microsoft Graph