Bericht über riskante IP-Adressen (Vorschau)

AD FS-Kunden (Active Directory Federation Services) können Endpunkte für die Kennwortauthentifizierung für den Zugriff über das Internet verfügbar machen, um Authentifizierungsdienste für Endbenutzer bereitzustellen, damit diese auf SaaS-Anwendungen wie Microsoft 365 zugreifen können.

Es ist möglich, dass ein böswilliger Benutzer versucht, sich bei Ihrem AD FS-System anzumelden, um das Kennwort eines Endbenutzers herauszufinden und Zugriff auf Anwendungsressourcen zu erhalten. Ab Windows Server 2012 R2 verfügt AD FS über die Funktion zum Sperren von Extranetkonten, um diese Arten von Angriffen zu verhindern. Falls Sie eine frühere Version verwenden, empfehlen wir Ihnen dringend, Ihr AD FS-System auf Windows Server 2016 zu aktualisieren.

Außerdem ist es möglich, dass von einer einzelnen IP-Adresse versucht wird, mehrere Anmeldungen für mehrere Benutzer durchzuführen. In diesen Fällen kann es sein, dass die Anzahl von Versuchen pro Benutzer unter dem Schwellenwert für den Schutz durch Kontosperrung in AD FS liegt.

Microsoft Entra Connect Health enthält jetzt einen Bericht zu riskanten IP-Adressen, der diesen Zustand erkennt und Administrator*innen benachrichtigt. Dies sind die wichtigsten Vorteile für die Verwendung dieses Berichts:

- Erkennung von IP-Adressen, für die ein Schwellenwert für fehlgeschlagene kennwortbasierte Anmeldungen überschritten wird

- Unterstützung von fehlgeschlagenen Anmeldungen aufgrund eines ungültigen Kennworts oder eines Extranetsperrzustands

- Bereitstellung von E-Mail-Benachrichtigungen als Warnung für Administratoren mit anpassbaren E-Mail-Einstellungen

- Anpassbare Einstellungen für den Schwellenwert, die der Sicherheitsrichtlinie einer Organisation entsprechen

- Herunterladbare Berichte für Offlineanalyse und Integration in andere Systeme per Automatisierung

Hinweis

Für die Verwendung dieses Berichts muss die AD FS-Überwachung aktiviert sein. Weitere Informationen finden Sie unter Aktivieren der Überwachung für AD FS.

Um auf dieses Vorschaurelease zugreifen zu können, benötigen Sie Berechtigungen vom Typ „Globaler Administrator“ oder Sicherheitsleseberechtigter.

Was ist im Bericht enthalten?

Die IP-Adressen der Clients mit fehlgeschlagenen Anmeldeaktivitäten werden über Webanwendungsproxy-Server aggregiert. Jeder Eintrag im Bericht zu riskanten IP-Adressen enthält aggregierte Informationen zu fehlgeschlagenen AD FS-Anmeldeaktivitäten, für die der angegebene Schwellenwert überschritten wurde.

Der Bericht enthält die folgenden Informationen:

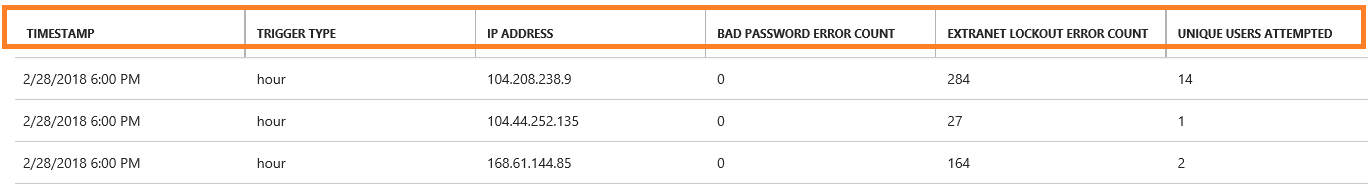

| Berichtelement | BESCHREIBUNG |

|---|---|

| Zeitstempel | Der Zeitstempel basierend auf der lokalen Zeit im Microsoft Entra Admin Center, wenn das Erkennungszeitfenster beginnt. Alle täglichen Ereignisse werden um Mitternacht (UTC) generiert. Für stündliche Ereignisse wird der Zeitstempel auf den Anfang der Stunde gerundet. Sie finden die Startzeit der ersten Aktivität unter „firstAuditTimestamp“ in der exportierten Datei. |

| Triggertyp | Der Typ des Erkennungszeitfensters. Die Triggertypen der Aggregation sind „Pro Stunde“ und „Pro Tag“. Er ist hilfreich bei der Unterscheidung zwischen einem sehr häufig durchgeführten Brute-Force-Angriff und einem langsamen Angriff, bei dem sich die Versuche über den gesamten Tag verteilen. |

| IP-Adresse | Die einzelne riskante IP-Adresse, für die es entweder zu Anmeldeaktivitäten mit einem fehlerhaften Kennwort oder einer Extranetsperrung gekommen ist. Es kann sich um eine IPv4- oder eine IPv6-Adresse handeln. |

| Fehleranzahl aufgrund eines falschen Kennworts | Die Anzahl von Fehlern der Art „Ungültiges Kennwort“, die für die IP-Adresse während des Erkennungszeitfensters auftreten. Fehler der Art „Ungültiges Kennwort“ können für bestimmte Benutzer mehrfach auftreten. Hinweis: Diese Anzahl beinhaltet keine fehlgeschlagenen Versuche, die auf abgelaufene Kennwörter zurückzuführen sind. |

| Fehleranzahl aufgrund einer Extranetsperre | Die Anzahl von Fehlern der Art „Extranetsperre“, die für die IP-Adresse während des Erkennungszeitfensters auftreten. Die Fehler der Art „Extranetsperre“ können für bestimmte Benutzer mehrfach auftreten. Diese Anzahl wird nur angezeigt, wenn die Extranetsperre in AD FS (Version 2012R2 oder höher) konfiguriert wurde. Hinweis: Wir empfehlen Ihnen dringend, dieses Feature zu aktivieren, wenn Sie Extranetanmeldungen mit Kennwörtern zulassen. |

| Eindeutiger Benutzername bei Versuch | Die Anzahl von eindeutigen Benutzerkonten, mit denen über die IP-Adresse während des Erkennungszeitfensters Versuche unternommen wurden. Unterscheidet zwischen den Mustern von Angriffen eines einzelnen Benutzers und Angriffen mehrerer Benutzer. |

Im folgenden Berichtseintrag ist beispielsweise angegeben, dass für die IP-Adresse 104.2XX.2XX.9 am 28. Februar 2018 in der Stunde zwischen 18 und 19 Uhr keine Fehler der Art „Ungültiges Kennwort“ und 284 Fehler der Art „Extranetsperre“ aufgetreten sind. Von diesen Vorgängen waren 14 eindeutige Benutzer betroffen. Für das Aktivitätsereignis wurde der angegebene Stundenschwellenwert im Bericht überschritten.

Hinweis

- Nur Aktivitäten, die den festgelegten Schwellenwert überschreiten, werden in der Berichtsliste angezeigt.

- In diesem Bericht werden höchstens die letzten 30 Tage nachverfolgt.

- In diesem Warnbericht werden keine Exchange-IP-Adressen oder privaten IP-Adressen angezeigt. Sie sind weiterhin in der Exportliste enthalten.

Load Balancer-IP-Adressen in der Liste

Bei der Load Balancer-Aggregation ist unter Umständen ein Fehler aufgetreten, wodurch der Warnungsschwellenwert erreicht wurde. Falls IP-Adressen des Lastenausgleichs angezeigt werden, sendet Ihr externer Lastenausgleich höchstwahrscheinlich die Client-IP-Adresse nicht, wenn er die Anforderung an den Webanwendungsproxy-Server übergibt. Konfigurieren Sie Ihren Lastenausgleich ordnungsgemäß für die Weiterleitung von Client-IP-Adressen.

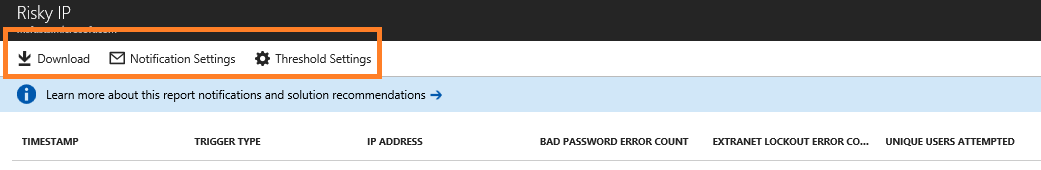

Herunterladen des Berichts über riskante IP-Adressen

Mit der Funktion zum Herunterladen kann der gesamte Bericht über riskante IP-Adressen der letzten 30 Tage aus dem Connect Health-Portal kopiert werden. Das Exportergebnis enthält alle fehlgeschlagenen AD FS-Anmeldeaktivitäten jedes Erkennungszeitfensters, damit Sie den Filtervorgang nach dem Export anpassen können. Zusätzlich zu den hervorgehobenen Aggregationen im Portal werden im Exportergebnis auch weitere Details zu fehlgeschlagenen Anmeldeaktivitäten pro IP-Adresse angezeigt:

| Berichtselement | BESCHREIBUNG |

|---|---|

| firstAuditTimestamp | Der erste Zeitstempel für den Zeitpunkt, zu dem die fehlgeschlagenen Aktivitäten während des Erkennungszeitfensters begonnen haben |

| lastAuditTimestamp | Der letzte Zeitstempel für den Zeitpunkt, zu dem die fehlgeschlagenen Aktivitäten während des Erkennungszeitfensters geendet haben |

| attemptCountThresholdIsExceeded | Dieses Flag wird angezeigt, wenn die aktuellen Aktivitäten den Schwellenwert für die Warnung überschreiten. |

| isWhitelistedIpAddress | Dieses Flag wird angezeigt, wenn die IP-Adresse für Warnungen und die Berichterstellung gefiltert wird. Private IP-Adressen (10.x.x.x, 172.x.x.x und 192.168.x.x) und Exchange-IP-Adressen werden gefiltert und als True gekennzeichnet. Wenn Bereiche mit privaten IP-Adressen angezeigt werden, ist die Wahrscheinlichkeit hoch, dass Ihr externer Lastenausgleich die Client-IP-Adresse beim Übergeben der Anforderung an den Webanwendungsproxy-Server nicht sendet. |

Konfigurieren von Benachrichtigungseinstellungen

Sie können die Administratorkontakte des Berichts über die Benachrichtigungseinstellungen aktualisieren. Standardmäßig ist die E-Mail-Benachrichtigung zur Warnung vor riskanten IP-Adressen nicht aktiviert. Sie können die Benachrichtigung aktivieren, indem Sie die Schaltfläche unter E-Mail-Benachrichtigungen für den Bericht zu IP-Adressen erhalten, die den Schwellenwert für fehlerhafte Aktivitäten überschreiten umschalten.

Wie bei den generischen Einstellungen für Warnungsbenachrichtigungen in Connect Health auch können Sie hiermit die angegebene Liste mit den Benachrichtigungsempfängern für den Bericht über riskante IP-Adressen anpassen. Sie können auch alle Hybrididentitätsadministratoren benachrichtigen, während Sie die Änderung vornehmen.

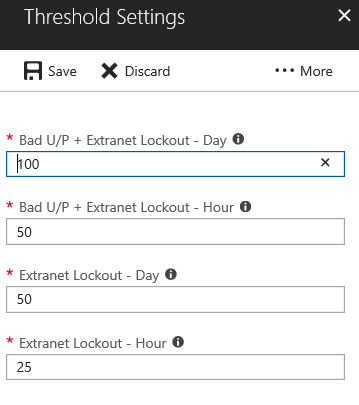

Konfigurieren von Schwellenwerteinstellungen

Sie können den Warnungsschwellenwert unter Schwellenwerteinstellungen aktualisieren. Der Systemschwellenwert wird mit Standardwerten festgelegt, die im folgenden Screenshot dargestellt und in der Tabelle beschrieben werden.

Die Schwellenwerteinstellungen für den Bericht über riskante IP-Adressen sind in vier Kategorien unterteilt:

| Schwellenwerteinstellung | BESCHREIBUNG |

|---|---|

| (Benutzername/Kennwort ungültig + Extranetsperre)/Tag | Melden der Aktivität und Auslösen einer Warnungsbenachrichtigung, wenn die Anzahl von „Ungültiges Kennwort“ zusammen mit der Anzahl von Extranetsperren den Schwellenwert pro Tag überschreitet. Der Standardwert ist 100. |

| (Benutzername/Kennwort ungültig + Extranetsperre)/Stunde | Melden der Aktivität und Auslösen einer Warnungsbenachrichtigung, wenn die Anzahl von „Ungültiges Kennwort“ zusammen mit der Anzahl von Extranetsperren den Schwellenwert pro Stunde überschreitet. Der Standardwert lautet "50". |

| Extranetsperre/Tag | Melden der Aktivität und Auslösen einer Warnungsbenachrichtigung, wenn die Anzahl von Extranetsperren den Schwellenwert pro Tag überschreitet. Der Standardwert lautet "50". |

| Extranetsperre/Stunde | Melden der Aktivität und Auslösen einer Warnungsbenachrichtigung, wenn die Anzahl von Extranetsperren den Schwellenwert pro Stunde überschreitet. Der Standardwert ist 25. |

Hinweis

- Die Änderung des Berichtsschwellenwerts wird eine Stunde nach der Einstellungsänderung angewendet.

- Vorhandene gemeldete Elemente sind von der Schwellenwertänderung nicht betroffen.

- Wir empfehlen Ihnen, die Anzahl von Ereignissen in Ihrer Umgebung zu analysieren und den Schwellenwert entsprechend anzupassen.

Häufig gestellte Fragen

Warum werden im Bericht Bereiche mit privaten IP-Adressen angezeigt?

Private IP-Adressen (10.x.x.x, 172.x.x.x und 192.168.x.x) und Exchange-IP-Adressen werden gefiltert und in der Liste der genehmigten IP-Adressen als True gekennzeichnet. Wenn Bereiche mit privaten IP-Adressen angezeigt werden, ist die Wahrscheinlichkeit hoch, dass Ihr externer Lastenausgleich die Client-IP-Adresse beim Übergeben der Anforderung an den Webanwendungsproxy-Server nicht sendet.

Warum enthält der Bericht IP-Adressen des Lastenausgleichs?

Falls IP-Adressen des Lastenausgleichs angezeigt werden, sendet Ihr externer Lastenausgleich höchstwahrscheinlich die Client-IP-Adresse nicht, wenn er die Anforderung an den Webanwendungsproxy-Server übergibt. Konfigurieren Sie Ihren Lastenausgleich ordnungsgemäß für die Weiterleitung von Client-IP-Adressen.

Wie kann ich die IP-Adresse blockieren?

Sie sollten identifizierte schädliche IP-Adressen der Firewall hinzufügen oder in Exchange blockieren.

Warum werden in diesem Bericht keine Elemente angezeigt?

- Es liegen keine fehlgeschlagenen Anmeldeaktivitäten vor, für die die Schwellenwerteinstellungen überschritten werden.

- Stellen Sie sicher, dass in Ihrer AD FS-Serverliste keine Warnung vom Typ „Integritätsdienst ist nicht aktuell” aktiv ist. Informieren Sie sich über das Durchführen der Problembehandlung für diese Warnung.

- Überwachungen sind in AD FS-Farmen nicht aktiviert.

Warum kann ich nicht auf den Bericht zugreifen?

Sie benötigen Berechtigungen vom Typ „Globaler Administrator“ oder Sicherheitsleseberechtigter. Wenden Sie sich an Ihren globalen Administrator, um Zugriff zu erhalten.