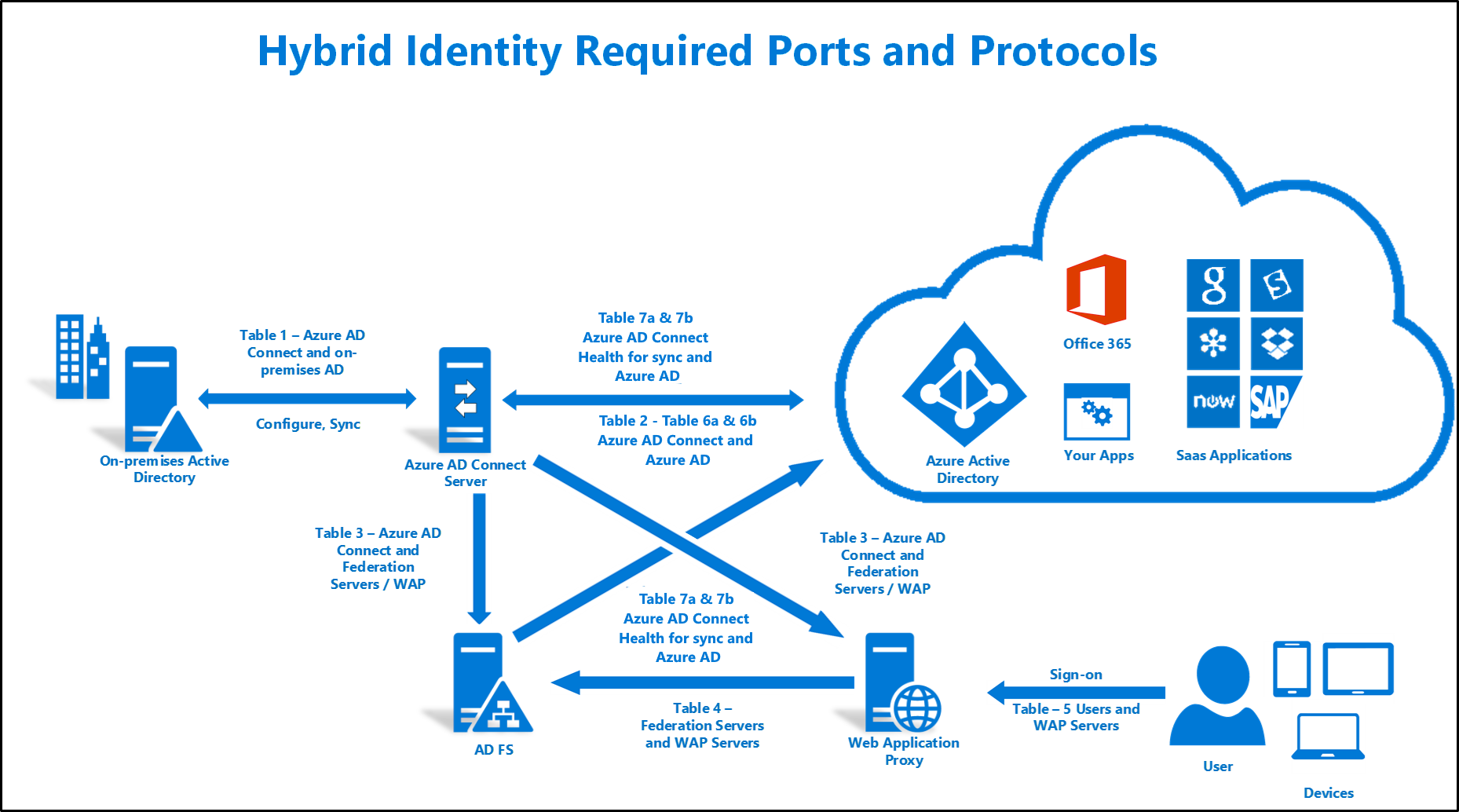

Erforderliche Ports und Protokolle für die Hybrid-Identität

Das folgende Dokument ist eine technische Referenz zu den erforderlichen Ports und Protokollen für die Implementierung einer Hybrid-Identitätslösung. Sehen Sie sich die folgende Abbildung und die entsprechende Tabelle an.

Tabelle 1 – Microsoft Entra Connect und lokales AD

Diese Tabelle beschreibt die Ports und Protokolle, die für die Kommunikation zwischen dem Microsoft Entra Connect-Server und dem lokalen AD erforderlich sind.

| Protokoll | Ports | BESCHREIBUNG |

|---|---|---|

| DNS | 53 (TCP/UDP) | DNS-Suchen in der Zielgesamtstruktur |

| Kerberos | 88 (TCP/UDP) | Kerberos-Authentifizierung für die AD-Gesamtstruktur |

| MS-RPC | 135 (TCP) | Wird während der anfänglichen Konfiguration des Microsoft Entra Connect-Assistenten beim Binden an die AD-Gesamtstruktur sowie während der Kennwortsynchronisierung verwendet. |

| LDAP | 389 (TCP/UDP) | Wird zum Importieren von Daten aus AD verwendet. Daten werden per Kerberos Sign & Seal verschlüsselt. |

| SMB | 445 (TCP) | Wird von Seamless SSO zum Erstellen eines Computerkontos in der AD-Gesamtstruktur und bei Kennwortrückschreiben verwendet. Weitere Informationen finden Sie im Artikel zum Ändern des Kennwort für ein Benutzerkonto. |

| LDAP/SSL | 636 (TCP/UDP) | Wird zum Importieren von Daten aus AD verwendet. Die Datenübertragung ist signiert und verschlüsselt. Gilt nur bei Verwendung von TLS. |

| RPC | 49152–65535 (zufälliger RPC-Port im hohen Bereich) (TCP) | Wird während der anfänglichen Konfiguration von Microsoft Connect beim Binden an die AD-Gesamtstrukturen und während der Kennwortsynchronisierung verwendet. Wenn der dynamische Port geändert wurde, müssen Sie diesen Port öffnen. Weitere Informationen finden Sie unter KB929851, KB832017 und KB224196. |

| WinRM | 5985 (TCP) | Wird nur verwendet, wenn Sie AD FS mithilfe von gMSA im Microsoft Entra Connect-Assistenten installieren |

| AD DS-Webdienste | 9389 (TCP) | Wird nur verwendet, wenn Sie AD FS mithilfe von gMSA im Microsoft Entra Connect-Assistenten installieren |

| Globaler Katalog | 3268 (TCP) | Wird vom Seamless SSO zum Abfragen des globalen Katalogs in der Gesamtstruktur verwendet, bevor ein Computerkonto in der Domäne erstellt wird. |

Tabelle 2 – Microsoft Entra Connect und Microsoft Entra ID

Diese Tabelle beschreibt die Ports und Protokolle, die für die Kommunikation zwischen dem Microsoft Entra Connect-Server und Microsoft Entra ID erforderlich sind.

| Protokoll | Ports | BESCHREIBUNG |

|---|---|---|

| HTTP | 80 (TCP) | Wird zum Herunterladen von Zertifikatsperrlisten (CRLs, Certificate Revocation Lists) zur Überprüfung von TLS/SSL-Zertifikaten verwendet. |

| HTTPS | 443 (TCP) | Wird für die Synchronisierung mit Microsoft Entra ID verwendet. |

Eine Liste der URLs und IP-Adressen, die Sie in Ihrer Firewall öffnen müssen, finden Sie unter URLs und IP-Adressbereiche von Office 365 und Problembehandlung der Microsoft Entra Connect-Konnektivität.

Tabelle 3 – Microsoft Entra Connect und AD FS-Verbund-Server/WAP

Diese Tabelle beschreibt die Ports und Protokolle, die für die Kommunikation zwischen dem Microsoft Entra Connect-Server und AD FS-Verbund-/WAP-Servern erforderlich sind.

| Protokoll | Ports | BESCHREIBUNG |

|---|---|---|

| HTTP | 80 (TCP) | Wird zum Herunterladen von Zertifikatsperrlisten (CRLs, Certificate Revocation Lists) zur Überprüfung von TLS/SSL-Zertifikaten verwendet. |

| HTTPS | 443 (TCP) | Wird für die Synchronisierung mit Microsoft Entra ID verwendet. |

| WinRM | 5985 | WinRM-Listener |

Tabelle 4: WAP- und Verbundserver

In dieser Tabelle werden die Ports und Protokolle beschrieben, die für die Kommunikation zwischen den Verbundservern und WAP-Servern erforderlich sind.

| Protokoll | Ports | BESCHREIBUNG |

|---|---|---|

| HTTPS | 443 (TCP) | Wird für die Authentifizierung verwendet |

Tabelle 5: WAP und Benutzer

In dieser Tabelle werden die Ports und Protokolle beschrieben, die für die Kommunikation zwischen Benutzern und den WAP-Servern erforderlich sind.

| Protokoll | Ports | BESCHREIBUNG |

|---|---|---|

| HTTPS | 443 (TCP) | Wird für die Geräteauthentifizierung verwendet |

| TCP | 49443 (TCP) | Wird für die Zertifikatauthentifizierung verwendet |

Tabellen 6a und 6b: Passthrough-Authentifizierung mit einmaligem Anmelden (SSO) und Kennworthashsynchronisierung mit einmaligem Anmelden (SSO)

Die folgenden Tabellen beschreiben die Ports und Protokolle, die für die Kommunikation zwischen Microsoft Entra Connect und Microsoft Entra ID erforderlich sind.

Tabelle 6a: Passthrough-Authentifizierung mit SSO

| Protokoll | Ports | BESCHREIBUNG |

|---|---|---|

| HTTP | 80 (TCP) | Wird zum Herunterladen von Zertifikatsperrlisten (CRLs, Certificate Revocation Lists) zur Überprüfung von TLS/SSL-Zertifikaten verwendet. Wird auch für die ordnungsgemäße Funktion automatischer Updates für den Connector benötigt. |

| HTTPS | 443 (TCP) | Wird verwendet, um das Feature zu aktivieren und zu deaktivieren, Connectors zu registrieren, Connectorupdates herunterzuladen und alle Benutzeranmeldeanforderungen zu verarbeiten. |

Darüber hinaus muss Microsoft Entra Connect in der Lage sein, direkte IP-Verbindungen mit den IP-Adressbereichen des Azure-Rechenzentrums herzustellen.

Tabelle 6b: Kennworthashsynchronisierung mit SSO

| Protokoll | Ports | BESCHREIBUNG |

|---|---|---|

| HTTPS | 443 (TCP) | Ermöglicht die SSO-Registrierung (nur für den SSO-Registrierungsprozess erforderlich). |

Darüber hinaus muss Microsoft Entra Connect in der Lage sein, direkte IP-Verbindungen mit den IP-Adressbereichen des Azure-Rechenzentrums herzustellen. Auch in diesem Fall ist dies nur für den SSO-Registrierungsprozess erforderlich.

Tabelle 7a & 7b – Microsoft Entra Connect Health-Agent für (AD FS/Sync) und Microsoft Entra ID

Die folgenden Tabellen beschreiben die Endpunkte, Ports und Protokolle, die für die Kommunikation zwischen Microsoft Entra Connect Health-Agents und Microsoft Entra ID erforderlich sind

Tabelle 7a – Ports und Protokolle für den Microsoft Entra Connect Health-Agent für (AD FS/Sync) und Microsoft Entra ID

Diese Tabelle beschreibt die folgenden ausgehenden Ports und Protokolle, die für die Kommunikation zwischen Microsoft Entra Connect Health-Agents und Microsoft Entra ID erforderlich sind.

| Protokoll | Ports | BESCHREIBUNG |

|---|---|---|

| Azure-Servicebus | 5671 (TCP) | Wird verwendet, um Integritätsinformationen an Microsoft Entra ID zu senden. (empfohlen, aber in den aktuellen Versionen nicht erforderlich) |

| HTTPS | 443 (TCP) | Wird verwendet, um Integritätsinformationen an Microsoft Entra ID zu senden. (Failback) |

Wenn 5671 blockiert ist, greift der Agent auf 443 zurück, es wird jedoch empfohlen, 5671 zu verwenden. Dieser Endpunkt ist für die aktuelle Agent-Version nicht erforderlich. Die aktuellen Versionen des Microsoft Entra Connect Health-Agents benötigen nur noch Port 443.

7b – Endpunkte für den Microsoft Entra Connect Health-Agent für (AD FS/Sync) und Microsoft Entra ID

Eine Liste der Endpunkte finden Sie im Abschnitt mit den Anforderungen für den Microsoft Entra Connect Health-Agent.