Tutorial: Konfigurieren von F5 BIG-IP Easy Button für Kerberos-basiertes einmaliges Anmelden

Erfahren Sie, wie Sie Kerberos-basierte Anwendungen mit Microsoft Entra ID mithilfe von F5 BIG-IP Easy Button Guided Configuration 16.1 schützen.

Die Integration einer BIG-IP in Microsoft Entra ID bietet viele Vorteile. Dazu zählen:

- Verbesserte Governance: Lesen Sie hierzu Zero Trust-Framework zum Ermöglichen von Remotearbeit, und erfahren Sie mehr über die Microsoft Entra-Vorabauthentifizierung.

- Erzwingen Sie Organisationsrichtlinien. Siehe Was ist bedingter Zugriff?

- Vollständiges einmaliges Anmelden (Single Sign-On, SSO) zwischen Microsoft Entra ID und in BIG-IP veröffentlichten Diensten

- Verwalten Sie Identitäten und den Zugriff über eine einzelne Steuerungsebene, das Microsoft Entra Admin Center.

Weitere Informationen zu den Vorteilen finden Sie im Artikel Integrieren von F5 BIG-IP in Microsoft Entra.

Beschreibung des Szenarios

In diesem Szenario wird eine klassische Legacyanwendung mit Kerberos-Authentifizierung (auch als integrierte Windows-Authentifizierung (IWA) bezeichnet) verwendet, um den Zugriff auf geschützte Inhalte zu steuern.

Da es sich um eine Legacyanwendung handelt, fehlen moderne Protokolle, um eine direkte Integration in Microsoft Entra ID zu unterstützen. Sie können die Anwendung modernisieren. Dies ist jedoch kostspielig, erfordert eine sorgfältige Planung und birgt das Risiko potenzieller Ausfallzeiten. Stattdessen wird ein F5 BIG-IP-Anwendungsbereitstellungscontroller (Application Delivery Controller, ADC) verwendet, um die Lücke zwischen der Legacyanwendung und der modernen ID-Steuerungsebene durch einen Protokollübergang zu schließen.

Eine BIG-IP-Instanz vor der Anwendung ermöglicht die Überlagerung des Diensts mit der Microsoft Entra-Vorauthentifizierung und dem headerbasierten einmaligen Anmelden, was den Sicherheitsstatus der Anwendung erhöht.

Hinweis

Organisationen können über den Microsoft Entra-Anwendungsproxy Remotezugriff auf diese Art von Anwendung erhalten.

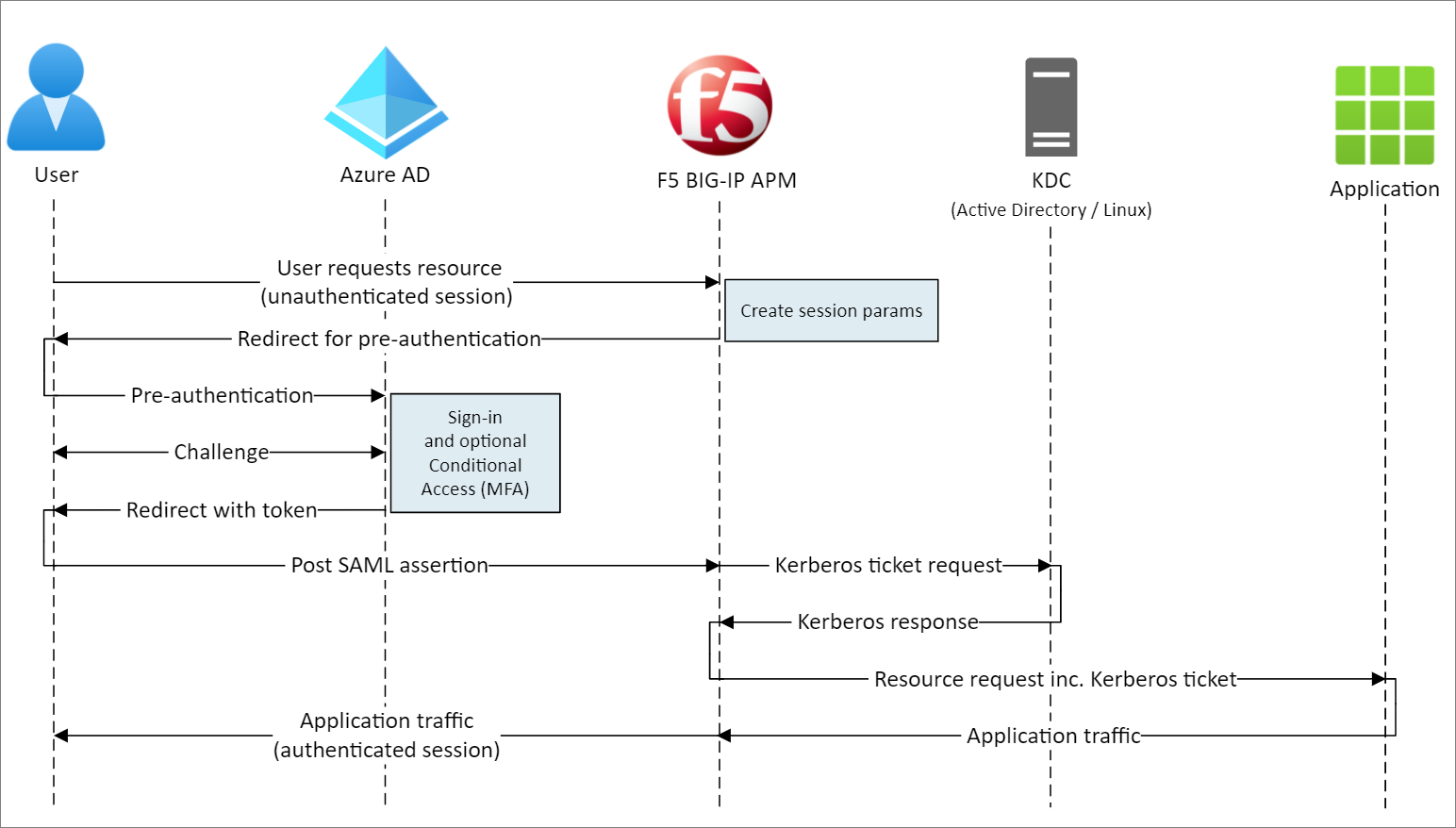

Szenarioarchitektur

Die Lösung für sicheren Hybridzugriff (Secure Hybrid Access, SHA) für dieses Szenario umfasst die folgenden Komponenten:

- Anwendung: Von BIG-IP veröffentlichter Dienst, der durch Microsoft Entra-SHA geschützt werden soll. Der Anwendungshost ist in die Domäne eingebunden und somit in Active Directory (AD) integriert.

- Microsoft Entra ID: SAML-Identitätsanbieter (Security Assertion Markup Language), der Benutzeranmeldeinformationen, bedingten Zugriff und das SAML-basierte einmalige Anmelden für den BIG-IP-Dienst überprüft. Durch die SSO-Funktionalität stellt Microsoft Entra ID BIG-IP die erforderlichen Sitzungsattribute bereit.

- Key Distribution Center (KDC): KDC-Rolle auf einem Domänencontroller (DC), der Kerberos-Tickets ausstellt.

- BIG-IP: Reverseproxy und SAML-Dienstanbieter (Service Provider, SP) für die Anwendung, wobei die Authentifizierung an den SAML-Identitätsanbieter delegiert wird, bevor Kerberos-basiertes einmaliges Anmelden bei der Back-End-Anwendung durchgeführt wird.

SHA für dieses Szenario unterstützt sowohl SP-initiierte als auch IdP-initiierte Flows. In der folgenden Abbildung ist der SP-initiierte Flow dargestellt.

- Benutzer verbindet sich mit Anwendungsendpunkt (BIG-IP)

- BIG-IP APM-Zugriffsrichtlinie leitet den Benutzer oder die Benutzerin an Microsoft Entra ID (SAML IdP) um.

- Microsoft Entra ID führt eine Vorabauthentifizierung der Benutzer durch und wendet die jeweiligen erzwungene Richtlinien für bedingten Zugriff an.

- Der Benutzer wird an BIG-IP (SAML SP) weitergeleitet und SSO wird mit einem ausgestellten SAML-Token durchgeführt.

- BIG-IP fordert vom KDC ein Kerberos-Ticket an.

- BIG-IP sendet Anforderung an Backend-Anwendung zusammen mit Kerberos-Ticket für SSO

- Die Anwendung autorisiert die Anforderung und sendet die Nutzdaten zurück

Voraussetzungen

Vorherige Erfahrungen mit BIG-IP sind nicht erforderlich, Sie benötigen aber Folgendes:

- Ein kostenloses Azure-Konto oder ein höherwertiges Konto

- Eine BIG-IP-Instanz oder Bereitstellen einer BIG-IP Virtual Edition (VE) in Azure

- Eine der folgenden F5 BIG-IP-Lizenzen:

- F5 BIG-IP® Best Bundle

- Eigenständige Lizenz für F5 BIG-IP Access Policy Manager (APM)

- Add-On-Lizenz für F5 BIG-IP APM für eine BIG-IP-Instanz von F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-tägige kostenlose Testlizenz von BIG-IP

- Benutzeridentitäten, die von einem lokalen Verzeichnis mit Microsoft Entra ID synchronisiert werden oder in Microsoft Entra ID erstellt und in Ihr lokales Verzeichnis zurückgeleitet werden

- Eine der folgenden Rollen: Globaler Administrator, Cloudanwendungsadministrator oder Anwendungsadministrator

- Ein SSL-Webzertifikat für die Veröffentlichung von Diensten über HTTPS (alternativ können zum Testen die BIG-IP-Standardzertifikate verwendet werden)

- Eine Kerberos-Anwendung. Oder informieren Sie sich auf „active-directory-wp.com“ über das Konfigurieren des einmaligen Anmeldens (SSO) mit IIS unter Windows.

BIG-IP-Konfigurationsmethoden

In diesem Tutorial wird die Verwendung der aktuellen Guided Configuration 16.1 mit Easy Button-Vorlage behandelt. Mit Easy Button müssen Administrator*innen nicht mehr zwischen Microsoft Entra ID und BIG-IP hin und her wechseln, um Dienste für SHA zu aktivieren. Die Bereitstellung und Richtlinienverwaltung erfolgt durch den Assistenten für Guided Configuration für APM und Microsoft Graph. Durch diese Integration zwischen BIG-IP APM und Microsoft Entra ID wird sichergestellt, dass Anwendungen einen Identitätsverbund, das einmalige Anmelden (Single Sign-On, SSO) und den bedingten Zugriff von Microsoft Entra unterstützen, wodurch sich der Verwaltungsaufwand reduziert.

Hinweis

Ersetzen Sie die Beispielzeichenfolgen oder -werte in diesem Artikel durch die Zeichenfolgen oder Werte für Ihre Umgebung.

Registrieren von “Easy Button“

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Bevor ein Client oder Dienst auf Microsoft Graph zugreifen kann, muss er von Microsoft Identity Platform als vertrauenswürdig eingestuft werden. Durch diese Aktion wird die Registrierung einer Mandanten-App erstellt, um den Easy Button-Zugriff auf Microsoft Graph zu autorisieren. Durch diese Berechtigungen pusht BIG-IP die Konfigurationen zum Einrichten einer Vertrauensstellung zwischen einer SAML-Dienstanbieterinstanz für eine veröffentlichte Anwendung und Microsoft Entra ID als SAML-Identitätsanbieter (IdP).

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identitätsanwendungen>Anwendungen>App-Registrierungen > Neue Registrierung.

Geben Sie einen Anzeigenamen für Ihre Anwendung ein. Zum Beispiel „F5 BIG-IP Easy Button“.

Geben Sie an, wer die Anwendung verwenden darf >Nur Konten in diesem Organisationsverzeichnis.

Wählen Sie Registrieren.

Navigieren Sie zu API-Berechtigungen, und autorisieren Sie die folgenden Anwendungsberechtigungen für Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Application.ReadWrite.OwnedBy

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Erteilen Sie die Administratoreinwilligung für Ihre Organisation.

Generieren Sie unter Zertifikate & Geheimnisse einen neuen geheimen Clientschlüssel. Notieren Sie sich dieses Geheimnis.

Wechseln Sie zu Übersicht, und notieren Sie sich die Client-ID und die Mandanten-ID.

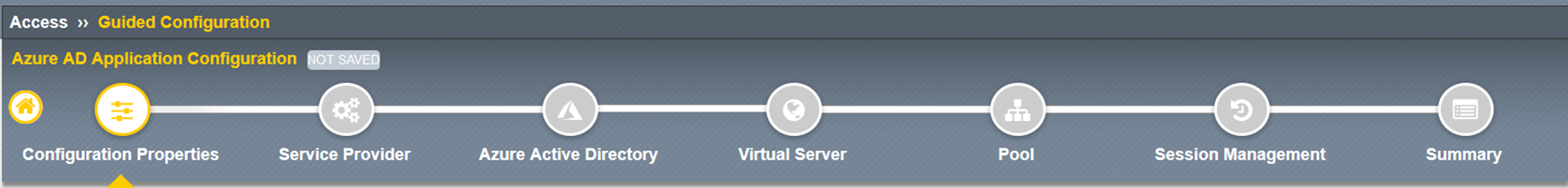

Konfigurieren von “Easy Button“

Initiieren Sie die gesteuerte APM-Konfiguration, um die Easy Button-Vorlage zu starten.

Navigieren Sie zu Zugang > Geführte Konfiguration > Microsoft-Integration und wählen Sie Microsoft Entra-Anwendung aus.

Überprüfen Sie die Konfigurationsschritte, und wählen Sie Weiter aus.

Führen Sie die Schritte aus, um Ihre Anwendung zu veröffentlichen.

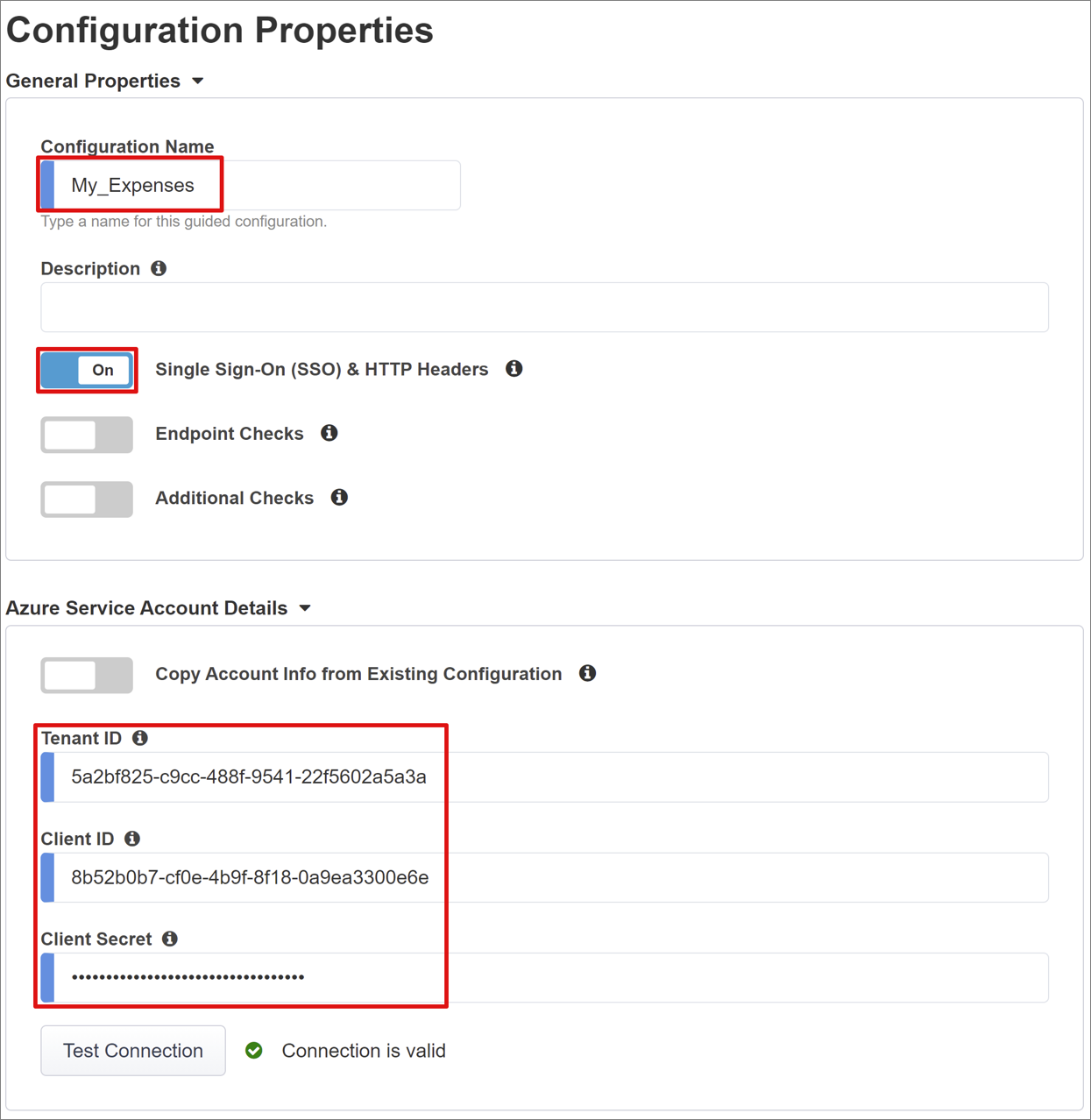

Configuration Properties

Auf der Registerkarte Konfigurationseigenschaften werden eine BIG-IP-Anwendungskonfiguration und ein neues SSO-Objekt erstellt. Im Abschnitt Details zum Azure-Dienstkonto kann der Client, den Sie zuvor in Ihrem Microsoft Entra-Mandanten registriert haben, als Anwendung dargestellt werden. Diese Einstellungen ermöglichen es einem BIG-IP-OAuth-Client, mit den von Ihnen manuell konfigurierten SSO-Eigenschaften einen SAML-Dienstanbieter in Ihrem Mandanten zu registrieren. Easy Button führt diese Aktion für jeden veröffentlichten und für SHA aktivierten BIG-IP-Dienst aus.

Bei einigen Einstellungen handelt es sich um globale Einstellungen, die zum Veröffentlichen weiterer Anwendungen wiederverwendet werden können. Dadurch verringern sich Bereitstellungszeit und -aufwand.

Geben Sie einen eindeutigen Konfigurationsnamen an.

Aktivieren Sie Single Sign-On, SSO & HTTP Headers

Geben Sie die Werte für Mandanten-ID, Client-ID und den geheimen Clientschlüssel ein, die Sie beim Registrieren des Easy Button-Clients in Ihrem Mandanten notiert haben.

Vergewissern Sie sich, dass BIG-IP eine Verbindung mit Ihrem Mandanten herstellen kann.

Klicken Sie auf Weiter.

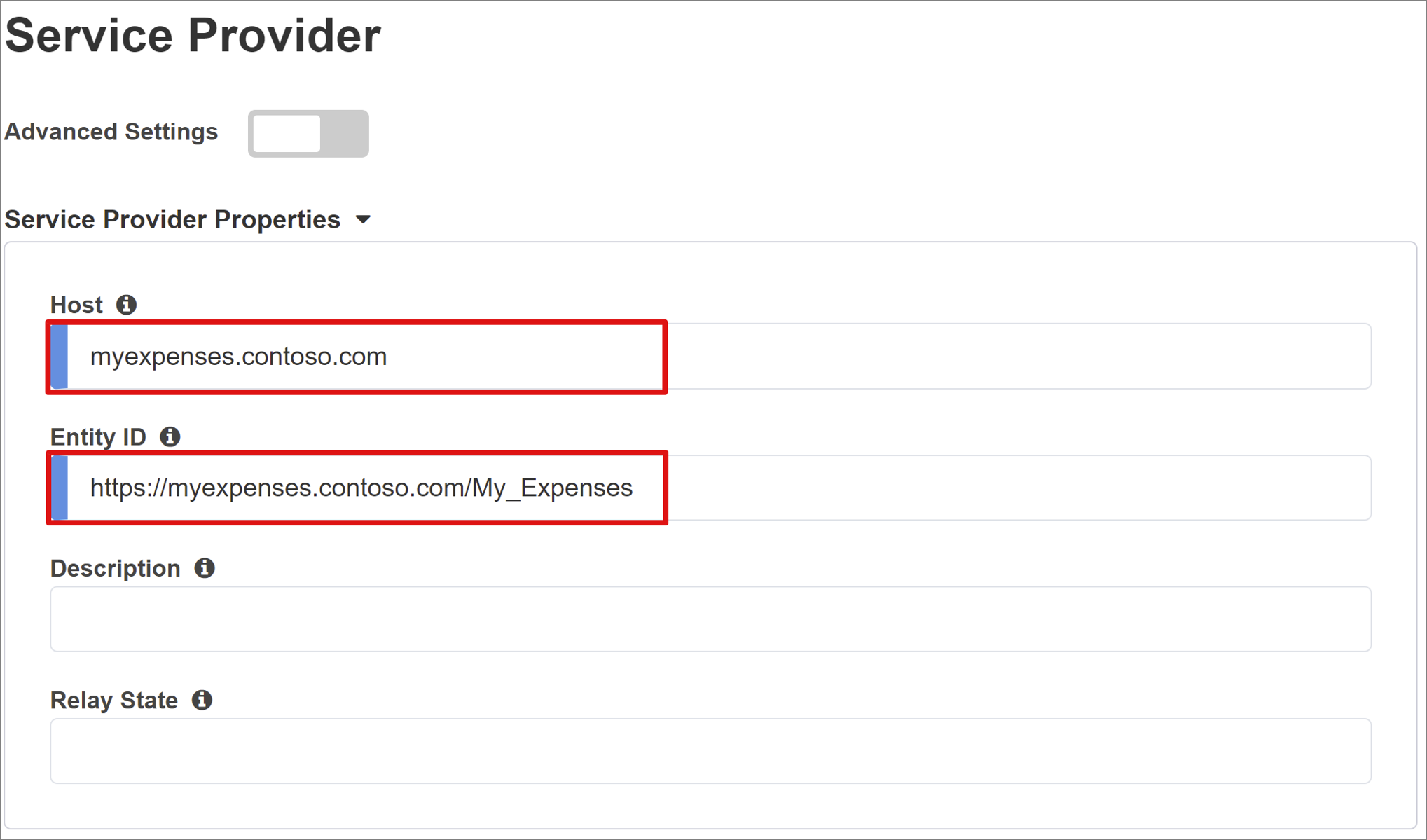

Dienstanbieter

Die Einstellungen für den Dienstanbieter sind die Eigenschaften für die SAML-SP-Instanz der durch SHA geschützten Anwendung.

Geben Sie unter Host den öffentlichen vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) der zu schützenden Anwendung ein.

Geben Sie für Entitäts-ID den Bezeichner ein, den Microsoft Entra ID zum Identifizieren des SAML-Dienstanbieters verwendet, der ein Token anfordert.

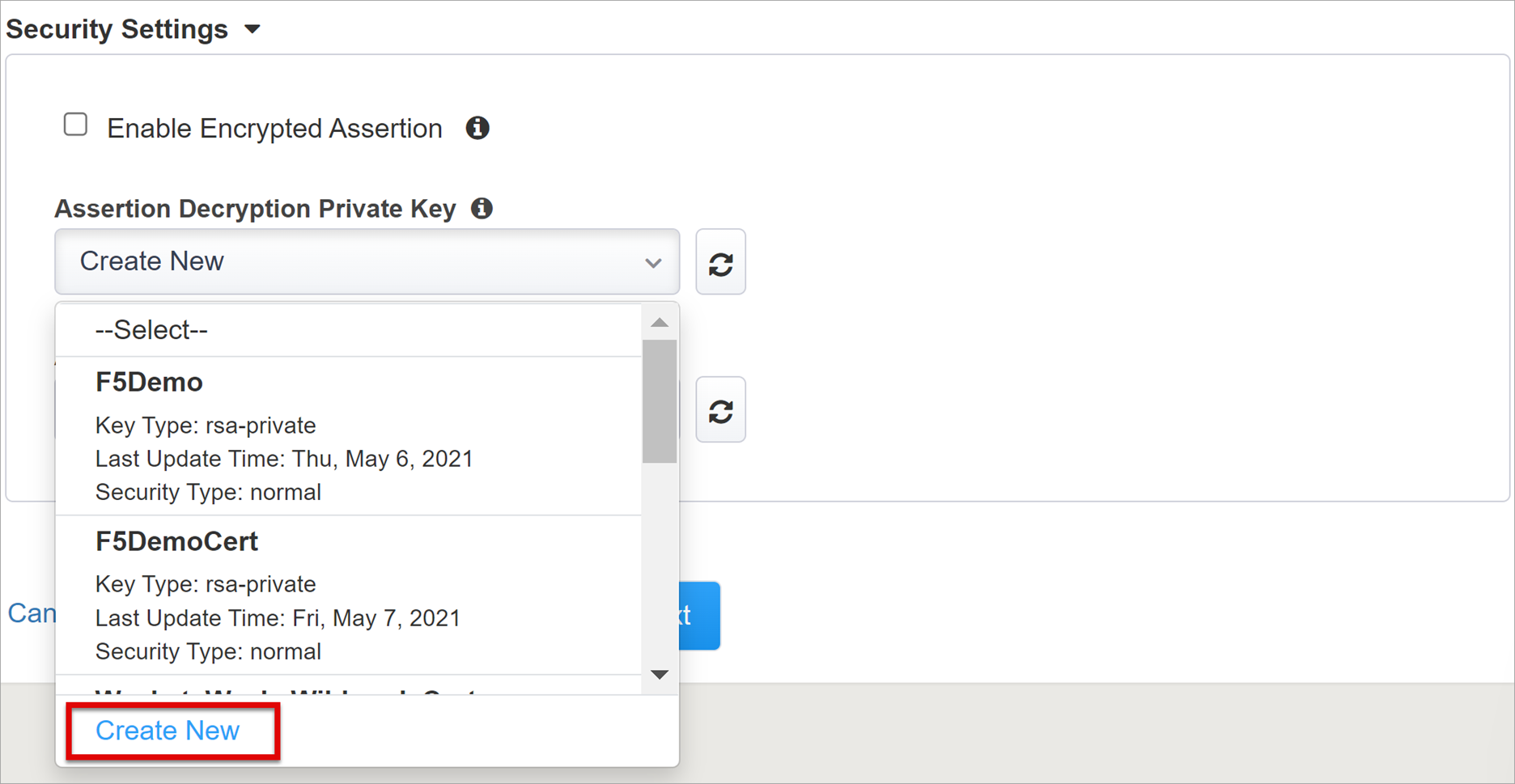

Die optionalen Sicherheitseinstellungen geben an, ob ausgestellte SAML-Assertionen von Microsoft Entra ID verschlüsselt werden sollen. Das Verschlüsseln von Assertionen zwischen Microsoft Entra ID und dem BIG-IP APM erhöht die Sicherheit, dass Inhaltstoken nicht abgefangen und persönliche Daten oder Unternehmensdaten nicht kompromittiert werden können.

- Wählen Sie in der Liste Privater Schlüssel zur Assertion-Entschlüsselung die Option Neu erstellen aus.

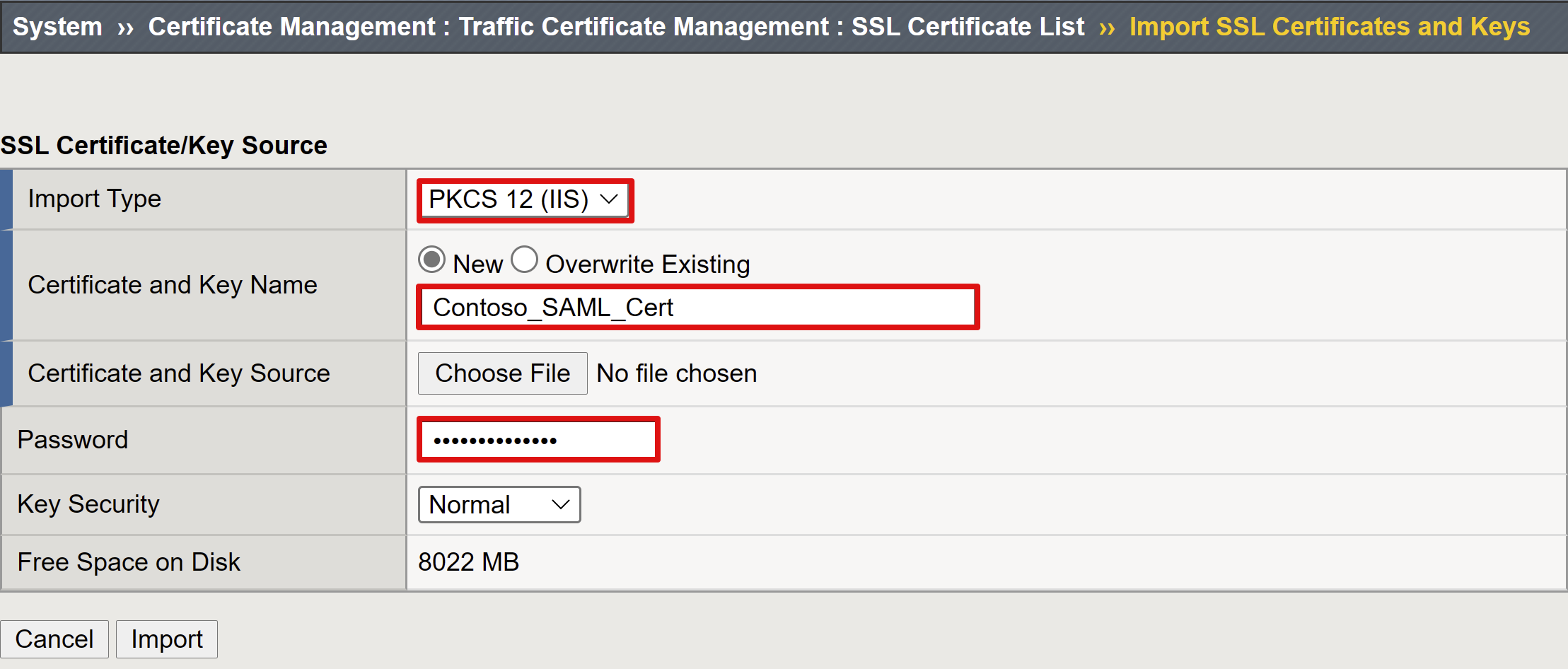

- Klicken Sie auf OK. Daraufhin wird das Dialogfeld SSL-Zertifikat und -Schlüssel importieren angezeigt.

- Wählen Sie PKCS 12 (IIS) aus, um Ihr Zertifikat und Ihren privaten Schlüssel zu importieren.

- Schließen Sie nach der Bereitstellung die Browserregisterkarte, um zur Hauptregisterkarte zurückzukehren.

- Aktivieren Sie das Kontrollkästchen Enable Encrypted Assertion (Verschlüsselte Assertionen aktivieren).

- Wenn Sie die Verschlüsselung aktiviert haben, wählen Sie Ihr Zertifikat in der Liste Privater Schlüssel zum Entschlüsseln von Assertionen aus. Dieser private Schlüssel ist für das Zertifikat, das BIG-IP APM zum Entschlüsseln von Microsoft Entra-Assertionen verwendet.

- Wenn Sie die Verschlüsselung aktiviert haben, wählen Sie Ihr Zertifikat in der Liste Zertifikat zum Entschlüsseln von Assertionen aus. BIG-IP lädt dieses Zertifikat in Microsoft Entra ID hoch, um die ausgestellten SAML-Assertionen zu verschlüsseln.

Microsoft Entra ID

Dieser Abschnitt definiert die Eigenschaften zum manuellen Konfigurieren einer neuen BIG-IP-SAML-Anwendung in Ihrem Microsoft Entra-Mandanten. Easy Button verfügt über Anwendungsvorlagen für Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP und eine SHA-Vorlage für andere Apps.

Wählen Sie für dieses Szenario Azure AD-Integration von F5 BIG-IP APM > Hinzufügen aus.

Azure-Konfiguration

Geben Sie einen Anzeigenamen für die App, die BIG-IP in Ihrem Microsoft Entra-Mandanten erstellt, und das Symbol ein, das im Portal „Meine Apps“ angezeigt wird.

Lassen Sie das Feld Anmelde-URL (optional) leer, um die IdP-initiierte Anmeldung zu ermöglichen.

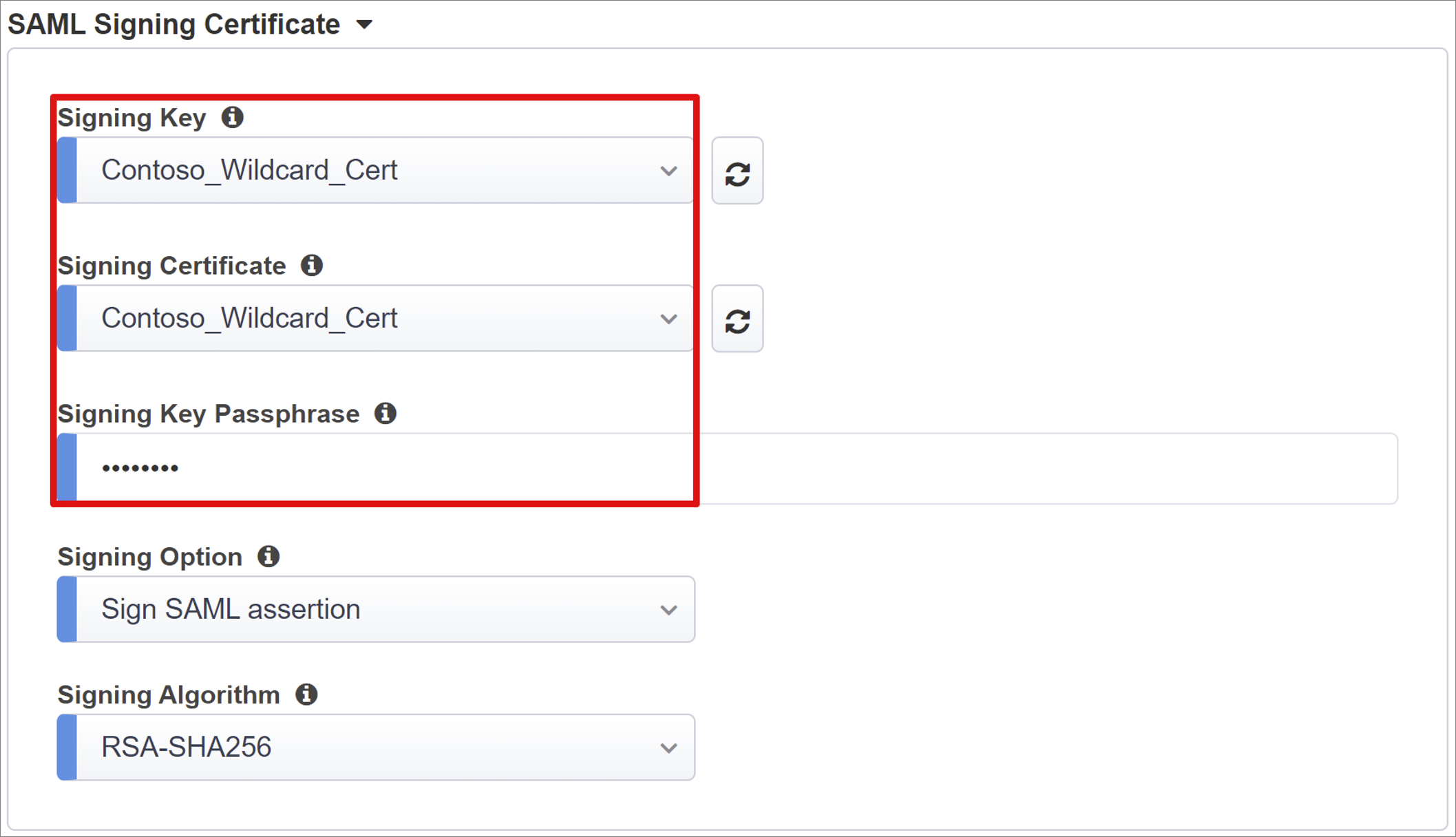

Wählen Sie neben dem Signaturschlüssel und neben dem Signaturzertifikat das Symbol Aktualisieren aus, um das von Ihnen importierte Zertifikat zu suchen.

Geben Sie unter Passphrase für Signaturschlüssel das Zertifikatkennwort ein.

Aktivieren Sie Signaturoption (optional), um sicherzustellen, dass BIG-IP von Microsoft Entra ID signierte Token und Ansprüche akzeptiert.

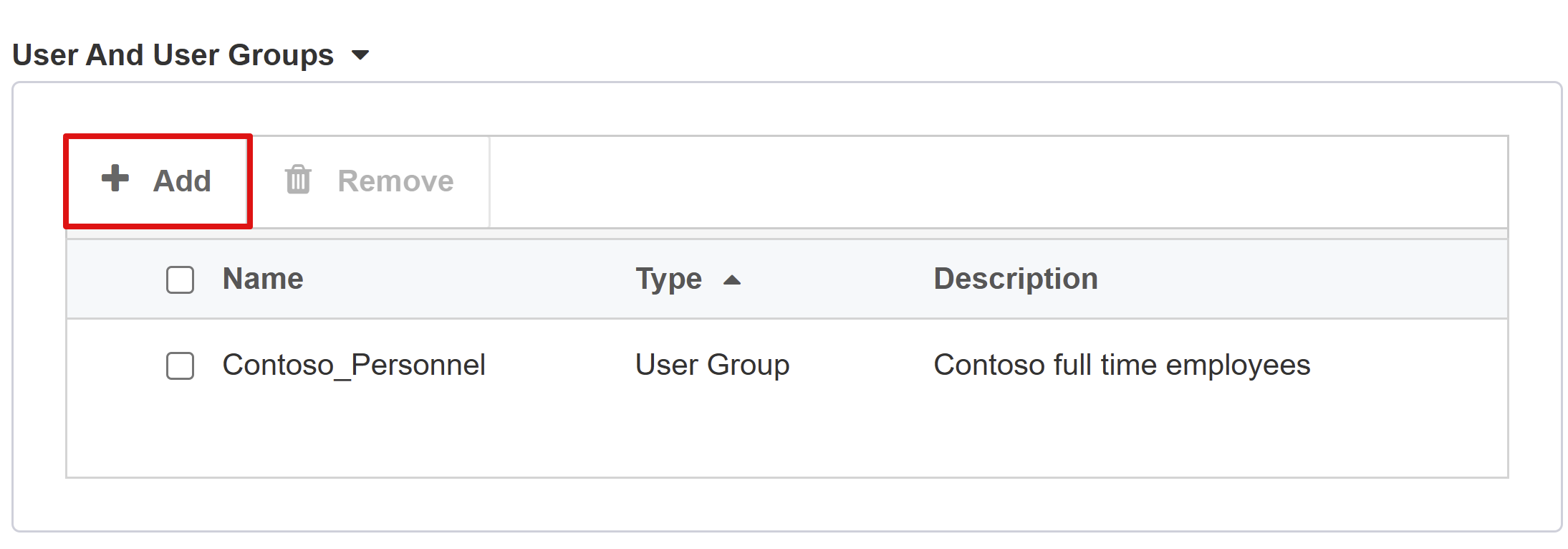

Benutzer*innen und Benutzergruppen werden von Ihrem Microsoft Entra-Mandanten dynamisch abgefragt und zum Autorisieren des Zugriffs auf die Anwendung verwendet. Fügen Sie zum Testen einen Benutzer oder eine Gruppe hinzu. Andernfalls wird der Zugriff verweigert.

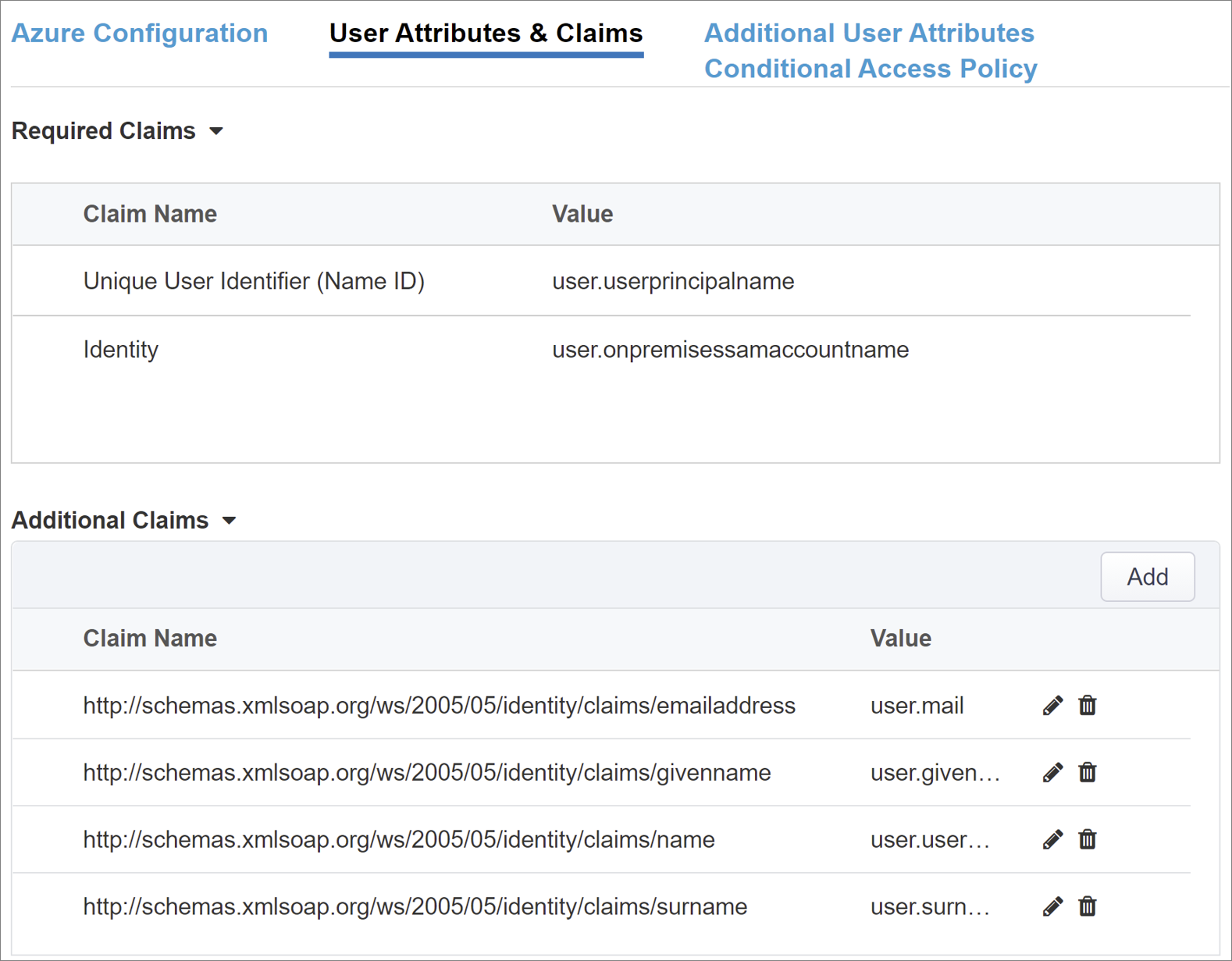

Benutzerattribute und Ansprüche

Wenn Benutzer*innen sich bei Microsoft Entra ID authentifizieren, wird ein SAML-Token mit einem Standardsatz von Ansprüchen und Attributen ausgegeben, das den Benutzer bzw. die Benutzerin identifiziert. Auf der Registerkarte Benutzerattribute & Ansprüche werden die Standardansprüche angezeigt, die für die neue Anwendung ausgestellt werden sollen. Verwenden Sie diese, um weitere Ansprüche zu konfigurieren.

Die AD-Infrastruktur basiert auf dem Domänensuffix „.com“, das intern und extern verwendet wird. Weitere Attribute sind für eine funktionierende KCD-SSO-Implementierung nicht erforderlich. Im Tutorial zur erweiterten Konfiguration finden Sie Szenarien für mehrere Domänen oder Benutzeranmeldungen mit alternativen Suffixen.

Zusätzliche Benutzerattribute

Die Registerkarte Zusätzliche Benutzerattribute unterstützt verschiedene verteilte Systeme, die in anderen Verzeichnissen gespeicherte Attribute für die Sitzungserweiterung erfordern. Aus einer LDAP-Quelle abgerufene Attribute können als SSO-Header eingefügt werden, um den Zugriff anhand von Rollen, Partner-IDs usw. zu steuern.

Hinweis

Dieses Feature hängt nicht mit Microsoft Entra ID zusammen, ist eine andere Quelle von Attributen.

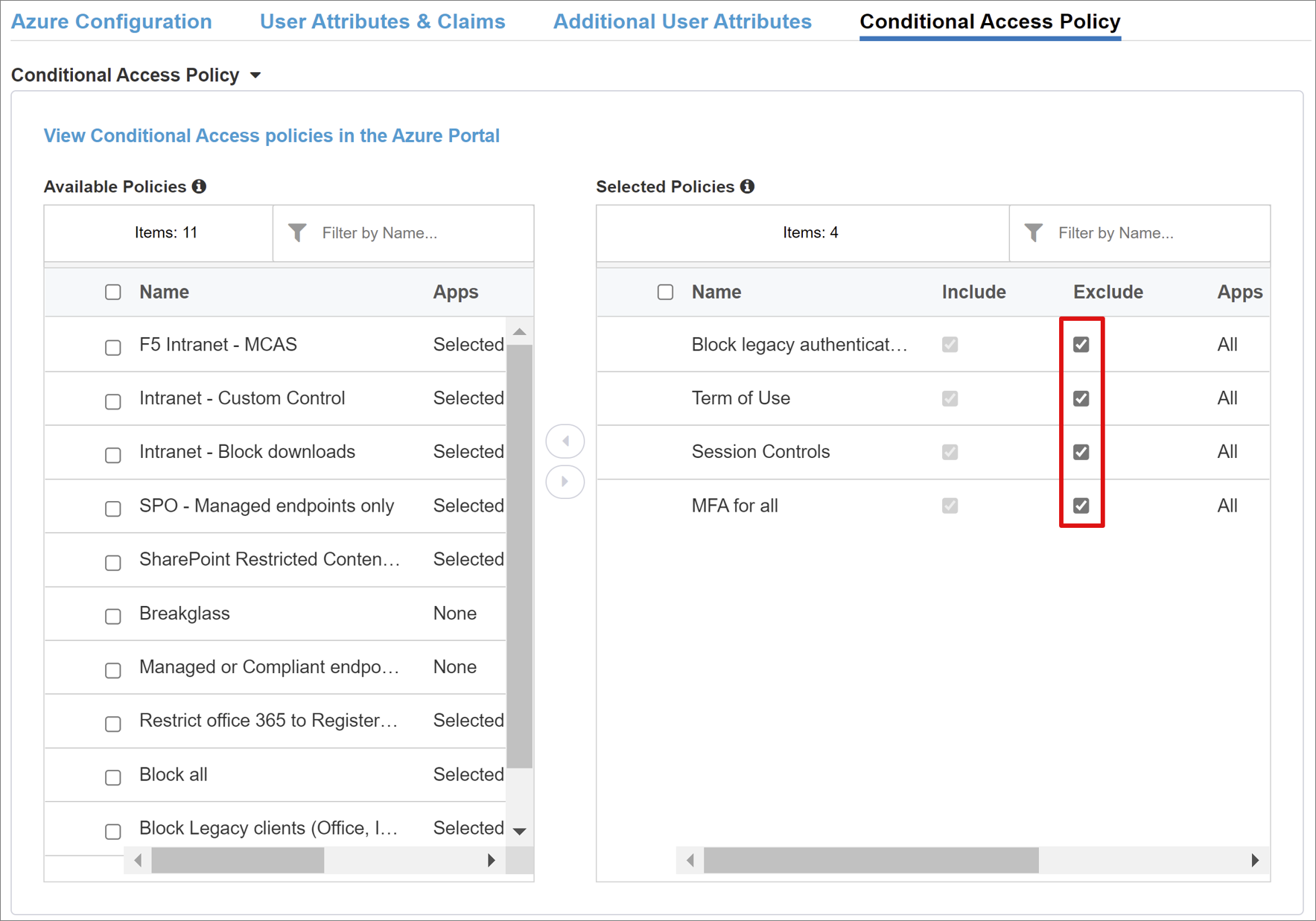

Richtlinie für bedingten Zugriff

Richtlinien für bedingten Zugriff werden nach der Microsoft Entra-Vorabauthentifizierung erzwungen, um den Zugriff basierend auf Gerät, Anwendung, Standort und Risikosignalen zu steuern.

In der Ansicht Verfügbare Richtlinien werden Richtlinien für den bedingten Zugriff ohne benutzerbasierte Aktionen angezeigt.

In der Ansicht Ausgewählte Richtlinien werden Richtlinien für Cloud-Apps angezeigt. Sie können die Richtlinien nicht deaktivieren oder in die Liste „Verfügbare Richtlinien“ verschieben, da sie auf Mandantenebene erzwungen werden.

Gehen Sie wie folgt vor, um eine Richtlinie auszuwählen, die auf die zu veröffentlichende Anwendung angewendet werden soll:

- Wählen Sie in der Liste Verfügbare Richtlinien eine Richtlinie aus.

- Wählen Sie den Pfeil nach rechts aus, und verschieben Sie die Richtlinie in die Liste Ausgewählte Richtlinien.

Für ausgewählte Richtlinien muss entweder die Option Einschließen oder Ausschließen aktiviert sein. Wenn beide Optionen aktiviert sind, wird die ausgewählte Richtlinie nicht durchgesetzt.

Hinweis

Die Richtlinienliste wird einmalig angezeigt, nachdem Sie zu dieser Registerkarte gewechselt sind. Sie können die Schaltfläche Aktualisieren verwenden, um den Assistenten manuell zum Abfragen Ihres Mandanten zu zwingen. Diese Schaltfläche wird jedoch erst nach der Bereitstellung der Anwendung angezeigt.

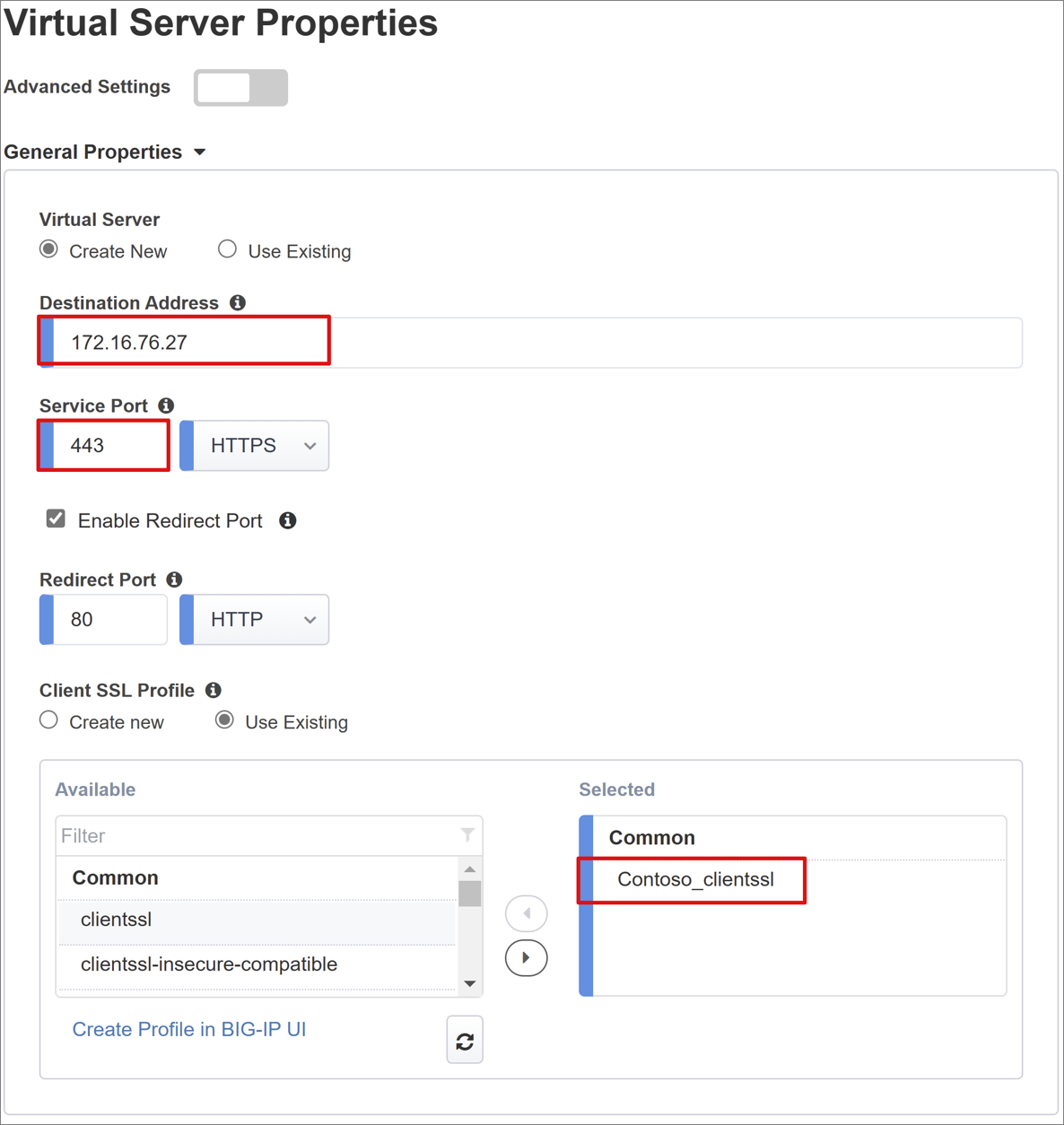

Eigenschaften eines virtuellen Servers

Ein virtueller Server ist ein BIG-IP-Datenebenenobjekt, das durch eine virtuelle IP-Adresse dargestellt wird, die auf Clientanforderungen für die Anwendung lauscht. Der empfangene Datenverkehr wird verarbeitet und anhand des dem virtuellen Server zugeordneten APM-Profils ausgewertet, bevor er entsprechend der Richtlinie weitergeleitet wird.

Geben Sie eine Zieladresse ein, eine verfügbare IPv4-/IPv6-Adresse, die von BIG-IP zum Empfangen von Clientdatenverkehr verwendet werden kann. Es ist ein entsprechender DNS-Eintrag vorhanden, sodass Clients anstelle der Anwendung die externe URL Ihrer veröffentlichten BIG-IP-Anwendung in diese IP-Adresse auflösen können. Für Testzwecke ist die Verwendung des Localhost-DNS eines Test-PCs akzeptabel.

Geben Sie als Dienstport Port „443“ für HTTPS ein.

Aktivieren Sie Umleitungsport aktivieren, und geben Sie dann den Umleitungsport ein, der den eingehenden HTTP-Clientdatenverkehr an HTTPS umleitet.

Mit dem Client-SSL-Profil wird HTTPS für den virtuellen Server aktiviert, damit Clientverbindungen über TLS verschlüsselt werden. Wählen Sie das Client-SSL-Profil aus, das Sie zur Erfüllung der Voraussetzungen erstellt haben, oder übernehmen Sie zum Testen die Standardeinstellung.

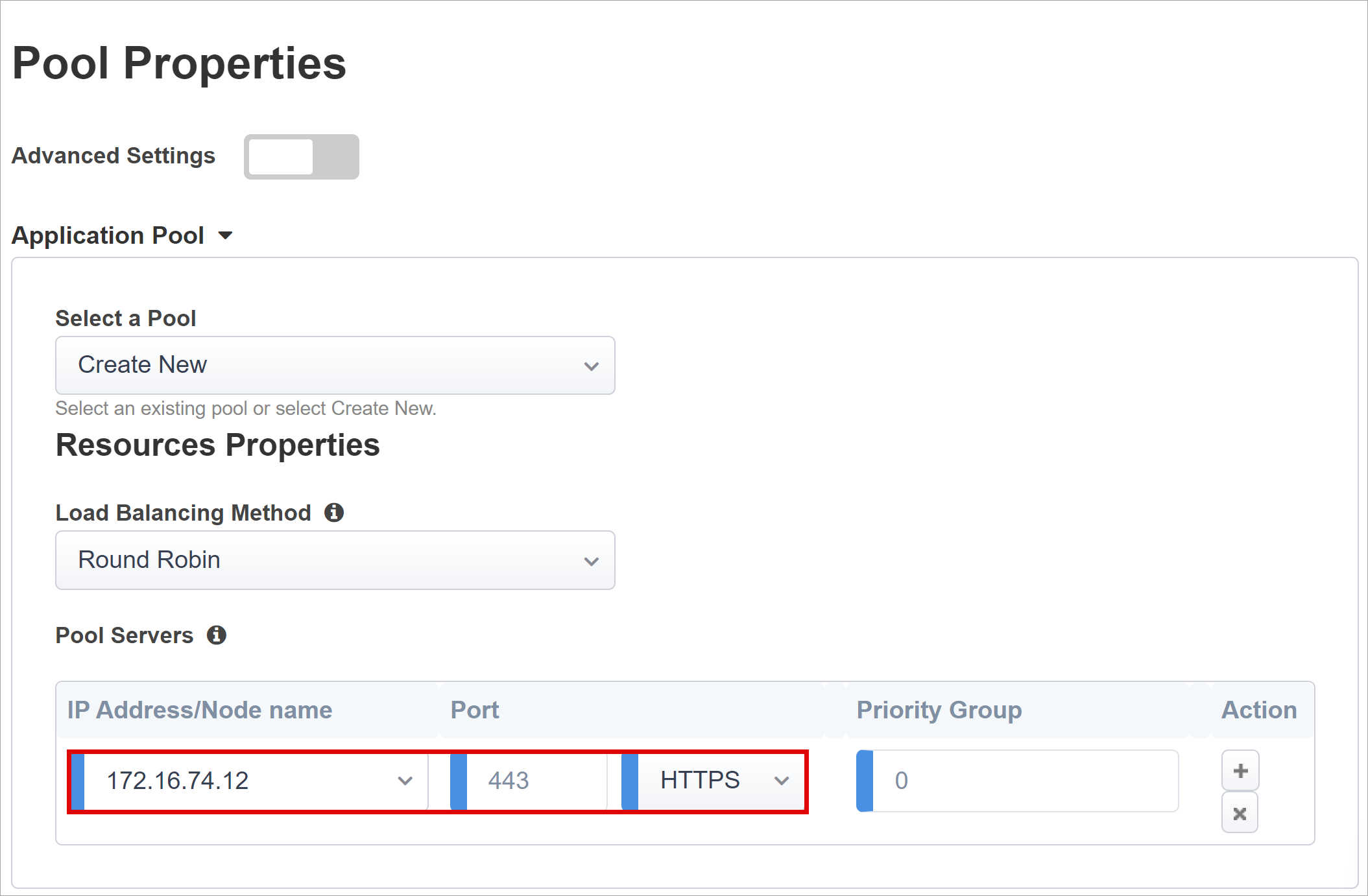

Pooleigenschaften

Auf der Registerkarte Anwendungspool werden die Dienste hinter einer BIG-IP-Instanz aufgeführt, dargestellt als Pool mit Anwendungsservern.

Unter Pool auswählen können Sie einen neuen Pool erstellen oder einen vorhandenen Pool auswählen.

Wählen Sie eine Lastenausgleichsmethode (z. B. „Round Robin“) aus.

Wählen Sie unter Poolserver einen Serverknoten aus, oder geben Sie eine IP-Adresse und einen Port für den Back-End-Knoten an, der die headerbasierte Anwendung hostet.

Die Back-End-Anwendung wird an HTTP-Port 80 ausgeführt. Wenn Ihre Anwendung unter HTTPS ausgeführt wird, können Sie den Port auf „443“ festlegen.

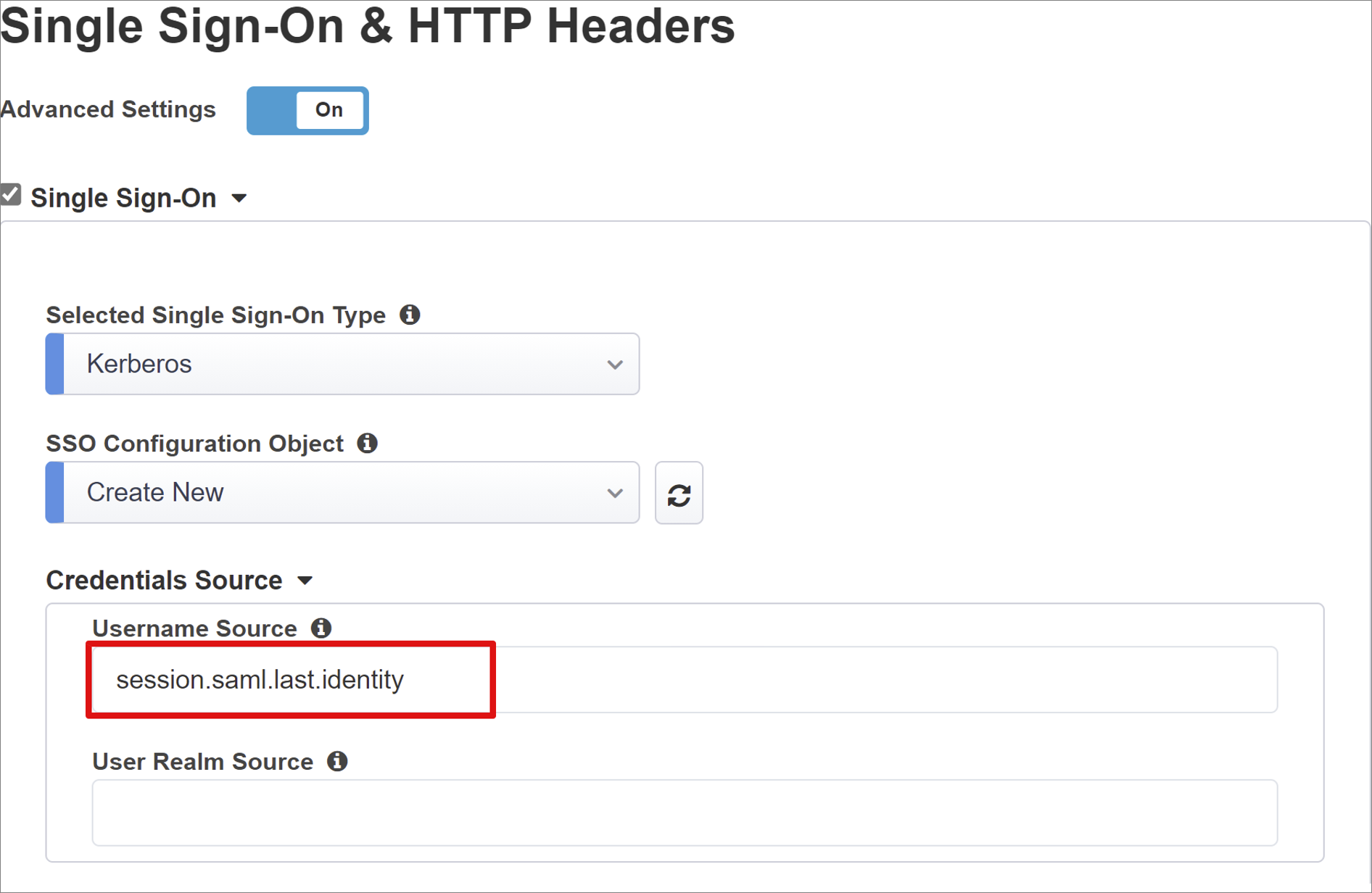

Einmaliges Anmelden und HTTP-Header

Durch aktivieren von SSO können Benutzer auf veröffentlichte BIG-IP-Dienste zugreifen, ohne Anmeldeinformationen eingeben zu müssen. Der Easy Button-Assistent unterstützt Kerberos-, OAuth-Bearer- und HTTP-Autorisierungsheader für SSO. Verwenden Sie im Rahmen dieser Anweisungen das von Ihnen erstellte Konto für die Kerberos-Delegierung.

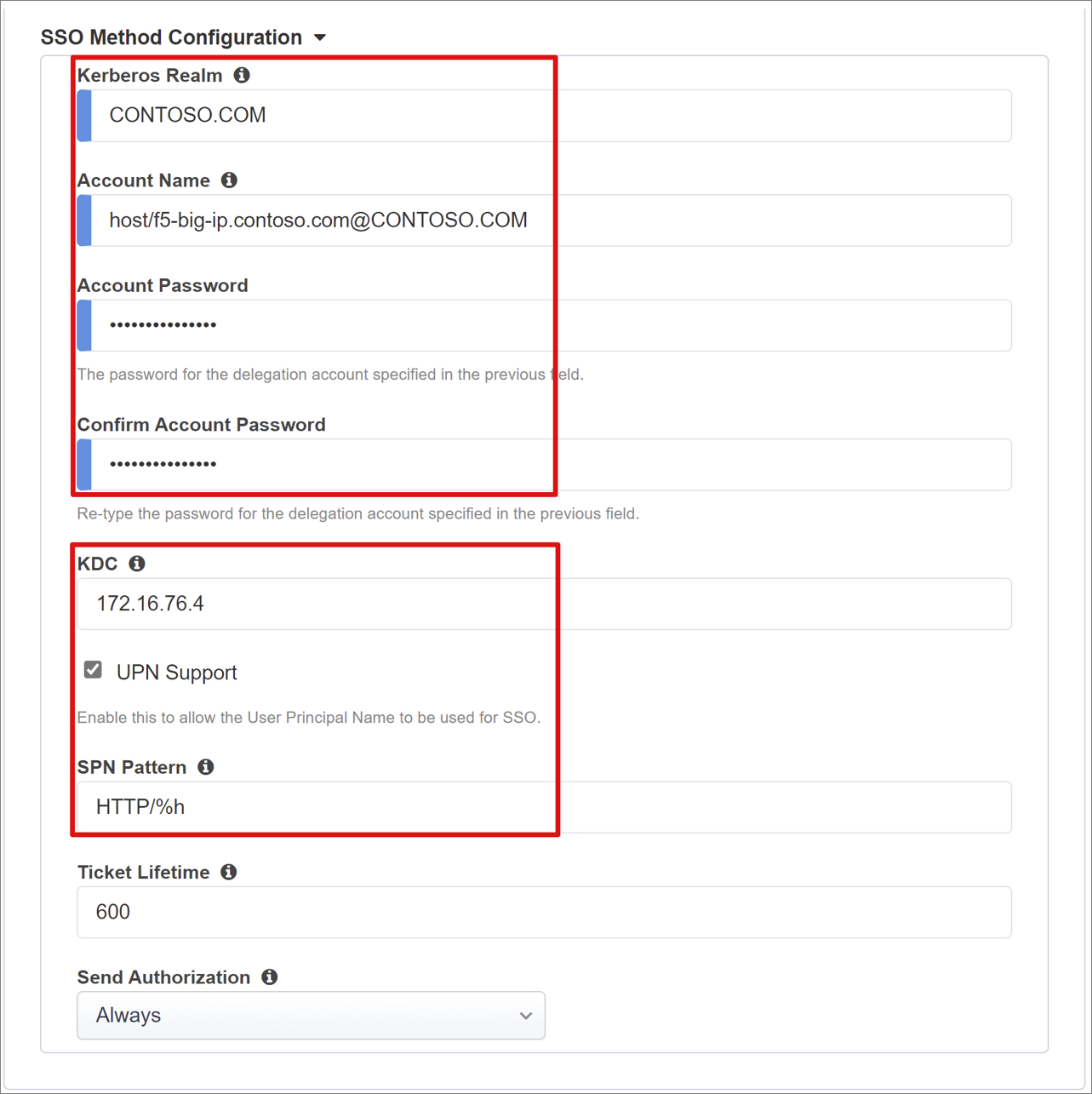

Aktivieren Sie Kerberos und Advanced Settings (Erweiterte Einstellungen), und geben Sie Folgendes ein:

Quelle des Benutzernamens: Der bevorzugte Benutzername, der für einmaliges Anmelden zwischengespeichert werden soll. Sie können eine Sitzungsvariable als Quelle der Benutzer-ID angeben, aber session.saml.last.identity funktioniert besser, weil darin der Microsoft Entra-Anspruch mit der angemeldeten Benutzer-ID enthalten ist.

Quelle des Benutzerbereichs: Erforderlich, wenn sich die Benutzerdomäne vom Kerberos-Bereich von BIG-IP unterscheidet. In diesem Fall enthält die APM-Sitzungsvariable die angemeldete Benutzerdomäne. Beispiel: session.saml.last.attr.name.domain

KDC: Die IP-Adresse eines Domänencontrollers oder der FQDN, wenn DNS konfiguriert und wirksam ist.

UPN-Unterstützung: Aktivieren Sie diese Option, damit APM den Benutzerprinzipalnamen (User Principal Name, UPN) für Kerberos-Tickets verwendet.

SPN-Muster: Verwenden Sie „HTTP/%h“, um APM anzuweisen, den Hostheader der Clientanforderung zu verwenden und den Dienstprinzipalnamen zu erstellen, für den ein Kerberos-Token angefordert wird.

Autorisierung senden: Deaktivieren Sie diese Option für Anwendungen, die eine Authentifizierung aushandeln, statt das Kerberos-Token in der ersten Anforderung zu erhalten. Zum Beispiel, Tomcat.

Sitzungsverwaltung

Die Einstellungen für die Sitzungsverwaltung von BIG-IP definieren die Bedingungen, unter denen Benutzersitzungen beendet oder fortgesetzt werden, sowie Grenzwerte für Benutzer und IP-Adressen und die entsprechenden Benutzerinformationen. Im AskF5-Artikel K18390492: Security | BIG-IP APM Operations Guide finden Sie Einzelheiten zu den Einstellungen.

Nicht abgedeckt ist die Funktionalität für das einmalige Abmelden (Single Log-Out, SLO), die sicherstellt, dass Sitzungen zwischen IdP, BIG-IP und dem Benutzer-Agent nach der Benutzerabmeldung beendet werden. Wenn der Easy Button eine SAML-Anwendung in Ihrem Microsoft Entra-Mandanten instanziiert, wird die Abmelde-URL mit dem APM-SLO-Endpunkt aufgefüllt. Eine vom IdP initiierte Abmeldung im Microsoft Entra-Portal „Meine Apps“ beendet die Sitzung zwischen BIG-IP und einem Client.

Die SAML-Verbundmetadaten für die veröffentlichte Anwendung werden aus Ihrem Mandanten importiert, wodurch APM der SAML-Abmeldeendpunkt für Microsoft Entra ID bereitgestellt wird. Diese Aktion sorgt dafür, dass eine vom Dienstanbieter initiierte Abmeldung die Sitzung zwischen einem Client und Microsoft Entra ID beendet. Der APM muss wissen, wenn sich ein Benutzer von der Anwendung abmeldet.

Wenn das Webtop-Portal von BIG-IP auf veröffentlichte Anwendungen zugreift, verarbeitet APM einen Abmeldevorgang, um den Microsoft Entra-Abmeldeendpunkt aufzurufen. In einem Szenario, in dem das Webtop-Portal von BIG-IP nicht verwendet wird, können die Benutzer*innen die APM-Instanz jedoch nicht anweisen, sie abzumelden. Selbst wenn sich Benutzer*innen von der Anwendung abmelden, ist dies für BIG-IP nicht erkennbar. Deshalb müssen Sie bei einer SP-initiierten Abmeldung sicherstellen, dass die Sitzungen sicher beendet werden. Sie können der Abmeldeschaltfläche Ihrer Anwendung eine SLO-Funktion hinzufügen, damit Ihr Client an den Microsoft Entra-SAML- oder BIG-IP-Abmeldeendpunkt umgeleitet wird.

Die URL für den SAML-Abmeldeendpunkt für Ihren Mandanten finden Sie unter App-Registrierungen > Endpunkte.

Wenn Sie die App nicht ändern können, sollte BIG-IP auf den Abmeldeaufruf der Anwendung lauschen und beim Erkennen der Anforderung das einmalige Abmelden auslösen. Weitere Informationen zu BIG-IP iRules finden Sie im Leitfaden zum einmaligen Abmelden von Oracle PeopleSoft. Weitere Informationen zum Verwenden von BIG-IP iRules finden Sie in den folgenden Artikeln:

- K42052145: Konfigurieren der automatischen Sitzungsbeendigung (Abmeldung) auf Basis eines Dateinamens, auf den der URI verweist

- K12056: Übersicht über die Option „Abmelde-URI einschließen“.

Zusammenfassung

In diesem Abschnitt finden Sie eine Aufschlüsselung Ihrer Konfigurationen.

Wählen Sie Bereitstellen aus, um die Einstellungen zu committen und zu überprüfen, ob die Anwendung in der Liste der Unternehmensanwendungen Ihres Mandanten enthalten ist.

Active Directory KCD-Konfigurationen

Damit BIG-IP APM das einmalige Anmelden bei der Back-End-Anwendung im Namen von Benutzern durchführen kann, muss die eingeschränkte Kerberos-Delegierung (Kerberos Constrained Delegation, KCD) in der Active Directory (AD)-Zieldomäne konfiguriert werden. Zum Delegieren der Authentifizierung müssen Sie ein Domänendienstkonto für die BIG-IP APM-Instanz bereitstellen.

Überspringen Sie diesen Abschnitt, wenn Ihr APM-Dienstkonto und die Delegierung bereits eingerichtet sind. Melden Sie sich andernfalls mit einem Administratorkonto bei einem Domänencontroller an.

In diesem Szenario wird die Anwendung auf dem Server „APP-VM-01“ gehostet und im Kontext eines Dienstkontos mit dem Namen „web_svc_account“ und nicht im Kontext der Computeridentität ausgeführt. Das APM zugewiesene delegierende Dienstkonto ist F5-BIG-IP.

Erstellen eines BIG-IP APM-Delegationskontos

BIG-IP unterstützt keine gruppenverwalteten Dienstkonten (group Managed Service Accounts, gMSA). Daher müssen Sie für das APM-Dienstkonto ein Standardbenutzerkonto erstellen.

Geben Sie den folgenden PowerShell-Befehl ein. Ersetzen Sie die Werte UserPrincipalName und SamAccountName durch Ihre Umgebungswerte. Aus Sicherheitsgründen sollten Sie einen dedizierten Dienstprinzipalnamen verwenden, der dem Hostheader der Anwendung entspricht.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Hinweis

Wenn der Host verwendet wird, delegiert jede Anwendung, die auf dem Host ausgeführt wird, das Konto, während bei Verwendung von HTTPS nur Vorgänge im Zusammenhang mit dem HTTP-Protokoll zugelassen werden.

Erstellen Sie einen Dienstprinzipalnamen (Service Principal Name, SPN) für das APM-Dienstkonto, das beim Delegieren an das Dienstkonto der Webanwendung verwendet werden soll:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @{ Add="host/f5-big-ip.contoso.com" }Hinweis

Es ist obligatorisch, den Host/Teil im Format UserPrincipleName (host/name.domain@domain) oder ServicePrincipleName (host/name.domain) einzuschließen.

Bevor Sie den Ziel-SPN angeben, zeigen Sie dessen SPN-Konfiguration an. Stellen Sie sicher, dass der SPN für das APM-Dienstkonto angezeigt wird. Das APM-Dienstkonto delegiert für die Webanwendung:

Überprüfen Sie, ob Ihre Webanwendung im Computerkontext oder im Kontext eines dedizierten Dienstkontos ausgeführt wird.

Im Computer-Kontext verwenden Sie den folgenden Befehl, um das Kontoobjekt in Active Directory abzufragen und die definierten Benutzerprinzipalnamen anzuzeigen. Ersetzen Sie <Name_des_Kontos> durch das Konto für Ihre Umgebung.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesBeispiel: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Verwenden Sie für das dedizierte Dienstkonto den folgenden Befehl, um das Kontoobjekt in Active Directory abzufragen und die definierten Benutzerprinzipalnamen anzuzeigen. Ersetzen Sie <Name_des_Kontos> durch das Konto für Ihre Umgebung.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesBeispiel:

Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Würde die Anwendung im Computerkontext ausgeführt, würden Sie den Dienstprinzipalnamen dem Objekt des Computerkontos in Active Directory hinzufügen:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Nach der Definition der Dienstprinzipalnamen richten Sie eine Vertrauensstellung für den APM-Dienstkontodelegaten für diesen Dienst ein. Die Konfiguration hängt von der Topologie Ihrer BIG-IP-Instanz und Ihres Anwendungsservers ab.

Konfigurieren der BIG-IP-Instanz und der Zielanwendung in derselben Domäne

Legen Sie die Vertrauensstellung für das APM-Dienstkonto fest, um die Authentifizierung zu delegieren:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueDas APM-Dienstkonto muss wissen, an welchen Ziel-Dienstprinzipalnamen vertrauenswürdig delegiert werden kann. Legen Sie das Dienstkonto, mit dem Ihre Webanwendung ausgeführt wird, als Ziel-Dienstprinzipalnamen fest:

Set-ADUser -Identity f5-big-ip -Add @{ 'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com') }Hinweis

Sie können diese Aufgaben über das MMC-Snap-In (Microsoft Management Console) „Active Directory-Benutzer und -Computer“ auf einem Domänencontroller ausführen.

BIG-IP und Anwendung in verschiedenen Domänen

In der Windows Server 2012-Version und höher verwendet die domänenübergreifende KCD die ressourcenbasierte eingeschränkte Delegierung (Resource-Based Constrained Delegation, RCD). Die Beschränkungen für einen Dienst wurden vom Domänenadministrator an den Dienstadministrator übertragen. Diese Delegierung ermöglicht es dem Administrator des Back-End-Diensts, SSO zuzulassen oder zu verweigern. Diese Situation führt zu einem anderen Ansatz für die Konfigurationsdelegierung, der bei Verwendung von PowerShell oder Active Directory Service Interfaces Editor (ADSI Edit) möglich ist.

Sie können die Eigenschaft „PrincipalsAllowedToDelegateToAccount“ des Anwendungsdienstkontos (Computerkonto oder dediziertes Dienstkonto) verwenden, um die Delegierung von BIG-IP zu gewähren. Verwenden Sie in diesem Szenario den folgenden PowerShell-Befehl auf einem Domänencontroller (ab Windows Server 2012 R2) in derselben Domäne, in der sich auch die Anwendung befindet.

Verwenden Sie einen Dienstprinzipalnamen, der für das Dienstkonto einer Webanwendung definiert ist. Aus Sicherheitsgründen sollten Sie einen dedizierten Dienstprinzipalnamen verwenden, der dem Hostheader der Anwendung entspricht. Da der Hostheader der Webanwendung in diesem Beispiel myexpenses.contoso.com lautet, fügen Sie HTTP/myexpenses.contoso.com dem Dienstkontoobjekt der Anwendung in Active Directory (AD) hinzu:

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Beachten Sie für die folgenden Befehle den Kontext.

Verwenden Sie die folgenden Befehle, wenn der Dienst „web_svc_account“ im Kontext eines Benutzerkontos ausgeführt wird:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

``Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount`

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Verwenden Sie die folgenden Befehle, wenn der Dienst „web_svc_account“ im Kontext eines Computerkontos ausgeführt wird:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Weitere Informationen finden Sie unter Kerberos Constrained Delegation across domains.

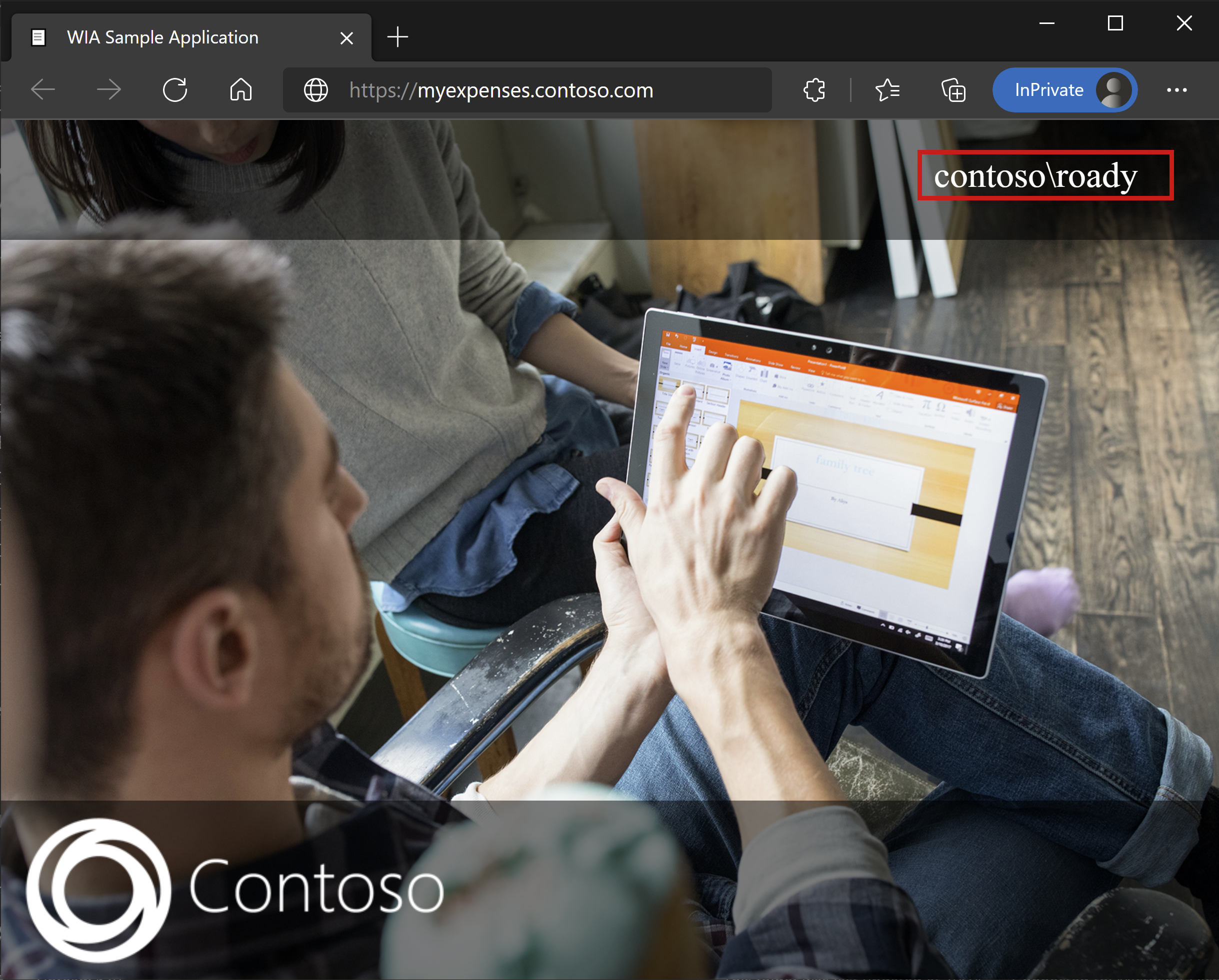

App-Ansicht

Stellen Sie in einem Browser eine Verbindung mit der externen URL der Anwendung her, oder wählen Sie im Microsoft-Portal „Meine Apps“ das Symbol der Anwendung aus. Nach der Authentifizierung bei Microsoft Entra ID werden Sie zum virtuellen BIG-IP-Server für die Anwendung umgeleitet und per SSO angemeldet.

Für mehr Sicherheit können Organisationen, die dieses Muster verwenden, den direkten Zugriff auf die Anwendung blockieren und so einen strikten Pfad über BIG-IP erzwingen.

Microsoft Entra B2B-Gastzugriff

Microsoft Entra-B2B-Gastzugriff wird in diesem Szenario unterstützt, wobei Gastidentitäten von Ihrem Microsoft Entra-Mandanten an das Verzeichnis weitergeleitet werden, das von der Anwendung für die Autorisierung verwendet wird. Ohne lokale Darstellung eines Gastobjekts in AD kann BIG-IP kein Kerberos-Ticket für KCD-SSO bei der Back-End-Anwendung erhalten.

Erweiterte Bereitstellung

Die Guided Configuration-Vorlagen bieten möglicherweise nicht die Flexibilität, um einige Anforderungen zu erfüllen. Informationen zu diesen Szenarien finden Sie unter Tutorial: Konfigurieren von F5 BIG-IP Access Policy Manager für die Kerberos-Authentifizierung.

Alternativ können Sie in BIG-IP den strikten Verwaltungsmodus von Guided Configuration deaktivieren. Sie können Ihre Konfigurationen zwar manuell ändern, die meisten Ihrer Konfigurationen werden jedoch über die assistentenbasierten Vorlagen automatisiert.

Sie können zu Access > Guided Configuration (Zugriff > Geführte Konfiguration) navigieren und ganz rechts in der Zeile für Ihre Anwendungskonfigurationen das kleine Vorhängeschlosssymbol auswählen.

An diesem Punkt sind keine Änderungen über die Benutzeroberfläche des Assistenten möglich, aber alle BIG-IP-Objekte, die der veröffentlichten Instanz der Anwendung zugeordnet sind, werden für die Verwaltung entsperrt.

Hinweis

Wenn Sie den strikten Modus erneut aktivieren und eine Konfiguration bereitstellen, werden die außerhalb der Guided Configuration-Benutzeroberfläche vorgenommenen Einstellungen überschrieben. Daher empfehlen wir für Produktionsdienste die erweiterte Konfigurationsmethode.

Problembehandlung

Beachten Sie bei der Behandlung von Kerberos-SSO-Problemen die folgenden Aspekte.

- Kerberos ist zeitabhängig und erfordert daher, dass Server und Clients auf die richtige Uhrzeit eingestellt sind und nach Möglichkeit mit einer zuverlässigen Zeitquelle synchronisiert werden.

- Stellen Sie sicher, dass der Hostname für den Domänencontroller und die Webanwendung im DNS auflösbar ist.

- Stellen Sie sicher, dass in Ihrer AD-Umgebung keine doppelten Dienstprinzipalnamen vorhanden sind. Führen Sie dazu auf einem Domänen-PC über die Befehlszeile die folgende Abfrage aus: setspn -q HTTP/my_target_SPN

Anhand unseres Leitfadens für den Anwendungsproxy können Sie überprüfen, ob eine IIS-Anwendung für KCD konfiguriert ist. Weitere Informationen finden Sie auch im AskF5-Artikel Kerberos Single Sign-On Method.

Protokollanalyse: Erhöhen der Ausführlichkeit

Mithilfe der BIG-IP-Protokollierung können Sie Probleme mit der Konnektivität, SSO, Richtlinienverstößen oder falsch konfigurierten Variablenzuordnungen isolieren. Beginnen Sie mit der Problembehandlung, indem Sie den Ausführlichkeitsgrad des Protokolls erhöhen.

- Navigieren Sie zu Zugangsrichtlinie > Übersicht > Ereignisprotokolle > Einstellungen.

- Wählen Sie die Zeile für Ihre veröffentlichte Anwendung aus, und wählen Sie dann Bearbeiten > Auf Systemprotokolle zugreifen aus.

- Wählen Sie in der SSO-Liste die Option Debug (Debuggen) und anschließend OK aus.

Reproduzieren Sie Ihr Problem, und überprüfen Sie die Protokolle. Stellen Sie nach Abschluss des Vorgangs das Feature wieder her, da im ausführlichen Modus viele Daten generiert werden.

BIG-IP-Fehlerseite

Wenn nach der Microsoft Entra-Vorauthentifizierung ein BIG-IP-Fehler auftritt, bezieht sich das Problem möglicherweise auf den SSO-Vorgang von Microsoft Entra ID bei BIG-IP.

- Navigieren Sie zu Zugriff > Übersicht > Zugriff auf Berichte.

- Führen Sie den Bericht für die letzte Stunde aus, um in den Protokollen nach Hinweisen zu suchen.

- Verwenden Sie den Link Sitzungsvariablen anzeigen, um nachzuvollziehen, ob APM die erwarteten Ansprüche von Microsoft Entra ID empfängt.

Back-End-Anforderung

Wenn keine Fehlerseite angezeigt wird, hängt das Problem wahrscheinlich mit der Back-End-Anforderung oder dem einmaligen Anmelden von BIG-IP bei der Anwendung zusammen.

- Navigieren Sie zu Zugriffsrichtlinie > Übersicht > Aktive Sitzungen.

- Wählen Sie den Link für Ihre aktive Sitzung aus. Der hier vorhandene Link Variablen anzeigen kann auch zur Ermittlung der Grundursache von KCD-Problemen beitragen, insbesondere wenn BIG-IP APM nicht die richtigen Benutzer- und Domänenbezeichner aus den Sitzungsvariablen abrufen kann.

Weitere Informationen finden Sie unter

- DevCentral: Beispiele für APM-Variablenzuweisungen

- MyF5: Sitzungsvariablen