Tutorial: Konfigurieren von BIG-IP Easy Button von F5 für einmaliges Anmelden bei Oracle PeopleSoft

In diesem Artikel erfahren Sie, wie Sie Oracle PeopleSoft (PeopleSoft) mithilfe von Microsoft Entra ID über F5 BIG-IP Easy Button Guided Configuration 16.1 schützen.

Die Integration von BIG-IP in Microsoft Entra ID bietet viele Vorteile:

- Verbesserte Zero Trust-Governance durch Vorabauthentifizierung und bedingten Zugriff von Microsoft Entra

- Siehe Zero Trust-Framework zum Ermöglichen von Remotearbeit

- Lesen Sie auch Was ist bedingter Zugriff?

- Vollständiges einmaliges Anmelden (Single Sign-On, SSO) zwischen in Microsoft Entra ID und BIG-IP veröffentlichten Diensten

- Verwalten von Identitäten und Zugriff über das Microsoft Entra Admin Center

Weitere Informationen:

- Integrieren von F5 BIG-IP mit Microsoft Entra ID

- Aktivieren des einmaligen Anmeldens für eine Unternehmensanwendung

Beschreibung des Szenarios

In diesem Tutorial wird eine PeopleSoft-Anwendung mit HTTP-Autorisierungsheadern verwendet, um den Zugriff auf geschützte Inhalte zu verwalten.

Legacyanwendungen fehlt es an modernen Protokollen zur Unterstützung der Integration in Microsoft Entra. Die Modernisierung ist kostspielig, erfordert Planung und birgt das Risiko potenzieller Ausfallzeiten. Verwenden Sie stattdessen einen F5 BIG-IP Application Delivery Controller (ADC), um die Lücke zwischen Legacyanwendungen und moderner ID-Steuerung mit Protokollübergang zu schließen.

Mit einer der App vorgeschalteten BIG-IP-Instanz überlagern Sie den Dienst mit Microsoft Entra-Vorauthentifizierung und headerbasiertem SSO. Dadurch wird der Sicherheitsstatus der Anwendung verbessert.

Hinweis

Sie erhalten Remotezugriff auf diesen Anwendungstyp über den Microsoft Entra-Anwendungsproxy. Weitere Informationen finden Sie unter Remotezugriff auf lokale Anwendungen über den Microsoft Entra-Anwendungsproxy.

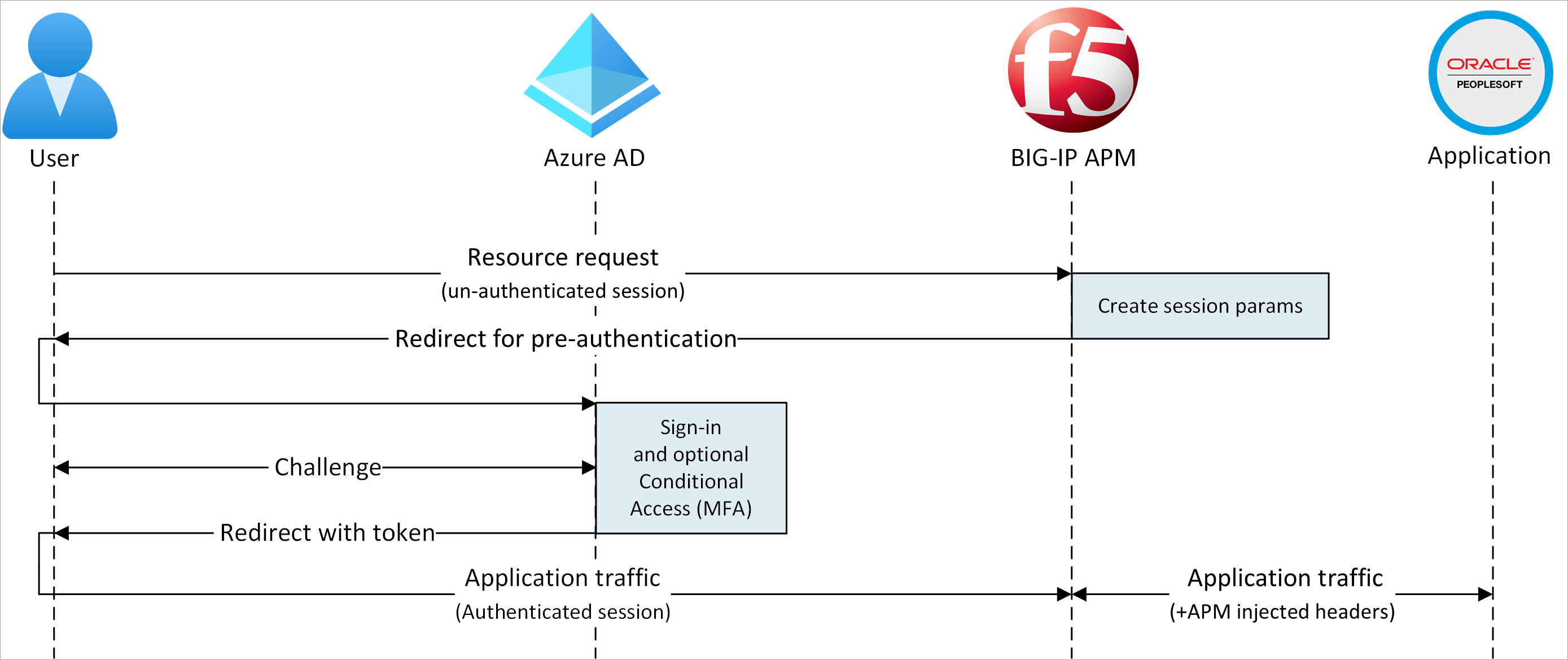

Szenarioarchitektur

Die Lösung für sicheren Hybridzugriff (Secure Hybrid Access, SHA) für dieses Tutorial umfasst die folgenden Komponenten:

- PeopleSoft-Anwendung: Veröffentlichter BIG-IP-Dienst, der per SHA von Microsoft Entra geschützt wird

- Microsoft Entra ID: SAML-Identitätsanbieter (Security Assertion Markup Language), der Benutzeranmeldeinformationen, bedingten Zugriff und SAML-basiertes einmaliges Anmelden für den BIG-IP-Dienst überprüft

- Durch die SSO-Funktionalität stellt Microsoft Entra ID die erforderlichen Sitzungsattribute für BIG-IP bereit

- BIG-IP: Reverseproxy und SAML-Dienstanbieter (SP) für die Anwendung. Dieser delegiert die Authentifizierung an den SAML-Identitätsanbieter (Identity Provider, IdP) und führt dann headerbasiertes einmaliges Anmelden beim PeopleSoft-Dienst aus.

Für dieses Szenario unterstützt SHA durch SP und IdP eingeleitete Flows. Die folgende Abbildung veranschaulicht den durch SP eingeleiteten Flow.

- Der Benutzer stellt eine Verbindung mit dem Anwendungsendpunkt (BIG-IP) her.

- Die BIG-IP-APM-Zugriffsrichtlinie leitet Benutzer an Microsoft Entra ID (SAML IdP) um.

- Microsoft Entra führt eine Vorauthentifizierung von Benutzern durch und wendet Richtlinien für bedingten Zugriff an.

- Benutzer*innen werden zu BIG-IP (SAML-Dienstanbieter) umgeleitet, und das einmalige Anmelden erfolgt unter Verwendung des ausgestellten SAML-Tokens.

- BIG-IP fügt Microsoft Entra-Attribute als Header in die Anforderung an die Anwendung ein.

- Die Anwendung autorisiert die Anforderung und gibt Nutzdaten zurück.

Voraussetzungen

- Ein Microsoft Entra ID Free-Konto oder höher

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

- Eine BIG-IP-Instanz oder BIG-IP Virtual Edition (VE) in Azure

- Weitere Informationen finden Sie unter Bereitstellen einer F5 BIG-IP Virtual Edition-VM in Azure.

- Eine der folgenden F5 BIG-IP-Lizenzen:

- F5 BIG-IP® Best Bundle

- F5 BIG-IP APM eigenständige Lizenz

- F5 BIG-IP APM Zusatzlizenz für eine vorhandene BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 Tage gültige Testlizenz für sämtliche Features von BIG-IP.

- Benutzeridentitäten, die von einem lokalen Verzeichnis mit Microsoft Entra ID synchronisiert werden oder in Microsoft Entra ID erstellt und an das lokale Verzeichnis weitergegeben werden

- Eine der folgenden Rollen: Globaler Administrator, Cloudanwendungsadministrator oder Anwendungsadministrator

- Ein SSL-Webzertifikat zur Veröffentlichung von Diensten über HTTPS oder BIG-IP-Standardzertifikate für Testzwecke

- Weitere Informationen finden Sie unter Bereitstellen einer F5 BIG-IP Virtual Edition-VM in Azure.

- Eine PeopleSoft-Umgebung

BIG-IP-Konfiguration

In diesem Tutorial wird die Guided Configuration 16.1 mit Easy Button-Vorlage verwendet.

Mit Easy Button müssen Administrator*innen nicht mehr zwischen Microsoft Entra ID und BIG-IP wechseln, um Dienste für SHA zu aktivieren. Bereitstellung und Richtlinienverwaltung erfolgen durch den APM Guided Configuration-Assistenten und Microsoft Graph. Durch die Integration wird sichergestellt, dass Anwendungen Identitätsverbund, SSO und bedingten Zugriff unterstützen.

Hinweis

Ersetzen Sie die Beispielzeichenfolgen oder -werte in diesem Tutorial durch die Zeichenfolgen oder Werte für Ihre Umgebung.

Registrieren von Easy Button

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Bevor ein Client oder Dienst auf Microsoft Graph zugreift, muss die Microsoft Identity Platform diesem vertrauen.

Weitere Informationen: Schnellstart: Registrieren einer Anwendung bei der Microsoft Identity Platform

Anhand der folgenden Anweisungen können Sie eine Mandanten-App-Registrierung erstellen, um den Easy Button-Zugriff auf Graph zu autorisieren. Durch diese Berechtigungen pusht BIG-IP die Konfigurationen zum Einrichten einer Vertrauensstellung zwischen einer SAML-Dienstanbieterinstanz für eine veröffentlichte Anwendung und Microsoft Entra ID als SAML-Identitätsanbieter (IdP).

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identitätsanwendungen>Anwendungen>App-Registrierungen > Neue Registrierung.

Geben Sie unter Name einen Anwendungsnamen ein.

Geben Sie unter Nur Konten in diesem Organisationsverzeichnis an, wer die Anwendung verwendet.

Wählen Sie Registrieren.

Navigieren Sie zu API-Berechtigungen.

Autorisieren Sie die folgenden Microsoft Graph-Anwendungsberechtigungen:

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Application.ReadWrite.OwnedBy

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Erteilen Sie Ihrer Organisation die Administratoreinwilligung.

Wechseln Sie zu Zertifikate & Geheimnisse.

Generieren Sie einen neuen geheimen Clientschlüssel, und notieren Sie sich diesen.

Navigieren Sie zu Übersicht, und notieren Sie sich die Client-ID und die Mandanten-ID.

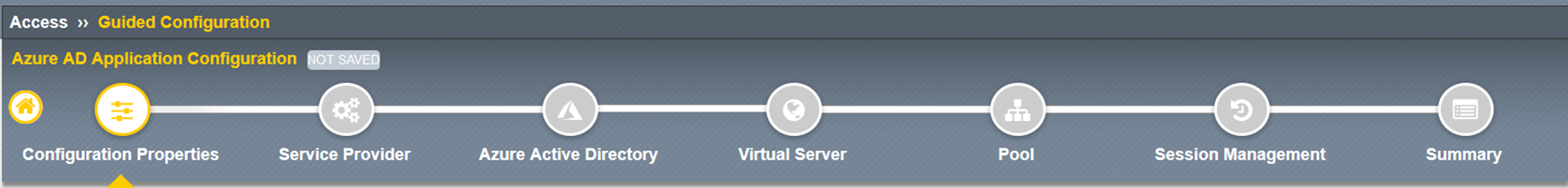

Konfigurieren von Easy Button

- Leiten Sie in APM die Guided Configuration (Geführte Konfiguration) ein.

- Starten Sie die Easy Button-Vorlage.

- Navigieren Sie zu Access > Guided Configuration (Zugriff > Geführte Konfiguration).

- Wählen Sie Microsoft-Integration aus.

- Wählen Sie Microsoft Entra-Anwendungsproxy aus.

- Überprüfen Sie die Konfigurationsfolge.

- Klicken Sie auf Weiter.

- Folgen Sie der Konfigurationsfolge.

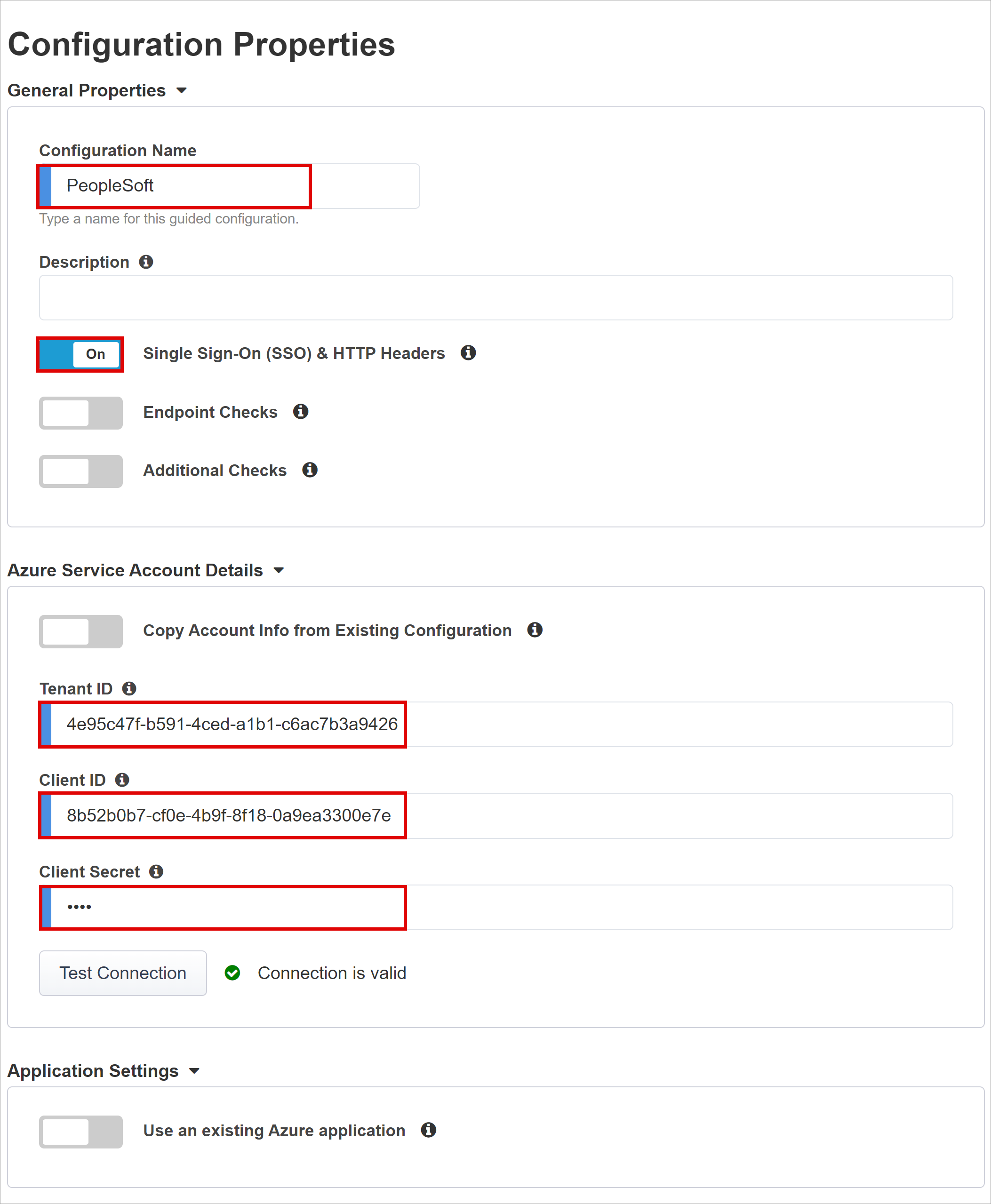

Configuration Properties

Verwenden Sie die Registerkarte Konfigurationseigenschaften, um eine neue Anwendungskonfiguration und SSO-Objekte zu erstellen. Im Abschnitt Details zum Azure-Dienstkonto wird der Client, den Sie im Microsoft Entra-Mandanten registriert haben, als Anwendung dargestellt. Verwenden Sie die Einstellungen für den BIG-IP OAuth-Client, um einen SAML-Dienstanbieter mit SSO-Eigenschaften im Mandanten zu registrieren. Easy Button führt diese Aktion für von BIG-IP veröffentlichte und für SHA aktivierte Dienste aus.

Hinweis

Einige der folgenden Einstellungen sind global. Sie können sie wiederverwenden, um weitere Anwendungen zu veröffentlichen.

- Geben Sie einen Configuration Name (Konfigurationsnamen) ein. Eindeutige Namen helfen bei der Unterscheidung von Konfigurationen.

- Wählen Sie für Einmaliges Anmelden (SSO) und HTTP-Headers die Option Ein aus.

- Geben Sie unter Mandanten-ID, Client-ID und „Geheimer Clientschlüssel“ die Werte ein, die Sie sich notiert hatten.

- Vergewissern Sie sich, dass die BIG-IP-Instanz eine Verbindung mit dem Mandanten herstellen kann.

- Wählen Sie Weiter aus.

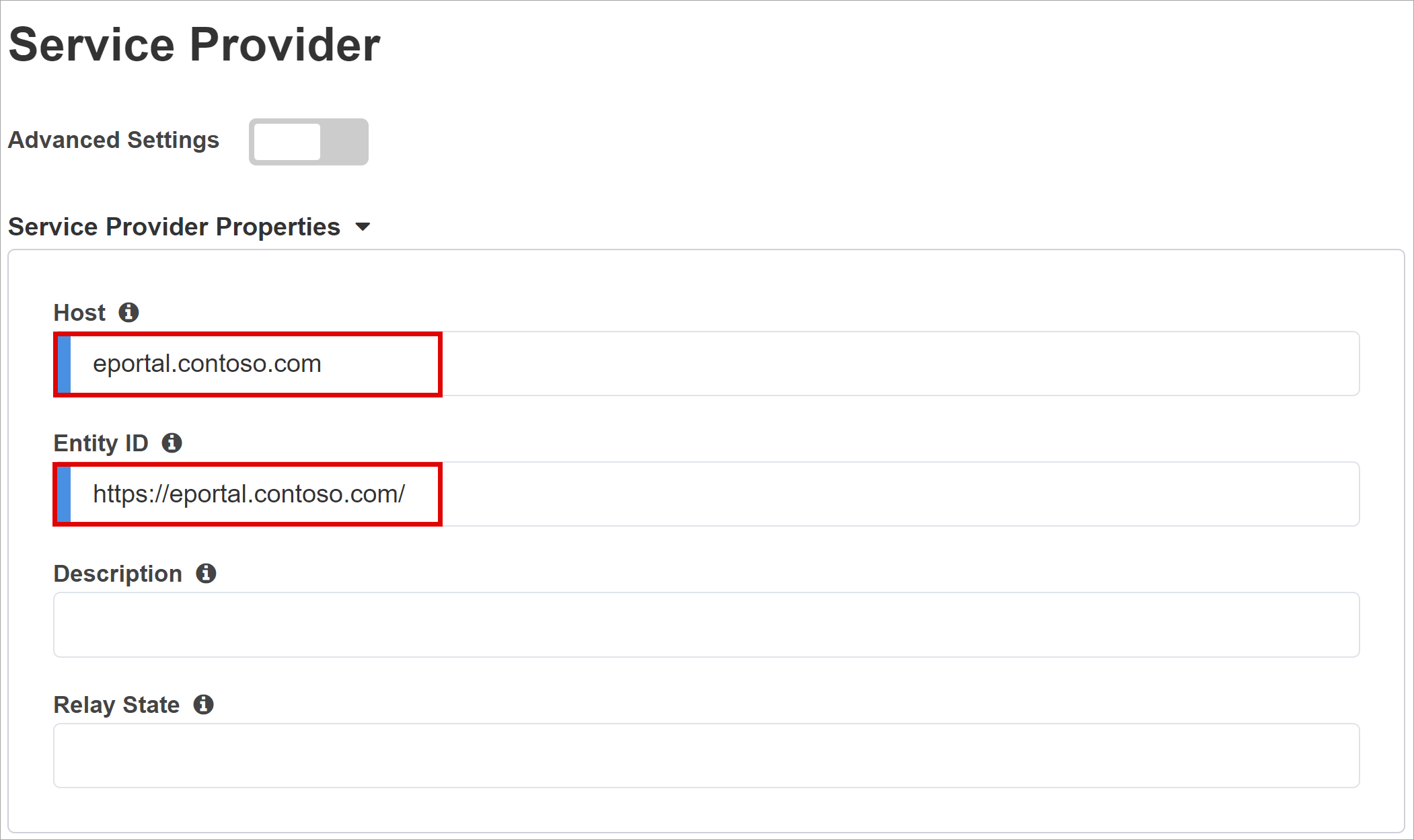

Dienstanbieter

Verwenden Sie die Dienstanbietereinstellungen, um SAML SP-Eigenschaften für die APM-Instanz zu definieren, die die durch SHA geschützte Anwendung darstellt.

- Geben Sie unter Host den öffentlichen vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) der geschützten Anwendung ein.

- Geben Sie für Entitäts-ID den Bezeichner ein, den Microsoft Entra ID zum Identifizieren des SAML-Dienstanbieters verwendet, der ein Token anfordert.

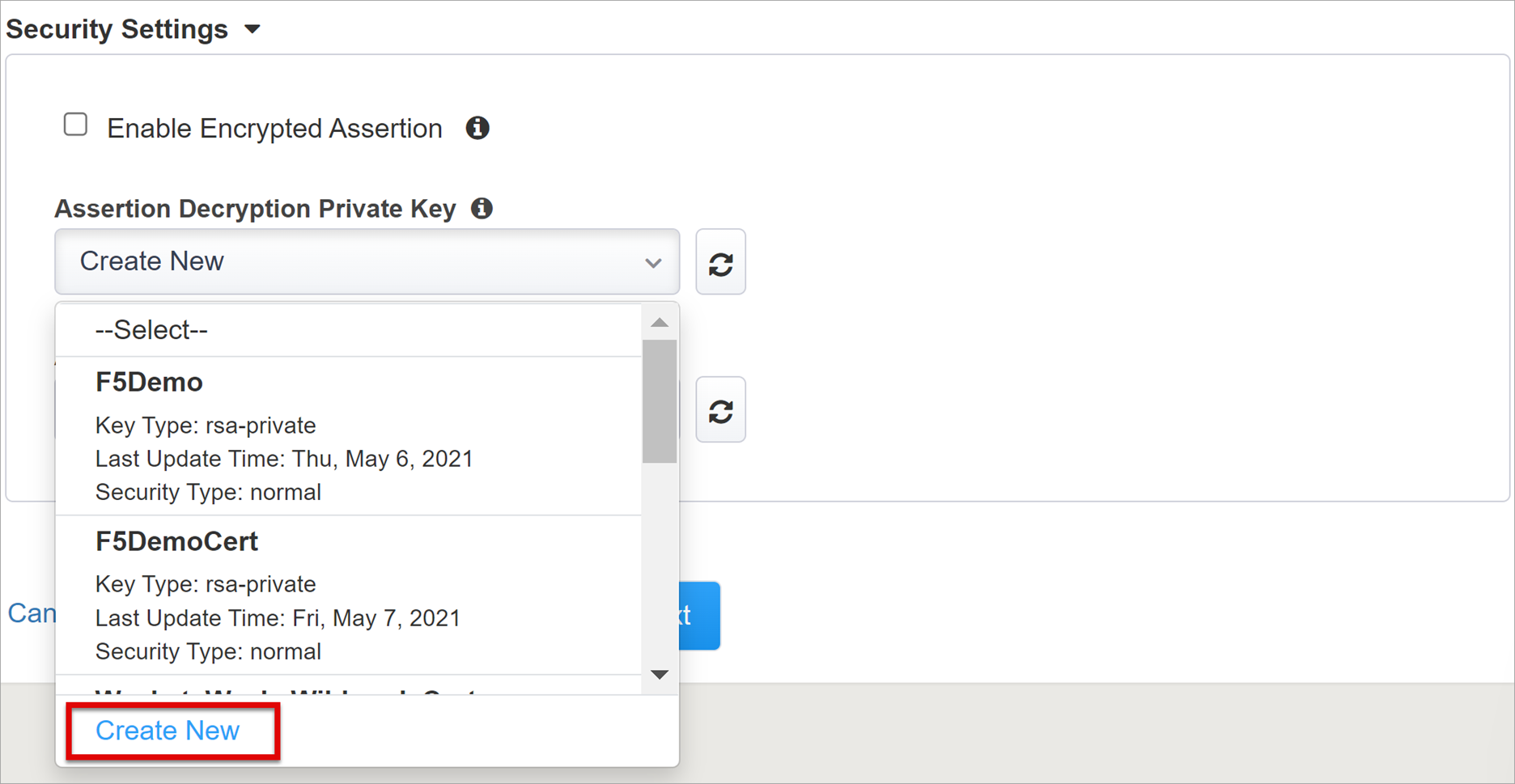

(Optional) Geben Sie unter Sicherheitseinstellungen an, ob ausgestellte SAML-Assertionen von Microsoft Entra ID verschlüsselt werden sollen. Diese Option sorgt für mehr Sicherheit, indem verhindert wird, dass Inhaltstoken abgefangen oder Daten kompromittiert werden können.

Wählen Sie in der Liste Privater Schlüssel zur Assertion-Entschlüsselung die Option Neu erstellen aus.

- Wählen Sie OK aus.

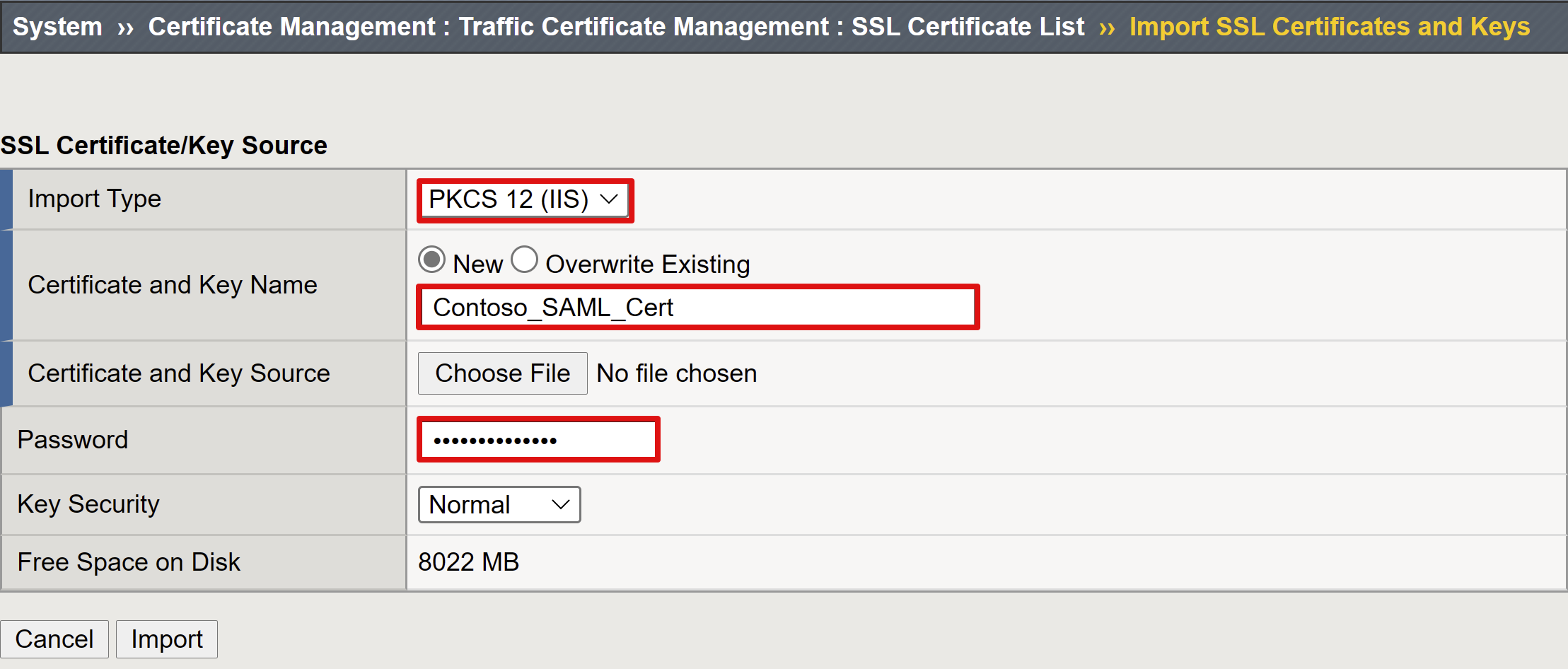

- Das Dialogfeld Import SSL Certificate and Keys (SSL-Zertifikat und Schlüssel importieren) wird auf einer neuen Registerkarte geöffnet.

- Wählen Sie unter Importtyp die Option PKCS 12 (IIS) aus. Mit dieser Option werden Ihr Zertifikat und Ihr privater Schlüssel importiert.

- Schließen Sie die Browserregisterkarte, um zur Hauptregisterkarte zurückzukehren.

- Aktivieren Sie das Kontrollkästchen Verschlüsselte Assertion aktivieren.

- Wenn Sie die Verschlüsselung aktiviert haben, wählen Sie in der Liste Privater Schlüssel zur Entschlüsselung von Assertionen Ihr Zertifikat aus. Dieser private Schlüssel ist für das Zertifikat, das BIG-IP APM zum Entschlüsseln von Microsoft Entra-Assertionen verwendet.

- Wenn Sie die Verschlüsselung aktiviert haben, wählen Sie in der Liste Zertifikat zum Entschlüsseln von Assertionen Ihr Zertifikat aus. BIG-IP lädt dieses Zertifikat in Microsoft Entra ID hoch, um ausgestellte SAML-Assertionen zu verschlüsseln.

Microsoft Entra ID

Easy Button umfasst Vorlagen für Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP sowie eine allgemeine SHA-Vorlage.

- Wählen Sie Oracle PeopleSoft aus.

- Klicken Sie auf Hinzufügen.

Azure-Konfiguration

Geben Sie den Anzeigenamen für die App ein, die BIG-IP im Mandanten erstellt. Der Name wird in Meine Apps mit einem Symbol angezeigt.

(Optional) Geben Sie unter Anmelde-URL den öffentlichen FQDN der PeopleSoft-Anwendung ein.

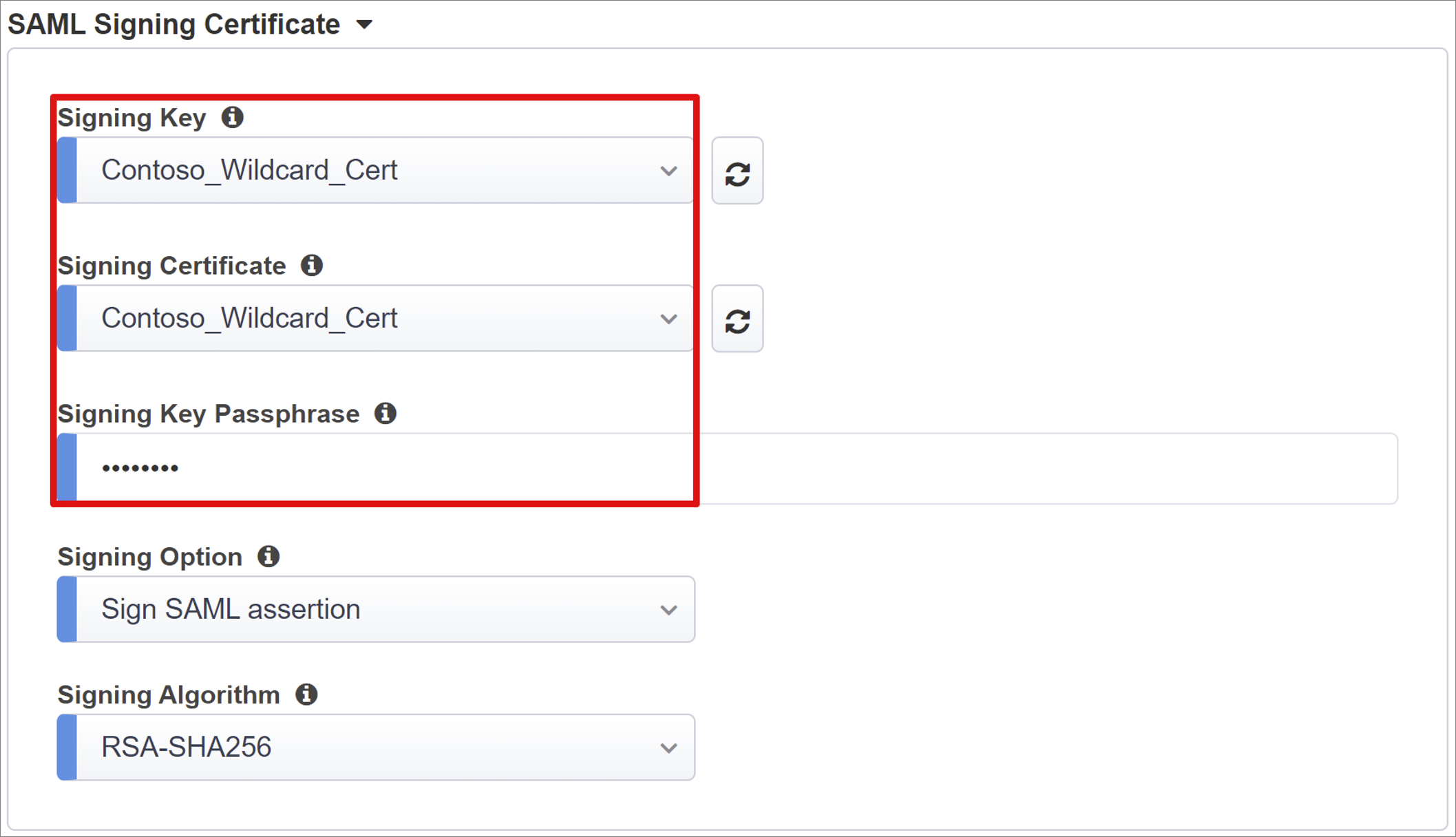

Wählen Sie neben dem Signaturschlüssel und neben dem Signaturzertifikat jeweils Aktualisieren aus. Mit dieser Aktion wird das von Ihnen importierte Zertifikat gesucht.

Geben Sie unter Passphrase für Signaturschlüssel das Zertifikatkennwort ein.

(Optional) Wählen Sie unter Signaturoption eine Option aus. Durch diese Auswahl wird sichergestellt, dass BIG-IP von Microsoft Entra ID signierte Token und Ansprüche akzeptiert.

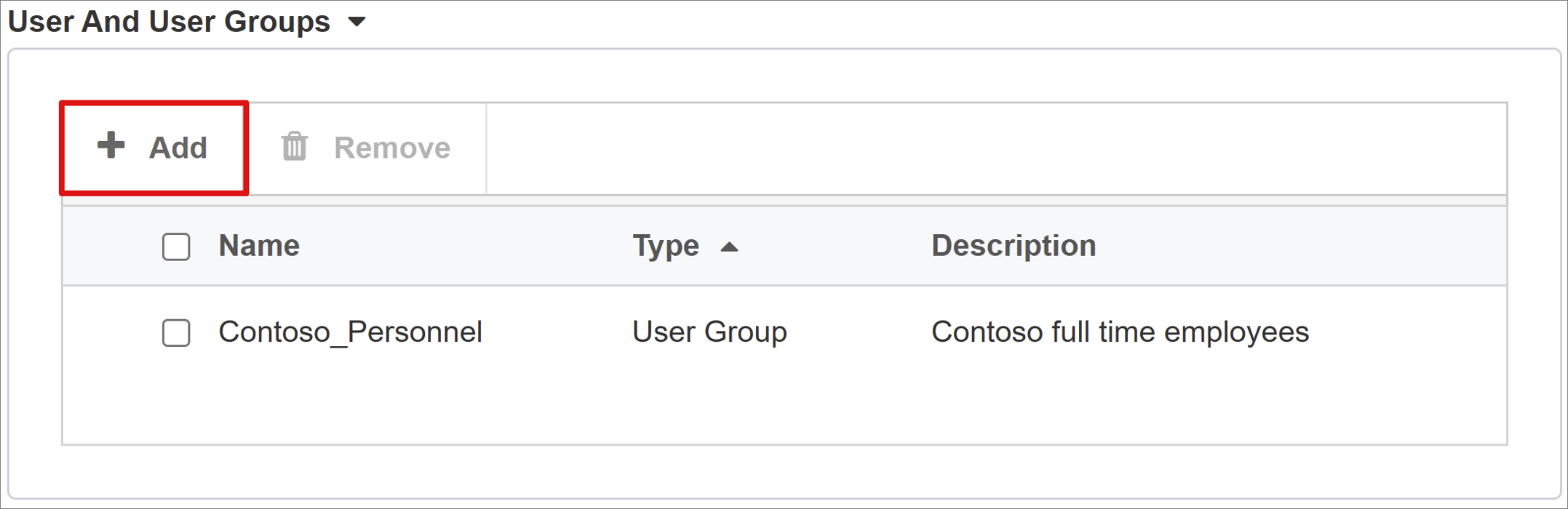

- Benutzer und Benutzergruppen werden vom Microsoft Entra ID-Mandanten dynamisch abgefragt.

- Fügen Sie zum Testen einzelne Benutzer*innen oder eine Gruppe hinzu. Andernfalls wird der Zugriff verweigert.

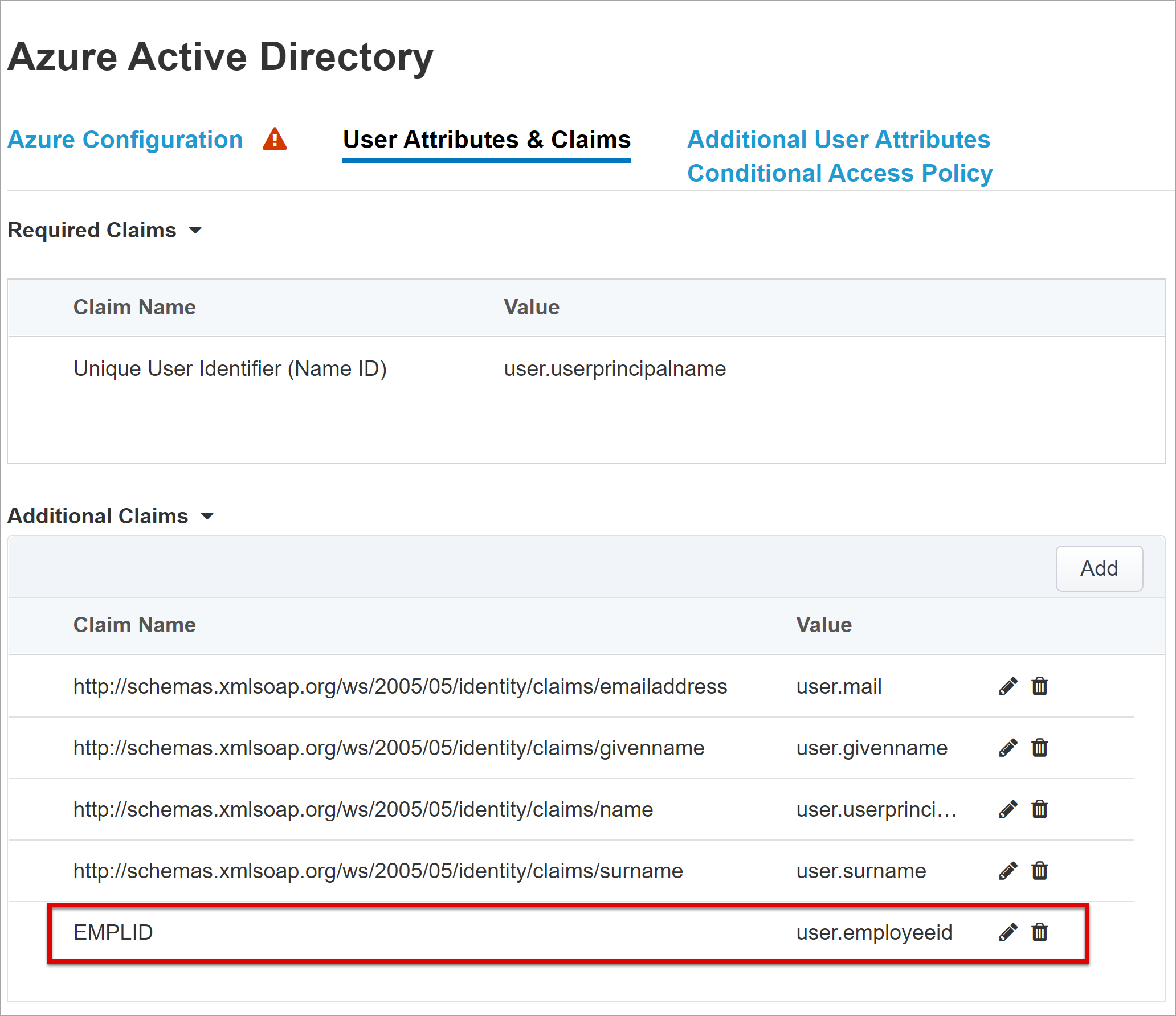

Benutzerattribute und Ansprüche

Wenn sich ein Benutzer authentifiziert, stellt Microsoft Entra ID ein SAML-Token mit Standardansprüchen und -attributen zum Identifizieren des Benutzers aus. Auf der Registerkarte Benutzerattribute & Ansprüche werden die Standardansprüche gezeigt, die für die neue Anwendung ausgestellt werden sollen. Verwenden Sie diese, um weitere Ansprüche zu konfigurieren. Die Vorlage „Easy Button“ weist den für PeopleSoft erforderlichen Anspruch der Mitarbeiter-ID auf.

Fügen Sie bei Bedarf andere Microsoft Entra Attribute ein. Für die PeopleSoft-Beispielanwendung sind vordefinierte Attribute erforderlich.

Zusätzliche Benutzerattribute

Die Registerkarte Zusätzliche Benutzerattribute unterstützt verteilte Systeme, die in anderen Verzeichnissen gespeicherte Attribute für die Sitzungserweiterung erfordern. Attribute aus einer LDAP-Quelle werden als zusätzliche SSO-Header eingefügt, um den Zugriff basierend auf Rollen, Partner-IDs usw. zu steuern.

Hinweis

Dieses Feature hängt nicht mit Microsoft Entra ID zusammen. Es handelt sich dabei um eine andere Attributquelle.

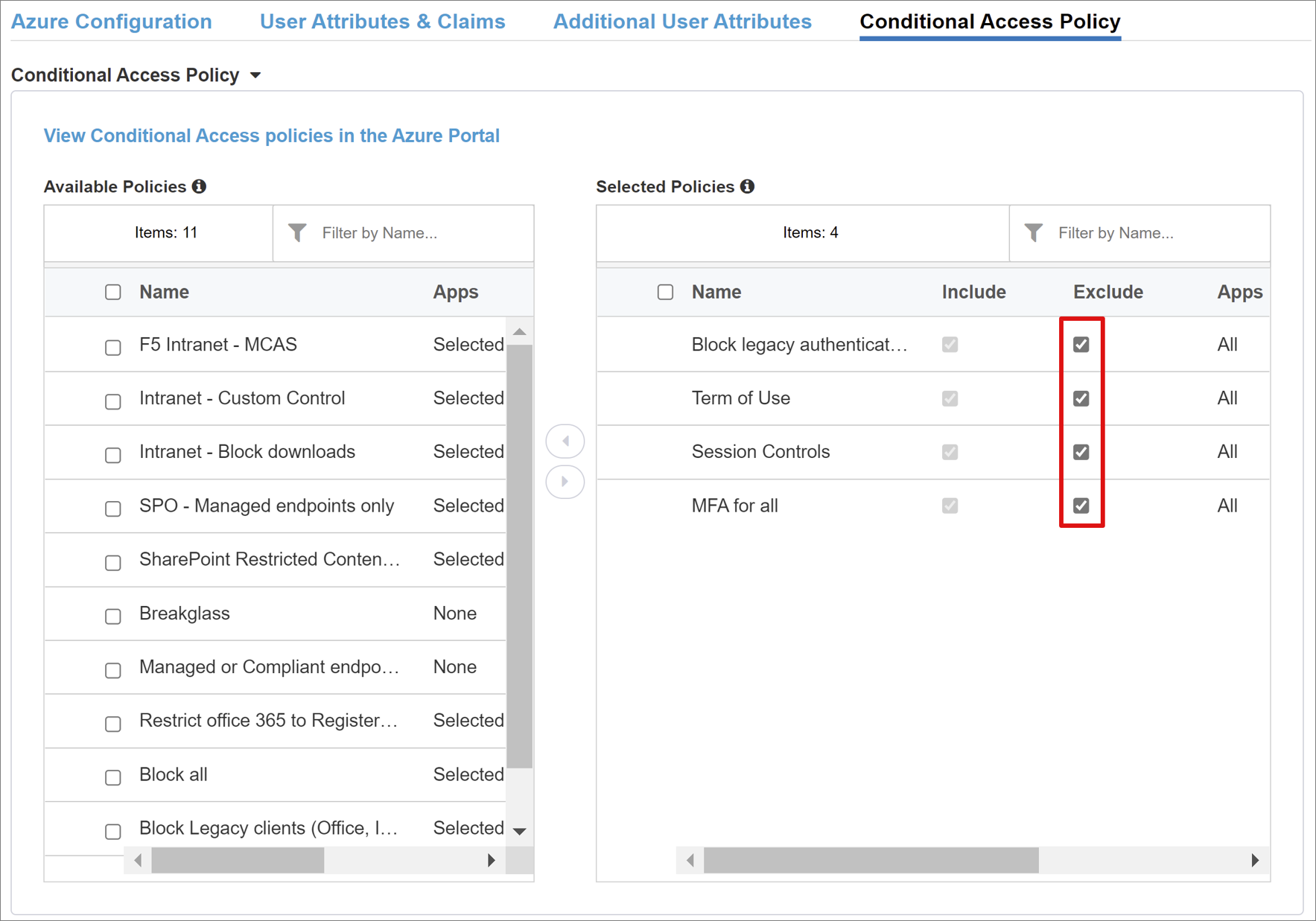

Richtlinie für bedingten Zugriff

Richtlinien für bedingten Zugriff werden nach der Microsoft Entra-Vorabauthentifizierung erzwungen, um den Zugriff basierend auf Gerät, Anwendung, Standort und Risikosignalen zu steuern. Die Ansicht Verfügbare Richtlinien enthält Richtlinien für bedingten Zugriff ohne Benutzeraktionen. Die Ansicht Ausgewählte Richtlinien enthält Richtlinien für Cloud-Apps. Sie können diese Richtlinien nicht deaktivieren oder in die Liste „Verfügbare Richtlinien“ verschieben, da sie auf Mandantenebene durchgesetzt werden.

Wählen Sie eine Richtlinie für die Anwendung aus.

- Wählen Sie in der Liste Verfügbare Richtlinien eine Richtlinie aus.

- Wählen Sie den Pfeil nach rechts aus, und verschieben Sie die Richtlinie in die Liste Ausgewählte Richtlinien.

Für ausgewählte Richtlinien ist entweder die Option Einschließen oder Ausschließen aktiviert. Wenn beide Optionen aktiviert sind, wird die Richtlinie nicht durchgesetzt.

Hinweis

Die Richtlinienliste wird einmal angezeigt, wenn Sie die Registerkarte auswählen. Verwenden Sie Aktualisieren, damit der Assistent den Mandanten abfragt. Diese Option wird angezeigt, nachdem die Anwendung bereitgestellt wurde.

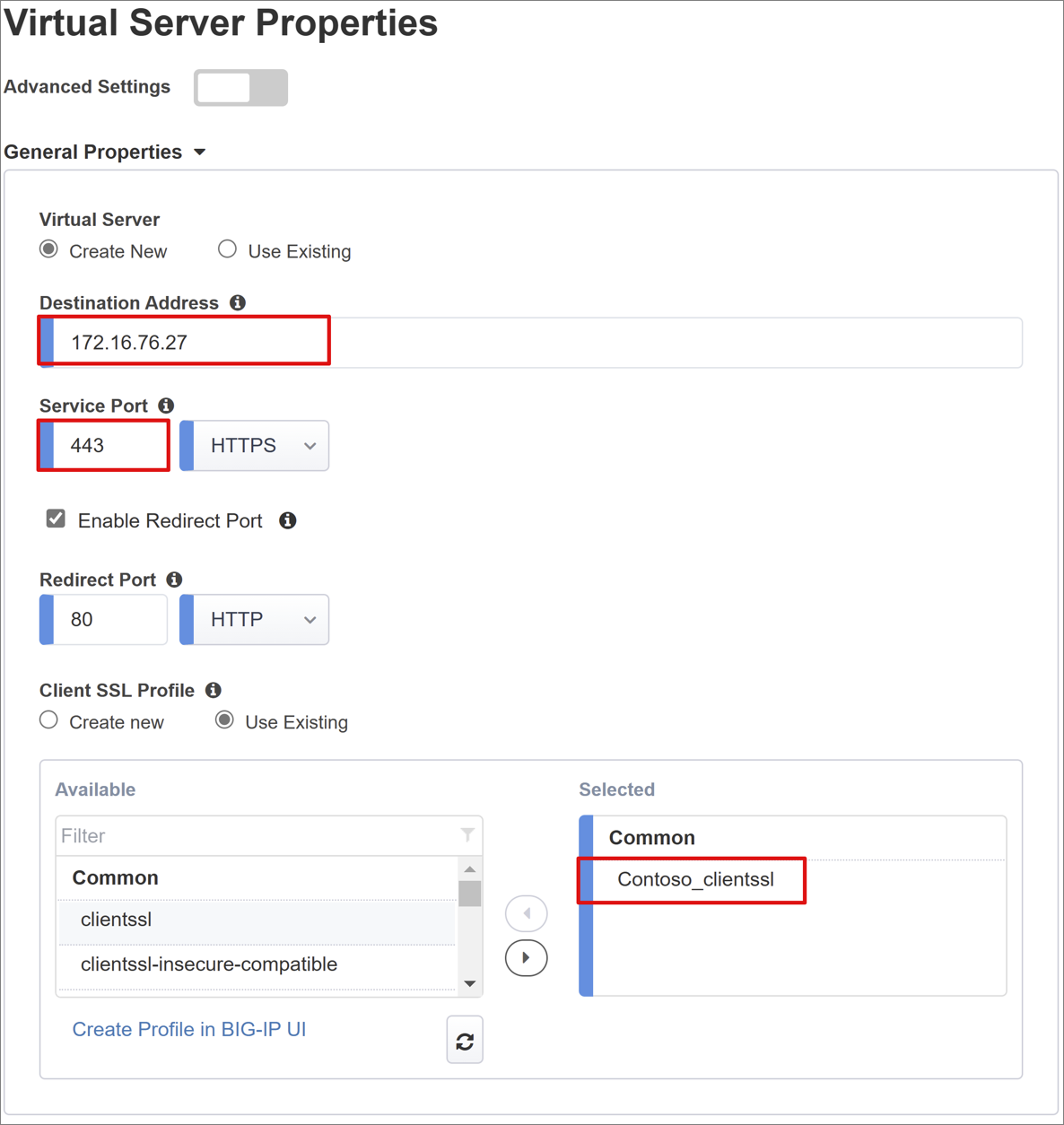

Eigenschaften eines virtuellen Servers

Ein virtueller Server ist ein BIG-IP-Datenebenenobjekt, das durch eine virtuelle IP-Adresse dargestellt wird. Der Server lauscht auf Clientanforderungen an die Anwendung. Der empfangene Datenverkehr wird verarbeitet und anhand des APM-Profils des virtuellen Servers ausgewertet. Datenverkehr wird anschließend entsprechend der Richtlinie weitergeleitet.

- Geben Sie unter Zieladresse die IPv4- oder IPv6-Adresse ein, die BIG-IP zum Empfangen des Clientdatenverkehrs verwendet. Im DNS wird ein entsprechender Eintrag angezeigt, anhand dessen die Clients die externe URL der veröffentlichten Anwendung in die IP-Adresse auflösen können. Verwenden Sie zum Testen auf einem Testcomputer das DNS von localhost.

- Geben Sie unter Dienstport die Portnummer 443 ein, und wählen Sie HTTPS aus.

- Aktivieren Sie das Kontrollkästchen Umleitungsport aktivieren.

- Geben Sie unter Umleitungsport die Portnummer 80 ein, und wählen Sie HTTP aus. Diese Option leitet eingehenden HTTP-Clientdatenverkehr an HTTPS um.

- Wählen Sie unter SSL-Clientprofil die Option Vorhandenes verwenden aus.

- Wählen Sie unter Allgemein die von Ihnen erstellte Option aus. Übernehmen Sie beim Durchführen von Tests die Standardeinstellung. Mit dem SSL-Clientprofil wird der virtuelle Server für HTTPS aktiviert, sodass Clientverbindungen über TLS verschlüsselt werden.

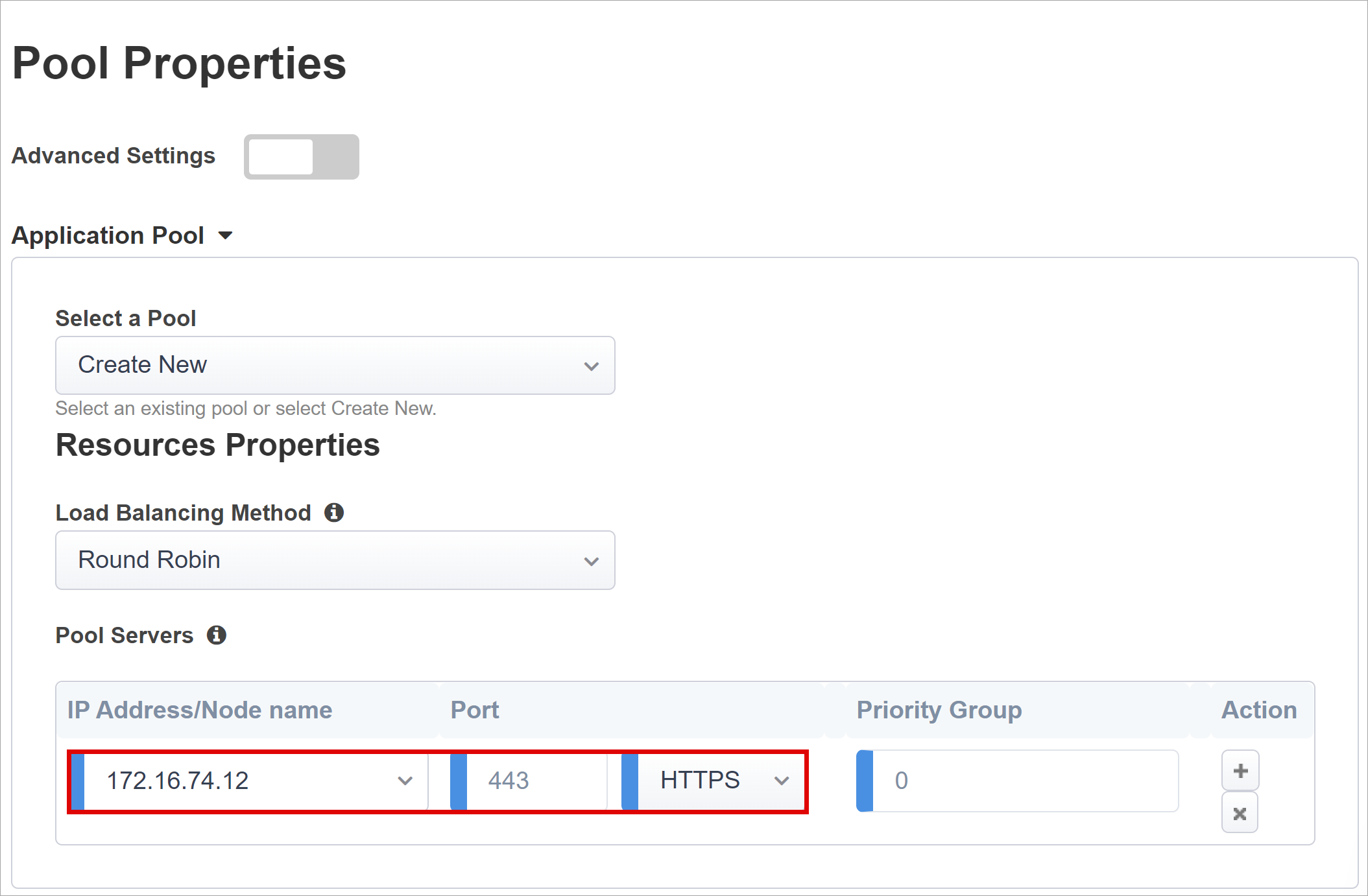

Pooleigenschaften

Auf der Registerkarte Anwendungspool werden die Dienste hinter einer BIG-IP-Instanz aufgeführt, dargestellt als Pool mit Anwendungsservern.

- Wählen Sie unter Pool auswählen die Option Neu erstellen aus, oder wählen Sie einen Pool aus.

- Wählen Sie als Load Balancing Method (Lastenausgleichsmethode) Roundrobin aus.

- Wählen Sie unter Poolserver in der Liste IP-Adresse/Knotenname einen Knoten aus, oder geben Sie eine IP-Adresse und einen Port für die Server ein, auf denen die PeopleSoft-Anwendung gehostet wird.

Einmaliges Anmelden und HTTP-Header

Der Easy Button-Assistent unterstützt Kerberos-, OAuth-Bearer- und HTTP-Autorisierungsheader für SSO bei veröffentlichten Anwendungen. Die PeopleSoft-Anwendung erwartet Header.

- Aktivieren Sie das Kontrollkästchen HTTP-Header.

- Wählen Sie unter Header Operation (Headervorgang) Replace (Ersetzen) aus.

- Geben Sie unter Headername die Zeichenfolge PS_SSO_UID ein.

- Geben Sie für Header Value (Headerwert) %{session.sso.token.last.username} ein.

Hinweis

Bei APM-Sitzungsvariablen in geschweiften Klammern wird die Groß- und Kleinschreibung unterschieden. Wenn Sie beispielsweise „OrclGUID“ eingeben, der Attributname jedoch „orclguid“ lautet, schlägt die Attributzuordnung fehl.

Sitzungsverwaltung

Verwenden Sie die Einstellungen der BIG-IP-Sitzungsverwaltung, um die Bedingungen für die Beendigung und Fortsetzung von Sitzungen zu definieren. Legen Sie Grenzwerte für Benutzer und IP-Adressen fest, und geben Sie entsprechende Benutzerinformationen an.

Weitere Informationen finden Sie auf support.f5.com unter K18390492: Security | BIG-IP APM operations guide (K18390492: Sicherheit | BIG-IP APM-Betriebsleitfaden)

Die Funktion für einmaliges Abmelden (Single Log-Out, SLO) wird im Betriebsleitfaden nicht behandelt. Diese Funktion stellt sicher, dass IdP-, BIG-IP- und Benutzer-Agent-Sitzungen beendet werden, wenn sich Benutzer abmelden. Wenn Easy Button eine SAML-Anwendung im Microsoft Entra-Mandanten instanziiert, wird die Abmelde-URL mit dem APM-SLO-Endpunkt aufgefüllt. Eine IdP-initiierte Abmeldung von Meine Apps beendet BIG-IP- und Clientsitzungen.

Die SAML-Verbunddaten für die veröffentlichte Anwendung werden aus dem Mandanten importiert. Durch diese Aktion erhält der APM den SAML-Abmeldeendpunkt für Microsoft Entra ID, wodurch sichergestellt wird, dass die SP-initiierte Abmeldung Client- und Microsoft Entra-Sitzungen beendet. Der APM muss wissen, wann sich ein Benutzer abmeldet.

Wenn das BIG-IP-Webtop-Portal auf veröffentlichte Anwendungen zugreift, wird eine Abmeldung vom APM so verarbeitet, dass der Microsoft Entra-Abmeldeendpunkt aufgerufen wird. Wenn das BIG-IP-Webtop-Portal nicht verwendet wird, kann der Benutzer den APM nicht anweisen, die Abmeldung auszuführen. Wenn sich der Benutzer von der Anwendung abmeldet, wird die BIG-IP nicht wahrgenommen. Eine SP-initiierte Abmeldung erfordert eine sichere Sitzungsbeendigung. Fügen Sie der Schaltfläche Abmelden Ihrer Anwendung eine SLO-Funktion hinzu, um Ihren Client zum Microsoft Entra-SAML- oder BIG-IP-Abmeldeendpunkt umzuleiten. Die URL des SAML-Abmeldeendpunkts für Ihren Mandanten finden Sie unter App-Registrierungen > Endpunkte.

Wenn Sie die App nicht ändern können, sollten Sie festlegen, dass die BIG-IP-Instanz auf Abmeldeaufrufe von Anwendungen lauscht, um SLO auszulösen. Weitere Informationen finden Sie unter Einmaliges Abmelden von PeopleSoft im folgenden Abschnitt.

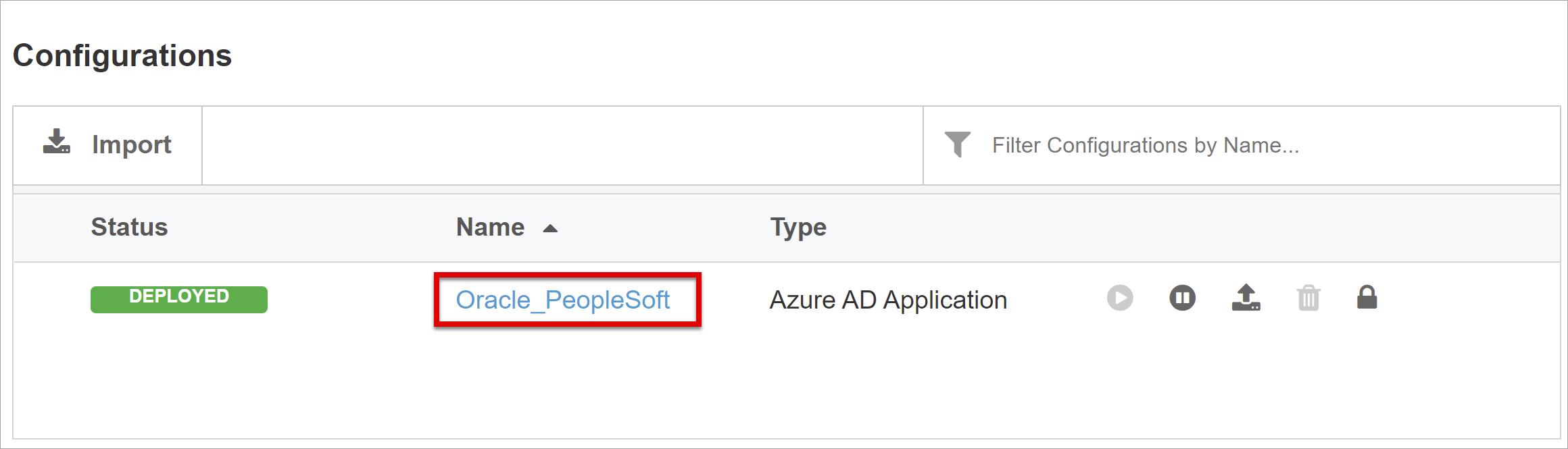

Bereitstellung

- Klicken Sie auf Bereitstellen.

- Vergewissern Sie sich, dass die Anwendung in der Liste „Unternehmensanwendungen“ des Mandanten aufgeführt ist.

- Die Anwendung wird veröffentlicht und ist über SHA zugänglich.

Konfigurieren von PeopleSoft

Verwenden Sie Oracle Access Manager für die Identitäts- und Zugriffsverwaltung für PeopleSoft-Anwendungen.

Weitere Informationen finden Sie auf docs.oracle.com im Oracle Access Manager-Integrationsleitfaden unter „Integration von PeopleSoft“.

Konfigurieren des SSO von Oracle Access Manager

Konfigurieren Sie Oracle Access Manager so, dass einmaliges Anmelden über BIG-IP akzeptiert wird.

- Melden Sie sich mit Administratorberechtigungen bei der Oracle-Konsole an.

- Navigieren Sie zu PeopleTools > Security („PeopleTools“ > „Sicherheit“).

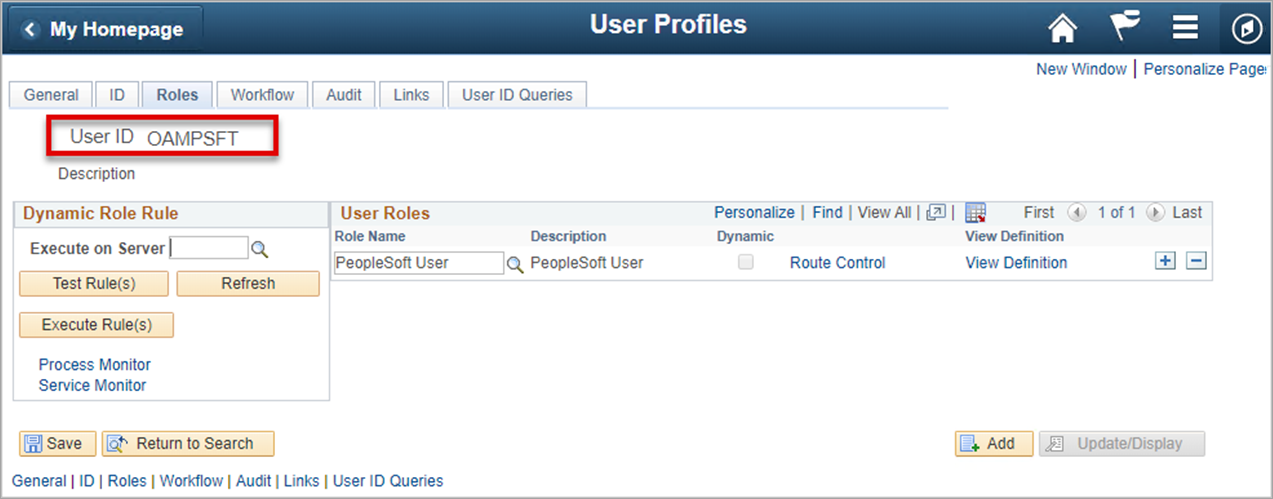

- Wählen Sie User Profiles (Benutzerprofile) aus.

- Wählen Sie User Profiles (Benutzerprofile) aus.

- Erstellen Sie ein neues Benutzerprofil.

- Geben Sie unter User ID (Benutzer-ID) OAMPSFT ein.

- Geben Sie unter User Role (Benutzerrolle) PeopleSoft User ein.

- Wählen Sie Speichern aus.

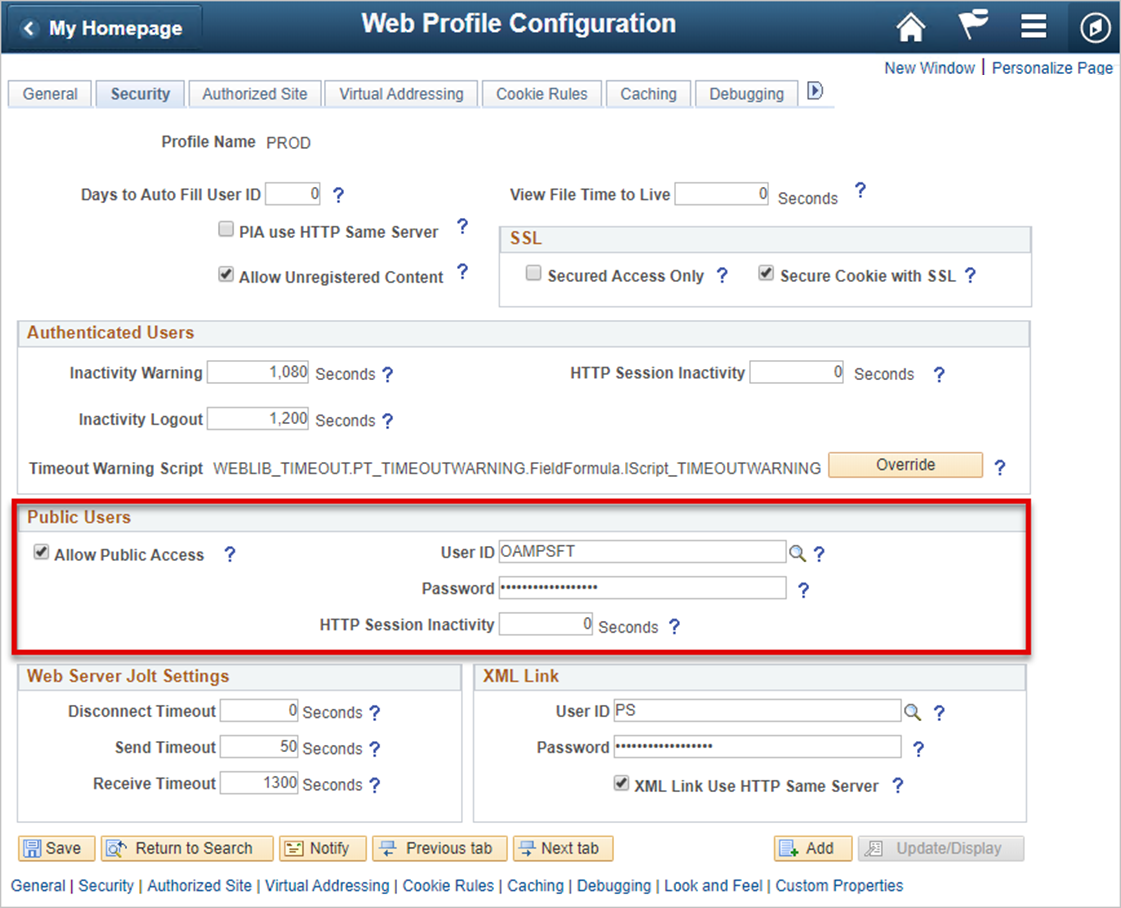

- Navigieren Sie zu PeopleTools>Web Profile („PeopleTools“ > „Webprofil“).

- Wählen Sie das Webprofil aus.

- Wählen Sie auf der Registerkarte Security (Sicherheit) unter Public Users (Öffentliche Benutzer) die Option Allow Public Access (Öffentlichen Zugriff zulassen) aus.

- Geben Sie unter User ID (Benutzer-ID) OAMPSFT ein.

- Geben Sie das Kennwort ein.

- Beenden Sie die PeopleSoft-Konsole.

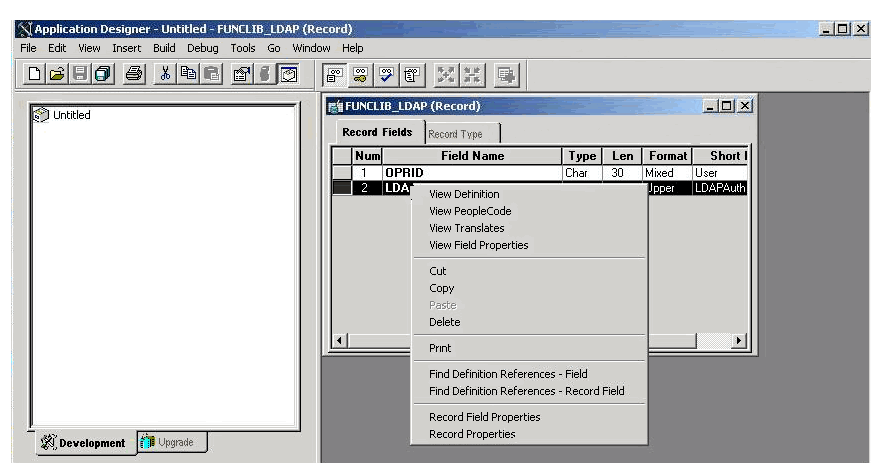

- Starten Sie den PeopleTools Application Designer.

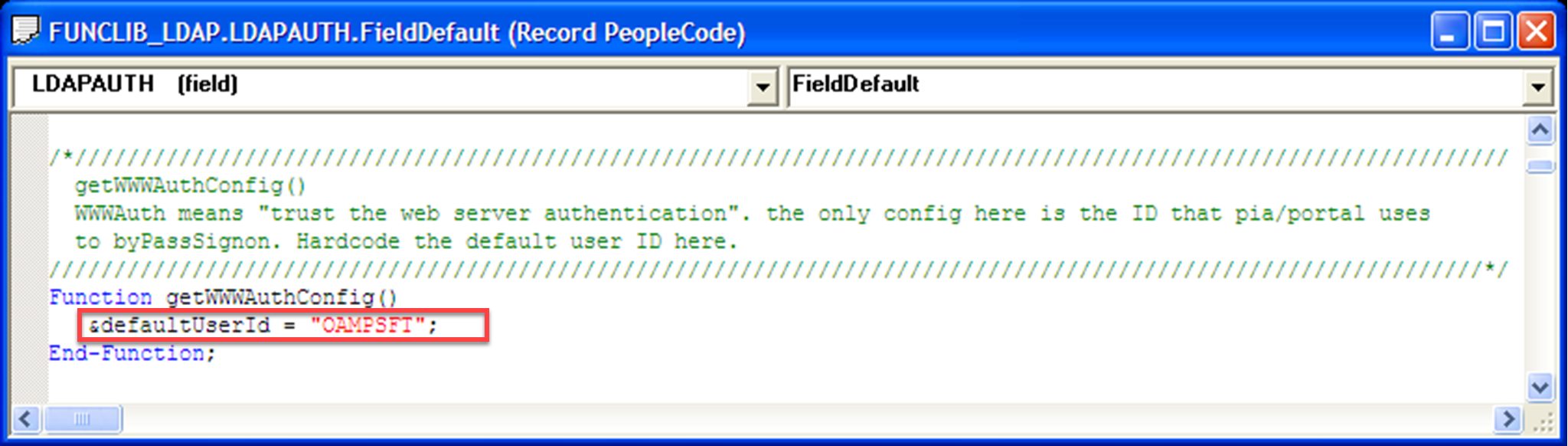

- Klicken Sie mit der rechten Maustaste auf das Feld LDAPAUTH.

- Wählen Sie View PeopleCode (PeopleCode anzeigen) aus.

Das LDAPAUTH-Codefenster wird geöffnet.

Suchen Sie die OAMSSO_AUTHENTICATION-Funktion.

Ersetzen Sie den defaultUserId-Wert durch OAMPSFT.

Speichern Sie den Eintrag.

Navigieren Sie zu „PeopleTools“ > „Security“ („PeopleTools“ > „Sicherheit“).

Wählen Sie Security Objects (Sicherheitsobjekte) aus.

Wählen Sie Sign on PeopleCode (PeopleCode anmelden) aus.

Aktivieren Sie OAMSSO_AUTHENTICATION.

Einmaliges Abmelden von PeopleSoft

Wenn Sie sich aus Meine Apps abmelden, wird PeopleSoft-SLO initiiert, wodurch wiederum der BIG-IP-SLO-Endpunkt aufgerufen wird. BIG-IP benötigt Anweisungen, um für die Anwendung ein SLO auszuführen. Lassen Sie BIG-IP auf Benutzerabmeldeanforderungen an PeopleSoft lauschen, und lösen Sie dann SLO aus.

Fügen Sie SLO-Unterstützung für alle PeopleSoft-Benutzer*innen hinzu.

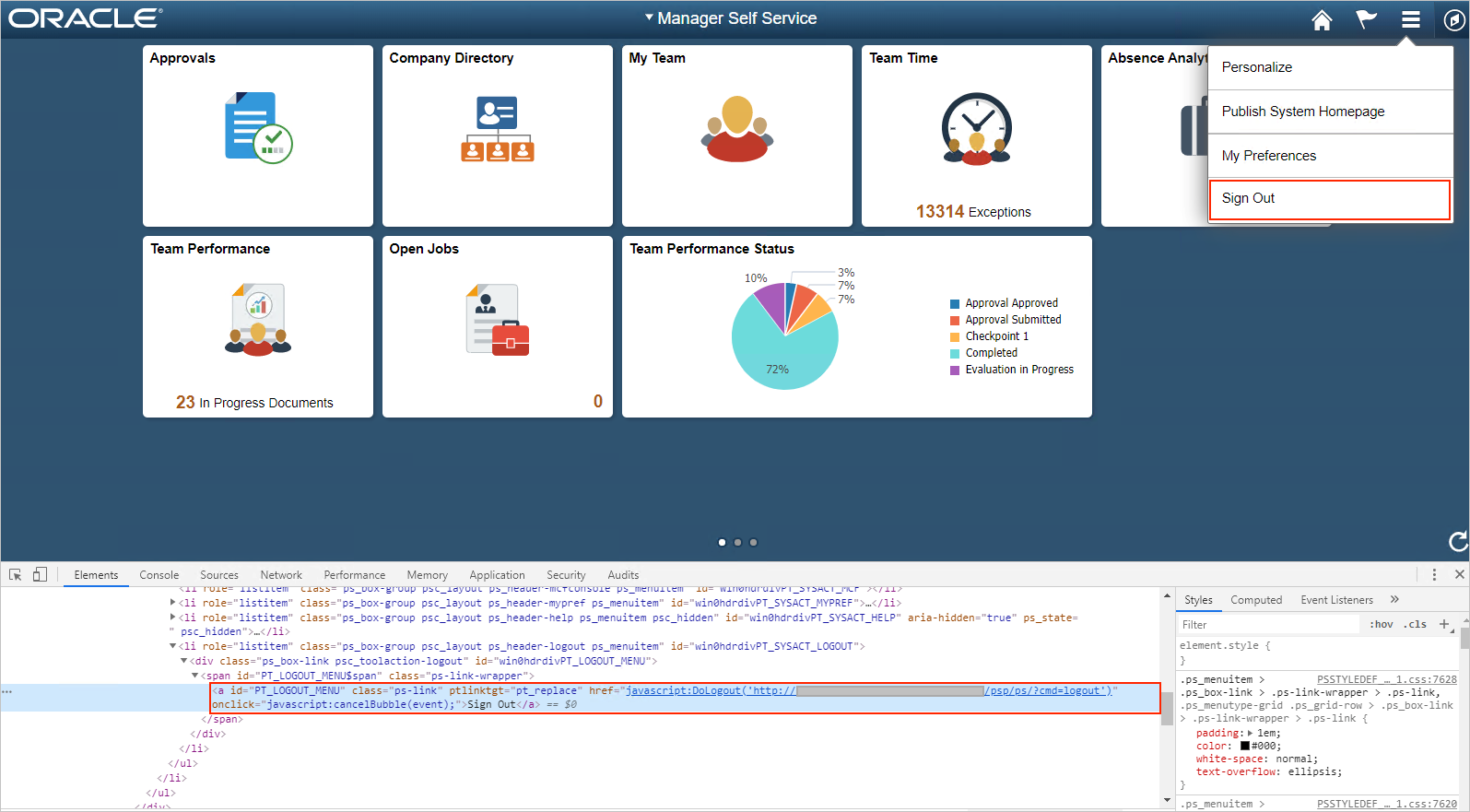

- Rufen Sie die Abmelde-URL des PeopleSoft-Portals ab.

- Öffnen Sie das Portal mit einem Webbrowser.

- Aktivieren Sie die Debugtools.

- Suchen Sie das Element mit der ID PT_LOGOUT_MENU.

- Speichern Sie den URL-Pfad mit den Abfrageparametern. In diesem Beispiel:

/psp/ps/?cmd=logout.

Erstellen Sie eine BIG-IP-iRule, um Benutzer*innen zum SAML SP-Abmeldeendpunkt umzuleiten: /my.logout.php3.

- Navigieren Sie zu „Local Traffic“ > „iRules List“ („Lokaler Datenverkehr“ > „iRules-Liste“).

- Klicken Sie auf Erstellen.

- Geben Sie einen Namen für die Regel ein.

- Geben Sie die folgenden Befehlszeilen ein.

when HTTP_REQUEST {switch -glob -- [HTTP::uri] { "/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3" }}}

- Wählen Sie Finished (Fertig) aus.

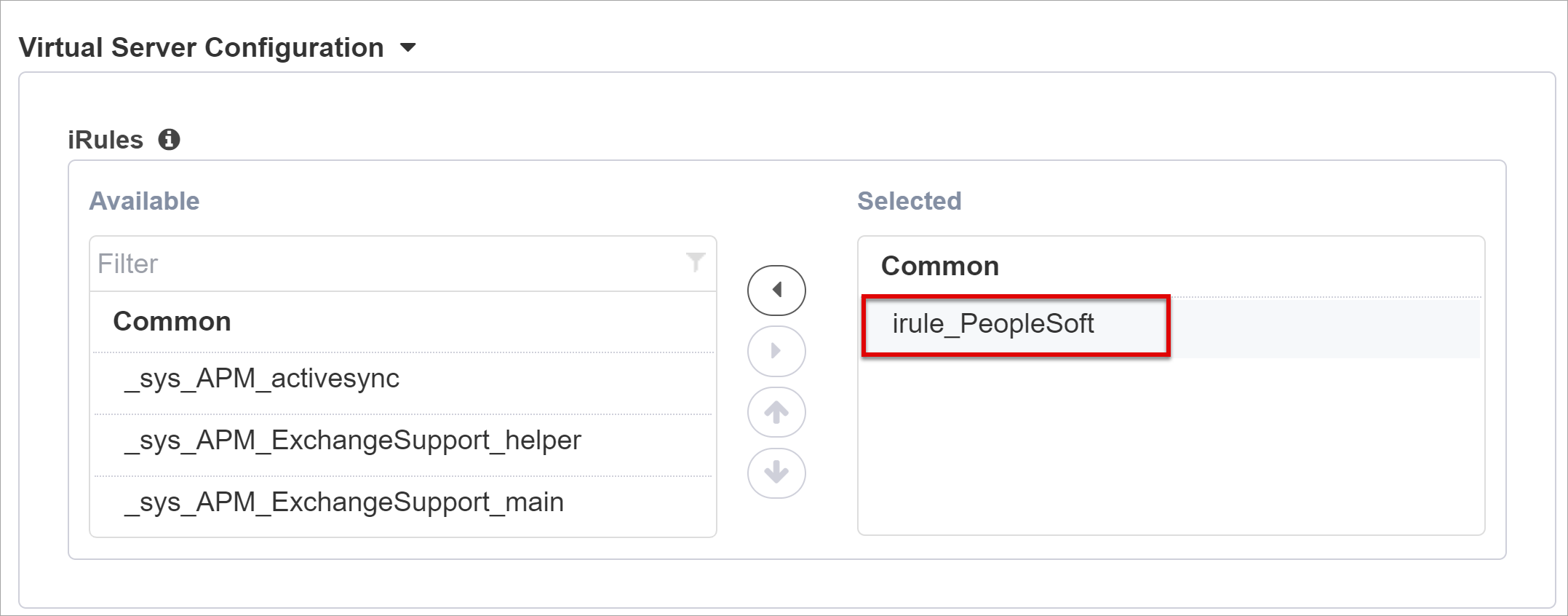

Weisen Sie die iRule dem virtuellen BIG-IP-Server zu.

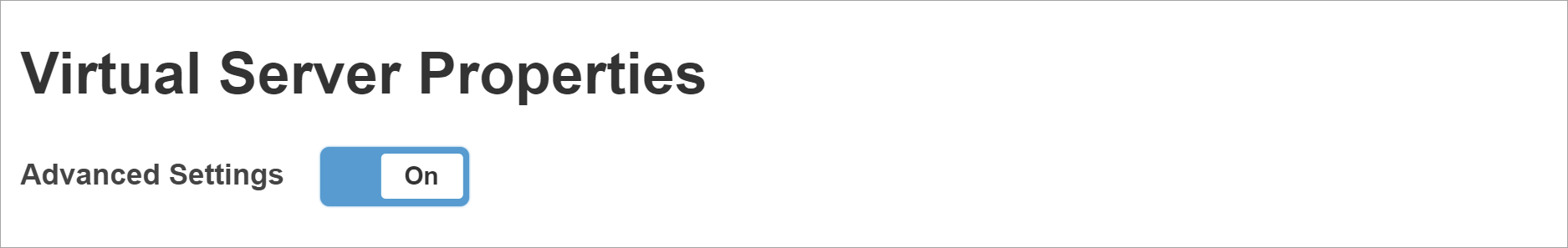

- Navigieren Sie zu Access > Guided Configuration (Zugriff > Geführte Konfiguration).

- Wählen Sie den Link zur PeopleSoft-Anwendungskonfiguration aus.

- Wählen Sie in der oberen Navigationsleiste Virtual Server (Virtueller Server) aus.

- Wählen Sie unter Advanced Settings (Erweiterte Einstellungen) On (Ein) aus.

- Scrollen Sie nach unten.

- Fügen Sie unter Common (Allgemein) die von Ihnen erstellte iRule hinzu.

- Wählen Sie Speichern aus.

- Wählen Sie Weiter aus.

- Fahren Sie mit dem Konfigurieren von Einstellungen fort.

Weitere Informationen finden Sie auf „support.f5.com“ unter den folgenden Links:

- K42052145: Konfigurieren der automatischen Sitzungsbeendigung (Abmelden) basierend auf einem Dateinamen, auf den der URI verweist

- K12056: Übersicht über die Option "Logout URI Include" (Abmelde-URI-Include)

Standardeinstellung: PeopleSoft-Landing Page

Leiten Sie Benutzeranforderungen vom Stamm ("/") zum externen PeopleSoft-Portal um, das sich normalerweise hier befindet: "/psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GBL"

- Navigieren Sie zu Local Traffic > iRule („Lokaler Datenverkehr“ > „iRule“).

- Wählen Sie iRule_PeopleSoft aus.

- Fügen Sie die folgenden Befehlszeilen hinzu.

when HTTP_REQUEST {switch -glob -- [HTTP::uri] {"/" {HTTP::redirect "/psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GB"/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3"} } }

- Weisen Sie die iRule dem virtuellen BIG-IP-Server zu.

Bestätigen der Konfiguration

Wechseln Sie in einem Browser zur externen URL der PeopleSoft-Anwendung, oder wählen Sie das Anwendungssymbol in Meine Apps aus.

Authentifizieren Sie sich bei Microsoft Entra ID.

Sie werden zum virtuellen BIG-IP-Server umgeleitet und über einmaliges Anmelden (Single Sign-On, SSO) angemeldet.

Hinweis

Sie können den direkten Zugriff auf die Anwendung blockieren und dadurch einen Pfad über BIG-IP erzwingen.

Erweiterte Bereitstellung

In einigen Fällen sind die Guided Configuration-Vorlagen nicht flexibel genug.

Weitere Informationen finden Sie unter dem folgenden Link: Tutorial: Konfigurieren von F5 BIG-IP Access Policy Manager für headerbasiertes einmaliges Anmelden

Sie können alternativ in BIG-IP den strikten Verwaltungsmodus von Guided Configuration deaktivieren. Sie können Konfigurationen manuell ändern, die meisten Konfigurationen sind aber mit Assistentenvorlagen automatisiert.

- Navigieren Sie zu Access > Guided Configuration (Zugriff > Geführte Konfiguration).

- Wählen Sie am Ende der Leiste das Vorhängeschloss aus.

Es sind keine Änderungen über die Benutzeroberfläche des Assistenten möglich, die der veröffentlichten Anwendungsinstanz zugeordneten BIG-IP-Objekte sind jedoch für die Verwaltung entsperrt.

Hinweis

Wenn Sie den strikten Modus erneut aktivieren und eine Konfiguration bereitstellen, werden die außerhalb von Guided Configuration festgelegten Einstellungen überschrieben. Für Produktionsdienste empfehlen wir die erweiterte Konfiguration.

Problembehandlung

Mithilfe der BIG-IP-Protokollierung können Sie Probleme mit der Konnektivität, SSO, Richtlinienverstößen oder falsch konfigurierten Variablenzuordnungen isolieren.

Ausführlichkeit des Protokolls

- Navigieren Sie zu Zugriffsrichtlinie > Übersicht.

- Wählen Sie Ereignisprotokolle aus.

- Wählen Sie Settingsaus.

- Wählen Sie die Zeile Ihrer veröffentlichten Anwendung aus.

- Wählen Sie Bearbeiten aus.

- Wählen Sie Auf Systemprotokolle zugreifen aus.

- Wählen Sie in der Liste „SSO“ die Option Debug (Debuggen) aus.

- Klicken Sie auf OK.

- Reproduzieren Sie Ihr Problem.

- Untersuchen Sie die Protokolle.

Stellen Sie dieses Feature nach Abschluss des Vorgangs wieder her, weil im ausführlichen Modus viele Daten generiert werden.

BIG-IP-Fehlermeldung

Wenn nach der Microsoft Entra-Vorauthentifizierung eine BIG-IP-Fehlermeldung angezeigt wird, bezieht sich das Problem möglicherweise auf das einmalige Anmelden von Microsoft Entra ID bei BIG-IP.

- Navigieren Sie zu Access > Overview (Zugriff > Übersicht).

- Wählen Sie Access reports (Auf Berichte zugreifen) aus.

- Führen Sie den Bericht für die letzte Stunde aus.

- Überprüfen Sie die Protokolle auf Hinweise.

Verwenden Sie den Link Sitzung anzeigen für die Sitzung, um zu bestätigen, dass APM die erwarteten Microsoft Entra-Ansprüche empfängt.

Keine BIG-IP-Fehlermeldung

Wenn keine BIG-IP-Fehlermeldung angezeigt wird, hängt das Problem möglicherweise mit der Back-End-Anforderung oder dem einmaligen Anmelden von BIG-IP bei der Anwendung zusammen.

- Navigieren Sie zu Access Policy > Overview (Zugriffsrichtlinie > Übersicht).

- Wählen Sie Aktive Sitzungen aus.

- Wählen Sie den Link der aktiven Sitzung aus.

Verwenden Sie den Link Variablen anzeigen, um SSO-Probleme zu ermitteln, insbesondere wenn BIG-IP APM falsche Attribute aus Sitzungsvariablen abruft.

Weitere Informationen:

- Auf devcentral.f5.com finden Sie Beispiele zum Zuweisen von APM-Variablen.

- Navigieren Sie zu „techdocs.f5.com“, und lesen Sie die Informationen zu Sitzungsvariablen.