Planen der Anwendungsmigration zu Microsoft Entra ID

In diesem Artikel erfahren Sie mehr über die Vorteile von Microsoft Entra ID und darüber, wie Sie die Migration Ihrer Anwendungsauthentifizierung planen. Dieser Artikel bietet eine Übersicht über die Planungs- und Beendigungskriterien, damit Sie Ihre Migrationsstrategie planen können und verstehen, wie die Microsoft Entra-Authentifizierung die Ziele Ihrer Organisation unterstützen kann.

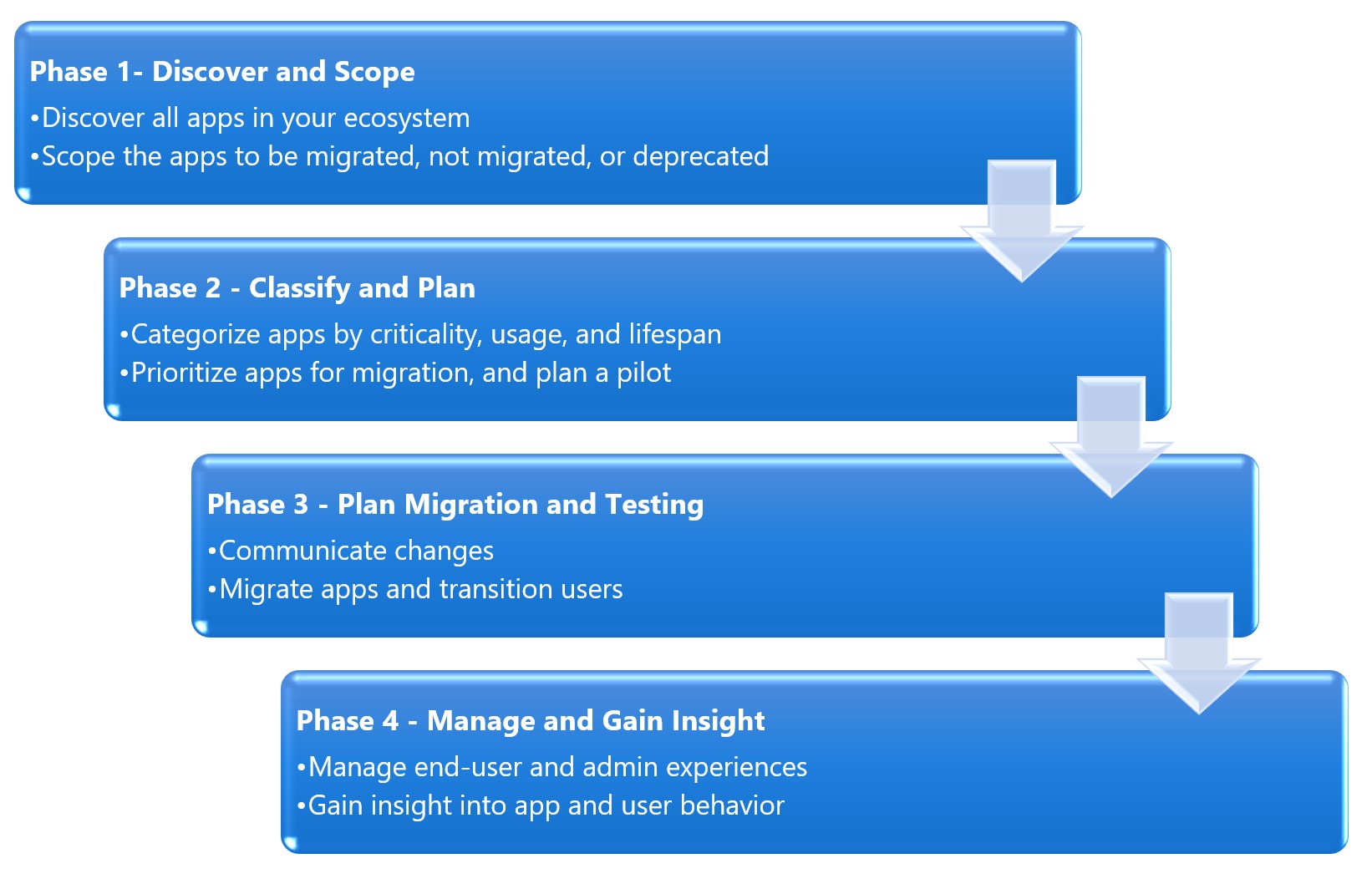

Der Prozess ist in vier Phasen unterteilt. Jede Phase umfasst eine detaillierte Planung und Beendigungskriterien, die Ihnen helfen, Ihre Migrationsstrategie zu planen und zu verstehen, wie die Microsoft Entra-Authentifizierung die Ziele Ihrer Organisation unterstützt.

Einführung

Heutzutage benötigt Ihre Organisation eine Vielzahl von Anwendungen, damit die Benutzer ihre Arbeit erledigen können. Wahrscheinlich werden Sie jeden Tag weitere Apps hinzufügen, entwickeln oder außer Betrieb nehmen. Benutzer greifen auf diese Anwendungen über eine große Bandbreite von firmeneigenen und persönlichen Geräten sowie von verschiedenen Standorten aus zu. Sie öffnen Apps auf vielfältige Weise. Hier einige Beispiele:

- Über eine Homepage des Unternehmens oder ein Portal

- Durch Lesezeichen oder Favoriten in ihren Browsern

- Über die URL eines Anbieters für SaaS-Apps (Software-as-a-Service)

- Mithilfe von Links, die über eine Lösung für die Verwaltung mobiler Geräte/Anwendungen (MDM/MAM) direkt auf die Desktops oder mobilen Geräte der Benutzer übermittelt werden

Bei Ihren Anwendungen werden wahrscheinlich die folgenden Authentifizierungstypen verwendet:

Security Assertion Markup Language (SAML) oder OpenID Connect (OIDC) über eine lokale oder in der Cloud gehostete Verbundlösung für IAM (Identity & Access Management) (z. B. Active Directory-Verbunddienste (AD FS) (ADFS), Okta oder Ping)

Kerberos oder NTLM über Active Directory

Headerbasierte Authentifizierung über Ping Access

Um sicherzustellen, dass die Benutzer problemlos und sicher auf Anwendungen zugreifen können, ist es Ihr Ziel, nur über einen einzelnen Satz von Zugriffssteuerungen und -richtlinien in Ihren lokalen und cloudbasierten Umgebungen zu verfügen.

Microsoft Entra ID bietet eine universelle Identitätsplattform, die Ihren Mitarbeiter*innen, Partnern und Kunden eine einzige Identität für den Zugriff auf die gewünschten Anwendungen bereitstellt. Die Plattform verstärkt die Zusammenarbeit über beliebige Plattforenm und Geräte.

Microsoft Entra ID umfasst eine vollständige Suite von Funktionen zur Identitätsverwaltung. Durch die Standardisierung der App-Authentifizierung und -Autorisierung auf Microsoft Entra ID können Sie die Vorteile dieser Funktionen nutzen.

Weitere Migrationsressourcen finden Sie unter https://aka.ms/migrateapps.

Planen Ihrer Migrationsphasen und Projektstrategie

Wenn Technologieprojekte scheitern, liegt das oft an unterschiedlichen Erwartungen, an der fehlenden Einbindung der richtigen Beteiligten oder an mangelnder Kommunikation. Gewährleisten Sie den Erfolg, indem Sie das Projekt selbst planen.

Migrationsphasen

Bevor wir uns mit den Tools befassen, sollten Sie verstehen, wie sich der Migrationsprozess aufbaut. Aufgrund mehrerer Workshops in direkter Zusammenarbeit mit Kunden empfehlen wir die folgenden vier Phasen:

Zusammenstellen des Projektteams

Die Anwendungsmigration ist Teamarbeit, und Sie müssen sicherstellen, dass alle wichtigen Positionen besetzt sind. Die Unterstützung durch leitende Geschäftsführer ist wichtig. Stellen Sie sicher, dass Sie die richtige Gruppe von Führungskräften, Entscheidungsträgern und Fachexperten (SMEs) einbeziehen.

Während des Migrationsprojekts kann eine Person mehrere Rollen erfüllen, oder mehrere Personen können eine Rollen erfüllen, je nach Größe und Struktur Ihrer Organisation. Möglicherweise besteht auch eine Abhängigkeit von anderen Teams, die eine wichtige Rolle in Ihrer Sicherheitslandschaft spielen.

In der folgenden Tabelle sind die wichtigsten Rollen und deren Beiträge aufgeführt:

| Role | Beiträge |

|---|---|

| Projektmanager | Projektcoach, der für die Leitung des Projekts verantwortlich ist, einschließlich: – Gewinnen der Unterstützung durch die Geschäftsleitung – Einbeziehen von Projektbeteiligten – Verwalten von Zeitplänen, Dokumentation und Kommunikation |

| Identitätsarchitekt*in/App-Administrator*in für Microsoft Entra | Diese sind für die folgenden Aufgaben verantwortlich: – Entwerfen der Lösung in Zusammenarbeit mit Projektbeteiligten – Dokumentieren des Lösungsentwurfs und der Betriebsverfahren für die Übergabe an das Betriebsteam - Verwalten der Präproduktions- und Produktionsumgebungen |

| Lokales AD-Betriebsteam | Die Organisation, die die verschiedenen lokalen Identitätsquellen verwaltet, z. B. AD-Gesamtstrukturen, LDAP-Verzeichnisse, Personalsysteme usw. – Ausführen erforderlicher Wartungsaufgaben vor der Synchronisierung – Bereitstellen der für die Synchronisierung erforderlichen Dienstkonten – Gewähren von Zugriff zum Konfigurieren des Verbunds für Microsoft Entra ID |

| IT-Supportmanager | Ein Vertreter der IT-Supportorganisation, der zu den Unterstützungsmöglichkeiten dieser Änderung aus einer Helpdesk-Perspektive Stellung nehmen kann. |

| Sicherheitsbesitzer | Ein Vertreter des Sicherheitsteams, der sicherstellen kann, dass der Plan die Sicherheitsanforderungen Ihrer Organisation erfüllt. |

| Technische Anwendungsbesitzer | Dies umfasst die technische Besitzer*innen der Apps und Dienste, die in Microsoft Entra ID integriert werden. Sie stellen die Identitätsattribute der Anwendungen bereit, die beim Synchronisierungsvorgang enthalten sein sollten. Sie weisen in der Regel eine Beziehung zu CSV-Vertretern auf. |

| Geschäftliche Anwendungsbesitzer | Repräsentative Kollegen, die einen Beitrag zur Benutzererfahrung und Nützlichkeit dieser Änderung aus der Sicht eines Benutzers leisten können. Dieser Repräsentant ist auch im Besitz des gesamten geschäftlichen Aspekts der Anwendung, wozu auch die Verwaltung des Zugriffs gehören kann. |

| Pilotgruppe von Benutzern | Benutzer, die das Pilotprojekt im Rahmen ihrer täglichen Arbeit testen und Feedback bereitstellen, das als Richtschnur für den Rest der Bereitstellungen verwendet wird. |

Planen der Benachrichtigungen

Effektives geschäftliches Engagement und Kommunikation sind der Schlüssel zum Erfolg. Es ist wichtig, Projektbeteiligten und Endbenutzern eine Möglichkeit zu geben, Informationen abzurufen und über Aktualisierungen des Zeitplans auf dem Laufenden zu bleiben. Informieren Sie alle Beteiligten über den Wert der Migration, den zu erwartenden Zeitrahmen und die Planung für vorübergehende Unterbrechungen des Geschäftsbetriebs. Nutzen Sie verschiedene Möglichkeiten wie Briefing-Sitzungen, E-Mails, persönliche Treffen, Banner und Townhall Meetings.

Je nach Kommunikationsstrategie, die Sie für die App wählen, sollten Sie die Benutzer an die bevorstehende Ausfallzeit erinnern. Sie sollten außerdem sicherstellen, dass es keine kürzlichen Änderungen oder geschäftlichen Auswirkungen gibt, durch die ein Verschieben der Bereitstellung erforderlich wäre.

In der folgenden Tabelle finden Sie die empfohlenen Mindestanforderungen für die Kommunikation, um Ihre Projektbeteiligten auf dem Laufenden zu halten:

Planen der Phasen und der Projektstrategie

| Kommunikation | Zielgruppe |

|---|---|

| Bewusstmachung und geschäftlicher/technischer Wert des Projekts | Alle außer Endbenutzern |

| Anfrage für Pilot-Apps | – geschäftliche App-Besitzer – technische App-Besitzer – Architekten und Identitätsteam |

Phase 1: Ermittlung und Bereichsfestlegung:

| Kommunikation | Zielgruppe |

|---|---|

| – Anfrage für Anwendungsinformationen – Ergebnis der Bereichsdefinition |

– technische App-Besitzer – geschäftliche App-Besitzer |

Phase 2: Klassifizieren von Apps und Planen des Pilotprojekts:

| Kommunikation | Zielgruppe |

|---|---|

| – Ergebnis der Klassifizierungen und deren Bedeutung für den Migrationszeitplan – Vorläufiger Migrationszeitplan |

– technische App-Besitzer – geschäftliche App-Besitzer |

Phase 3: Planen von Migration und Tests:

| Kommunikation | Zielgruppe |

|---|---|

| – Ergebnisse von Tests der Anwendungsmigration | – technische App-Besitzer – geschäftliche App-Besitzer |

| – Benachrichtigung über die bevorstehende Migration und Erläuterung der daraus resultierenden Endbenutzererfahrungen. - Anstehende Downtime und vollständige Kommunikation, einschließlich was sie jetzt tun sollen, wie sie Feedback erhalten und wie sie Hilfe bekommen können |

– Endbenutzer (und alle anderen) |

Phase 4: Verwalten und Gewinnen von Einblicken:

| Kommunikation | Zielgruppe |

|---|---|

| Verfügbare Analysen und Zugriffsmöglichkeiten | – technische App-Besitzer – geschäftliche App-Besitzer |

Dashboard mit Informationen zum Migrationsstatus

Informationen zum Gesamtstatus des Migrationsprojekts sind von entscheidender Bedeutung, da sie den Fortschritt anzeigen und App-Besitzern, deren Apps zur Migration anstehen, bei der Vorbereitung auf die Umstellung helfen. Sie können ein einfaches Dashboard mithilfe von Power BI oder anderen Berichtstools erstellen, um den Status von Anwendungen während der Migration sichtbar zu machen.

Sie können beispielsweise folgende Angaben zum Migrationsstatus verwenden:

| Migrationsstatus | Maßnahmenplan |

|---|---|

| Erste Anforderung | Suchen der App und Kontaktaufnahme mit dem Besitzer, um weitere Informationen zu erhalten |

| Bewertung abgeschlossen | App-Besitzer bewertet die Anwendungsanforderungen und gibt den App-Fragebogen zurück |

| Konfiguration wird durchgeführt | Entwickeln der zum Verwalten der Authentifizierung gegenüber Microsoft Entra ID erforderlichen Änderungen |

| Testkonfiguration erfolgreich | Bewerten der Änderungen und Authentifizieren der App gegenüber dem Microsoft Entra-Testmandanten in der Testumgebung |

| Produktionskonfiguration erfolgreich | Ändern der Konfigurationen für den AD-Produktionsmandanten und Bewerten der App-Authentifizierung in der Testumgebung |

| Abschluss/Genehmigung | Bereitstellen der Änderungen für die App in der Produktionsumgebung und Starten der Ausführung für den Microsoft Entra-Produktionsmandanten |

Diese Phase stellt sicher, dass App-Besitzern der Zeitplan für die Migration und das Testen bekannt ist, sobald ihre Apps zur Migration anstehen. Sie kennen auch die Ergebnisse aus anderen migrierten Apps. Sie können auch die Bereitstellung von Links zur Bugtrackerdatenbank in Betracht ziehen, damit Besitzer Probleme für Apps, die gerade migriert werden, auflisten und anzeigen können.