Konfigurieren von Sicherheitswarnungen für Microsoft Entra-Rollen in Privileged Identity Management

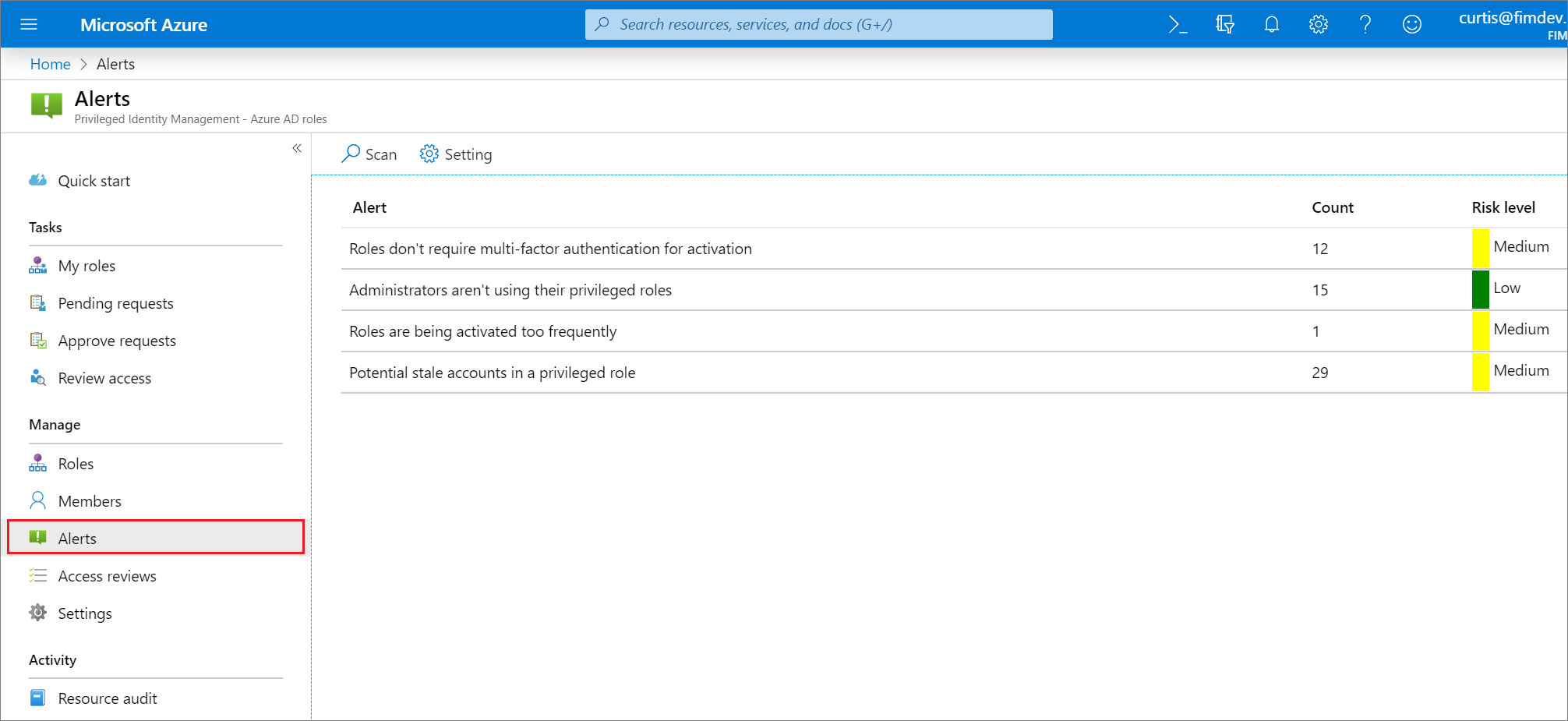

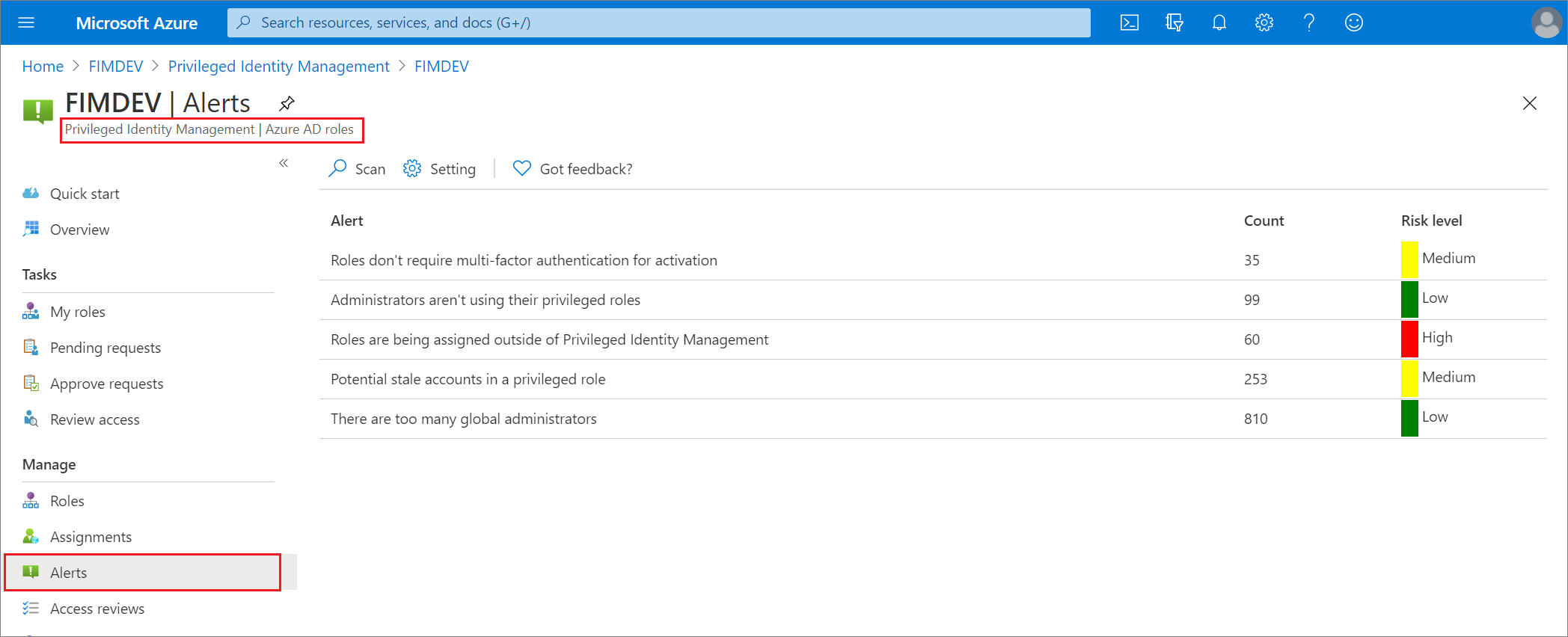

Privileged Identity Management (PIM) generiert bei verdächtigen oder nicht sicheren Aktivitäten in Ihrer Organisation Warnungen in Microsoft Entra ID. Eine ausgelöste Warnung wird auf dem Privileged Identity Management-Dashboard angezeigt. Wählen Sie die Warnung aus, um einen Bericht mit allen Benutzern oder Rollen anzuzeigen, die die Warnung ausgelöst haben.

Hinweis

Ein Ereignis in Privileged Identity Management kann E-Mail-Benachrichtigungen an mehrere Empfänger generieren: zugewiesene oder genehmigende Personen oder Administrator*innen. Die maximale Anzahl von Benachrichtigungen, die pro Ereignis gesendet werden, beträgt 1.000. Wenn die Anzahl der Empfänger 1.000 überschreitet, erhalten nur die ersten 1.000 Empfänger eine E-Mail-Benachrichtigung. Dies hindert andere zugewiesene oder genehmigende Personen oder Administratoren nicht daran, ihre Berechtigungen in Microsoft Entra ID und Privileged Identity Management zu verwenden.

Lizenzanforderungen

Die Verwendung von Privileged Identity Management erfordert Lizenzen. Weitere Informationen zur Lizenzierung finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen.

Sicherheitswarnungen

Dieser Abschnitt enthält alle Sicherheitswarnungen für Microsoft Entra-Rollen sowie Informationen zur Behebung und Vermeidung. Der Schweregrad hat folgende Bedeutung:

- Hoch: Aufgrund einer Richtlinienverletzung ist eine sofortige Aktion erforderlich.

- Mittel: Es ist keine sofortige Aktion erforderlich, aber es wird eine potenzielle Richtlinienverletzung angezeigt.

- Niedrig: Es ist keine sofortige Aktion erforderlich, aber es wird eine Richtlinienänderung vorgeschlagen.

Hinweis

Nur die folgenden Rollen können PIM-Sicherheitswarnungen für Microsoft Entra-Rollen lesen: Globaler Administrator, Administrator für privilegierte Rollen, Globaler Leser, Sicherheitsadministrator und Sicherheitsleseberechtigter.

Administratoren verwenden ihre privilegierten Rollen nicht.

Schweregrad: Niedrig

| BESCHREIBUNG | |

|---|---|

| Warum erhalte ich diese Warnung? | Benutzer, denen nicht benötigte privilegierte Rollen zugewiesen wurden, erhöhen die Möglichkeit eines Angriffs. Es ist auch einfacher für Angreifer, auf Konten, die nicht aktiv genutzt werden, unbemerkt zu bleiben. |

| Wie behebe ich das Problem? | Überprüfen Sie die Benutzer in der Liste, und entfernen Sie die Zuweisung zu privilegierten Rollen, die sie nicht benötigen. |

| Prävention | Weisen Sie privilegierte Rollen nur Benutzern zu, die eine geschäftliche Begründung angegeben haben. Planen Sie regelmäßige Zugriffsüberprüfungen, um sicherzustellen, dass Nutzer ihren Zugriff weiterhin benötigen. |

| Aktionen zur Risikominderung im Portal | Entfernt das Konto aus der privilegierte Rolle. |

| Trigger | Wird ausgelöst, wenn ein Benutzer eine angegebene Anzahl von Tagen keine Rolle aktiviert hat. |

| Anzahl von Tagen | Diese Einstellung gibt die maximale Anzahl von Tagen (von 0 bis 100) an, in denen ein Benutzer keine Rolle aktivieren muss. |

Rollen erfordern für die Aktivierung keine Multi-Faktor-Authentifizierung.

Schweregrad: Niedrig

| BESCHREIBUNG | |

|---|---|

| Warum erhalte ich diese Warnung? | Ohne Multi-Faktor-Authentifizierung können kompromittierte Benutzer privilegierte Rollen aktivieren. |

| Wie behebe ich das Problem? | Überprüfen Sie die Liste der Rollen, und erzwingen Sie die Multi-Faktor-Authentifizierung für jede Rolle. |

| Prävention | Fordern Sie MFA für jede Rolle an. |

| Aktionen zur Risikominderung im Portal | Dadurch wird die Multi-Faktor-Authentifizierung für die Aktivierung der privilegierten Rolle erforderlich. |

Die Organisation hat weder Microsoft Entra ID P2 noch Microsoft Entra ID Governance

Schweregrad: Niedrig

| BESCHREIBUNG | |

|---|---|

| Warum erhalte ich diese Warnung? | Die aktuelle Microsoft Entra-Organisation hat keine Microsoft Entra ID Premium P2 oder Microsoft Entra ID Governance. |

| Wie behebe ich das Problem? | Informieren Sie sich über Microsoft Entra-Editionen. Führen Sie ein Upgrade auf Microsoft Entra ID Premium P2 oder Microsoft Entra ID Governance durch. |

Potenzielle veraltete Konten in einer privilegierten Rolle

Schweregrad: Mittel

| BESCHREIBUNG | |

|---|---|

| Warum erhalte ich diese Warnung? | Diese Warnung wird nicht mehr auf Basis des Datums der letzten Kennwortänderung für ein Konto ausgelöst. Diese Warnung ist für Konten in einer privilegierten Rolle bestimmt, die sich in den letzten n Tagen nicht angemeldet haben. Dabei entspricht n einer konfigurierbaren Anzahl von Tagen (1 bis 365). Diese Konten können Dienst- oder gemeinsam genutzte Konten sein, die nicht verwaltet werden und anfällig für Angriffe sind. |

| Wie behebe ich das Problem? | Überprüfen Sie die Konten in der Liste. Wenn kein Zugriff darauf mehr erforderlich ist, entfernen sie aus ihren privilegierten Rollen. |

| Prävention | Stellen Sie sicher, dass die starken Kennwörter für freigegebenen Konten rotiert werden, wenn sich die Benutzer ändern, die das Kennwort kennen. Überprüfen Sie regelmäßig Konten mit privilegierten Rollen mithilfe von Zugriffsüberprüfungen und entfernen Sie nicht mehr benötigte Rollenzuweisungen. |

| Aktionen zur Risikominderung im Portal | Entfernt das Konto aus der privilegierte Rolle. |

| bewährten Methoden | Für freigegebene Konten sowie Dienst- und Notfallzugriffskonten, die ein Kennwort zur Authentifizierung verwenden und administrativen Rollen mit erhöhten Berechtigungen zugewiesen sind (z. B. globaler Administrator oder Sicherheitsadministrator), ist für die folgenden Fälle eine Kennwortrotation erforderlich:

|

Rollen werden außerhalb von Privileged Identity Management zugewiesen

Schweregrad: Hoch

| BESCHREIBUNG | |

|---|---|

| Warum erhalte ich diese Warnung? | Außerhalb von Privileged Identity Management vorgenommene Zuweisungen privilegierter Rollen werden nicht ordnungsgemäß überwacht und können auf einen aktiven Angriff hinweisen. |

| Wie behebe ich das Problem? | Überprüfen Sie die Benutzer in der Liste, und entfernen Sie die Benutzer aus privilegierten Rollen, die außerhalb von Privileged Identity Management zugewiesen wurden. Sie können auch die Warnung und die zugehörige E-Mail-Benachrichtigung in den Warnungseinstellungen aktivieren oder deaktivieren. |

| Prävention | Untersuchen Sie, wo Benutzern privilegierte Rollen außerhalb von Privileged Identity Management zugewiesen werden, und verbieten Sie zukünftige Zuweisungen, die von dort stammen. |

| Aktionen zur Risikominderung im Portal | Entfernt den Benutzer aus der privilegierten Rolle. |

Hinweis

PIM sendet E-Mail-Benachrichtigungen für die Warnung Rolle außerhalb von PIM zugewiesen, wenn die Warnung in den Warnungseinstellungen aktiviert wurde. Für Microsoft Entra-Rollen in PIM werden E-Mails an Administratoren für privilegierte Rollen, Sicherheitsadministratoren und globale Administratoren gesendet, die Privileged Identity Management aktiviert haben. Für Azure-Ressourcen in PIM werden E-Mails an Besitzer und Benutzerzugriffsadministratoren gesendet.

Es gibt zu viele globale Administratoren

Schweregrad: Niedrig

| BESCHREIBUNG | |

|---|---|

| Warum erhalte ich diese Warnung? | Globaler Administrator ist die höchste privilegierte Rolle. Wenn ein globaler Administrator kompromittiert ist, erhält der Angreifer Zugriff auf alle Berechtigungen dieses Administrators, sodass Ihr gesamtes System gefährdet ist. |

| Wie behebe ich das Problem? | Überprüfen Sie die Benutzer in der Liste, und entfernen Sie alle Benutzer, die nicht unbedingt die Rolle „Globaler Administrator“ benötigen. Weisen Sie diesen Benutzern stattdessen weniger privilegierte Rollen zu. |

| Prävention | Weisen Sie Benutzern die am wenigsten privilegierte Rolle zu, die sie benötigen. |

| Aktionen zur Risikominderung im Portal | Entfernt das Konto aus der privilegierte Rolle. |

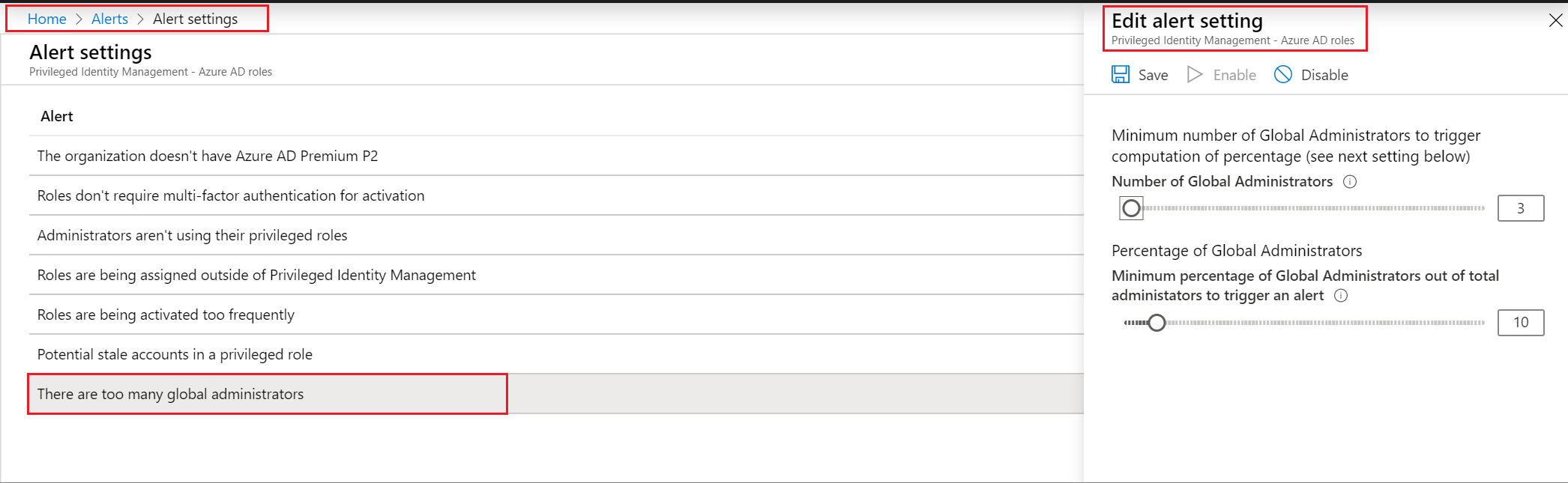

| Trigger | Wird ausgelöst, wenn zwei verschiedene Kriterien erfüllt sind, und Sie können beide konfigurieren. Erstens müssen Sie einen bestimmten Schwellenwert für Rollenzuweisungen für globale Administratoren erreichen. Zweitens muss ein bestimmter Anteil aller Rollenzuweisungen globale Administratoren betreffen. Wenn nur eines dieser Kriterien erfüllt ist, wird die Warnung nicht angezeigt. |

| Mindestanzahl globaler Administratoren | Diese Einstellung gibt die Anzahl von Rollenzuweisungen für globale Administratoren (von 2 bis 100) an, die Sie für Ihre Microsoft Entra-Organisation als zu gering betrachten. |

| Prozentsatz von globalen Administratoren | Diese Einstellung gibt den Mindestprozentsatz von globalen Administratoren (von 0 % bis 100 %) an, unter den Ihre Microsoft Entra-Organisation nicht fallen soll. |

Rollen werden zu häufig aktiviert

Schweregrad: Niedrig

| BESCHREIBUNG | |

|---|---|

| Warum erhalte ich diese Warnung? | Mehrere Aktivierungen für dieselbe privilegierte Rolle durch denselben Benutzer sind ein Zeichen für einen Angriff. |

| Wie behebe ich das Problem? | Überprüfen Sie die Benutzer in der Liste, und stellen Sie sicher, dass die Aktivierungsdauer für die privilegierte Rolle lang genug gewählt ist, damit diese Aufgaben durchgeführt werden können. |

| Prävention | Stellen Sie sicher, dass die Aktivierungsdauer für privilegierte Rollen lang genug eingestellt ist, damit Benutzer ihre Aufgaben ausführen können. Erzwingen Sie die Multi-Faktor-Authentifizierung für privilegierte Rollen mit Konten, die von mehreren Administratoren gemeinsam verwendet werden. |

| Aktionen zur Risikominderung im Portal | – |

| Trigger | Wird ausgelöst, wenn ein Benutzer mehrmals innerhalb eines bestimmten Zeitraums dieselbe privilegierte Rolle aktiviert. Sie können den Zeitraum und die Anzahl der Aktivierungen konfigurieren. |

| Zeitrahmen für Aktivierungsverlängerung | Diese Einstellung gibt den Zeitraum in Tagen, Stunden, Minuten und Sekunden an, den Sie verwenden möchten, um verdächtige Verlängerungen nachzuverfolgen. |

| Anzahl von Aktivierungsverlängerungen | Diese Einstellung gibt die Anzahl von Aktivierungen (von 2 bis 100) im gewählten Zeitraum an, über die Sie benachrichtigt werden möchten. Sie können diese Einstellung mithilfe des Schiebereglers oder durch Eingabe einer Zahl in das Textfeld ändern. |

Anpassen der Einstellungen für Sicherheitswarnungen

Befolgen Sie diese Schritte zum Konfigurieren von Sicherheitswarnungen für Microsoft Entra-Rollen in Privileged Identity Management:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

Navigieren Sie zu Identity Governance>Privileged Identity Management>Microsoft Entra-Rollen>Warnungen>Einstellung. Informationen zum Hinzufügen der Privileged Identity Management-Kachel zu Ihrem Dashboard finden Sie unter Einstieg in die Verwendung von PIM.

Passen Sie die Einstellungen für die verschiedenen Warnungen so an, dass sie für Ihre Umgebung und Sicherheitsziele funktionieren.