Tutorial: Integration des einmaligen Anmeldens (SSO) von Microsoft Entra mit AWS Single-Account Access

In diesem Tutorial erfahren Sie, wie Sie AWS Single-Account Access in Microsoft Entra ID integrieren. Die Integration von AWS Single-Account Access in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf AWS Single-Account Access hat.

- Ermöglichen Sie es Ihren Benutzer*innen, sich mit ihren Microsoft Entra-Konten automatisch bei AWS Single-Account Access anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Grundlegendes zu den verschiedenen AWS-Anwendungen im Microsoft Entra-Anwendungskatalog

Verwenden Sie die folgenden Informationen, um sich zwischen den Anwendungen „AWS Single Sign-On” und „AWS Single-Account Access” aus dem Microsoft Entra-Anwendungskatalog zu entscheiden.

AWS Single Sign-On

AWS Single Sign-On wurde dem Microsoft Entra-Anwendungskatalog im Februar 2021 hinzugefügt. Die Anwendung erleichtert die zentrale Zugriffsverwaltung für mehrere AWS-Konten und AWS-Anwendungen (mit Anmeldung über Microsoft Entra ID). Richten Sie einmalig einen Verbund zwischen Microsoft Entra ID und AWS SSO ein, und verwenden Sie AWS SSO, um Berechtigungen für alle Ihre AWS-Konten an einem zentralen Ort zu verwalten. AWS SSO stellt Berechtigungen automatisch bereit und hält sie auf dem neuesten Stand, wenn Sie Richtlinien und Zugriffszuweisungen aktualisieren. Endbenutzer*innen können sich mit ihren Microsoft Entra-Anmeldeinformationen authentifizieren, um auf die AWS-Konsole, auf die Befehlszeilenschnittstelle und auf integrierte AWS SSO-Anwendungen zuzugreifen.

AWS Single-Account Access

AWS Single-Account Access wird bereits seit einigen Jahren von Kund*innen verwendet. Die Anwendung ermöglicht die Einrichtung eines Verbunds zwischen Microsoft Entra ID und einem einzelnen AWS-Konto sowie die Verwaltung des Zugriffs auf AWS-IAM-Rollen mithilfe von Microsoft Entra ID. AWS-IAM-Administratoren definieren Rollen und Richtlinien in jedem AWS-Konto. Microsoft Entra-Administrator*innen richten für jedes AWS-Konto einen Verbund mit AWS-IAM ein, weisen dem Konto Benutzer*innen oder Gruppen zu und konfigurieren Microsoft Entra ID so, dass Assertionen zum Autorisieren des Rollenzugriffs gesendet werden.

| Feature | AWS Single Sign-On | AWS Single-Account Access |

|---|---|---|

| Bedingter Zugriff | Unterstützt eine einzelne Richtlinie für bedingten Zugriff für alle AWS-Konten. | Unterstützt eine einzelne Richtlinie für bedingten Zugriff für alle Konten oder benutzerdefinierte Richtlinien pro Konto. |

| CLI-Zugriff | Unterstützt | Unterstützt |

| Privileged Identity Management | Unterstützt | Nicht unterstützt |

| Zentralisierte Kontoverwaltung | Zentralisierte Kontoverwaltung in AWS | Zentralisierte Kontoverwaltung in Microsoft Entra ID (setzt wahrscheinlich eine Microsoft Entra-Unternehmensanwendung pro Konto voraus). |

| SAML-Zertifikat | Einzelnes Zertifikat | Separate Zertifikate pro App/Konto |

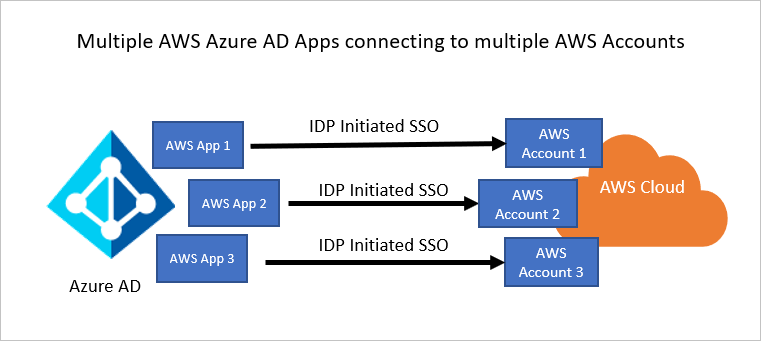

Architektur von AWS Single-Account Access

Sie können mehrere Bezeichner für mehrere Instanzen konfigurieren. Beispiel:

https://signin.aws.amazon.com/saml#1https://signin.aws.amazon.com/saml#2

Mit diesen Werten entfernt Microsoft Entra ID den Wert von # und sendet den korrekten Wert https://signin.aws.amazon.com/saml als Zielgruppen-URL im SAML-Token.

Dieser Ansatz wird aus folgenden Gründen empfohlen:

Mit jeder Anwendung erhalten Sie ein individuelles X509-Zertifikat. Jede Instanz einer AWS App-Instanz kann dann ein anderes Zertifikatablaufdatum haben, das auf individueller AWS-Kontenbasis verwaltet werden kann. In diesem Fall gestaltet sich das Zertifikatrollover einfacher.

Sie können die Benutzerbereitstellung mit der AWS-App in Microsoft Entra ID aktivieren, woraufhin unser Dienst alle Rollen aus diesem AWS-Konto abruft. Sie müssen die AWS-Rollen nicht manuell in der App hinzufügen oder aktualisieren.

Sie können den App-Besitzer für die App individuell zuweisen. Diese Person kann die App direkt in Microsoft Entra ID verwalten.

Hinweis

Achten Sie darauf, nur eine Kataloganwendung zu verwenden.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Ein Abonnement für AWS IAM-Identitätsanbieter.

- Neben Cloudanwendungsadministrator*innen können auch Anwendungsadministrator*innen Anwendungen in Microsoft Entra ID hinzufügen und verwalten. Weitere Informationen finden Sie unter Integrierte Azure-Rollen.

Hinweis

Bei Rollenimporten sollten Rollen nicht manuell in Microsoft Entra ID bearbeitet werden.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

- AWS Single-Account Access unterstützt SP- und IDP-initiiertes einmaliges Anmelden

Hinweis

Der Bezeichner dieser Anwendung ist ein fester Zeichenfolgenwert, daher kann in einem Mandanten nur eine Instanz konfiguriert werden.

Hinzufügen von AWS Single-Account Access aus dem Katalog

Um die Integration von AWS Single-Account Access in Microsoft Entra ID zu konfigurieren, müssen Sie AWS Single-Account Access über den Katalog Ihrer Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff AWS Single-Account Access in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich AWS Single-Account Access aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Weitere Informationen zu den O365-Assistenten erhalten Sie hier.

Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für AWS Single-Account Access

Konfigurieren und testen Sie das einmalige Anmelden (SSO) von Microsoft Entra mit AWS Single-Account Access mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit SSO funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in AWS Single-Account Access eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra mit AWS Single-Account Access die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Microsoft Entra-Testbenutzer, um Microsoft Entra-SSO mit dem Testbenutzer B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B.Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des einmaligen Anmeldens für AWS Single-Account Access , um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren

- Erstellen einer AWS Single-Account Access-Testbenutzerin, um in AWS Single-Account Access ein Pendant von B. Simon zu erhalten, das mit ihrer Darstellung in Microsoft Entra verknüpft ist.

- Konfigurieren der Rollenbereitstellung in AWS Single-Account Access

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>AWS Single-Account Access>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

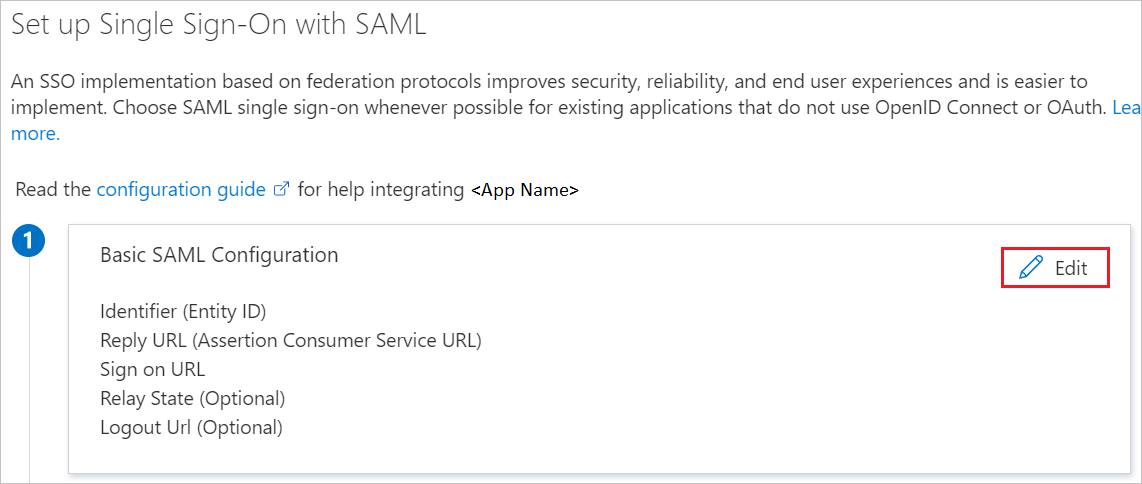

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Aktualisieren Sie im Abschnitt Grundlegende SAML-Konfiguration sowohl Bezeichner (Entitäts-ID) als auch Antwort-URL mit dem gleichen Standardwert:

https://signin.aws.amazon.com/saml. Wählen Sie Speichern aus, um die Änderungen an der Konfiguration zu speichern.Falls Sie mehre Instanzen konfigurieren, geben Sie einen Bezeichnerwert an. Verwenden Sie ab der zweiten Instanz das folgende Format – einschließlich eines # -Zeichens zum Angeben eines eindeutigen SPN-Werts:

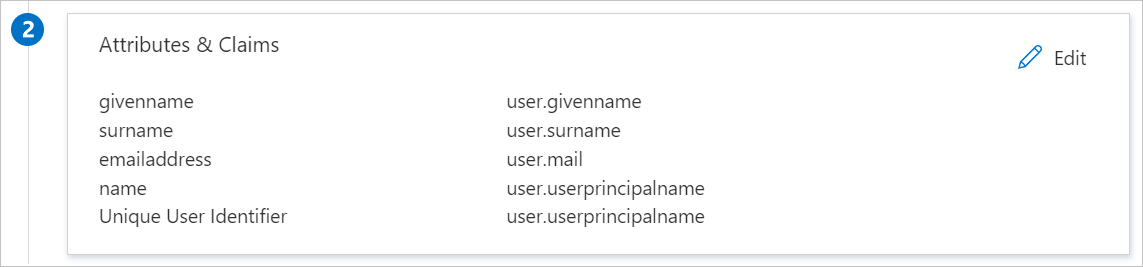

https://signin.aws.amazon.com/saml#2Die AWS-Anwendung erwartet die SAML-Assertionen in einem bestimmten Format. Daher müssen Sie Ihrer Konfiguration der SAML-Tokenattribute benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Liste der Standardattribute.

Darüber hinaus erwartet die AWS-Anwendung, dass in der SAML-Antwort noch einige weitere Attribute zurückgegeben werden (siehe unten). Diese Attribute werden ebenfalls vorab aufgefüllt, Sie können sie jedoch nach Bedarf überprüfen.

Name Quellattribut Namespace RoleSessionName user.userprincipalname https://aws.amazon.com/SAML/AttributesRole user.assignedroles https://aws.amazon.com/SAML/AttributesSessionDuration user.sessionduration https://aws.amazon.com/SAML/AttributesHinweis

AWS erwartet, dass der Anwendung Rollen für Benutzer zugewiesen werden. Richten Sie diese Rollen in Microsoft Entra ID ein, damit Benutzern die passenden Rollen zugewiesen werden können. Informationen zum Konfigurieren von Rollen in Microsoft Entra ID finden Sie hier.

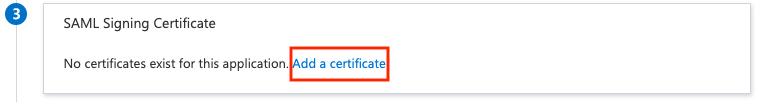

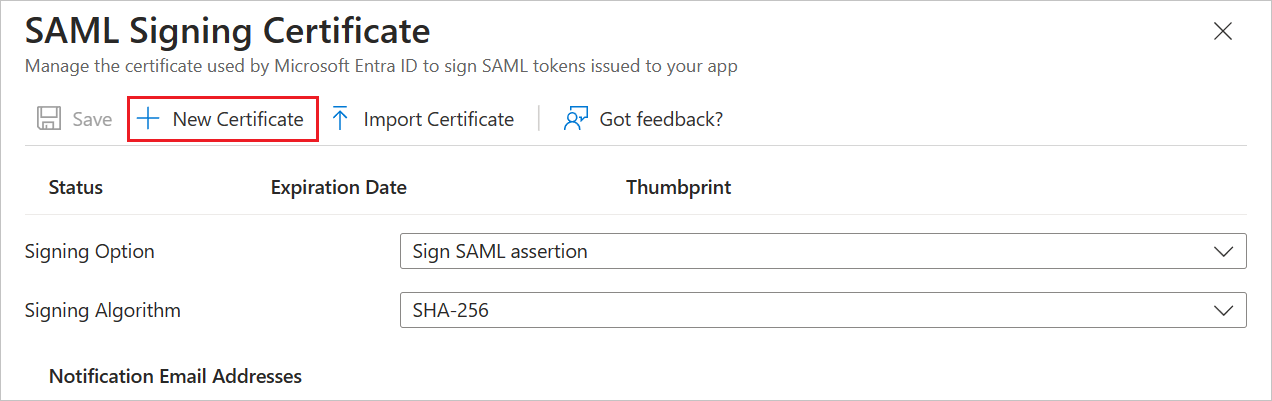

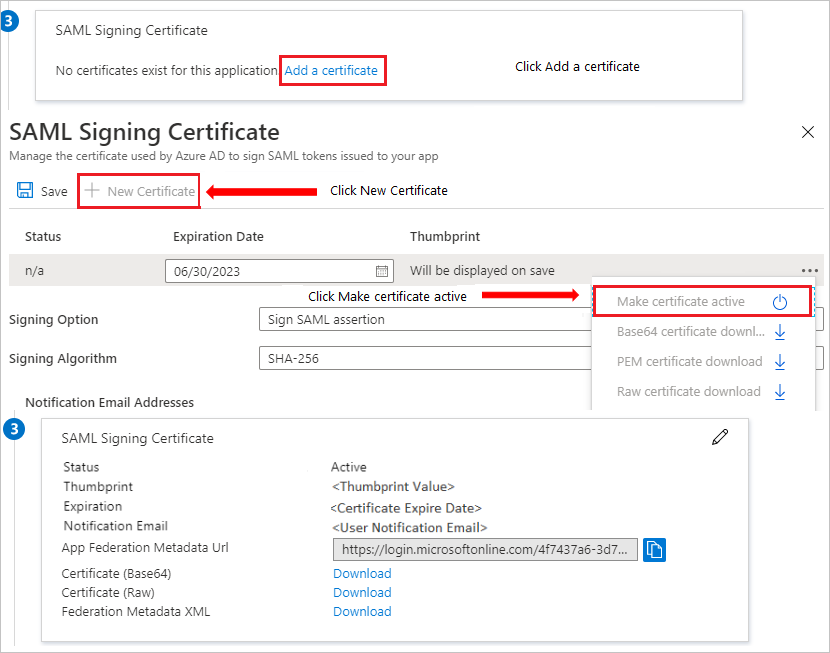

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Dialogfeld SAML-Signaturzertifikat (Schritt 3) die Option Zertifikat hinzufügen aus.

Generieren Sie ein neues SAML-Signaturzertifikat, und wählen Sie Neues Zertifikat aus. Geben Sie eine E-Mail-Adresse für Zertifikatbenachrichtigungen ein.

Suchen Sie im Abschnitt SAML-Signaturzertifikat nach Verbundmetadaten-XML, und wählen Sie Herunterladen aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

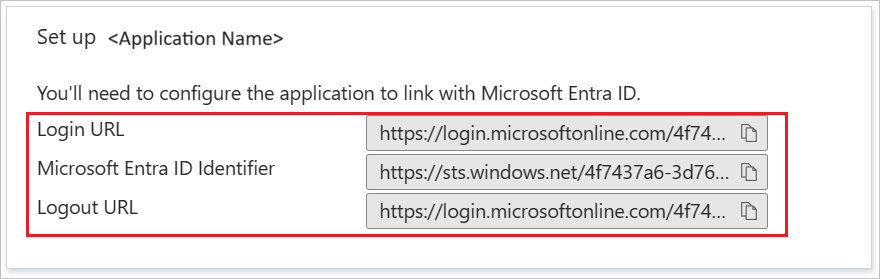

Kopieren Sie im Abschnitt AWS Single-Account Access einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B. Simon die Verwendung des einmaligen Anmeldens, indem Sie ihr Zugriff auf AWS Single-Account Access gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>AWS Single-Account Access.

- Wählen Sie auf der Übersichtsseite der App Benutzer und Gruppen aus.

- Wählen Sie Benutzer/Gruppe hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren des einmaligen Anmeldens für AWS Single-Account Access

Melden Sie sich in einem anderen Browserfenster bei Ihrer AWS-Unternehmenswebsite als Administrator an.

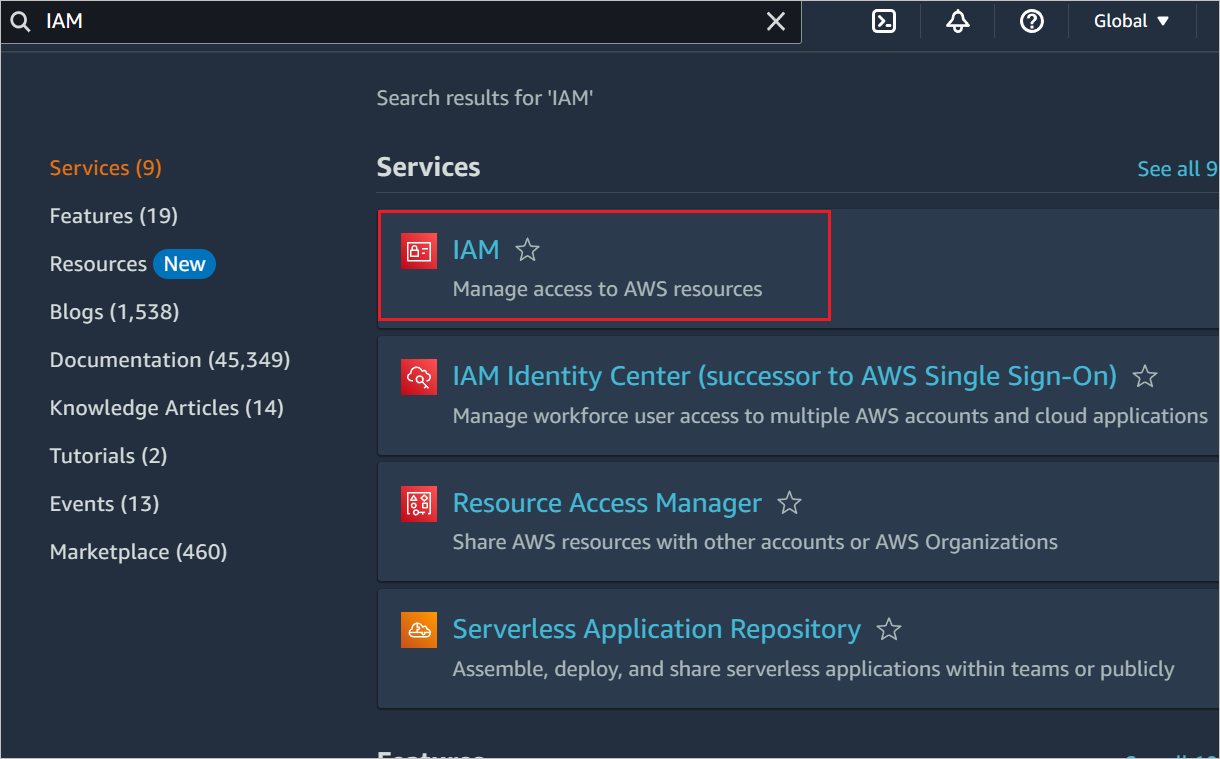

Suchen Sie auf der AWS-Startseite nach IAM, und klicken Sie darauf.

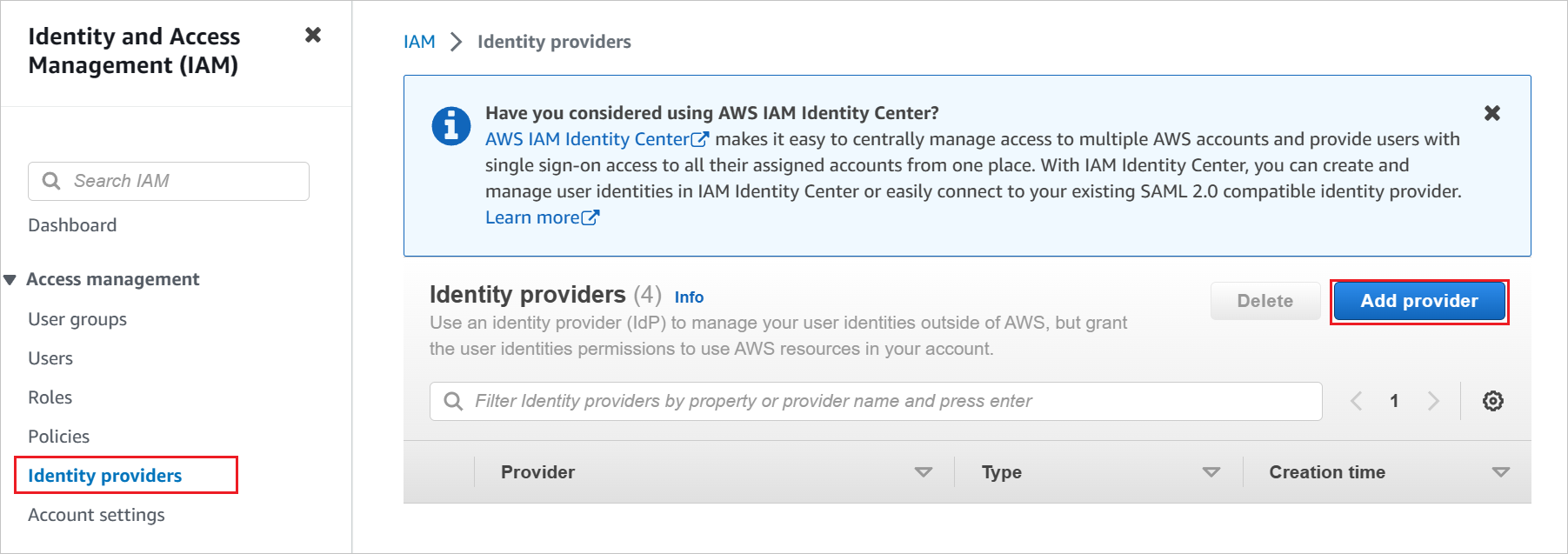

Wechseln Sie zu Zugriffsverwaltung –>Identitätsanbieter, und klicken Sie auf die Schaltfläche Anbieter hinzufügen.

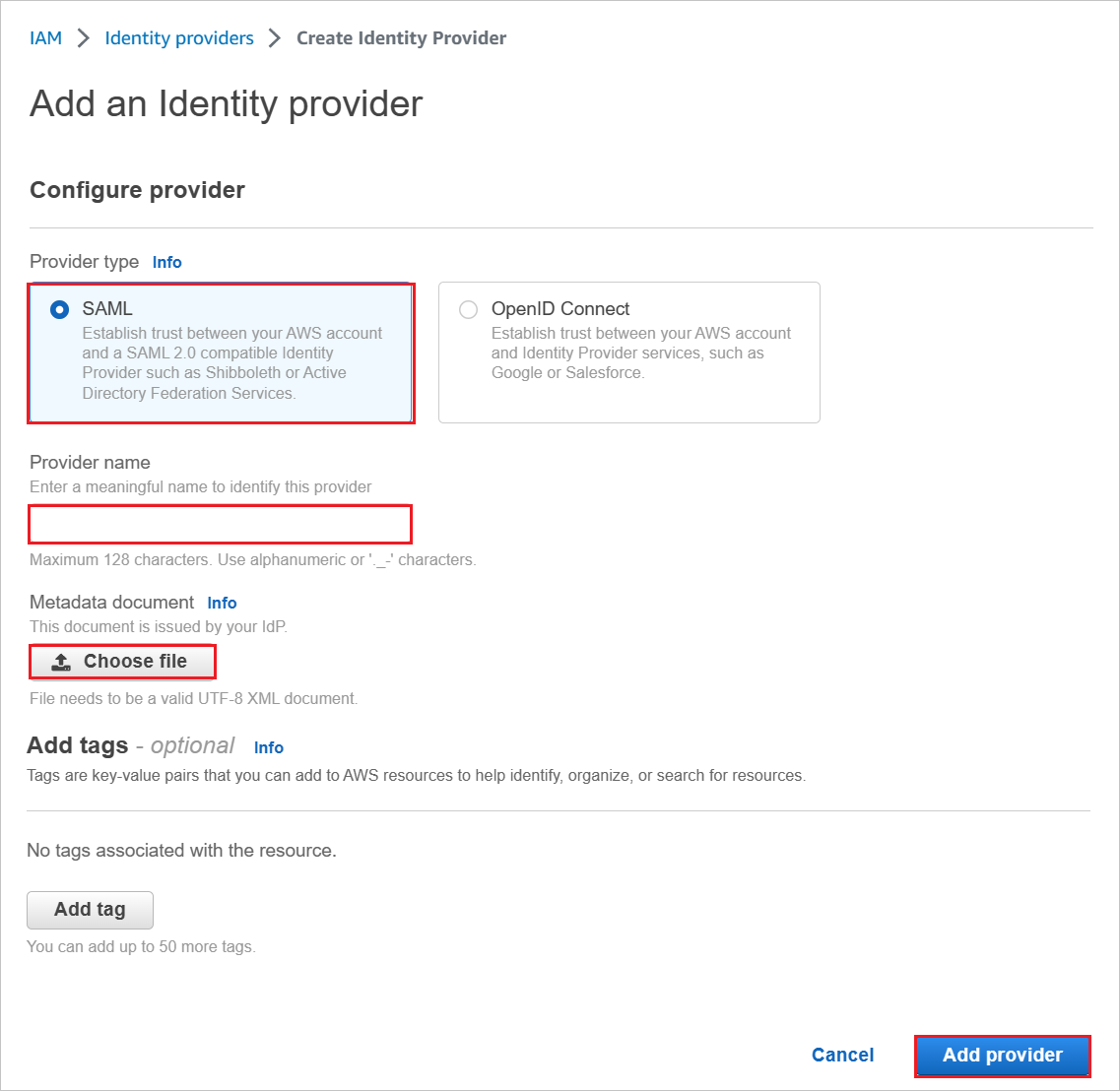

Führen Sie auf der Seite Identitätsanbieter hinzufügen die folgenden Schritte aus:

a. Wählen Sie für Anbietertyp die Option SAML.

b. Geben Sie unter Anbietername einen Anbieternamen ein (zum Beispiel: WAAD).

c. Klicken Sie auf Datei auswählen, um die heruntergeladene Metadatendatei hochzuladen.

d. Klicken Sie auf Anbieter hinzufügen.

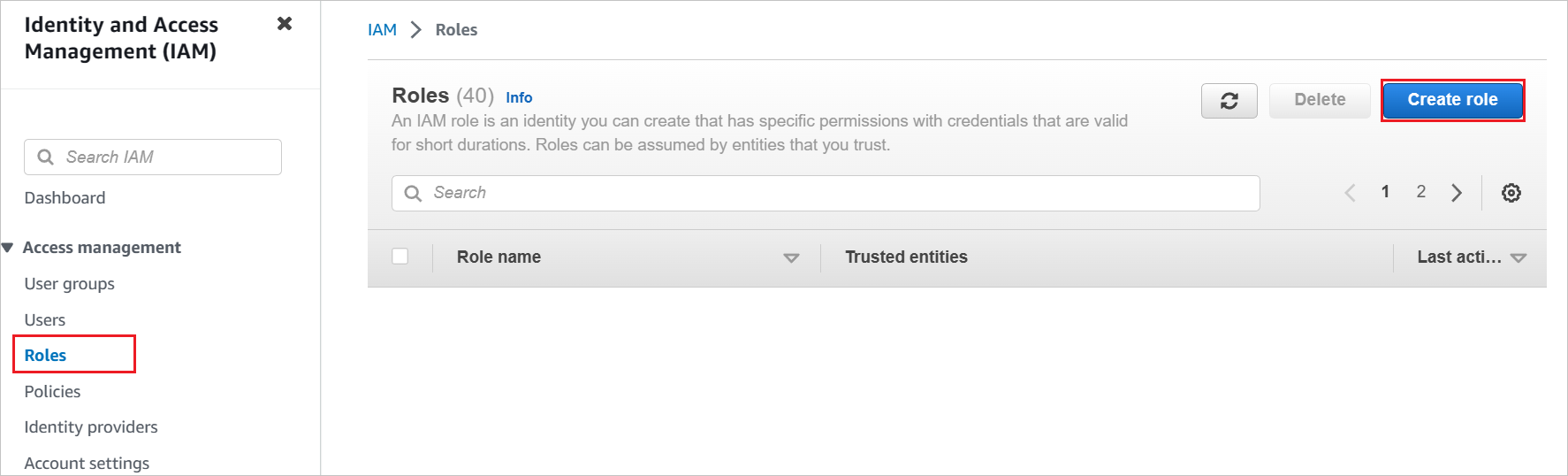

Wählen Sie Roles>Create role (Rollen > Rolle erstellen) aus.

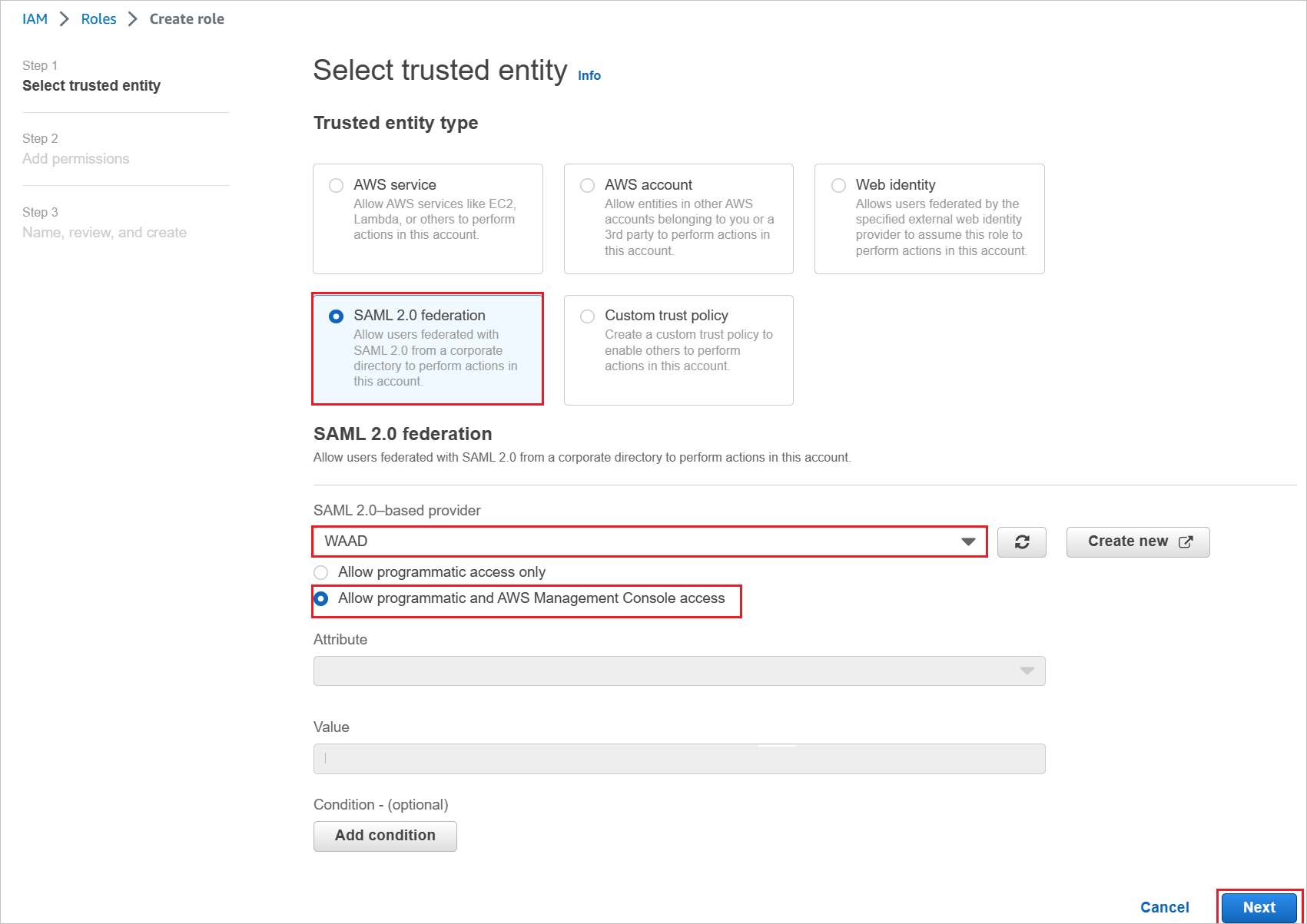

Führen Sie auf der Seite Rolle erstellen die folgenden Schritte aus:

a. Wählen Sie Vertrauenswürdiger Entitätstyp und dann SAML 2.0-Verbund aus.

b. Wählen Sie unter SAML 2.0-Anbieter auswählen den SAML-Anbieter aus, den Sie zuvor erstellt haben (Beispiel: WAAD).

c. Wählen Sie Programmgesteuerten und AWS Management Console-Zugriff zulassen aus.

d. Wählen Sie Weiter aus.

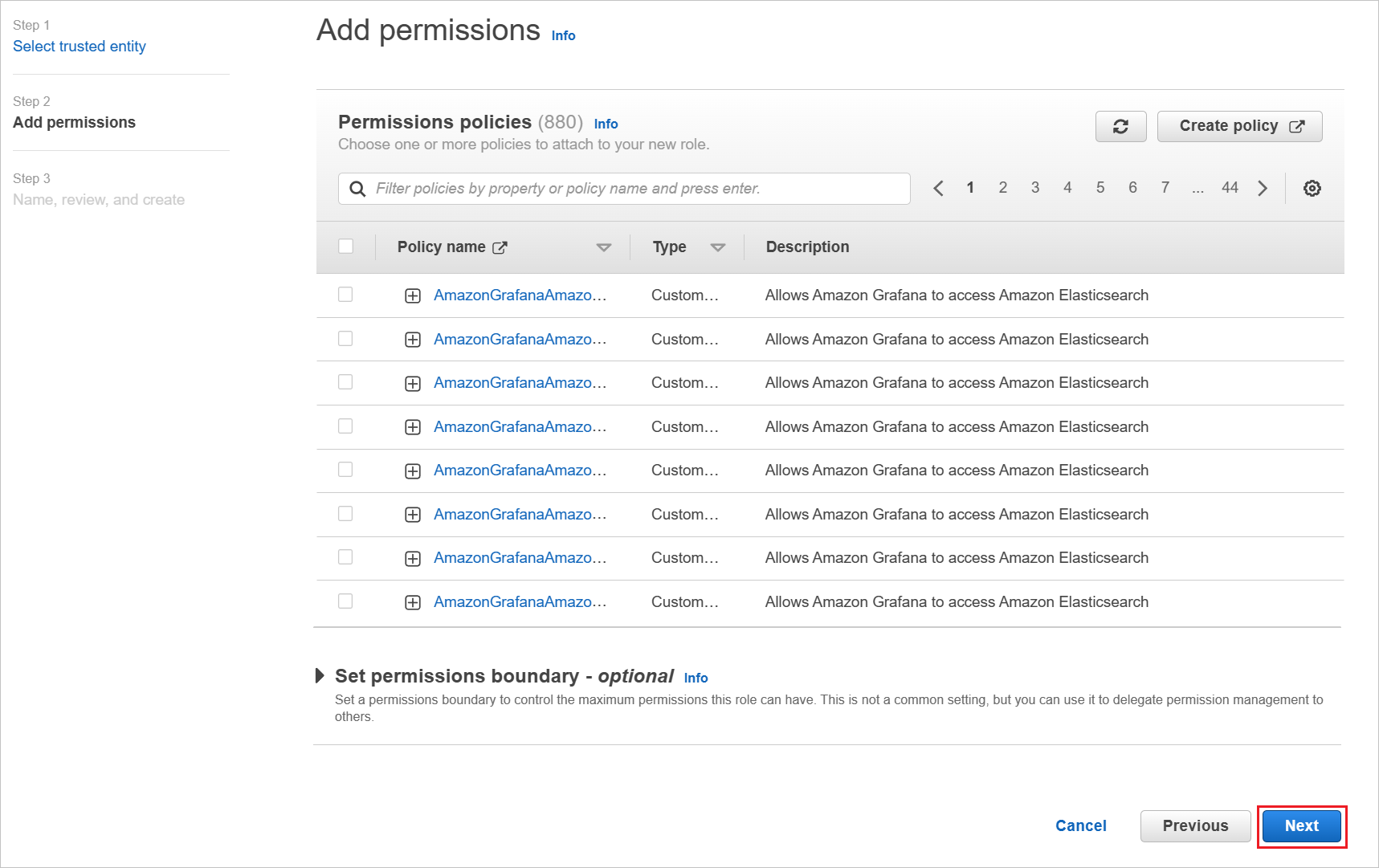

Fügen Sie im Dialogfeld Berechtigungsrichtlinien die entsprechende Richtlinie für Ihre Organisation an. Wählen Sie Weiteraus.

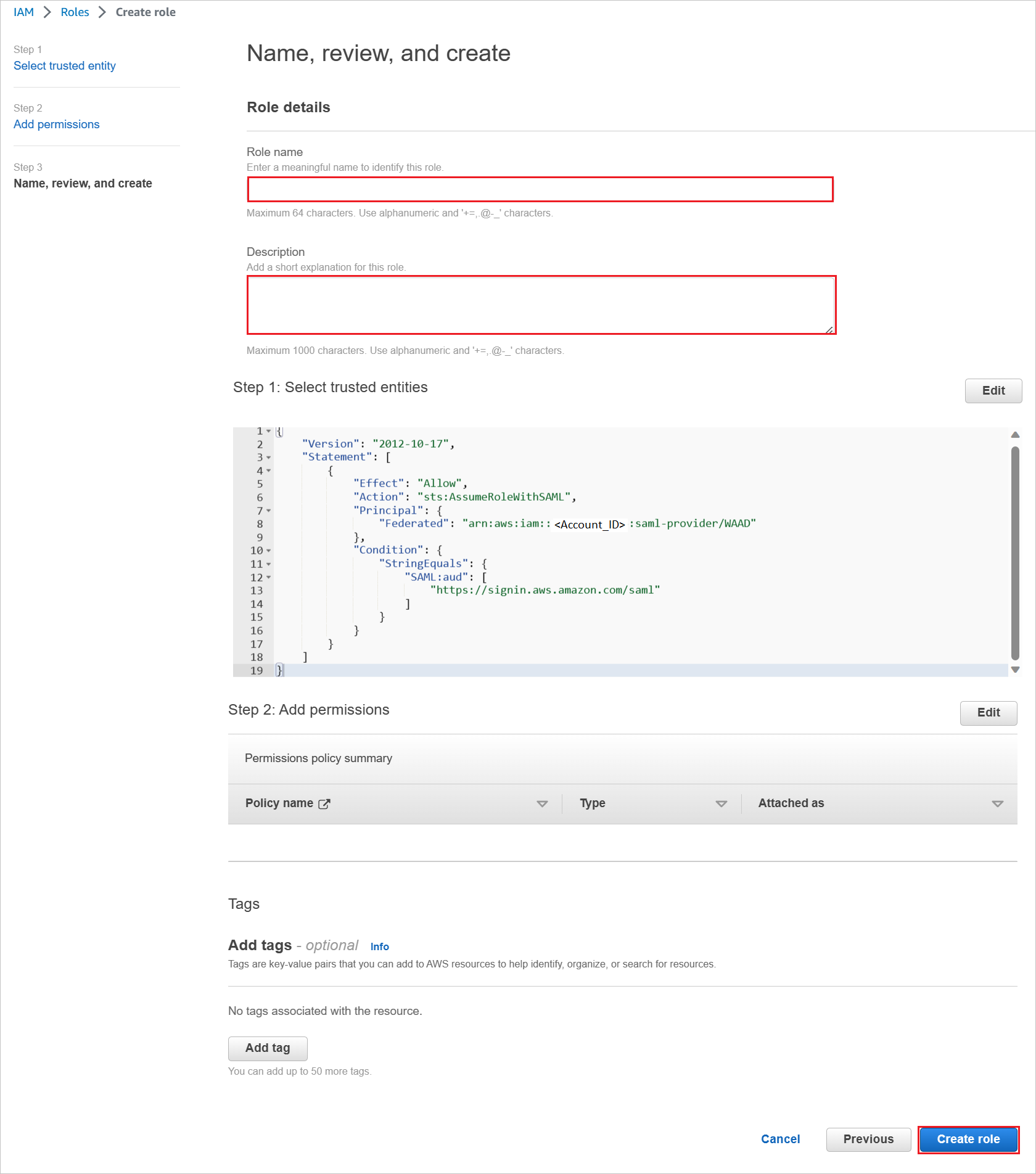

Führen Sie im Dialogfeld Review (Überprüfen) die folgenden Schritte aus:

a. Geben Sie unter Role name (Rollenname) Ihren Rollennamen ein.

b. Geben Sie unter Beschreibung die Rollenbeschreibung ein.

c. Wählen Sie Create role (Rolle erstellen) aus.

d. Erstellen Sie so viele Rollen, wie Sie benötigen, und ordnen Sie sie dem Identitätsanbieter zu.

Verwenden Sie die Anmeldeinformationen des AWS-Dienstkontos, um die Rollen aus dem AWS-Konto in der Microsoft Entra-Benutzerbereitstellung abzurufen. Öffnen Sie hierzu die Startseite der AWS-Konsole.

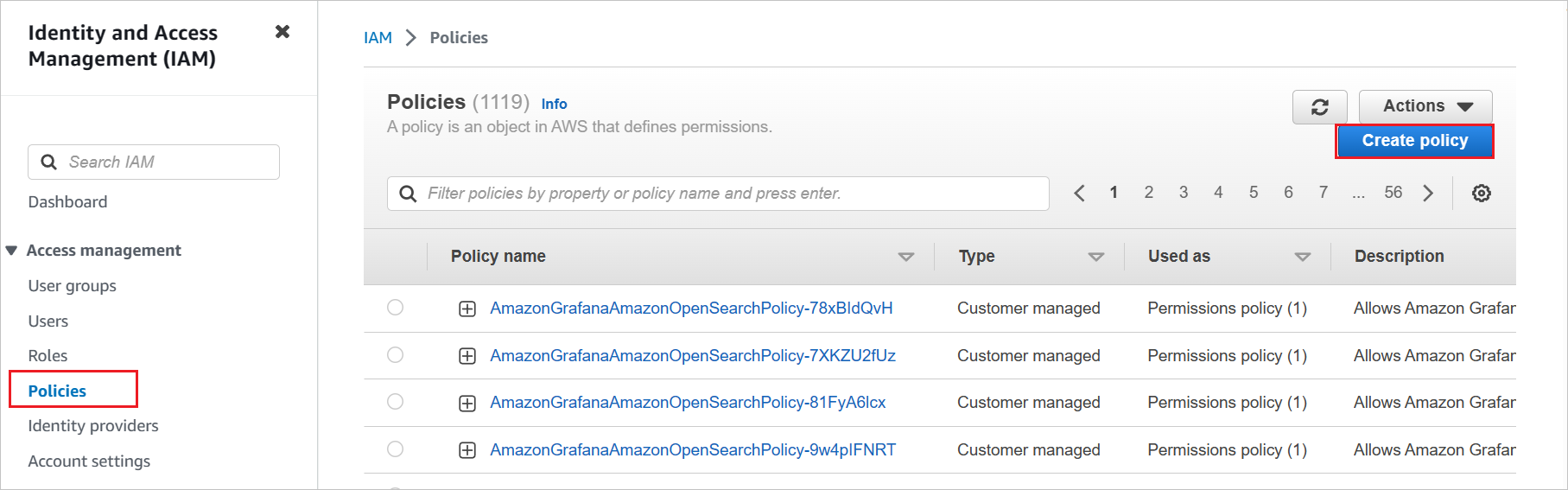

Wählen Sie im Abschnitt IAM die Option Richtlinien aus, und klicken Sie auf Richtlinie erstellen.

Erstellen Sie eine eigene Richtlinie, um alle Rollen aus AWS-Konten abzurufen.

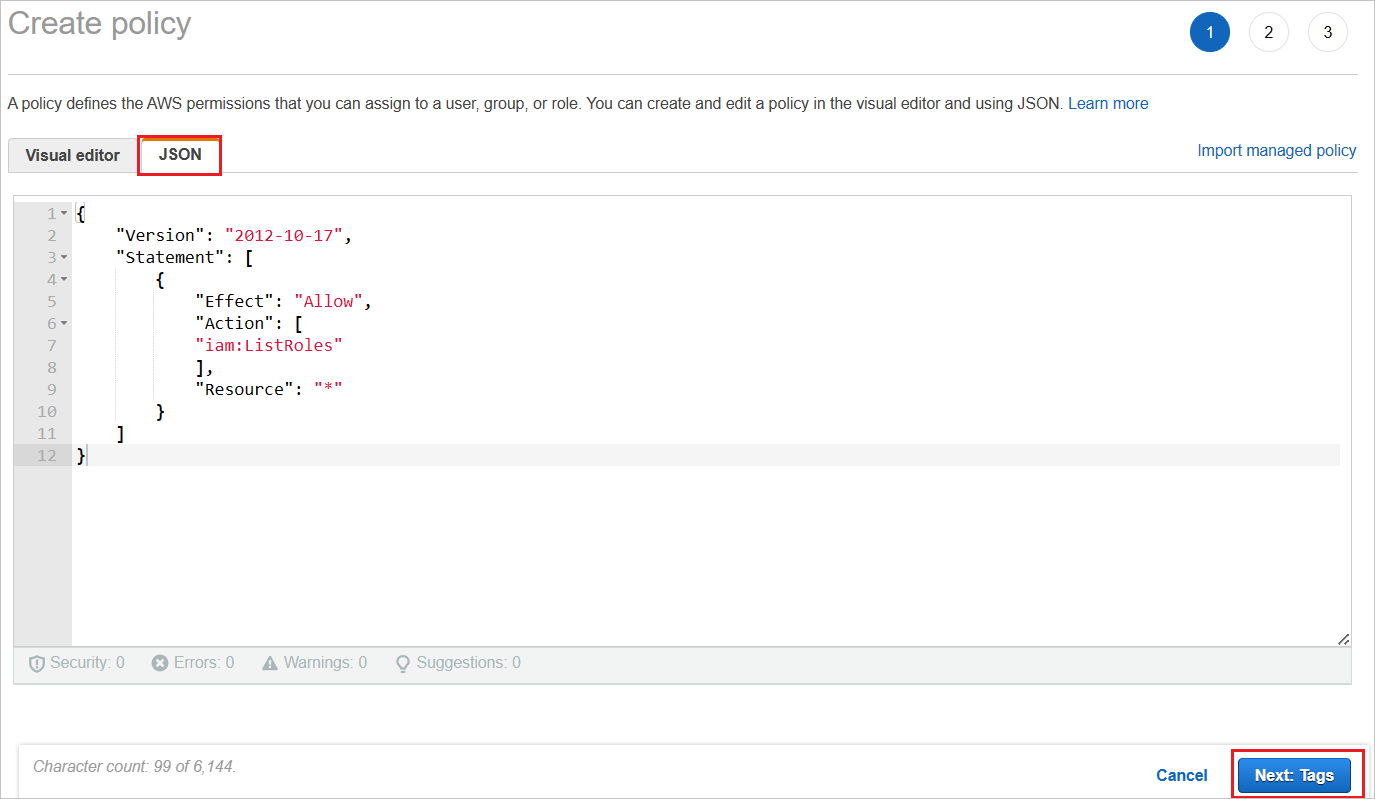

a. Wählen Sie unter Create policy (Richtlinie erstellen) die Registerkarte JSON aus.

b. Fügen Sie in diesem Richtliniendokument den folgenden JSON-Code hinzu:

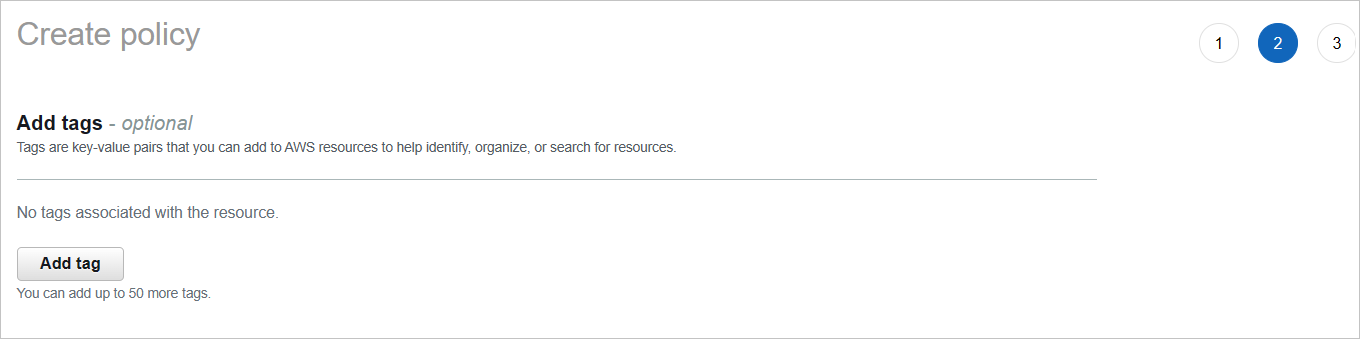

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iam:ListRoles" ], "Resource": "*" } ] }c. Klicken Sie auf Weiter: Tags.

Sie können auch die erforderlichen Tags auf der folgenden Seite hinzufügen und auf Weiter: Überprüfen klicken.

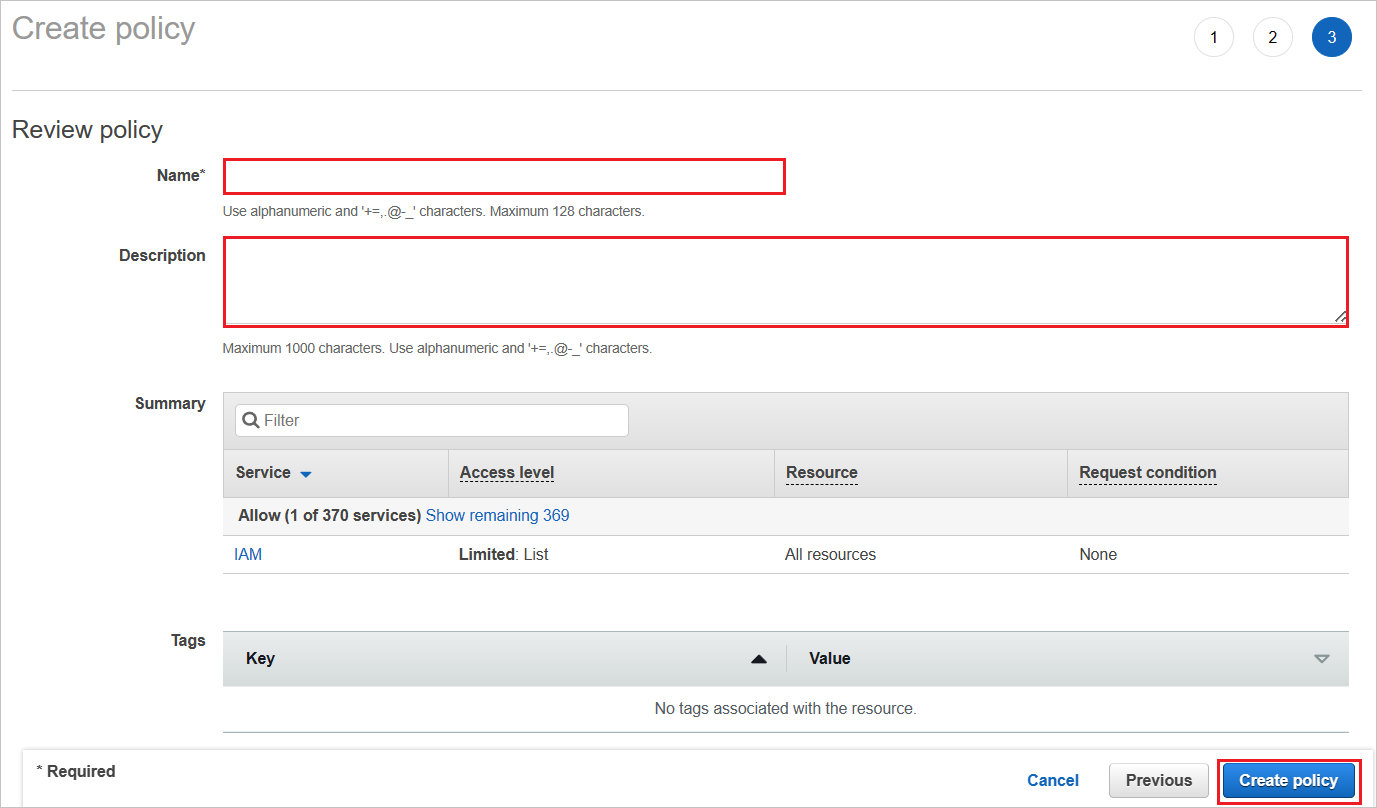

Definieren Sie die neue Richtlinie.

a. Geben Sie unter Name die Zeichenfolge AzureAD_SSOUserRole_Policy ein.

b. Geben Sie unter Description (Beschreibung) Folgendes ein: This policy will allow to fetch the roles from AWS accounts (Diese Richtlinie ermöglicht das Abrufen der Rollen aus AWS-Konten).

c. Wählen Sie Create policy (Richtlinie erstellen) aus.

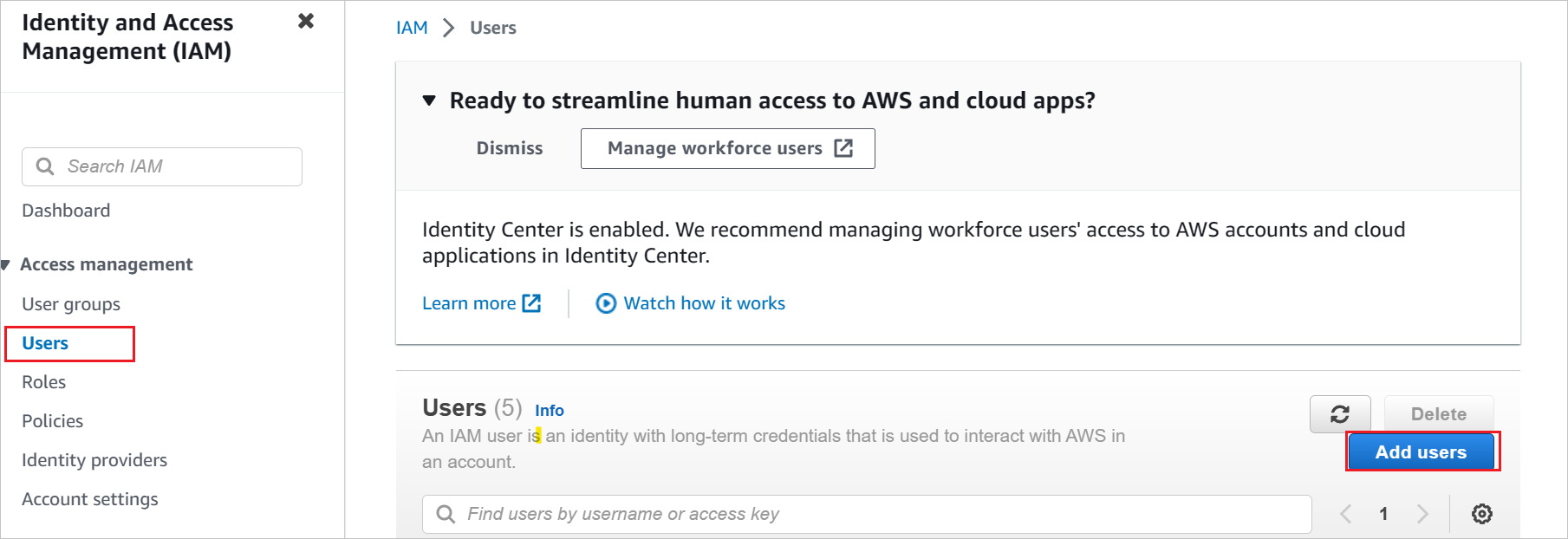

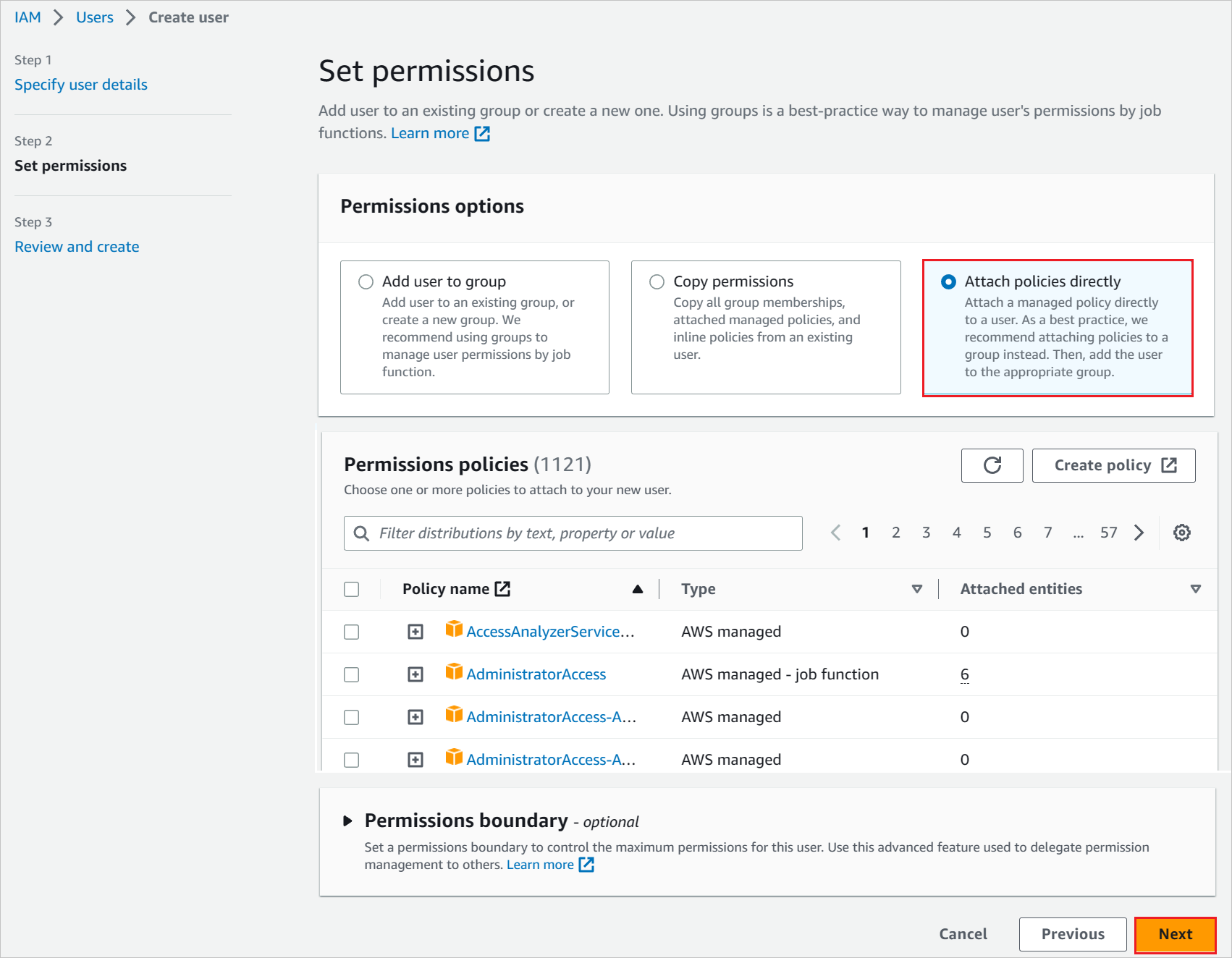

Erstellen Sie im AWS-IAM-Dienst ein neues Benutzerkonto.

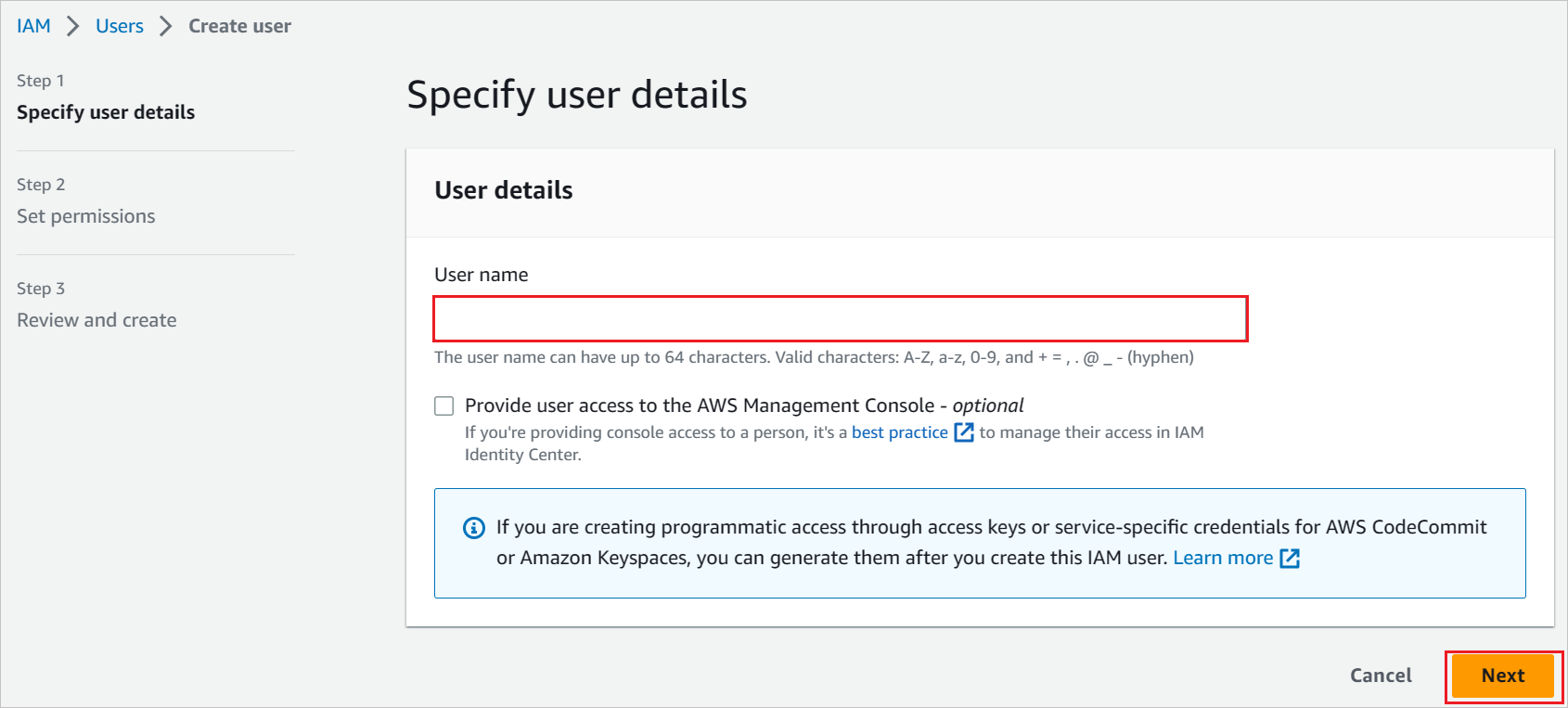

a. Wählen Sie in der AWS IAM-Konsole Benutzer aus, und klicken Sie auf Benutzer hinzufügen.

b. Geben Sie im Abschnitt Benutzerdetails angeben den Benutzernamen AzureADRoleManager ein, und wählen Sie Weiter aus.

c. Erstellen Sie eine neue Richtlinie für diesen Benutzer.

d. Wählen Sie Attach existing policies directly (Vorhandene Richtlinien direkt anfügen) aus.

e. Suchen Sie im Filterabschnitt AzureAD_SSOUserRole_Policy nach der neu erstellte Richtlinie.

f. Wählen Sie die Richtlinie und anschließend Weiter.

Überprüfen Sie Ihre Auswahl, und wählen Sie Benutzer erstellen aus.

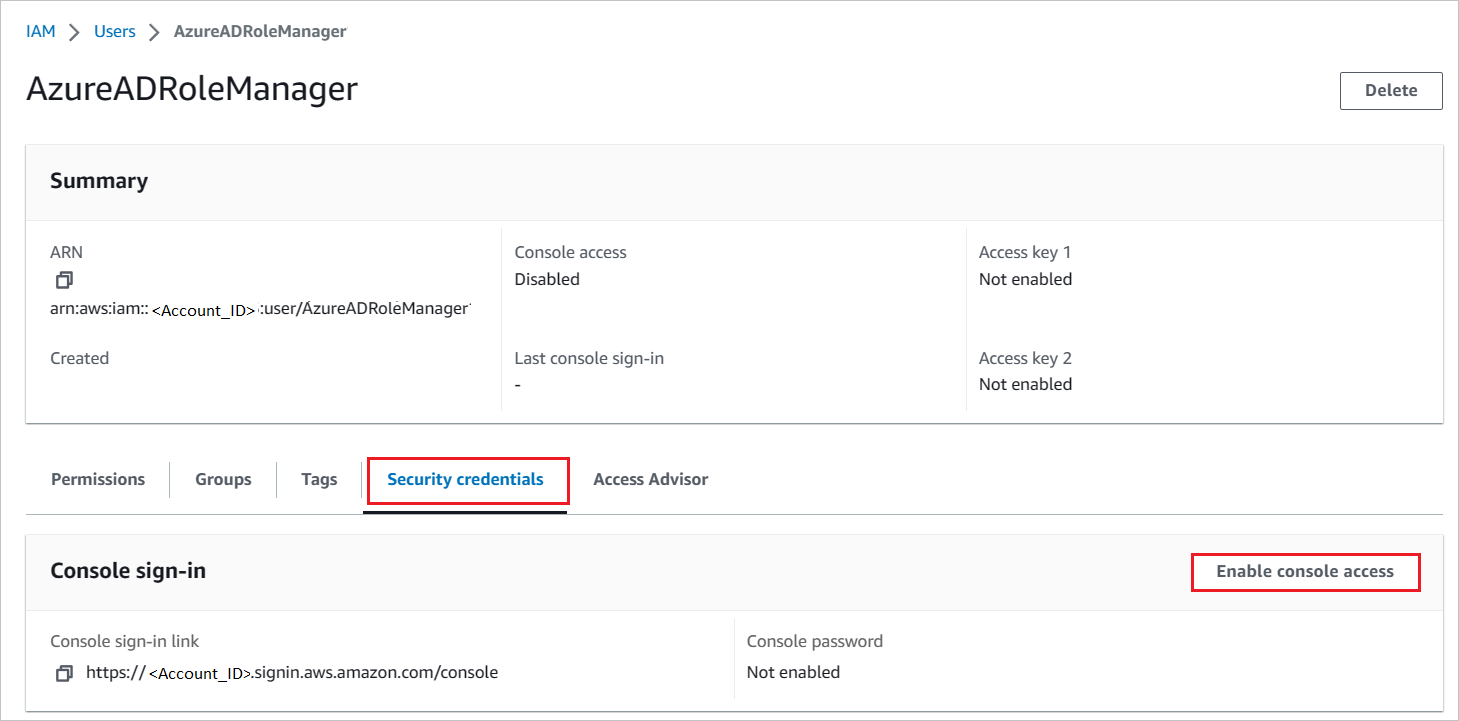

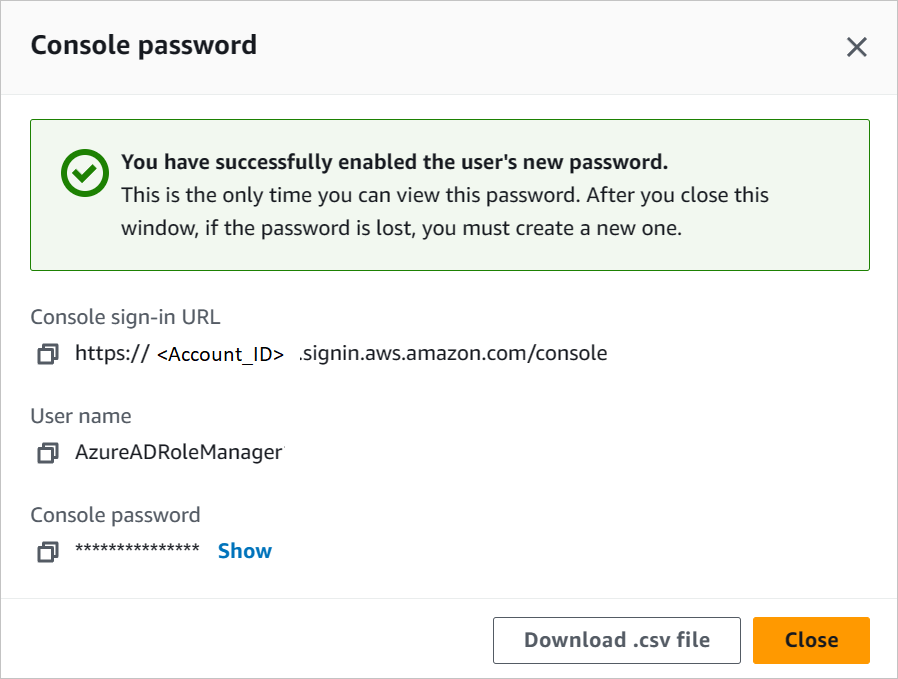

Um die Benutzeranmeldeinformationen eines Benutzers herunterzuladen, aktivieren Sie den Konsolenzugriff auf der Registerkarte Sicherheitsanmeldeinformationen.

Geben Sie diese Anmeldeinformationen im Microsoft Entra-Abschnitt für die Benutzerbereitstellung ein, um die Rollen aus der AWS-Konsole abzurufen.

Hinweis

Für AWS gibt es eine Reihe von Berechtigungen/Grenzwerten, die zum Konfigurieren des einmaligen Anmeldens für AWS erforderlich sind. Weitere Informationen zu AWS-Grenzwerten finden Sie auf dieser Seite.

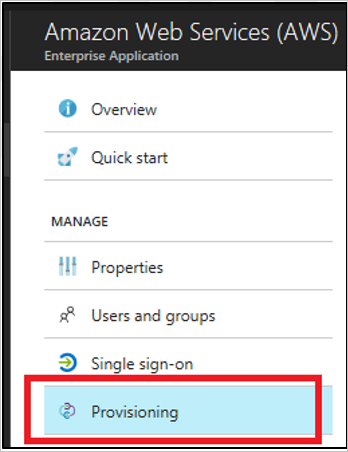

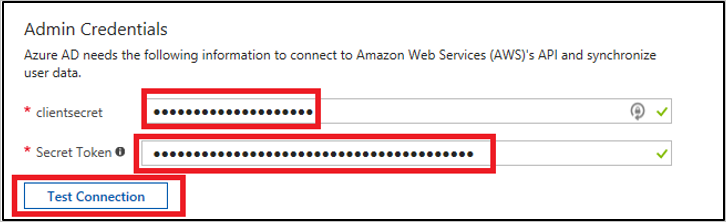

Konfigurieren der Rollenbereitstellung in AWS Single-Account Access

Navigieren Sie im Microsoft Entra-Verwaltungsportal in der AWS-App zu Provisioning (Bereitstellung).

Geben Sie den Zugriffsschlüssel und das Geheimnis in das Feld clientsecret (Clientgeheimnis) bzw. Geheimes Token ein.

a. Geben Sie in das Feld clientsecret (Geheimer Clientschlüssel) den AWS-Benutzerzugriffsschlüssel ein.

b. Geben Sie in das Feld Secret Token (Geheimes Token) die geheimen AWS-Benutzerdaten ein.

c. Wählen Sie Verbindung testen aus.

d. Wählen Sie Speichern aus, um das Manifest zu speichern.

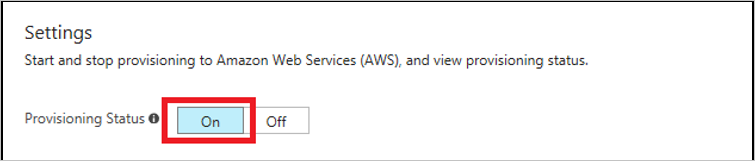

Wählen Sie im Abschnitt Einstellungen für Bereitstellungsstatus die Option Ein aus. Klicken Sie dann auf Speichern.

Hinweis

Der Bereitstellungsdienst importiert Rollen nur aus AWS in Microsoft Entra ID. Vom Dienst werden keine Benutzer*innen und Gruppen aus Microsoft Entra ID in AWS bereitgestellt.

Hinweis

Nach dem Speichern der Anmeldeinformationen für die Bereitstellung müssen Sie warten, bis der erstmalige Synchronisierungszyklus ausgeführt wird. Die Synchronisierung dauert normalerweise ca. 40 Minuten. Der Status wird unten auf der Seite für die Bereitstellung unter Aktueller Status angezeigt.

Erstellen eines Testbenutzers für AWS Single-Account Access

Das Ziel dieses Abschnitts ist das Erstellen eines Benutzers namens B. Simon in AWS Single-Account Access. Bei AWS Single-Account Access muss für das einmalige Anmelden nicht eigens ein Benutzer im System erstellt werden, daher ist hier keine Aktion erforderlich.

Testen des einmaligen Anmeldens

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

SP-initiiert:

Klicken Sie auf Diese Anwendung testen. Dadurch werden Sie zur Anmelde-URL von AWS Single-Account Access weitergeleitet, wo Sie den Anmeldeflow initiieren können.

Rufen Sie direkt die Anmelde-URL für AWS Single-Account Access auf, und initiieren Sie den Anmeldeflow.

IDP-initiiert:

- Klicken Sie auf Diese Anwendung testen. Dadurch sollten Sie automatisch bei der AWS Single-Account Access-Instanz angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben.

Sie können auch den Microsoft-Bereich „Meine Apps“ verwenden, um die Anwendung in einem beliebigen Modus zu testen. Beim Klicken auf die Kachel „AWS Single-Account Access“ in „Meine Apps“ geschieht Folgendes: Wenn Sie den SP-Modus konfiguriert haben, werden Sie zum Initiieren des Anmeldeflows zur Anmeldeseite der Anwendung weitergeleitet. Wenn Sie den IDP-Modus konfiguriert haben, sollten Sie automatisch bei der Instanz von AWS Single-Account Access angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Bekannte Probleme

Die Bereitstellungsintegration von AWS Single-Account Access kann nicht in den AWS-Regionen in China verwendet werden.

Im Abschnitt Bereitstellung ist im Unterabschnitt Zuordnungen eine Lademeldung zu sehen, die Attributzuordnungen werden aber nicht angezeigt. Aktuell wird als Bereitstellungsworkflow lediglich das Importieren von Rollen aus AWS in Microsoft Entra ID für die Auswahl im Rahmen einer Benutzer- oder Gruppenzuweisung unterstützt. Die Attributzuordnungen hierfür sind vorgegeben und nicht konfigurierbar.

Im Abschnitt Bereitstellung kann immer nur ein einzelner Satz von Anmeldeinformationen für einen einzelnen AWS-Mandanten eingegeben werden. Alle importierten Rollen werden in die Eigenschaft

appRolesdes Microsoft Entra ID-ObjektsservicePrincipalfür den AWS-Mandanten geschrieben.Microsoft Entra ID können über den Katalog mehrere AWS-Mandanten (dargestellt durch

servicePrincipals) für die Bereitstellung hinzugefügt werden. Es gibt jedoch ein bekanntes Problem, das dazu führt, dass nicht alle importierten Rollen aus den verschiedenen, für die Bereitstellung verwendeten AWS-Dienstprinzipalen (servicePrincipals) automatisch in den einzelnen Dienstprinzipal (servicePrincipal) für das einmalige Anmelden geschrieben werden können.Zur Umgehung dieses Problems können Sie mithilfe der Microsoft Graph-API alle App-Rollen (

appRoles) extrahieren, die in die einzelnen AWS-Dienstprinzipale (servicePrincipal) mit konfigurierter Bereitstellung importiert wurden. Anschließend können Sie diese Rollenzeichenfolgen dem AWS-Dienstprinzipal (servicePrincipal) hinzufügen, für den SSO konfiguriert ist.Rollen müssen die folgenden Anforderungen erfüllen, damit sie von AWS in Microsoft Entra ID importiert werden können:

- Für Rollen muss in AWS genau ein SAML-Anbieter festgelegt sein.

- Der ARN (Amazon Resource Name) für die Rolle und der ARN für den zugeordneten SAML-Anbieter müssen zusammen weniger als 240 Zeichen umfassen.

Änderungsprotokoll

- 12.01.2020: Der Grenzwert für die Rollenlänge wurde von 119 auf 239 Zeichen erhöht.

Nächste Schritte

Nach dem Konfigurieren von AWS Single-Account Access können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.