Verwenden von Azure Private Link zum Verbinden von Netzwerken mit Azure Monitor

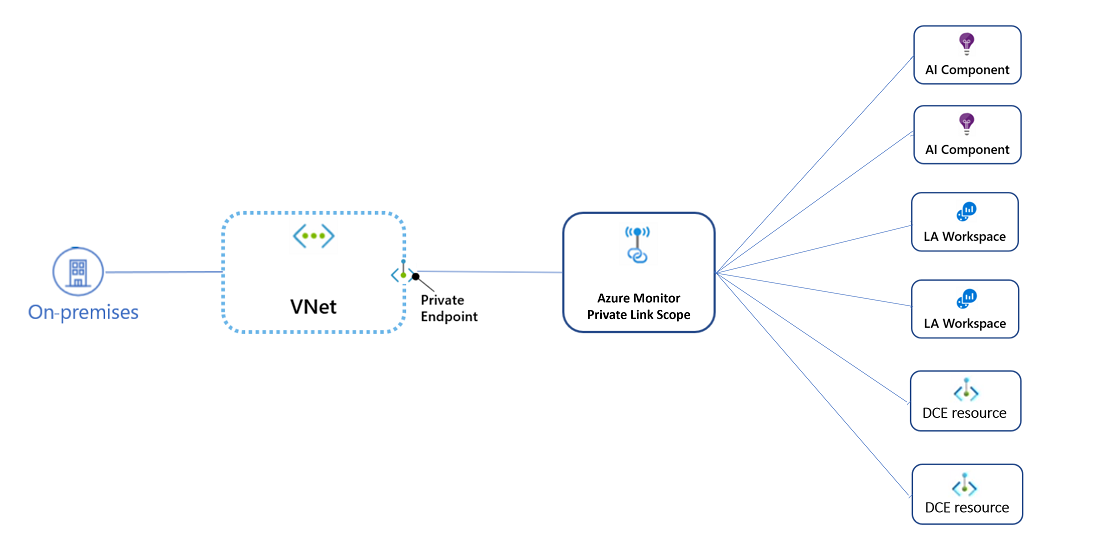

Mit Azure Private Link können Sie Azure-PaaS-Ressourcen (Platform-as-a-Service) über private Endpunkte sicher mit Ihrem virtuellen Netzwerk verknüpfen. Azure Monitor ist eine Zusammenstellung verschiedener miteinander verbundener Dienste, die zur Überwachung Ihrer Workloads ineinandergreifen. Eine private Azure Monitor-Verbindung verbindet einen privaten Endpunkt mit einem Satz von Azure Monitor-Ressourcen, um die Grenzen Ihres Überwachungsnetzwerks zu definieren. Dieser Satz wird als AMPLS (Azure Monitor Private Link Scope) bezeichnet.

Hinweis

Private Azure Monitor-Verbindungen sind anders strukturiert als private Verbindungen zu anderen Diensten, die Sie möglicherweise verwenden. Anstatt mehrere private Verbindungen zu erstellen, eine für jede Ressource, mit der das virtuelle Netzwerk eine Verbindung herstellt, verwendet Azure Monitor eine einzelne Private Link-Verbindung vom virtuellen Netzwerk zu einem AMPLS. AMPLS ist der Satz aller Azure Monitor-Ressourcen, mit denen sich ein virtuelles Netzwerk über eine private Verbindung verbindet.

Vorteile

Private Link bietet folgende Möglichkeiten:

- Privates Verbinden mit Azure Monitor ohne einen öffentlichen Netzwerkzugriff zu öffnen.

- Sicherstellen, dass der Zugriff auf Überwachungsdaten nur über autorisierte private Netzwerke erfolgt.

- Verhindern von Datenexfiltration aus Ihren privaten Netzwerken durch Definieren bestimmter Azure Monitor-Ressourcen, die eine Verbindung über Ihren privaten Endpunkt herstellen.

- Sichere Verbindung zwischen Ihrem privaten lokalen Netzwerk und Azure Monitor über ExpressRoute und Private Link.

- Kapseln des gesamten Datenverkehrs innerhalb des Azure-Backbone-Netzwerks.

Weitere Informationen finden Sie unter Hauptvorteile von Private Link.

Funktionsweise: Hauptprinzipien

Eine private Azure Monitor-Verbindung stellt eine Verbindung zwischen einem privaten Endpunkt und einer Reihe von Azure Monitor-Ressourcen her, die aus Log Analytics-Arbeitsbereiche und Application Insights-Ressourcen bestehen. Dieser Satz wird als Azure Monitor-Private Link-Bereich bezeichnet.

Ein AMPLS:

- Verwendet privater IP-Adressen: Der private Endpunkt in Ihrem virtuellen Netzwerk ermöglicht es, Azure Monitor-Endpunkte über private IP-Adressen aus dem Pool Ihres Netzwerks zu erreichen, anstatt die öffentlichen IP-Adressen dieser Endpunkte zu verwenden. Aus diesem Grund können Sie Ihre Azure Monitor-Ressourcen weiterhin verwenden, ohne Ihr virtuelles Netzwerk für unerwünschten ausgehenden Datenverkehr zu öffnen.

- Läuft auf Azure-Backbone: Der Datenverkehr vom privaten Endpunkt zu Ihren Azure Monitor-Ressourcen wird über das Azure-Backbone und nicht über öffentliche Netzwerke geroutet.

- Steuert, welche Azure Monitor-Ressourcen erreicht werden können: Konfigurieren Sie Ihr AMPLS auf den von Ihnen bevorzugten Zugriffsmodus. Sie können Datenverkehr entweder nur zu Private Link-Ressourcen oder sowohl zu Private Link- und Nicht-Private Link-Ressourcen (Ressourcen außerhalb des AMPLS) zulassen.

- Steuert den Netzwerkzugriffs auf Ihre Azure Monitor-Ressourcen: Konfigurieren Sie jeden Ihrer Arbeitsbereiche oder Komponenten so, dass Datenverkehr aus öffentlichen Netzwerken akzeptiert oder blockiert wird. Sie können unterschiedliche Einstellungen für Erfassungs- und Abfrageanforderungen anwenden.

Private Azure Monitor-Verbindungen basieren auf Ihrem DNS

Wenn Sie eine Private Link-Verbindung einrichten, ordnen Ihre DNS-Zonen Azure Monitor-Endpunkte privaten IP-Adressen zu, um Datenverkehr über die private Verbindung zu senden. Azure Monitor verwendet sowohl ressourcenspezifische Endpunkte als auch freigegebene globale/regionale Endpunkte, um die Arbeitsbereiche und Komponenten in Ihrem AMPLS zu erreichen.

Warnung

Da Azure Monitor einige freigegebene Endpunkte verwendet (d. h. Endpunkte, die nicht ressourcenspezifisch sind), ändert das Einrichten einer privaten Verbindung selbst für eine einzelne Ressource die DNS-Konfiguration, die sich auf den Datenverkehr zu allen Ressourcen auswirkt. Mit anderen Worten: Der Datenverkehr zu allen Arbeitsbereichen oder Komponenten ist vom Einrichten einer einzigen privaten Verbindung betroffen.

Die Verwendung freigegebener Endpunkte bedeutet auch, dass Sie eine einzelne AMPLS für alle Netzwerke verwenden sollten, die das gleiche DNS verwenden. Das Erstellen mehrerer AMPLS-Ressourcen führt dazu, dass die DNS-Zonen von Azure Monitor sich gegenseitig außer Kraft setzen und bestehende Umgebungen unterbrechen. Weitere Informationen finden Sie unter Planen nach Netzwerktopologie.

Freigegebene globale und regionale Endpunkte

Wenn Sie Private Link selbst für eine einzelne Ressource konfigurieren, wird Datenverkehr an die folgenden Endpunkte über die zugeordneten privaten IP-Adressen gesendet:

- Alle Application Insights-Endpunkte: Endpunkte für die Erfassung, Livemetriken, der Profiler und der Debugger für Application Insights-Endpunkte sind global.

- Der Abfrageendpunkt: Der Endpunkt für Abfragen sowohl an Application Insights- als auch an Log Analytics-Ressourcen ist global.

Wichtig

Das Erstellen einer privaten Verbindung wirkt sich auf den Datenverkehr an alle Überwachungsressourcen aus, nicht nur auf Ressourcen in Ihrem AMPLS. Dies führt dazu, dass alle Abfrageanforderungen und die Erfassung in Application Insights-Komponenten private IP-Adressen durchlaufen. Dies bedeutet nicht, dass die Validierung für die private Verbindung für alle diese Anforderungen gilt.

Ressourcen, die nicht zum AMPLS hinzugefügt werden, können nur erreicht werden, wenn der AMPLS-Zugriffsmodus „Offen“ lautet und die Zielressource Datenverkehr aus öffentlichen Netzwerken akzeptiert. Wenn Sie private IP-Adresse verwenden, gelten Validierungen privater Verbindungen nicht für Ressourcen, die sich nicht im AMPLS befinden. Weitere Informationen finden Sie unter Private Link-Zugriffsmodi.

Private Link Einstellungen für verwaltetes Prometheus und das Erfassen von Daten in Ihrem Azure Monitor-Arbeitsbereich werden an den Datensammlungsendpunkten für die referenzierte Ressource konfiguriert. Einstellungen zum Abfragen Ihres Azure Monitor-Arbeitsbereichs über Private Link werden direkt im Azure Monitor-Arbeitsbereich vorgenommen und nicht über AMPLS verarbeitet.

Ressourcenspezifische Endpunkte

Log Analytics-Endpunkte sind spezifisch für Arbeitsbereiche, mit Ausnahme des zuvor diskutierten Abfrageendpunkts. Daher werden beim Hinzufügen eines bestimmten Log Analytics-Arbeitsbereichs zu AMPLS Erfassungsanforderungen an diesen Arbeitsbereich über die private Verbindung gesendet. Für die Erfassung in andere Arbeitsbereiche werden weiterhin die öffentlichen Endpunkte verwendet.

Datensammlungsendpunkte sind ebenfalls ressourcenspezifisch. Sie können sie verwenden, um Erfassungseinstellungen für das Sammeln von Telemetriedaten von Gastbetriebssystemen Ihrer Computer (oder einer Gruppe von Computern) eindeutig zu konfigurieren, wenn Sie den neuen Azure Monitor-Agent und die Datensammlungsregeln verwenden. Das Konfigurieren eines Datensammlungsendpunkts für eine Gruppe von Computern wirkt sich nicht auf die Erfassung von Gasttelemetriedaten von anderen Computern aus, die den neuen Agent verwenden.

Wichtig

Ab dem 1. Dezember 2021 verwendet die DNS-Konfiguration privater Endpunkte den Mechanismus der Endpunktkomprimierung, der allen Arbeitsbereichen in derselben Region eine einzelne private IP-Adresse zuweist. Dies verbessert die unterstützte Skalierung (bis zu 300 Arbeitsbereiche und 1000 Komponenten pro AMPLS) und reduziert die Gesamtzahl der aus dem IP-Pool des Netzwerks stammenden IP-Adressen.

Private Link-Zugriffsmodi: „Nur privat“ oder „Offen“

Wie in Private Azure Monitor-Verbindungen basieren auf Ihrem DNS beschrieben, sollte nur eine einzelne AMPLS-Ressource für alle Netzwerke erstellt werden, die dasselbe DNS teilen. Somit verfügen Unternehmen, die ein einzelnes globales oder regionales DNS verwenden, über eine einzelne private Verbindung, um den Datenverkehr zu sämtlichen Azure Monitor-Ressourcen über alle globalen oder regionalen Netzwerke hinweg zu verwalten.

Für private Verbindungen, die vor September 2021 erstellt wurden, bedeutet dies Folgendes:

- Die Protokollerfassung funktioniert nur für Ressourcen im AMPLS. Die Erfassung in allen anderen Ressourcen wird verweigert (in allen Netzwerken, die dasselbe DNS teilen), unabhängig von Abonnement oder Mandant.

- Abfragen haben ein offeneres Verhalten, das es Abfrageanforderungen ermöglicht, sogar Ressourcen zu erreichen, die sich nicht im AMPLS befinden. Damit sollte vermieden werden, dass Kundenabfragen zu Ressourcen, die nicht im AMPLS enthalten sind, unterbrochen werden, und ressourcenbezogene Abfragen sollten die vollständigen Ergebnisse zurückgeben können.

Dieses Verhalten erwies sich für einige Kunden als zu restriktiv, da die Erfassung von Ressourcen, die nicht im AMPLS enthalten sind, unterbrochen wurde. Es war jedoch für andere Kunden zu freizügig, da es das Abfragen von Ressourcen ermöglichte, die nicht im AMPLS enthalten sind.

Ab September 2021 gelten für private Verbindungen neue obligatorische AMPLS-Einstellungen, die ausdrücklich festlegen, wie sie sich auf den Netzverkehr auswirken sollen. Wenn Sie eine neue AMPLS-Ressource erstellen, müssen Sie jetzt die von Ihnen gewünschten Zugriffsmodi getrennt für Erfassung und Abfragen auswählen:

- Modus „Nur privat“: Erlaubt ausschließlich den Datenverkehr zu Private Link-Ressourcen.

- Modus „Offen“: Verwendet Private Link, um mit Ressourcen im AMPLS zu kommunizieren, erlaubt aber auch, dass der Datenverkehr mit anderen Ressourcen fortgesetzt wird. Weitere Informationen finden Sie unter Steuern der Anwendung von privaten Verbindungen auf Ihre Netzwerke.

Obwohl Log Analytics-Abfrageanforderungen von der Einstellung für den AMPLS-Zugriffsmodus betroffen sind, verwenden Log Analytics-Erfassungsanforderungen ressourcenspezifische Endpunkte und werden nicht durch den AMPLS-Zugriffsmodus gesteuert. Um sicherzustellen, dass Log Analytics-Erfassungsanforderungen nicht auf Arbeitsbereiche außerhalb des AMPLS zugreifen können, stellen Sie die Netzwerkfirewall so ein, dass der Datenverkehr zu öffentlichen Endpunkten blockiert wird, unabhängig von den AMPLS-Zugriffsmodi.

Hinweis

Wenn Sie Log Analytics mit Private Link konfiguriert haben, indem Sie die Regeln für Netzwerksicherheitsgruppen anfänglich so festgelegt haben, dass ausgehender Datenverkehr durch ServiceTag:AzureMonitor zulässig ist, senden die verbundenen VMs die Protokolle über den öffentlichen Endpunkt. Wenn Sie später die Regeln ändern, um ausgehenden Datenverkehr durch ServiceTag:AzureMonitor zu verweigern, senden die verbundenen VMs weiterhin Protokolle, bis Sie die VMs neu starten oder die Sitzungen trennen. Um sicherzustellen, dass die gewünschte Konfiguration sofort wirksam wird, starten Sie die verbundenen VMs neu.

Nächste Schritte

- Entwerfen Ihres Azure Private Link-Setups.

- Erfahren Sie, wie Sie Ihre private Verbindung konfigurieren.

- Erfahren Sie mehr über privaten Speicher für benutzerdefinierte Protokolle und kundenseitig verwaltete Schlüssel.