Ereignisse

17. März, 21 Uhr - 21. März, 10 Uhr

Nehmen Sie an der Meetup-Serie teil, um skalierbare KI-Lösungen basierend auf realen Anwendungsfällen mit Mitentwicklern und Experten zu erstellen.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.

In diesem Artikel wird beschrieben, wie Sie eine benutzerseitig zugewiesene Identität erstellen, Administratorzugriff auf Azure SQL Managed Instance bereitstellen und den Zugriff zum Abrufen und Auflisten für einen Schlüsseltresor gewähren.

Hinweis

Weitere Informationen zur Azure Monitor SCOM Managed Instance-Architektur finden Sie unter Azure Monitor SCOM Managed Instance.

Die verwaltete Dienstidentität (Managed Service Identity, MSI) stellt eine Identität bereit, mit deren Hilfe Anwendungen eine Verbindung mit Ressourcen herstellen können, die die Microsoft Entra ID-Authentifizierung unterstützen. Bei einer verwalteten SCOM-Instanz ersetzt eine verwaltete Identität die herkömmlichen vier System Center Operations Manager-Dienstkonten. Sie wird für den Zugriff auf die Azure SQL Managed Instance-Datenbank verwendet. Außerdem wird sie für den Zugriff auf den Schlüsseltresor verwendet.

Hinweis

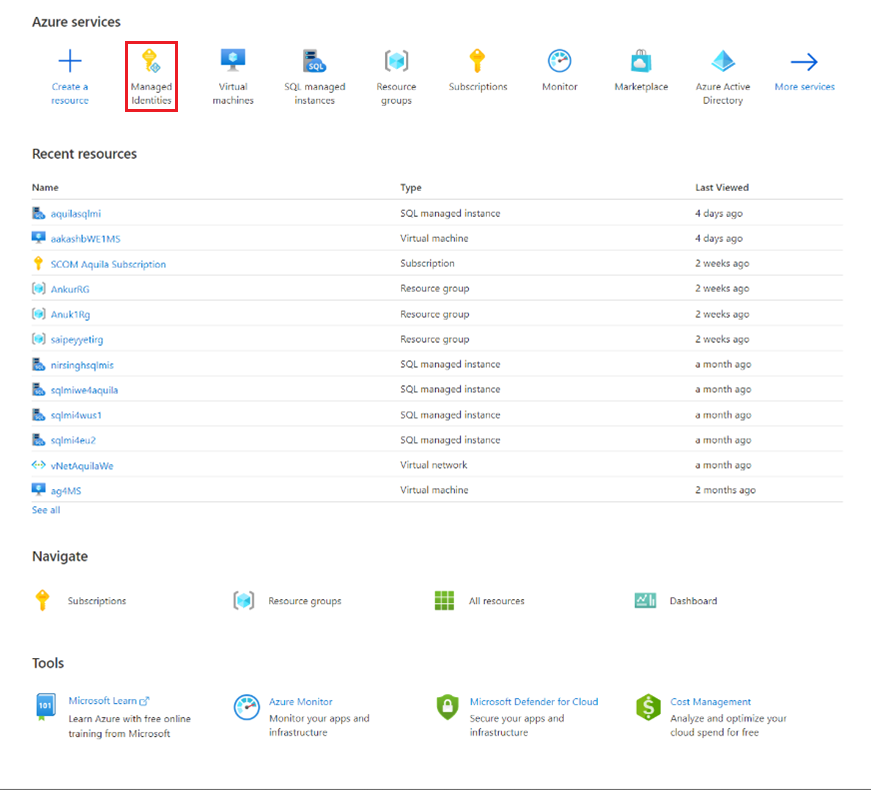

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Verwaltete Identitäten, und wählen Sie die Option aus.

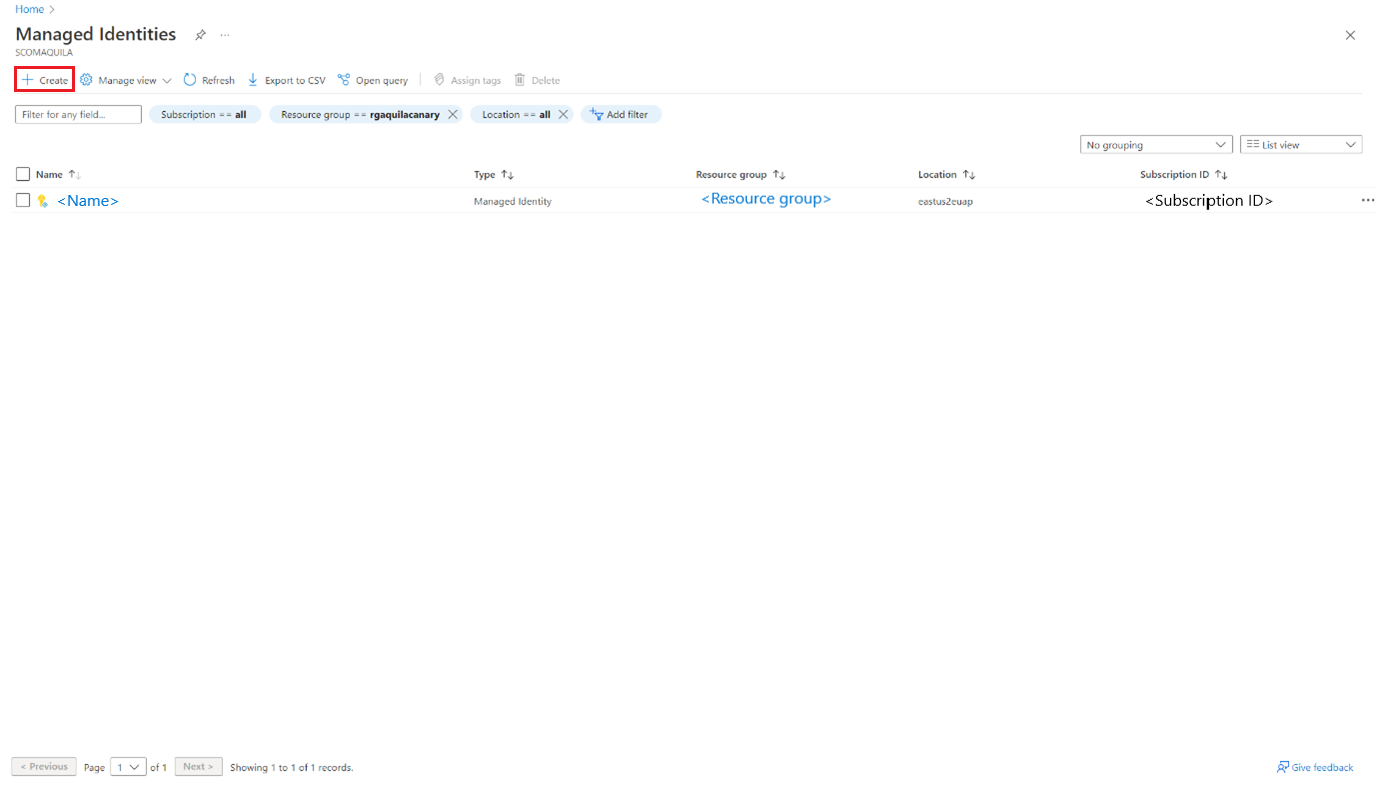

Wählen Sie im Bereich Verwaltete Identitäten die Option Erstellen aus.

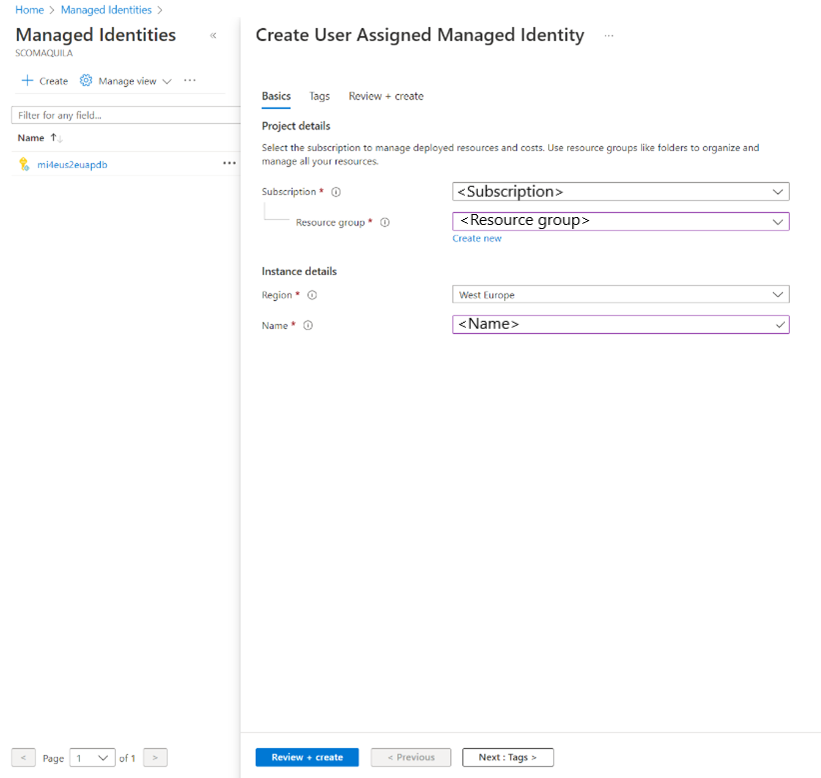

Der Bereich Benutzerseitig zugewiesene verwaltete Identität erstellen wird geöffnet.

Führen Sie unter Grundlagen folgende Schritte aus:

Klicken Sie auf Weiter: Tags.

Geben Sie auf der Registerkarte Tags den Wert für Name ein, und wählen Sie die Ressource aus.

Mit Tags können Sie Ressourcen kategorisieren und eine konsolidierte Abrechnung anzeigen, indem Sie dieselben Tags auf mehrere Ressourcen und Ressourcengruppen anwenden. Unter Verwenden von Tags zum Organisieren von Azure-Ressourcen und Verwaltungshierarchie erhalten Sie weitere Informationen.

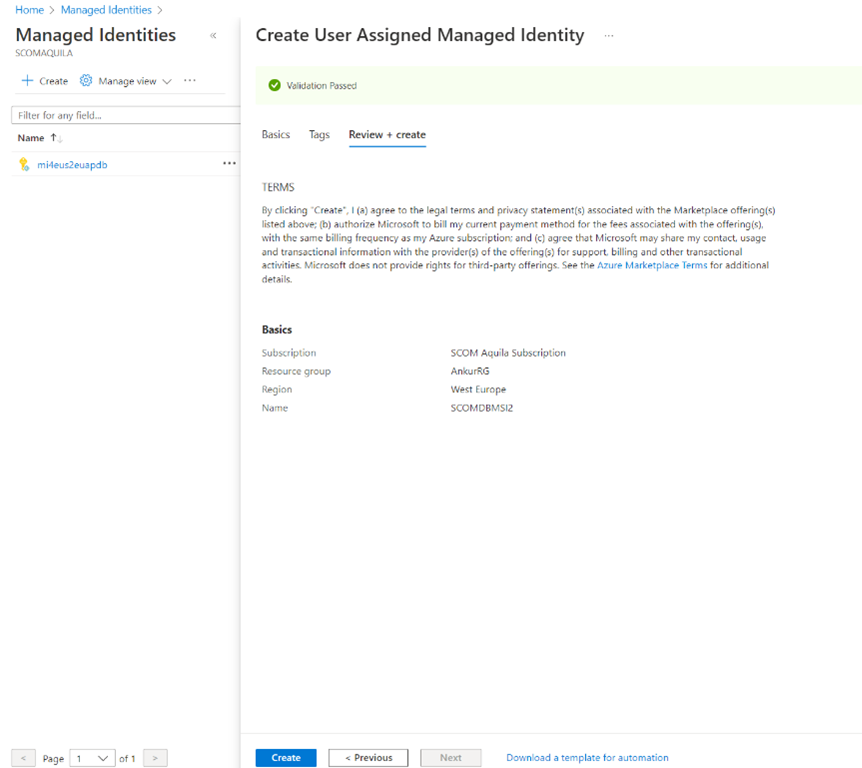

Klicken Sie auf Weiter: Überprüfen + erstellen.

Überprüfen Sie die Informationen auf der Registerkarte Überprüfen und erstellen, und wählen Sie dann Erstellen aus.

Die Bereitstellung wird jetzt in Azure erstellt. Sie können auf die Ressource zugreifen und deren Details anzeigen.

Führen Sie die folgenden Schritte aus, um den Microsoft Entra-Administratorwert in der verwalteten SQL-Instanz festzulegen, die Sie in Schritt 3erstellt haben:

Hinweis

Sie müssen über die Berechtigung „Administrator für privilegierte Rollen“ für das Abonnement verfügen, um die folgenden Vorgänge auszuführen.

Wichtig

Die Verwendung von Gruppen als Microsoft Entra-Administrator wird derzeit nicht unterstützt.

Öffnen Sie die verwaltete SQL-Instanz. Wählen Sie unter Einstellungen die Option Microsoft Entra Admin aus.

Wählen Sie die Fehlermeldung aus, um die Berechtigung Lesen für die verwaltete SQL-Instanz in Microsoft Entra ID bereitzustellen. Der Bereich Berechtigungen erteilen wird geöffnet, um die Berechtigungen zu erteilen.

Wählen Sie Berechtigungen erteilen aus, um den Vorgang zu initiieren. Sobald er abgeschlossen ist, sehen Sie eine Benachrichtigung über das erfolgreiche Aktualisieren der Microsoft Entra-Leseberechtigungen.

Wählen Sie Administrator festlegen aus, und suchen Sie nach Ihrer MSI. Diese MSI ist dieselbe, die Sie während des Erstellungsflows der verwalteten SCOM-Instanz bereitgestellt haben. Sie finden den Administrator, der der verwalteten SQL-Instanz hinzugefügt wurde.

Wenn nach dem Hinzufügen eines verwalteten Identitätskontos eine Fehlermeldung angezeigt wird, bedeutet dies, dass die Leseberechtigungen für Ihre Identität noch nicht bereitgestellt wurden. Stellen Sie sicher, dass Sie die erforderlichen Berechtigungen bereitstellen, bevor Sie Ihre verwaltete SCOM-Instanz erstellen. Andernfalls schlägt die Erstellung der verwalteten SCOM-Instanz fehl.

Weitere Informationen zu Berechtigungen finden Sie unter Rolle „Verzeichnisleseberechtigte“ in Microsoft Entra ID für Azure SQL.

Führen Sie die folgenden Schritte aus, um Berechtigungen für den Schlüsseltresor zu erteilen, den Sie in Schritt 4 erstellt haben:

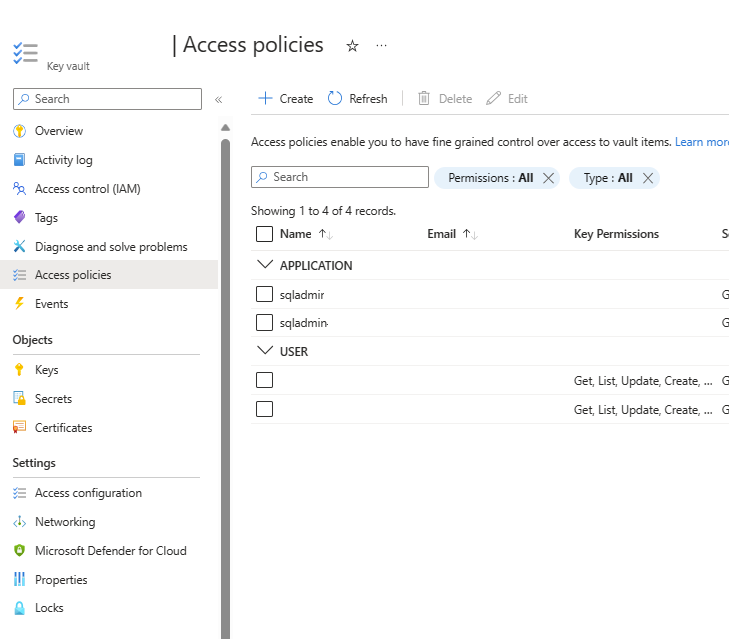

Wechseln Sie zu der Schlüsseltresorressource, die Sie in Schritt 4 erstellt haben, und wählen Sie Zugriffsrichtlinien aus.

Wählen Sie auf der Seite Zugriffsrichtlinien die Option Erstellen aus.

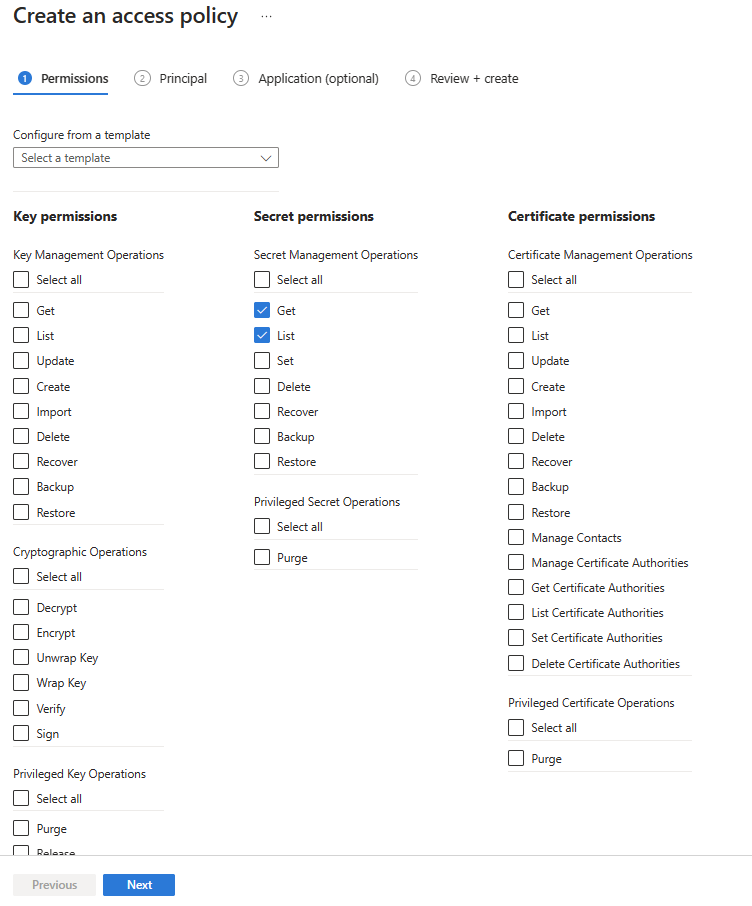

Wählen Sie auf der Registerkarte Berechtigungen die Optionen Abrufen und Auflisten aus.

Wählen Sie Weiter aus.

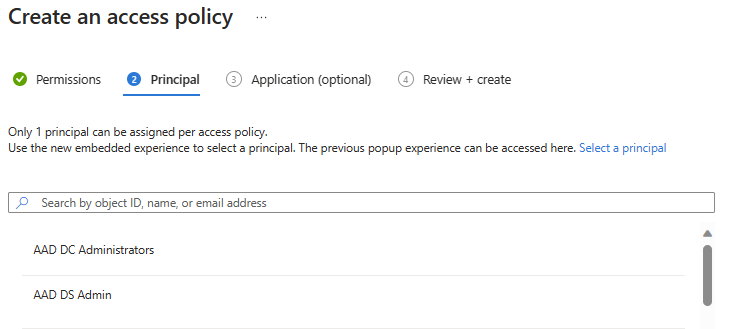

Geben Sie auf der Registerkarte Prinzipal den Namen der erstellten MSI ein.

Wählen Sie Weiter aus. Wählen Sie dieselbe MSI aus, die Sie in der Administratorkonfiguration für die verwaltete SQL-Instanz verwendet haben.

Wählen Sie Weiter>Erstellen aus.

Ereignisse

17. März, 21 Uhr - 21. März, 10 Uhr

Nehmen Sie an der Meetup-Serie teil, um skalierbare KI-Lösungen basierend auf realen Anwendungsfällen mit Mitentwicklern und Experten zu erstellen.

Jetzt registrierenTraining

Zertifizierung

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Veranschaulichen der Features von Microsoft Entra ID, um Identitätslösungen zu modernisieren sowie Hybridlösungen und Identitätsgovernance zu implementieren

Dokumentation

Erstellen eines Azure Key Vault - Azure Monitor

In diesem Artikel wird beschrieben, wie Sie einen Schlüsseltresor zum Speichern von Domänenanmeldeinformationen erstellen.

Erstellen einer statischen IP für eine verwaltete Azure Monitor SCOM-Instanz - Azure Monitor

In diesem Artikel wird beschrieben, wie Sie eine statische IP für den Lastenausgleich in einem dedizierten Subnetz der verwalteten SCOM-Instanz erstellen.

Erstellen einer verwalteten Azure SQL-Instanz - Azure Monitor

In diesem Artikel wird beschrieben, wie Sie in einem dedizierten Subnetz eines virtuellen Netzwerks eine Instanz von SQL Managed Instance erstellen.