Verbessern des Netzwerksicherheitsstatus mit adaptiver Netzwerkhärtung

Die adaptive Netzwerkhärtung ist ein Feature ohne Agent von Microsoft Defender für Cloud. Sie müssen nichts auf Ihren Computern installieren, um dieses Netzwerkhärtungstool nutzen zu können.

Auf dieser Seite wird erläutert, wie Sie die adaptive Netzwerkhärtung in Defender für Cloud konfigurieren und verwalten.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Preise: | Erfordert Microsoft Defender für Server-Plan 2 |

| Erforderliche Rollen und Berechtigungen: | Schreibberechtigungen für die NSGs des Computers |

| Clouds: |

Was ist die adaptive Netzwerkhärtung?

Der Einsatz von Netzwerksicherheitsgruppen (NSGs) zur Filterung von ein- und ausgehendem Datenverkehr für Ressourcen verbessert den Sicherheitsstatus Ihres Netzwerks. Es gibt jedoch Situationen, in denen es sich bei dem Datenverkehr, der die NSG durchläuft, um eine Teilmenge der definierten NSG-Regeln handelt. In diesen Fällen lässt sich der Sicherheitsstatus durch eine Härtung der NSG-Regeln auf der Grundlage tatsächlicher Datenverkehrsmuster noch weiter verbessern.

Die adaptive Netzwerkhärtung liefert Empfehlungen zur weiteren Härtung der NSG-Regeln. Dabei kommt ein Machine Learning-Algorithmus zum Einsatz, der Faktoren wie tatsächlichen Datenverkehr, bekannte vertrauenswürdige Konfiguration und Bedrohungsinformationen sowie weitere Anzeichen einer Kompromittierung berücksichtigt und auf der Grundlage dieser Faktoren Empfehlungen abgibt, um nur Datenverkehr von bestimmten IP-/Port-Tupeln zuzulassen.

Ein Beispiel: Angenommen, die vorhandene NSG-Regel lässt Datenverkehr von 140.20.30.10/24 an Port 22 zu. Basierend auf der Analyse des Datenverkehrs empfiehlt die Netzwerkhärtung möglicherweise eine Einschränkung des Bereichs, um den Datenverkehr von 140.23.30.10/29 zuzulassen und sämtlichen weiteren Datenverkehr an diesem Port zu verweigern. Die vollständige Liste der unterstützten Ports finden Sie in den allgemeinen Fragen unter Welche Ports werden unterstützt?.

Anzeigen von Härtungswarnungen und empfohlenen Regeln

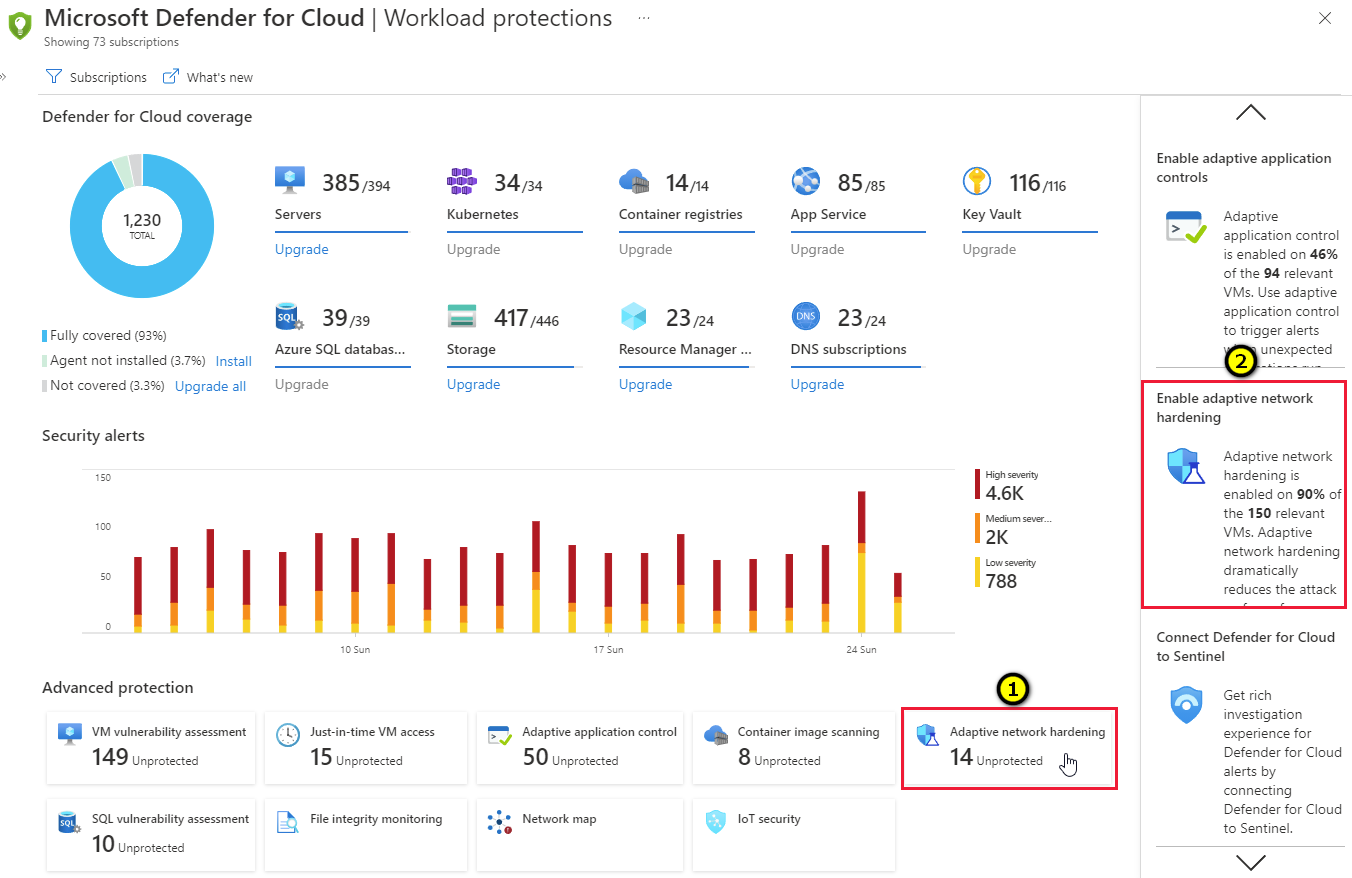

Öffnen Sie im Menü von Defender für Cloud das Dashboard Workload protections (Workloadschutz).

Klicken Sie auf die Kachel für die adaptive Netzwerkhärtung (1) oder das Panelelement für Erkenntnisse zur adaptiven Netzwerkhärtung (2).

Tipp

Das Insights-Panel zeigt den Prozentsatz Ihrer VMs, die derzeit mit adaptiver Netzwerkhärtung geschützt sind.

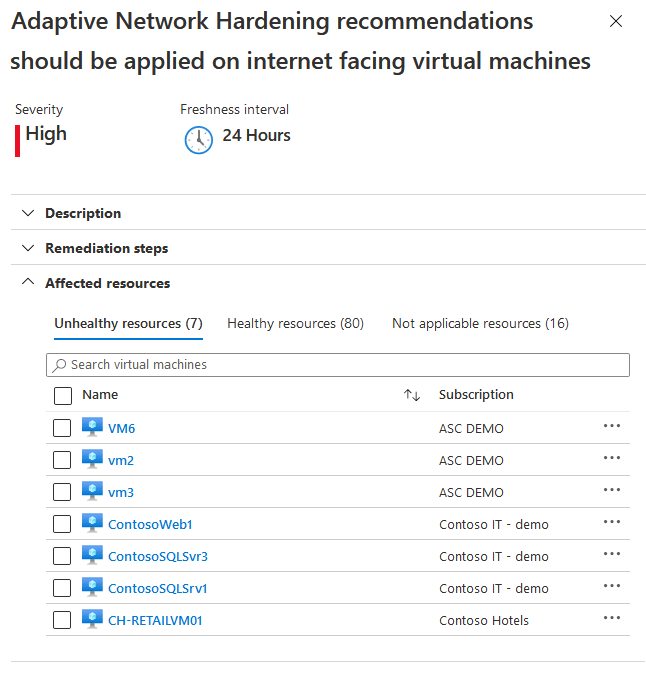

Die Detailseite für die Empfehlung Auf VMs mit Internetausrichtung müssen Empfehlungen zur adaptiven Netzwerkhärtung angewendet werden wird geöffnet. Dort sind Ihre Netzwerk-VMs auf drei Registerkarten verteilt:

- Fehlerhafte Ressourcen: Virtuelle Computer, für die Empfehlungen und Warnungen vorliegen, die durch Ausführen des Algorithmus der adaptiven Netzwerkhärtung ausgelöst wurden.

- Fehlerfreie Ressourcen: Virtuelle Computer ohne Warnungen oder Empfehlungen.

- Nicht überprüfte Ressourcen: VMs, auf denen der Algorithmus der adaptiven Netzwerkhärtung aus einem der folgenden Gründe nicht ausgeführt werden kann:

- Virtuelle Computer sind klassische virtuelle Computer: Es werden nur virtuelle Azure Resource Manager-Computer unterstützt.

- Es sind nicht genügend Daten verfügbar: Damit Defender für Cloud zutreffende Empfehlungen für die Härtung von Datenverkehr generieren kann, müssen für den Datenverkehr Daten für mindestens 30 Tage vorliegen.

- Die VM wird nicht mit Microsoft Defender für Server geschützt: Dieses Feature ist nur für VMs verfügbar, die mit Microsoft Defender für Server geschützt werden.

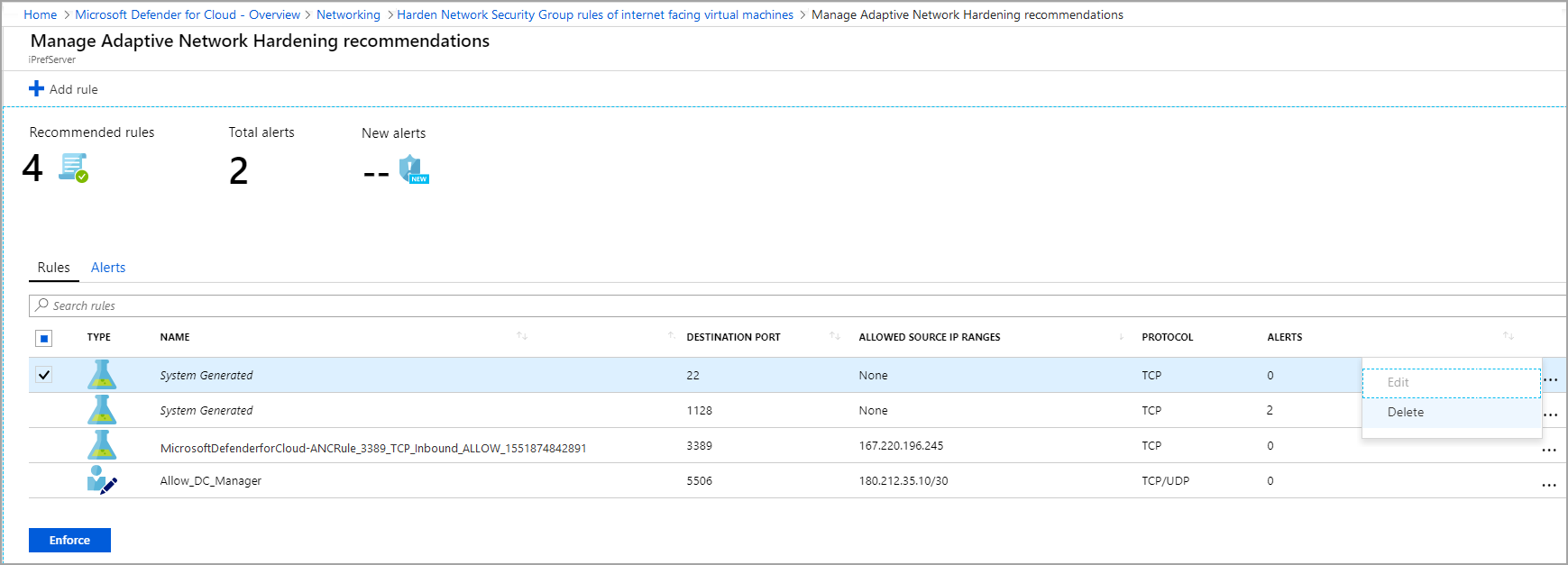

Wählen Sie auf der Registerkarte Fehlerhafte Ressourcen einen virtuellen Computer aus, um dessen Warnungen und die empfohlenen Härtungsregeln anzuzeigen.

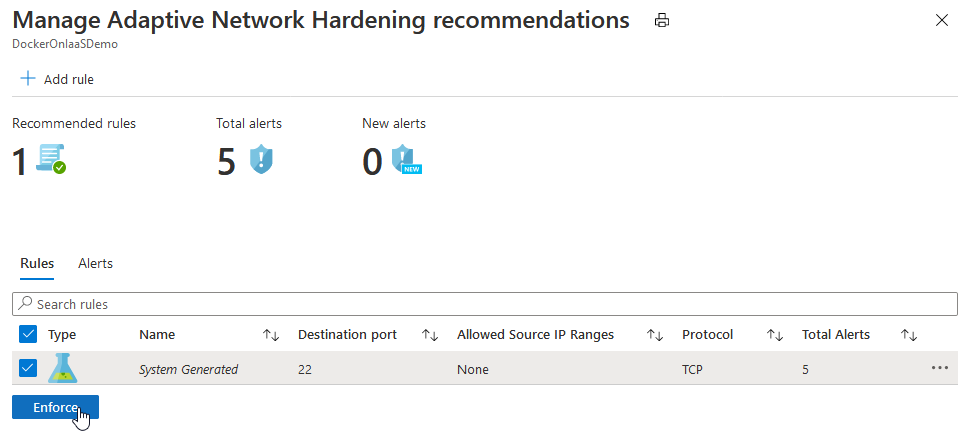

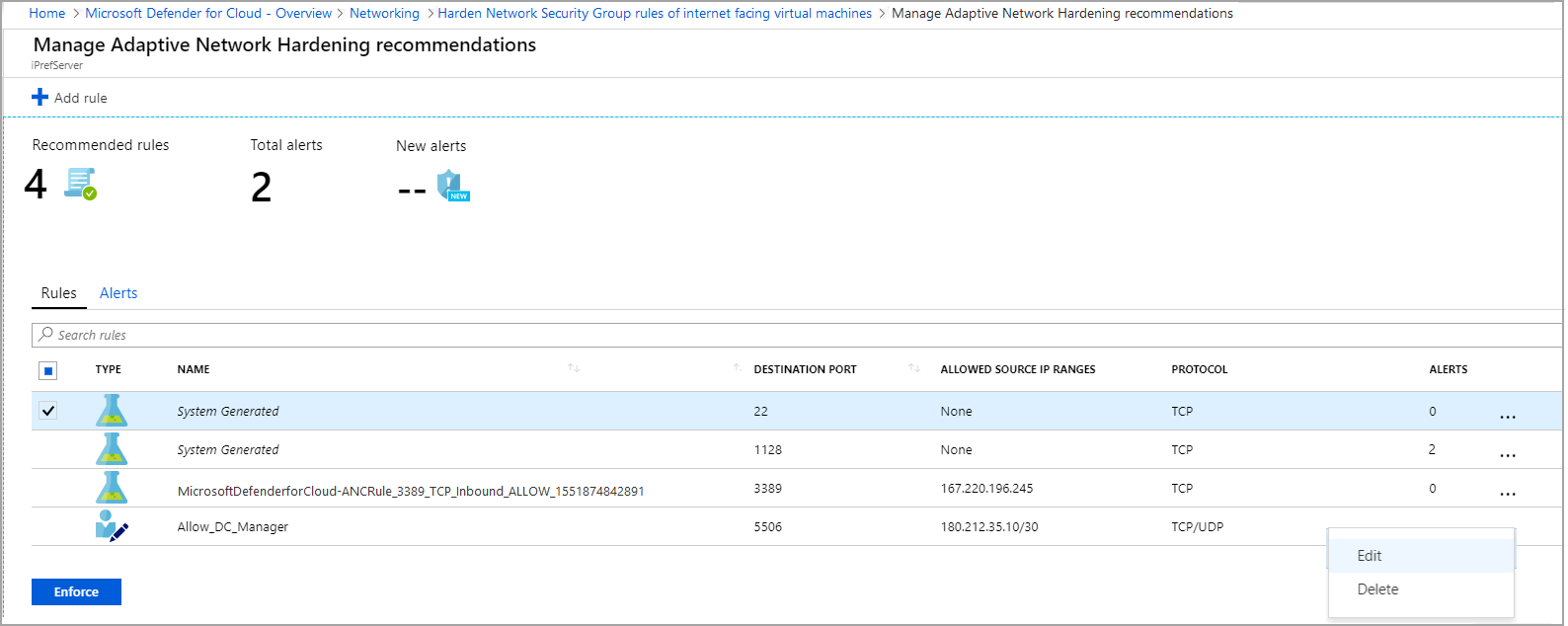

- Auf der Registerkarte Regeln werden die Regeln aufgeführt, die laut adaptiver Netzwerkhärtung hinzugefügt werden sollten.

- Auf der Registerkarte Warnungen werden die Warnungen aufgeführt, die aufgrund von eingehendem Datenverkehr für die Ressource generiert wurden, der nicht innerhalb des durch die empfohlenen Regeln zugelassenen IP-Adressbereichs liegt.

Optional können Sie die Regeln bearbeiten:

Wählen Sie die Regeln, die Sie auf die NSG anwenden möchten, und dann Erzwingen aus.

Tipp

Wenn die zulässigen Quell-IP-Adressbereiche als „Keine“ angezeigt werden, bedeutet dies, dass die empfohlene Regel eine Ablehnungsregel ist. Andernfalls handelt es sich um eine Zulassungsregel.

Hinweis

Die erzwungenen Regeln werden den Netzwerksicherheitsgruppen hinzugefügt, die den virtuellen Computer schützen. (Ein virtueller Computer kann durch eine Netzwerksicherheitsgruppe geschützt werden, die der Schnittstellenkarte zugeordnet ist, oder das Subnetz, in dem der virtuelle Computer befindet, oder beides.)

Ändern einer Regel

Die Parameter einer empfohlenen Regel können bei Bedarf geändert werden. So können Sie beispielsweise die empfohlenen IP-Adressbereiche ändern.

Im Folgenden finden Sie einige wichtige Richtlinien, die Sie beim Ändern einer Regel der adaptiven Netzwerkhärtung berücksichtigen sollten:

Regeln können nicht von Zulassen in Verweigern geändert werden.

Es können nur die Parameter von Regeln des Typs Zulassen geändert werden.

Das Erstellen und Ändern von Verweigerungsregeln erfolgt direkt in der NSG. Weitere Informationen finden Sie unter Erstellen, Ändern oder Löschen einer Netzwerksicherheitsgruppe.

Die einzige Regel vom Typ „Verweigern“, die hier ggf. angezeigt wird, ist eine Regel zum Verweigern des gesamten Datenverkehrs, und diese Regel kann nicht geändert werden. Sie kann allerdings gelöscht werden (siehe Löschen einer Regel). Informationen zu dieser Art von Regel finden Sie in den allgemeinen Fragen unter Wann sollte ich eine Regel „Verweigern des gesamten Datenverkehrs“ verwenden?.

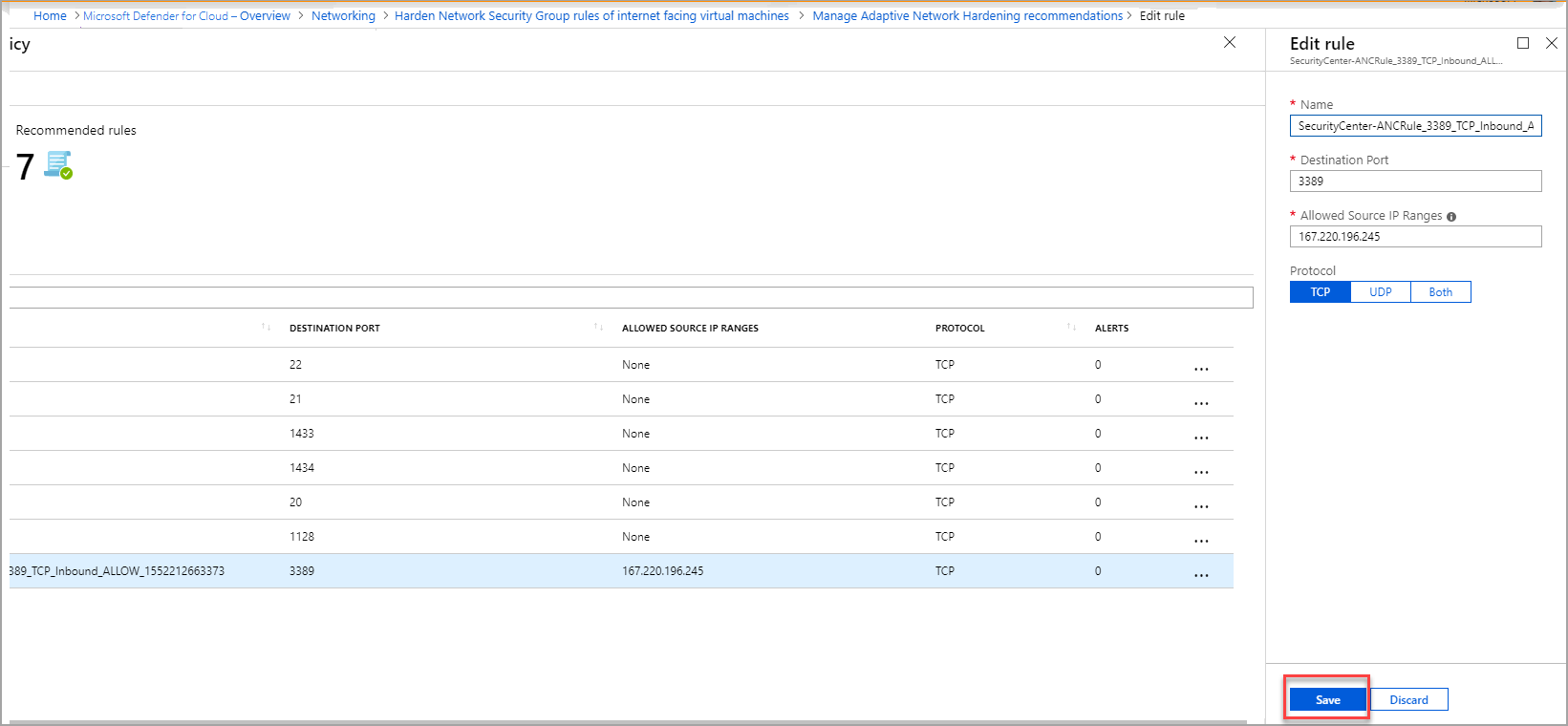

So ändern Sie eine Regel der adaptiven Netzwerkhärtung:

Um Parameter einer Regel zu ändern, wählen Sie auf der Registerkarte Regeln die drei Punkte (...) am Ende der Zeile der gewünschten Regel und anschließend Bearbeiten aus.

Aktualisieren Sie im Fenster Regel bearbeiten die Details, die Sie ändern möchten, und wählen Sie anschließend Speichern aus.

Hinweis

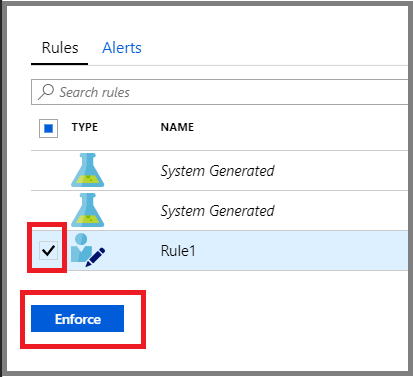

Nach dem Auswählen von Speichern haben Sie die Regel erfolgreich geändert. Allerdings haben Sie sie noch nicht auf die NSG angewendet. Um sie anzuwenden, müssen Sie die Regel in der Liste auswählen und Erzwingen auswählen (wie im nächsten Schritt beschrieben).

Wählen Sie in der Liste die aktualisierte Regel und dann Erzwingen aus, um die aktualisierte Regel anzuwenden.

Hinzufügen einer neuen Rolle

Sie können eine Zulassungsregel hinzufügen, die nicht von Defender für Cloud empfohlen wurde.

Hinweis

Nur Regeln vom Typ „Zulassen“ können hier hinzugefügt werden. Regeln vom Typ „Verweigern“ können direkt in der Netzwerksicherheitsgruppe hinzugefügt werden. Weitere Informationen finden Sie unter Erstellen, Ändern oder Löschen einer Netzwerksicherheitsgruppe.

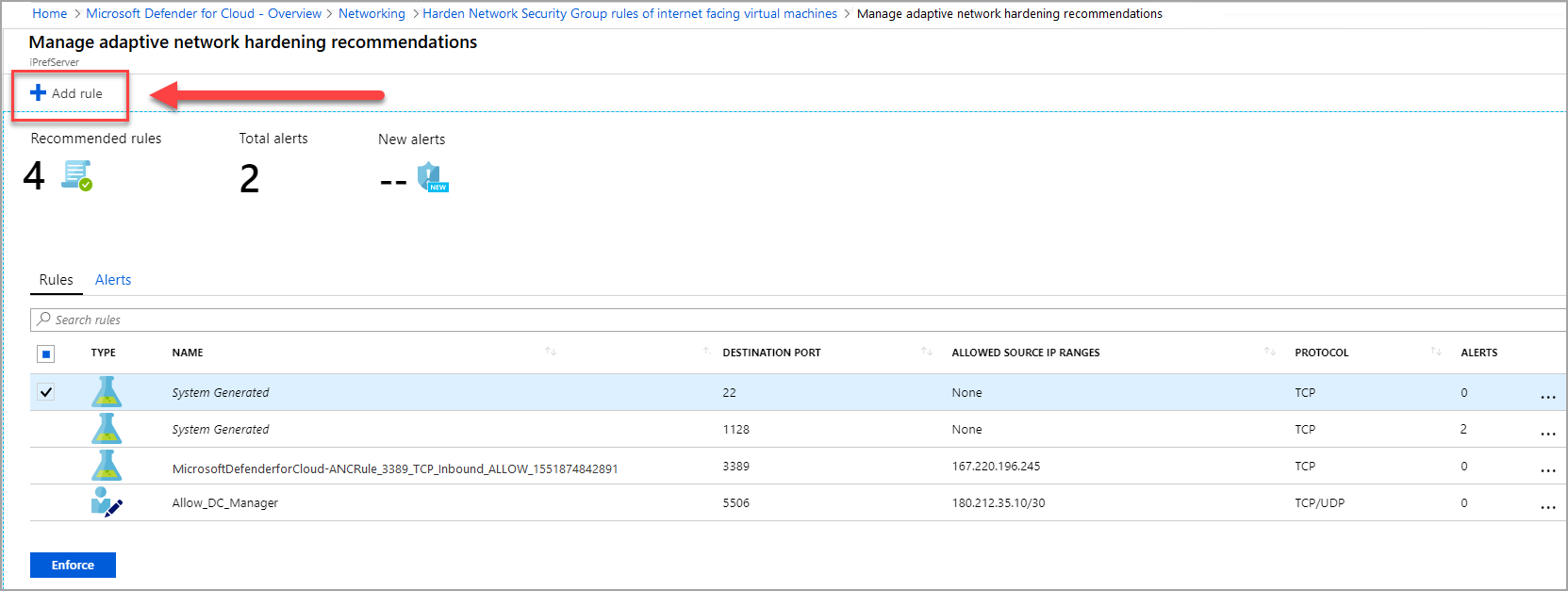

So fügen Sie eine Regel der adaptiven Netzwerkhärtung hinzu:

Wählen Sie in der Symbolleiste oben die Option Regel hinzufügen aus.

Geben Sie im Fenster Neue Regel die Details ein, und wählen Sie Hinzufügen aus.

Hinweis

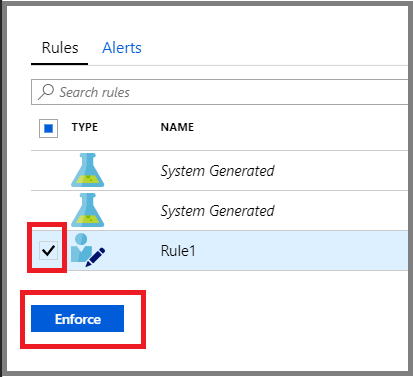

Nach dem Auswählen von Hinzufügen haben Sie die Regel erfolgreich hinzugefügt, und sie wird zusammen mit den anderen empfohlenen Regeln aufgeführt. Allerdings haben Sie sie noch nicht auf die NSG angewendet. Um sie zu aktivieren, müssen Sie die Regel in der Liste auswählen und dann Erzwingen auswählen (wie im nächsten Schritt beschrieben).

Wählen Sie in der Liste die neue Regel und dann Erzwingen aus, um die neue Regel anzuwenden.

Löschen einer Regel

Bei Bedarf können Sie eine empfohlene Regel für die aktuelle Sitzung löschen. Dies kann beispielsweise erforderlich sein, wenn Sie feststellen, dass eine vorgeschlagene Regel die Blockierung von zulässigem Datenverkehr zur Folge hätte.

So löschen Sie eine Regel der adaptiven Netzwerkhärtung für Ihre aktuelle Sitzung:

Wählen Sie auf der Registerkarte Regeln die drei Punkte (...) am Ende der Zeile der Regel und anschließend Löschen aus.

Nächster Schritt

- Sehen Sie sich allgemeine Fragen zur adaptiven Netzwerkhärtung an