Konfigurieren von Microsoft Defender für Containerkomponenten

Microsoft Defender für Cloud ist die cloudnative Lösung zum Schützen Ihrer Container.

Defender für Container schützt Ihre Cluster unabhängig davon, ob sie in folgenden Bereichen ausgeführt werden:

Azure Kubernetes Service (AKS) - Der verwaltete Dienst von Microsoft für die Entwicklung, Bereitstellung und Verwaltung von containerisierten Anwendungen.

Amazon Elastic Kubernetes Service (EKS) in einem verbundenen Amazon Web Services -Konto (AWS) - Der verwaltete Amazon-Dienst zum Ausführen von Kubernetes in AWS, ohne dass Sie Ihre eigene Kubernetes-Steuerungsebene oder -Knoten installieren, betreiben und verwalten müssen.

Google Kubernetes Engine (GKE) in einem GCP-Projekt (Connected Google Cloud Platform): Die verwaltete Google-Umgebung zum Bereitstellen, Verwalten und Skalieren von Anwendungen mithilfe der GCP-Infrastruktur.

Andere Kubernetes-Distributionen (mit Kubernetes mit Azure Arc-Unterstützung): Gemäß Cloud Native Computing Foundation (CNCF) zertifizierte Kubernetes-Cluster, die lokal oder auf IaaS gehostet werden. Weitere Informationen finden Sie unter Unterstützte Features nach Umgebung im Abschnitt Lokal/IaaS (Arc).

Erfahren Sie mehr über diesen Plan unter Übersicht zu Microsoft Defender für Container.

In diesen Artikeln erfahren Sie zunächst, wie Sie Ihre Container verbinden und schützen:

- Schützen Sie Ihre Azure-Container mit Defender for Containers

- Schützen Ihrer lokalen Kubernetes-Cluster mit Defender for Containers

- Schützen Ihrer Container auf Ihren Amazon Web Service (AWS)-Konten mit Defender for Container

- Schützen Ihrer Google Cloud Platform-Projektcontainer (GCP) mit Defender for Container

Weitere Informationen finden Sie auch in diesen Videos der Videoreihe „Defender for Cloud in the Field“:

- Microsoft Defender for Containers in einer Multicloudumgebung

- Schützen von Containern in GCP mit Microsoft Defender für Container

Hinweis

Die Unterstützung von Defender für Container für Arc-fähige Kubernetes-Cluster ist eine Vorschaufunktion. Die Previewfunktion ist gemäß Self-Service- und Aktivierungsprinzip verfügbar.

Vorschauversionen werden „wie besehen“ und „wie verfügbar“ bereitgestellt und sind von den Vereinbarungen zum Service Level und der eingeschränkten Garantie ausgeschlossen.

Weitere Informationen zu den unterstützten Betriebssystemen, der Funktionsverfügbarkeit, dem ausgehenden Proxy und mehr finden Sie in der Verfügbarkeit des Defender for Containers-Features.

Netzwerkanforderungen

Überprüfen Sie, ob die folgenden Endpunkte für den ausgehenden Zugriff konfiguriert sind, damit der Defender-Sensor eine Verbindung mit Microsoft Defender for Cloud herstellen kann, um Sicherheitsdaten und -ereignisse zu senden:

Sehen Sie sich die erforderlichen FQDNs/Anwendungsregeln für Microsoft Defender für Container an.

Standardmäßig haben AKS-Cluster uneingeschränkten ausgehenden Internetzugriff.

Netzwerkanforderungen

Achtung

Dieser Artikel bezieht sich auf CentOS, eine Linux-Distribution, die sich dem End-of-Life-Status (EOL) nähert. Sie sollten Ihre Nutzung entsprechend planen. Weitere Informationen finden Sie im CentOS End-of-Life-Leitfaden.

Überprüfen Sie, ob die folgenden Endpunkte für den ausgehenden Zugriff konfiguriert sind, damit der Defender-Sensor eine Verbindung mit Microsoft Defender for Cloud herstellen kann, um Sicherheitsdaten und -ereignisse zu senden:

Für Bereitstellungen öffentlicher Clouds:

| Azure Domain | Azure Government Domain | Microsoft Azure, betrieben von 21Vianet Domain | Port |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

Die folgenden Domänen sind nur erforderlich, wenn Sie ein relevantes Betriebssystem verwenden. Wenn Sie beispielsweise EKS-Cluster in AWS ausführen, müssen Sie die Amazon Linux 2 (Eks): Domain: "amazonlinux.*.amazonaws.com/2/extras/*" Domäne nur anwenden.

| Domain | Port | Betriebssystem des Hosts |

|---|---|---|

| amazonlinux.*.amazonaws.com/2/extras/* | 443 | Amazon Linux 2 |

| yum Standardrepositorys | - | RHEL / Centos |

| apt-Standardrepositorys | - | Debian |

Sie müssen auch die Netzwerkanforderungen für Kubernetes mit Azure Arc-Unterstützung validieren.

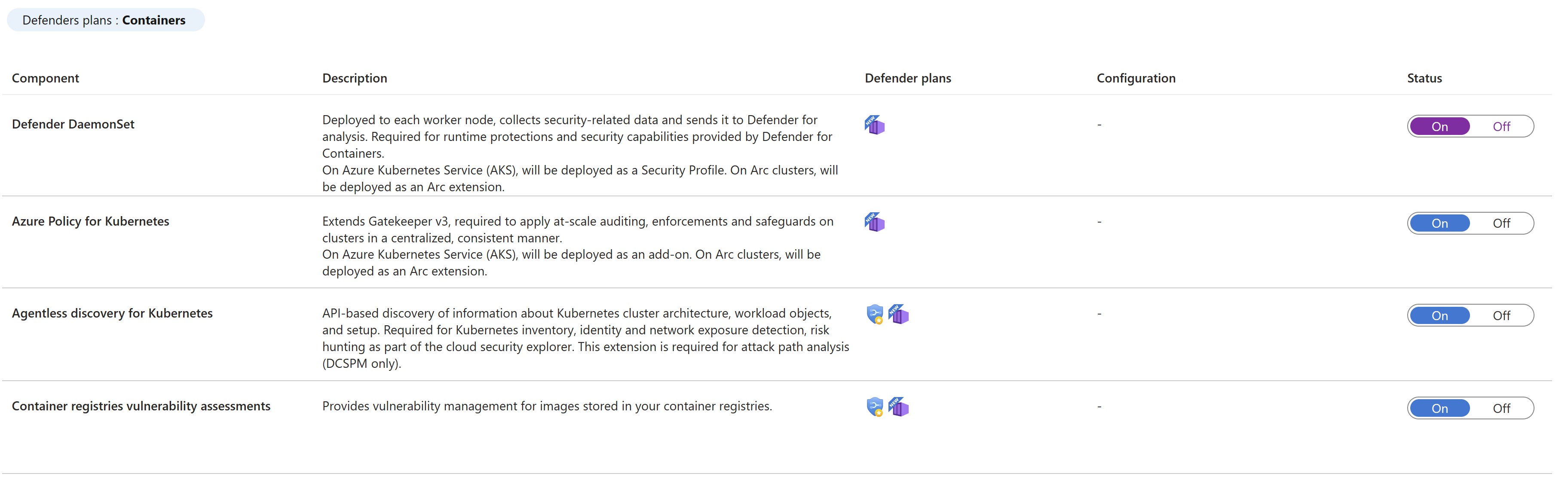

Aktivieren des Plans

So aktivieren Sie den Plan:

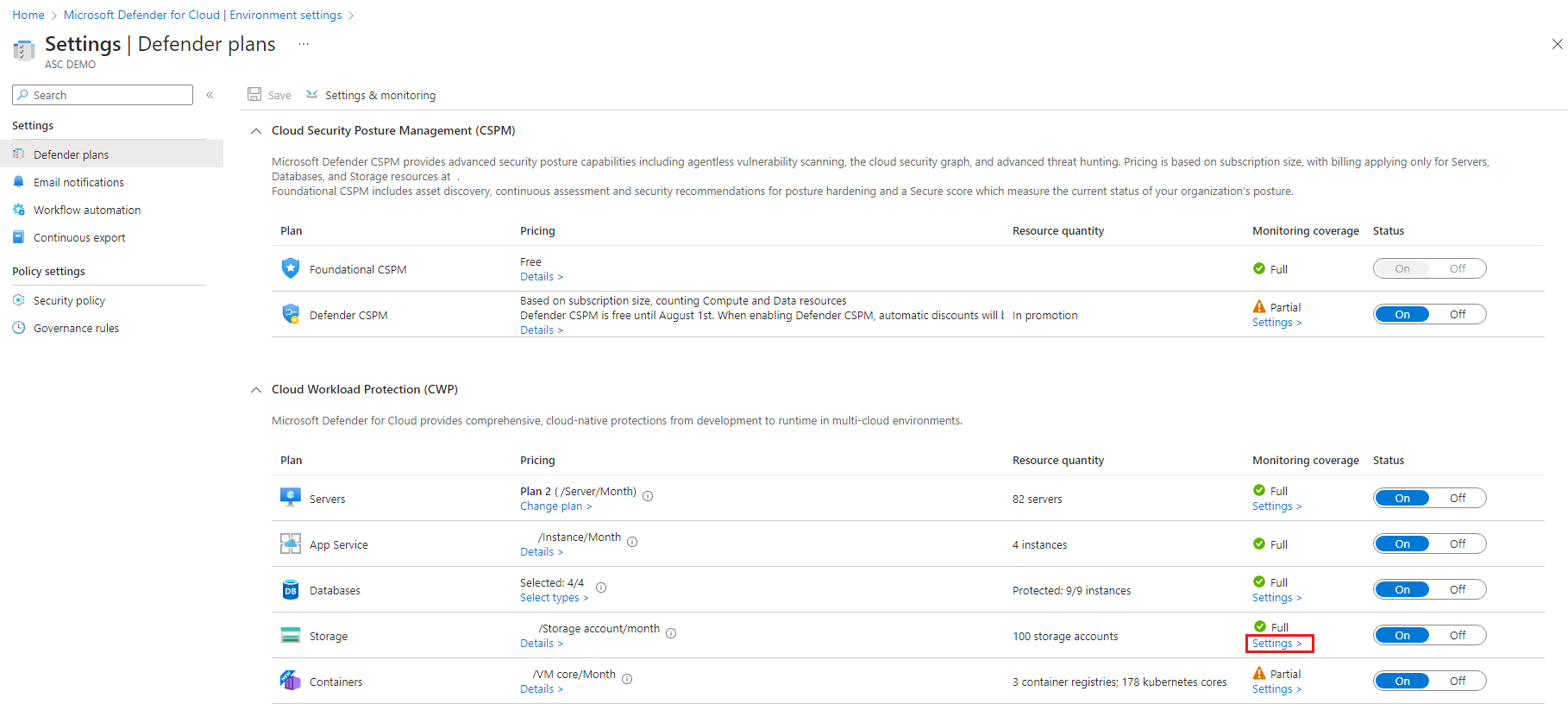

Öffnen Sie im Defender for Cloud-Menü die Seite „Einstellungen“, und wählen Sie das entsprechende Abonnement aus.

Wählen Sie auf der Seite Defender-Pläne die Option Defender for Containers und dann Einstellungen aus.

Tipp

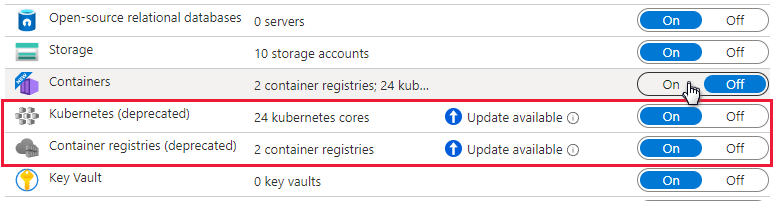

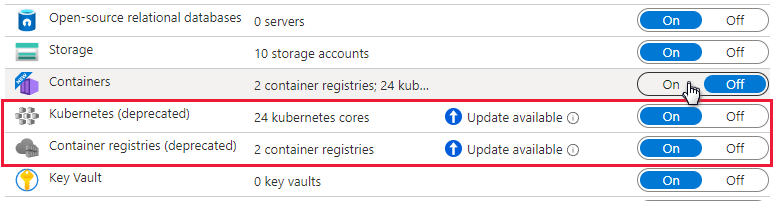

Wenn für das Abonnement bereits Defender für Kubernetes und/oder Defender für Container-Registrierungen aktiviert ist, wird ein Aktualisierungshinweis angezeigt. Andernfalls ist Defender für Container die einzige Option.

Aktivieren Sie die relevante Komponente, um sie zu aktivieren.

Hinweis

- Defender for Containers-Kunden, die vor August 2023 beigetreten sind und bei der Aktivierung des Plans keine Ermittlung ohne Agents für Kubernetes als Teil von Defender CSPM aktiviert haben, müssen die Ermittlung ohne Agents für die Kubernetes-Erweiterung innerhalb des Defender for Containers-Plans manuell aktivieren.

- Wenn Sie Defender for Containers deaktivieren, werden die Komponenten deaktiviert und nicht in weiteren Containern bereitgestellt, aber sie werden nicht aus Containern entfernt, in denen sie bereits installiert sind.

Aktivierungsmethode pro Funktion

Standardmäßig ist Microsoft Defender for Containers beim Aktivieren des Plans über das Azure-Portal so konfiguriert, dass automatisch alle Funktionen aktiviert und alle erforderlichen Komponenten installiert werden, um die im Rahmen des Plans angebotenen Schutzmaßnahmen bereitzustellen – einschließlich der Zuweisung eines Standardarbeitsbereichs.

Wenn Sie nicht alle Funktionen der Pläne aktivieren möchten, können Sie manuell auswählen, welche spezifischen Funktionen aktiviert werden sollen, indem Sie für den Plan Container die Option Konfiguration bearbeiten auswählen. Wählen Sie dann unter Einstellungen und Überwachung die Funktionen aus, die Sie aktivieren möchten. Darüber hinaus können Sie diese Konfiguration nach der Erstkonfiguration des Plans auf der Seite mit den Defender-Plänen ändern.

Ausführliche Informationen zur Aktivierungsmethode für jede Funktion finden Sie in der Supportmatrix.

Rollen und Berechtigungen

Erfahren Sie mehr über die Rollen, die zum Bereitstellen von Defender for Containers-Erweiterungen verwendet werden.

Zuweisen eines benutzerdefinierten Arbeitsbereichs für den Defender-Sensor

Über Azure Policy können Sie einen benutzerdefinierten Arbeitsbereich zuweisen.

Manuelle Bereitstellung des Defender-Sensors oder Azure Policy-Agents ohne automatische Bereitstellung mithilfe von Empfehlungen

Funktionen, die eine Sensorinstallation erfordern, können auch in einem oder mehreren Kubernetes-Clustern bereitgestellt werden. Verwenden Sie dazu die entsprechende Empfehlung:

| Sensor | Empfehlung |

|---|---|

| Defender-Sensor für Kubernetes | Für den Azure Kubernetes Service-Cluster sollte das Defender-Profil aktiviert sein |

| Defender-Sensor für Kubernetes mit Arc-Unterstützung | Azure Arc-fähige Kubernetes-Cluster sollten die Defender-Erweiterung installiert haben. |

| Azure Policy-Agent für Kubernetes | Für Azure Kubernetes Service Cluster muss das Azure Policy-Add-On für Kubernetes installiert sein |

| Azure Policy-Agent für Kubernetes mit Arc-Unterstützung | Azure Arc-fähigen Kubernetes-Cluster sollten die Azure Policy-Erweiterung installiert haben |

Führen Sie die folgenden Schritte aus, um den Defender-Sensor in bestimmten Clustern bereitzustellen:

Öffnen Sie auf der Empfehlungsseite von Microsoft Defender for Cloud die Sicherheitskontrolle Erweiterte Sicherheit aktivieren, oder suchen Sie direkt nach einer der oben genannten Empfehlungen. (Sie können auch die oben genannten Links verwenden, um die Empfehlung direkt zu öffnen.)

Zeigen Sie alle Cluster ohne Sensor über die Registerkarte „Fehlerhaft“ an.

Wählen Sie die Cluster aus, in denen der gewünschte Sensor bereitgestellt werden soll, und wählen Sie Reparieren aus.

Wählen Sie X Ressourcen reparieren aus.

Bereitstellen des Defender-Sensors – alle Optionen

Sie können den Plan für Defender für Container aktivieren und alle relevanten Komponenten über das Azure-Portal, die REST-API oder mit einer Resource Manager-Vorlage bereitstellen. Wählen Sie die relevante Registerkarte aus, um ausführliche Schritte anzuzeigen.

Nach Bereitstellung des Defender-Sensors wird automatisch ein Standardarbeitsbereich zugewiesen. Über Azure Policy können Sie anstelle des Standardarbeitsbereichs einen benutzerdefinierten Arbeitsbereich zuweisen.

Hinweis

Der Defender-Sensor, der für jeden Knoten bereitgestellt wird, bietet Runtimeschutz und erfasst mithilfe der eBPF-Technologie Signale von Knoten.

Verwenden der Schaltfläche „Korrigieren“ aus der Defender für Cloud-Empfehlung

Mit einem optimierten, reibungslosen Prozess können Sie die Azure-Portal-Seiten verwenden, um den Defender für den Cloud-Plan zu aktivieren und die automatische Bereitstellung aller erforderlichen Komponenten zum Schutz Ihrer Kubernetes-Cluster im großen Stil einzurichten.

Eine dedizierte Empfehlung in Defender für Cloud bietet Folgendes:

- Sichtbarkeit darüber, in welchem Ihrer Cluster der Defender-Sensor bereitgestellt wird

- Schaltfläche Reparieren zur Bereitstellung in diesen Cluster ohne den Sensor

Öffnen Sie auf der Empfehlungsseite von Microsoft Defender für Cloud die Sicherheitskontrolle zum Aktivieren der erhöhten Sicherheit.

Verwenden Sie den Filter, um die Empfehlung mit dem Namen Azure Arc Kubernetes-Cluster sollten das Defender-Profil aktiviert haben zu finden.

Tipp

Beachten Sie in der Aktionsspalte das Symbol Korrigieren.

Wählen Sie die Cluster aus, um die Details der fehlerfreien und fehlerhaften Ressourcen anzuzeigen: Cluster mit und ohne Sensor.

Wählen Sie in der Liste fehlerhafter Ressourcen einen Cluster aus, und klicken Sie auf Korrigieren, um den Bereich mit den Korrekturbestätigungen zu öffnen.

Wählen Sie X Ressourcen reparieren aus.

Aktivieren des Plans

So aktivieren Sie den Plan:

Öffnen Sie im Defender for Cloud-Menü die Seite „Einstellungen“, und wählen Sie das entsprechende Abonnement aus.

Wählen Sie auf der Seite Defender-Pläne die Option Defender for Containers und dann Einstellungen aus.

Tipp

Wenn für das Abonnement bereits Defender für Kubernetes oder Defender für Container-Registrierungen aktiviert ist, wird ein Aktualisierungshinweis angezeigt. Andernfalls ist Defender für Container die einzige Option.

Aktivieren Sie die relevante Komponente, um sie zu aktivieren.

Hinweis

Wenn Sie Defender for Containers deaktivieren, werden die Komponenten deaktiviert und nicht in weiteren Containern bereitgestellt, aber sie werden nicht aus Containern entfernt, in denen sie bereits installiert sind.

Standardmäßig ist Microsoft Defender for Containers beim Aktivieren des Plans über das Azure-Portal so konfiguriert, dass erforderliche Komponenten automatisch installiert werden, sodass die im Rahmen des Plans angebotenen Schutzmaßnahmen bereitgestellt und ein Standardarbeitsbereich zugewiesen wird.

Wenn Sie die automatische Installation von Komponenten während des Onboardingprozesses deaktivieren möchten, wählen Sie für den Plan Container die Option Konfiguration bearbeiten aus. Die erweiterten Optionen werden geöffnet, und Sie können die automatische Installation für jede Komponente deaktivieren.

Darüber hinaus können Sie diese Konfiguration auf der Seite Defender-Pläne ändern.

Hinweis

Wenn Sie zu einem beliebigen Zeitpunkt den Plan deaktivieren möchten, nachdem Sie ihn wie oben gezeigt über das Portal aktiviert haben, müssen Sie Defender für Container-Komponenten, die auf Ihren Clustern bereitgestellt wurden, manuell deaktivieren.

Über Azure Policy können Sie einen benutzerdefinierten Arbeitsbereich zuweisen.

Wenn Sie die automatische Installation von Komponenten deaktivieren, können Sie die Komponente ganz einfach mithilfe der entsprechenden Empfehlung für einen oder mehrere Cluster bereitstellen:

- Richtlinien-Add-on für Kubernets - Für Azure Kubernetes Service Cluster muss das Azure Policy-Add-On für Kubernetes installiert sein

- Azure Kubernetes Service-Profil - Für den Azure Kubernetes Service-Cluster sollte das Azure Defender-Profil aktiviert sein

- Azure Arc-fähige Kubernetes-Erweiterung - Azure Arc-fähigen Kubernetes-Cluster sollten die Defender-Erweiterung installiert haben

- Policy-Erweiterung für Kubernetes mit Azure Arc-Unterstützung: Für Kubernetes-Cluster mit Azure Arc-Unterstützung muss die Azure Policy-Erweiterung installiert sein.

Erfahren Sie mehr über die Rollen, die zum Bereitstellen von Defender for Containers-Erweiterungen verwendet werden.

Voraussetzungen

Vor der Bereitstellung des Sensors sollten Sie Folgendes sicherstellen:

- Die Kubernetes-Cluster sind mit Azure Arc verbunden.

- Vergewissern Sie sich, dass die in der Dokumentation zu generischen Clustererweiterungen aufgeführten Voraussetzungen erfüllt sind.

Bereitstellen des Defender-Sensors

Sie können den Defender-Sensor mit verschiedenen Methoden bereitstellen. Wählen Sie die relevante Registerkarte aus, um ausführliche Schritte anzuzeigen.

Verwenden der Schaltfläche „Korrigieren“ aus der Defender für Cloud-Empfehlung

Eine dedizierte Empfehlung in Defender für Cloud bietet Folgendes:

- Sichtbarkeit darüber, in welchem Ihrer Cluster der Defender-Sensor bereitgestellt wird

- Schaltfläche Reparieren zur Bereitstellung in diesen Cluster ohne den Sensor

Öffnen Sie auf der Empfehlungsseite von Microsoft Defender für Cloud die Sicherheitskontrolle zum Aktivieren der erhöhten Sicherheit.

Verwenden Sie den Filter, um die Empfehlung mit dem Namen Azure Arc-aktivierte Kubernetes-Cluster sollten die Defender für Cloud-Erweiterung installiert haben zu finden.

Tipp

Beachten Sie in der Aktionsspalte das Symbol Korrigieren.

Wählen Sie den Sensor aus, um Details zu den fehlerfreien und fehlerhaften Ressourcen anzuzeigen: Cluster mit und ohne Sensor.

Wählen Sie in der Liste fehlerhafter Ressourcen einen Cluster aus, und klicken Sie auf Korrigieren, um den Bereich mit den Korrekturoptionen zu öffnen.

Wählen Sie den relevanten Log Analytics-Arbeitsbereich aus, und klicken Sie auf x Ressource korrigieren.

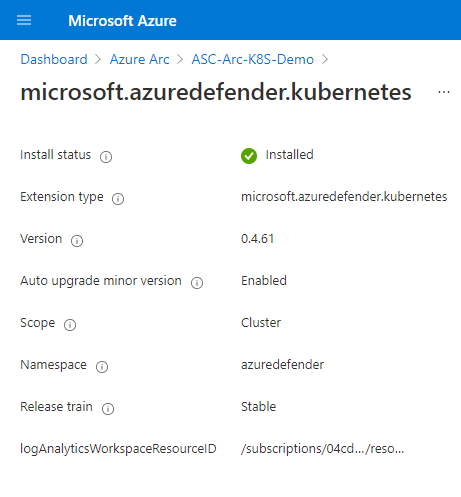

Überprüfen der Bereitstellung

Um sicherzustellen, dass der Defender-Sensor in Ihrem Cluster installiert ist, führen Sie die Schritte auf einer der folgenden Registerkarten aus:

Verwenden der Defender for Cloud-Empfehlung zum Überprüfen des Status Ihres Sensors

Öffnen Sie auf der Empfehlungsseite von Microsoft Defender für Cloud die Sicherheitskontrolle Microsoft Defender für Cloud aktivieren.

Wählen Sie die Empfehlung mit dem Namen Azure Arc-aktivierte Kubernetes-Cluster sollten die Microsoft Defender für Cloud-Erweiterung installiert haben aus.

Überprüfen Sie, ob für den Cluster, in dem Sie den Sensor bereitgestellt haben, der Zustand Fehlerfrei angezeigt wird.

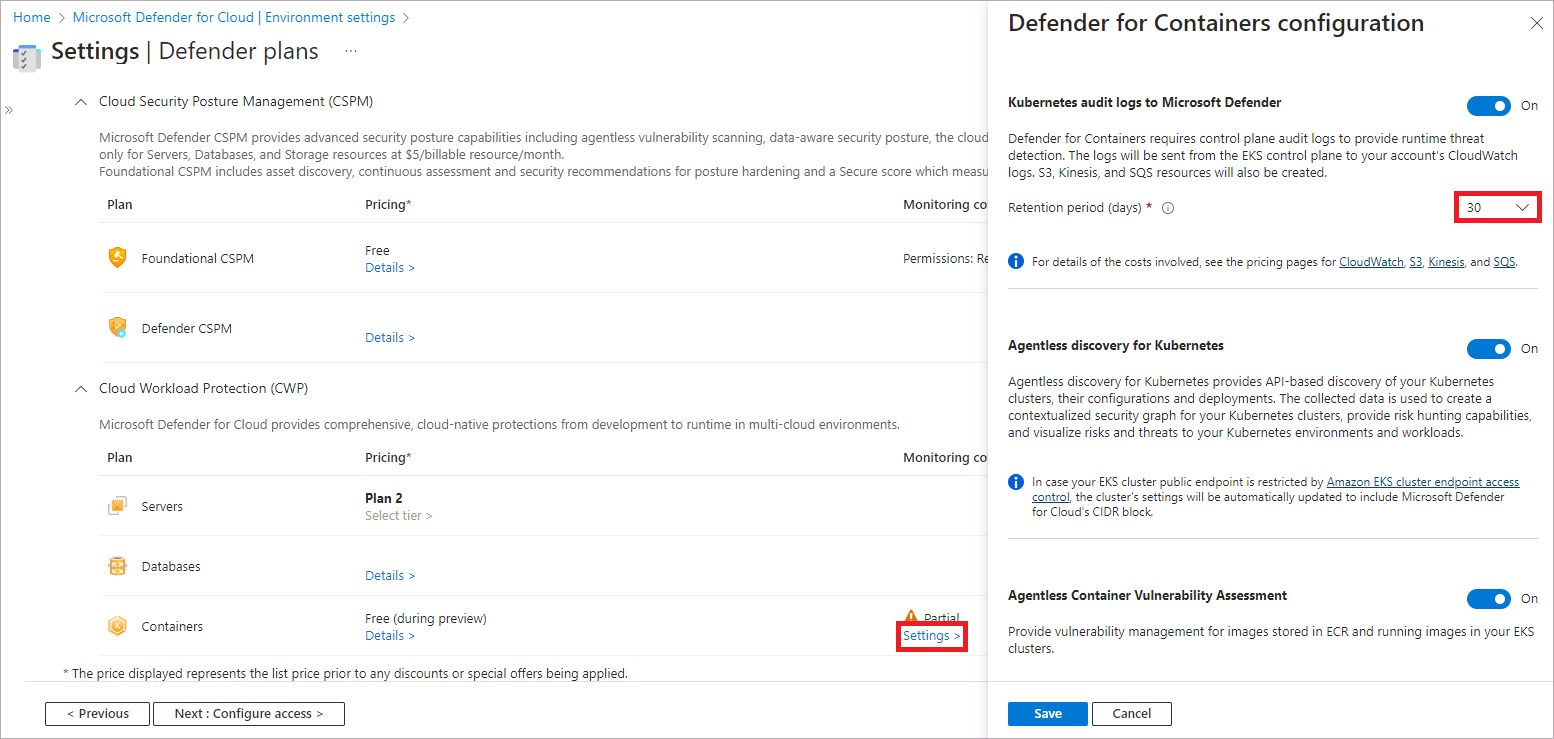

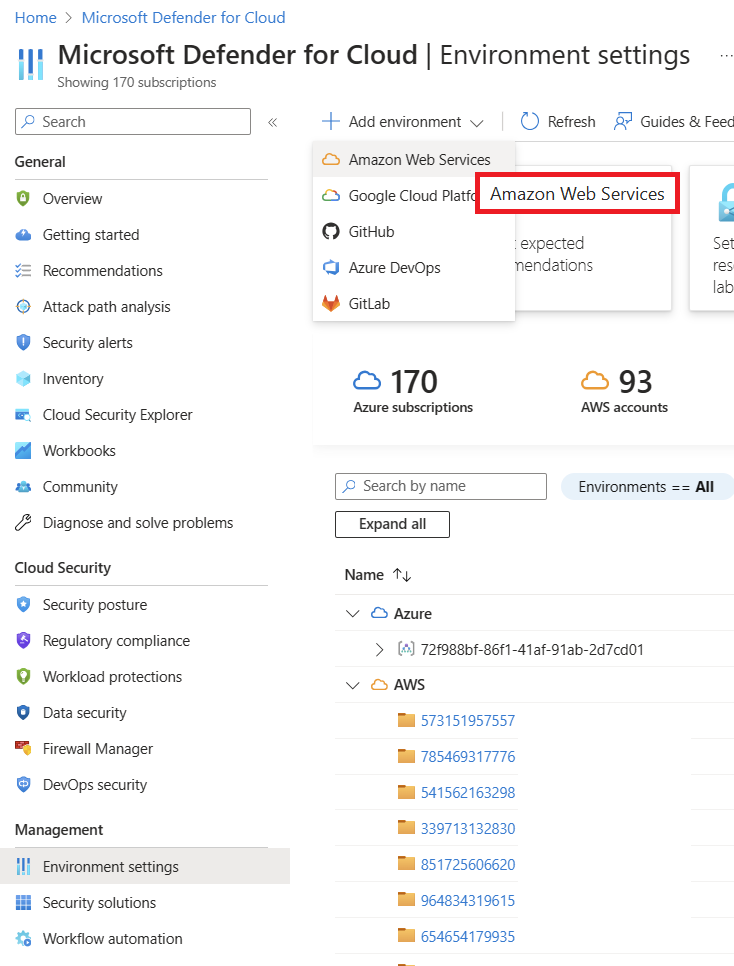

Aktivieren des Plans

Wichtig

- Wenn Sie noch kein AWS-Konto verbunden haben, stellen Sie eine Verbindung Ihrer AWS-Konten mit Microsoft Defender für Cloud her.

- Wenn Sie den Plan bereits für Ihren Connector aktiviert haben und Sie optionale Konfigurationen ändern oder neue Funktionen aktivieren möchten, fahren Sie direkt mit Schritt 4 fort.

Aktivieren Sie zum Schützen Ihrer EKS-Cluster den Containerplan für den relevanten Konto-Connector:

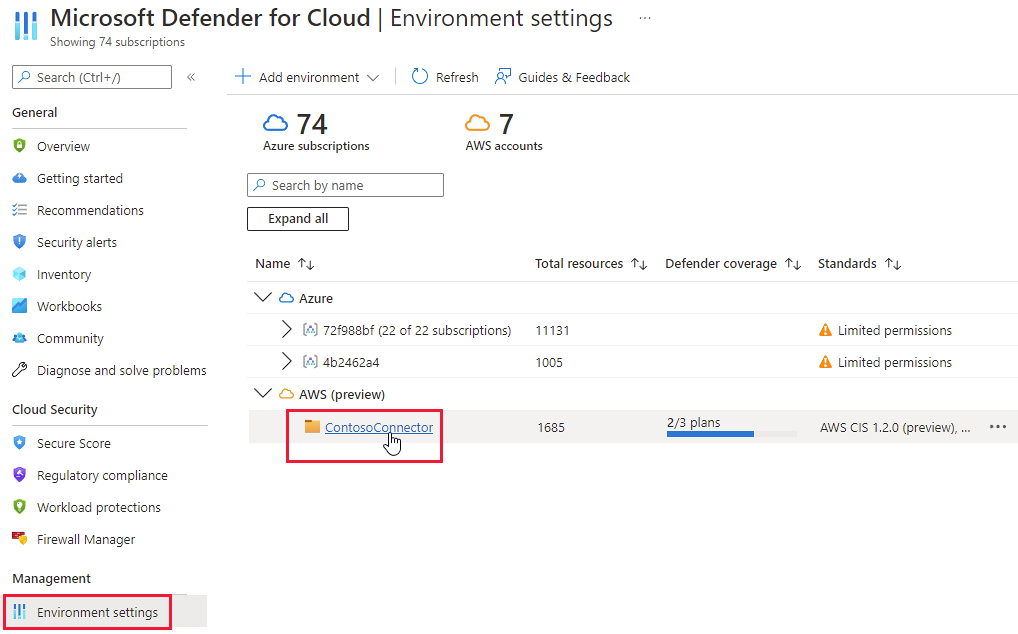

Öffnen Sie im Menü von Defender für Cloud Umgebungseinstellungen.

Wählen Sie den AWS-Connector aus.

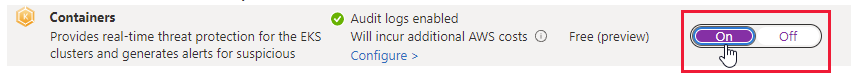

Vergewissern Sie sich, dass die Umschaltfläche für den Container Plan auf Anfestgelegt ist.

Um optionale Konfigurationen für den Plan zu ändern, wählen Sie Einstellungen aus.

Defender für Container erfordert Steuerungsebenenüberwachungsprotokolle, um Laufzeit-Bedrohungsschutz bereitzustellen. Wenn Sie Kubernetes-Überwachungsprotokolle an Microsoft Defender senden möchten, schalten Sie die Einstellung auf Ein um. Um den Aufbewahrungszeitraum für Ihre Überwachungsprotokolle zu ändern, geben Sie den erforderlichen Zeitrahmen ein.

Hinweis

Wenn Sie diese Konfiguration deaktivieren, wird das

Threat detection (control plane)-Feature deaktiviert. Erfahren Sie mehr über die Verfügbarkeit von Features.Agentless Discovery für Kubernetes bietet API-basierte Ermittlung Ihrer Kubernetes-Cluster. Um die Agentenlose Discovery für Kubernetes-Funktion zu aktivieren, schalten Sie die Einstellung auf An um.

Die Sicherheitsrisikobewertung für agentenlose Container bietet Sicherheitsrisikoverwaltung für Images, die in ECR gespeichert sind und Images, die auf Ihren EKS-Clustern laufen. Um das Feature Sicherheitsrisikobewertung für agentenlose Container zu aktivieren, stellen Sie die Einstellung auf An.

Fahren Sie mit den restlichen Seiten des Connector-Assistenten fort.

Wenn Sie das Feature Agentenlose Discovery für Kubernetes aktivieren, müssen Sie dem Cluster Steuerungsebenenberechtigungen erteilen. Wählen Sie dazu eine der folgenden Methoden:

Führen Sie dieses Python-Skript aus, um die Berechtigungen zu erteilen. Das Skript fügt die Defender for Cloud-Rolle MDCContainersAgentlessDiscoveryK8sRole der aws-auth ConfigMap der EKS-Cluster hinzu, die Sie integrieren möchten.

Gewähren Sie jedem Amazon EKS-Cluster die MDCContainersAgentlessDiscoveryK8sRole-Rolle mit der Möglichkeit, mit dem Cluster zu interagieren. Melden Sie sich bei allen vorhandenen und neu erstellten Clustern mit eksctl an und führen Sie das folgende Skript aus:

eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsWeitere Informationen finden Sie unter Aktivieren des IAM-Prinzipalzugriffs auf Ihren Cluster.

Kubernetes mit Azure Arc-Unterstützung, der Defender-Sensor und Azure Policy für Kubernetes müssen in Ihren EKS-Clustern installiert sein und ausgeführt werden. Es gibt eine dedizierte Defender für Cloud-Empfehlung, um diese Erweiterungen (und bei Bedarf Azure Arc) zu installieren:

EKS clusters should have Microsoft Defender's extension for Azure Arc installed

Führen Sie für jede der Empfehlungen die folgenden Schritte aus, um die erforderlichen Erweiterungen zu installieren.

Installieren der erforderlichen Erweiterungen:

Suchen Sie auf der Seite Empfehlungen von Defender für Cloud anhand des Namens nach einer der Empfehlungen.

Wählen Sie einen fehlerhaften Cluster aus.

Wichtig

Sie müssen die Cluster nacheinander auswählen.

Wählen Sie die Cluster nicht über die verlinkten Namen aus, sondern wählen Sie eine beliebige andere Stelle in der betreffenden Zeile.

Wählen Sie Korrigieren aus.

Defender für Cloud generiert ein Skript in der Sprache Ihrer Wahl: Wählen Sie Bash (für Linux) oder PowerShell (für Windows) aus.

Wählen Sie Wartungslogik herunterladen aus.

Führen Sie das generierte Skript in Ihrem Cluster aus.

Wiederholen Sie die Schritte „a“ bis „f“ für die zweite Empfehlung.

Anzeigen von Empfehlungen und Warnungen für Ihre EKS-Cluster

Tipp

Sie können Containerwarnungen simulieren, indem Sie die Anweisungen in diesem Blogbeitrag befolgen.

Verwenden Sie zum Anzeigen der Warnungen und Empfehlungen für Ihre EKS-Cluster die Filter auf den Seiten „Warnungen“, „Empfehlungen“ und „Bestand“, um nach dem Ressourcentyp AWS EKS-Cluster zu filtern.

Bereitstellen des Defender-Sensors

Führen Sie die folgenden Schritte aus, um den Defender-Sensor in Ihren AWS-Clustern bereitzustellen:

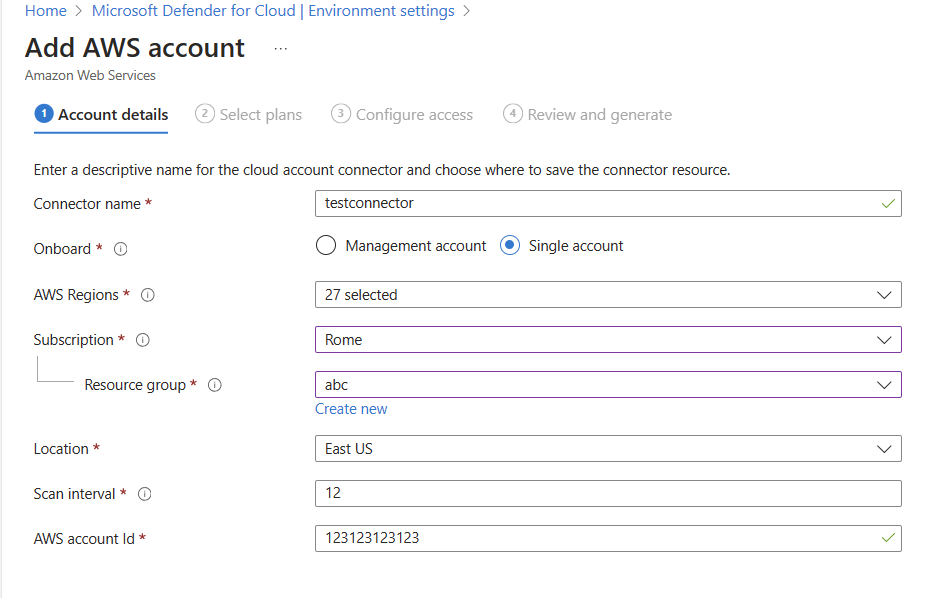

Navigieren Sie zu Microsoft Defender for Cloud –>Umgebungseinstellungen –>Umgebung hinzufügen –>Amazon Web Services.

Geben Sie die Kontodetails ein.

Wechseln Sie zu Pläne auswählen, öffnen Sie den Containers-Plan, und stellen Sie sicher, dass die Option Automatische Bereitstellung des Defender-Sensors für Azure Arc aktiviert ist.

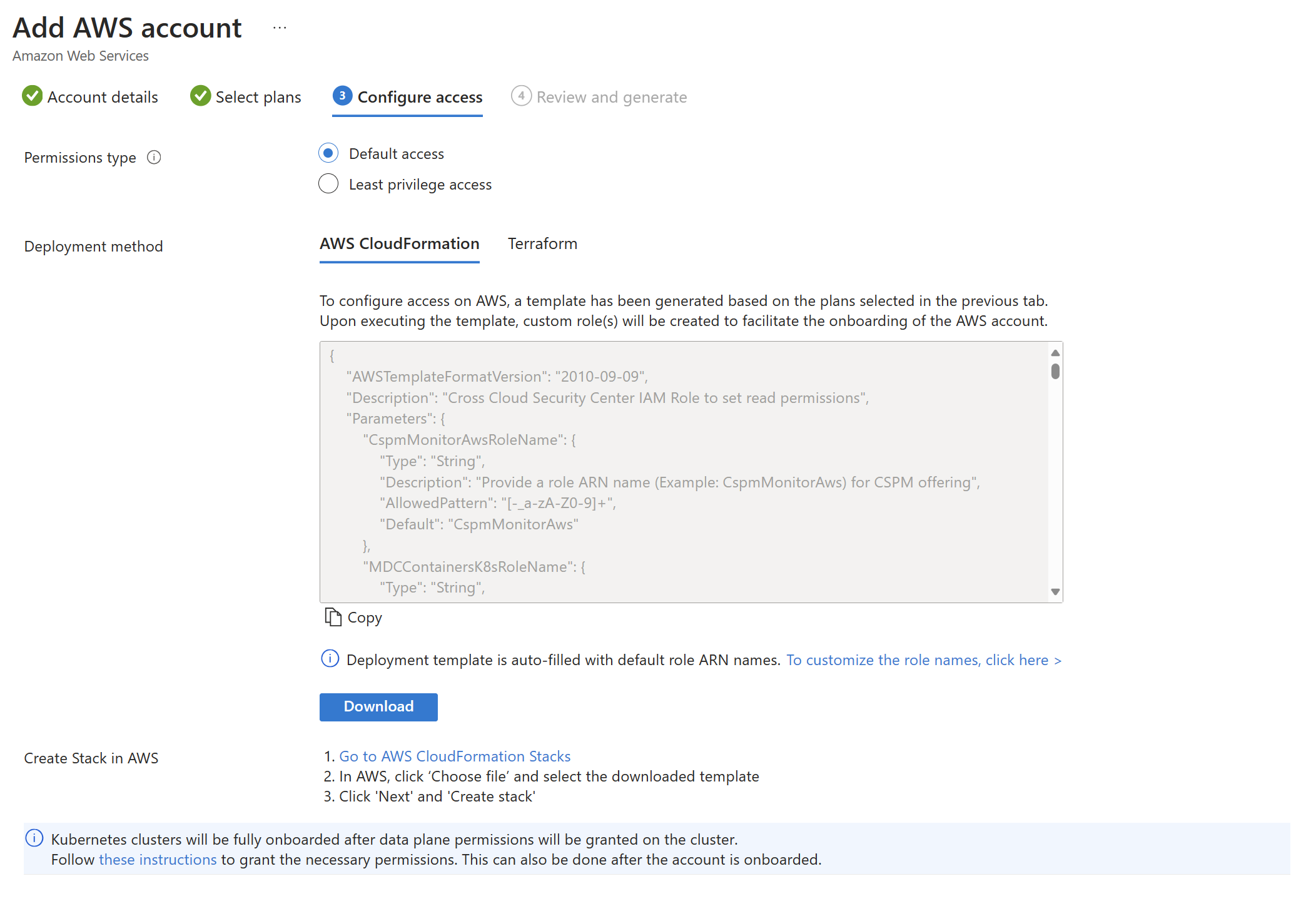

Wechseln Sie zu Zugriff konfigurieren, und führen Sie die entsprechenden Schritte aus.

Nachdem die CloudFormation-Vorlage erfolgreich bereitgestellt wurde, klicken Sie auf Erstellen.

Hinweis

Sie können einen bestimmten AWS-Cluster von der automatischen Bereitstellung ausschließen. Wenden Sie für die Sensorbereitstellung das ms_defender_container_exclude_agents-Tag auf die Ressource mit dem Wert true an. Wenden Sie bei der Bereitstellung ohne Agent das ms_defender_container_exclude_agentless-Tag auf die Ressource mit dem Wert true an.

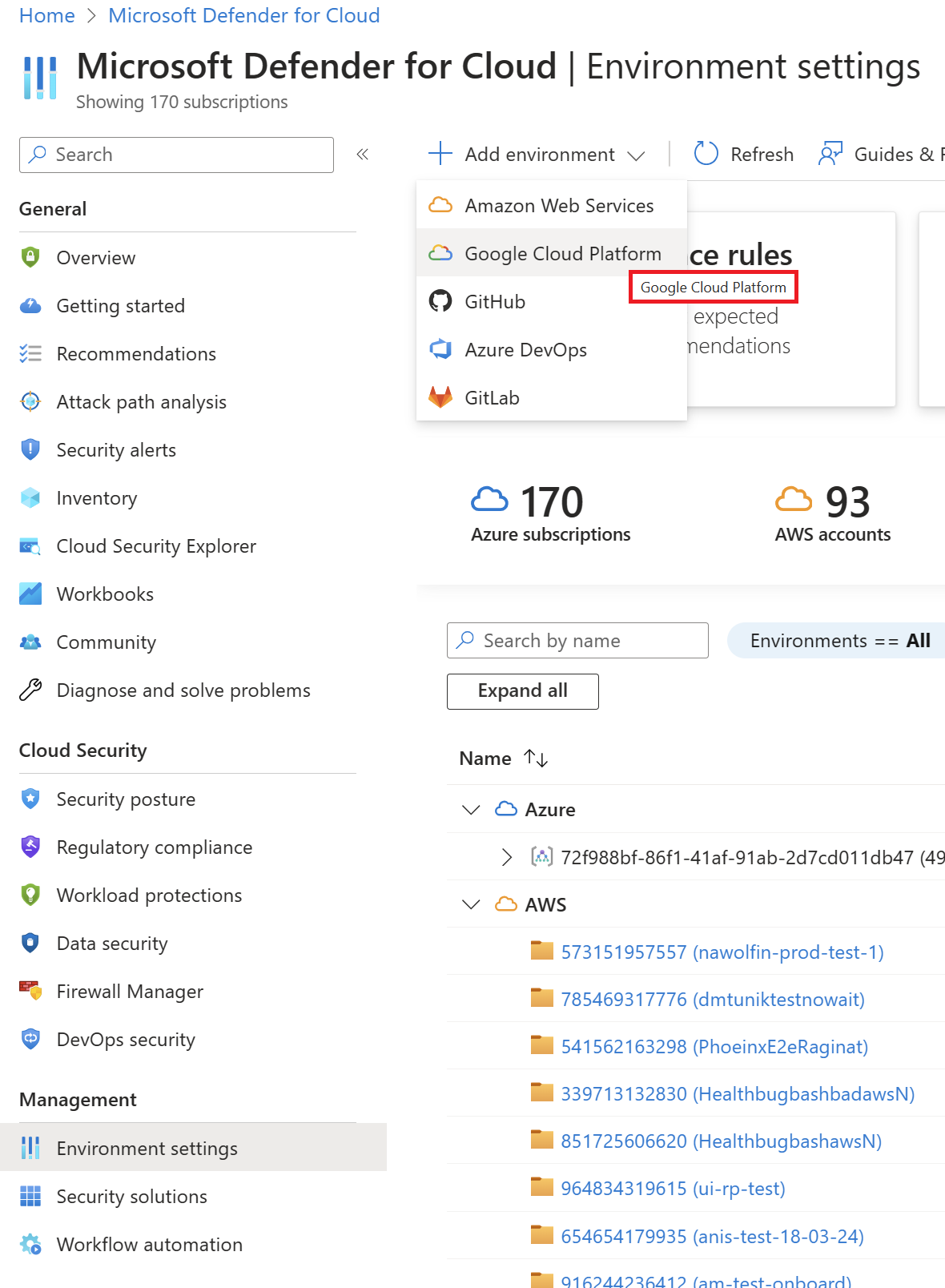

Aktivieren des Plans

Wichtig

Wenn Sie noch kein GCP-Projekt verbunden haben, stellen Sie eine Verbindung Ihrer GCP-Projekte mit Microsoft Defender für Cloud her.

Zum Schutz Ihrer GKE-Cluster müssen Sie den Containerplan für das relevante GCP-Projekt aktivieren.

Hinweis

Stellen Sie sicher, dass Sie über keine Azure-Richtlinien verfügen, die die Arc-Installation verhindern.

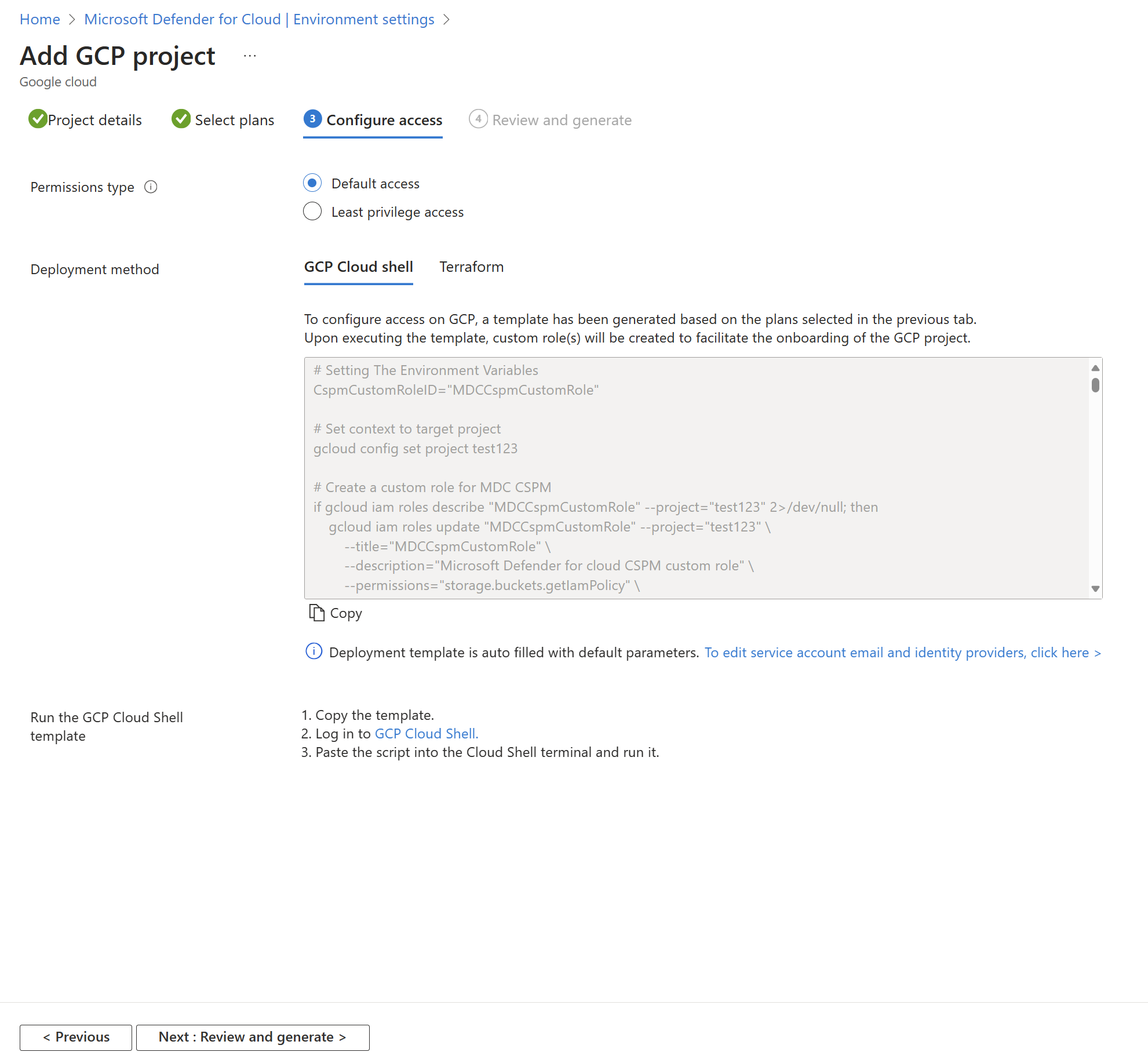

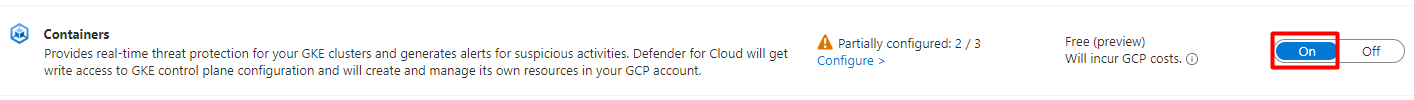

Schützen von GKE-Clustern (Google Kubernetes Engine):

Melden Sie sich beim Azure-Portal an.

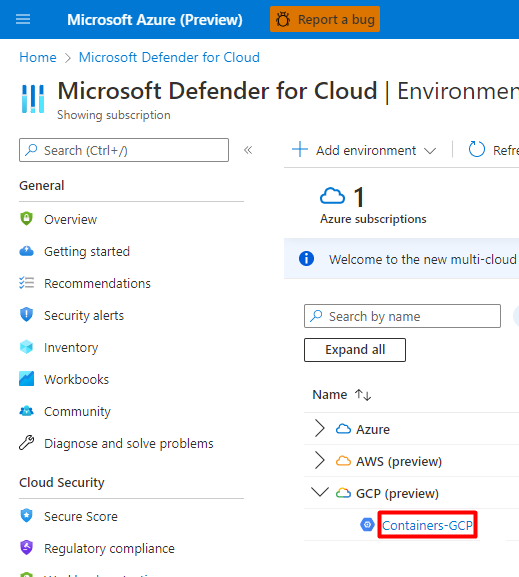

Navigieren Sie zu Microsoft Defender für Cloud>Umgebungseinstellungen.

Auswählen des relevanten GCP-Connectors

Wählen Sie die Schaltfläche Weiter: Pläne auswählen> aus.

Stellen Sie sicher, dass der Containerplan aktiviert ist.

Um optionale Konfigurationen für den Plan zu ändern, wählen Sie Einstellungen aus.

Kubernetes-Überwachungsprotokolle für Defender for Cloud: Standardmäßig aktiviert. Diese Konfiguration ist nur auf der GCP-Projektebene verfügbar. Es ermöglicht die Sammlung der Überwachungsprotokolldaten ohne Agent über die GCP-Cloudprotokollierung für das Microsoft Defender for Cloud-Back-End zur weiteren Analyse. Defender für Container erfordert Steuerungsebenenüberwachungsprotokolle, um Laufzeit-Bedrohungsschutz bereitzustellen. Um Kubernetes-Überwachungsprotokolle an Microsoft Defender zu senden, legen Sie die Einstellung auf Ein fest.

Hinweis

Wenn Sie diese Konfiguration deaktivieren, wird das

Threat detection (control plane)-Feature deaktiviert. Erfahren Sie mehr über die Verfügbarkeit von Features.Automatische Bereitstellung des Defender-Sensors für Azure Arc und Automatische Bereitstellung der Azure Policy-Erweiterung für Azure Arc: Diese Optionen sind standardmäßig aktiviert. Sie können Kubernetes mit Azure Arc-Unterstützung und die Erweiterungen auf drei Arten in Ihren GKE-Clustern installieren:

- Aktivieren Sie die automatische Bereitstellung von Defender for Containers auf Projektebene, wie in den Anweisungen in diesem Abschnitt beschrieben. Diese Methode wird empfohlen.

- Verwenden Sie Defender for Cloud-Empfehlungen für die Installation pro Cluster. Sie werden auf der Seite mit den Microsoft Defender for Cloud-Empfehlungen angezeigt. Erfahren Sie mehr über das Bereitstellen der Lösung in bestimmten Clustern.

- Installieren Sie Kubernetes mit Arc-Unterstützung und Erweiterungen manuell.

Ermittlung ohne Agents für Kubernetes bietet eine API-basierte Ermittlung Ihrer Kubernetes-Cluster. Um die Ermittlung ohne Agents für Kubernetes zu aktivieren, legen Sie die Einstellung auf Ein fest.

Die Sicherheitsrisikobewertung ohne Agent für Container bietet Sicherheitsrisikomanagement für Images, die in Google Registries (GAR und GCR) gespeichert sind, und für Images, die in Ihren GKE-Clustern ausgeführt werden. Um das Feature Sicherheitsrisikobewertung ohne Agent für Container zu aktivieren, legen Sie die Einstellung auf Ein fest.

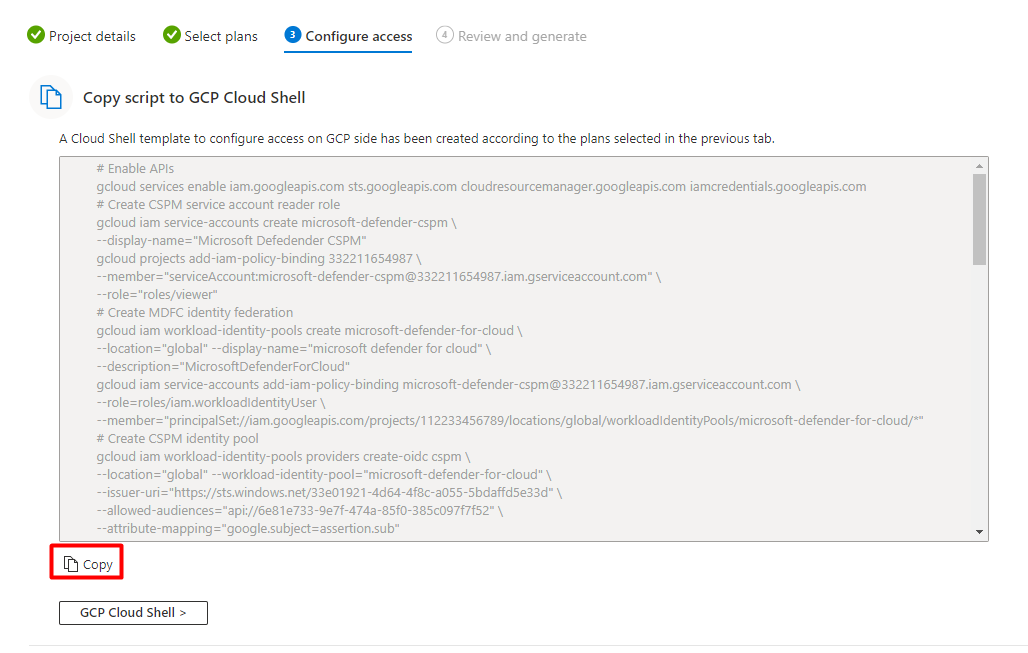

Wählen Sie die Schaltfläche Kopieren aus.

Wählen Sie die Schaltfläche GCP Cloud Shell > aus.

Fügen Sie das Skript in das Cloud Shell-Terminal ein, und führen Sie es aus.

Der Connector wird aktualisiert, nachdem das Skript ausgeführt wurde. Dieser Vorgang kann sechs bis acht Stunden dauern.

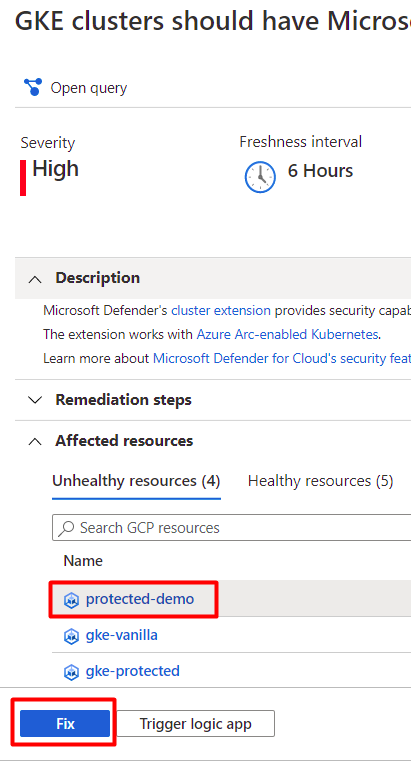

Bereitstellen der Lösung in bestimmten Clustern

Wenn Sie eine der Standardkonfigurationen für die automatische Bereitstellung während des Onboardingprozesses für den GCP-Connector oder danach deaktiviert haben, Sie müssen Kubernetes mit Azure Arc-Unterstützung, den Defender-Sensor und Azure Policy für Kubernetes manuell in jedem Ihrer GKE-Cluster installieren, um optimal von den Defender for Containers-Sicherheitsfeatures zu profitieren.

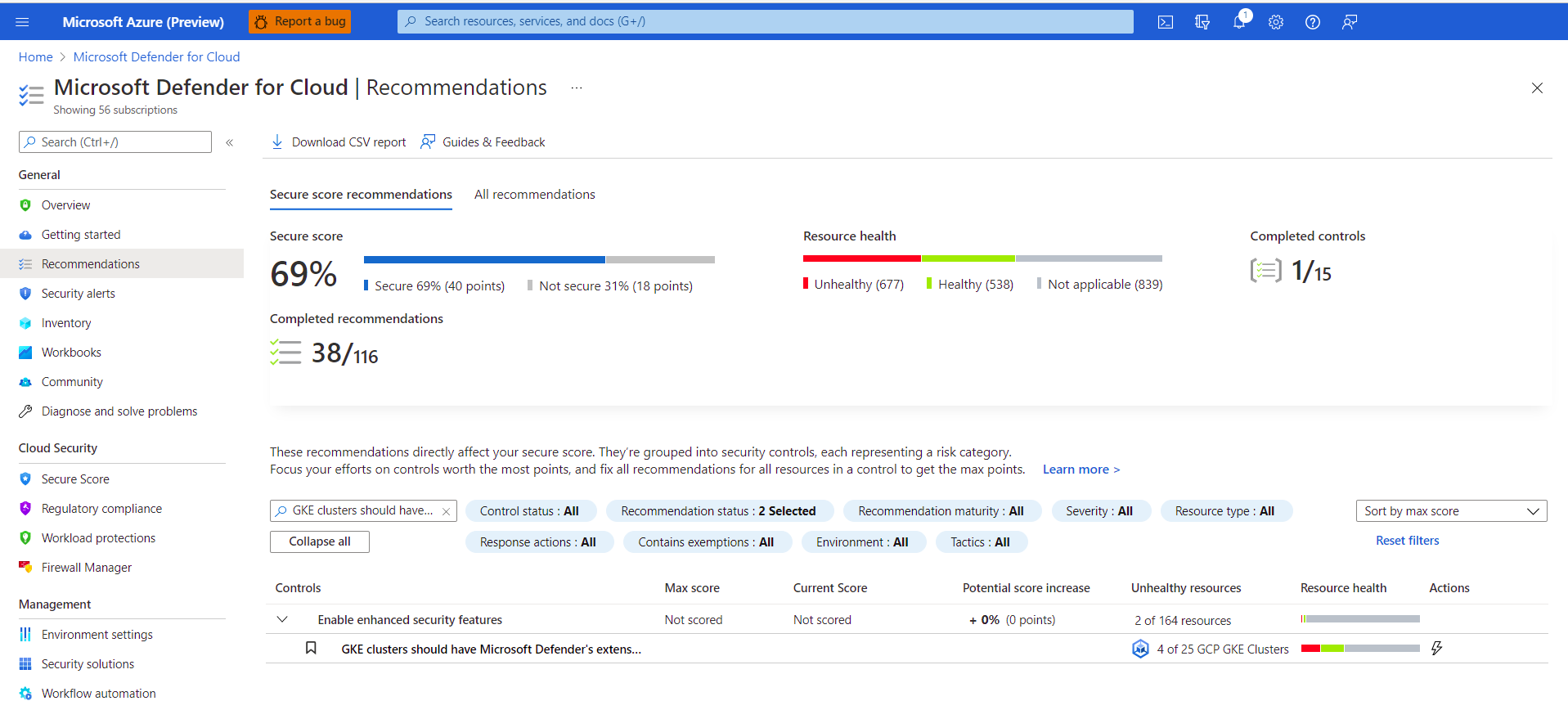

Es gibt zwei dedizierte Defender für Cloud-Empfehlungen, um die Erweiterungen (und Arc bei Bedarf) zu installieren:

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Hinweis

Bei der Installation von Arc-Erweiterungen müssen Sie überprüfen, ob das bereitgestellte GCP-Projekt mit dem im relevanten Connector identisch ist.

Bereitstellen der Lösung in bestimmten Clustern:

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender für Cloud>Empfehlungen.

Suchen Sie auf der Seite Empfehlungen von Defender für Cloud anhand des Namens nach einer der Empfehlungen.

Wählen Sie einen fehlerhaften GKE-Cluster aus.

Wichtig

Sie müssen die Cluster nacheinander auswählen.

Wählen Sie die Cluster nicht über die verlinkten Namen aus, sondern wählen Sie eine beliebige andere Stelle in der betreffenden Zeile.

Wählen Sie den Namen der fehlerhaften Ressource aus.

Wählen Sie Korrigieren aus.

Defender für Cloud generiert ein Skript in der Sprache Ihrer Wahl:

- Wählen Sie für Linux Bash aus.

- Wählen Sie für Windows PowerShell aus.

Wählen Sie Wartungslogik herunterladen aus.

Führen Sie das generierte Skript in Ihrem Cluster aus.

Wiederholen Sie die Schritte 3 bis 8 für die zweite Empfehlung.

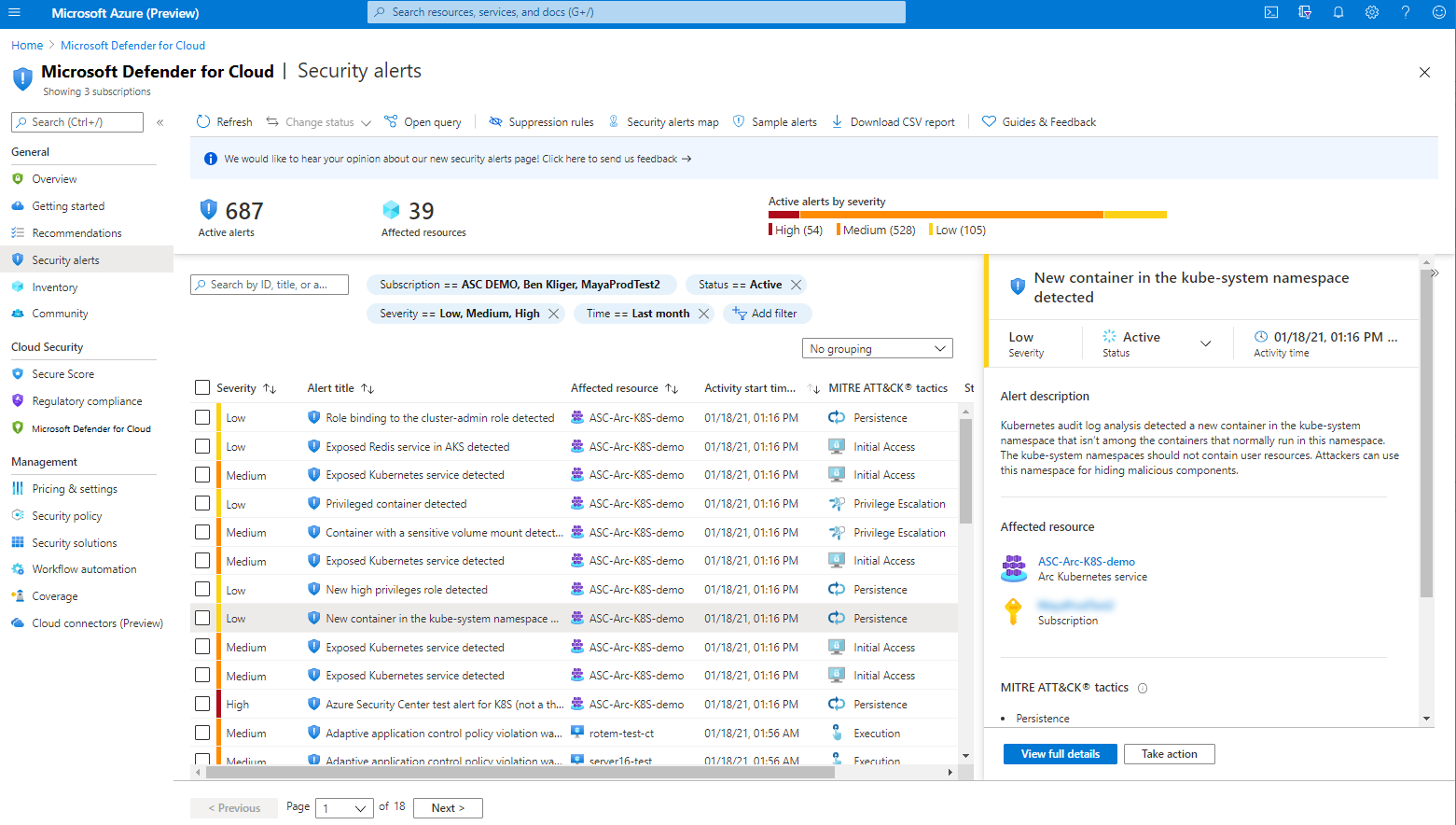

Anzeigen von GKE-Clusterwarnungen

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender für Cloud>Sicherheitswarnungen.

Wählen Sie die Schaltfläche

aus.

aus.Wählen Sie im Dropdownmenü „Filter“ die Option Ressourcentyp aus.

Wählen Sie im Dropdownmenü „Wert“ die Option GCP-GKE-Cluster aus.

Klicken Sie auf OK.

Bereitstellen des Defender-Sensors

Führen Sie die folgenden Schritte aus, um den Defender-Sensor in Ihren GCP-Clustern bereitzustellen:

Navigieren Sie zu Microsoft Defender for Cloud –>Umgebungseinstellungen –>Umgebung hinzufügen –>Google Cloud Platform.

Geben Sie die Kontodetails ein.

Wechseln Sie zu Pläne auswählen, öffnen Sie den Containers-Plan, und stellen Sie sicher, dass die Option Automatische Bereitstellung des Defender-Sensors für Azure Arc aktiviert ist.

Wechseln Sie zu Zugriff konfigurieren, und führen Sie die entsprechenden Schritte aus.

Nachdem das gcloud-Skript erfolgreich ausgeführt wurde, klicken Sie auf Erstellen.

Hinweis

Sie können einen bestimmten GCP-Cluster von der automatischen Bereitstellung ausschließen. Wenden Sie für die Sensorbereitstellung die ms_defender_container_exclude_agents-Bezeichnung auf die Ressource mit dem Wert true an. Wenden Sie bei der Bereitstellung ohne Agent die ms_defender_container_exclude_agentless-Bezeichnung auf die Ressource mit dem Wert true an.

Simulieren von Sicherheitswarnungen von Microsoft Defender für Container

Eine vollständige Liste unterstützter Warnungen finden Sie in der Verweistabelle aller Sicherheitswarnungen in Defender für Cloud.

Führen Sie den folgenden Befehl aus dem Cluster aus, um eine Sicherheitswarnung zu simulieren:

kubectl get pods --namespace=asc-alerttest-662jfi039nDie erwartete Antwort ist

No resource found.Diese Aktivität wird von Defender für Cloud innerhalb von 30 Minuten erkannt, und es wird eine Sicherheitswarnung ausgelöst.

Hinweis

Bei der Simulation von agentlosen Warnungen für Defender for Containers ist Azure Arc keine Voraussetzung.

Öffnen Sie im Azure-Portal die Seite mit Sicherheitswarnungen von Microsoft Defender für Cloud, und suchen Sie nach der Warnung für die relevante Ressource:

Entfernen des Defender-Sensors

Um diese oder eine andere beliebige Defender für Cloud-Erweiterung zu entfernen, reicht es nicht aus, die automatische Bereitstellung zu deaktivieren:

- Die Aktivierung der automatischen Bereitstellung wirkt sich potenziell auf vorhandene und künftige Computer aus.

- Die Deaktivierung der automatischen Bereitstellung für eine Erweiterung wirkt sich nur auf künftige Computer aus. Durch die Deaktivierung der automatischen Bereitstellung werden keine Komponenten deinstalliert.

Hinweis

Um den Defender for Containers-Plan vollständig zu deaktivieren, wechseln Sie zu Umgebungseinstellungen, und deaktivieren Sie den Plan Microsoft Defender for Containers.

Deaktivieren Sie dennoch die automatische Bereitstellung der Erweiterungen, wie unter Konfigurieren der automatischen Bereitstellung für Agents und Erweiterungen von Microsoft Defender für Cloud erläutert, um sicherzustellen, dass die Defender für Container-Komponenten von nun an nicht automatisch für Ihre Ressourcen bereitgestellt werden.

Sie können die Erweiterung über das Azure-Portal, mithilfe der Azure CLI oder der REST-API entfernen. Die Vorgehensweise wird auf den Registerkarten unten erläutert.

Verwenden des Azure-Portals zum Entfernen der Erweiterung

Öffnen Sie Azure Arc im Azure-Portal.

Wählen Sie in der Infrastrukturliste die Option Kubernetes-Cluster aus, und klicken Sie dann auf den spezifischen Cluster.

Öffnen Sie die Erweiterungsseite. Die Erweiterungen für den Cluster werden aufgelistet.

Wählen Sie den Cluster aus, und klicken Sie auf Deinstallieren.

Log Analytics-Standardarbeitsbereich für AKS

Der Log Analytics-Arbeitsbereich wird vom Defender-Sensor als Datenpipeline verwendet, um Daten aus dem Cluster an Defender for Cloud zu senden, ohne Daten im Log Analytics-Arbeitsbereich selbst beizubehalten. Daher werden Benutzern in diesem Anwendungsfall keine Kosten in Rechnung gestellt.

Der Defender-Sensor verwendet einen Log Analytics-Standardarbeitsbereich. Wenn Sie noch nicht über einen Log Analytics-Standardarbeitsbereich verfügen und der Defender-Sensor installiert ist, erstellt Defender for Cloud eine neue Ressourcengruppe und ein Standardarbeitsbereich. Der Standardarbeitsbereich wird basierend auf Ihrer Region erstellt.

Die Namenskonvention für den Log Analytics-Standardarbeitsbereich und die Ressourcengruppe lautet wie folgt:

- Arbeitsbereich: DefaultWorkspace-[Abonnement-ID]-[Region]

- Ressourcengruppe: DefaultResourceGroup-[Region]

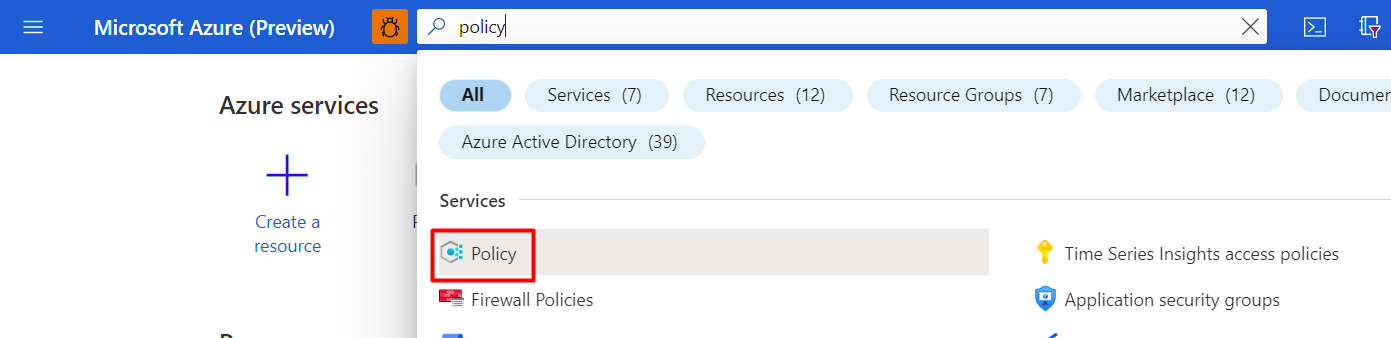

Zuweisen eines benutzerdefinierten Arbeitsbereichs

Wenn Sie die Option für die automatische Bereitstellung aktivieren, wird automatisch ein Standardarbeitsbereich zugewiesen. Über Azure Policy können Sie einen benutzerdefinierten Arbeitsbereich zuweisen.

So überprüfen Sie, ob Ihnen ein Arbeitsbereich zugewiesen ist:

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Policy, und wählen Sie diese Option aus.

Wählen Sie Definitionen aus.

Suchen nach der Policy-ID

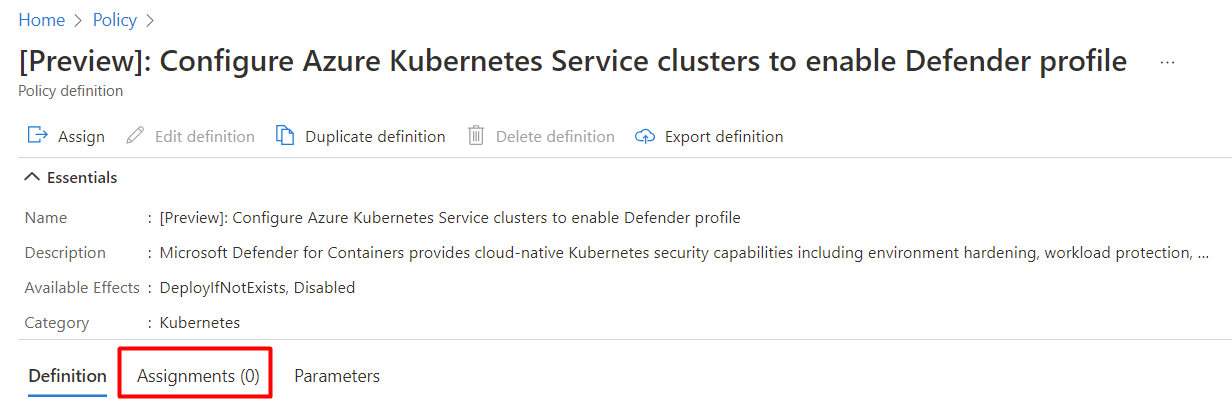

64def556-fbad-4622-930e-72d1d5589bf5.Wählen Sie Konfigurieren des Azure Kubernetes Service-Clusters zum Aktivieren des Defender-Profils aus.

Wählen Sie Zuweisung aus.

Führen Sie die Schritte zum Erstellen einer neuen Zuweisung mit benutzerdefiniertem Arbeitsbereich aus, wenn die Richtlinie noch nicht dem relevanten Bereich zugewiesen wurde. Führen Sie alternativ die Schritte zum Aktualisieren der Zuweisung mit benutzerdefiniertem Arbeitsbereich aus, wenn die Richtlinie bereits zugewiesen ist, und Sie sie ändern möchten, um einen benutzerdefinierten Arbeitsbereich zu verwenden.

Erstellen einer neuen Zuweisung mit benutzerdefiniertem Arbeitsbereich

Wenn die Richtlinie nicht zugewiesen wurde, wird Assignments (0) angezeigt.

So weisen Sie benutzerdefinierten Arbeitsbereich zu:

Wählen Sie Zuweisen aus.

Deaktivieren Sie auf der Registerkarte Parameter die Option Nur Parameter anzeigen, die eingegeben oder überprüft werden müssen.

Wählen Sie im Dropdownmenü eine LogAnalyticsWorkspaceResource-ID aus.

Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

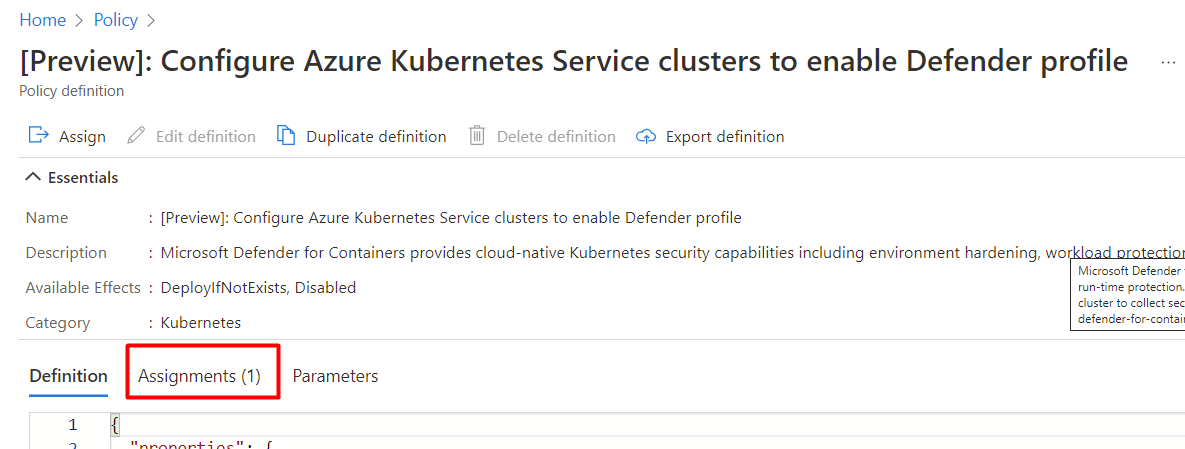

Aktualisieren der Zuweisung mit benutzerdefiniertem Arbeitsbereich

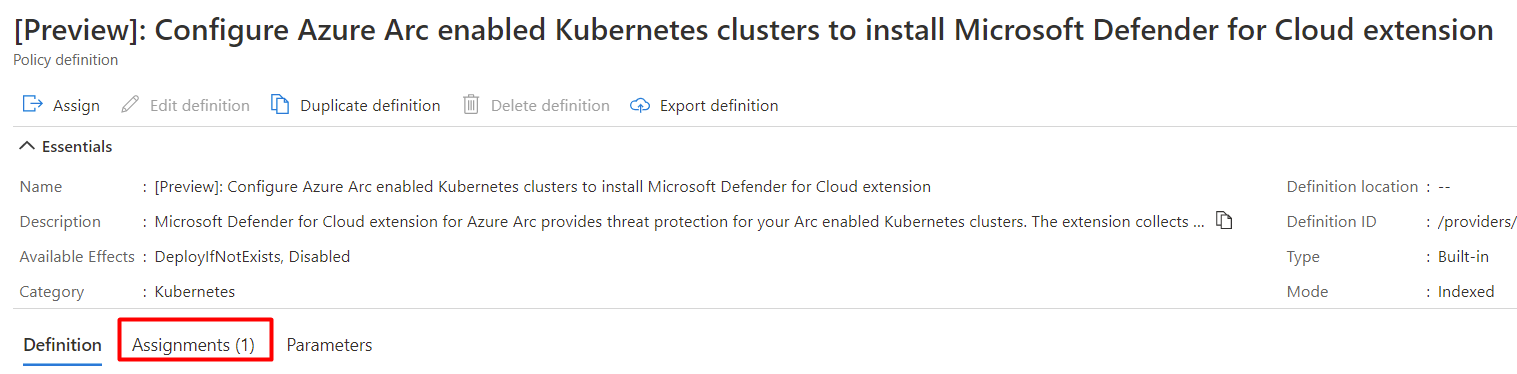

Wenn die Richtlinie bereits einem Arbeitsbereich zugewiesen wurde, wird Assignments (1) angezeigt.

Hinweis

Wenn Sie über mehrere Abonnements verfügen, ist die Zahl möglicherweise höher.

So weisen Sie benutzerdefinierten Arbeitsbereich zu:

Wählen Sie die entsprechende Zuweisung aus.

Wählen Sie Zuweisung bearbeiten aus.

Deaktivieren Sie auf der Registerkarte Parameter die Option Nur Parameter anzeigen, die eingegeben oder überprüft werden müssen.

Wählen Sie im Dropdownmenü eine LogAnalyticsWorkspaceResource-ID aus.

Klicken Sie auf Überprüfen + speichern.

Wählen Sie Speichern aus.

Log Analytics-Standardarbeitsbereich für Arc

Der Log Analytics-Arbeitsbereich wird vom Defender-Sensor als Datenpipeline verwendet, um Daten aus dem Cluster an Defender for Cloud zu senden, ohne Daten im Log Analytics-Arbeitsbereich selbst beizubehalten. Daher werden Benutzern in diesem Anwendungsfall keine Kosten in Rechnung gestellt.

Der Defender-Sensor verwendet einen Log Analytics-Standardarbeitsbereich. Wenn Sie noch nicht über einen Log Analytics-Standardarbeitsbereich verfügen und der Defender-Sensor installiert ist, erstellt Defender for Cloud eine neue Ressourcengruppe und ein Standardarbeitsbereich. Der Standardarbeitsbereich wird basierend auf Ihrer Region erstellt.

Die Namenskonvention für den Log Analytics-Standardarbeitsbereich und die Ressourcengruppe lautet wie folgt:

- Arbeitsbereich: DefaultWorkspace-[Abonnement-ID]-[Region]

- Ressourcengruppe: DefaultResourceGroup-[Region]

Zuweisen eines benutzerdefinierten Arbeitsbereichs

Wenn Sie die Option für die automatische Bereitstellung aktivieren, wird automatisch ein Standardarbeitsbereich zugewiesen. Über Azure Policy können Sie einen benutzerdefinierten Arbeitsbereich zuweisen.

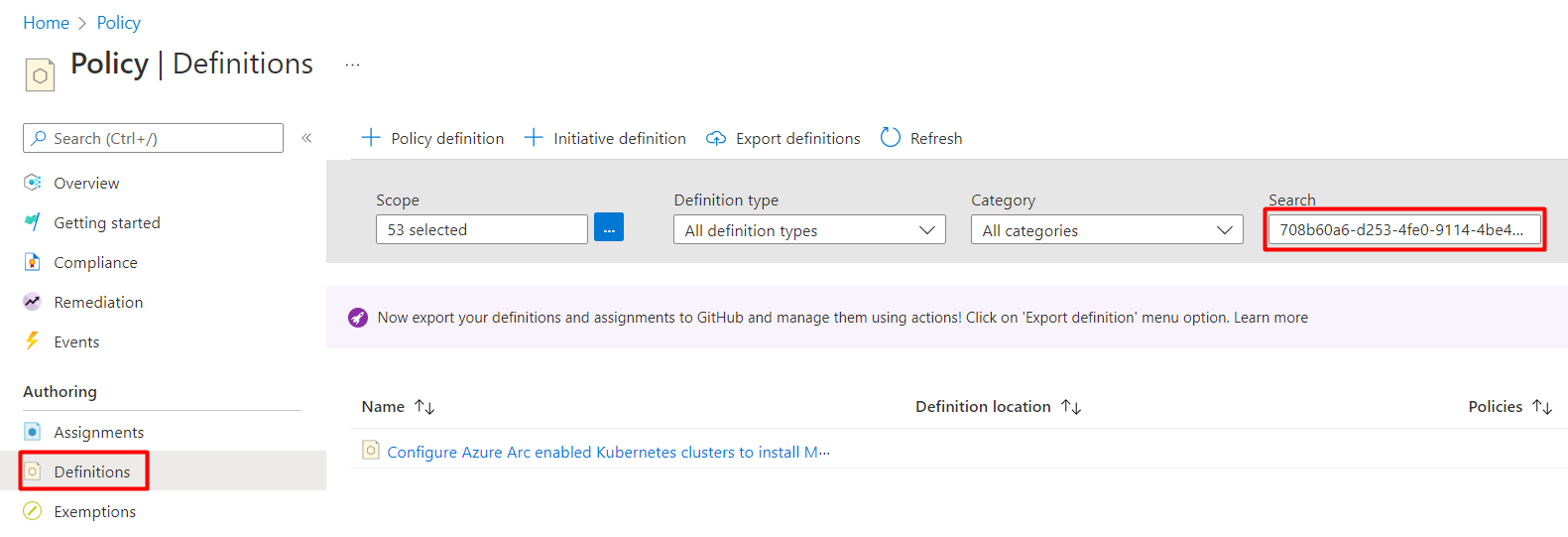

So überprüfen Sie, ob Ihnen ein Arbeitsbereich zugewiesen ist:

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Policy, und wählen Sie diese Option aus.

Wählen Sie Definitionen aus.

Suchen nach der Policy-ID

708b60a6-d253-4fe0-9114-4be4c00f012c.Wählen Sie Konfigurieren von Kubernetes-Clustern mit Azure Arc-Unterstützung für die Installation der Microsoft Defender für Cloud-Erweiterung aus.

Klicken Sie auf Zuweisungen.

Führen Sie die Schritte zum Erstellen einer neuen Zuweisung mit benutzerdefiniertem Arbeitsbereich aus, wenn die Richtlinie noch nicht dem relevanten Bereich zugewiesen wurde. Führen Sie alternativ die Schritte zum Aktualisieren der Zuweisung mit benutzerdefiniertem Arbeitsbereich aus, wenn die Richtlinie bereits zugewiesen ist, und Sie sie ändern möchten, um einen benutzerdefinierten Arbeitsbereich zu verwenden.

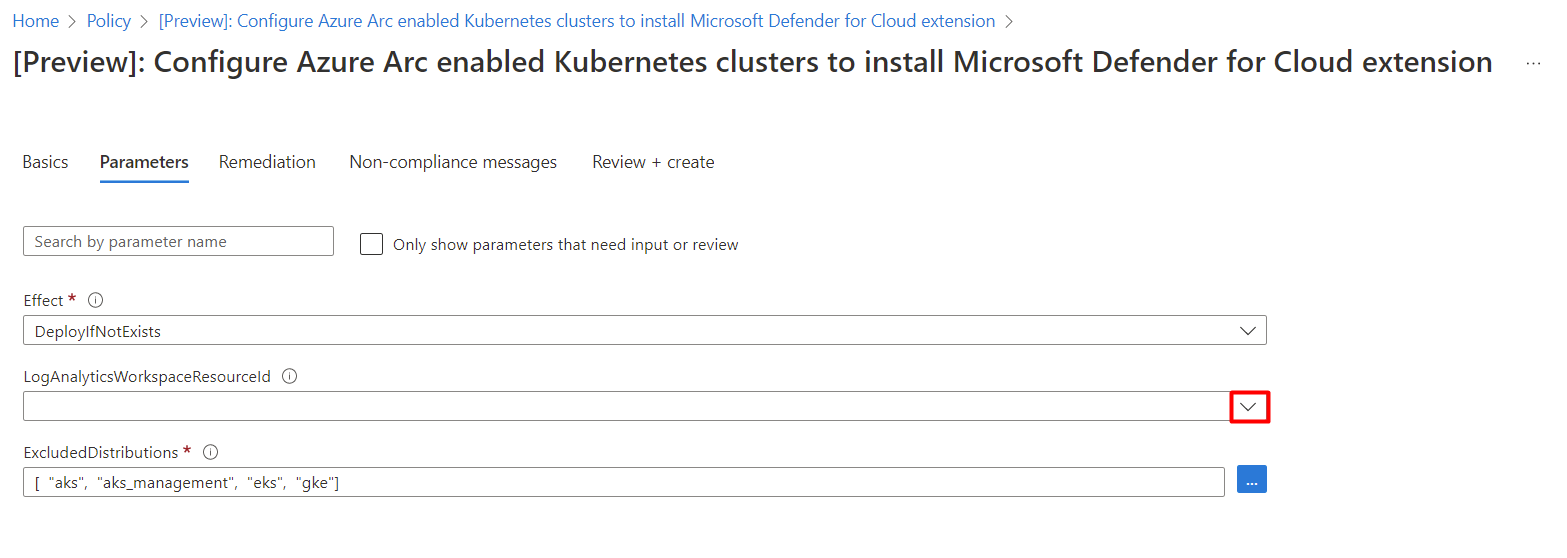

Erstellen einer neuen Zuweisung mit benutzerdefiniertem Arbeitsbereich

Wenn die Richtlinie nicht zugewiesen wurde, wird Assignments (0) angezeigt.

So weisen Sie benutzerdefinierten Arbeitsbereich zu:

Wählen Sie Zuweisen aus.

Deaktivieren Sie auf der Registerkarte Parameter die Option Nur Parameter anzeigen, die eingegeben oder überprüft werden müssen.

Wählen Sie im Dropdownmenü eine LogAnalyticsWorkspaceResource-ID aus.

Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Aktualisieren der Zuweisung mit benutzerdefiniertem Arbeitsbereich

Wenn die Richtlinie bereits einem Arbeitsbereich zugewiesen wurde, wird Assignments (1) angezeigt.

Hinweis

Wenn Sie über mehrere Abonnements verfügen, ist die Zahl möglicherweise höher. Bei einer Zahl von 1 oder höher verfügen, befindet sich die Zuweisung möglicherweise noch nicht im relevanten Bereich. Wenn dies der Fall ist, befolgen Sie die Schritte in Erstellen einer neuen Zuweisung mit benutzerdefiniertem Arbeitsbereich.

So weisen Sie benutzerdefinierten Arbeitsbereich zu:

Wählen Sie die entsprechende Zuweisung aus.

Wählen Sie Zuweisung bearbeiten aus.

Deaktivieren Sie auf der Registerkarte Parameter die Option Nur Parameter anzeigen, die eingegeben oder überprüft werden müssen.

Wählen Sie im Dropdownmenü eine LogAnalyticsWorkspaceResource-ID aus.

Klicken Sie auf Überprüfen + speichern.

Wählen Sie Speichern.

Entfernen des Defender-Sensors

Um diese oder eine andere beliebige Defender für Cloud-Erweiterung zu entfernen, reicht es nicht aus, die automatische Bereitstellung zu deaktivieren:

- Die Aktivierung der automatischen Bereitstellung wirkt sich potenziell auf vorhandene und künftige Computer aus.

- Die Deaktivierung der automatischen Bereitstellung für eine Erweiterung wirkt sich nur auf künftige Computer aus. Durch die Deaktivierung der automatischen Bereitstellung werden keine Komponenten deinstalliert.

Hinweis

Um den Defender for Containers-Plan vollständig zu deaktivieren, wechseln Sie zu Umgebungseinstellungen, und deaktivieren Sie den Plan Microsoft Defender for Containers.

Deaktivieren Sie dennoch die automatische Bereitstellung der Erweiterungen, wie unter Konfigurieren der automatischen Bereitstellung für Agents und Erweiterungen von Microsoft Defender für Cloud erläutert, um sicherzustellen, dass die Defender für Container-Komponenten von nun an nicht automatisch für Ihre Ressourcen bereitgestellt werden.

Sie können die Erweiterung mithilfe der REST-API oder einer Resource Manager-Vorlage entfernen, wie auf den folgenden Registerkarten erläutert.

Verwenden der REST-API zum Entfernen des Defender-Sensors aus AKS

Um die Erweiterung mithilfe der REST-API zu entfernen, führen Sie den folgenden PUT-Befehl aus:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

| Name | BESCHREIBUNG | Obligatorisch. |

|---|---|---|

| SubscriptionId | Abonnement-ID des Clusters | Yes |

| ResourceGroup | Clusterressourcengruppe | Yes |

| ClusterName | Clustername | Yes |

| ApiVersion | Die API-Version muss >= 2022-06-01 sein. | Yes |

Anforderungstext:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

Anforderungstextparameter:

| Name | BESCHREIBUNG | Obligatorisch. |

|---|---|---|

| location | Standort des Clusters | Ja |

| properties.securityProfile.defender.securityMonitoring.enabled | Bestimmt, ob Microsoft Defender für Container im Cluster aktiviert oder deaktiviert werden soll. | Ja |

Weitere Informationen

Hilfreiche Informationen finden Sie in den folgenden Blogs:

- Schützen Sie Ihre Google Cloud-Workloads mit Microsoft Defender für Cloud

- Einführung in Microsoft Defender für Container

- Ein neuer Name für Multicloudsicherheit: Microsoft Defender für Cloud

Nächste Schritte

Nachdem Sie Defender for Containers aktiviert haben, können Sie folgende Schritte ausführen:

- Überprüfen Ihrer ACR-Images auf Sicherheitsrisiken

- Scannen Ihrer AWS-Images auf Sicherheitsrisiken mit Microsoft Defender-Sicherheitsrisikoverwaltung

- Überprüfen Ihrer GGP-Images auf Sicherheitsrisiken mit Microsoft Defender-Sicherheitsrisikoverwaltung

- Sehen Sie sich häufige Fragen zu Defender for Containers an.