Übersicht über das Blaupausenbeispiel „Azure Security Benchmark Foundation“

Wichtig

Am 11. Juli 2026 läuft Blueprints (Vorschau) aus. Migrieren Sie Ihre vorhandenen Blaupausendefinitionen und -zuweisungen zu Vorlagenspezifikationen und Bereitstellungsstapeln. Blaupausenartefakte müssen in ARM-JSON-Vorlagen oder Bicep-Dateien konvertiert werden, die zum Definieren von Bereitstellungsstapeln verwendet werden. Informationen zum Erstellen eines Artefakts als ARM-Ressource finden Sie unter:

Das Blaupausenbeispiel „Azure Security Benchmark Foundation“ enthält eine Reihe grundlegender Infrastrukturmuster, die Sie bei der Erstellung einer sicheren und konformen Azure-Umgebung unterstützen. Mithilfe der Blaupause können Sie eine cloudbasierte Architektur mit Lösungen für Szenarien bereitstellen, in denen Akkreditierungs- oder Konformitätsanforderungen erfüllt werden müssen. Es dient zum Bereitstellen und Konfigurieren von Netzwerkgrenzen, Überwachungsmöglichkeiten und anderen Ressourcen im Einklang mit den Richtlinien und anderen Schutzmaßnahmen, die im Azure-Sicherheitsvergleichstest definiert sind.

Aufbau

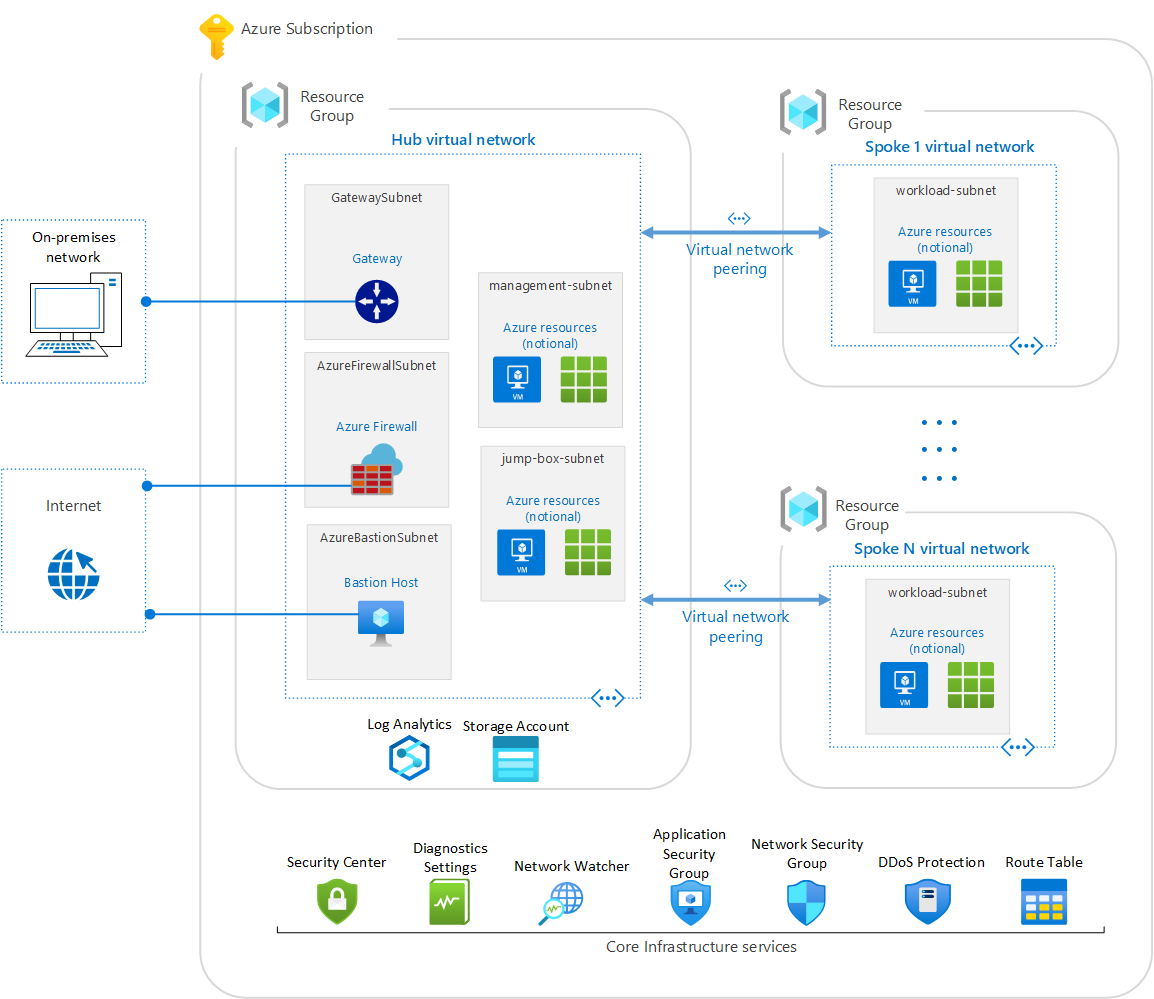

Die grundlegende Umgebung, die durch dieses Blaupausenbeispiel erstellt wird, basiert auf den Architekturprinzipien eines Hub-and-Spoke-Modells. Durch die Blaupause wird ein virtuelles Hub-Netzwerk mit folgenden Komponenten bereitgestellt: allgemeine und gemeinsam genutzte Ressourcen, Dienste und Artefakte wie Bastion, Gateway und Firewall für Konnektivität sowie Verwaltungs- und Jumpbox-Subnetze zum Hosten zusätzlicher/optionaler Wartungs-, Verwaltungs- und Konnektivitätsinfrastruktur. Darüber hinaus wird mindestens ein virtuelles Spoke-Netzwerk zum Hosten von Anwendungsworkloads wie etwa Web- und Datenbankdienste bereitgestellt. Virtuelle Spoke-Netzwerke werden mittels Peering in virtuellen Azure-Netzwerken mit dem virtuellen Hub-Netzwerk verbunden, um eine nahtlose und sichere Konnektivität zu gewährleisten. Durch erneutes Zuweisen der Beispielblaupause oder manuelles Erstellen eines virtuellen Azure-Netzwerks und anschließendes Peering mit dem virtuellen Hub-Netzwerk können weitere Spokes hinzugefügt werden. Die gesamte externe Konnektivität mit den virtuellen Spoke-Netzwerken und Subnetzen wird so konfiguriert, dass Datenverkehr das virtuelle Hub-Netzwerk durchläuft und über Firewall, Gateway und Verwaltungs-Jumpboxes geleitet wird.

Durch diese Blaupause werden mehrere Azure-Dienste bereitgestellt, um eine sichere, überwachte und für Unternehmen geeignete Grundlage zu erhalten. Diese Umgebung besteht aus den folgenden Komponenten:

- Azure Monitor-Protokolle und ein Azure-Speicherkonto, um sicherzustellen, dass Ressourcenprotokolle, Aktivitätsprotokolle, Metriken und Netzwerkdatenverkehrsflüsse an einem zentralen Ort gespeichert werden, was Abfragen, Analysen, Warnungen und die Archivierung erleichtert.

- Azure Security Center (Standardversion), um Azure-Ressourcen vor Bedrohungen zu schützen.

- Azure Virtual Network im Hub-Netzwerk zur Unterstützung von Subnetzen für Konnektivität mit einem lokalen Netzwerk, ein Eingangs- und Ausgangsstapel für Internetkonnektivität sowie optionale Subnetze für die Bereitstellung zusätzlicher administrativer oder verwaltungsbezogener Dienste. Virtual Network im Spoke-Netzwerk enthält Subnetze zum Hosten von Anwendungsworkloads. Nach der Bereitstellung können bei Bedarf weitere Subnetze erstellt werden, um bestimmte Szenarien zu unterstützen.

- Azure Firewall, um sämtlichen ausgehenden Internetdatenverkehr weiterzuleiten und eingehenden Internetdatenverkehr per Jumpbox zu ermöglichen. (Durch die standardmäßigen Firewallregeln wird sowohl ein- als auch ausgehender Internetdatenverkehr blockiert. Daher müssen nach der Bereitstellung entsprechende Regeln konfiguriert werden.)

- Netzwerksicherheitsgruppen (NSGs), die allen Subnetzen (mit Ausnahme diensteigener Subnetze wie Azure Bastion, Gateway und Azure Firewall) zugewiesen und so konfiguriert sind, dass sämtlicher ein- und ausgehender Internetdatenverkehr blockiert wird.

- Anwendungssicherheitsgruppen, um virtuelle Azure-Computer zu gruppieren und allgemeine Netzwerksicherheitsrichtlinien anzuwenden.

- Routingtabellen, um sämtlichen ausgehenden Internetdatenverkehr aus Subnetzen durch die Firewall zu leiten. (Azure Firewall- und NSG-Regeln müssen nach der Bereitstellung konfiguriert werden, um Konnektivität zu ermöglichen.)

- Azure Network Watcher für die Überwachung, Diagnose und Anzeige von Metriken für Ressourcen im virtuellen Azure-Netzwerk.

- Azure DDoS Protection zum Schutz von Azure-Ressourcen vor DDoS-Angriffen.

- Azure Bastion für nahtlose und sichere Konnektivität mit einem virtuellen Computer ohne öffentliche IP-Adresse, Agent oder spezielle Clientsoftware.

- Azure VPN Gateway, um verschlüsselten Datenverkehr zwischen einem virtuellen Azure-Netzwerk und einem lokalen Standort über das öffentliche Internet zu senden.

Hinweis

Von Azure Security Benchmark Foundation wird eine grundlegende Architektur für Workloads eingerichtet. Das obige Architekturdiagramm enthält mehrere fiktive Ressourcen, um die potenzielle Verwendung von Subnetzen zu veranschaulichen. Für diese grundlegende Architektur müssen allerdings noch Workloads bereitgestellt werden.

Nächste Schritte

Sie haben sich mit der Übersicht und Architektur für das Blaupausenbeispiel „Azure Security Benchmark Foundation“ vertraut gemacht.

Weitere Artikel zu Blaupausen und ihrer Nutzung:

- Erfahren Sie mehr über den Lebenszyklus von Blaupausen.

- Machen Sie sich mit der Verwendung statischer und dynamischer Parameter vertraut.

- Erfahren Sie, wie Sie die Abfolge von Blaupausen anpassen können.

- Erfahren Sie, wie Sie Ressourcen in Blaupausen sperren können.

- Lernen Sie, wie Sie vorhandene Zuweisungen aktualisieren.