Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

IoT Hub verwendet Shared Access Signature (SAS)-Token zum Authentifizieren von Geräten und Diensten, um das Senden von Schlüsseln über das Netzwerk zu vermeiden. Sie verwenden SAS-Token, um zeitlich begrenzten Zugriff auf Geräte und Dienste für bestimmte Funktionen in IoT Hub zu gewähren. Zur Autorisierung der Verbindungsherstellung mit IoT Hub müssen Geräte und Dienste SAS-Token senden, die entweder mit einem freigegebenen Zugriffsschlüssel oder mit einem symmetrischen Schlüssel signiert sind. Symmetrische Schlüssel werden mit einer Geräteidentität in der Identitätsregistrierung gespeichert.

Dieser Artikel bietet eine Einführung zu Folgendem:

- Die verschiedenen Berechtigungen, die Sie einem Client für den Zugriff auf Ihren IoT Hub gewähren können.

- Die von IoT Hub verwendeten Token zum Überprüfen von Berechtigungen.

- Festlegen des Geltungsbereichs für Anmeldeinformationen zum Begrenzen des Zugriffs auf bestimmte Ressourcen.

- Benutzerdefinierte Authentifizierungsmechanismen, die auf vorhandene Geräteidentitätsregistrierungen Authentifizierungsschemas zurückgreifen.

Hinweis

Einige der in diesem Artikel erwähnten Features (wie Cloud-zu-Gerät-Messaging, Gerätezwillinge und Geräteverwaltung) stehen nur im Standard-Tarif von IoT Hub zur Verfügung. Weitere Informationen zu den IoT Hub-Tarifen „Basic“ und „Standard/Free“ finden Sie unter Wählen des richtigen IoT Hub-Tarifs für Ihre Lösung.

IoT Hub verwendet Berechtigungen, um Zugriff auf den Endpunkt jedes IoT Hubs zu gewähren. Berechtigungen beschränken den Zugriff auf einen IoT Hub basierend auf der Funktionalität. Sie müssen über Berechtigungen für den Zugriff auf IoT Hub-Endpunkte verfügen. Beispielsweise muss ein Gerät ein Token mit den Anmeldeinformationen zusammen mit jeder an IoT Hub gesendeten Nachricht enthalten. Die Signaturschlüssel, wie die symmetrischen Schlüssel des Geräts, werden jedoch nie übertragen.

Authentifizierung und Autorisierung

Bei der Authentifizierung weisen Sie nach, dass Sie die Person sind, als die Sie sich ausgeben. Die Authentifizierung überprüft die Identität eines Benutzers oder Geräts auf IoT Hub. Dies wird manchmal auch kurz als AuthN bezeichnet. Die Autorisierung ist der Prozess der Bestätigung von Berechtigungen für einen authentifizierten Benutzer oder ein Gerät auf IoT Hub. Es gibt an, auf welche Ressourcen und Befehle Sie zugreifen dürfen, und was Sie mit diesen Ressourcen und Befehlen tun können. Die Autorisierung wird auch kurz als AuthZ bezeichnet.

In diesem Artikel werden die Authentifizierung und Autorisierung mithilfe vonShared Access Signatures (SAS) beschrieben, die es ermöglichen, Berechtigungen zu gruppieren und sie mithilfe von Zugriffsschlüsseln und signierten Sicherheitstoken für Anwendungen zu gewähren. Sie können auch symmetrische Schlüssel oder gemeinsam genutzte Zugriffsschlüssel verwenden, um ein Gerät mit IoT Hub zu authentifizieren. Die SAS-Token ermöglicht es, dass das Gerät bei jedem Aufruf des IoT Hubs authentifiziert wird, indem dem Aufruf der symmetrische Schlüssel zugeordnet wird.

Access Control und Berechtigungen

Verwenden Sie Richtlinien für den gemeinsamen Zugriff für den Zugriff auf IoT Hub-Ebene, und verwenden Sie die Anmeldeinformationen der einzelnen Geräte, um den Zugriff nur auf dieses Gerät zu beschränken.

Richtlinien für den gemeinsamen Zugriff auf IoT Hub-Ebene

SAS-Richtlinien können eine beliebige Kombination von Berechtigungen gewähren. Sie können Richtlinien im Azure-Portal programmgesteuert mithilfe von IoT Hub-Ressourcenanbieter-REST-APIs oder mit dem Azure CLI -Befehl az iot hub policy definieren. Ein neu erstellter IoT Hub verfügt über die folgenden Standardrichtlinien:

| SAS-Richtlinie | Berechtigungen |

|---|---|

| iothubowner | all_permissions |

| Dienst | ServiceConnect-Berechtigung |

| device | DeviceConnect-Berechtigung |

| registryRead | RegistryRead-Berechtigung |

| registryReadWrite | RegistryReadWrite- und RegistryWrite-Berechtigungen |

Sie können die folgenden Berechtigungen verwenden, um den Zugriff auf Ihren IoT Hub zu steuern:

Die Berechtigung ServiceConnect wird von Back-End-Clouddiensten verwendet und gewährt folgenden Zugriff:

- Zugriff auf die clouddienstseitigen Endpunkte für Kommunikation und Überwachung.

- D2C-Nachrichten empfangen, C2D-Nachrichten senden und die zugehörigen Übermittlungsbestätigungen empfangen.

- Abrufen der Übermittlungsbestätigungen für Dateiuploads.

- Zugriff auf Zwillinge zum Aktualisieren von Tags und gewünschten Eigenschaften, zum Abrufen gemeldeter Eigenschaften und zum Ausführen von Abfragen.

Die Berechtigung DeviceConnect wird von Geräten verwendet und gewährt folgenden Zugriff:

- Zugriff auf die geräteseitigen Endpunkte.

- Senden von D2C-Nachrichten und zum Empfangen von C2D-Nachrichten.

- Dateiupload durchführen.

- Abrufen von gewünschten Eigenschaftsbenachrichtigungen für Gerätezwillinge und zum Aktualisieren von gemeldeten Eigenschaften.

Die Berechtigung RegistryRead wird von Back-End-Clouddiensten verwendet und gewährt folgenden Zugriff:

- Gewährt Lesezugriff auf die Identitätsregistrierung. Weitere Informationen finden Sie unter Identitätsregistrierung.

Die Berechtigung RegistryReadWrite wird von Back-End-Clouddiensten verwendet und gewährt folgenden Zugriff:

- Lese- und Schreibzugriff auf die Identitätsregistrierung. Weitere Informationen finden Sie unter Identitätsregistrierung.

Sicherheitsanmeldeinformationen auf Gerätebasis

Bei jedem IoT-Hub gibt es eine Identitätsregistrierung, in der Informationen zu den Geräten und Modulen gespeichert werden, die eine Verbindung mit ihm herstellen dürfen. Damit ein Gerät oder Modul eine Verbindung herstellen kann, muss die Identitätsregistrierung des IoT-Hubs einen Eintrag für dieses Gerät bzw. Modul enthalten. Das Gerät oder Modul authentifiziert sich beim IoT-Hub zudem mit Anmeldeinformationen, die in der Identitätsregistrierung gespeichert sind.

Wenn Sie ein Gerät für die Verwendung der SAS-Tokenauthentifizierung registrieren, erhält dieses Gerät zwei symmetrische Schlüssel. Symmetrische Schlüssel gewähren die Berechtigung DeviceConnect für die zugeordnete Geräteidentität.

Verwenden von SAS-Token aus Diensten

Dienste können SAS-Token mithilfe einer freigegebenen Zugriffsrichtlinie generieren, die die entsprechenden Berechtigungen definiert, wie zuvor im Abschnitt Zugriffssteuerung und -berechtigungen erläutert.

Beispielsweise würde ein Dienst mithilfe der vorab erstellte SAS-Richtlinie mit dem Namen registryRead, ein Token mit den folgenden Parametern erstellen:

- Ressourcen-URI:

{IoT hub name}.azure-devices.net - Signaturschlüssel: einer der Schlüssel der

registryRead-Richtlinie - Richtlinienname:

registryRead - Eine Ablaufzeit

Der folgende Code erstellt beispielsweise ein SAS-Token in Node.js:

var endpoint = "myhub.azure-devices.net";

var policyName = 'registryRead';

var policyKey = '...';

var token = generateSasToken(endpoint, policyKey, policyName, 60);

Das Ergebnis, das Zugriff auf das Lesen aller Geräteidentitäten in der Identitätsregistrierung gewährt, wäre:

SharedAccessSignature sr=myhub.azure-devices.net&sig=JdyscqTpXdEJs49elIUCcohw2DlFDR3zfH5KqGJo4r4%3D&se=1456973447&skn=registryRead

Weitere Beispiele finden Sie unter Generieren von SAS-Token.

Für Dienste gewähren SAS-Token nur Berechtigungen auf IoT Hub-Ebene. Das heißt, ein Dienst, der mit einem Token basierend auf der Dienstrichtlinie authentifiziert wird, kann alle Vorgänge ausführen, die von der ServiceConnect-Berechtigung gewährt werden. Diese Vorgänge umfassen den Empfang von Geräte-zu-Cloud-Nachrichten, das Senden von Cloud-zu-Gerät-Nachrichten, usw. Wenn Sie ihren Diensten einen genaueren Zugriff gewähren möchten, z. B. durch Beschränken eines Dienstes nur auf das Senden von Cloud-zu-Gerät-Nachrichten, können Sie Microsoft Entra ID verwenden. Weitere Informationen finden Sie unter Authentifizierung mit Microsoft Entra.

Verwenden von SAS-Token von Geräten

Es gibt zwei Methoden zum Abrufen von DeviceConnect-Berechtigungen mit IoT Hub über SAS-Token: mit einem symmetrischen Identitätsschlüssel aus der Identitätsregistrierung oder mit einem Schlüssel für den gemeinsamen Zugriff.

Alle Funktionen, auf die auf Geräten zugegriffen werden kann, für Endpunkte mit dem Präfix /devices/{deviceId} absichtlich verfügbar gemacht werden.

Die geräteseitigen Endpunkte sind (unabhängig vom Protokoll):

| Endpunkt | Funktionalität |

|---|---|

{iot hub name}/devices/{deviceId}/messages/events |

Senden von Gerät-an-Cloud-Nachrichten. |

{iot hub name}/devices/{deviceId}/messages/devicebound |

Empfangen von Cloud-an-Gerät-Nachrichten. |

Verwenden eines symmetrischen Schlüssels in der Identitätsregistrierung

Wenn Sie den symmetrischen Schlüssel einer Geräteidentität zum Generieren eines Tokens verwenden, wird das policyName-Element (skn) des Tokens nicht angegeben.

Beispielsweise muss ein Token, das für den Zugriff auf alle Gerätefunktionen erstellt wird, die folgenden Parameter aufweisen:

- Ressourcen-URI:

{IoT hub name}.azure-devices.net/devices/{device id} - Signaturschlüssel: ein symmetrischer Schlüssel für die

{device id}-Identität - Kein Richtlinienname

- Eine Ablaufzeit

Der folgende Code erstellt beispielsweise ein SAS-Token in Node.js:

var endpoint ="myhub.azure-devices.net/devices/device1";

var deviceKey ="...";

var token = generateSasToken(endpoint, deviceKey, null, 60);

Das Ergebnis, das Zugriff auf alle Funktionen für „device1“ gewährt wird, wäre:

SharedAccessSignature sr=myhub.azure-devices.net%2fdevices%2fdevice1&sig=13y8ejUk2z7PLmvtwR5RqlGBOVwiq7rQR3WZ5xZX3N4%3D&se=1456971697

Weitere Beispiele finden Sie unter Generieren von SAS-Token.

Verwenden einer SAS-Richtlinie für den Zugriff im Auftrag eines Geräts

Wenn Sie ein Token auf der Grundlage einer SAS-Richtlinie erstellen, legen Sie das Feld skn auf den Namen der Richtlinie fest. Diese Richtlinie muss die Berechtigung DeviceConnect erteilen.

Die beiden wichtigsten Szenarien für die Verwendung von SAS-Richtlinien für den Zugriff auf Gerätefunktionen sind:

- Protokollgateways für Clouds,

- Tokendienste, die verwendet werden, um benutzerdefinierte Authentifizierungsschemas zu implementieren.

Da die SAS-Richtlinie potenziell Zugriff gewähren kann, um als ein beliebiges Gerät eine Verbindung herzustellen, ist es wichtig, beim Erstellen von SAS-Token den richtigen Ressourcen-URI zu verwenden. Diese Einstellung ist besonders wichtig für Tokendienste, die das Token mit dem Ressourcen-URI auf ein bestimmtes Gerät festlegen müssen. Dieser Punkt ist weniger relevant für Protokollgateways, da sie Datenverkehr bereits für alle Geräte vermitteln.

Beispielsweise würde ein Tokendienst, der die vorab erstellte SAS-Richtlinie mit dem Namen device verwendet, ein Token mit den folgenden Parametern erstellen:

- Ressourcen-URI:

{IoT hub name}.azure-devices.net/devices/{device id} - Signaturschlüssel: einer der Schlüssel der

device-Richtlinie - Richtlinienname:

device - Eine Ablaufzeit

Der folgende Code erstellt beispielsweise ein SAS-Token in Node.js:

var endpoint ="myhub.azure-devices.net/devices/device1";

var policyName = 'device';

var policyKey = '...';

var token = generateSasToken(endpoint, policyKey, policyName, 60);

Das Ergebnis, das Zugriff auf alle Funktionen für „device1“ gewährt wird, wäre:

SharedAccessSignature sr=myhub.azure-devices.net%2fdevices%2fdevice1&sig=13y8ejUk2z7PLmvtwR5RqlGBOVwiq7rQR3WZ5xZX3N4%3D&se=1456971697&skn=device

Ein Protokollgateway könnte das gleiche Token für alle Geräte verwenden, indem der Ressourcen-URI auf myhub.azure-devices.net/devices festgelegt wird.

Weitere Beispiele finden Sie unter Generieren von SAS-Token.

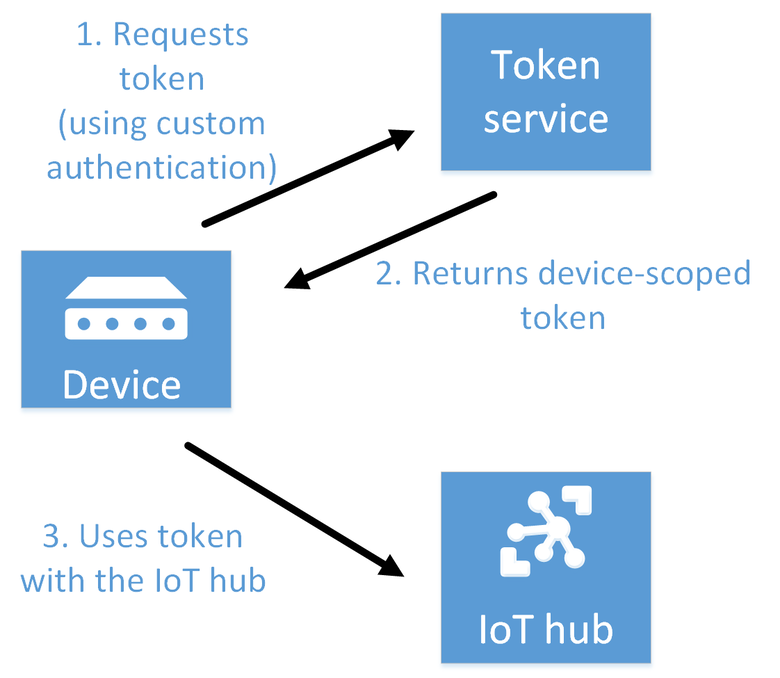

Erstellen eines Tokendiensts zum Integrieren vorhandener Geräte

Mit der Identitätsregistrierung von IoT Hub können Sie Sicherheitsanmeldeinformationen und die Zugriffssteuerung pro Gerät oder Modul mithilfe von Token konfigurieren. Wenn eine IoT-Lösung bereits über eine benutzerdefinierte Identitätsregistrierung und/oder über ein Authentifizierungsschema verfügt, können Sie diese Infrastruktur durch Erstellen eines Tokendiensts in IoT Hub integrieren. Auf diese Weise können Sie andere IoT-Features in der Lösung nutzen.

Ein Tokendienst ist ein benutzerdefinierter Clouddienst. Er verwendet eine SAS-Richtlinie von IoT Hub mit der Berechtigung DeviceConnect, um Token für den Gerätebereich oder Modulbereich zu erstellen. Mit diesen Token kann ein Gerät oder ein Modul eine Verbindung mit Ihrer IoT Hub-Instanz herstellen.

Hier sind die wichtigsten Schritte des Tokendienstmusters:

Erstellen Sie eine IoT Hub-SAS-Richtlinie mit der Berechtigung DeviceConnect für Ihren IoT-Hub. Sie können diese Richtlinie im Azure-Portal oder programmgesteuert erstellen. Diese Richtlinie wird vom Tokendienst zum Signieren der von ihm erstellten Token verwendet.

Wenn ein Gerät oder Modul auf IoT Hub zugreifen muss, fordert es von Ihrem Tokendienst ein signiertes Token an. Das Gerät kann mit Ihrer benutzerdefinierten Identitätsregistrierung bzw. mit dem Authentifizierungsschema authentifiziert werden, um die Geräte- oder Modulidentität zu ermitteln, die der Tokendienst zum Erstellen des Tokens verwendet.

Der Tokendienst gibt ein Token zurück. Das Token wird mit

/devices/{deviceId}oder/devices/{deviceId}/modules/{moduleId}alsresourceURIerstellt, wobeideviceIddas authentifizierte Gerät bzw.moduleIddas authentifizierte Modul ist. Der Tokendienst verwendet die SAS-Richtlinie, um das Token zu erstellen.Das Gerät/Modul nutzt das Token direkt mit IoT Hub.

Hinweis

Sie können die .NET-Klasse SharedAccessSignatureBuilder oder die Java-Klasse IotHubServiceSasToken zum Erstellen eines Tokens im Tokendienst verwenden.

Der Tokendienst kann die Gültigkeitsdauer für das Token wie gewünscht festlegen. Wenn das Token abläuft, trennt IoT Hub die Geräte-/Modulverbindung. Das Gerät/Modul muss dann ein neues Token vom Tokendienst anfordern. Eine kurze Ablaufzeit erhöht die Last für das Gerät/Modul und den Tokendienst gleichermaßen.

Damit ein Gerät oder Modul eine Verbindung mit Ihrem Hub herstellen kann, müssen Sie es der IoT Hub-Identitätsregistrierung hinzufügen – auch wenn es für die Verbindung ein Token und keinen Schlüssel verwendet. Aus diesem Grund können Sie weiterhin die geräte-/modulspezifische Zugriffssteuerung nutzen, indem Sie Geräte-/Modulidentitäten in der Identitätsregistrierung aktivieren oder deaktivieren. Dieser Ansatz verringert die Risiken der Verwendung von Token mit langen Ablaufzeiten.

Vergleich mit einem benutzerdefinierten Gateway

Das Tokendienstmuster ist der empfohlene Weg zur Implementierung einer benutzerdefinierten Identitätsregistrierung bzw. eines Authentifizierungsschemas mit IoT Hub. Dieses Muster wird empfohlen, da der größte Teil des Lösungsdatenverkehrs weiterhin über IoT Hub abgewickelt wird. Wenn das benutzerdefinierte Authentifizierungsschema allerdings so eng mit dem Protokoll verknüpft ist, muss der gesamte Datenverkehr unter Umständen durch ein benutzerdefiniertes Gateway verarbeitet werden. Ein Beispiel eines solchen Szenarios ist die Verwendung von Transport Layer Security (TLS) und vorinstallierten Schlüsseln (PSKs). Weitere Informationen finden Sie unter Verwendung eines IoT Edge-Geräts als Gateway.

Generieren von SAS-Token

Azure IoT-SDKs generieren automatisch Token, aber in einigen Szenarien müssen Sie SAS-Token direkt generieren und verwenden, einschließlich:

Die direkte Verwendung von MQTT-, AMQP- oder HTTPS-Oberflächen

Die Implementierung des Tokendienstmusters, wie im Abschnitt Erstellen eines Tokendienstes erläutert.

Ein mit einem Schlüssel für den gemeinsamen Zugriff signiertes Token gewährt Zugriff auf alle Funktionen, die den SAS-Richtlinienberechtigungen zugeordnet sind. Ein Token, das mit einem symmetrischen Schlüssel der Geräteidentität signiert ist, erteilt nur die Berechtigung DeviceConnect für die zugeordnete Geräteidentität.

Dieser Abschnitt enthält Beispiele für das Generieren von SAS-Token in verschiedenen Codesprachen. Sie können ein SAS-Token auch mit dem CLI-Erweiterungsbefehl az iot hub generate-sas-token oder den Azure IoT Hub-Erweiterung für Visual Studio Code generieren.

SAS-Tokenstruktur

Ein SAS-Token weist das folgende Format auf:

SharedAccessSignature sig={signature-string}&se={expiry}&skn={policyName}&sr={URL-encoded-resourceURI}

Hier sind die erwarteten Werte:

| Wert | BESCHREIBUNG |

|---|---|

| {signature} | Eine HMAC-SHA256-Signaturzeichenfolge in folgendem Format: {URL-encoded-resourceURI} + "\n" + expiry. Wichtig: Der Schlüssel wird aus Base64 decodiert und als Schlüssel für die HMAC-SHA256-Berechnung verwendet. |

| {resourceURI} | Das URI-Präfix (nach Segment) der Endpunkte, auf die mit diesem Token zugegriffen werden kann – beginnend mit dem Hostnamen des IoT Hubs (kein Protokoll). SAS-Token, die den Back-End-Diensten zugewiesen werden, werden auf IoT-Hubebene angewendet; zum Beispiel: myHub.azure-devices.net. SAS-Token, die Geräten gewährt werden, müssen auf ein einzelnes Gerät angewendet werden; zum Beispiel: myHub.azure-devices.net/devices/device1. |

| {expiry} | UTF8-Zeichenfolge, dargestellt als die Anzahl von Sekunden seit dem 1. Januar 1970 um 00:00:00 UTC. |

| {URL-encoded-resourceURI} | URL-Codierung des Ressourcen-URI (beides in Kleinbuchstaben) |

| {policyName} | Der Name der gemeinsam genutzten Zugriffsrichtlinie, auf die dieses Token verweist. Nicht vorhanden, wenn das Token auf Geräteregistrierungs-Anmeldeinformationen verweist. |

Das URI-Präfix wird nach Segment, nicht nach Zeichen berechnet. Beispielsweise ist /a/b ein Präfix für /a/b/c, aber nicht für /a/bc.

Der folgende Code generiert ein SAS-Token mithilfe des Ressourcen-URI, dem Signaturschlüssel, des Richtliniennamens und des Ablaufzeitraums. In den nächsten Abschnitten wird erläutert, wie die verschiedenen Eingaben für die verschiedenen Anwendungsfälle für Token initialisiert werden.

var generateSasToken = function(resourceUri, signingKey, policyName, expiresInMins) {

resourceUri = encodeURIComponent(resourceUri);

// Set expiration in seconds

var expires = (Date.now() / 1000) + expiresInMins * 60;

expires = Math.ceil(expires);

var toSign = resourceUri + '\n' + expires;

// Use crypto

var hmac = crypto.createHmac('sha256', Buffer.from(signingKey, 'base64'));

hmac.update(toSign);

var base64UriEncoded = encodeURIComponent(hmac.digest('base64'));

// Construct authorization string

var token = "SharedAccessSignature sr=" + resourceUri + "&sig="

+ base64UriEncoded + "&se=" + expires;

if (policyName) token += "&skn="+policyName;

return token;

};

Protokolldetails

Jedes unterstützte Protokoll, z.B. MQTT, AMQP und HTTPS, transportiert Tokens auf unterschiedliche Weise.

Bei Verwendung von MQTT weist das CONNECT-Paket die Geräte-ID als Client-ID, {iothubhostname}/{deviceId} im Feld „Benutzername“ und ein SAS-Token im Feld „Kennwort“ auf. {iothubhostname} sollte der vollständige CNAME des IoT Hubs (z.B. „myhub.azure-devices.net“) sein.

Bei Verwendung von AMQP unterstützt IoT Hub SASL PLAIN und die auf AMQP-Ansprüchen basierte Sicherheit.

Wenn Sie eine auf AMQP-Ansprüchen beruhende Sicherheit verwenden, gibt der Standard vor, wie die oben aufgeführten Token übertragen werden.

Für SASL PLAIN kann der Benutzername Folgendes sein:

{policyName}@sas.root.{iothubName}, wenn Token auf IoT Hub-Ebene verwendet werden.{deviceId}@sas.{iothubname}, wenn Token für Geräte verwendet werden.

In beiden Fällen enthält das Kennwortfeld das Token gemäß der Beschreibung unter SAS-Token-Struktur.

HTTPS implementiert die Authentifizierung, indem ein gültiges Token in den Anforderungsheader Authorization eingeschlossen wird.

Beispiel: Benutzername (bei der Geräte-ID wird Groß-/Kleinschreibung berücksichtigt): iothubname.azure-devices.net/DeviceId

Kennwort (Sie können ein SAS-Token mit dem CLI-Erweiterungsbefehl az iot hub generate-sas-token oder den Azure IoT Hub-Erweiterung für Visual Studio Code generieren):

SharedAccessSignature sr=iothubname.azure-devices.net%2fdevices%2fDeviceId&sig=kPszxZZZZZZZZZZZZZZZZZAhLT%2bV7o%3d&se=1487709501

Hinweis

Die Azure IoT SDKs generieren automatisch Token, wenn eine Verbindung mit dem Dienst hergestellt wird. In einigen Fällen unterstützen die Azure IoT SDKs nicht alle Protokolle oder Authentifizierungsmethoden.

Besonderheiten für SASL PLAIN

Bei Verwendung von SASL PLAIN mit AMQP kann ein Client, der eine Verbindung mit einem IoT Hub herstellt, ein einziges Token für jede TCP-Verbindung verwenden. Wenn das Token abläuft, wird die TCP-Verbindung mit dem Dienst getrennt, und es wird ein Versuch zur erneuten Verbindungsherstellung ausgelöst. Dieses Verhalten ist für eine Back-End-App unproblematisch, für eine Geräte-App jedoch schädlich. Dies hat folgende Gründe:

Gateways stellen eine Verbindung üblicherweise für eine Vielzahl von Geräten her. Bei Verwendung von SASL PLAIN muss für jedes Gerät, das eine Verbindung mit einem IoT Hub herstellen möchte, eine eigene TCP-Verbindung erstellt werden. Bei diesem Szenario erhöht sich der Verbrauch von Rechen- und Netzwerkressourcen erheblich, und es kommt zu einer höheren Latenz für jede Geräteverbindung.

Der erhöhte Ressourcenverbrauch bei der erneuten Verbindungsherstellung nach jedem Tokenablauf wirkt sich negativ auf Geräte mit Ressourceneinschränkungen aus.

Nächste Schritte

Nachdem Sie gelernt haben, wie Sie den Zugriff auf IoT Hub steuern, sind möglicherweise die folgenden Themen im IoT Hub-Entwicklerhandbuch für Sie interessant: