Zugreifen auf virtuelle Azure-Netzwerken aus Azure Logic Apps mithilfe einer Integrationsdienstumgebung (ISE)

Wichtig

Am 31. August 2024 wird die ISE-Ressource aufgrund ihrer Abhängigkeit von Azure Cloud Services (klassisch) ausgemustert, die gleichzeitig eingestellt werden. Exportieren Sie vor dem Datum der Ausmusterung alle Logik-Apps aus Ihrer ISE in standardmäßige Logik-Apps, um Dienstunterbrechungen zu vermeiden. Standardmäßige Logik-App-Workflows werden in Azure Logic Apps mit einem einzelnen Mandanten ausgeführt und bieten dieselben Funktionen und mehr. Standardworkflows unterstützen beispielsweise die Verwendung privater Endpunkte für eingehenden Datenverkehr, damit Ihre Workflows privat und sicher mit virtuellen Netzwerken kommunizieren können. Standardworkflows unterstützen auch die Integration virtueller Netzwerke für ausgehenden Datenverkehr. Weitere Informationen finden Sie unter Schützen des Datenverkehrs zwischen virtuellen Netzwerken und Workflows mit nur einem Mandanten in Azure Logic Apps mithilfe privater Endpunkte.

Seit dem 1. November 2022 ist die Funktion zum Erstellen neuer ISE-Ressourcen nicht mehr verfügbar. Das bedeutet, dass auch die Funktion zum Einrichten eigener Verschlüsselungsschlüssel („Bring Your Own Key“, BYOK) während der ISE-Erstellung mit der Logic Apps-REST-API nicht mehr verfügbar ist. ISE-Ressourcen, die vor diesem Datum vorhanden sind, werden jedoch bis zum 31. August 2024 unterstützt.

Weitere Informationen finden Sie in den folgenden Ressourcen:

- Wissenswertes zur Ausmusterung von ISE

- Vergleich zwischen Umgebungen mit einem Mandanten und mehreren Mandanten bzw. Integrationsdienstumgebung für Azure Logic Apps

- Azure Logic Apps – Preise

- Exportieren von ISE-Workflows in eine standardmäßige Logik-App

- ISE (Integration Services Environment, Integrationsdienstumgebung) wird am 31. August 2024 ausgemustert – Umstellung auf Logic Apps (Standard)

- Bereitstellungsmodell „Cloud Services (klassisch)“ wird am 31. August 2024 außer Betrieb genommen

Diese Übersicht bietet weitere Informationen zur Wirkungsweise einer ISE in einem virtuellen Netzwerk, den Vorteilen der Verwendung einer ISE und den Unterschieden zwischen dem dedizierten und dem mehrinstanzenfähigen Logic Apps-Dienst. Außerdem finden Sie Hinweise dazu, wie Sie direkt auf Ressourcen zugreifen können, die sich in Ihrem virtuellen Azure-Netzwerk befinden oder mit diesem verbunden sind.

Funktionsweise einer ISE mit einem virtuellen Netzwerk

Beim Erstellen einer ISE wählen Sie das virtuelle Azure-Netzwerk aus, in das Azure Ihre ISE bereitstellen soll, auch als „einschleusen“ bezeichnet. Wenn Sie Logik-Apps und Integrationskonten erstellen, die Zugriff auf dieses virtuelle Netzwerk benötigen, können Sie Ihre ISE als Hoststandort für diese Logik-Apps und Integrationskonten auswählen. Innerhalb der ISE werden Logik-Apps auf dedizierten Ressourcen getrennt von anderen in der mehrinstanzenfähigen Azure Logic Apps-Umgebung ausgeführt. Daten in einer ISE verbleiben in derselben Region, in der Sie diese ISE erstellen und bereitstellen.

Gründe für die Verwendung einer ISE

Das Ausführen von Logik-App-Workflows in einer eigenen separaten dedizierten Instanz trägt dazu bei, mögliche Auswirkungen anderer Azure-Mandanten auf die Leistung Ihrer Apps zu verringern. Dies ist auch als „Noisy Neighbors“-Problem bekannt. Eine ISE bietet darüber hinaus die folgenden Vorteile:

Direkter Zugriff auf Ressourcen, die sich in Ihrem virtuellen Netzwerk befinden oder mit diesem verbunden sind.

Logik-Apps, die Sie in einer ISE erstellen und ausführen, können speziell entworfene Connectors verwenden, die in ihrer ISE ausgeführt werden. Wenn ein ISE-Connector für ein lokales System oder eine lokale Datenquelle vorhanden ist, können Sie direkt eine Verbindung damit herstellen, ohne das lokale Datengateway verwenden zu müssen. Weitere Informationen finden Sie unter Dediziert im Vergleich zu mehrinstanzenfähig und Zugriff auf lokale Systeme weiter unten in diesem Thema.

Fortwährender Zugriff auf Ressourcen, die sich außerhalb Ihres virtuellen Netzwerks befinden oder nicht mit diesem verbunden sind.

Logik-Apps, die Sie in einer ISE erstellen und ausführen, können weiterhin Connectors verwenden, die in dem mehrinstanzenfähigen Logic Apps-Dienst ausgeführt werden, wenn ein ISE-spezifischer Connector nicht verfügbar ist. Weitere Informationen finden Sie unter Dediziert im Vergleich zu mehrinstanzenfähig.

Ihre eigenen statischen IP-Adressen. Diese sind gesondert von den statischen IP-Adressen, die von den Logik-Apps im mehrinstanzenfähigen Dienst gemeinsam verwendet werden. Sie können auch eine einzelne öffentliche, statische und vorhersagbare ausgehende IP-Adresse für die Kommunikation mit Zielsystemen einrichten. Auf diese Weise müssen Sie nicht für jede ISE an den Zielsystemen zusätzliche Firewallzugänge einrichten.

Höhere Grenzwerte für Ausführungsdauer, Speicheraufbewahrung, Durchsatz, Zeitlimits für HTTP-Anforderungen und -Antworten, Nachrichtengröße und benutzerdefinierte Connectoranforderungen. Weitere Informationen finden Sie unter Grenzwerte und Konfiguration für Azure Logic Apps.

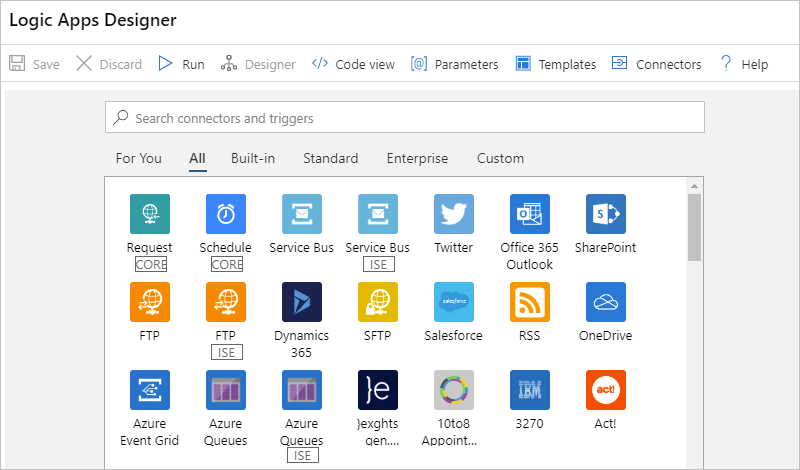

Dediziert im Vergleich zu mehrinstanzenfähig

Wenn Sie Logik-Apps in einer ISE erstellen und ausführen, erhalten Sie die gleiche Benutzeroberfläche und ähnliche Funktionen wie mit dem mehrinstanzenfähigen Logic Apps-Dienst. Sie können dieselben integrierten Trigger, Aktionen und verwalteten Connectors verwenden, die im mehrinstanzenfähigen Logic Apps-Dienst verfügbar sind. Einige verwaltete Connectors bieten zusätzliche ISE-Versionen. Der Unterschied zwischen ISE-Connectors und Nicht-ISE-Connectors besteht darin, wo sie ausgeführt werden und welche Bezeichnungen im Logik-App-Designer angezeigt werden, wenn Sie in einer ISE arbeiten.

Integrierte Trigger und Aktionen wie HTTP weisen die Bezeichnung CORE auf und werden in derselben ISE wie Ihre Logik-App ausgeführt.

Verwaltete Connectors, die die Bezeichnung ISE aufweisen, sind speziell für ISEs entworfen und werden immer in derselben ISE wie Ihre Logik-App ausgeführt. Im Folgenden finden Sie beispielsweise einige Connectors, die ISE-Versionen bieten:

- Azure Blob Storage, File Storage und Table Storage

- Azure Service Bus, Azure Queues, Azure Event Hubs

- Azure Automation, Azure Key Vault, Azure Event Grid und Azure Monitor-Protokolle

- FTP, SFTP-SSH, Dateisystem und SMTP

- SAP, IBM MQ, IBM DB2 und IBM 3270

- SQL Server, Azure Synapse Analytics, Azure Cosmos DB

- AS2, X12 und EDIFACT

Mit nur seltenen Ausnahmen können Sie, wenn ein ISE-Connector für ein lokales System oder eine lokale Datenquelle verfügbar ist, direkt eine Verbindung damit herstellen, ohne das lokale Datengateway zu verwenden. Weitere Informationen finden Sie unter Zugriff auf lokale Systeme weiter unten in diesem Thema.

Verwaltete Connectors, die nicht die Bezeichnung ISE aufweisen, funktionieren auch weiterhin für Logik-Apps innerhalb einer ISE. Diese Connectors werden immer im mehrinstanzenfähigen Logic Apps-Dienst ausgeführt, nicht in einer ISE.

Benutzerdefinierte Connectors, die Sie außerhalb einer ISE erstellen, unabhängig davon, ob sie das lokale Datengateway benötigen oder nicht, funktionieren weiterhin für Logik-Apps innerhalb einer ISE. Benutzerdefinierte Connectors, die Sie in einer ISE erstellen, funktionieren jedoch nicht mit dem lokalen Datengateway. Weitere Informationen finden Sie unter Zugriff auf lokale Systeme.

Zugriff auf lokale Systeme

In einer ISE ausgeführte Logik-App-Workflows können direkt auf lokale Systeme und lokale Datenquellen zugreifen, die sich in einem virtuellen Azure-Netzwerk befinden oder mit ihm verbunden sind. Dazu werden diese Elemente verwendet:

Den HTTP-Trigger oder die Aktion, der/die die Bezeichnung CORE aufweist.

Den ISE-Connector, falls verfügbar, für ein lokales System oder eine lokale Datenquelle.

Wenn ein ISE-Connector verfügbar ist, können Sie direkt auf das System oder die Datenquelle zugreifen, ohne das lokale Datengateway zu verwenden. Auch wenn Sie aus einer ISE auf SQL Server zugreifen müssen und Windows-Authentifizierung verwenden, müssen Sie die Nicht-ISE-Version des Connectors und das lokale Datengateway verwenden. Die ISE-Version des Connectors unterstützt keine Windows-Authentifizierung. Weitere Informationen finden Sie unter ISE-Connectors und Herstellen einer Verbindung aus einer Integrationsdienstumgebung.

Ein benutzerdefinierter Connector

Benutzerdefinierte Connectors, die Sie außerhalb einer ISE erstellen, unabhängig davon, ob sie das lokale Datengateway benötigen oder nicht, funktionieren weiterhin für Logik-Apps innerhalb einer ISE.

Benutzerdefinierte Connectors, die Sie in einer ISE erstellen, funktionieren nicht mit dem lokalen Datengateway. Diese Connectors können jedoch direkt auf lokale Systeme und Datenquellen zugreifen, die sich innerhalb des virtuellen Netzwerks, das Ihre ISE hostet, befinden oder damit verbunden sind. Deshalb benötigen Logik-Apps, die sich in einer ISE befinden, in der Regel das Datengateway nicht, wenn sie auf diese Ressourcen zugreifen.

Um auf lokale Systeme und Datenquellen zuzugreifen, die über keine ISE-Connectors verfügen, sich außerhalb Ihres virtuellen Netzwerks befinden oder nicht mit Ihrem virtuellen Netzwerk verbunden sind, müssen Sie weiterhin das lokale Datengateway verwenden. Logik-Apps in einer ISE können weiterhin Connectors verwenden, die keine der Bezeichnungen CORE oder ISE aufweisen. Diese Connectors werden im mehrinstanzenfähigen Logic Apps-Dienst ausgeführt, anstatt in Ihrer ISE.

Verschlüsselte ruhende Daten

Azure Storage verwendet standardmäßig von Microsoft verwaltete Schlüssel, um Ihre Daten zu verschlüsseln. Azure Logic Apps nutzt Azure Storage zum Speichern und automatischen Verschlüsseln von ruhenden Daten. Diese Verschlüsselung schützt Ihre Daten und unterstützt Sie beim Einhalten der Sicherheits- und Complianceanforderungen Ihrer Organisation. Weitere Informationen zur Funktionsweise der Azure Storage-Verschlüsselung finden Sie unter Azure Storage-Verschlüsselung für ruhende Daten und Azure-Datenverschlüsselung ruhender Daten.

Für mehr Kontrolle über die von Azure Storage verwendeten Verschlüsselungsschlüssel unterstützen ISE die Verwendung und Verwaltung Ihres eigenen Schlüssels mit Azure Key Vault. Diese Funktion wird auch als „Bring Your Own Key“ (BYOK) bezeichnet, und Ihr Schlüssel wird als „vom Kunden verwalteter Schlüssel“ bezeichnet. Diese Funktion ist jedoch nur beim Erstellen Ihrer ISE verfügbar, nicht später. Sie können diesen Schlüssel nach dem Erstellen Ihrer ISE nicht mehr deaktivieren. Zurzeit wird das Rotieren eines vom Kunden verwalteten Schlüssels für eine ISE nicht unterstützt.

Die Unterstützung kundenseitig verwalteter Schlüssel für eine ISE ist nur in den folgenden Regionen verfügbar:

Azure: „USA, Westen 2“, „USA, Osten“ und „USA, Süden-Mitte“

Azure Government: Arizona, Virginia und Texas.

Der Schlüsseltresor, in dem Ihr kundenseitig verwalteter Schlüssel gespeichert ist, muss sich in derselben Azure-Region befinden wie Ihre ISE.

Zur Unterstützung von kundenseitig verwalteten Schlüsseln muss die systemseitig zugewiesene oder die benutzerseitig zugewiesene verwaltete Identität Ihrer ISE aktiviert sein. Mit dieser Identität kann Ihre ISE den auf geschützte Ressourcen wie virtuelle Computer und andere Systeme oder Dienste, die sich innerhalb eines virtuellen Azure-Netzwerks befinden oder damit verbunden sind, authentifizieren. Auf diese Weise müssen Sie sich nicht mit Ihren Anmeldeinformationen anmelden.

Sie müssen dem Schlüsseltresor Zugriff auf die verwaltete Identität Ihrer ISE gewähren, der zeitliche Ablauf hängt jedoch davon ab, welche verwaltete Identität Sie verwenden.

Systemseitig zugewiesene verwaltete Identität: Innerhalb von 30 Minuten, nachdem Sie die HTTPS PUT-Anforderung gesendet haben, die Ihre ISE erstellt. Andernfalls tritt bei der ISE-Erstellung ein Fehler auf und ein Berechtigungsfehler wird ausgegeben.

Benutzerseitig zugewiesene verwaltete Identität: Bevor Sie die HTTPS PUT-Anforderung senden, die Ihre ISE erstellt.

ISE-SKUs

Wenn Sie Ihre ISE erstellen, können Sie die Developer-SKU oder die Premium-SKU auswählen. Diese SKU-Option ist nur bei der ISE-Erstellung verfügbar und kann später nicht mehr geändert werden. Im Folgenden finden Sie die Unterschiede zwischen den beiden SKUs:

Developer

Bietet eine kostengünstigere ISE, die Sie für die Erkundung, für Experimente, Entwicklung und Tests, jedoch nicht für Produktion oder Leistungstests verwenden können. Die Developer-SKU umfasst integrierte Trigger und Aktionen, Standardconnectors, Unternehmensconnectors und ein einzelnes Free-Tarif-Integrationskonto für einen festen monatlichen Preis.

Wichtig

Diese SKU umfasst keine Vereinbarung zum Servicelevel (Service-Level Agreement, SLA), Funktion zum zentralen Hochskalieren der Kapazität oder Redundanz während der Wiederverwendung. Dies bedeutet, dass Verzögerungen oder Ausfallzeiten auftreten können. Der Dienst kann vorübergehend von Back-End-Updates unterbrochen werden.

Informationen zu Grenzwerten und Kapazitäten finden Sie unter ISE-Grenzwerte in Azure Logic Apps. Weitere Informationen zur Abrechnung für ISEs finden Sie unter Feststehendes Preismodell.

Premium

Bietet eine ISE, die Sie für Produktion und Leistungstests verwenden können. Die Premium-SKU umfasst SLA-Unterstützung, integrierte Trigger und Aktionen, Standardconnectors, Unternehmensconnectors, ein einzelnes Integrationskonto des Standard-Tarifs, Hochskalierungsfunktionen und Redundanz während der Wiederverwendung für einen festen monatlichen Preis.

Informationen zu Grenzwerten und Kapazitäten finden Sie unter ISE-Grenzwerte in Azure Logic Apps. Weitere Informationen zur Abrechnung für ISEs finden Sie unter Feststehendes Preismodell.

ISE-Endpunktzugriff

Beim Erstellen der ISE können Sie auswählen, ob interne oder externe Zugriffsendpunkte verwendet werden sollen. Ihre Auswahl bestimmt, ob Anforderungs- oder Webhooktrigger für Logik-Apps in Ihrer ISE Aufrufe von außerhalb Ihres virtuellen Netzwerks empfangen können. Diese Endpunkte haben auch Einfluss auf die Methode, mit der Sie auf die Eingaben und Ausgaben aus dem Ausführungsverlauf Ihrer Logik-App zugreifen können.

Wichtig

Sie können den Zugriffsendpunkt nur während der Erstellung der ISE auswählen und diese Option später nicht mehr ändern.

Intern: Private Endpunkte lassen Aufrufe von Logik-Apps in Ihrer ISE nur innerhalb Ihres virtuellen Netzwerks zu, wo Sie auf Ein- und Ausgaben aus dem Ausführungsverlauf von Logik-Apps zugreifen können.

Wichtig

Wenn Sie diese Webhook-basierten Trigger verwenden müssen und sich der Dienst außerhalb Ihres virtuellen Netzwerks und gepeerter virtueller Netzwerke befindet, verwenden Sie externe Endpunkte, keine internen Endpunkte, wenn Sie Ihre ISE erstellen:

- Azure DevOps

- Azure Event Grid

- Common Data Service

- Office 365

- SAP (multi-tenant version)

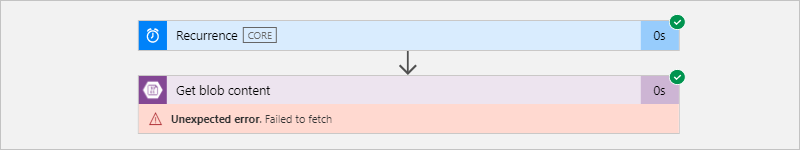

Stellen Sie auch sicher, dass Sie über eine Netzwerkverbindung zwischen den privaten Endpunkten und dem Computer verfügen, von dem aus Sie auf den Ausführungsverlauf zugreifen möchten. Andernfalls wird beim Versuch, den Ausführungsverlauf des Workflows anzuzeigen, Folgendes angezeigt: „Unerwarteter Fehler. Fehler beim Abrufen.“

Beispielsweise kann sich Ihr Clientcomputer im virtuellen Netzwerk der ISE oder in einem virtuellen Netzwerk befinden, das per Peering oder VPN mit dem virtuellen Netzwerk der ISE verbunden ist.

Extern: Öffentliche Endpunkte lassen Aufrufe von Logik-Apps-Workflows in Ihrer ISE zu, wo Sie von außerhalb des virtuellen Netzwerks auf Ein- und Ausgaben aus dem Ausführungsverlauf von Logik-Apps zugreifen können. Wenn Sie Netzwerksicherheitsgruppen (NSGs) verwenden, stellen Sie sicher, dass Sie mit eingehenden Regeln eingerichtet sind, um den Zugriff auf die Eingaben und Ausgaben des Ausführungsverlaufs zuzulassen.

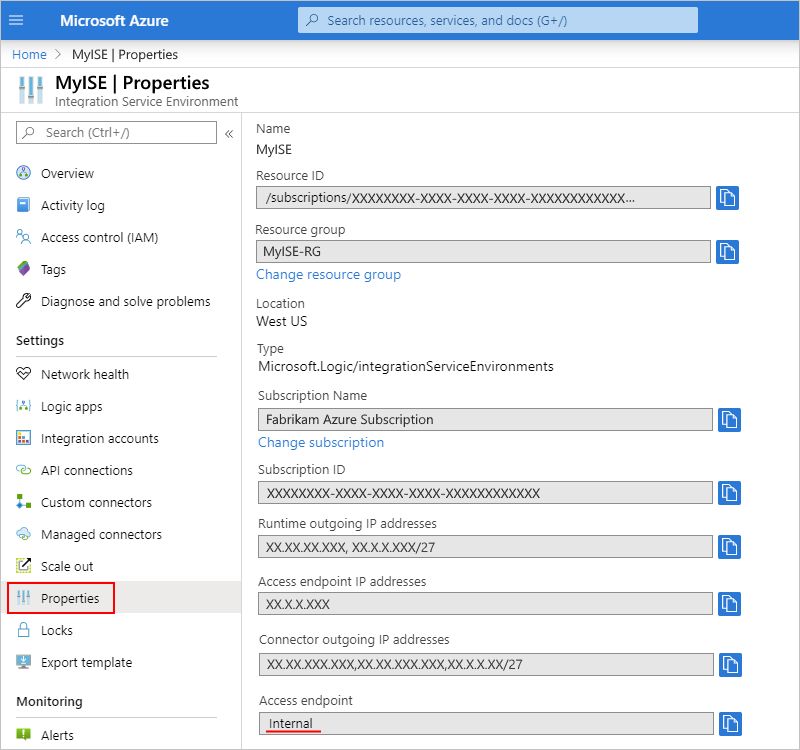

Um zu ermitteln, ob Ihre ISE einen internen oder externen Zugriffsendpunkt verwendet, wählen Sie im Menü Ihrer ISE unter Einstellungen die Option Eigenschaften aus, und suchen Sie die Eigenschaft Zugriffsendpunkt:

Preismodell

Verwenden Sie für Logik-Apps, integrierte Trigger, integrierte Aktionen und Connectors in Ihrer ISE einen festen Tarif, der vom Verbrauchstarif abweicht. Weitere Informationen finden Sie unter Azure Logic Apps – Preismodell. Eine Preisübersicht finden Sie unter Azure Logic Apps – Preise.

Integrationskonten mit ISE

In einer Integrationsdienstumgebung (ISE) haben Sie die Möglichkeit, Integrationskonten mit Logik-Apps zu verwenden. Diese Integrationskonten müssen jedoch auf dieselbe ISE wie die verknüpften Logik-Apps zugreifen. Logik-Apps in einer ISE können nur auf die Integrationskonten verweisen, die sich in derselben ISE befinden. Wenn Sie ein Integrationskonto erstellen, können Sie Ihre ISE als Speicherort für Ihr Integrationskonto auswählen. Informationen zur Preisgestaltung und Abrechnung für Integrationskonten mit einer ISE finden Sie unter Azure Logic Apps – Preismodell. Eine Preisübersicht finden Sie unter Azure Logic Apps – Preise. Informationen zu Grenzwerten finden Sie unter Grenzwerte für Integrationskonten.