Auflisten von Azure-Rollendefinitionen

Eine Rollendefinition ist eine Sammlung von ausführbaren Berechtigungen wie etwa Lesen, Schreiben und Löschen. Sie wird in der Regel einfach als „Rolle“ bezeichnet. Die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) in Azure umfasst über 120 integrierte Rollen. Außerdem können Sie eigene benutzerdefinierte Rollen erstellen. In diesem Artikel wird beschrieben, wie Sie die integrierten und benutzerdefinierten Rollen auflisten, die Sie verwenden können, um Zugriff auf Azure-Ressourcen zu gewähren.

Informationen zur Liste der Administratorrollen für die Microsoft Entra-ID finden Sie unter Administratorrollenberechtigungen in der Microsoft Entra-ID.

Azure-Portal

Auflisten aller Rollen

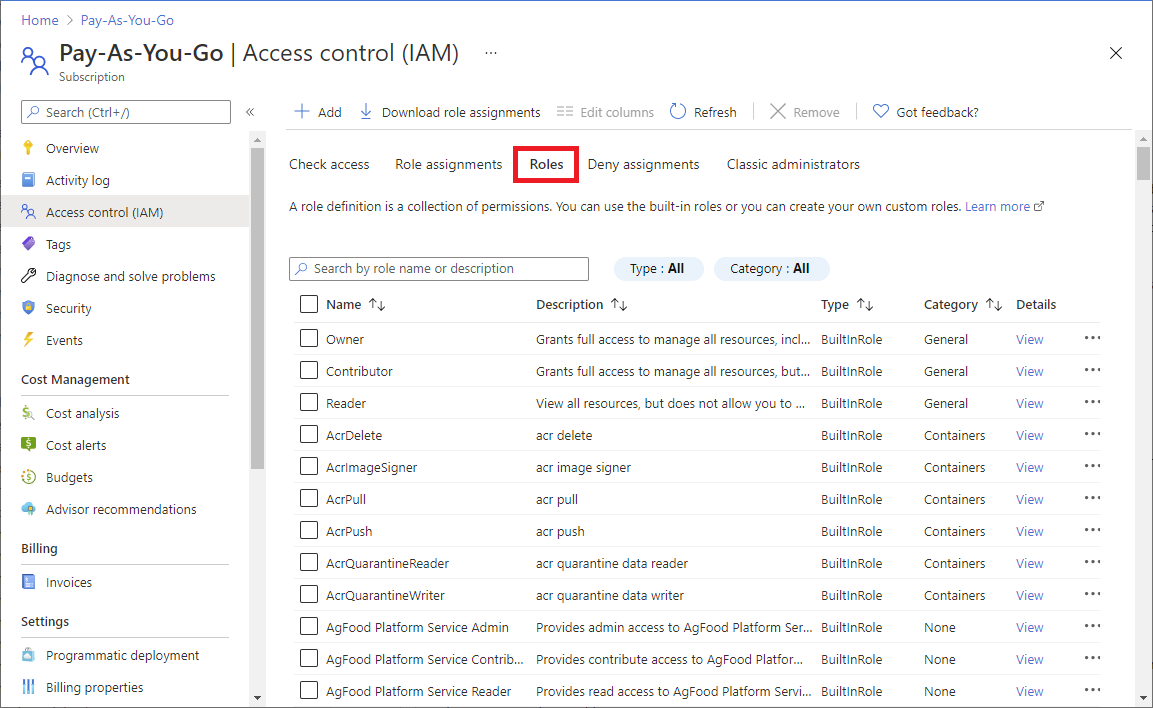

Führen Sie diese Schritte aus, um alle Rollen im Azure-Portal aufzulisten.

Klicken Sie im Azure-Portal auf Alle Dienste, und wählen Sie anschließend einen Bereich aus. Sie können beispielsweise Verwaltungsgruppen, Abonnements, Ressourcengruppen oder eine Ressource auswählen.

Klicken Sie auf die gewünschte Ressource.

Klicken Sie auf Zugriffssteuerung (IAM).

Klicken Sie auf die Registerkarte Rollen, um eine Liste aller integrierten und benutzerdefinierten Rollen anzuzeigen.

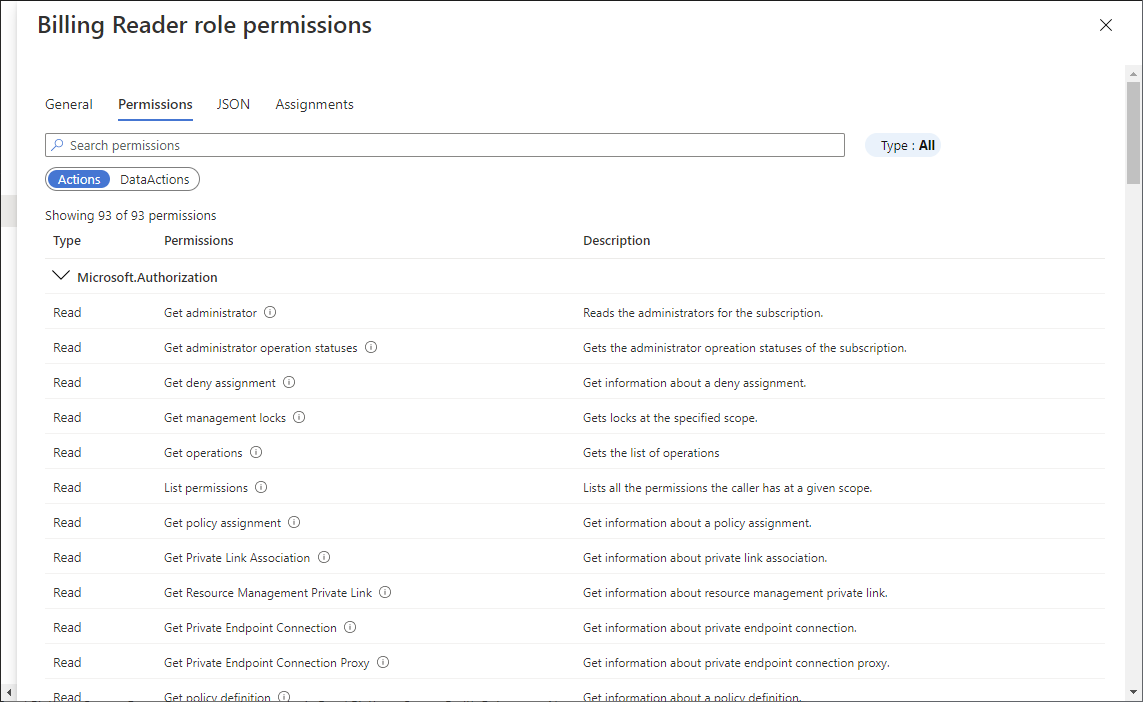

Klicken Sie in der Spalte Details auf den Link Ansicht, um die Berechtigungen für eine bestimmte Rolle anzuzeigen.

Der Bereich „Erforderliche Berechtigungen“ erscheint

Klicken Sie auf die Registerkarte Berechtigungen, um die Berechtigungen für die ausgewählte Rolle anzuzeigen und zu durchsuchen.

Azure PowerShell

Auflisten aller Rollen

Verwenden Sie Get-AzRoleDefinition, um alle Rollen in Azure PowerShell aufzulisten.

Get-AzRoleDefinition | FT Name, Description

AcrImageSigner acr image signer

AcrQuarantineReader acr quarantine data reader

AcrQuarantineWriter acr quarantine data writer

API Management Service Contributor Can manage service and the APIs

API Management Service Operator Role Can manage service but not the APIs

API Management Service Reader Role Read-only access to service and APIs

Application Insights Component Contributor Can manage Application Insights components

Application Insights Snapshot Debugger Gives user permission to use Application Insights Snapshot Debugge...

Automation Job Operator Create and Manage Jobs using Automation Runbooks.

Automation Operator Automation Operators are able to start, stop, suspend, and resume ...

...

Auflisten einer Rollendefinition

Verwenden Sie zum Auflisten der Details einer bestimmte Rolle Get-AzRoleDefinition.

Get-AzRoleDefinition <role_name>

PS C:\> Get-AzRoleDefinition "Contributor"

Name : Contributor

Id : b24988ac-6180-42a0-ab88-20f7382dd24c

IsCustom : False

Description : Lets you manage everything except access to resources.

Actions : {*}

NotActions : {Microsoft.Authorization/*/Delete, Microsoft.Authorization/*/Write,

Microsoft.Authorization/elevateAccess/Action}

DataActions : {}

NotDataActions : {}

AssignableScopes : {/}

Auflisten einer Rollendefinition im JSON-Format

Verwenden Sie Get-AzRoleDefinition, um eine Rolle im JSON-Format aufzulisten.

Get-AzRoleDefinition <role_name> | ConvertTo-Json

PS C:\> Get-AzRoleDefinition "Contributor" | ConvertTo-Json

{

"Name": "Contributor",

"Id": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"IsCustom": false,

"Description": "Lets you manage everything except access to resources.",

"Actions": [

"*"

],

"NotActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

Auflisten der Berechtigungen einer Rollendefinition

Verwenden Sie Get-AzRoleDefinition, um Aktionen für eine bestimmte Rolle aufzulisten.

Get-AzRoleDefinition <role_name> | FL Actions, NotActions

PS C:\> Get-AzRoleDefinition "Contributor" | FL Actions, NotActions

Actions : {*}

NotActions : {Microsoft.Authorization/*/Delete, Microsoft.Authorization/*/Write,

Microsoft.Authorization/elevateAccess/Action,

Microsoft.Blueprint/blueprintAssignments/write...}

(Get-AzRoleDefinition <role_name>).Actions

PS C:\> (Get-AzRoleDefinition "Virtual Machine Contributor").Actions

Microsoft.Authorization/*/read

Microsoft.Compute/availabilitySets/*

Microsoft.Compute/locations/*

Microsoft.Compute/virtualMachines/*

Microsoft.Compute/virtualMachineScaleSets/*

Microsoft.DevTestLab/schedules/*

Microsoft.Insights/alertRules/*

Microsoft.Network/applicationGateways/backendAddressPools/join/action

Microsoft.Network/loadBalancers/backendAddressPools/join/action

...

Azure CLI

Auflisten aller Rollen

Verwenden Sie az role definition list, um alle Rollen in der Azure CLI aufzulisten.

az role definition list

Im folgenden Beispiel werden der Name und die Beschreibung aller verfügbaren Rollendefinitionen aufgelistet:

az role definition list --output json --query '[].{roleName:roleName, description:description}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role"

},

...

]

Im folgenden Beispiel werden alle integrierten Rollen aufgelistet.

az role definition list --custom-role-only false --output json --query '[].{roleName:roleName, description:description, roleType:roleType}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor",

"roleType": "BuiltInRole"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role",

"roleType": "BuiltInRole"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role",

"roleType": "BuiltInRole"

},

...

]

Auflisten einer Rollendefinition

Verwenden Sie az role definition list, um Details einer Rolle aufzulisten.

az role definition list --name {roleName}

Im folgenden Beispiel wird die Rollendefinition für Contributor (Mitwirkender) aufgelistet:

az role definition list --name "Contributor"

[

{

"assignableScopes": [

"/"

],

"description": "Lets you manage everything except access to resources.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions"

}

]

Auflisten der Berechtigungen einer Rollendefinition

Im folgenden Beispiel werden nur actions und notActions der Rolle Contributor aufgelistet.

az role definition list --name "Contributor" --output json --query '[].{actions:permissions[0].actions, notActions:permissions[0].notActions}'

[

{

"actions": [

"*"

],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

]

}

]

Im folgenden Beispiel werden nur die Aktionen der Rolle Virtual Machine Contributor aufgelistet.

az role definition list --name "Virtual Machine Contributor" --output json --query '[].permissions[0].actions'

[

[

"Microsoft.Authorization/*/read",

"Microsoft.Compute/availabilitySets/*",

"Microsoft.Compute/locations/*",

"Microsoft.Compute/virtualMachines/*",

"Microsoft.Compute/virtualMachineScaleSets/*",

"Microsoft.Compute/disks/write",

"Microsoft.Compute/disks/read",

"Microsoft.Compute/disks/delete",

"Microsoft.DevTestLab/schedules/*",

"Microsoft.Insights/alertRules/*",

"Microsoft.Network/applicationGateways/backendAddressPools/join/action",

"Microsoft.Network/loadBalancers/backendAddressPools/join/action",

...

"Microsoft.Storage/storageAccounts/listKeys/action",

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Support/*"

]

]

REST-API

Voraussetzungen

Sie müssen die folgende Version verwenden:

2015-07-01oder höher

Weitere Informationen finden Sie unter API-Versionen von Azure RBAC REST-APIs.

Alle Rollendefinitionen auflisten

Verwenden Sie zum Auflisten von Rollendefinitionen in einem Mandanten die Rollendefinitionen – Rest-API für Listen .

Im folgenden Beispiel werden alle Rollendefinitionen in einem Mandanten aufgelistet:

Anforderung

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?api-version=2022-04-01Antwort

{ "value": [ { "properties": { "roleName": "Billing Reader Plus", "type": "CustomRole", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/473a4f86-11e3-48cb-9358-e13c220a2f15" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Billing/invoices/download/action", "Microsoft.CostManagement/exports/*" ], "notActions": [ "Microsoft.CostManagement/exports/delete" ], "dataActions": [], "notDataActions": [] } ], "createdOn": "2021-05-22T21:57:23.5764138Z", "updatedOn": "2021-05-22T21:57:23.5764138Z", "createdBy": "68f66d4c-c0eb-4009-819b-e5315d677d70", "updatedBy": "68f66d4c-c0eb-4009-819b-e5315d677d70" }, "id": "/providers/Microsoft.Authorization/roleDefinitions/17adabda-4bf1-4f4e-8c97-1f0cab6dea1c", "type": "Microsoft.Authorization/roleDefinitions", "name": "17adabda-4bf1-4f4e-8c97-1f0cab6dea1c" }, { "properties": { "roleName": "AcrPush", "type": "BuiltInRole", "description": "acr push", "assignableScopes": [ "/" ], "permissions": [ { "actions": [ "Microsoft.ContainerRegistry/registries/pull/read", "Microsoft.ContainerRegistry/registries/push/write" ], "notActions": [], "dataActions": [], "notDataActions": [] } ], "createdOn": "2018-10-29T17:52:32.5201177Z", "updatedOn": "2021-11-11T20:13:07.4993029Z", "createdBy": null, "updatedBy": null }, "id": "/providers/Microsoft.Authorization/roleDefinitions/8311e382-0749-4cb8-b61a-304f252e45ec", "type": "Microsoft.Authorization/roleDefinitions", "name": "8311e382-0749-4cb8-b61a-304f252e45ec" } ] }

Auflisten der Rollendefinitionen

Verwenden Sie zum Auflisten von Rollendefinitionen die Rollendefinitionen – Liste-REST-API. Um die Ergebnisse einzugrenzen, geben Sie einen Bereich und einen optionalen Filter an.

Beginnen Sie mit der folgenden Anforderung:

GET https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleDefinitions?$filter={$filter}&api-version=2022-04-01Für einen Bereich auf Mandantenebene können Sie diese Anforderung verwenden:

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?filter={$filter}&api-version=2022-04-01Ersetzen Sie innerhalb des URIs {scope} durch den Bereich, für den die Rollendefinitionen aufgelistet werden sollen.

`Scope` Typ providers/Microsoft.Management/managementGroups/{groupId1}Verwaltungsgruppe subscriptions/{subscriptionId1}Subscription subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Resource group subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/Microsoft.Web/sites/mysite1Resource Im vorherigen Beispiel ist „microsoft.web“ ein Ressourcenanbieter, der auf eine App Service-Instanz verweist. Analog dazu können Sie einen beliebigen anderen Ressourcenanbieter verwenden und den Bereich angeben. Weitere Informationen finden Sie unter Azure-Ressourcenanbieter und -typen und unter unterstützten Vorgängen für Azure-Ressourcenanbieter.

Ersetzen Sie {filter} durch die Bedingung, die zum Filtern der Liste mit den Rollendefinitionen angewendet werden soll.

Filtern Beschreibung $filter=type+eq+'{type}'Listet Rollendefinitionen des angegebenen Typs auf. Der Typ der Rolle kann CustomRoleoderBuiltInRolesein.Im folgenden Beispiel werden alle benutzerdefinierten Rollen in einem Mandanten aufgelistet:

Anforderung

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?$filter=type+eq+'CustomRole'&api-version=2022-04-01Antwort

{ "value": [ { "properties": { "roleName": "Billing Reader Plus", "type": "CustomRole", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/473a4f86-11e3-48cb-9358-e13c220a2f15" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Billing/invoices/download/action", "Microsoft.CostManagement/exports/*" ], "notActions": [ "Microsoft.CostManagement/exports/delete" ], "dataActions": [], "notDataActions": [] } ], "createdOn": "2021-05-22T21:57:23.5764138Z", "updatedOn": "2021-05-22T21:57:23.5764138Z", "createdBy": "68f66d4c-c0eb-4009-819b-e5315d677d70", "updatedBy": "68f66d4c-c0eb-4009-819b-e5315d677d70" }, "id": "/providers/Microsoft.Authorization/roleDefinitions/17adabda-4bf1-4f4e-8c97-1f0cab6dea1c", "type": "Microsoft.Authorization/roleDefinitions", "name": "17adabda-4bf1-4f4e-8c97-1f0cab6dea1c" } ] }

Auflisten einer Rollendefinition

Um die Details einer bestimmten Rolle aufzulisten, verwenden Sie die REST-API Rollendefinitionen – Abrufen oder Rollendefinitionen – Abrufen nach ID.

Beginnen Sie mit der folgenden Anforderung:

GET https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleDefinitions/{roleDefinitionId}?api-version=2022-04-01Für eine Rollendefinition auf Mandantenebene können Sie diese Anforderung verwenden:

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions/{roleDefinitionId}?api-version=2022-04-01Ersetzen Sie innerhalb des URIs {scope} durch den Bereich, für den die Rollendefinition aufgelistet werden soll.

`Scope` Typ providers/Microsoft.Management/managementGroups/{groupId1}Verwaltungsgruppe subscriptions/{subscriptionId1}Subscription subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Resource group subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/Microsoft.Web/sites/mysite1Resource Ersetzen Sie {roleDefinitionId} durch den Bezeichner der Rollendefinition.

Im folgenden Beispiel wird die Rollendefinition " Reader " aufgeführt:

Anforderung

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions/acdd72a7-3385-48ef-bd42-f606fba81ae7?api-version=2022-04-01Antwort

{ "properties": { "roleName": "Reader", "type": "BuiltInRole", "description": "View all resources, but does not allow you to make any changes.", "assignableScopes": [ "/" ], "permissions": [ { "actions": [ "*/read" ], "notActions": [], "dataActions": [], "notDataActions": [] } ], "createdOn": "2015-02-02T21:55:09.8806423Z", "updatedOn": "2021-11-11T20:13:47.8628684Z", "createdBy": null, "updatedBy": null }, "id": "/providers/Microsoft.Authorization/roleDefinitions/acdd72a7-3385-48ef-bd42-f606fba81ae7", "type": "Microsoft.Authorization/roleDefinitions", "name": "acdd72a7-3385-48ef-bd42-f606fba81ae7" }