Schutz vor Ransomware in Azure

Ransomware und Erpressung sind ein Geschäft mit hohem Gewinn und niedrigen Kosten, das sich negativ auf betroffene Organisationen, die nationale bzw. regionale und wirtschaftliche Sicherheit sowie die öffentliche Gesundheit und Sicherheit auswirkt. Was als einfache Ransomware auf einem einzelnen PC begann, hat sich zu einer Vielzahl von Erpressungstechniken entwickelt, die alle Arten von Unternehmensnetzwerken und Cloudplattformen zum Ziel haben.

Um sicherzustellen, dass Kunden, die Azure nutzen, vor Ransomware-Angriffen geschützt sind, hat Microsoft stark in die Sicherheit seiner Cloudplattformen investiert und bietet Sicherheitskontrollen, die Sie zum Schutz Ihrer Azure-Cloudworkloads benötigen.

Durch Nutzung der nativen Ransomware-Schutzmaßnahmen in Azure und Implementierung der in diesem Artikel empfohlenen bewährten Methoden ergreifen Sie Maßnahmen, durch die sichergestellt wird, dass Ihre Organisation optimal aufgestellt ist, um potenzielle Ransomware-Angriffe auf Ihre Azure-Ressourcen zu verhindern, davor zu schützen und sie zu erkennen.

In diesem Artikel werden wichtige native Azure-Funktionen und -Abwehrmechanismen für Ransomware-Angriffe beschrieben, und es wird erläutert, wie Sie diese proaktiv nutzen können, um Ihre Ressourcen in der Azure-Cloud zu schützen.

Eine wachsende Bedrohung

Ransomware-Angriffe sind zu einer der größten Sicherheitsherausforderungen für Unternehmen geworden. Wenn Ransomware-Angriffe erfolgreich sind, können sie die zentrale IT-Infrastruktur eines Unternehmens lahmlegen und Zerstörungen verursachen, die sich negativ auf die physische und wirtschaftliche Sicherheit eines Unternehmens auswirken können. Ransomware-Angriffe richten sich gegen Unternehmen jeglicher Art. Dadurch ist es erforderlich, dass alle Unternehmen vorbeugende Maßnahmen zur Gewährleistung ihres Schutzes ergreifen.

Die jüngsten Trends bei der Anzahl von Angriffen sind ziemlich alarmierend. Während 2020 kein gutes Jahr für Ransomware-Angriffe auf Unternehmen war, begann das Jahr 2021 mit einer schlechten Entwicklung. Am 7. Mai wurden durch einen Angriff auf Colonial Pipeline Dienste wie der Pipelinetransport von Diesel, Benzin und Kerosin vorübergehend eingestellt. Colonial sperrte das kritische Kraftstoffnetz zur Versorgung der bevölkerungsreichen östlichen Bundesstaaten.

In der Vergangenheit wurden Cyberangriffe als eine komplexe Reihe von Aktionen betrachtet, die sich gegen bestimmte Branchen richteten. Dadurch waren die übrigen Branchen der Überzeugung, sie seien nicht von Cyberkriminalität betroffen, und wussten auch nicht, auf welche Bedrohungen der Cybersicherheit sie sich vorbereiten sollten. Ransomware stellt einen großen Wandel in dieser Bedrohungslandschaft dar und macht Cyberangriffe zu einer sehr realen und allgegenwärtigen Gefahr für alle. Verschlüsselte und verlorene Dateien sowie drohende Lösegeldforderungen bereiten den meisten Führungskräften jetzt die größte Sorge.

Das Wirtschaftsmodell von Ransomware profitiert von der falschen Vorstellung, dass es sich bei einem Ransomware-Angriff ausschließlich um einen durch Schadsoftware verursachten Vorfall handelt. In Wirklichkeit handelt es sich bei Ransomware um eine Sicherheitsverletzung, bei der menschliche Angreifer ein Netzwerk angreifen.

Für viele Organisationen übersteigen die Kosten für die vollständige Neuerstellung nach einem Ransomware-Vorfall bei Weitem das ursprünglich geforderte Lösegeld. Bei einem nur begrenzten Verständnis der Bedrohungslandschaft und der Funktionsweise von Ransomware scheint die Zahlung des Lösegelds die bessere Geschäftsentscheidung für die Wiederaufnahme des Betriebs zu sein. Der eigentliche Schaden entsteht jedoch oft, wenn der Angreifer Dateien zur Freigabe oder zum Verkauf exfiltriert und gleichzeitig Hintertüren im Netzwerk für künftige kriminelle Aktivitäten zurücklässt – und diese Risiken bleiben bestehen, egal ob das Lösegeld gezahlt wird oder nicht.

Was ist Ransomware?

Ransomware ist eine Art von Schadsoftware, die einen Computer infiziert und den Zugriff eines Benutzers auf das infizierte System oder bestimmte Dateien einschränkt, um Geld zu erpressen. Nachdem das Zielsystem kompromittiert wurde, werden in der Regel die meisten Interaktionen gesperrt, und es wird eine Warnung auf dem Bildschirm angezeigt, die normalerweise besagt, dass das System gesperrt wurde oder alle Dateien verschlüsselt wurden. Anschließend wird die Zahlung eines hohen Lösegelds gefordert, bevor das System freigegeben wird oder die Dateien entschlüsselt werden.

Ransomware nutzt in der Regel die Schwachstellen oder Sicherheitslücken in den IT-Systemen oder Infrastrukturen Ihrer Organisation aus. Die Angriffe sind so offensichtlich, dass es keiner großen Untersuchung bedarf, um zu bestätigen, dass Ihr Unternehmen angegriffen wurde oder dass ein Vorfall deklariert werden muss. Die Ausnahme wäre eine Spam-E-Mail, in der Lösegeld im Austausch für angeblich kompromittierendes Material gefordert wird. In diesem Fall sollte diese Art von Vorfällen als Spam behandelt werden, es sei denn, die E-Mail enthält sehr spezifische Informationen.

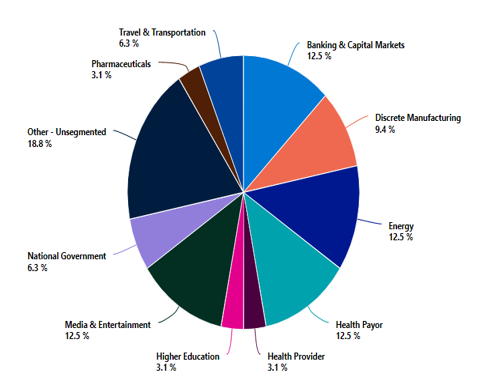

Alle Unternehmen oder Organisationen, die ein IT-System mit Daten betreiben, können angegriffen werden. Obwohl auch Einzelpersonen Ziel eines Ransomware-Angriffs sein können, richten sich die meisten Angriffe gegen Unternehmen. Während der Ransomware-Angriff auf Colonial im Mai 2021 große öffentliche Aufmerksamkeit erregte, zeigen die Ransomware-Einsatzdaten unseres Detection and Response Teams (DART), dass der Energiesektor neben dem Finanz-, Gesundheits- und Unterhaltungssektor zu den am stärksten betroffenen Sektoren gehört. Und trotz ständiger Versprechungen, keine Krankenhäuser oder Unternehmen des Gesundheitswesens während einer Pandemie anzugreifen, bleibt das Gesundheitswesen das Hauptziel der von Menschen platzierten Ransomware.

Wie werden Ressourcen angegriffen?

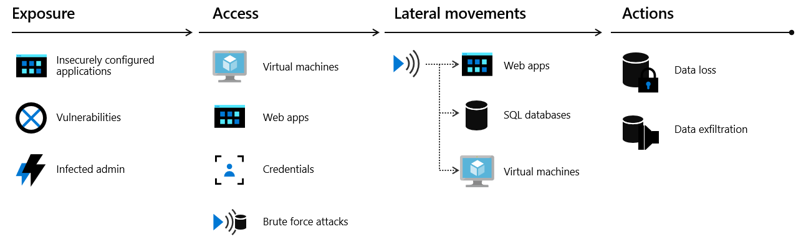

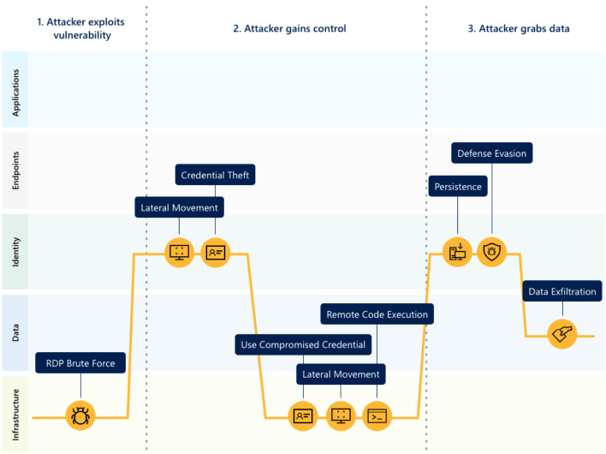

Bei Angriffen auf die Cloudinfrastruktur werden häufig mehrere Ressourcen angegriffen, um Zugriff auf Kundendaten oder Unternehmensgeheimnisse zu erhalten. Das Cloudmodell der „Kill Chain“ erläutert, wie Angreifer versuchen, über einen vierstufigen Prozess Zugriff auf ihre Ressourcen in der öffentlichen Cloud zu erhalten: Offenlegung, Zugriff, Lateral Movement und Aktionen.

- Bei Offenlegung suchen Angreifer nach Möglichkeiten, Zugriff auf Ihre Infrastruktur zu erhalten. Angreifer wissen beispielsweise, dass von Kunden genutzte Anwendungen offen sein müssen, damit berechtigte Benutzer darauf zugreifen können. Diese Anwendungen sind über das Internet verfügbar und daher anfällig für Angriffe.

- Angreifer versuchen, eine Offenlegung auszunutzen, um Zugriff auf Ihre öffentliche Cloudinfrastruktur zu erhalten. Dies kann durch kompromittierte Benutzeranmeldeinformationen, kompromittierte Instanzen oder falsch konfigurierte Ressourcen erfolgen.

- Während der Lateral Movement-Phase erkennen Angreifer, auf welche Ressourcen sie Zugriff haben und welchen Umfang dieser Zugriff hat. Erfolgreiche Angriffe auf Instanzen ermöglichen Angreifern den Zugriff auf Datenbanken und andere vertrauliche Informationen. Der Angreifer sucht dann nach weiteren Anmeldeinformationen. Unsere Microsoft Defender für Cloud-Daten zeigen, dass Organisationen ohne ein Sicherheitstool, das schnell über den Angriff informiert, durchschnittlich 101 Tage benötigen, um eine Sicherheitsverletzung zu entdecken. In der Zwischenzeit hat der Angreifer in nur 24 bis 48 Stunden nach einer Sicherheitsverletzung die vollständige Kontrolle über das Netzwerk erlangt.

- Die Aktionen, die ein Angreifer nach dem Lateral Movement ausführen kann, hängen größtenteils von den Ressourcen ab, auf die er während der Lateral Movement-Phase Zugriff erhalten hat. Angreifer können Aktionen ausführen, die zur Datenexfiltration oder zum Datenverlust führen, oder weitere Angriffe starten. Für Unternehmen belaufen sich die durchschnittlichen finanziellen Auswirkungen von Datenverlusten inzwischen auf 1,23 Millionen US-Dollar.

Warum sind Angriffe erfolgreich?

Es gibt mehrere Gründe, warum Ransomware-Angriffe erfolgreich sind. Unternehmen, die Sicherheitsrisiken aufweisen, werden häufig Opfer von Ransomware-Angriffen. Nachfolgend sind einige der kritischen Erfolgsfaktoren für Angriffe aufgeführt:

- Die Angriffsfläche hat sich vergrößert, da immer mehr Unternehmen ihre Dienste über digitale Vertriebswege anbieten

- Es ist sehr einfach, gebrauchsfertige Schadsoftware zu erhalten (Ransomware-as-a-Service, RaaS)

- Die Möglichkeit, Kryptowährungen für Erpressungszahlungen zu verwenden, hat neue Wege für Exploits eröffnet

- Ausweitung von Computern und deren Nutzung an verschiedenen Arbeitsstellen (lokale Schulbereiche, Polizeibehörden, Polizeifahrzeuge usw.), die jeweils ein möglicher Zugriffspunkt für Schadsoftware sind, sodass eine potenzielle Angriffsfläche entsteht

- Vorherrschen alter, veralteter und überholter Infrastruktursysteme und Software

- Schlechte Patchverwaltung

- Veraltete oder sehr alte Betriebssysteme, die kurz vor dem Ende des Supports stehen oder dieses Datum bereits überschritten haben

- Fehlende Ressourcen zum Modernisieren des IT-Bedarfs

- Wissenslücke

- Mangel an qualifiziertem Personal und übermäßige Abhängigkeit von Mitarbeitern in Schlüsselpositionen

- Schlechte Sicherheitsarchitektur

Angreifer verwenden verschiedene Techniken, z. B. Brute-Force-Angriffe über RDP (Remote Desktop Protocol), um Sicherheitslücken auszunutzen.

Sollten Sie bezahlen?

Es gibt unterschiedliche Meinungen darüber, wie am besten reagiert werden soll, wenn Sie mit einer solchen Forderung konfrontiert werden. Das Federal Bureau of Investigation (FBI) rät Opfern, kein Lösegeld zu zahlen, sondern wachsam zu sein und proaktive Maßnahmen zu ergreifen, um ihre Daten zu schützen. Das FBI ist der Ansicht, dass eine Zahlung keine Garantie dafür ist, dass gesperrte Systeme und verschlüsselte Daten wieder freigegeben werden. Ein weiterer Grund, nicht zu zahlen, ist nach Ansicht des FBI, dass Zahlungen an Cyberkriminelle einen Anreiz für weitere Angriffe auf Organisationen darstellen.

Dennoch entscheiden sich einige Opfer dafür, das geforderte Lösegeld zu zahlen, obwohl der Zugriff auf das System und die Daten nach Zahlung des Lösegelds nicht garantiert ist. Mit der Zahlung gehen diese Organisationen das kalkulierte Risiko ein,in der Hoffnung, ihr System und ihre Daten zurückzuerhalten und den normalen Betrieb schnell wieder aufzunehmen. In die Kalkulation einbezogen ist die Reduzierung zusätzlich entstehender Kostenfaktoren wie Produktivitätsverlust, Umsatzeinbußen im Laufe der Zeit, Offenlegung vertraulicher Daten und potenzielle Rufschädigung.

Die beste Möglichkeit, eine Zahlung von Lösegeld zu verhindern, besteht darin, gar nicht erst zum Opfer zu werden. Dazu müssen Sie vorbeugende Maßnahmen implementieren und über ausreichende Tools verfügen, um Ihre Organisation vor jedem Schritt zu schützen, den ein Angreifer unternimmt, um ganz oder schrittweise in Ihr System einzudringen. Darüber hinaus wird durch die Möglichkeit zur Wiederherstellung der betroffenen Ressourcen eine zeitnahe Wiederaufnahme des Geschäftsbetriebs gewährleistet. Azure Cloud verfügt über eine Reihe robuster Tools, die Sie auf diesem Weg begleiten.

Wie hoch sind die üblichen Kosten für ein Unternehmen?

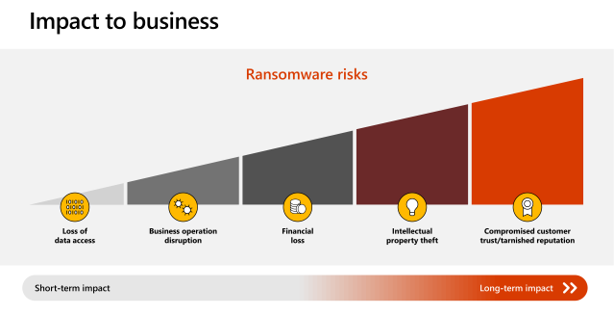

Die Auswirkungen eines Ransomware-Angriffs auf irgendeine Organisation lassen sich nur schwer genau quantifizieren. Je nach Umfang und Art sind die Auswirkungen jedoch mehrdimensional und äußern sich im Wesentlichen in Folgendem:

- Verlust des Datenzugriffs

- Unterbrechung des Geschäftsbetriebs

- Finanzieller Verlust

- Diebstahl von geistigem Eigentum

- Beeinträchtigtes Kundenvertrauen und geschädigter Ruf

Colonial Pipeline zahlte etwa 4,4 Millionen US-Dollar für die Freigabe ihrer Daten. Dabei sind die Kosten für Ausfallzeiten, Produktivitätsverluste, Umsatzeinbußen und die Wiederherstellung von Diensten noch nicht berücksichtigt. Eine bedeutende Auswirkung im weiteren Sinne ist der „Dominoeffekt“, der sich auf eine große Anzahl von Unternehmen und Organisationen aller Art auswirken kann, einschließlich der Städte und Gemeinden in ihren lokalen Regionen. Auch die finanziellen Auswirkungen sind beträchtlich. Laut Microsoft werden die weltweiten Kosten für die Wiederherstellung im Zusammenhang mit Ransomware im Jahr 2021 voraussichtlich 20 Milliarden US-Dollar übersteigen.

Nächste Schritte

Weitere Informationen finden Sie im Whitepaper zu Azure-Abwehrmechanismen für Ransomware-Angriffe.

Weitere Artikel in dieser Reihe: