Training

Zertifizierung

Microsoft Certified: Security Operations Analyst Associate - Certifications

Untersuchen, Suchen und Mindern von Bedrohungen mit Microsoft Sentinel, Microsoft Defender for Cloud und Microsoft 365 Defender.

Dieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.

In diesem Artikel wird erläutert, wie Sie mithilfe von Automatisierungsregeln Listen mit Vorfallsaufgaben erstellen, um Analysten-Workflowprozesse in Microsoft Sentinel zu standardisieren.

Vorfallsaufgaben können nicht nur von Automatisierungsregeln, sondern auch von Playbooks automatisch erstellt werden, sowie auch manuell ad-hoc innerhalb eines Vorfalls.

In diesem Artikel werden die folgenden Szenarien behandelt, die für SOC-Manager, leitende Analysten und Automatisierungstechniker gelten:

Ein weiteres solches Szenario wird im folgenden Begleitartikel behandelt:

Ein weiterer Artikel – zu finden unter den folgenden Links – befasst sich mit Szenarien, die mehr für SOC-Analysten gelten:

Wichtig

Microsoft Sentinel ist auf der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Preview ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Die Rolle Microsoft Sentinel-Antwortberechtigter ist erforderlich, um Automatisierungsregeln zu erstellen und Vorfälle anzuzeigen und zu bearbeiten, was beides zum Hinzufügen, Anzeigen und Bearbeiten von Aufgaben erforderlich ist.

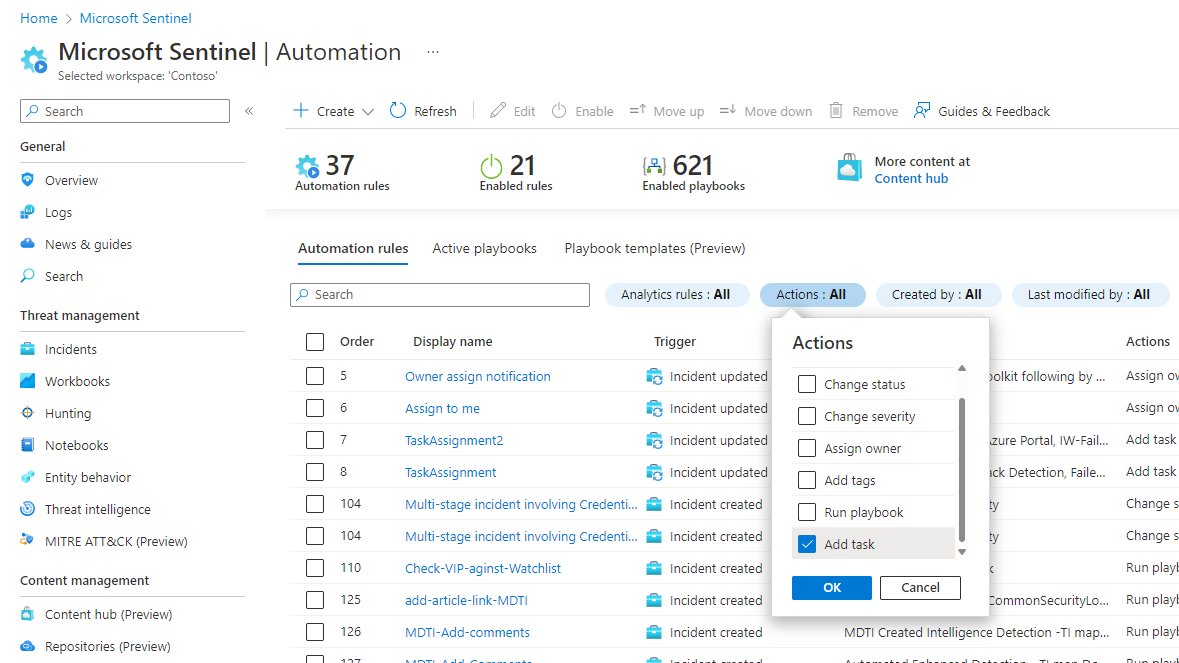

Auf der Seite Automation können Sie die Ansicht der Automatisierungsregeln filtern, um nur diejenigen anzuzeigen, für die Aufgabe hinzufügen-Aktionen definiert sind.

Wählen Sie den Filter Aktionen aus.

Deaktivieren Sie das Kontrollkästchen Alle auswählen.

Scrollen Sie nach unten, und aktivieren Sie das Kontrollkästchen Aufgabe hinzufügen.

Wählen Sie OK aus, und sehen Sie sich die Ergebnisse an.

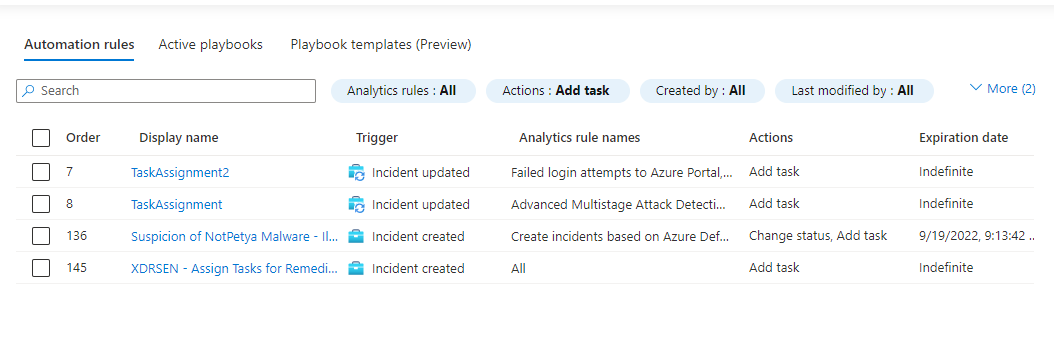

Dies sind die Automatisierungsregeln, die Vorfällen Aufgaben hinzufügen. In der Spalte Analytics-Regelnamen erfahren Sie, auf welche Analyseregeln diese Automatisierungsregeln beruhen, sodass Sie eine allgemeine Vorstellung davon haben, welche Vorfälle betroffen sind.

Hinweis

Um genau zu wissen, ob eine Automatisierungsregel für einen bestimmten Vorfall gilt, müssen Sie die Regel öffnen, um festzustellen, ob neben der Analyseregelbedingung zusätzliche Bedingungen definiert sind. Wenn weitere Bedingungen definiert sind, wird der Umfang der betroffenen Vorfälle entsprechend eingeschränkt.

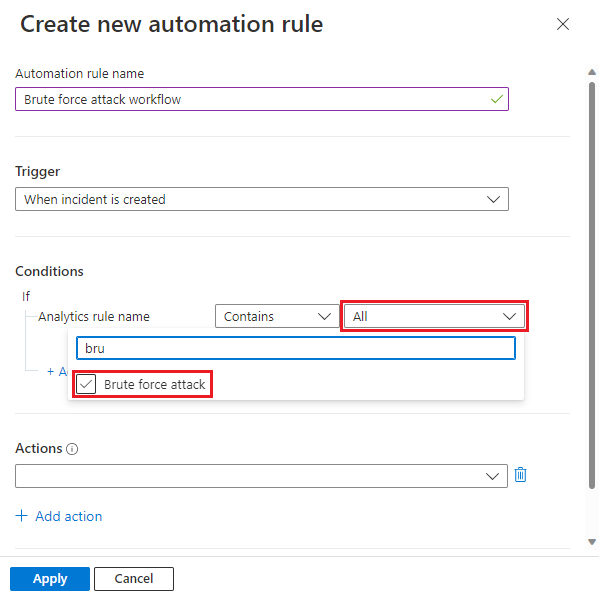

Wählen Sie auf der Seite Automatisierung die Option + Erstellen und dann Automatisierungsregel aus.

Der Bereich Neue Automatisierungsregel erstellen wird auf der rechten Seite geöffnet.

Geben Sie Ihrer Automatisierungsregel einen Namen, der beschreibt, was sie tut.

Wählen Sie Beim Erstellen des Vorfalls als Trigger aus. (Sie können auch Beim Aktualisieren des Vorfalls verwenden.)

Fügen Sie Bedingungen hinzu, um zu bestimmen, zu welchen Vorfällen neue Aufgaben hinzugefügt werden.

Filtern Sie beispielsweise nach Analyseregelname:

Möglicherweise möchten Sie Incident Aufgaben basierend auf den Arten von Bedrohungen hinzufügen, die von einer Analyseregel oder einer Gruppe von Analyseregeln erkannt werden und gemäß einem bestimmten Workflow behandelt werden müssen. Suchen Sie in der Dropdownliste nach den relevanten Analyseregeln, und wählen Sie sie aus.

Oder Sie können auch Aufgaben hinzufügen, die für Vorfälle mit allen Arten von Bedrohungen relevant sind. (In diesem Fall behalten Sie die Standardauswahl Alle unverändert bei.)

In beiden Fällen können Sie weitere Bedingungen hinzufügen, um den Bereich der Vorfälle einzugrenzen,für den Ihre Automatisierungsregel gilt. Erfahren Sie mehr über das Hinzufügen erweiterter Bedingungen zu Automatisierungsregeln.

Ein Aspekt, den Sie beachten müssen, ist, dass die Reihenfolge, in der Aufgaben in Ihrem Vorfall angezeigt werden, durch die Erstellungszeit der Aufgaben bestimmt wird. Sie können die Reihenfolge der Automatisierungsregeln so festlegen, dass Regeln, die für alle Vorfälle erforderliche Aufgaben hinzufügen, zuerst ausgeführt werden, und erst danach alle Regeln, die Aufgaben hinzufügen, die für Vorfälle erforderlich sind, die von bestimmten Analyseregeln generiert wurden.

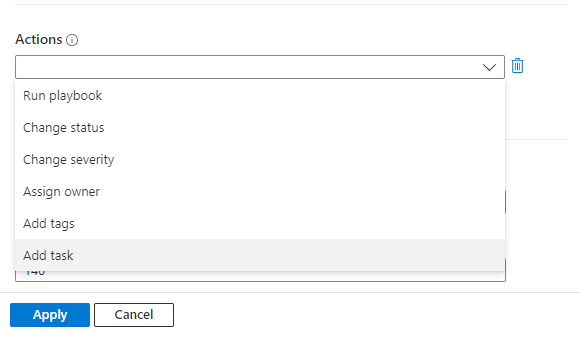

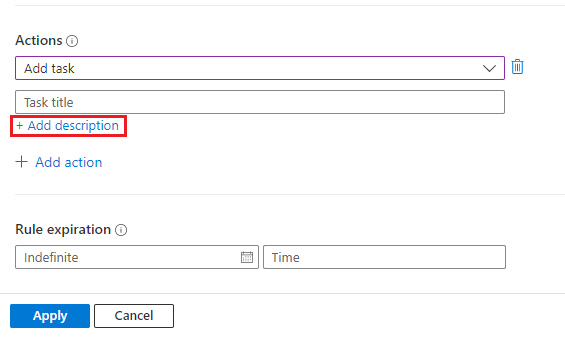

Wählen Sie unter Aktionen die Option Aufgabe hinzufügen aus.

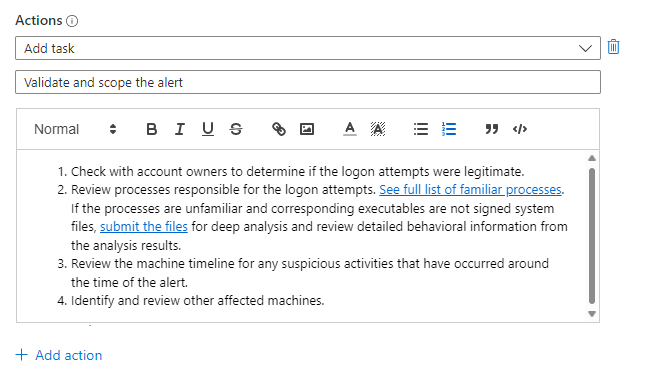

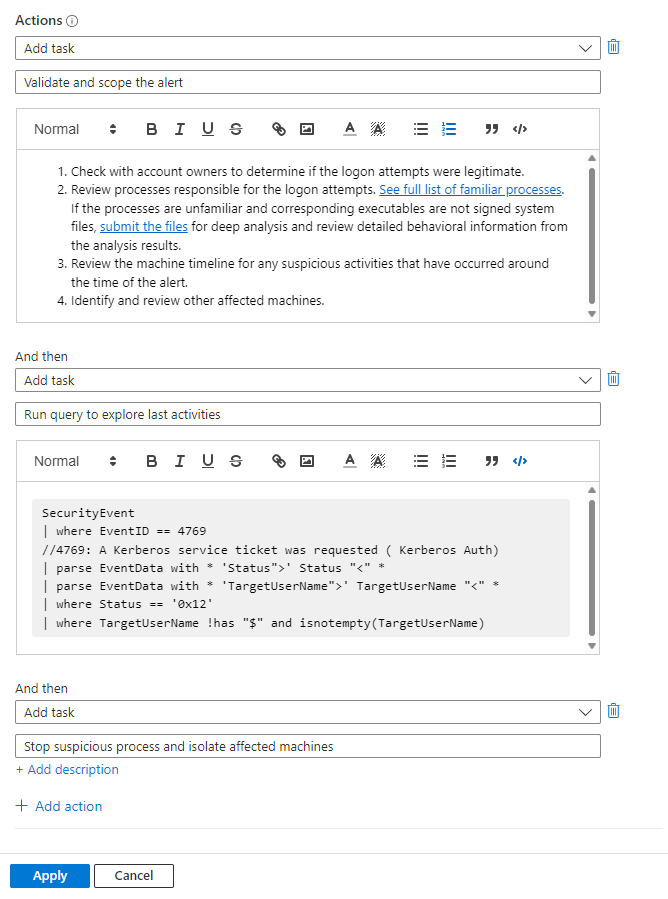

Geben Sie für jede Aufgabe einen Titel in das Feld Aufgabentitel ein, und wählen Sie dann (optional) + Beschreibung hinzufügen aus, um ein Beschreibungsfeld zu öffnen.

Nur Aufgabentitel werden standardmäßig im Aufgabenlistenbereich des Vorfalls angezeigt. Die Beschreibung einer Aufgabe wird nur angezeigt, wenn das Aufgabenelement erweitert wird.

Im Beschreibungsfeld können Sie eine Freiformbeschreibung für die Aufgabe hinzufügen, einschließlich Bildern, Links und Rich-Text-Formatierung (siehe die Links, nummerierte Listen und den Codeblock-formatierten Text in den unten stehenden Beispielen).

Fügen Sie derselben Gruppe von Vorfällen weitere Aufgaben hinzu, indem Sie + Aktion hinzufügen auswählen und die letzten drei Schritte wiederholen.

Aufgaben werden entsprechend der Reihenfolge der Aufgabe hinzufügen-Aktionen in Ihrer Automatisierungsregel erstellt und dem Vorfall hinzugefügt.

Schließen Sie das Erstellen der Automatisierungsregel ab, indem Sie die verbleibenden Schritte Regelablauf und Reihenfolge abschließen, und wählen Sie am Ende Anwenden aus. Die vollständigen Details finden Sie unter Erstellen und Verwenden von Microsoft Sentinel-Automatisierungsregeln zum Verwalten von Reaktionen.

Bezüglich der Einstellung Reihenfolge: Die Reihenfolge, in der Aufgaben in Ihren Vorfällen angezeigt werden, hängt von zwei Dingen ab:

Training

Zertifizierung

Microsoft Certified: Security Operations Analyst Associate - Certifications

Untersuchen, Suchen und Mindern von Bedrohungen mit Microsoft Sentinel, Microsoft Defender for Cloud und Microsoft 365 Defender.

Dokumentation

Erstellen und Verwenden von Microsoft Sentinel-Automatisierungsregeln zur Response-Verwaltung

In diesem Artikel erfahren Sie, wie Sie Automatisierungsregeln in Microsoft Sentinel erstellen und zur Behandlung von Incidents nutzen, um die Effizienz und Effektivität Ihres SOC bei der Reaktion auf Sicherheitsbedrohungen zu maximieren.

Hinzufügen erweiterter Bedingungen zu Microsoft Sentinel-Automatisierungsregeln

In diesem Artikel wird erläutert, wie Sie komplexe, erweiterte „OR“-Bedingungen zu Automatisierungsregeln in Microsoft Sentinel hinzufügen, um eine effektivere Selektierung von Vorfällen zu ermöglichen.

Automatisieren der Bedrohungsabwehr in Microsoft Sentinel mit Automatisierungsregeln

In diesem Artikel wird erläutert, was Microsoft Sentinel-Automatisierungsregeln sind und wie Sie diese verwenden, um Ihre SOAR-Vorgänge (Security Orchestration, Automation and Response) zu implementieren. Automatisierungsregeln erhöhen die Effektivität Ihres SOC und sparen Zeit und Ressourcen.