Verwenden von Azure Files mit mehreren Active Directory-Gesamtstrukturen

Viele Organisationen möchten die identitätsbasierte Authentifizierung für SMB-Azure-Dateifreigaben (Server Message Block) in Umgebungen mit mehreren lokalen AD DS-Gesamtstrukturen (Active Directory Domain Services) verwenden. Dies ist ein gängiges IT-Szenario, insbesondere nach Fusionen und Übernahmen, bei denen die AD-Gesamtstrukturen des übernommenen Unternehmens von den AD-Gesamtstrukturen der Muttergesellschaft isoliert sind. In diesem Artikel wird erläutert, wie Gesamtstruktur-Vertrauensstellungen funktionieren, und Sie erhalten schrittweise Anweisungen zum Konfigurieren und Überprüfen eines Setups mit mehreren Gesamtstrukturen.

Wichtig

Wenn Sie mithilfe der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) in Azure Berechtigungen auf Freigabeebene für bestimmte Microsoft Entra-Benutzer*innen oder -Gruppen festlegen möchten, müssen Sie zuerst die lokalen AD-Konten mithilfe von Microsoft Entra Connect mit Microsoft Entra ID synchronisieren. Andernfalls können Sie eine Standardberechtigung auf Freigabeebene verwenden.

Gilt für:

| Dateifreigabetyp | SMB | NFS |

|---|---|---|

| Standard-Dateifreigaben (GPv2), LRS/ZRS | ||

| Standard-Dateifreigaben (GPv2), GRS/GZRS | ||

| Premium-Dateifreigaben (FileStorage), LRS/ZRS |

Voraussetzungen

- Zwei AD DS-Domänencontroller mit unterschiedlichen Gesamtstrukturen in verschiedenen virtuellen Netzwerken (VNets)

- Ausreichende AD-Berechtigungen zum Ausführen von Verwaltungsaufgaben (z. B. Domänenadministrator)

- Bei der Verwendung von Azure RBAC müssen beide Gesamtstrukturen über einen einzelnen Microsoft Entra Connect-Synchronisierungsserver erreichbar sein.

Funktionsweise von Gesamtstruktur-Vertrauensstellungen

Die lokale AD DS-Authentifizierung in Azure Files wird nur für die Gesamtstruktur des Domänendiensts unterstützt, bei dem das Speicherkonto registriert ist. Sie können auf Azure-Dateifreigaben standardmäßig nur mit den AD DS-Anmeldeinformationen einer einzelnen Gesamtstruktur zugreifen. Wenn Sie über eine andere Gesamtstruktur auf Ihre Azure-Dateifreigabe zugreifen müssen, müssen Sie eine Gesamtstruktur-Vertrauensstellung konfigurieren.

Eine Gesamtstruktur-Vertrauensstellung ist eine transitive Vertrauensstellung zwischen zwei AD-Gesamtstrukturen, die Benutzern in jeder der Domänen in einer Gesamtstruktur die Authentifizierung in jeder der Domänen der anderen Gesamtstruktur ermöglicht.

Setup mit mehreren Gesamtstrukturen

Zum Konfigurieren eines Setups mit mehreren Gesamtstrukturen führen Sie die folgenden Schritte aus:

- Sammeln von Domäneninformationen und VNet-Verbindungen zwischen Domänen

- Einrichten und Konfigurieren einer Gesamtstrukturvertrauensstellung

- Einrichten der identitätsbasierten Authentifizierung und von Hybridbenutzerkonten

Sammeln von Domäneninformationen

In dieser Übung verwenden Sie zwei lokale AD DS-Domänencontroller mit zwei unterschiedlichen Gesamtstrukturen in verschiedenen VNets.

| Gesamtstruktur | Domäne | VNET |

|---|---|---|

| Gesamtstruktur 1 | onpremad1.com | DomainServicesVNet WUS |

| Gesamtstruktur 2 | onpremad2.com | vnet2/workloads |

Einrichten und Konfigurieren einer Vertrauensstellung

Damit Clients aus Gesamtstruktur 1 auf Azure Files-Domänenressourcen in Gesamtstruktur 2 zugreifen können, müssen Sie eine Vertrauensstellung zwischen den beiden Gesamtstrukturen einrichten. Führen Sie die folgenden Schritte aus, um die Vertrauensstellung einzurichten.

Melden Sie sich bei einem Computer an, der in eine Domäne in Gesamtstruktur 2 eingebunden ist, und öffnen Sie die Konsole Active Directory-Domänen und -Vertrauensstellungen.

Klicken Sie mit der rechten Maustaste auf die lokale Domäne onpremad2.com, und wählen Sie dann die Registerkarte Vertrauensstellungen aus.

Wählen Sie Neue Vertrauensstellung aus, um den Assistenten für neue Vertrauensstellungen zu starten.

Geben Sie den Namen der Domäne an, mit der Sie eine Vertrauensstellung einrichten möchten (in diesem Beispiel onpremad1.com), und wählen Sie dann Weiter aus.

Wählen Sie unter Vertrauenstyp die Option Gesamtstruktur-Vertrauensstellung und dann Weiter aus.

Hinweis

Nur Gesamtstrukturvertrauensstellungen werden für Azure Files unterstützt. Andere Vertrauenstypen, z. B. externe Vertrauensstellungen, werden nicht unterstützt.

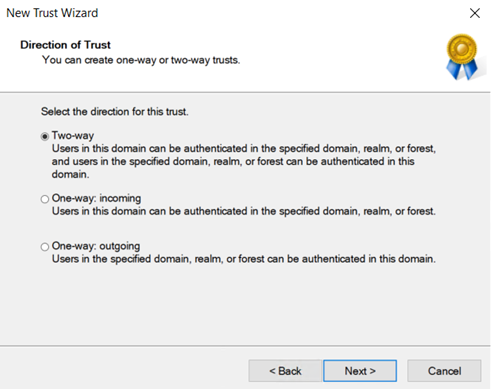

Wählen Sie unter Richtung der Vertrauensstellung die Option Bidirektional und dann Weiter aus.

Wählen Sie unter Vertrauensstellungsseiten die Option Nur diese Domäne und dann Weiter aus.

Benutzer in der angegebenen Gesamtstruktur können zur Verwendung aller Ressourcen in der lokalen Gesamtstruktur (gesamtstrukturweite Authentifizierung) oder nur zur Verwendung der von Ihnen ausgewählten Ressourcen (selektive Authentifizierung) authentifiziert werden. Wählen Sie unter Authentifizierungsebene für ausgehende Vertrauensstellung die Option Gesamtstrukturweite Authentifizierung aus. Dies ist die bevorzugte Option, wenn beide Gesamtstrukturen derselben Organisation angehören. Wählen Sie Weiter aus.

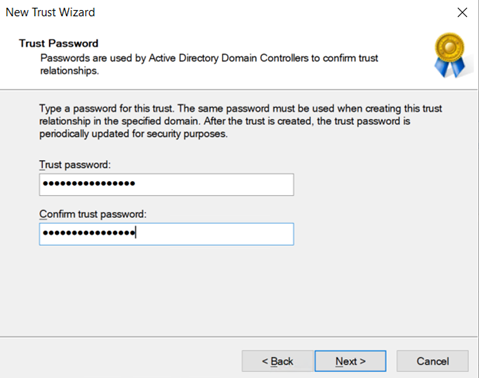

Geben Sie ein Kennwort für die Vertrauensstellung ein, und wählen Sie dann Weiter aus. Dasselbe Kennwort muss beim Erstellen dieser Vertrauensstellung in der angegebenen Domäne verwendet werden.

Es sollte eine Meldung angezeigt werden, dass die Vertrauensstellung erfolgreich erstellt wurde. Wählen Sie zum Konfigurieren der Vertrauensstellung Weiter aus.

Bestätigen Sie die ausgehende Vertrauensstellung, und wählen Sie Weiter aus.

Geben Sie den Benutzernamen und das Kennwort eines Benutzers ein, der über Administratorrechte in der anderen Domäne verfügt.

Nach erfolgreicher Authentifizierung wird die Vertrauensstellung eingerichtet, und die angegebene Domäne onpremad1.com sollte in der Liste auf der Registerkarte Vertrauensstellungen aufgeführt sein.

Einrichten der identitätsbasierten Authentifizierung und von Hybridbenutzerkonten

Nach dem Einrichten der Vertrauensstellung führen Sie die folgenden Schritte aus, um ein Speicherkonto und eine SMB-Dateifreigabe für jede Domäne zu erstellen, die AD DS-Authentifizierung für die Speicherkonten zu aktivieren und mit Microsoft Entra ID synchronisierte Hybridbenutzerkonten zu erstellen.

Melden Sie sich beim Azure-Portal an, und erstellen Sie zwei Speicherkonten, z. B. onprem1sa und onprem2sa. Für optimale Leistung wird empfohlen, die Speicherkonten in derselben Region bereitzustellen wie die Clients, über die Sie auf die Freigabe zugreifen möchten.

Hinweis

Das Erstellen eines zweiten Speicherkontos ist nicht erforderlich. Diese Anweisungen sollen ein Beispiel für den Zugriff auf Speicherkonten zeigen, die zu verschiedenen Gesamtstrukturen gehören. Wenn Sie nur über ein Speicherkonto verfügen, können Sie die Einrichtungsanweisungen für das zweite Speicherkonto ignorieren.

Erstellen Sie eine SMB-Azure-Dateifreigabe in jedem Speicherkonto.

Synchronisieren Sie Ihre lokale AD-Instanz mit Microsoft Entra ID mithilfe der Anwendung Microsoft Entra Connect Sync.

Binden Sie eine Azure-VM in einer Domäne in Gesamtstruktur 1 in Ihre lokale AD DS-Instanz ein. Weitere Informationen zum Domänenbeitritt finden Sie unter Hinzufügen eines Computers zu einer Domäne.

Aktivieren Sie die AD DS-Authentifizierung für das Speicherkonto, das Gesamtstruktur 1 zugeordnet ist (z. B. onprem1sa). Dadurch erstellen Sie in Ihrem lokalen AD ein Computerkonto mit dem Namen onprem1sa, das das Azure-Speicherkonto darstellt, und binden Sie das Speicherkonto in die Domäne onpremad1.com ein. Sie können überprüfen, ob die AD-Identität, die das Speicherkonto darstellt, erstellt wurde, indem Sie in Active Directory-Benutzer und -Computer nach onpremad1.com suchen. In diesem Beispiel sehen Sie ein Computerkonto namens onprem1sa.

Erstellen Sie ein Benutzerkonto, indem Sie zu Active Directory > onpremad1.com navigieren. Klicken Sie mit der rechten Maustaste auf Benutzer, wählen Sie Erstellen aus, geben Sie einen Benutzernamen ein (z. B. onprem1user), und aktivieren Sie das Kontrollkästchen Kennwort läuft nie ab (optional).

Optional: Wenn Sie Azure RBAC verwenden möchten, um Berechtigungen auf Freigabeebene zuzuweisen, müssen Sie Benutzer*innen mithilfe von Microsoft Entra Connect mit Microsoft Entra ID synchronisieren. Normalerweise wird die Microsoft Entra Connect-Synchronisierung alle 30 Minuten aktualisiert. Sie können jedoch eine sofortige Synchronisierung erzwingen, indem Sie eine PowerShell-Sitzung mit erhöhten Rechten öffnen und

Start-ADSyncSyncCycle -PolicyType Deltaausführen. Möglicherweise müssen Sie zuerst das ADSynch-Modul installieren, indem SieImport-Module ADSyncausführen. Sie können überprüfen, ob Benutzer*innen mit Microsoft Entra ID synchronisiert wurden, indem Sie sich mit dem Azure-Abonnement, das Ihrem Mandanten mit mehreren Gesamtstrukturen zugeordnet ist, beim Azure-Portal anmelden und Microsoft Entra ID auswählen. Wählen Sie Benutzer > Verwalten aus, und suchen Sie nach dem hinzugefügten Benutzer (z. B onprem1user). Für Lokale Synchronisierung aktiviert sollte Ja angezeigt werden.Legen Sie Berechtigungen auf Freigabeebene mithilfe von Azure-RBAC-Rollen oder einer Standardberechtigung auf Freigabeebene fest.

- Wenn ein*e Benutzer*in mit Microsoft Entra ID synchronisiert ist, können Sie dem bzw. der Benutzer*in onprem1user im Speicherkonto onprem1sa eine Berechtigung auf Freigabeebene (Azure RBAC-Rolle) erteilen, damit er bzw. sie die Dateifreigabe einbinden kann. Navigieren Sie hierzu zu der Dateifreigabe, die Sie in onprem1sa erstellt haben, und folgen Sie den Anweisungen unter Berechtigungen auf Freigabeebene für bestimmte Microsoft Entra-Benutzer*innen oder -Gruppen.

- Andernfalls können Sie eine Standardberechtigung auf Freigabeebene verwenden, die für alle authentifizierten Identitäten gilt.

Wiederholen Sie die Schritte 4 bis 8 für Gesamtstruktur 2, Domäne onpremad2.com (Speicherkonto onprem2sa/Benutzer onprem2user). Wenn Sie über mehr als zwei Gesamtstrukturen verfügen, wiederholen Sie die Schritte für jede Gesamtstruktur.

Konfigurieren von Berechtigungen auf Verzeichnis- und Dateiebene (optional)

Verwenden Sie in einer Umgebung mit mehreren Gesamtstrukturen das Befehlszeilenhilfsprogramm „icacls“, um in beiden Gesamtstrukturen Berechtigungen auf Verzeichnis- und Dateiebene für Benutzende zu konfigurieren. Weitere Informationen finden Sie unter Konfigurieren von Windows-ACLs mit „icacls“.

Wenn „icacls“ mit einem Fehler Zugriff verweigert fehlschlägt, führen Sie die folgenden Schritte aus, um Berechtigungen auf Verzeichnis- und Dateiebene zu konfigurieren, indem Sie die Freigabe mit dem Speicherkontoschlüssel einbinden.

Löschen Sie die vorhandene Freigabeeinbindung:

net use * /delete /yErneutes Einbinden der Freigabe mithilfe des Speicherkontoschlüssels:

net use <driveletter> \\storageaccount.file.core.windows.net\sharename /user:AZURE\<storageaccountname> <storageaccountkey>Legen Sie icacls-Berechtigungen für Benutzende in Gesamtstruktur 2 für ein Speicherkonto fest, das vom Client in Gesamtstruktur 1 mit Gesamtstruktur 1 verknüpft ist.

Hinweis

Es wird nicht empfohlen, in einer Umgebung mit mehreren Gesamtstrukturenden den Datei-Explorer zum Konfigurieren von ACLs zu verwenden. Obwohl Benutzende, die zu der Gesamtstruktur gehören, die in der Domäne des Speicherkontos eingebunden ist, Berechtigungen auf Datei-/Verzeichnisebene über den Datei-Explorer festlegen können, funktioniert dies nicht für Benutzende, die nicht zu der gleichen Gesamtstruktur gehören, die in der Domäne des Speicherkontos eingebunden ist.

Konfigurieren von Domänensuffixen

Wie oben erläutert ist die Vorgehensweise zur Registrierung in AD DS bei Azure Files nahezu identisch mit der bei einem normalen Dateiserver: Es wird eine Identität erstellt (standardmäßig ein Computerkonto, es kann aber auch ein Dienstanmeldekonto verwendet werden), die das Speicherkonto in AD DS für die Authentifizierung darstellt. Der einzige Unterschied besteht darin, dass der registrierte Dienstprinzipalname (Service Principal Name, SPN) des Speicherkontos auf file.core.windows.net endet, was nicht mit dem Domänensuffix übereinstimmt. Aufgrund des unterschiedlichen Domänensuffixes müssen Sie eine Suffixroutingrichtlinie konfigurieren, um die Authentifizierung mit mehreren Gesamtstrukturen zu ermöglichen.

Da das Suffix file.core.windows.net für alle Azure Files-Ressourcen gilt und kein Suffix für eine bestimmte AD-Domäne ist, weiß der Domänencontroller des Clients nicht, an welche Domäne die Anforderung weitergeleitet werden soll. Daher schlagen alle Anforderungen fehl, bei denen sich die Ressource nicht in der eigenen Domäne des Clients befindet.

Wenn beispielsweise Benutzer in einer Domäne in Gesamtstruktur 1 mit dem Speicherkonto, das für eine Domäne in Gesamtstruktur 2 registriert ist, auf eine Dateifreigabe zugreifen möchten, funktioniert dies nicht automatisch, da der Dienstprinzipal des Speicherkontos kein Suffix aufweist, das dem Suffix einer Domäne in Gesamtstruktur 1 entspricht.

Sie können Domänensuffixe mit einer der folgenden Methoden konfigurieren:

- Ändern des Suffixes des Speicherkontos und Hinzufügen eines CNAME-Eintrags (empfohlen – funktioniert bei zwei oder mehr Gesamtstrukturen)

- Hinzufügen eines benutzerdefinierten Namenssuffixes und einer Routingregel (funktioniert nicht bei mehr als zwei Gesamtstrukturen)

Ändern des Namenssuffixes des Speicherkontos und Hinzufügen eines CNAME-Eintrags

Sie können das Problem mit dem Domänenrouting beheben, indem Sie das Namenssuffix des Speicherkontos ändern, das der Azure-Dateifreigabe zugeordnet ist, und dann einen CNAME-Eintrag hinzufügen, um das neue Suffix an den Endpunkt des Speicherkontos weiterzuleiten. Bei dieser Konfiguration können in eine Domäne eingebundene Clients auf Speicherkonten zugreifen, die mit einer beliebigen Gesamtstruktur verknüpft sind. Dies funktioniert für Umgebungen mit zwei oder mehr Gesamtstrukturen.

In diesem Beispiel verfügen Sie über die Domänen onpremad1.com und onpremad2.com sowie die Speicherkonten onprem1sa und onprem2sa, die SMB-Azure-Dateifreigaben in den jeweiligen Domänen zugeordnet sind. Diese Domänen befinden sich in verschiedenen Gesamtstrukturen, die sich für den Zugriff auf Ressourcen in der jeweils anderen Gesamtstruktur gegenseitig vertrauen. Sie möchten für Clients, die den Gesamtstrukturen angehören, den Zugriff auf beide Speicherkonten zulassen. Hierzu müssen Sie die SPN-Suffixe des Speicherkontos ändern:

onprem1sa.onpremad1.com -> onprem1sa.file.core.windows.net

onprem2sa.onpremad2.com -> onprem2sa.file.core.windows.net

Dadurch können Clients die Freigabe mit net use \\onprem1sa.onpremad1.com einbinden, da Clients in onpremad1 oder onpremad2 nach onpremad1.com suchen, um die richtige Ressource für dieses Speicherkonto zu finden.

Führen Sie die folgenden Schritte aus, um diese Methode zu verwenden:

Stellen Sie sicher, dass Sie wie in den vorherigen Abschnitten beschrieben eine Vertrauensstellung zwischen den beiden Gesamtstrukturen sowie die identitätsbasierte Authentifizierung und Hybridbenutzerkonten eingerichtet haben.

Ändern Sie den SPN des Speicherkontos mithilfe des Tools setspn. Sie können

<DomainDnsRoot>ermitteln, indem Sie den folgenden Active Directory-PowerShell-Befehl ausführen:(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>Fügen Sie mithilfe von Active Directory-DNS-Manager einen CNAME-Eintrag hinzu, und führen Sie die folgenden Schritte für alle Speicherkonten in der Domäne aus, in die das Speicherkonto eingebunden ist. Wenn Sie einen privaten Endpunkt verwenden, fügen Sie den CNAME-Eintrag hinzu, der dem Namen des privaten Endpunkts zugeordnet werden soll.

Öffnen Sie Active Directory-DNS-Manager.

Wechseln Sie zu Ihrer Domäne (z. B. onpremad1.com).

Navigieren Sie zu „Forward-Lookupzonen“.

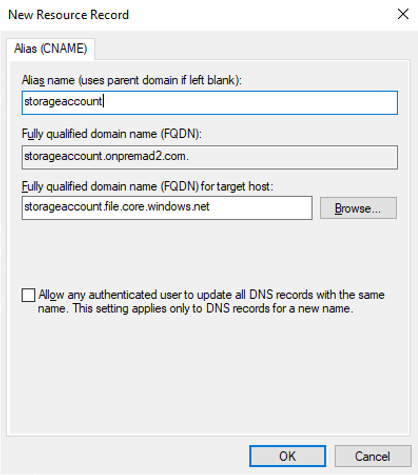

Wählen Sie den Knoten aus, der nach Ihrer Domäne benannt ist (z. B. onpremad1.com), und klicken Sie mit der rechten Maustaste auf Neuer Alias (CNAME).

Geben Sie als Aliasname den Namen Ihres Speicherkontos ein.

Geben Sie für den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN)

<storage-account-name>.<domain-name>ein, z. B. mystorageaccount.onpremad1.com.Geben Sie als FQDN des Zielhosts

<storage-account-name>.file.core.windows.net ein.Klicken Sie auf OK.

Nun sollten Sie auf Clients, die in eine Domäne eingebunden sind, mit einer beliebigen Gesamtstruktur verknüpfte Speicherkonten verwenden können.

Hinweis

Stellen Sie sicher, dass der Teil „Hostname“ des vollqualifizierten Domänennamen (FQDN) mit dem Namen des Speicherkontos übereinstimmt (siehe oben). Andernfalls erhalten Sie eine Fehlermeldung „Zugriff verweigert“ mit folgendem Text: „Die Syntax des Dateinamens, des Verzeichnisnamens oder der Volumebezeichnung ist falsch“. Eine Netzwerkablaufverfolgung zeigt während des Aufbaus der SMB-Sitzung die Meldung STATUS_OBJECT_NAME_INVALID (0xc0000033) an.

Hinzufügen eines benutzerdefinierten Namenssuffixes und einer Routingregel

Wenn Sie bereits wie im vorherigen Abschnitt beschrieben das Namenssuffix des Speicherkontos geändert und einen CNAME-Eintrag hinzugefügt haben, können Sie diesen Schritt überspringen. Wenn Sie weder DNS-Änderungen vornehmen noch das Namenssuffix des Speicherkontos ändern möchten, können Sie eine Suffixroutingregel zwischen Gesamtstruktur 1 und Gesamtstruktur 2 für ein benutzerdefiniertes Suffix von file.core.windows.net konfigurieren.

Hinweis

Das Konfigurieren des Namenssuffixroutings hat keine Auswirkung auf die Möglichkeit, auf Ressourcen in der lokalen Domäne zuzugreifen. Es ist nur erforderlich, um dem Client das Weiterleiten der Anforderung an die mit dem Suffix übereinstimmende Domäne zu ermöglichen, wenn die Ressource nicht in seiner eigenen Domäne gefunden wird.

Fügen Sie zunächst ein neues benutzerdefiniertes Suffix für Gesamtstruktur 2 hinzu. Stellen Sie sicher, dass Sie über die entsprechenden Administratorberechtigungen zum Ändern der Konfiguration verfügen und dass Sie eine Vertrauensstellung zwischen den beiden Gesamtstrukturen eingerichtet haben. Führen Sie dann die folgenden Schritte durch:

- Melden Sie sich bei einem Computer oder einer VM an, der bzw. die in eine Domäne in Gesamtstruktur 2 eingebunden ist.

- Öffnen Sie die Konsole Active Directory-Domänen und -Vertrauensstellungen.

- Klicken Sie mit der rechten Maustaste auf Active Directory-Domänen und -Vertrauensstellungen.

- Wählen Sie Eigenschaften und dann Hinzufügen aus.

- Fügen Sie „file.core.windows.net“ als Suffix für den Benutzerprinzipalnamen (User Principal Name, UPN) hinzu.

- Wählen Sie Anwenden und dann OK aus, um den Assistenten zu schließen.

Fügen Sie als Nächstes die Suffixroutingregel für Gesamtstruktur 1 hinzu, damit eine Weiterleitung an Gesamtstruktur 2 erfolgt.

- Melden Sie sich bei einem Computer oder einer VM an, der bzw. die in eine Domäne in Gesamtstruktur 1 eingebunden ist.

- Öffnen Sie die Konsole Active Directory-Domänen und -Vertrauensstellungen.

- Klicken Sie mit der rechten Maustaste auf die Domäne, die auf die Dateifreigabe zugreifen soll. Wählen Sie anschließend die Registerkarte Vertrauensstellungen und dann für ausgehende Vertrauensstellungen eine Domäne der Gesamtstruktur 2 aus.

- Wählen Sie Eigenschaften und dann Namensuffixrouting aus.

- Überprüfen Sie, ob das Suffix „*.file.core.windows.net“ angezeigt wird. Wählen Sie andernfalls Aktualisieren aus.

- Wählen Sie „*.file.core.windows.net“ und dann Aktivieren und Anwenden aus.

Überprüfen der Funktion der Vertrauensstellung

Nun überprüfen Sie, ob die Vertrauensstellung funktioniert, indem Sie mit dem Befehl klist den Inhalt des Kerberos-Anmeldeinformationscaches und der Schlüsseltabelle anzeigen.

- Melden Sie sich bei einem Computer oder einer VM an, der bzw. die in eine Domäne in Gesamtstruktur 1 eingebunden ist, und öffnen Sie eine Windows-Eingabeaufforderung.

- Führen Sie einen der folgenden Befehle aus, um den Anmeldeinformationscache für das in eine Domäne eingebundene Speicherkonto in Gesamtstruktur 2 anzuzeigen:

- Wenn Sie die Methode Ändern des Namenssuffixes des Speicherkontos und Hinzufügen eines CNAME-Eintrags verwendet haben, führen Sie den folgenden Befehl aus:

klist get cifs/onprem2sa.onpremad2.com - Wenn Sie die Methode Hinzufügen eines benutzerdefinierten Namenssuffixes und einer Routingregel verwendet haben, führen Sie den folgenden Befehl aus:

klist get cifs/onprem2sa.file.core.windows.net

- Wenn Sie die Methode Ändern des Namenssuffixes des Speicherkontos und Hinzufügen eines CNAME-Eintrags verwendet haben, führen Sie den folgenden Befehl aus:

- Eine Ausgabe ähnlich der folgenden sollte angezeigt werden. Die Ausgabe von klist unterscheidet sich je nach Methode, die Sie zum Konfigurieren von Domänensuffixen verwendet haben, geringfügig.

Client: onprem1user @ ONPREMAD1.COM

Server: cifs/onprem2sa.file.core.windows.net @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:45:02 (local)

End Time: 11/23/2022 4:45:02 (local)

Renew Time: 11/29/2022 18:45:02 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onprem2.onpremad2.com

- Melden Sie sich bei einem Computer oder einer VM an, der bzw. die in eine Domäne in Gesamtstruktur 2 eingebunden ist, und öffnen Sie eine Windows-Eingabeaufforderung.

- Führen Sie einen der folgenden Befehle aus, um den Anmeldeinformationscache für das in eine Domäne eingebundene Speicherkonto in Gesamtstruktur 1 anzuzeigen:

- Wenn Sie die Methode Ändern des Namenssuffixes des Speicherkontos und Hinzufügen eines CNAME-Eintrags verwendet haben, führen Sie den folgenden Befehl aus:

klist get cifs/onprem1sa.onpremad1.com - Wenn Sie die Methode Hinzufügen eines benutzerdefinierten Namenssuffixes und einer Routingregel verwendet haben, führen Sie den folgenden Befehl aus:

klist get cifs/onprem1sa.file.core.windows.net

- Wenn Sie die Methode Ändern des Namenssuffixes des Speicherkontos und Hinzufügen eines CNAME-Eintrags verwendet haben, führen Sie den folgenden Befehl aus:

- Eine Ausgabe ähnlich der folgenden sollte angezeigt werden. Die Ausgabe von klist unterscheidet sich je nach Methode, die Sie zum Konfigurieren von Domänensuffixen verwendet haben, geringfügig.

Client: onprem2user @ ONPREMAD2.COM

Server: krbtgt/ONPREMAD2.COM @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40e10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x1 -> PRIMARY

Kdc Called: onprem2

Client: onprem2user @ ONPREMAD2.COM

Server: cifs/onprem1sa.file.core.windows.net @ ONPREMAD1.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onpremad1.onpremad1.com

Wenn die obige Ausgabe angezeigt wird, sind Sie fertig. Führen Sie andernfalls die folgenden Schritte aus, um alternative UPN-Suffixe anzugeben, damit die Authentifizierung mit mehreren Gesamtstrukturen funktioniert.

Wichtig

Diese Methode funktioniert nur in Umgebungen mit zwei Gesamtstrukturen. Wenn Sie mehr als zwei Gesamtstrukturen haben, verwenden Sie eine der anderen Methoden, um Domänensuffixe zu konfigurieren.

Fügen Sie zunächst ein neues benutzerdefiniertes Suffix für Gesamtstruktur 1 hinzu.

- Melden Sie sich bei einem Computer oder einer VM an, der bzw. die in eine Domäne in Gesamtstruktur 1 eingebunden ist.

- Öffnen Sie die Konsole Active Directory-Domänen und -Vertrauensstellungen.

- Klicken Sie mit der rechten Maustaste auf Active Directory-Domänen und -Vertrauensstellungen.

- Wählen Sie Eigenschaften und dann Hinzufügen aus.

- Fügen Sie ein alternatives UPN-Suffix wie „onprem1sa.file.core.windows.net“ hinzu.

- Wählen Sie Anwenden und dann OK aus, um den Assistenten zu schließen.

Fügen Sie als Nächstes die Suffixroutingregel für Gesamtstruktur 2 hinzu.

- Melden Sie sich bei einem Computer oder einer VM an, der bzw. die in eine Domäne in Gesamtstruktur 2 eingebunden ist.

- Öffnen Sie die Konsole Active Directory-Domänen und -Vertrauensstellungen.

- Klicken Sie mit der rechten Maustaste auf die Domäne, die auf die Dateifreigabe zugreifen soll. Wählen Sie anschließend die Registerkarte Vertrauensstellungen und dann die ausgehende Vertrauensstellung von Gesamtstruktur 2 aus, in der das Namenssuffixrouting hinzugefügt wurde.

- Wählen Sie Eigenschaften und dann Namensuffixrouting aus.

- Überprüfen Sie, ob das Suffix „onprem1sa.file.core.windows.net“ angezeigt wird. Wählen Sie andernfalls Aktualisieren aus.

- Wählen Sie „onprem1sa.file.core.windows.net“ und dann Aktivieren und Anwenden aus.

Nächste Schritte

Weitere Informationen finden Sie in den folgenden Ressourcen: