Lernprogramm: Erweitern der Governance auf Endpunktkorrekturen

Defender for Cloud Apps stellt selbstständig vordefinierte Governanceoptionen bereit, um z. B. einen Benutzer zu sperren oder eine Datei als privat zu markieren. Mithilfe der nativen Integration in Microsoft Power Automate können Sie ein großes Ökosystem von Software as a Service(SaaS)-Connectors verwenden, um Workflows zu erstellen, um Prozesse einschließlich Behebung zu automatisieren.

Wenn Sie z. B. eine mögliche Schadsoftwarebedrohung erkennen, können Sie Workflows verwenden, um Microsoft Defender for Endpoint-Behebungsaktionen wie das Ausführen eines Antivirusscans oder das Isolieren eines Endpunkts zu starten.

In diesem Lernprogramm erfahren Sie, wie Sie eine Richtliniengovernanceaktion konfigurieren, um einen Arbeitsablauf zum Ausführen einer Antivirenüberprüfung auf einem Endpunkt zu verwenden, auf dem ein Benutzer Anzeichen für verdächtiges Verhalten zeigt:

Hinweis

Diese Arbeitsabläufe sind nur für Richtlinien relevant, die Benutzeraktivitäten enthalten. Sie können diese Arbeitsabläufe beispielsweise nicht mit Discovery- oder OAuth-Richtlinien verwenden.

Falls Sie noch nicht über ein Power Automate-Konto verfügen, können Sie sich für ein kostenloses Testkonto registrieren.

Voraussetzungen

- Sie müssen über einen gültigen Microsoft Power Automate-Plan verfügen.

- Sie müssen über einen gültigen Microsoft Defender for Endpoint-Plan verfügen

- Die Power Automate-Umgebung muss mit Microsoft Entra-ID synchronisiert sein, Defender for Endpoint überwacht werden und domänenverbunden

Phase 1: Generieren eines Defender for Cloud Apps-API-Tokens

Hinweis

Wenn Sie zuvor einen Arbeitsablauf mit einem Defender for Cloud Apps-Connector erstellt haben, verwendet Power Automate das Token automatisch wieder, und Sie können diesen Schritt überspringen.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud Apps aus.

Wählen Sie unter SystemAPI-Token aus.

Wählen Sie +Token hinzufügen aus, um ein neues API-Token zu generieren.

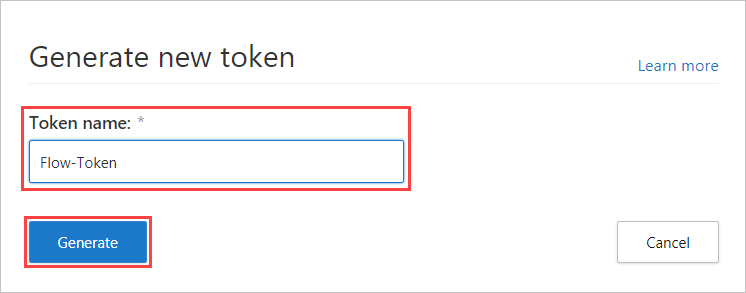

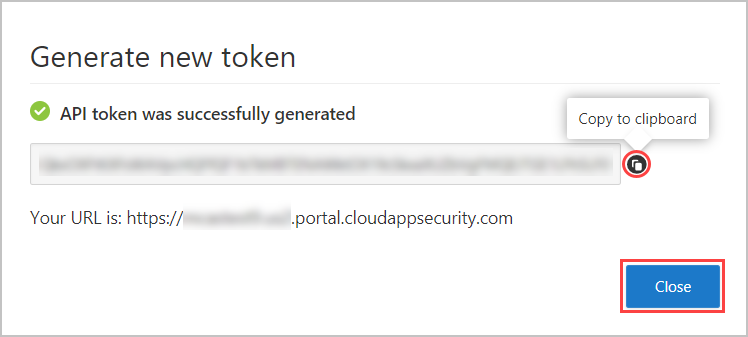

Geben Sie im Popup Neues Token generieren den Tokennamen (z. B. „Arbeitsablauftoken“) ein, und wählen Sie dann Generieren aus.

Nachdem das Token generiert wurde, wählen Sie das Kopiersymbol rechts neben dem generierten Token aus, und wählen Sie dann Schließen aus. Das Token benötigen Sie später.

Phase 2: Erstellen eines Ablaufs zum Ausführen eines Antivirusscans

Hinweis

Wenn Sie zuvor einen Fluss mit einem Defender for Endpoint-Connector erstellt haben, verwendet Power Automate den Connector automatisch wieder, und Sie können den Anmeldeschritt überspringen.

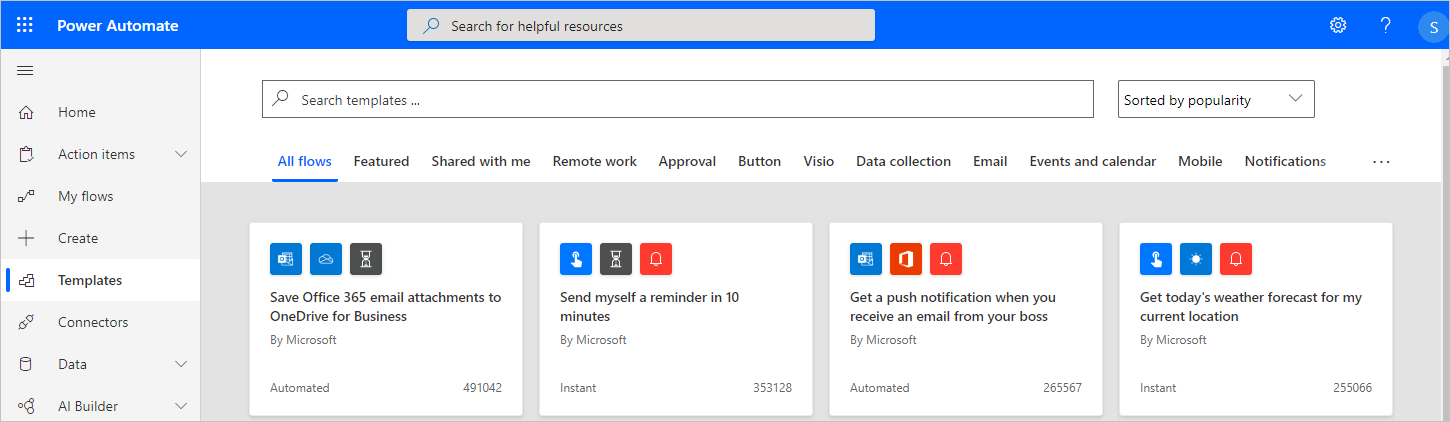

Gehen Sie zum Power Automate-Portal an, und klicken Sie auf Vorlagen.

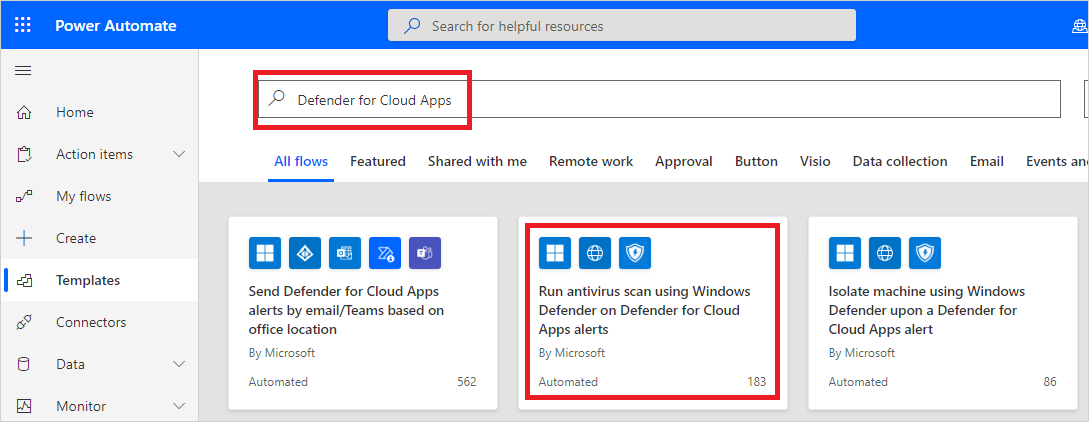

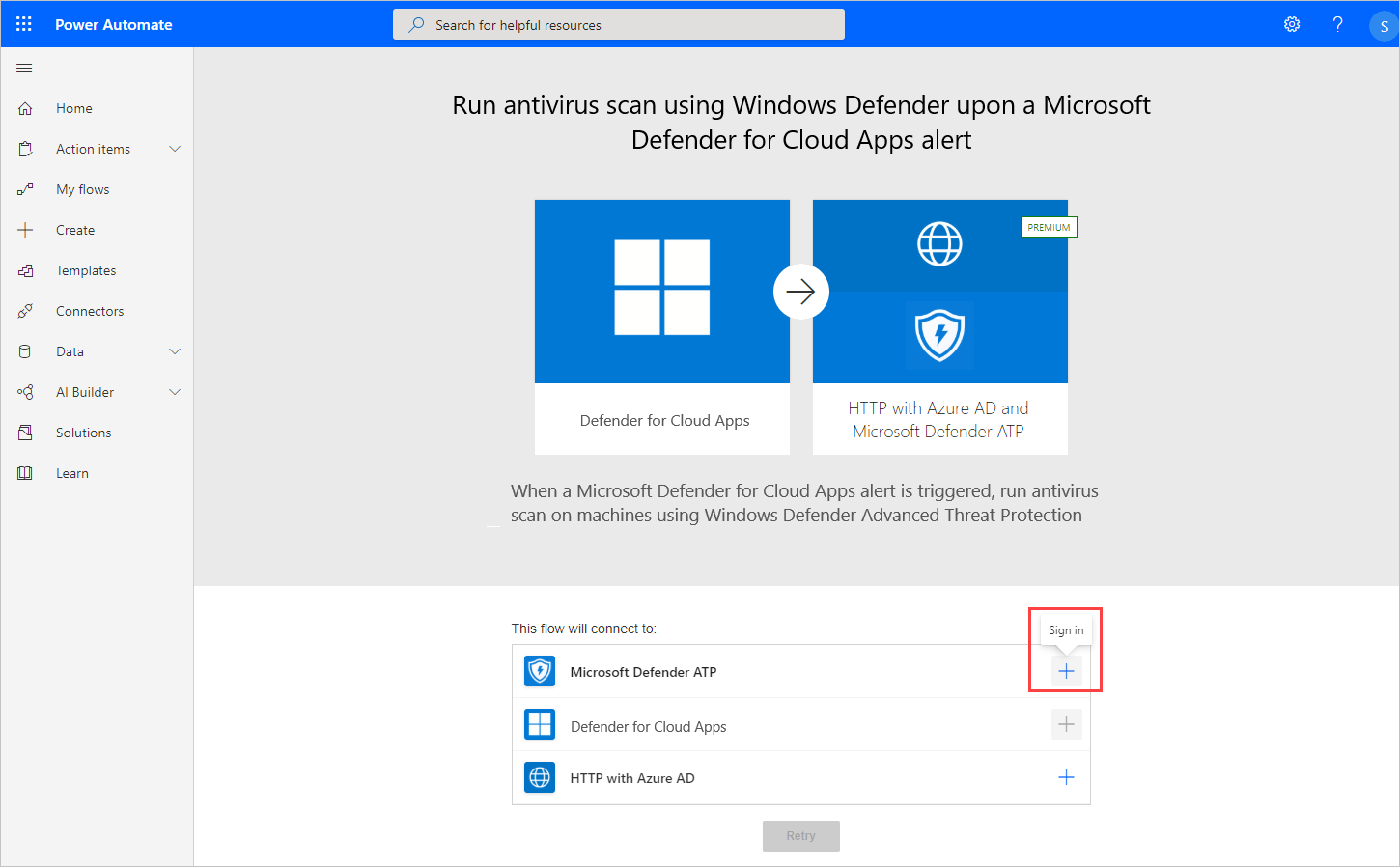

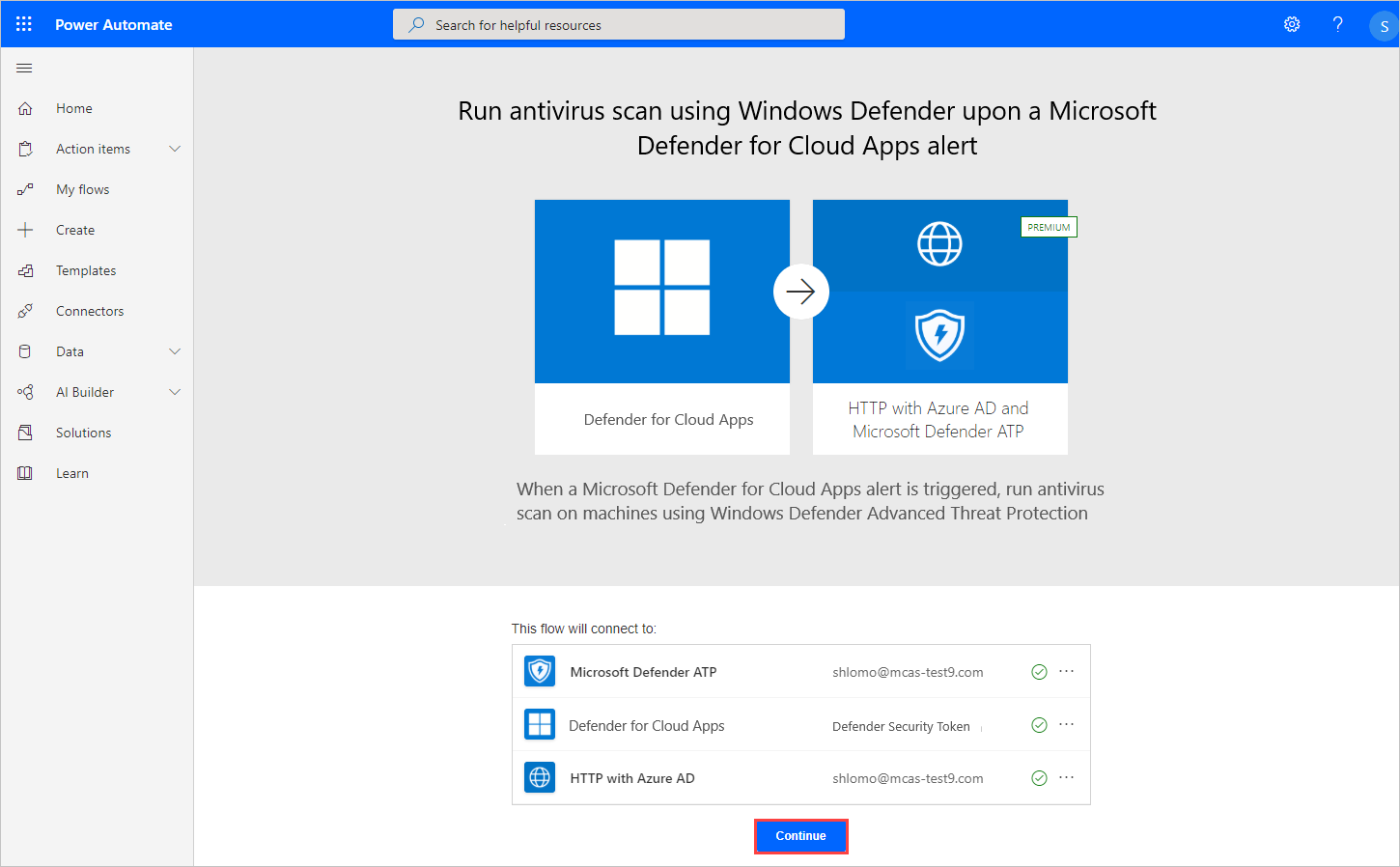

Suchen Sie nach Defender for Cloud Apps, und wählen Sie Antivirusscan unter Verwendung von Windows Defender for Cloud Apps-Warnungen ausführen aus.

Wählen Sie in der Liste der Apps in der Zeile, in der Microsoft Defender for Endpoint-Connector angezeigt wird, die Option Anmelden aus.

Phase 3: Konfigurieren des Flusses

Hinweis

Wenn Sie zuvor einen Arbeitsablauf mit einem Microsoft Entra-Connector erstellt haben, verwendet Power Automate das Token automatisch wieder, und Sie können diesen Schritt überspringen.

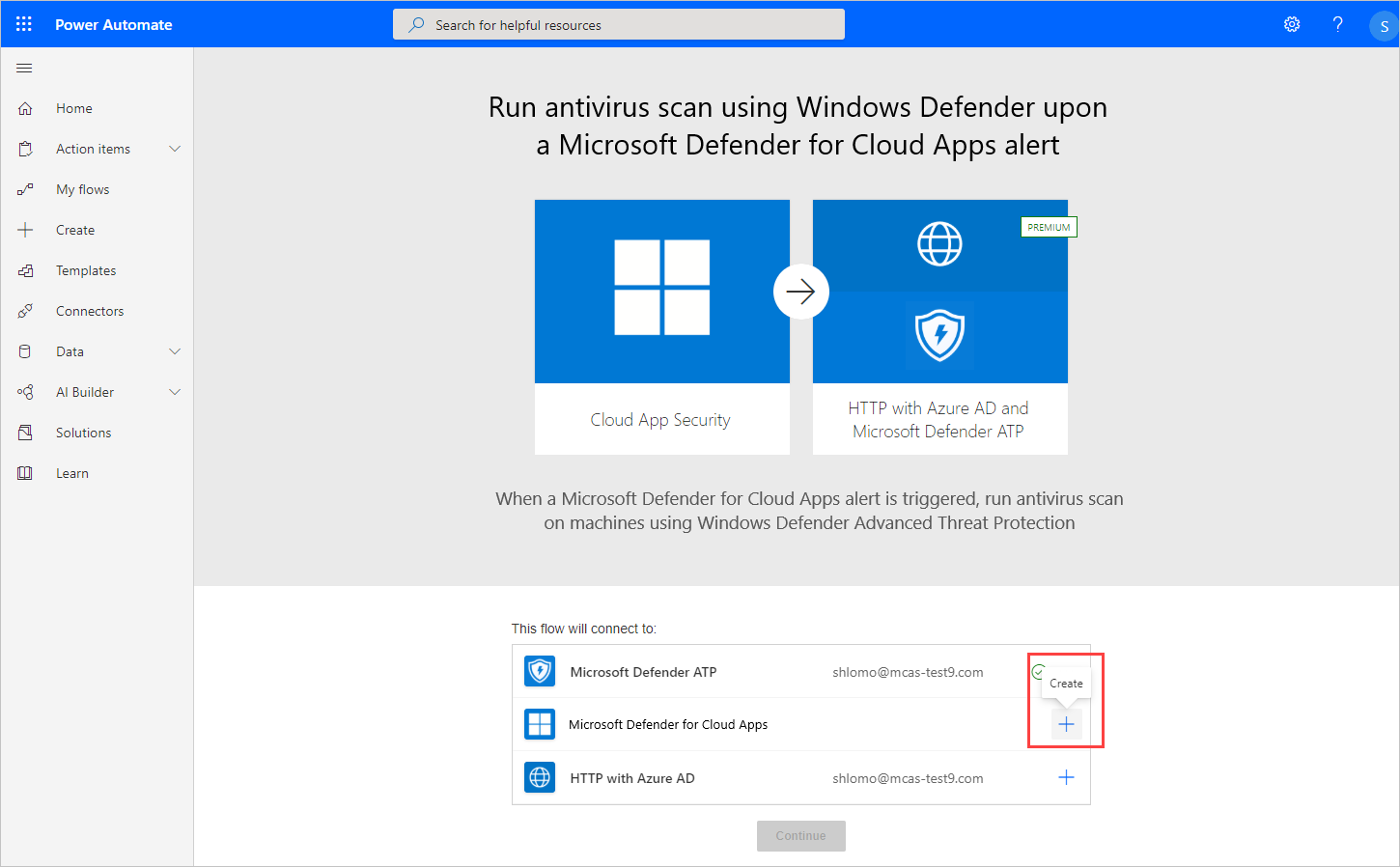

Wählen Sie in der Liste der Apps in der Zeile, in der Defender for Cloud Apps angezeigt wird, Erstellen aus.

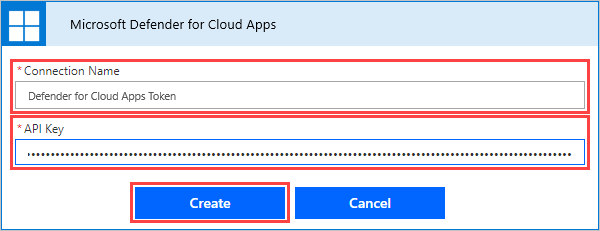

Geben Sie im Popupmenü Defender for Cloud Apps den Verbindungsnamen (z. B. „Defender for Cloud Apps-Token“) ein, fügen Sie das kopierte API-Token ein, und wählen Sie dann Erstellen aus.

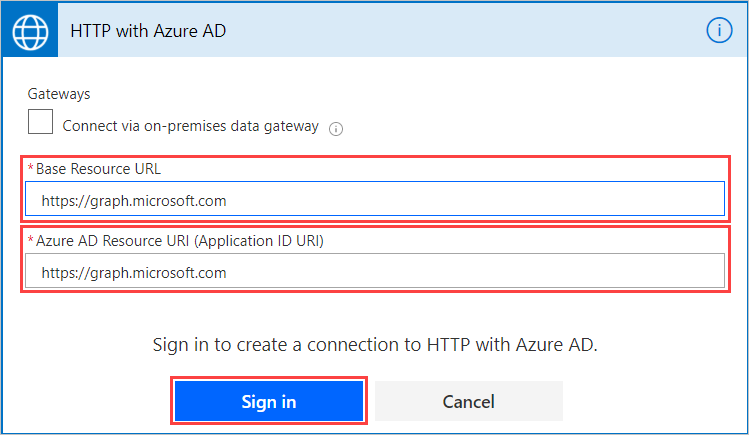

Wählen Sie in der Liste der Apps in der Zeile, in der HTTP mit Azure AD angezeigt wird, die Option Anmelden aus.

Geben Sie im Popup HTTP mit Azure AD sowohl für die Felder Basisressourcen-URL als auch fürAzure AD-Ressourcen-URI die Option Anmelden ein, und geben Sie dann die Administratoranmeldeinformationen ein, die Sie mit dem HTTP mit dem Azure AD-Connector verwenden

https://graph.microsoft.commöchten.

Wählen Sie Weiter aus.

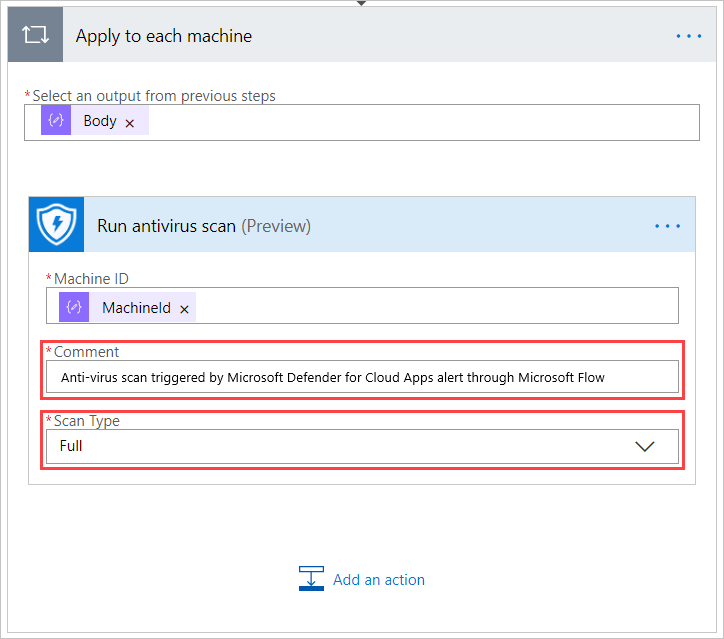

Sobald alle Verbindungselemente erfolgreich verbunden wurden, ändern Sie optional den Kommentar- und Scantyp auf der Seite des Ablaufs unter Für jedes Gerät übernehmen und wählen Sie dann Speichern aus.

Phase 4: Konfigurieren einer Richtlinie zum Ausführen des Ablaufs

Gehen Sie im Microsoft Defender Portal unter Cloud Apps zu Richtlinien und wählen Sie dann Richtlinienverwaltung aus.

Wählen Sie in der Liste der Richtlinien in der Zeile, in der die relevante Richtlinie angezeigt wird, die drei Punkte am Ende der Zeile aus, und wählen Sie dann Richtlinie bearbeiten aus.

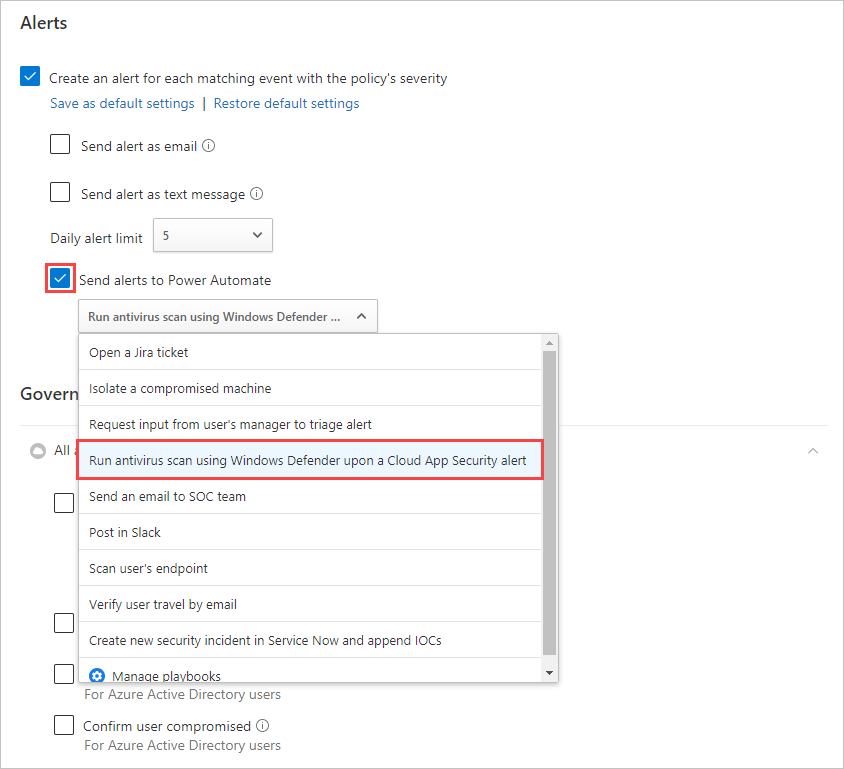

Wählen Sie unter Warnungen die Option Benachrichtigungen an Power Automate senden aus, und wählen Sie dann bei einer Defender for Cloud Apps-Warnung Antivirusscan mit Windows Defender ausführen.

Jetzt wird jede Warnung, die für diese Richtlinie ausgelöst wird, den Ablauf zum Ausführen der Antivirenüberprüfung initiieren.

Sie können die Schritte in diesem Lernprogramm verwenden, um eine Vielzahl von workflowbasierten Aktionen zu erstellen, um Defender for Cloud Apps Wartungsfunktionen zu erweitern, einschließlich anderer Defender for Endpoint-Aktionen. Um in Power Automate eine Liste vordefinierter Defender for Cloud Apps-Arbeitsabläufe anzuzeigen, suchen Sie nach „Defender for Cloud Apps“.