Die Rolle von Azure Information Protection bei der Sicherung von Daten

Azure Information Protection (AIP) bietet Kunden die Möglichkeit, ihre Daten zu klassifizieren, zu kennzeichnen und sie durch Verschlüsselung zu schützen. Azure Information Protection ermöglicht es IT-Administratoren:

- Automatisches Klassifizieren von E-Mails und Dokumenten auf der Grundlage voreingestellter Regeln

- Hinzufügen von Markierungen zum Inhalt wie benutzerdefinierte Kopf- und Fußzeilen und Wasserzeichen

- Schutz vertraulicher Unternehmensdateien mit Rights Management, das ihnen dies ermöglicht:

- Verwendung von RSA-Schlüsseln mit 2048 Bit für die Kryptographie öffentlicher Schlüssel und SHA-256 für Signiervorgänge.

- Verschlüsselung der Dateien für eine bestimmte Gruppe von Empfängern innerhalb und außerhalb ihrer Organisation

- Anwenden bestimmter Rechte, um die Nutzbarkeit der Datei einzuschränken

- Entschlüsselung von Inhalten auf der Grundlage der Identität des Benutzers und der Berechtigung in der Rights Policy (Rechterichtlinie)

Diese Funktionen ermöglichen es Unternehmen, eine bessere End-to-End-Kontrolle über ihre Daten zu haben. In diesem Zusammenhang spielt Azure Information Protection eine wichtige Rolle bei der Sicherung der Unternehmensdaten.

Wichtig

Weitere Informationen darüber, wie Azure Information Protection funktioniert, finden Sie unter Wie funktioniert Azure RMS? Ein Blick unter die Haube.

Der heutige Stand des Unternehmensschutzes

Viele Unternehmen verfügen heute über keinerlei Schutztechnologie. Dokumente und E-Mails werden im Klartext weitergegeben und die Datenverwalter haben keine Klarheit darüber, welche Benutzer Zugriff auf privilegierte Inhalte haben. Schutztechnologien wie SMIME sind kompliziert und ACLs sind nicht unbedingt mit E-Mails und Dokumenten unterwegs.

In einer weitgehend ungeschützten Umgebung bietet Azure Information Protection ein Maß an Sicherheit, das früher nicht verfügbar war. Und obwohl Sicherheit ein sich ständig weiterentwickelndes Thema ist und kein Unternehmen zu irgendeinem Zeitpunkt 100%igen Schutz beanspruchen kann, erhöht Azure Information Protection, wenn es richtig bereitgestellt wird, den Sicherheitsstandard eines Unternehmens.

Sicherheitsgrundsätze für die gemeinsame Nutzung von Inhalten

Bei der Verwendung von Azure Information Protection innerhalb des Unternehmens haben IT-Administratoren die volle Kontrolle über das Client-Gerät und die Verwaltung der Benutzeridentität, und dies schafft die richtige Vertrauensbasis für die gemeinsame Nutzung innerhalb des Unternehmens. Die Übermittlung von Informationen außerhalb des Unternehmens ist von Natur aus weniger vertrauenswürdig. Wenn Sie über den Ansatz zum Schutz von Informationen nachdenken, gibt es einige Grundsätze, nach denen Sie eine Risikobewertung durchführen müssen. Beachten Sie bei der Durchführung dieser Risikobewertung die folgenden Punkte:

- Der Empfänger hat physischen Zugriff auf ein nicht verwaltetes Gerät und hat somit die Kontrolle über alles, was auf dem Gerät passiert.

- Der Empfänger ist bis zu einem gewissen Vertrauensgrad authentifiziert, der mit der Nicht-Personifizierung zusammenhängt.

In einer Situation, in der der IT-Administrator weder das Gerät noch die Identität kontrolliert, kann die IT-Abteilung nicht kontrollieren, was mit den geschützten Daten geschieht. Sobald sich ein Benutzer authentifiziert und geschützte Informationen öffnet, haben Sie keine Kontrolle mehr über diese Informationen. An diesem Punkt vertrauen Sie darauf, dass der Empfänger die für den Inhalt festgelegten Richtlinien einhält.

Es ist nicht möglich, einen böswilligen externen Empfänger mit autorisiertem Zugriff auf den geschützten Inhalt vollständig zu stoppen. Azure Information Protection hilft dabei, ethische Grenzen zu setzen und mit Hilfe von aufgeklärten Anwendungen dafür zu sorgen, dass die Menschen ehrlich darüber sind, wie sie auf das Dokument zugreifen. Azure Information Protection hilft, wenn implizites Vertrauen innerhalb der definierten Grenzen des Zugriffs auf der Grundlage der Identität besteht.

Einfacher ist es jedoch, einen zukünftigen Zugriff zu erkennen und zu verhindern. Die Funktion Dokumentenverfolgung des Azure Information Protection Service kann den Zugriff nachverfolgen und das Unternehmen kann handeln, indem es den Zugriff auf das bestimmte Dokument oder den Zugriff des Benutzers widerruft.

Wenn die Inhalte sehr sensibel sind und das Unternehmen dem Empfänger nicht vertrauen kann, ist zusätzliche Sicherheit der Inhalte von größter Bedeutung. Die Empfehlung lautet, den Schalter zu Gunsten der Sicherheit umzulegen und Zugangskontrollen für das Dokument einzurichten.

Identitätsbasierte Sicherheit

In den folgenden Abschnitten werden drei Hauptszenarien von Angriffen auf geschützte Inhalte untersucht und es wird erläutert, wie eine Kombination aus Umgebungskontrollen und Azure Information Protection verwendet werden kann, um den böswilligen Zugriff auf die Inhalte abzuschwächen.

Angriffe durch nicht autorisierte Benutzer

Die Grundlage des Schutzes in Azure Information Protection ist, dass der Zugriff auf geschützte Inhalte auf einer authentifizierten Identität und Autorisierung basiert. Das bedeutet, dass bei Azure Information Protection keine Authentifizierung oder Autorisierungkeinen Zugriff bedeutet. Dies ist der Hauptgrund für die Bereitstellung von Azure Information Protection. Es ermöglicht Unternehmen, von einem Zustand des uneingeschränkten Zugriffs zu einem Zustand überzugehen, in dem der Zugriff auf Informationen auf der Authentifizierung und Autorisierung des Benutzers beruht.

Mit dieser Azure Information Protection-Fähigkeit können Unternehmen Informationen in verschiedene Bereiche aufteilen. Zum Beispiel: Die sensiblen Daten der Personalabteilung (HR) müssen innerhalb der Abteilung isoliert bleiben, und die Daten der Finanzabteilung müssen auf die Finanzabteilung beschränkt bleiben. Azure Information Protection bietet Zugriff auf der Grundlage der Identität und nicht auf der Grundlage von nichts.

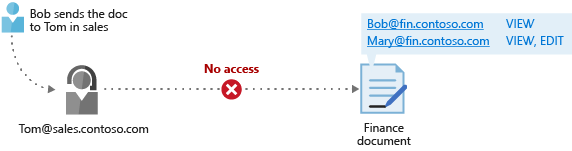

Das folgende Diagramm zeigt ein Beispiel für einen Benutzer (Bob), der ein Dokument an Tom sendet. In diesem Fall ist Bob aus der Finanzabteilung und Tom aus der Verkaufsabteilung. Tom kann nicht auf das Dokument zugreifen, wenn keine Rechte gewährt wurden.

Das Wichtigste in diesem Szenario ist, dass Azure Information Protection Angriffe von nicht autorisierten Benutzern stoppen kann. Weitere Informationen über kryptographische Kontrollen in Azure Information Protection finden Sie unter Kryptographische Kontrollen, die von Azure RMS verwendet werden: Algorithmen und Schlüssellängen.

Zugriff durch bösartige Programme im Namen von Benutzern

Ein bösartiges Programm, das im Namen eines Benutzers zugreift, geschieht in der Regel ohne das Wissen des Benutzers. Trojaner, Viren und andere Malware sind klassische Beispiele für bösartige Programme, die im Namen des Benutzers handeln können. Wenn ein solches Programm die Identität des Benutzers vortäuschen oder die Berechtigungen des Benutzers ausnutzen kann, um eine Aktion durchzuführen, kann es das Azure Information Protection SDK verwenden, um Inhalte im Namen eines unwissenden Benutzers zu entschlüsseln. Da diese Aktion im Kontext des Benutzers stattfindet, gibt es keine einfache Möglichkeit, diesen Angriff zu verhindern.

Damit soll die Sicherheit der Identität des Benutzers erhöht werden. Dies wird dazu beitragen, dass weniger bösartige Anwendungen die Identität des Benutzers missbrauchen können. Microsoft Entra ID bietet mehrere Lösungen, die zur Sicherung der Identität des Benutzers beitragen können, z. B. die Zwei-Faktor-Authentifizierung. Darüber hinaus gibt es weitere Funktionen, die Teil des Azure Activity Directory Identity Protection sind und die Sie erforschen sollten, um die Identität des Benutzers zu schützen.

Die Sicherung von Identitäten fällt nicht in den Anwendungsbereich von Azure Information Protection und liegt in der Verantwortung des Administrators.

Wichtig

Es ist auch wichtig, sich auf eine „verwaltete“ Umgebung zu konzentrieren, um das Vorhandensein von bösartigen Programmen zu beseitigen. Dies wird im nächsten Szenario behandelt.

Böswillige Benutzer mit Berechtigung

Der Zugriff durch einen böswilligen Benutzer ist im Grunde genommen eine Gefährdung des Vertrauens. Der Befähiger in diesem Szenario muss ein Programm sein, das die Berechtigungen des Benutzers erweitert, denn im Gegensatz zum vorherigen Szenario gibt dieser Benutzer freiwillig Anmeldedaten an, um das Vertrauen zu brechen.

Azure Information Protection wurde entwickelt, um Anwendungen auf dem Client-Gerät die Verantwortung für die Durchsetzung der mit dem Dokument verbundenen Rechte zu übertragen. Das schwächste Glied in der Sicherheit geschützter Inhalte befindet sich heute auf dem Client-Gerät, wo die Inhalte für den Benutzer im Klartext sichtbar sind. Die Client-Anwendungen wie Microsoft Office erkennen die Rechte korrekt an, so dass ein böswilliger Benutzer diese Anwendungen nicht verwenden kann, um seine Berechtigungen zu erweitern. Mit dem Azure Information Protection SDK kann ein motivierter Angreifer jedoch Anwendungen erstellen, die die Rechte nicht einhalten, und das ist das Wesen eines bösartigen Programms.

Bei diesem Szenario geht es darum, das Client-Gerät und die Anwendungen zu sichern, sodass unseriöse Anwendungen nicht verwendet werden können. Einige Schritte, die der IT-Administrator unternehmen kann, sind unten aufgeführt:

- Verwenden Sie Windows AppLocker, um sicherzustellen, dass unerwünschte Programme nicht ausgeführt werden können

- Verwenden Sie Intune und Microsoft Endpoint Configuration Manager, um sicherzustellen, dass das Gerät „einwandfrei“ funktioniert

- Stellen Sie sicher, dass der Virenschutz auf dem Gerät auf dem neuesten Stand ist

- Verwenden Sie Anwendungen, die Microsoft Identity Brokers für Authentifizierung und SSO unterstützen.

Eine wichtige Erkenntnis aus diesem Szenario ist, dass die Sicherung von Client-Rechnern und -Anwendungen ein wichtiger Bestandteil des Vertrauens ist, das Azure Information Protection zugrunde liegt.

Da Azure Information Protection nicht zum Schutz vor böswilligem Missbrauch durch Benutzer gedacht ist, denen Zugriff auf die Inhalte gewährt wird, kann nicht erwartet werden, dass es die Inhalte vor böswilligen Änderungen durch diese Benutzer schützt. Während jede Art von Veränderung des Inhalts in der Praxis voraussetzt, dass dem Benutzer überhaupt Zugang zu den geschützten Daten gewährt wurde und die mit einem Dokument verbundenen Richtlinien und Rechte selbst ordnungsgemäß signiert und fälschungssicher sind, kann davon ausgegangen werden, dass der Benutzer, sobald ihm Zugang zu den erforderlichen Verschlüsselungs-/Entschlüsselungsschlüsseln gewährt wurde, technisch in der Lage ist, die Daten zu entschlüsseln, sie zu verändern und erneut zu verschlüsseln. Es gibt viele Lösungen, die implementiert werden können, um Office-Dokumente zu signieren, die Urheberschaft zu bescheinigen, sie fälschungssicher zu machen und sie vor unberechtigtem Zugriff zu schützen, sowohl innerhalb von Microsoft-Produkten (z. B. Unterstützung für Office-Dokumentensignaturen, s/MIME-Unterstützung in Outlook) als auch von Drittanbietern. Sie sollten sich nicht allein auf die Schutzfunktionen von AIP verlassen, um sich vor böswilligen Änderungen durch autorisierte Benutzer zu schützen.

Zusammenfassung

Umfassende Sicherheit geht über eine einzelne Technologie hinaus. Durch eine Vielzahl voneinander abhängiger Maßnahmen kann ein IT-Administrator die Angriffsfläche für geschützte Inhalte in der realen Welt verringern.

- Azure Information Protection: verhindert unbefugten Zugriff auf Inhalte

- Microsoft Intune, Microsoft Endpoint Configuration Manager und andere Produkte zur Geräteverwaltung: ermöglicht eine verwaltete und kontrollierte Umgebung, die frei von bösartigen Anwendungen ist

- Windows AppLocker: ermöglicht eine verwaltete und kontrollierte Umgebung frei von bösartigen Anwendungen

- Microsoft Entra Identity Protection: stärkt das Vertrauen in die Identität des Benutzers

- EMS Zugangskontrolle: stärkt das Vertrauen in das Gerät und die Identität