Konfigurieren und Verwenden Ihrer PKCS-Zertifikate mit Intune

Microsoft Intune unterstützt die Verwendung von (PKCS-)Zertifikaten für private und öffentliche Schlüssel. In diesem Artikel wird erläutert, was für die Verwendung von PKCS-Zertifikaten mit Intune erforderlich ist, einschließlich des Exports eines PKCS-Zertifikats und des anschließenden Hinzufügens zu einem Intune-Gerätekonfigurationsprofil.

Microsoft Intune enthält integrierte Einstellungen zur Verwendung von PKCS-Zertifikaten für den Zugriff auf und die Authentifizierung für die Ressourcen Ihres Unternehmens. Mit Zertifikaten wird der Zugriff auf Unternehmensressourcen (z. B. ein VPN- oder ein WLAN-Netzwerk) authentifiziert und gesichert. Stellen Sie diese Einstellungen in Intune über Gerätekonfigurationsprofile bereit.

Informationen zur Verwendung importierter PKCS-Zertifikate finden Sie unter Importierte PFX-Zertifikate.

Tipp

PKCS-Zertifikat-Profile werden für Windows Enterprise-Remotedesktops mit mehreren Sitzungen unterstützt.

Anforderungen

Wenn Sie PKCS-Zertifikate mit Intune verwenden möchten, müssen Sie über folgende Infrastruktur verfügen:

Active Directory-Domäne:

Alle in diesem Abschnitt aufgeführten Server müssen der Active Directory-Domäne angehören.Informationen zum Installieren und Konfigurieren von Active Directory Domain Services (AD DS) finden Sie unter AD DS Design and Planning (AD DS-Entwurf und -Planung).

Zertifizierungsstelle:

Eine UnternehmenszertifizierungsstelleInformationen zum Installieren und Konfigurieren von Active Directory-Zertifikatdiensten finden Sie unter Active Directory Certificate Services Step-by-Step Guide (Ausführliche Anleitung zu den Active Directory-Zertifikatdiensten).

Warnung

Intune erfordert, dass Sie AD-Zertifikatdienste mit einer Unternehmenszertifizierungsstelle (ZS) und nicht mit einer eigenständigen Zertifizierungsstelle ausführen.

Ein Client:

Zum Herstellen einer Verbindung mit der Unternehmenszertifizierungsstelle.Ein Stammzertifikat:

Eine exportierte Kopie Ihres Stammzertifikats aus Ihrer Unternehmenszertifizierungsstelle.Microsoft Intune Certificate Connector:

Weitere Informationen zum Certificate Connector finden Sie unter:

- Übersicht über den Microsoft Intune Certificate Connector

- Voraussetzungen

- Installation und Konfiguration

Exportieren des Stammzertifikats aus der Unternehmenszertifizierungsstelle

Jedes Gerät benötigt ein Zertifikat einer Stamm- oder Zwischenzertifizierungsstelle für die Geräteauthentifizierung über VPN, WLAN oder andere Ressourcen. Die folgenden Schritte erläutern, wie Sie das erforderliche Zertifikat von Ihrer Unternehmenszertifizierungsstelle erhalten.

Verwenden der Befehlszeile:

Melden Sie sich mit dem Administratorkonto beim Server der Stammzertifizierungsstelle an.

Navigieren Sie zu Start>Ausführen, und geben Sie dann Bef ein, um die Eingabeaufforderung zu öffnen.

Geben Sie certutil -ca.cert ca_name.cer an, um das Stammzertifikat als Datei mit dem Namen ca_name.cer zu exportieren.

Konfigurieren von Zertifikatvorlagen in der Zertifizierungsstelle

Melden Sie sich bei Ihrer Unternehmenszertifizierungsstelle mit einem Konto an, das über Administratorrechte verfügt.

Öffnen Sie die Konsole Zertifizierungsstelle, klicken Sie mit der rechten Maustaste auf Zertifikatvorlagen, und klicken Sie dann auf Verwalten.

Suchen Sie die Zertifikatvorlage Benutzer, klicken Sie mit der rechten Maustaste darauf, und wählen Sie Vorlage duplizieren aus, um Eigenschaften der neuen Vorlage zu öffnen.

Hinweis

Zur Signierung und Verschlüsselung von E-Mails mit S/MIME nutzen viele Administratoren für die jeweiligen Schritte unterschiedliche Zertifikate. Wenn Sie Microsoft Active Directory-Zertifikatdienste verwenden, können Sie die Vorlage Nur Exchange-Signatur für Zertifikate zum Signieren von E-Mails mit S/MIME verwenden, und die Vorlage Exchange-Benutzer können Sie für Zertifikate zur Verschlüsselung mit S/MIME nutzen. Wenn Sie auf eine Drittanbieter-Zertifizierungsstelle zurückgreifen, sollten Sie sich mit deren Leitfaden zum Einrichten von Signatur- und Verschlüsselungsvorlagen vertraut machen.

Gehen Sie auf der Registerkarte Kompatibilität wie folgt vor:

- Legen Sie die Zertifizierungsstelle auf Windows Server 2008 R2 fest

- Legen Sie den Zertifizierungsempfänger auf Windows 7 / Server 2008 R2 fest

Auf der Registerkarte Allgemein:

- Legen Sie den Anzeigenamen der Vorlage auf einen für Sie aussagekräftigen Wert fest.

- Deaktivieren Sie die Option Zertifikat in Active Directory veröffentlichen.

Warnung

Vorlagenname entspricht standardmäßig dem Vorlagenanzeigenamenohne Leerzeichen. Notieren Sie den Namen der Vorlage, da Sie diesen später benötigen.

Klicken Sie unter Anforderungsverarbeitung auf Exportieren von privatem Schlüssel zulassen.

Hinweis

Anders als beim SCEP wird bei PKCS der private Schlüssel des Zertifikats auf dem Server generiert, auf dem der Certificate Connector installiert ist, und nicht auf dem Gerät. Die Zertifikatvorlage muss den Export des privaten Schlüssels zulassen, damit der Connector das PFX-Zertifikat exportieren und an das Gerät senden kann.

Wenn die Zertifikate auf dem Gerät selbst installiert werden, wird der private Schlüssel als nicht exportierbar gekennzeichnet.

Bestätigen Sie unter Kryptografie, dass die Minimale Schlüsselgröße auf 2048 festgelegt wird.

Windows- und Android-Geräte unterstützen die Verwendung der 4096-Bit-Schlüsselgröße mit einem PKCS-Zertifikatprofil. Um diese Schlüsselgröße zu verwenden, geben Sie 4096 als Mindestschlüsselgröße an.

Hinweis

Für Windows-Geräte wird 4096-Bit-Schlüsselspeicher nur im Softwareschlüsselspeicheranbieter (KSP ) unterstützt. Im Folgenden wird das Speichern von Schlüsseln dieser Größe nicht unterstützt:

- Das Hardware-TPM (Trusted Platform Module). Als Problemumgehung können Sie den Software-KSP für die Schlüsselspeicherung verwenden.

- Windows Hello for Business. Derzeit gibt es keine Problemumgehung für Windows Hello for Business.

Klicken Sie unter Antragstellername auf Supply in the request (Informationen werden in der Anforderung angegeben).

Überprüfen Sie unter Erweiterungen, ob Ihnen unter Anwendungsrichtlinien die Optionen „Verschlüsselndes Dateisystem“, „Sichere E-Mail“ und „Clientauthentifizierung“ angezeigt werden.

Wichtig

Wechseln Sie für iOS/iPadOS-Zertifikatvorlagen zur Registerkarte Erweiterungen, aktualisieren Sie die Option Schlüsselverwendung, und stellen Sie sicher, dass die Option Signatur ist Ursprungsnachweis nicht ausgewählt ist.

In "Sicherheit":

- (Erforderlich): Fügen Sie das Computerkonto für den Server hinzu, auf dem Sie den Zertifikatconnector für Microsoft Intune installieren. Erteilen Sie für diesem Konto die Berechtigungen Lesen und Registrieren.

- (Optional, aber empfohlen): Entfernen Sie die Gruppe Domänenbenutzer aus der Liste der Für diese Vorlage zulässigen Gruppen oder Benutzernamen, indem Sie die Gruppe Domänenbenutzer und dann Entfernen auswählen. Überprüfen Sie die anderen Einträge in Gruppen oder Benutzernamen auf Berechtigungen und Anwendbarkeit für Ihre Umgebung.

Wählen Sie Anwenden>OK aus, um die Zertifikatvorlage zu speichern. Schließen Sie die Zertifikatvorlagenkonsole.

Klicken Sie in der Konsole Zertifizierungsstelle mit der rechten Maustaste auf Zertifikatvorlagen>Neu>Auszustellende Zertifikatvorlage. Wählen Sie die Vorlage aus, die Sie in den vorherigen Schritten erstellt haben. Wählen Sie OK aus.

Gehen Sie folgendermaßen vor, damit der Server Zertifikate für registrierte Geräte und Benutzer verwaltet:

- Klicken Sie mit der rechten Maustaste auf die Zertifizierungsstelle, und wählen Sie Eigenschaften aus.

- Fügen Sie auf der Registerkarte „Sicherheit“ das Computerkonto des Servers hinzu, auf dem Sie den Connector ausführen.

- Erteilen Sie dem Computerkonto die Zulassungsberechtigungen Zertifikate ausstellen und verwalten und Zertifikate anfordern.

Melden Sie sich von der Unternehmenszertifizierungsstelle ab.

Herunterladen, Installieren und Konfigurieren des Microsoft Intune Certificate Connector

Eine Anleitung finden Sie unter Installieren und Konfigurieren des Microsoft Intune Certificate Connector.

Erstellen eines vertrauenswürdigen Zertifikatprofils

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Geräte>Konfiguration> Erstellen aus, und wechselnSie zu .

Geben Sie die folgenden Eigenschaften ein:

- Plattform: Wählen Sie die Plattform der Geräte aus, die dieses Profil erhalten sollen.

- Android-Geräteadministrator

- Android Enterprise:

- Vollständig verwaltet

- Dediziert

- Unternehmenseigenes Arbeitsprofil

- Persönliches Arbeitsprofil

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: Wählen Sie Vertrauenswürdiges Zertifikat aus. Oder wählen Sie Vorlagen>Vertrauenswürdiges Zertifikat aus.

- Plattform: Wählen Sie die Plattform der Geräte aus, die dieses Profil erhalten sollen.

Wählen Sie Erstellen aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für das Profil ein. Benennen Sie Ihre Profile, damit Sie diese später leicht wiedererkennen können. Ein geeigneter Profilname ist beispielsweise Vertrauenswürdige Zertifikatsvorlage für das gesamte Unternehmen.

- Beschreibung: Geben Sie eine Beschreibung für das Profil ein. Diese Einstellung ist optional, wird jedoch empfohlen.

Wählen Sie Weiter aus.

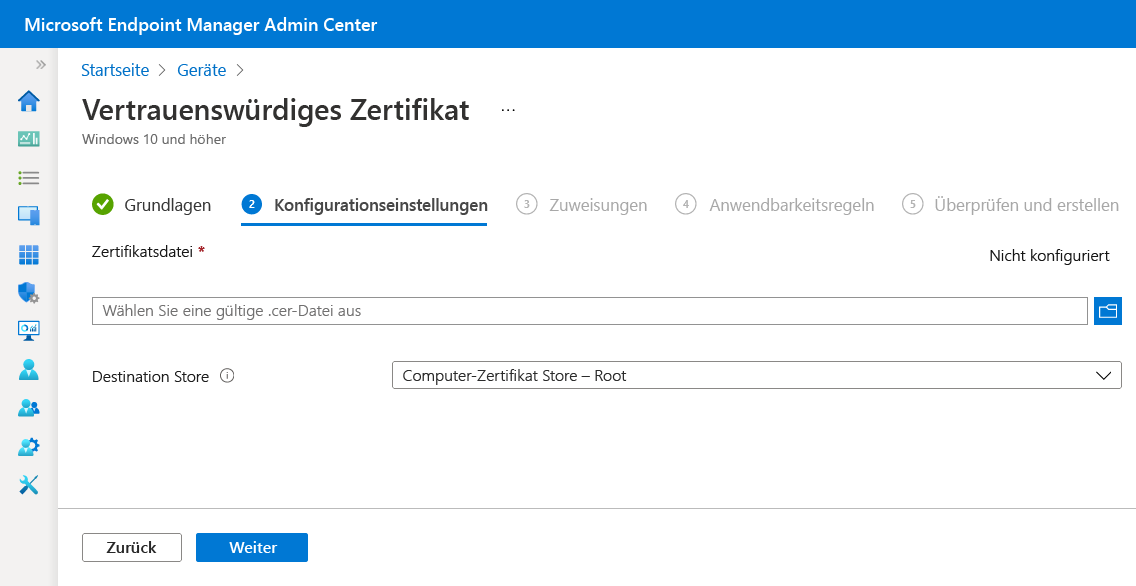

Geben Sie in den Konfigurationseinstellungen die CER-Datei für das Zertifikat der Stammzertifizierungsstelle an, das Sie zuvor exportiert haben.

Hinweis

Abhängig von der in Schritt 3 ausgewählten Plattform haben Sie möglicherweise die Option zum Auswählen des Zielspeichers für das Zertifikat.

Wählen Sie Weiter aus.

Wählen Sie in Zuweisungen den Benutzer oder die Gerätegruppe(n) aus, für welche das Profil zugewiesen wird. Für mehr Granularität lesen Sie Erstellen von Filtern in Microsoft Intune, und wenden Sie diese an, indem Sie Filter bearbeiten auswählen.

Planen Sie die Bereitstellung dieses Zertifikatprofils für dieselben Gruppen, die das PKCS-Zertifikatprofil erhalten und die ein Konfigurationsprofil wie ein Wi-Fi-Profil erhalten, das das Zertifikat verwendet. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wählen Sie Weiter aus.

(Gilt nur für Windows 10/11) Geben Sie unter Anwendbarkeitsregeln Anwendbarkeitsregeln an, um die Zuweisung dieses Profils einzuschränken. Sie können auswählen, dass das Profil basierend auf der Betriebssystemedition oder der Version eines Geräts zugewiesen oder nicht zugewiesen wird.

Weitere Informationen finden Sie im Artikel Erstellen eines Geräteprofils in Microsoft Intune im Abschnitt Anwendbarkeitsregeln.

Überprüfen Sie die Einstellungen unter Überprüfen + erstellen. Wenn Sie auf Erstellen klicken, werden die Änderungen gespeichert, und das Profil wird zugewiesen. Die Richtlinie wird auch in der Profilliste angezeigt.

Erstellen eines PKCS-Zertifikatprofils

Wichtig

Microsoft Intune endet am 30. August 2024 die Unterstützung für die Verwaltung von Android-Geräteadministratoren auf Geräten mit Zugriff auf Google Mobile Services (GMS). Nach diesem Datum sind geräteregistrierung, technischer Support, Fehlerbehebungen und Sicherheitskorrekturen nicht mehr verfügbar. Wenn Sie derzeit die Geräteadministratorverwaltung verwenden, empfiehlt es sich, zu einer anderen Android-Verwaltungsoption in Intune zu wechseln, bevor der Support endet. Weitere Informationen finden Sie unter Beenden der Unterstützung für Android-Geräteadministratoren auf GMS-Geräten.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Geräte>Konfiguration> Erstellen aus, und wechselnSie zu .

Geben Sie die folgenden Eigenschaften ein:

- Plattform: Wählen Sie die Plattform Ihrer Geräte aus. Folgende Optionen sind verfügbar:

- Android-Geräteadministrator

- Android Enterprise:

- Vollständig verwaltet

- Dediziert

- Unternehmenseigenes Arbeitsprofil

- Persönliches Arbeitsprofil

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: Wählen Sie PKCS-Zertifikat aus. Oder wählen Sie Vorlagen>PKCS-Zertifikat aus.

Hinweis

Auf Geräten mit einem Android Enterprise-Profil sind Zertifikate, die mit einem PKCS-Zertifikatprofil installiert wurden, auf dem Gerät nicht sichtbar. Um die erfolgreiche Zertifikatbereitstellung zu bestätigen, überprüfen Sie die status des Profils im Intune Admin Center.

- Plattform: Wählen Sie die Plattform Ihrer Geräte aus. Folgende Optionen sind verfügbar:

Wählen Sie Erstellen aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für das Profil ein. Benennen Sie Ihre Profile, damit Sie diese später leicht wiedererkennen können. Ein geeigneter Profilname ist beispielsweise PKCS-Profil für das gesamte Unternehmen.

- Beschreibung: Geben Sie eine Beschreibung für das Profil ein. Diese Einstellung ist optional, wird jedoch empfohlen.

Wählen Sie Weiter aus.

Die verfügbaren Konfigurationseinstellungen variieren je nach ausgewählter Plattform. Wählen Sie Ihre Plattform aus, um detaillierte Einstellungen anzuzeigen:

- Android-Geräteadministrator

- Android für Unternehmen

- iOS/iPadOS

- Windows 10/11

Setting Plattform Details Verlängerungsschwellenwert (%) - Alle

Empfohlen sind 20 %. Gültigkeitsdauer des Zertifikats - Alle

Wenn Sie die Zertifikatvorlage nicht geändert haben, kann diese Option auf ein Jahr festgelegt werden.

Wählen Sie eine Gültigkeitsdauer von fünf Tagen bis zu 24 Monaten. Wenn der Gültigkeitszeitraum weniger als fünf Tage beträgt, ist die Wahrscheinlichkeit hoch, dass das Zertifikat in einen Zustand fast abläuft oder abgelaufen ist. Dies kann dazu führen, dass der MDM-Agent auf Geräten das Zertifikat vor der Installation ablehnt.Schlüsselspeicheranbieter (KSP) - Windows 10/11

Wählen Sie für Windows aus, wo die Schlüssel auf dem Gerät gespeichert werden sollen. Zertifizierungsstelle - Alle

Zeigt den internen vollqualifizierten Domänennamen (FQDN) Ihrer Unternehmenszertifizierungsstelle an. Name der Zertifizierungsstelle - Alle

Zeigt den Namen Ihrer Unternehmenszertifizierungsstelle an (z.B. „Contoso-Zertifizierungsstelle“). Name der Zertifikatvorlage - Alle

Führt den Namen Ihrer Zertifikatsvorlage auf Zertifikattyp - Android Enterprise (Unternehmenseigenes und persönliches Arbeitsprofil)

- iOS

- macOS

- Windows 10/11

Wählen Sie einen Typ aus: - Benutzerzertifikate können sowohl Benutzer- als auch Geräteattribute im Antragstellernamen und im alternativen Antragstellernamen des Zertifikats enthalten.

- Geräte-Zertifikate können im Antragsteller und SAN des Zertifikats nur Geräteattribute enthalten. Verwenden Sie „Gerät“ für Szenarios mit Geräten ohne Benutzer (wie Kioske) oder anderen freigegebenen Geräten.

Diese Auswahl wirkt sich auf das Format des Antragstellernamens aus.

Format des Antragstellernamens - Alle

Details zum Konfigurieren des Formats des Antragstellernamens finden Sie unter Format des Antragstellernamens weiter unten in diesem Artikel.

Für die folgenden Plattformen wird das Format des Antragstellernamens durch den Zertifikattyp bestimmt:- Android Enterprise (Arbeitsprofil)

- iOS

- macOS

- Windows 10/11

Alternativer Antragstellername - Alle

Wählen Sie für Attribut die Option Benutzerprinzipalname (UPN) aus, falls keine andere Option erforderlich ist. Konfigurieren Sie einen entsprechenden Wert, und klicken Sie dann auf Hinzufügen.

Sie können Variablen oder statischen Text für den alternativen Antragstellernamen beider Zertifikattypen verwenden. Die Verwendung einer Variable ist nicht erforderlich.

Weitere Informationen finden Sie unter Format des Antragstellernamens weiter unten in diesem Artikel.Erweiterte Schlüsselverwendung - Android-Geräteadministrator

- Android Enterprise (Gerätebesitzer, unternehmenseigenes und persönliches Arbeitsprofil)

- Windows 10/11

Zertifikate erfordern in der Regel Clientauthentifizierung, damit der Benutzer bzw. das Gerät auf einem Server authentifiziert werden kann. Allen Apps Zugriff auf den privaten Schlüssel gewähren - macOS

Legen Sie Aktiviert fest, um Apps, die für das zugeordnete Mac-Gerät konfiguriert sind, den Zugriff auf den privaten Schlüssel des PKCS-Zertifikats zu gewähren.

Weitere Informationen zu dieser Einstellung finden Sie unter AllowAllAppsAccess im Abschnitt zur Zertifikatnutzlast der Referenz zum Konfigurationsprofil in der Apple-Entwicklerdokumentation.Stammzertifikat - Android-Geräteadministrator

- Android Enterprise (Gerätebesitzer, unternehmenseigenes und persönliches Arbeitsprofil)

Wählen Sie ein Profil für die Stammzertifizierungsstelle aus, das zuvor zugewiesen wurde. Dieser Schritt gilt nur für Android Enterprise-Geräteprofile für vollständig verwaltetes, dediziertes und Corporate-Owned Arbeitsprofil.

Konfigurieren Sie in Appsden Zertifikatzugriff , um zu verwalten, wie Zertifikatzugriff für Anwendungen gewährt wird. Wählen Sie zwischen:

- Benutzergenehmigung für Appserforderlich (Standard): Benutzer müssen die Verwendung eines Zertifikats durch alle Anwendungen genehmigen.

- Automatisches Erteilen für bestimmte Apps (Benutzergenehmigung für andere Apps erforderlich) – Wählen Sie mit dieser Option Apps hinzufügen und dann eine oder mehrere Apps aus, die das Zertifikat ohne Benutzerinteraktion im Hintergrund verwenden.

Wählen Sie Weiter aus.

Wählen Sie unter Zuweisungen die Benutzer oder Gruppen aus, denen das Profil zugewiesen werden soll. Planen Sie, dieses Zertifikatprofil für dieselben Gruppen bereitzustellen, die das vertrauenswürdige Zertifikatprofil erhalten und ein Konfigurationsprofil wie ein WLAN-Profil erhalten, das das Zertifikat verwendet. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wählen Sie Weiter aus.

Überprüfen Sie die Einstellungen unter Überprüfen + erstellen. Wenn Sie auf Erstellen klicken, werden die Änderungen gespeichert, und das Profil wird zugewiesen. Die Richtlinie wird auch in der Profilliste angezeigt.

Format des Antragstellernamens

Wenn Sie ein PKCS-Zertifikatsprofil für die folgenden Plattformen erstellen, sind die Optionen für das Format des Antragstellernamens abhängig vom ausgewählten Zertifikattyp und lauten entweder Benutzer oder Gerät.

Plattformen:

- Android Enterprise (Unternehmenseigenes und persönliches Arbeitsprofil)

- iOS

- macOS

- Windows 10/11

Hinweis

Es gibt ein bekanntes Problem bei der Verwendung von PKCS zum Abrufen von Zertifikaten. Dabei handelt es sich um das gleiche Problem wie bei SCEP , wenn der Antragstellername in der resultierenden Zertifikatsignieranforderung (Certificate Signing Request, CSR) eines der folgenden Zeichen als Escapezeichen enthält (umgekehrter Schrägstrich \):

- +

- ;

- ,

- =

Hinweis

Ab Android 12 unterstützt Android nicht mehr die Verwendung der folgenden Hardwarebezeichner für Geräte mit persönlichem Arbeitsprofil:

- Seriennummer

- IMEI

- MEID

Intune-Zertifikatprofile für Geräte mit persönlichem Arbeitsprofil, die auf diesen Variablen im Antragstellernamen oder SAN basieren, können auf Geräten, auf denen zum Zeitpunkt der Anmeldung Android 12 oder höher ausgeführt wird, kein Zertifikat bereitstellen. Geräte, die vor dem Upgrade auf Android 12 registriert wurden, können weiterhin Zertifikate erhalten, solange Intune zuvor die Bezeichner für Gerätehardware erhalten hat.

Weitere Informationen zu dieser und anderen Änderungen, die mit Android 12 eingeführt wurden, finden Sie im Blogbeitrag Android Day Zero Support für Microsoft Endpoint Manager.

Benutzerzertifikattyp

Formatoptionen für das Format des Antragstellernamens enthalten zwei Variablen: Allgemeiner Name (Common Name, CN) und E-Mail (E). E-Mail (E) wird normalerweise mit der Variablen {{EmailAddress}} festgelegt. Zum Beispiel: E={{EmailAddress}}Allgemeiner Name (CN) kann auf eine der folgenden Variablen festgelegt werden:

CN={{UserName}}: Dies ist der Benutzername des Benutzers, z. B. Jane Doe.

CN={{UserPrincipalName}}: Der Benutzerprinzipalname des Benutzers, z janedoe@contoso.com. B. .

CN={{AAD_Device_ID}}: Eine ID, die zugewiesen wird, wenn Sie ein Gerät in Microsoft Entra ID registrieren. Diese ID wird in der Regel für die Authentifizierung bei Microsoft Entra ID verwendet.

CN={{DeviceId}}: Dies ist eine ID, die bei der Registrierung eines Geräts bei Intune zugewiesen wird.

CN={{SERIALNUMBER}}: Die eindeutige Seriennummer (SN) wird in der Regel vom Hersteller verwendet, um ein Gerät zu identifizieren.

CN={{IMEINumber}}: Die eindeutige IMEI-Nummer (International Mobile Equipment Identity), die verwendet wird, um ein Mobiltelefon zu identifizieren.

CN={{OnPrem_Distinguished_Name}}: Dies ist eine Sequenz relativer definierter Namen, die durch Kommas getrennt sind, z. B. CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Um die {{OnPrem_Distinguished_Name}}-Variable zu verwenden, müssen Sie das Benutzerattribute onpremisesdistinguishedname mithilfe von Microsoft Entra Connect mit Ihrem Microsoft Entra ID synchronisieren.

CN={{onPremisesSamAccountName}}: Administratoren können das attribut samAccountName aus Active Directory mithilfe von Microsoft Entra Connect in einem Attribut namens onPremisesSamAccountName mit Microsoft Entra ID synchronisieren. Intune kann diese Variable als Teil einer Zertifikatsausstellungsanforderung im Antragsteller eines Zertifikats ersetzen. Das Attribut „samAccountName“ ist der zur Unterstützung von Clients und Servern aus einer früheren Version von Windows (vor Windows 2000) verwendete Benutzeranmeldename. Das Format des Benutzeranmeldenamens lautet: DomainName\testUser oder nur testUser.

Um die Variable {{onPremisesSamAccountName}} zu verwenden, müssen Sie das OnPremisesSamAccountName-Benutzerattribute mithilfe von Microsoft Entra Connect mit Ihrem Microsoft Entra ID synchronisieren.

Alle im folgenden Abschnitt Gerätezertifikattyp aufgeführten Gerätevariablen können auch in Antragstellernamen für Benutzerzertifikate verwendet werden.

Mithilfe einer Kombination von mindestens einer dieser Variablen und statischen Textzeichenfolgen können Sie ein benutzerdefiniertes Format des Antragstellernamens erstellen, z. B.: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Dieses Beispiel enthält das Format des Antragstellernamens, das die Variablen „CN“ und „E“ und Zeichenfolgen für die Werte „Organisationseinheit“, „Organisation“, „Standort“, „Bundesland/Kanton“ und „Land/Region“ verwendet. Die Funktion CertStrToName beschreibt diese Funktion und die unterstützten Zeichenfolgen.

Benutzerattribute werden nicht für Geräte unterstützt, die nicht über Benutzerzuordnungen verfügen, z. B. Geräte, die als dedizierte Android Enterprise-Geräte registriert sind. Beispielsweise kann ein Profil, das CN={{UserPrincipalName}} im Betreff oder SAN verwendet, den Benutzerprinzipalnamen nicht abrufen, wenn kein Benutzer auf dem Gerät vorhanden ist.

Gerätzertifikattyp

Formatoptionen für das Format des Antragstellernamens umfassen die folgenden Variablen:- {{AAD_Device_ID}}

- {{DeviceId}}: Dies ist die Intune-Geräte-ID.

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Gilt nur für Windows und in die Domäne eingebundene Geräte)

- {{MEID}}

Sie können diese Variablen, gefolgt vom Text für die Variablen, im Textfeld angeben. Beispielsweise kann der allgemeine Name für ein Gerät namens Device1 als CN={{DeviceName}}Device1 hinzugefügt werden.

Wichtig

- Schließen Sie den Variablennamen beim Angeben einer Variable wie im Beispiel veranschaulicht in geschweifte Klammern („{ }“) ein, um einen Fehler zu vermeiden.

- Geräteeigenschaften, die im Betreff oder alternativen Antragstellernamen eines Gerätezertifikats wie IMEI, SerialNumber oder FullyQualifiedDomainName verwendet werden, sind Eigenschaften, die von einer Person mit Zugriff auf das Gerät gespooft sein könnten.

- Ein Gerät muss alle in einem Zertifikatprofil für dieses Profil angegebenen Variablen unterstützen, um auf diesem Gerät installiert werden zu können. Wenn {{IMEI}} beispielsweise im Antragstellernamen eines SCEP-Profils verwendet wird und einem Gerät ohne IMEI-Nummer zugewiesen ist, schlägt die Profilinstallation fehl.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für