Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis

Dieser Artikel ist Teil einer Reihe von Artikeln zur Microsoft 365-Optimierung für Remotebenutzer.

- Eine Übersicht über die Verwendung des geteilten VPN-Tunnelings zur Optimierung der Microsoft 365-Konnektivität für Remotebenutzer finden Sie unter Übersicht: VPN Split Tunneling für Microsoft 365.

- Eine ausführliche Anleitung zum Implementieren von geteilten VPN-Tunneln finden Sie unter Implementieren des geteilten VPN-Tunnelings für Microsoft 365.

- Eine Anleitung zum Schützen des Teams-Mediendatenverkehrs in VPN Split Tunneling-Umgebungen finden Sie unter Schützen von Teams-Mediendatenverkehr für geteiltes VPN-Tunneling.

- Informationen zum Konfigurieren von Stream- und Liveereignissen in VPN-Umgebungen finden Sie unter Besondere Überlegungen für Stream und Liveereignisse in VPN-Umgebungen.

- Informationen zum Optimieren der leistung von Microsoft 365 weltweit für Benutzer in China finden Sie unter Microsoft 365-Leistungsoptimierung für China-Benutzer.

In der folgenden Liste sehen Sie die häufigsten VPN-Szenarien in Unternehmensumgebungen. Die meisten Kunden arbeiten traditionell mit Modell 1 (VPN-Tunnelerzwingung). Dieser Abschnitt hilft Ihnen, schnell und sicher auf Modell 2 umzusteigen, das mit relativ wenig Aufwand erreichbar ist und enorme Vorteile für die Netzwerkleistung und die Benutzererfahrung bietet.

| Modell | Beschreibung |

|---|---|

| 1. VPN-Tunnelerzwingung | 100 % des Datenverkehrs werden in den VPN-Tunnel geleitet, einschließlich lokalem, Internet und dem gesamten O365/M365 |

| 2. VPN-Tunnelerzwingung mit wenigen Ausnahmen | VPN-Tunnel wird standardmäßig verwendet (Standard-Route zeigt auf VPN), mit wenigen, wichtigsten Ausnahmeszenarien, die erlaubt sind, direkt zu gehen |

| 3. VPN-Tunnelerzwingung mit breiten Ausnahmen | VPN-Tunnel wird standardmäßig verwendet (Standardroute verweist auf VPN), mit breiten Ausnahmen, die direkt verwendet werden dürfen (z. B. microsoft 365, All Salesforce, All Zoom). |

| 4. Selektiver VPN-Tunnel | VPN-Tunnel wird nur für corpnet-basierte Dienste verwendet. Die Standardroute (Internet und alle internetbasierten Dienste) erfolgt direkt. |

| 5. Kein VPN | Eine Variation von #2. Anstelle von Legacy-VPN werden alle Corpnet-Dienste über moderne Sicherheitsansätze (z. B. Zscaler ZPA, Microsoft Entra ID Proxy/MCAS usw.) veröffentlicht. |

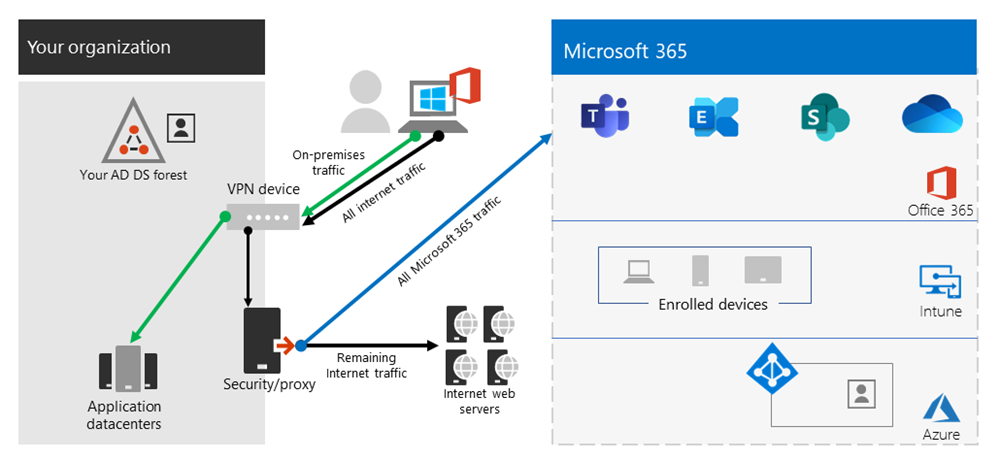

1. VPN-Tunnelerzwingung

Das häufigste Startszenario für die meisten Unternehmenskunden. Es wird ein erzwungenes VPN verwendet, was bedeutet, dass 100 % des Datenverkehrs in das Unternehmensnetzwerk geleitet wird, unabhängig davon, ob sich der Endpunkt im Unternehmensnetzwerk befindet oder nicht. Jeder externe (Internet)-gebundene Datenverkehr wie Microsoft 365 oder Internetbrowsen wird dann aus den lokalen Sicherheitsgeräten wie Proxys zurückgeheftet. Im aktuellen Klima mit fast 100% der Benutzer, die remote arbeiten, stellt dieses Modell daher eine hohe Belastung für die VPN-Infrastruktur dar und wird wahrscheinlich die Leistung des gesamten Unternehmensdatenverkehrs und damit des Unternehmens erheblich beeinträchtigen, um in krisenbedingten Zeiten effizient zu arbeiten.

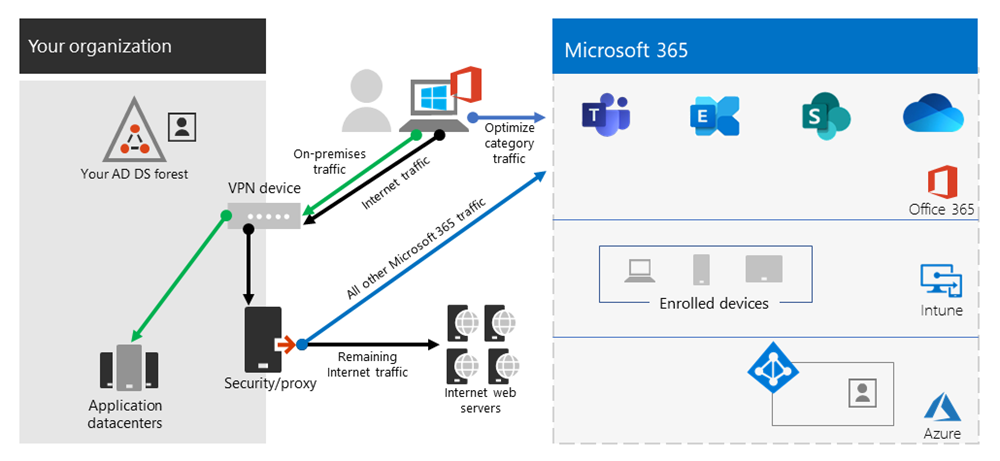

2. VPN-Tunnelerzwingung mit einer kleinen Anzahl von vertrauenswürdigen Ausnahmen

Wesentlich effizienter für ein Unternehmen, unter dem sie arbeiten kann. Dieses Modell ermöglicht es einigen kontrollierten und definierten Endpunkten, die hohe Auslastung und Latenz berücksichtigen, den VPN-Tunnel zu umgehen und direkt an den Microsoft 365-Dienst zu gelangen. Dies verbessert die Leistung für die ausgelasteten Dienste erheblich und verringert auch die Last für die VPN-Infrastruktur, sodass Elemente, die sie weiterhin benötigen, mit geringeren Ressourcenkonflikten arbeiten können. Es ist dieses Modell, das sich dieser Artikel auf die Unterstützung beim Übergang zu konzentriert, da es einfache, definierte Aktionen ermöglicht, die schnell mit zahlreichen positiven Ergebnissen ausgeführt werden können.

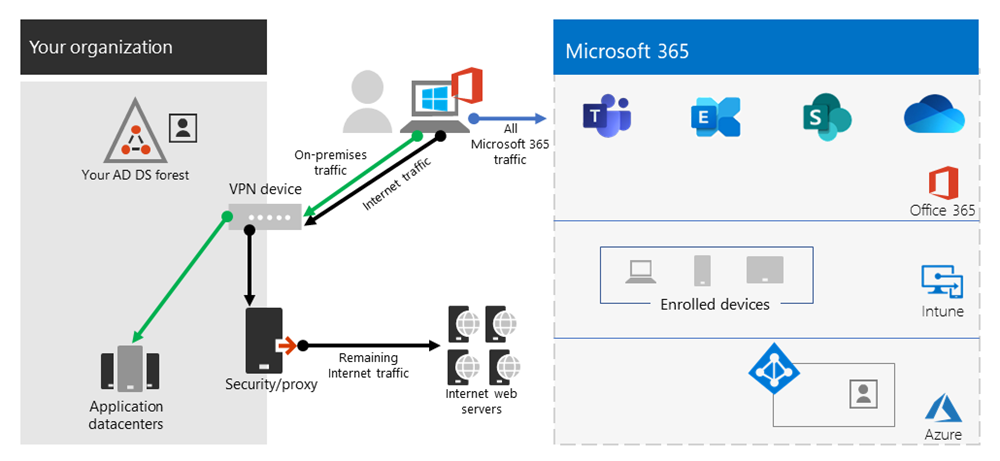

3. VPN-Tunnelerzwingung mit breiten Ausnahmen

Erweitert den Bereich von Modell 2. Anstatt nur eine kleine Gruppe von definierten Endpunkten direkt zu senden, sendet sie den gesamten Datenverkehr direkt an vertrauenswürdige Dienste wie Microsoft 365 und SalesForce. Dadurch wird die Belastung der VPN-Infrastruktur des Unternehmens weiter reduziert und die Leistung der definierten Dienste verbessert. Da dieses Modell wahrscheinlich mehr Zeit in Anspruch nimmt, um die Machbarkeit von zu bewerten und zu implementieren, ist es wahrscheinlich ein Schritt, der zu einem späteren Zeitpunkt iterativ ausgeführt werden kann, sobald Modell 2 erfolgreich ist.

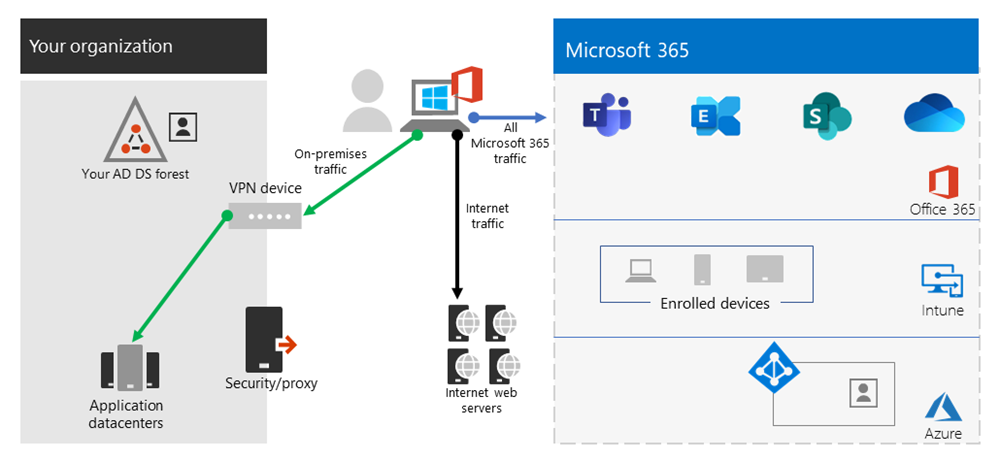

4. Selektiver VPN-Tunnel

Kehrt das dritte Modell so um, dass nur Datenverkehr, der über eine Unternehmens-IP-Adresse verfügt, über den VPN-Tunnel gesendet wird und daher der Internetpfad die Standardroute für alles andere ist. Dieses Modell setzt voraus, dass sich eine Organisation auf dem Weg zu Zero Trust befindet, um dieses Modell sicher umsetzen zu können. Beachten Sie, dass dieses Modell oder eine Variation davon im Laufe der Zeit wahrscheinlich zur erforderlichen Standardeinstellung wird, wenn mehr Dienste aus dem Unternehmensnetzwerk in die Cloud verschoben werden.

Microsoft verwendet dieses Modell intern. Weitere Informationen zur Implementierung des geteilten VPN-Tunnelings durch Microsoft finden Sie unter Running on VPN: How Microsoft is keeping its remote workforce connected .

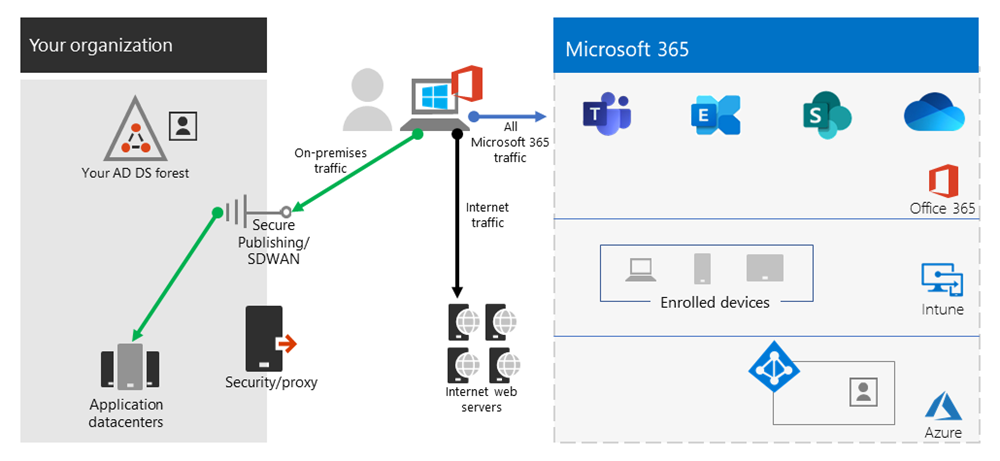

5. Kein VPN

Eine erweiterte Version von ModellNummer 2, bei der alle internen Dienste über einen modernen Sicherheitsansatz oder eine SDWAN-Lösung wie Microsoft Entra ID Proxy, Defender for Cloud Apps, Zscaler ZPA usw. veröffentlicht werden.

Verwandte Artikel

Übersicht: Geteiltes VPN-Tunneling für Microsoft 365

Implementieren von geteilten VPN-Tunneln für Microsoft 365

Schützen des Teams-Mediendatenverkehrs für geteilte VPN-Tunnel

Besondere Überlegungen zu Stream- und Liveereignissen in VPN-Umgebungen

Microsoft 365-Leistungsoptimierung für China-Benutzer

Prinzipien von Microsoft 365-Netzwerkverbindungen

Bewerten der Microsoft 365-Netzwerkkonnektivität

Microsoft 365-Netzwerk- und Leistungsoptimierung

Betrieb über VPN: Wie Microsoft seine Remotemitarbeitern in Verbindung hält