Arbeiten mit den Ergebnissen erweiterter Huntingabfragen

Hinweis

Möchten Sie Microsoft Defender XDR erleben? Erfahren Sie mehr darüber, wie Sie Microsoft Defender XDR evaluieren und pilotieren können.

Gilt für:

- Microsoft Defender XDR

Wichtig

Einige Informationen beziehen sich auf Vorabversionen von Produkten, die vor der kommerziellen Veröffentlichung noch erheblich geändert werden können. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Während Sie Ihre erweiterten Huntingabfragen erstellen können, um genaue Informationen zurückzugeben, können Sie auch mit den Abfrageergebnissen arbeiten, um weitere Einblicke zu erhalten und bestimmte Aktivitäten und Indikatoren zu untersuchen. Sie können die folgenden Aktionen für Ihre Abfrageergebnisse ausführen:

- Anzeigen von Ergebnissen als Tabelle oder Diagramm

- Exportieren von Tabellen und Diagrammen

- Drilldown zu detaillierten Entitätsinformationen

- Optimieren Ihrer Abfragen direkt aus den Ergebnissen

Anzeigen von Abfrageergebnissen als Tabelle oder Diagramm

Bei der erweiterten Suche werden Abfrageergebnisse standardmäßig als tabellarische Daten angezeigt. Sie können auch die gleichen Daten wie ein Diagramm anzeigen. Die erweiterte Suche unterstützt die folgenden Ansichten:

| Ansichtstyp | Beschreibung |

|---|---|

| Table | Zeigt die Abfrageergebnisse im tabellarischen Format an. |

| Säulendiagramm | Rendert eine Reihe eindeutiger Elemente auf der X-Achse als vertikale Balken, deren Höhe numerische Werte aus einem anderen Feld darstellt. |

| Kreisdiagramm | Rendert abschnittale Kreise, die eindeutige Elemente darstellen. Die Größe jedes Kreises stellt numerische Werte aus einem anderen Feld dar. |

| Liniendiagramm | Zeichnet numerische Werte für eine Reihe eindeutiger Elemente und verbindet die gezeichneten Werte. |

| Punktdiagramm | Zeichnet numerische Werte für eine Reihe eindeutiger Elemente |

| Flächendiagramm | Zeichnet numerische Werte für eine Reihe eindeutiger Elemente und füllt die Abschnitte unterhalb der gezeichneten Werte aus. |

| Gestapeltes Flächendiagramm | Zeichnet numerische Werte für eine Reihe eindeutiger Elemente und stapelt die gefüllten Abschnitte unterhalb der gezeichneten Werte. |

| Zeitdiagramm | Zeichnet Werte nach Anzahl auf einer linearen Zeitskala |

Erstellen von Abfragen für effektive Diagramme

Beim Rendern von Diagrammen identifiziert die erweiterte Suche automatisch die relevanten Spalten und die numerischen Werte, die aggregiert werden sollen. Um aussagekräftige Diagramme zu erhalten, erstellen Sie Ihre Abfragen, um die spezifischen Werte zurückzugeben, die sie visualisiert sehen möchten. Im Folgenden finden Sie einige Beispielabfragen und die resultierenden Diagramme.

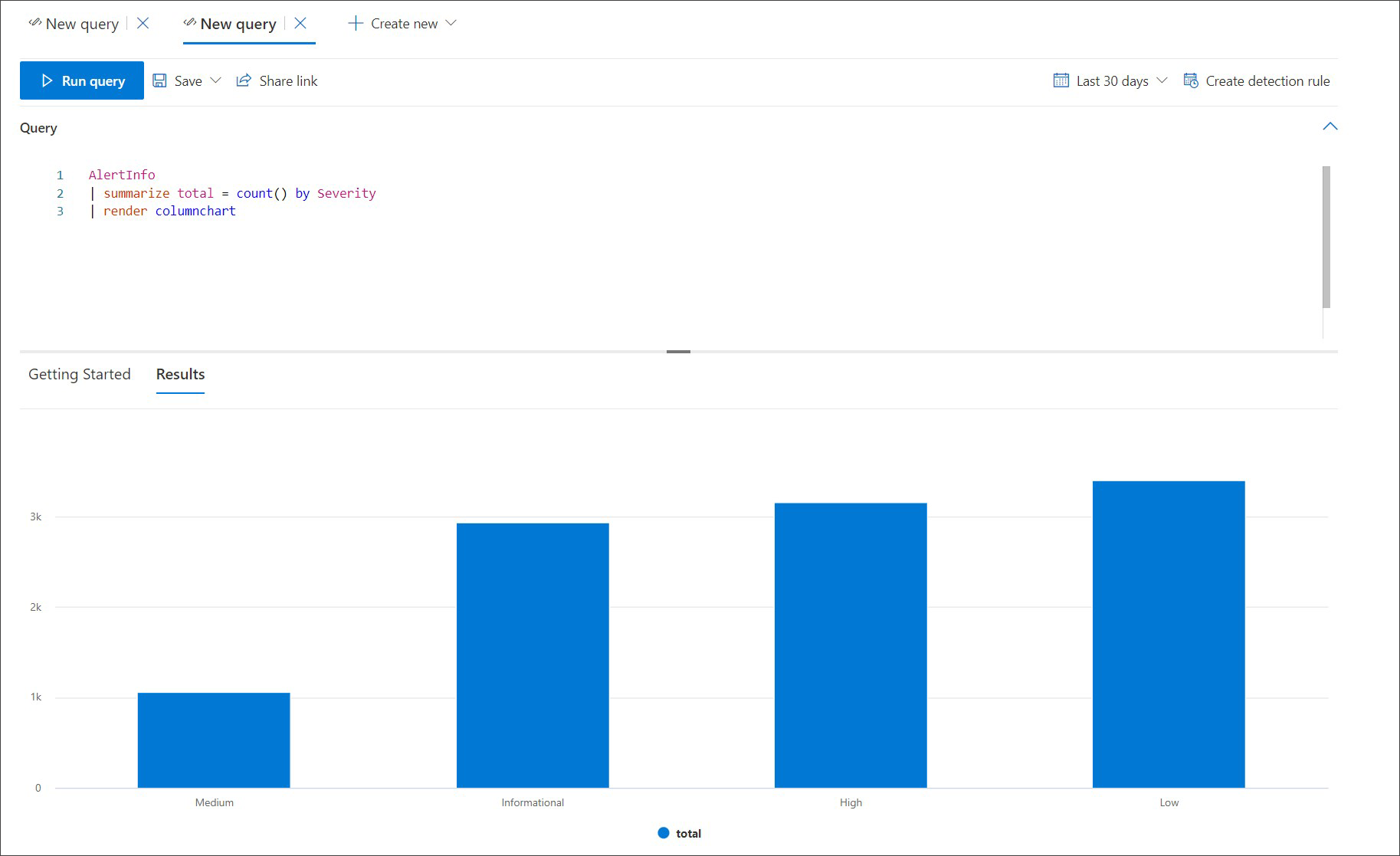

Warnungen nach Schweregrad

Verwenden Sie den summarize -Operator, um eine numerische Anzahl der Werte abzurufen, die Sie im Diagramm darstellen möchten. Die folgende Abfrage verwendet den summarize -Operator, um die Anzahl der Warnungen nach Schweregrad abzurufen.

AlertInfo

| summarize Total = count() by Severity

Beim Rendern der Ergebnisse zeigt ein Säulendiagramm jeden Schweregradwert als separate Spalte an:

AlertInfo

| summarize Total = count() by Severity

| render columnchart

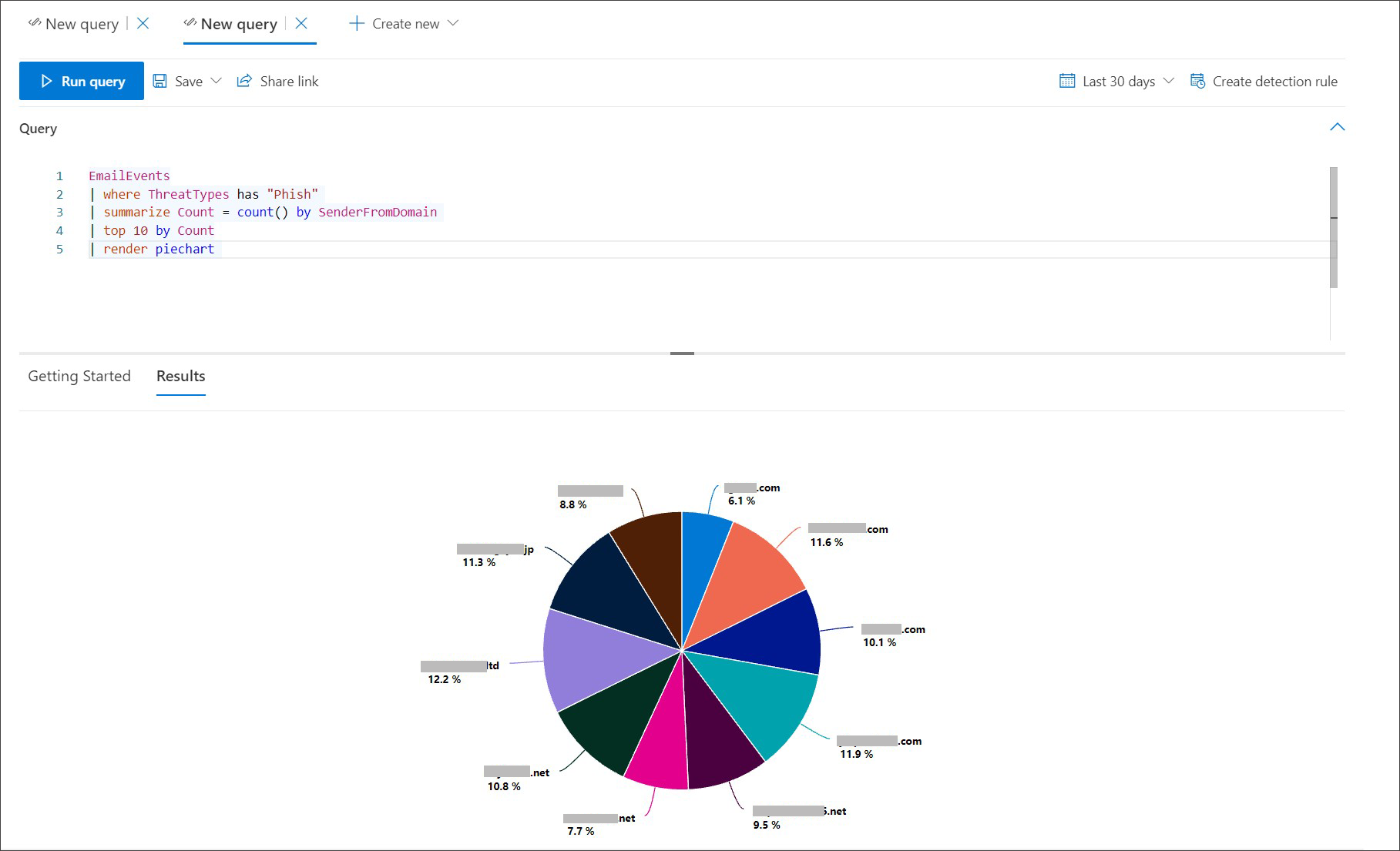

Phishing-E-Mails in den zehn wichtigsten Absenderdomänen

Wenn Sie es mit einer Liste von Werten zu tun haben, die nicht begrenzt ist, können Sie den Top Operator verwenden, um nur die Werte mit den meisten Instanzen zu diagrammen. Verwenden Sie beispielsweise die folgende Abfrage, um die 10 wichtigsten Absenderdomänen mit den meisten Phishing-E-Mails abzurufen:

EmailEvents

| where ThreatTypes has "Phish"

| summarize Count = count() by SenderFromDomain

| top 10 by Count

Verwenden Sie die Kreisdiagrammansicht, um die Verteilung auf die wichtigsten Domänen effektiv anzuzeigen:

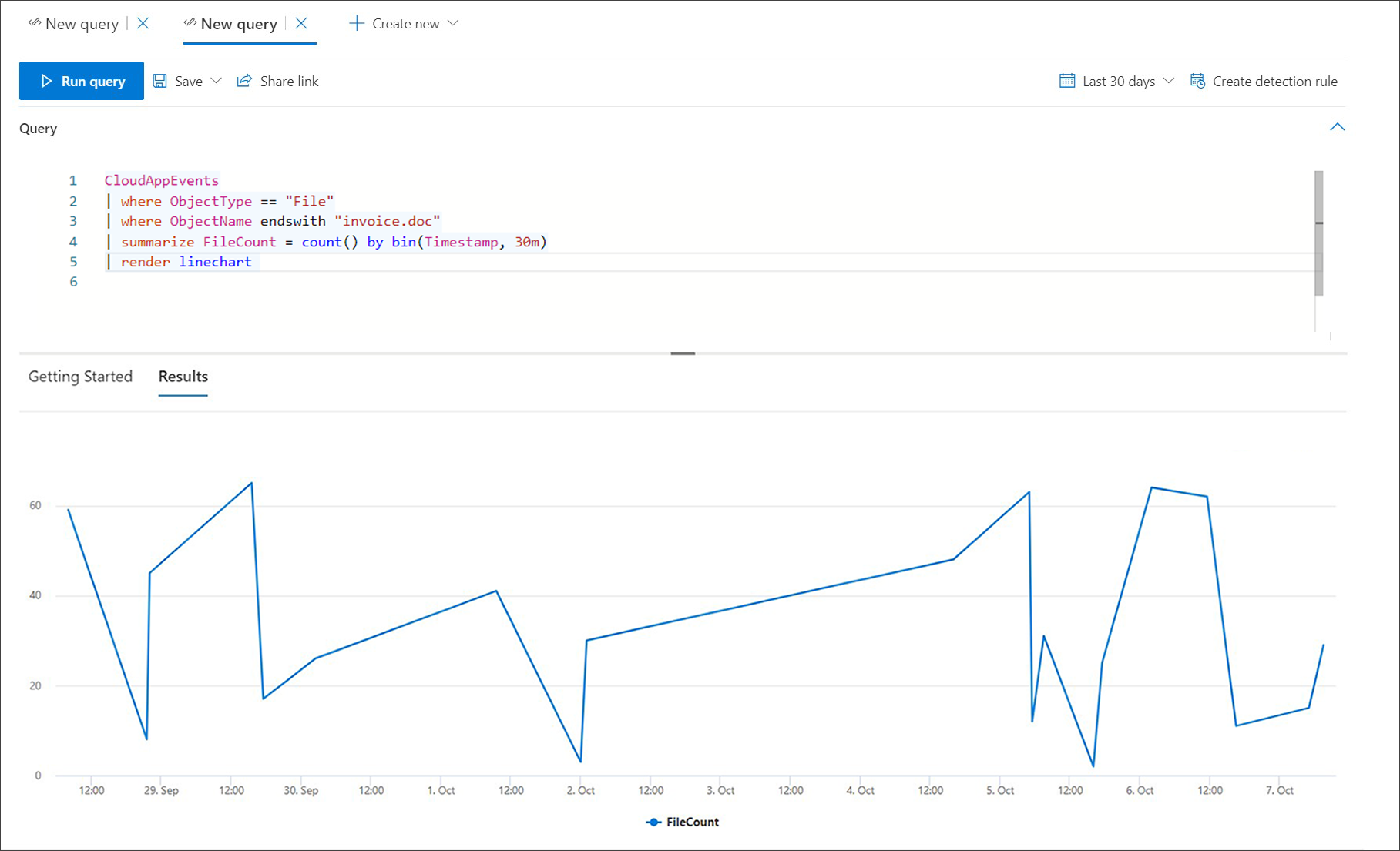

Dateiaktivitäten im Zeitverlauf

Mithilfe des summarize Operators mit der -Funktion können Sie im Laufe der bin() Zeit nach Ereignissen suchen, die einen bestimmten Indikator betreffen. Die folgende Abfrage zählt Ereignisse, die die Datei invoice.doc in 30-Minuten-Intervallen betreffen, um Spitzen bei der Aktivität im Zusammenhang mit dieser Datei anzuzeigen:

CloudAppEvents

| union DeviceFileEvents

| where FileName == "invoice.doc"

| summarize FileCount = count() by bin(Timestamp, 30m)

Das folgende Liniendiagramm hebt Zeiträume mit mehr Aktivität deutlich hervor, die sich auf folgendes bezieht invoice.doc:

Exportieren von Tabellen und Diagrammen

Wählen Sie nach dem Ausführen einer Abfrage Exportieren aus, um die Ergebnisse in einer lokalen Datei zu speichern. Die ausgewählte Ansicht bestimmt, wie die Ergebnisse exportiert werden:

- Tabellenansicht – Die Abfrageergebnisse werden in tabellarischer Form als Microsoft Excel-Arbeitsmappe exportiert.

- Beliebiges Diagramm: Die Abfrageergebnisse werden als JPEG-Bild des gerenderten Diagramms exportiert.

Drilldown aus Abfrageergebnissen

Sie können die Ergebnisse auch im Einklang mit den folgenden Features untersuchen:

- Erweitern Eines Ergebnisses durch Auswählen des Dropdownpfeils links neben jedem Ergebnis

- Erweitern Sie ggf. Details für Ergebnisse in JSON- und Arrayformaten, indem Sie den Dropdownpfeil links neben den entsprechenden Spaltennamen auswählen, um die Lesbarkeit zu erhöhen.

- Öffnen Sie den Seitenbereich, um die Details eines Datensatzes anzuzeigen (gleichzeitig mit erweiterten Zeilen).

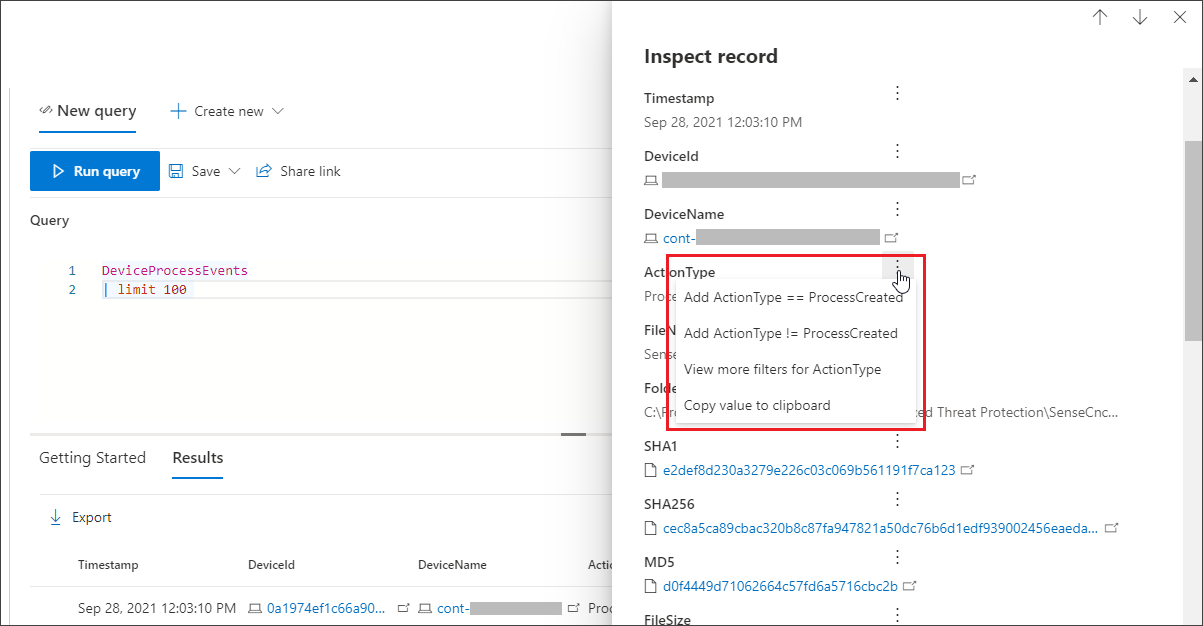

Sie können auch mit der rechten Maustaste auf einen beliebigen Ergebniswert in einer Zeile klicken, sodass Sie ihn verwenden können, um der vorhandenen Abfrage weitere Filter hinzuzufügen oder den Wert für die weitere Untersuchung zu kopieren.

Darüber hinaus können Sie für JSON- und Arrayfelder mit der rechten Maustaste klicken und die vorhandene Abfrage aktualisieren, um das Feld einzuschließen oder auszuschließen oder das Feld auf eine neue Spalte zu erweitern.

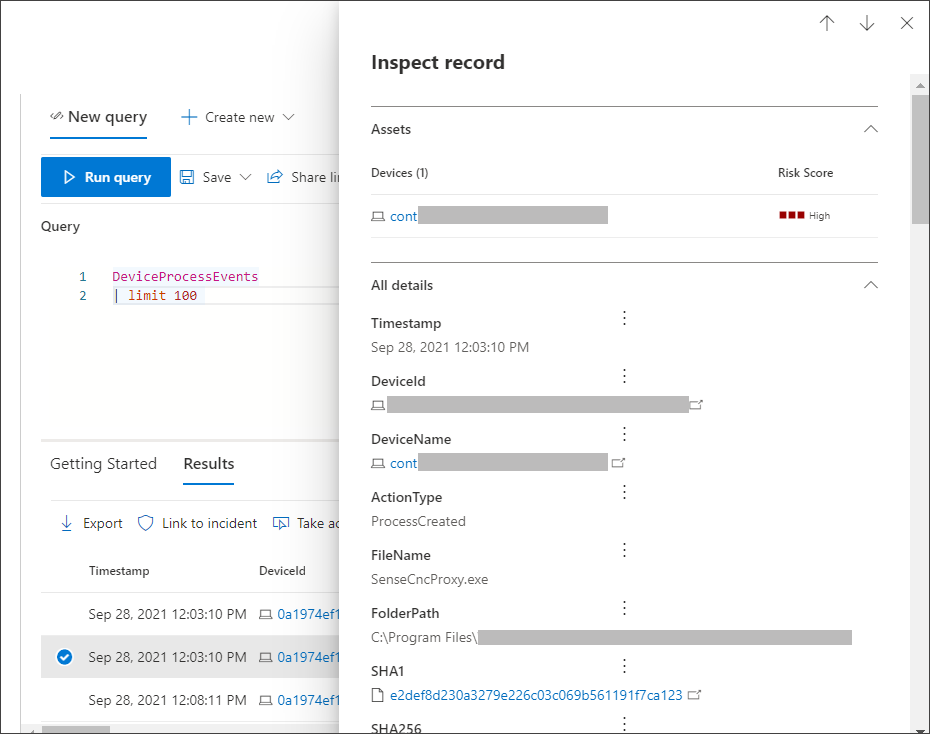

Um einen Datensatz in Ihren Abfrageergebnissen schnell zu überprüfen, wählen Sie die entsprechende Zeile aus, um den Bereich Datensatz überprüfen zu öffnen. Das Panel stellt die folgenden Informationen basierend auf dem ausgewählten Datensatz bereit:

- Assets – Zusammengefasste Ansicht der Standard Ressourcen (Postfächer, Geräte und Benutzer) im Datensatz, angereichert mit verfügbaren Informationen, z. B. Risiko- und Risikostufen

- Alle Details – Alle Werte aus den Spalten im Datensatz

Wenn Sie weitere Informationen zu einer bestimmten Entität in Ihren Abfrageergebnissen anzeigen möchten, z. B. einen Computer, eine Datei, einen Benutzer, eine IP-Adresse oder eine URL, wählen Sie den Entitätsbezeichner aus, um eine detaillierte Profilseite für diese Entität zu öffnen.

Optimieren von Abfragen aus den Ergebnissen

Wählen Sie die drei Punkte rechts neben einer beliebigen Spalte im Bereich Datensatz überprüfen aus. Sie können die folgenden Optionen für Folgendes verwenden:

- Explizites Suchen nach dem ausgewählten Wert (

==) - Ausschließen des ausgewählten Werts aus der Abfrage (

!=) - Abrufen erweiterter Operatoren zum Hinzufügen des Werts zu Ihrer Abfrage, z

contains. B. ,starts withundends with

Hinweis

Einige Tabellen in diesem Artikel sind möglicherweise nicht auf Microsoft Defender for Endpoint verfügbar. Aktivieren Sie Microsoft Defender XDR, um mithilfe weiterer Datenquellen nach Bedrohungen zu suchen. Sie können Ihre Workflows für die erweiterte Suche von Microsoft Defender for Endpoint auf Microsoft Defender XDR verschieben, indem Sie die Schritte unter Migrieren von Abfragen für erweiterte Suche von Microsoft Defender for Endpoint ausführen.

Verwandte Themen

- Übersicht über die erweiterte Suche

- Lernen der Abfragesprache

- Verwenden freigegebener Abfragen

- Suche über Geräte, E-Mails, Apps und Identitäten hinweg

- Grundlegendes zum Schema

- Anwenden bewährter Methoden für Abfragen

- Benutzerdefinierte Erkennungen – Übersicht

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für