Ereignisse

Microsoft 365 Community-Konferenz

6. Mai, 14 Uhr - 9. Mai, 00 Uhr

Qualifikation für die Ära der KI bei der ultimativen communitygeführten Microsoft 365-Veranstaltung, 6.-8. Mai in Las Vegas.

Weitere InformationenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.

Dieser Artikel enthält einen Bereitstellungsplan zum Erstellen Zero Trust Sicherheit mit Microsoft 365. Zero Trust ist ein neues Sicherheitsmodell, das von einer Sicherheitsverletzung ausgeht und jede Anforderung überprüft, als ob sie aus einem unkontrollierten Netzwerk stammt. Unabhängig davon, woher die Anforderung stammt oder auf welche Ressource sie zugreift, lehrt uns das Zero Trust-Modell, dass wir "niemals vertrauen, immer überprüfen".

Verwenden Sie diesen Artikel zusammen mit diesem Poster.

Ein Zero Trust Ansatz erstreckt sich über den gesamten digitalen Bestand und dient als integrierte Sicherheitsphilosophie und End-to-End-Strategie.

Diese Abbildung enthält eine Darstellung der primären Elemente, die zur Zero Trust beitragen.

In der Abbildung sehen Sie Folgendes:

Weitere Informationen zu Zero Trust finden Sie im microsoft Zero Trust Guidance Center.

Microsoft 365 wurde absichtlich mit vielen Sicherheits- und Informationsschutzfunktionen erstellt, die Ihnen helfen, Zero Trust in Ihre Umgebung zu integrieren. Viele der Funktionen können erweitert werden, um den Zugriff auf andere SaaS-Apps zu schützen, die Ihr organization verwendet, und die Daten in diesen Apps.

Diese Abbildung stellt die Arbeit der Bereitstellung Zero Trust Funktionen dar. Diese Arbeit ist in Arbeitseinheiten unterteilt, die zusammen konfiguriert werden können, beginnend von unten bis nach oben, um sicherzustellen, dass die erforderlichen Arbeiten abgeschlossen sind.

In dieser Abbildung:

In diesem Artikel wird davon ausgegangen, dass Sie die Cloudidentität verwenden. Informationen zu diesem Ziel finden Sie unter Bereitstellen Ihrer Identitätsinfrastruktur für Microsoft 365.

Tipp

Wenn Sie die Schritte und den End-to-End-Bereitstellungsprozess verstehen, können Sie das erweiterte Bereitstellungshandbuch einrichten Ihres Microsoft Zero Trust-Sicherheitsmodells verwenden, wenn Sie bei der Microsoft 365 Admin Center angemeldet sind. Dieser Leitfaden führt Sie durch die Anwendung Zero Trust Prinzipien für standard- und fortschrittliche Technologiesäulen. Navigieren Sie zum Microsoft 365-Setupportal, um den Leitfaden schrittweise durchzugehen, ohne sich anzumelden.

Der erste Schritt besteht darin, Ihre Zero Trust Grundlage zu erstellen, indem Sie den Identitäts- und Gerätezugriffsschutz konfigurieren.

Ausführliche Anleitungen finden Sie unter Zero Trust Identitäts- und Gerätezugriffsschutz. In dieser Artikelreihe werden eine Reihe von Konfigurationen für den Identitäts- und Gerätezugriff sowie eine Reihe von Microsoft Entra bedingten Zugriff, Microsoft Intune und anderen Richtlinien zum Sichern des Zugriffs auf Microsoft 365 enterprise Cloud-Apps und -Dienste, andere SaaS-Dienste und lokale Anwendungen beschrieben, die mit Microsoft Entra Anwendung veröffentlicht wurden. Stellvertreter.

| Beinhaltet | Voraussetzungen | Enthält nicht |

|---|---|---|

Empfohlene Identitäts- und Gerätezugriffsrichtlinien für drei Schutzebenen:

Zusätzliche Empfehlungen für:

|

Microsoft E3 oder E5 Microsoft Entra ID in einem der folgenden Modi:

|

Geräteregistrierung für Richtlinien, die verwaltete Geräte erfordern. Siehe Schritt 2. Verwalten von Endpunkten mit Intune zum Registrieren von Geräten |

Beginnen Sie mit der Implementierung der Startpunktebene. Diese Richtlinien erfordern keine Registrierung von Geräten für die Verwaltung.

Registrieren Sie als Nächstes Ihre Geräte bei der Verwaltung, und beginnen Sie mit dem Schutz mit komplexeren Steuerelementen.

Ausführliche Anleitungen finden Sie unter Verwalten von Geräten mit Intune.

| Beinhaltet | Voraussetzungen | Enthält nicht |

|---|---|---|

Registrieren von Geräten mit Intune:

Konfigurieren von Richtlinien:

|

Registrieren von Endpunkten bei Microsoft Entra ID | Konfigurieren von Informationsschutzfunktionen, einschließlich:

Informationen zu diesen Funktionen finden Sie unter Schritt 5. Schützen und Steuern vertraulicher Daten (weiter unten in diesem Artikel). |

Weitere Informationen finden Sie unter Zero Trust für Microsoft Intune.

Wenn Geräte bei der Verwaltung registriert sind, können Sie jetzt den vollständigen Satz empfohlener Zero Trust Identitäts- und Gerätezugriffsrichtlinien implementieren, sodass kompatible Geräte erforderlich sind.

Kehren Sie zu Allgemeine Identitäts- und Gerätezugriffsrichtlinien zurück, und fügen Sie die Richtlinien im Enterprise-Tarif hinzu.

Microsoft Defender XDR ist eine Lösung für erweiterte Erkennung und Reaktion (Extended Detection and Response, XDR), die automatisch Signal-, Bedrohungs- und Warnungsdaten aus Ihrer gesamten Microsoft 365-Umgebung sammelt, korreliert und analysiert, einschließlich Endpunkt, E-Mail, Anwendungen und Identitäten.

Einen methodischen Leitfaden zum Pilotieren und Bereitstellen von Microsoft Defender XDR Komponenten finden Sie unter Evaluieren und pilotieren Microsoft Defender XDR.

| Beinhaltet | Voraussetzungen | Enthält nicht |

|---|---|---|

Richten Sie die Evaluierungs- und Pilotumgebung für alle Komponenten ein:

Schutz vor Bedrohungen Untersuchen und Reagieren auf Bedrohungen |

Informationen zu den Architekturanforderungen für jede Komponente von Microsoft Defender XDR finden Sie in der Anleitung. | Microsoft Entra ID Protection ist in diesem Lösungsleitfaden nicht enthalten. Es ist in Schritt 1 enthalten. Konfigurieren Sie Zero Trust Identitäts- und Gerätezugriffsschutz. |

Weitere Informationen finden Sie in den folgenden zusätzlichen Zero Trust Artikeln:

Implementieren Sie Microsoft Purview Information Protection, damit Sie vertrauliche Informationen überall dort ermitteln, klassifizieren und schützen können, wo sie sich befinden oder reisen.

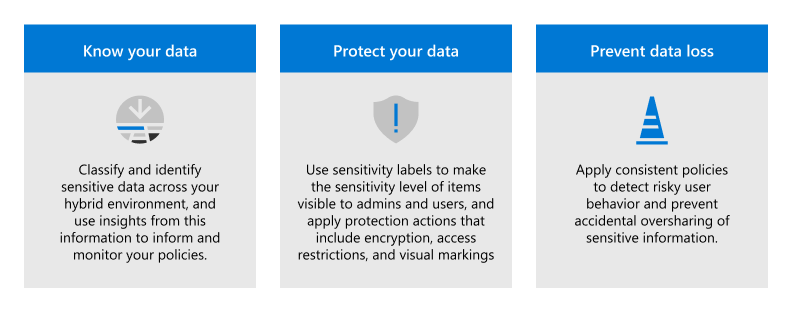

Microsoft Purview Information Protection Funktionen sind in Microsoft Purview enthalten und bieten Ihnen die Tools, mit denen Sie Ihre Daten kennen, Ihre Daten schützen und Datenverluste verhindern können.

Diese Arbeit wird zwar oben im Bereitstellungsstapel dargestellt, der weiter oben in diesem Artikel veranschaulicht wurde, aber Sie können diese Arbeit jederzeit beginnen.

Microsoft Purview Information Protection stellt ein Framework, einen Prozess und funktionen bereit, mit dem Sie Ihre spezifischen Geschäftsziele erreichen können.

Weitere Informationen zum Planen und Bereitstellen von Information Protection finden Sie unter Bereitstellen einer Microsoft Purview Information Protection Lösung.

Wenn Sie den Informationsschutz für Datenschutzbestimmungen bereitstellen, bietet dieser Lösungsleitfaden einen empfohlenen Rahmen für den gesamten Prozess: Bereitstellen des Informationsschutzes für Datenschutzbestimmungen mit Microsoft 365.

Ereignisse

Microsoft 365 Community-Konferenz

6. Mai, 14 Uhr - 9. Mai, 00 Uhr

Qualifikation für die Ära der KI bei der ultimativen communitygeführten Microsoft 365-Veranstaltung, 6.-8. Mai in Las Vegas.

Weitere InformationenTraining

Lernpfad

Legen Sie die Leitprinzipien und Kernkomponenten von Zero Trust fest - Training

Zero Trust ist kein Produkt oder Tool, sondern eine wesentliche Sicherheitsstrategie, die darauf abzielt, jede Transaktion kontinuierlich zu überprüfen, den Zugriff mit den geringsten Rechten zu gewährleisten und davon auszugehen, dass jede Transaktion ein möglicher Angriff sein könnte. Durch die Module in diesem Lernpfad erhalten Sie ein Verständnis von Zero Trust und wie es auf Identität, Endpunkte, Anwendungen, Netzwerke, Infrastruktur und Daten angewendet wird.

Zertifizierung

Microsoft Certified: Information Protection and Compliance Administrator Associate - Certifications

Veranschaulichen der Grundlagen von Datensicherheit, Lebenszyklusverwaltung, Informationssicherheit und Compliance zum Schutz einer Microsoft 365-Bereitstellung

Dokumentation

Zero-Trust-Leitfaden für kleine Unternehmen

Zero Trust-Leitfaden für Kunden aus kleinen und mittleren Unternehmen sowie Microsoft-Partner.

Zero Trust-Identitäts- und Gerätezugriffskonfigurationen – Microsoft 365 Enterprise

Beschreibt Empfehlungen und Kernkonzepte von Microsoft für die Bereitstellung von Richtlinien und Konfigurationen für sichere E-Mails, Dokumente und Apps für Zero Trust.

Herunterladen von co-brandingfähigen Ressourcen für die Architektur und Bereitstellung von Zero Trust-Sicherheitsempfehlungen