Richtlinienempfehlungen für sichere E-Mails

In diesem Artikel wird beschrieben, wie Sie die empfohlenen Zero Trust Identitäts- und Gerätezugriffsrichtlinien implementieren, um E-Mail- und E-Mail-Clients der Organisation zu schützen, die moderne Authentifizierung und bedingten Zugriff unterstützen. Dieser Leitfaden baut auf den allgemeinen Identitäts- und Gerätezugriffsrichtlinien auf und enthält auch einige zusätzliche Empfehlungen.

Diese Empfehlungen basieren auf drei verschiedenen Sicherheits- und Schutzebenen, die basierend auf der Granularität Ihrer Anforderungen angewendet werden können: Startpunkt-, Unternehmens- und spezialisierte Sicherheit. Weitere Informationen zu diesen Sicherheitsebenen und den empfohlenen Clientbetriebssystemen finden Sie in der Einführung zu empfohlenen Sicherheitsrichtlinien und Konfigurationen.

Diese Empfehlungen erfordern, dass Ihre Benutzer moderne E-Mail-Clients verwenden, einschließlich Outlook für iOS und Android auf mobilen Geräten. Outlook für iOS und Android bietet Unterstützung für die besten Features von Microsoft 365. Diese mobilen Outlook-Apps sind auch mit Sicherheitsfunktionen entworfen, die die mobile Nutzung unterstützen und mit anderen Microsoft-Cloudsicherheitsfunktionen zusammenarbeiten. Weitere Informationen finden Sie unter Häufig gestellte Fragen zu Outlook für iOS und Android.

Aktualisieren allgemeiner Richtlinien, um E-Mails einzuschließen

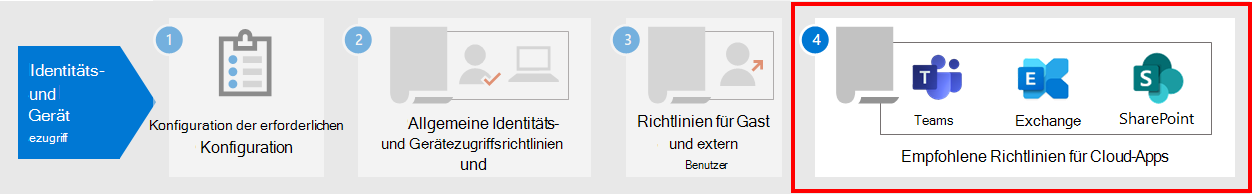

Zum Schutz von E-Mails veranschaulicht das folgende Diagramm, welche Richtlinien aus den allgemeinen Identitäts- und Gerätezugriffsrichtlinien aktualisiert werden müssen.

Beachten Sie das Hinzufügen einer neuen Richtlinie für Exchange Online, um ActiveSync-Clients zu blockieren. Diese Richtlinie erzwingt die Verwendung von Outlook für iOS und Android auf mobilen Geräten.

Wenn Sie beim Einrichten Exchange Online und Outlook in den Geltungsbereich der Richtlinien aufgenommen haben, müssen Sie nur die neue Richtlinie erstellen, um ActiveSync-Clients zu blockieren. Überprüfen Sie die in der folgenden Tabelle aufgeführten Richtlinien, und nehmen Sie entweder die empfohlenen Ergänzungen vor, oder vergewissern Sie sich, dass diese Einstellungen bereits enthalten sind. Jede Richtlinie ist mit den zugehörigen Konfigurationsanweisungen unter Allgemeine Identitäts- und Gerätezugriffsrichtlinien verknüpft.

| Schutzebene | Richtlinien | Weitere Informationen |

|---|---|---|

| Ausgangspunkt | MFA erforderlich, wenn das Anmelderisiko mittel oder hoch ist | Einschließen Exchange Online in die Zuweisung von Cloud-Apps |

| Blockieren von Clients, die die moderne Authentifizierung nicht unterstützen | Einschließen Exchange Online in die Zuweisung von Cloud-Apps | |

| Anwenden von APP-Datenschutzrichtlinien | Stellen Sie sicher, dass Outlook in der Liste der Apps enthalten ist. Achten Sie darauf, die Richtlinie für jede Plattform (iOS, Android, Windows) zu aktualisieren. | |

| Erfordern genehmigter Apps und APP-Schutz | Einschließen Exchange Online in die Liste der Cloud-Apps | |

| Blockieren von ActiveSync-Clients | Hinzufügen dieser neuen Richtlinie | |

| Unternehmen | MFA erforderlich, wenn das Anmelderisiko niedrig, mittel oder hoch ist | Einschließen Exchange Online in die Zuweisung von Cloud-Apps |

| Erfordern konformer PCs und mobiler Geräte | Einschließen Exchange Online in die Liste der Cloud-Apps | |

| Spezialisierte Sicherheit | MFA immer erforderlich | Einschließen Exchange Online in die Zuweisung von Cloud-Apps |

Blockieren von ActiveSync-Clients

Exchange ActiveSync können verwendet werden, um Messaging- und Kalenderdaten auf Desktop- und mobilen Geräten zu synchronisieren.

Für mobile Geräte werden die folgenden Clients basierend auf der Richtlinie für bedingten Zugriff blockiert, die unter Anfordern genehmigter Apps und APP-Schutz erstellt wurde:

- Exchange ActiveSync Clients, die die Standardauthentifizierung verwenden.

- Exchange ActiveSync Clients, die die moderne Authentifizierung unterstützen, aber keine Intune-App-Schutzrichtlinien unterstützen.

- Geräte, die Intune-App-Schutzrichtlinien unterstützen, aber nicht in der Richtlinie definiert sind.

Um Exchange ActiveSync Verbindungen mithilfe der Standardauthentifizierung auf anderen Gerätetypen (z. B. PCs) zu blockieren, führen Sie die Schritte unter Blockieren von Exchange ActiveSync auf allen Geräten aus.

Beschränken des Zugriffs auf Exchange Online von Outlook im Web

Sie können die Möglichkeit einschränken, dass Benutzer Anlagen von Outlook im Web auf nicht verwalteten Geräten herunterladen können. Benutzer auf diesen Geräten können diese Dateien mit Office Online anzeigen und bearbeiten, ohne die Dateien auf dem Gerät zu kompromittieren und zu speichern. Sie können benutzern auch das Anzeigen von Anlagen auf einem nicht verwalteten Gerät hindern.

Die Schritte sind hier aufgeführt:

Stellen Sie eine Verbindung mit Exchange Online PowerShell her.

Jede Microsoft 365-organization mit Exchange Online Postfächern verfügt über eine integrierte Outlook im Web-Postfachrichtlinie (früher als Outlook Web App oder OWA bezeichnet) mit dem Namen OwaMailboxPolicy-Default. Administratoren können auch benutzerdefinierte Richtlinien erstellen .

Führen Sie den folgenden Befehl aus, um die verfügbaren Outlook im Web Postfachrichtlinien anzuzeigen:

Get-OwaMailboxPolicy | Format-Table Name,ConditionalAccessPolicyFühren Sie den folgenden Befehl für die betroffenen Richtlinien aus, um das Anzeigen von Anlagen, aber kein Herunterladen zuzulassen:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyZum Beispiel:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyUm Anlagen zu blockieren, führen Sie den folgenden Befehl für die betroffenen Richtlinien aus:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedZum Beispiel:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedErstellen Sie im Azure-Portal eine neue Richtlinie für bedingten Zugriff mit den folgenden Einstellungen:

Zuordnungen>Benutzer und Gruppen: Wählen Sie geeignete Benutzer und Gruppen aus, die ein- und ausgeschlossen werden sollen.

Zuordnungen>Cloud-Apps oder -Aktionen>Cloud-Apps>Einschließen>Apps auswählen: Wählen Sie Office 365 Exchange Online aus.

Zugriffssteuerungen>Sitzung: Wählen Sie Erzwungene App-Einschränkungen verwenden aus.

Anfordern, dass iOS- und Android-Geräte Outlook verwenden müssen

Um sicherzustellen, dass iOS- und Android-Geräte nur mit Outlook für iOS und Android auf Geschäfts-, Schul- oder Uniinhalte zugreifen können, benötigen Sie eine Richtlinie für bedingten Zugriff, die auf diese potenziellen Benutzer abzielt.

Weitere Informationen finden Sie in den Schritten zum Konfigurieren dieser Richtlinie unter Verwalten des Zugriffs auf die Messagingzusammenarbeit mithilfe von Outlook für iOS und Android.

Einrichten der Nachrichtenverschlüsselung

Mit Microsoft Purview-Nachrichtenverschlüsselung, das die Schutzfeatures in Azure Information Protection verwendet, können Ihre organization geschützte E-Mails ganz einfach für alle Benutzer auf jedem Gerät freigeben. Benutzer können geschützte Nachrichten mit anderen Microsoft 365-Organisationen sowie Nicht-Kunden senden und empfangen, die Outlook.com, Gmail und andere E-Mail-Dienste verwenden.

Weitere Informationen finden Sie unter Einrichten der Nachrichtenverschlüsselung.

Nächste Schritte

Konfigurieren von Richtlinien für bedingten Zugriff für:

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für