Konfigurieren Ihres Microsoft 365-Mandanten für höhere Sicherheit

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Hier erfahren Sie, wer sich registrieren und testen kann.

Ihre Organisationsanforderungen erfordern Sicherheit.

Die Einzelheiten sind von Ihrem Unternehmen bestimmt.

Dieser Artikel führt Sie durch die manuelle Konfiguration mandantenweiter Einstellungen, die sich auf die Sicherheit Ihrer Microsoft 365-Umgebung auswirken. Verwenden Sie diese Empfehlungen als Ausgangspunkt.

Optimieren von EOP- und Defender for Office 365-Schutzrichtlinien im Microsoft Defender-Portal

Das Microsoft Defender-Portal verfügt über Funktionen für Schutz und Berichterstellung. Es verfügt über Dashboards, die Sie verwenden können, um zu überwachen und Maßnahmen zu ergreifen, wenn Bedrohungen auftreten.

Als ersten Schritt müssen Sie E-Mail-Authentifizierungseinträge in DNS für alle benutzerdefinierten E-Mail-Domänen in Microsoft 365 (SPF, DKIM und DMARC) konfigurieren. Microsoft 365 konfiguriert automatisch die E-Mail-Authentifizierung für die Domäne *.onmicrosoft.com. Weitere Informationen finden Sie unter Schritt 1: Konfigurieren der E-Mail-Authentifizierung für Ihre Microsoft 365-Domänen.

Hinweis

Für nicht standardmäßige Bereitstellungen von SPF, Hybridbereitstellungen und Problembehandlung: Richten Sie SPF ein, um Spoofing zu verhindern.

Die meisten Schutzfeatures in Exchange Online Protection (EOP) und Defender for Office 365 verfügen über Standardrichtlinienkonfigurationen. Weitere Informationen finden Sie in der Tabelle hier.

Es wird empfohlen, die voreingestellten Sicherheitsrichtlinien Standard und/oder Strict für alle Empfänger zu aktivieren und zu verwenden. Weitere Informationen finden Sie in den folgenden Artikeln:

- Aktivieren und Konfigurieren von voreingestellten Sicherheitsrichtlinien: Voreingestellte Sicherheitsrichtlinien in EOP und Microsoft Defender for Office 365.

- Unterschied in den Einstellungen zwischen voreingestellten Sicherheitsrichtlinien "Standard" und "Strict": Richtlinieneinstellungen in voreingestellten Sicherheitsrichtlinien.

- Vollständige Liste aller Features und Einstellungen in Standardrichtlinien, standardvoreingestellte Sicherheitsrichtlinien und Strenge voreingestellte Sicherheitsrichtlinien: Empfohlene Einstellungen für EOP und Microsoft Defender for Office 365 Sicherheit.

Benutzerdefinierte Richtlinien sind erforderlich, wenn die geschäftlichen Anforderungen Ihrer organization Richtlinieneinstellungen erfordern, die sich von voreingestellten Sicherheitsrichtlinien unterscheiden oder nicht definiert sind. Oder, wenn Ihre organization eine andere Benutzeroberfläche für unter Quarantäne gestellte Nachrichten (einschließlich Benachrichtigungen) erfordert. Weitere Informationen finden Sie unter Bestimmen ihrer Schutzrichtliniestrategie.

Anzeigen von Dashboards und Berichten im Microsoft Defender-Portal

Wählen Sie im Defender-Portal unter https://security.microsoft.comBerichte aus. Oder verwenden Sie https://security.microsoft.com/securityreports, um direkt zur Seite Berichte zu wechseln.

Auf der Seite Berichte können Sie Informationen zu Sicherheitstrends anzeigen und den Schutz status Ihrer Identitäten, Daten, Geräte, Apps und Infrastruktur nachverfolgen.

Die Daten in diesen Berichten werden umfangreicher, wenn Ihr organization Office 365-Dienste verwendet (beachten Sie diesen Punkt, wenn Sie pilotieren oder testen). Machen Sie sich vorerst damit vertraut, was Sie überwachen und maßnahmen können.

Wählen Sie auf der Seite Berichte unter https://security.microsoft.com/securityreportsdie Option Email & Zusammenarbeit>Email & Berichte für die Zusammenarbeit aus.

Notieren Sie sich auf der seite Email & Berichte zur Zusammenarbeit, die geöffnet wird, die verfügbaren Karten. Wählen Sie in einem beliebigen Karte Details anzeigen aus, um die Daten zu untersuchen. Weitere Informationen finden Sie in den folgenden Artikeln:

- Anzeigen von E-Mail-Sicherheitsberichten im Microsoft Defender-Portal

- Anzeigen Defender for Office 365 Berichte im Microsoft Defender-Portal

Nachrichtenflussberichte und -erkenntnisse sind im Exchange Admin Center (EAC) verfügbar. Weitere Informationen finden Sie unter Nachrichtenflussberichte und Erkenntnisse zum Nachrichtenfluss.

|Wenn Sie einen Angriff auf Ihren Mandanten untersuchen oder einen Angriff auf Ihren Mandanten erleben, verwenden Sie Threat Explorer (oder Echtzeiterkennungen), um Bedrohungen zu analysieren. Explorer (und der Echtzeiterkennungsbericht) zeigt Ihnen das Volumen der Angriffe im Laufe der Zeit an, und Sie können diese Daten nach Bedrohungsfamilien, Angreiferinfrastruktur und mehr analysieren. Sie können auch jede verdächtige E-Mail für die Liste der Vorfälle markieren.

Zusätzliche Überlegungen

Informationen zum Schutz vor Ransomware finden Sie in den folgenden Artikeln:

- Schutz vor Ransomware

- Schutz vor Schadsoftware und Ransomware in Microsoft 365

- Playbooks zur Reaktion auf Ransomware-Vorfälle

Konfigurieren mandantenweiter Freigaberichtlinien im SharePoint Admin Center

Microsoft-Empfehlungen zum Konfigurieren von SharePoint-Teamwebsites mit zunehmenden Schutzebenen, beginnend mit dem Baselineschutz. Weitere Informationen finden Sie unter Richtlinienempfehlungen zum Schützen von SharePoint-Websites und -Dateien.

SharePoint-Teamwebsites, die auf Basisebene konfiguriert sind, ermöglichen die Freigabe von Dateien für externe Benutzer mithilfe von Links für anonymen Zugriff. Dieser Ansatz wird empfohlen, anstatt Dateien per E-Mail zu senden.

Um die Ziele für den Baselineschutz zu unterstützen, konfigurieren Sie mandantenweite Freigaberichtlinien wie hier empfohlen. Die Freigabeeinstellungen für einzelne Websites können restriktiver sein als diese mandantenweite Richtlinie, aber nicht weniger einschränkend.

| Bereich | Enthält eine Standardrichtlinie. | Empfehlung |

|---|---|---|

| Freigabe (SharePoint Online und OneDrive for Business) | Ja | Die externe Freigabe ist standardmäßig aktiviert. Diese Einstellungen werden empfohlen:

Weitere Informationen: Übersicht über die externe Freigabe |

SharePoint Admin Center und OneDrive for Business Admin Center enthalten die gleichen Einstellungen. Die Einstellungen in beiden Admin Center gelten für beide.

Konfigurieren von Einstellungen in Microsoft Entra ID

Besuchen Sie diese beiden Bereiche in Microsoft Entra ID, um die mandantenweite Einrichtung für sicherere Umgebungen abzuschließen.

Konfigurieren benannter Speicherorte (unter bedingtem Zugriff)

Wenn Ihr organization Büros mit sicherem Netzwerkzugriff umfasst, fügen Sie die vertrauenswürdigen IP-Adressbereiche Microsoft Entra ID als benannte Standorte hinzu. Dieses Feature trägt dazu bei, die Anzahl der gemeldeten falsch positiven Ergebnisse für Anmelderisikoereignisse zu reduzieren.

Siehe: Benannte Standorte in Microsoft Entra ID

Blockieren von Apps, die die moderne Authentifizierung nicht unterstützen

Die mehrstufige Authentifizierung erfordert Apps, die die moderne Authentifizierung unterstützen. Apps, die die moderne Authentifizierung nicht unterstützen, können nicht mithilfe von Regeln für bedingten Zugriff blockiert werden.

Deaktivieren Sie für sichere Umgebungen die Authentifizierung für Apps, die keine moderne Authentifizierung unterstützen. Sie können dies in Microsoft Entra ID mit einem -Steuerelement tun, das in Kürze verfügbar ist.

Verwenden Sie in der Zwischenzeit eine der folgenden Methoden, um den Zugriff für Apps in SharePoint Online und OneDrive for Business zu blockieren, die keine moderne Authentifizierung unterstützen:

SharePoint Admin Center:

- Navigieren Sie im SharePoint Admin Center unter https://admin.microsoft.com/sharepointzu Richtlinien>Zugriffssteuerung.

- Wählen Sie auf der Seite Zugriffssteuerungdie Option Apps aus, die keine moderne Authentifizierung verwenden.

- Wählen Sie im geöffneten Flyout Apps, die keine moderne Authentifizierung verwenden die Option Zugriff blockieren und dann Speichern aus.

PowerShell: Siehe Blockieren von Apps, die keine moderne Authentifizierung verwenden.

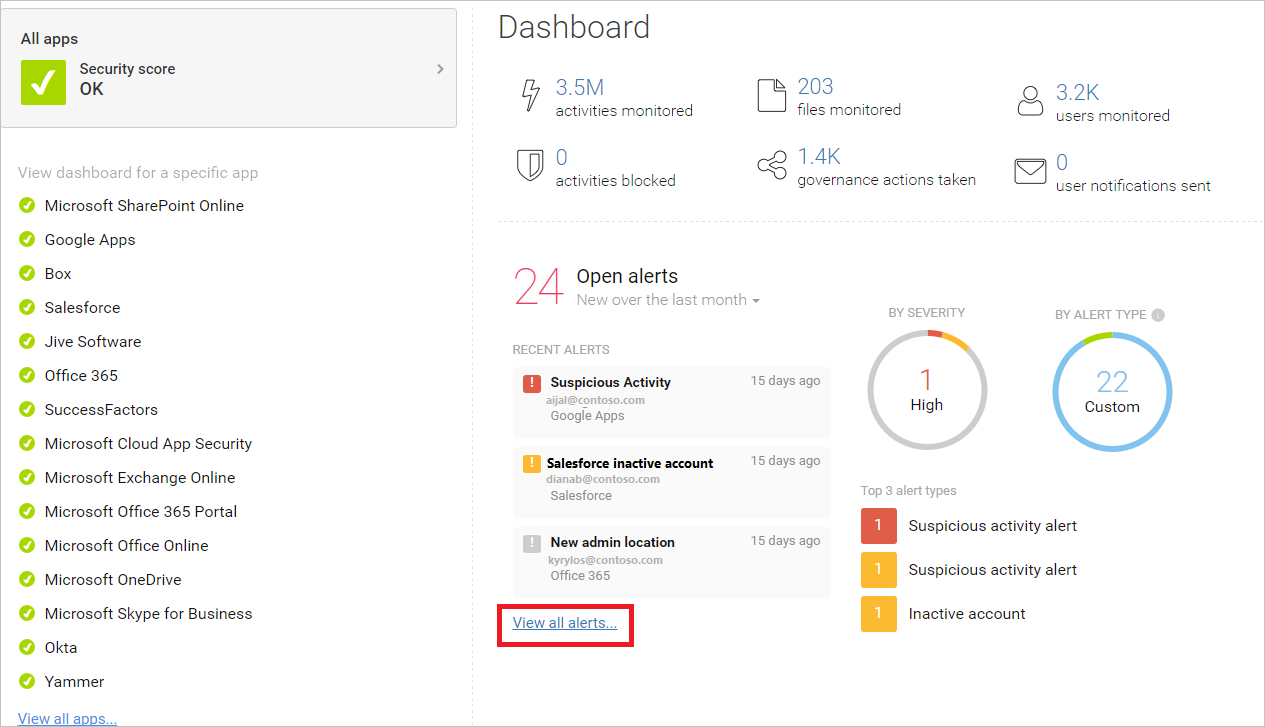

Erste Schritte mit Defender for Cloud Apps oder Office 365 Cloud App Security

Verwenden Sie Microsoft 365 Cloud App Security, um Risiken auszuwerten, bei verdächtigen Aktivitäten zu warnen und automatisch Maßnahmen zu ergreifen. Erfordert Office 365 E5 Plan.

Oder verwenden Sie Microsoft Defender for Cloud Apps, um auch nach dem Gewähren des Zugriffs, umfassende Kontrollen und verbesserten Schutz für alle Ihre Cloudanwendungen, einschließlich Office 365, zu erhalten.

Da diese Lösung den EMS E5-Plan empfiehlt, empfehlen wir Ihnen, mit Defender for Cloud Apps zu beginnen, damit Sie ihn mit anderen SaaS-Anwendungen in Ihrer Umgebung verwenden können. Beginnen Sie mit Standardrichtlinien und -einstellungen.

Weitere Informationen:

- Defender for Cloud Apps bereitstellen

- Weitere Informationen zu Microsoft Defender for Cloud-Apps

- Was ist Defender für Cloud-Apps?

Zusätzliche Ressourcen

Diese Artikel und Leitfäden enthalten zusätzliche präskriptive Informationen zum Schutz Ihrer Microsoft 365-Umgebung:

Microsoft-Sicherheitsleitfaden für politische Kampagnen, gemeinnützige Organisationen und andere agile Organisationen (Sie können diese Empfehlungen in jeder Umgebung verwenden, insbesondere in reinen Cloudumgebungen).

Empfohlene Sicherheitsrichtlinien und Konfigurationen für Identitäten und Geräte (diese Empfehlungen umfassen Hilfe für AD FS-Umgebungen)

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für