Konfigurieren vertrauenswürdiger ARC-Versiegelungen

Email-Authentifizierung hilft ihnen, E-Mails zu überprüfen, die an Und von Ihrem Microsoft 365-organization gesendet werden, um gefälschte Absender zu verhindern, die bei der Kompromittierung von Geschäftlichen E-Mails (BEC), Ransomware und anderen Phishingangriffen verwendet werden.

Einige legitime E-Mail-Dienste ändern nachrichten jedoch möglicherweise, bevor sie an Ihre Microsoft 365-organization übermittelt werden. Das Ändern eingehender Nachrichten während der Übertragung kann und wird wahrscheinlich die folgenden E-Mail-Authentifizierungsfehler in Microsoft 365 verursachen:

- SPF schlägt aufgrund der neuen Nachrichtenquelle (IP-Adresse) fehl.

- DKIM schlägt aufgrund von Inhaltsänderungen fehl.

- DMARC schlägt aufgrund der SPF- und DKIM-Fehler fehl.

Authentifizierte empfangene Kette (Authenticated Received Chain, ARC) hilft, fehler bei der Authentifizierung eingehender E-Mails durch Nachrichtenänderung durch legitime E-Mail-Dienste zu reduzieren. ARC behält die ursprünglichen E-Mail-Authentifizierungsinformationen beim E-Mail-Dienst bei. Sie können Ihre Microsoft 365-organization so konfigurieren, dass dem Dienst, der die Nachricht geändert hat, vertraut und diese ursprünglichen Informationen bei E-Mail-Authentifizierungsprüfungen verwendet werden.

Wann sollte man vertrauenswürdige ARC-Versiegelungen verwenden?

Ein Microsoft 365-organization muss nur dann vertrauenswürdige ARC-Versiegelungen identifizieren, wenn nachrichten, die an Microsoft 365-Empfänger gesendet werden, regelmäßig auf folgende Weise betroffen sind:

- Der Zwischendienst ändert den Nachrichtenkopf oder den E-Mail-Inhalt.

- Die Nachrichtenänderungen führen dazu, dass die Authentifizierung aus anderen Gründen fehlschlägt (z. B. durch Entfernen von Anlagen).

Nachdem ein Administrator im Defender-Portal einen vertrauenswürdigen ARC-Versiegeler hinzugefügt hat, verwendet Microsoft 365 die ursprünglichen E-Mail-Authentifizierungsinformationen, die der ARC-Versiegeler bereitstellt, um die nachrichten zu überprüfen, die über den Dienst an Microsoft 365 gesendet werden.

Tipp

Fügen Sie in Ihrem Microsoft 365-organization nur legitime, erforderliche Dienste als vertrauenswürdige ARC-Siegel hinzu. Diese Aktion hilft betroffenen Nachrichten, E-Mail-Authentifizierungsprüfungen zu bestehen, und verhindert, dass legitime Nachrichten an den Junk-Email-Ordner übermittelt, isoliert oder aufgrund von E-Mail-Authentifizierungsfehlern abgelehnt werden.

Was sollten Sie wissen, bevor Sie beginnen?

Sie öffnen das Microsoft Defender-Portal unter https://security.microsoft.com. Verwenden Sie , um direkt zur Seite Email Authentifizierungseinstellungenhttps://security.microsoft.com/authenticationzu wechseln.

Wie Sie eine Verbindung mit Exchange Online PowerShell herstellen, finden Sie unter Herstellen einer Verbindung mit Exchange Online PowerShell. Informationen zum Herstellen einer Verbindung mit dem eigenständigen Exchange Online Protection PowerShell finden Sie unter Verbinden mit PowerShell in Exchange Online Protection.

Ihnen müssen Berechtigungen zugewiesen werden, bevor Sie die Verfahren in diesem Artikel ausführen können. Sie haben folgende Optionen:

- Microsoft Defender XDR einheitliche rollenbasierte Zugriffssteuerung (Unified Role Based Access Control, RBAC) (betrifft nur das Defender-Portal, nicht PowerShell): Autorisierung und Einstellungen/Sicherheitseinstellungen/Core-Sicherheitseinstellungen (verwalten) oder Autorisierung und Einstellungen/Sicherheitseinstellungen/Core-Sicherheitseinstellungen (lesen).

- Exchange Online Berechtigungen: Mitgliedschaft in den Rollengruppen Organisationsverwaltung oder Sicherheitsadministrator.

- Microsoft Entra Berechtigungen: Durch die Mitgliedschaft in den Rollen "Globaler Administrator" oder "Sicherheitsadministrator" erhalten Benutzer die erforderlichen Berechtigungen und Berechtigungen für andere Features in Microsoft 365.

Verwenden des Microsoft Defender-Portals zum Hinzufügen vertrauenswürdiger ARC-Versiegelungen

Wechseln Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Email Authentifizierungseinstellungen im Abschnitt >RegelnARC . Oder verwenden Sie , um direkt zur Seite Email Authentifizierungseinstellungen zu wechselnhttps://security.microsoft.com/authentication.

Überprüfen Sie auf der Seite Email Authentifizierungseinstellungen, ob die Registerkarte ARC ausgewählt ist, und wählen Sie dann Hinzufügen aus

.

.Tipp

Wenn Vertrauenswürdige Versiegelungen bereits auf der Registerkarte ARC aufgeführt sind, wählen Sie Bearbeiten aus

.

.Geben Sie im daraufhin geöffneten Flyout vertrauenswürdige ARC-Versiegelungen hinzufügen die Domäne für die vertrauenswürdige Signatur in das Feld ein (z. B. fabrikam.com).

Der Domänenname muss mit der Domäne übereinstimmen, die im Wert d in den Headern ARC-Seal und ARC-Message-Signature in betroffenen Nachrichten angezeigt wird. Verwenden Sie die folgenden Methoden, um den Nachrichtenheader anzuzeigen:

- Anzeigen von Internetnachrichtenheadern in Outlook.

- Verwenden Sie die Nachrichtenheaderanalyse unter https://mha.azurewebsites.net.

Wiederholen Sie diesen Schritt so oft wie nötig. Um einen vorhandenen Eintrag zu entfernen, wählen Sie

neben dem Eintrag aus.

neben dem Eintrag aus.Wenn Sie im Flyout vertrauenswürdige ARC-Siegel hinzufügen fertig sind, wählen Sie Speichern aus.

Verwenden Exchange Online PowerShell zum Hinzufügen vertrauenswürdiger ARC-Versiegelungen

Wenn Sie powerShell lieber verwenden möchten, um vertrauenswürdige ARC-Versiegelungen anzuzeigen, hinzuzufügen oder zu entfernen, stellen Sie eine Verbindung mit Exchange Online PowerShell her, um die folgenden Befehle auszuführen.

Anzeigen vorhandener vertrauenswürdiger ARC-Versiegelungen

Get-ArcConfigWenn keine vertrauenswürdigen ARC-Versiegelungen konfiguriert sind, gibt der Befehl keine Ergebnisse zurück.

Hinzufügen oder Entfernen vertrauenswürdiger ARC-Versiegelungen

Verwenden Sie die folgende Syntax, um vorhandene ARC-Versiegelungen durch die von Ihnen angegebenen Werte zu ersetzen :

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"Der TenantId\-Wert ist in Ihrem eigenen organization nicht erforderlich, nur in delegierten Organisationen. Es handelt sich um eine GUID, die in vielen URLs des Verwaltungsportals in Microsoft 365 (der

tid=Wert) sichtbar ist. Beispiel: a32d39e2-3702-4ff5-9628-31358774c091.In diesem Beispiel werden "cohovineyard.com" und "tailspintoys.com" als einzige vertrauenswürdige ARC-Versiegelung im organization konfiguriert.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Um vorhandene Werte beizubehalten, müssen Sie die ARC-Versiegelungen, die Sie beibehalten möchten, zusammen mit den neuen ARC-Versiegelungen einschließen, die Sie hinzufügen möchten.

Informationen zum Hinzufügen oder Entfernen von ARC-Versiegelungen ohne Auswirkungen auf die anderen Einträge finden Sie im Abschnitt Beispiele in Set-ArcConfig.

Überprüfen eines vertrauenswürdigen ARC-Siegelers

Wenn ein ARC-Siegel von einem Dienst vorhanden ist, bevor die Nachricht Microsoft 365 erreicht, überprüfen Sie den Nachrichtenheader auf die neuesten ARC-Header, nachdem die Nachricht zugestellt wurde.

Suchen Sie im letzten ARC-Authentication-Results-Header nach arc=pass und oda=1. Diese Werte geben Folgendes an:

- Der vorherige ARC wurde überprüft.

- Die vorherige ARC-Versiegelung wird als vertrauenswürdig eingestuft.

- Das vorherige Passergebnis kann verwendet werden, um den aktuellen DMARC-Fehler zu überschreiben.

Beispiel:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Um zu überprüfen, ob das ARC-Ergebnis verwendet wurde, um einen DMARC-Fehler zu überschreiben, suchen compauth=pass Sie nach und reason=130 im letzten Authentication-Results-Header . Beispiel:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

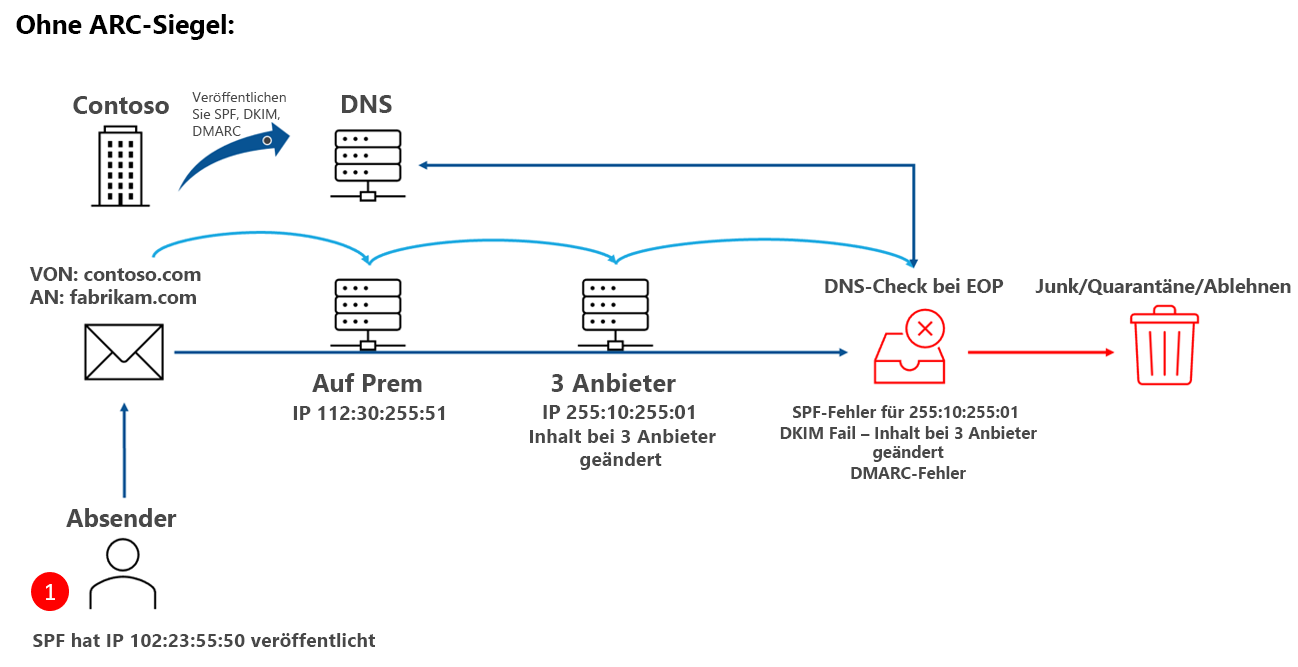

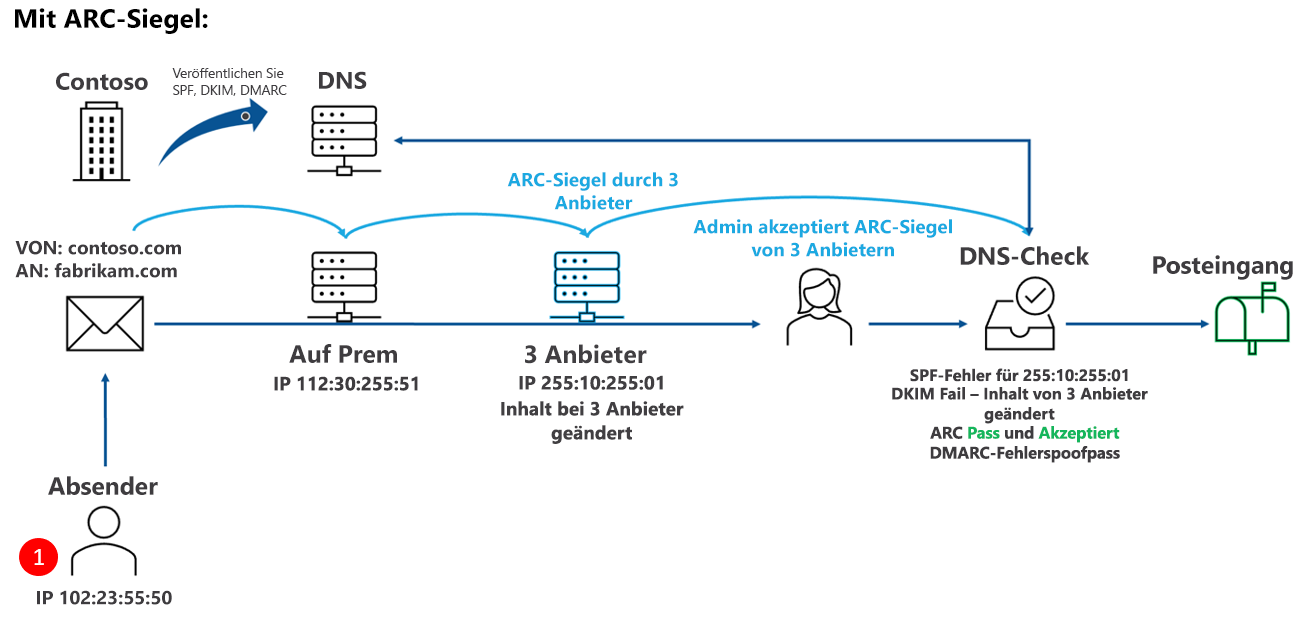

Vertrauenswürdige ARC-Versiegelungs-Nachrichtenflussdiagramme

Die Diagramme in diesem Abschnitt vergleichen den Nachrichtenfluss und die Auswirkungen auf die E-Mail-Authentifizierungsergebnisse mit und ohne vertrauenswürdigen ARC-Versiegelung. In beiden Diagrammen verwendet die Microsoft 365-organization einen legitimen E-Mail-Dienst, der eingehende E-Mails vor der Übermittlung an Microsoft 365 ändert. Diese Änderung unterbricht den Nachrichtenfluss, was zu E-Mail-Authentifizierungsfehlern führen kann, indem die Quell-IP geändert und der E-Mail-Nachrichtenkopf aktualisiert wird.

In diesem Diagramm wird das Ergebnis ohne vertrauenswürdige ARC-Versiegelung veranschaulicht:

Dieses Diagramm zeigt das Ergebnis mit einem vertrauenswürdigen ARC-Versiegeler:

Nächste Schritte

Überprüfen Sie Ihre ARC-Header mit Message Header Analyzer unter https://mha.azurewebsites.net.

Überprüfen Sie die Konfigurationsverfahren SPF, DKIM, DMARC.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für