Einrichten eines Azure Marketplace-Abonnements für gehostete Testversionen

In diesem Artikel wird erläutert, wie Sie ein Azure Marketplace-Abonnement für Dynamics 365-Apps in Dataverse- und Power Apps-Umgebungen oder Dynamics 365 Operations-Apps-Umgebungen für Testversionen einrichten.

Wichtig

Azure Active Directory (Azure AD) Graph ist ab dem 30. Juni 2023 veraltet. In Zukunft investieren wir nicht mehr in Azure AD Graph. Azure AD Graph-APIs haben keine SLA- oder Standard Zusicherung über sicherheitsbezogene Fixes hinaus. Investitionen in neue Features und Funktionalitäten werden nur für Microsoft Graph vorgenommen.

Azure AD Graph wird inkrementellen Schritten eingestellt, sodass Sie genügend Zeit haben, um Ihre Anwendungen zu Microsoft Graph-APIs zu migrieren. Zu einem späteren Zeitpunkt, an dem wir ihnen mitteilen werden, werden wir die Erstellung neuer Anwendungen mit Azure AD Graph blockieren.

Weitere Informationen finden Sie unter "Wichtig": Veraltetes Azure AD Graph- und Powershell-Modul.To learn more, see Important: Azure AD Graph Retirement and Powershell Module Deprecation.

Einrichten von Dynamics 365-Apps in Dataverse und Power Apps

Melden Sie sich mit einem Administratorkonto beim Azure-Portal an.

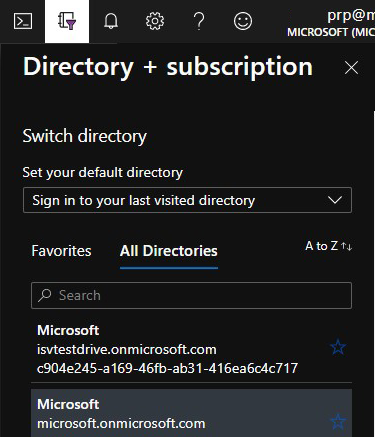

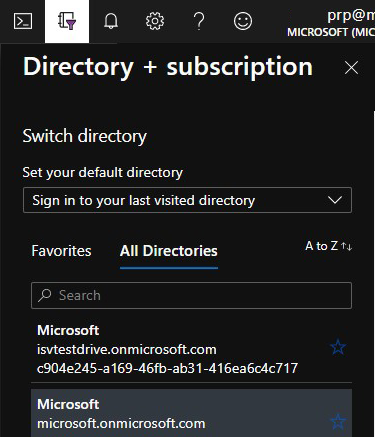

Stellen Sie sicher, dass Sie sich in dem Mandanten befinden, der der Instanz Ihrer Dynamics 365-Testversion zugeordnet ist, indem Sie in der oberen rechten Ecke auf das Symbol für Ihr Konto zeigen. Wenn Sie sich nicht im richtigen Mandanten befinden, wählen Sie das Kontosymbol aus, um zum richtigen Mandanten zu wechseln.

Stellen Sie sicher, dass die Lizenz Dynamics 365 for Customer Engagement-Plan verfügbar ist.

Erstellen Sie eine Microsoft Entra-App in Azure. AppSource verwendet diese App zum Bereitstellen und Aufheben der Bereitstellung des Benutzers der Testversion in Ihrem Mandanten.

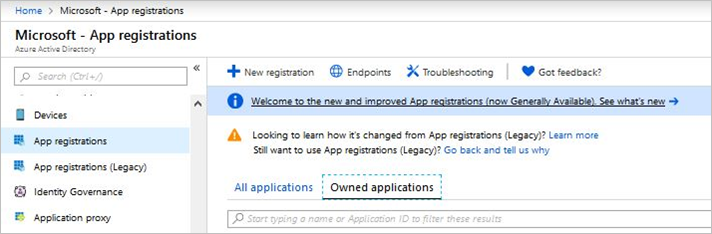

Wählen Sie im Filterbereich die Microsoft Entra-ID aus.

Wählen Sie App-Registrierungen aus.

Wählen Sie Neue Registrierung aus.

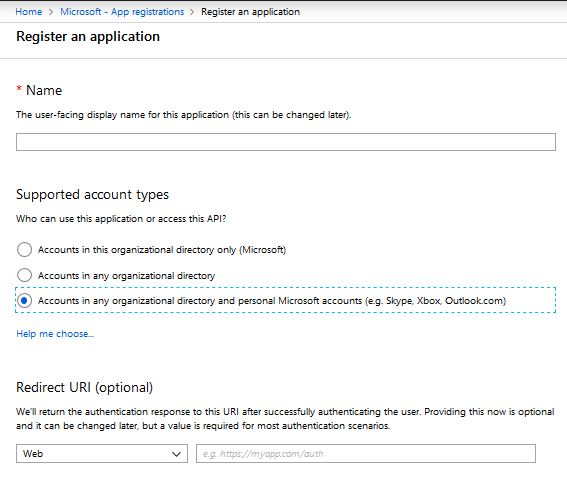

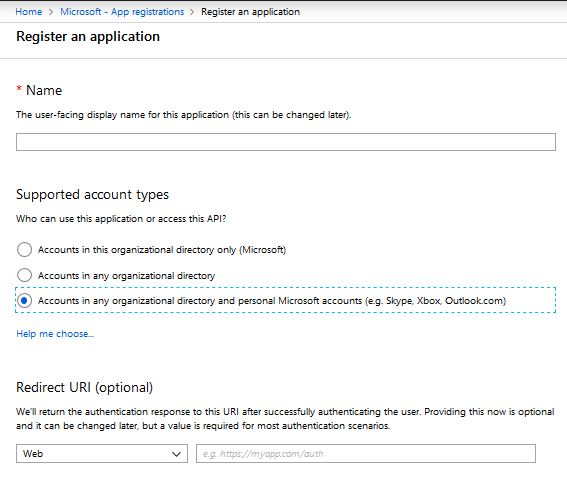

Geben Sie einen geeigneten Anwendungsnamen an.

Wählen Sie unter „Unterstützte Kontotypen“ die Option Konten in allen Organisationsverzeichnissen und persönliche Microsoft-Konten (z. B. Skype, Xbox, Outlook.com) aus.

Klicken Sie auf Erstellen, und warten Sie, bis die App erstellt wird.

Nachdem die App erstellt wurde, notieren Sie sich die Anwendungs-ID, die in der Übersicht angezeigt wird. Diesen Wert werden Sie später beim Konfigurieren Ihrer Testversion benötigen.

Klicken Sie unter Anwendung verwalten auf API-Berechtigungen.

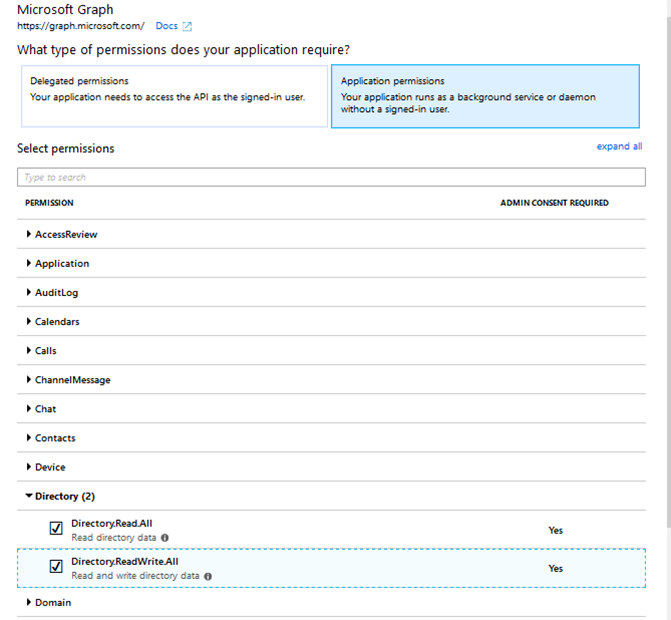

Klicken Sie auf Berechtigung hinzufügen, und wählen Sie dann Microsoft Graph-API aus.

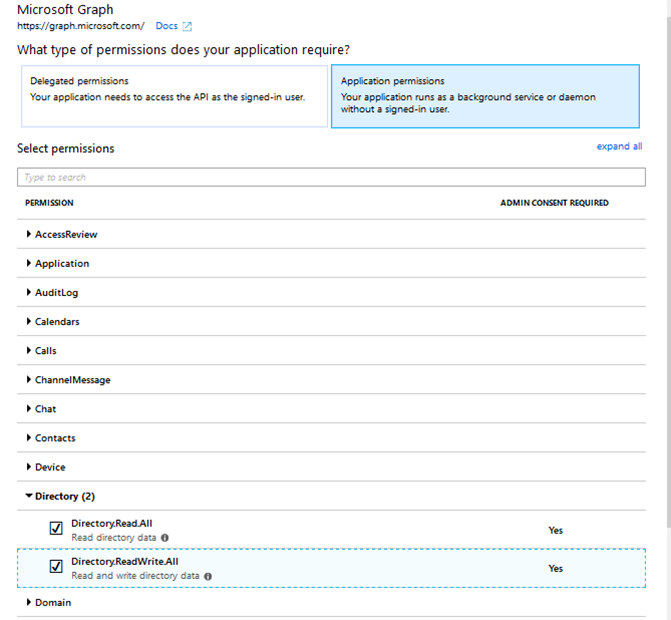

Wählen Sie die Berechtigungskategorie Anwendung und anschließend die Berechtigungen User.ReadWrite.All, Directory.Read.All und Directory.ReadWrite.All aus.

Klicken Sie auf Administratorzustimmung für Microsoft erteilen, sobald die Berechtigung hinzugefügt wurde.

Klicken Sie in der Warnungsmeldung auf Ja.

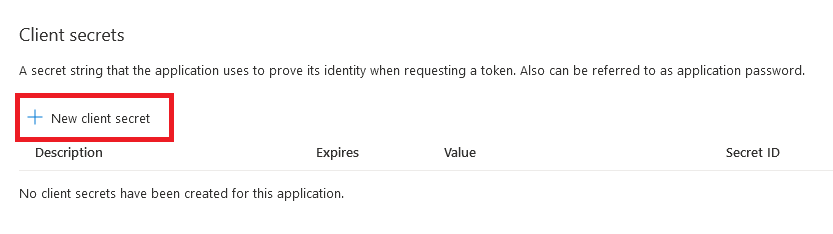

So generieren Sie einen geheimen Schlüssel für die Microsoft Entra-App:

Klicken Sie unter Anwendung verwalten auf Zertifikate und Geheimnisse.

Wählen Sie unter „Geheime Clientschlüssel“ die Option Neuer geheimer Clientschlüssel aus.

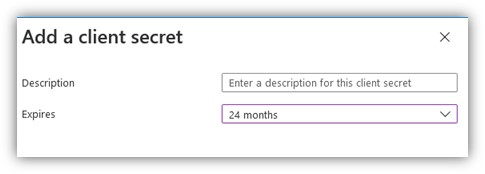

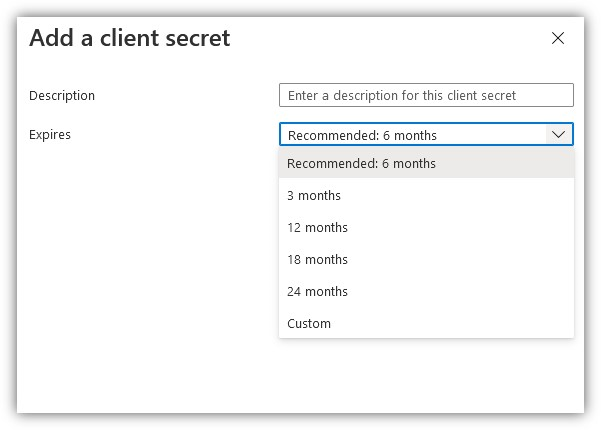

Geben Sie eine Beschreibung ein (z. B. Testversion), und wählen Sie dann eine angemessene Dauer aus. Da die Testversion nicht mehr funktioniert, sobald dieser Schlüssel abläuft, und Sie dann einen neuen Schlüssel generieren und für AppSource bereitstellen müssen, wird die maximale Dauer von 24 Monaten empfohlen.

Klicken Sie auf Hinzufügen, um den geheimen Schlüssel für die Azure-App zu generieren. Kopieren Sie diesen Wert, da er ausgeblendet wird, sobald Sie dieses Blatt verlassen. Diesen Wert werden Sie später beim Konfigurieren Ihrer Testversion benötigen.

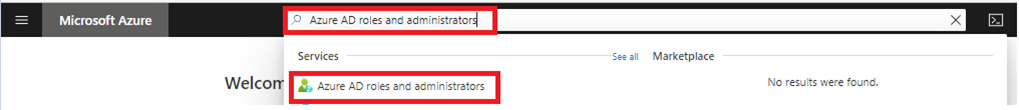

Fügen Sie der Anwendung die Dienstprinzipalrolle hinzu, damit die Microsoft Entra-App Benutzer aus Ihrem Azure-Mandanten entfernen kann. Es gibt zwei Möglichkeiten, diesen Schritt auszuführen.

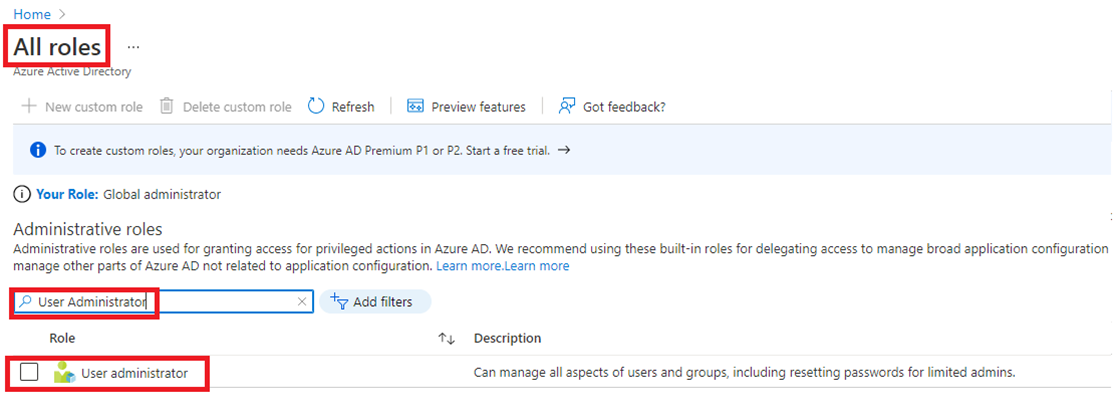

Option 1:

Suchen Sie nach Microsoft Entra-Rollen und -Administratoren , und wählen Sie den Dienst aus.

Suchen Sie auf der Seite Alle Rollen nach der Rolle Benutzeradministrator, und doppelklicken Sie auf Benutzeradministrator.

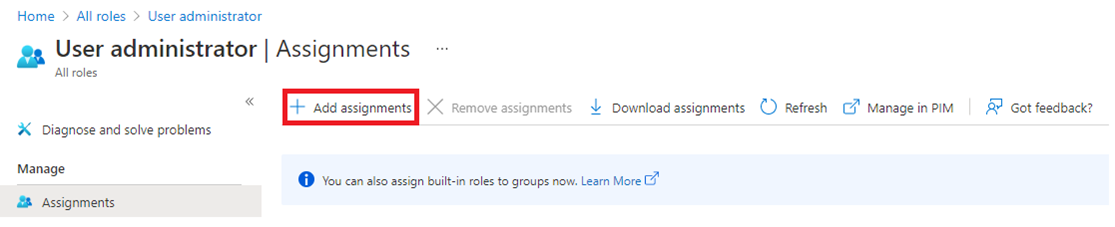

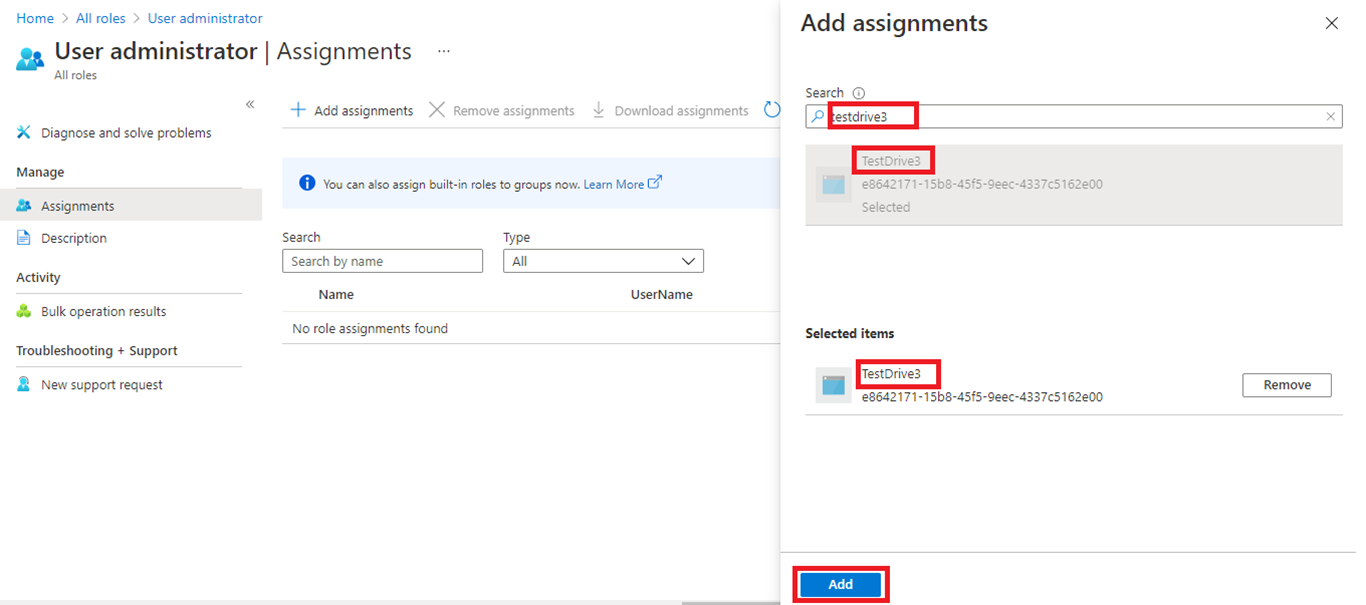

Wählen Sie Zuweisungen hinzufügen aus.

Suchen Sie nach der oben erstellten App, wählen Sie sie aus, und wählen Sie dann die Option Hinzufügen aus.

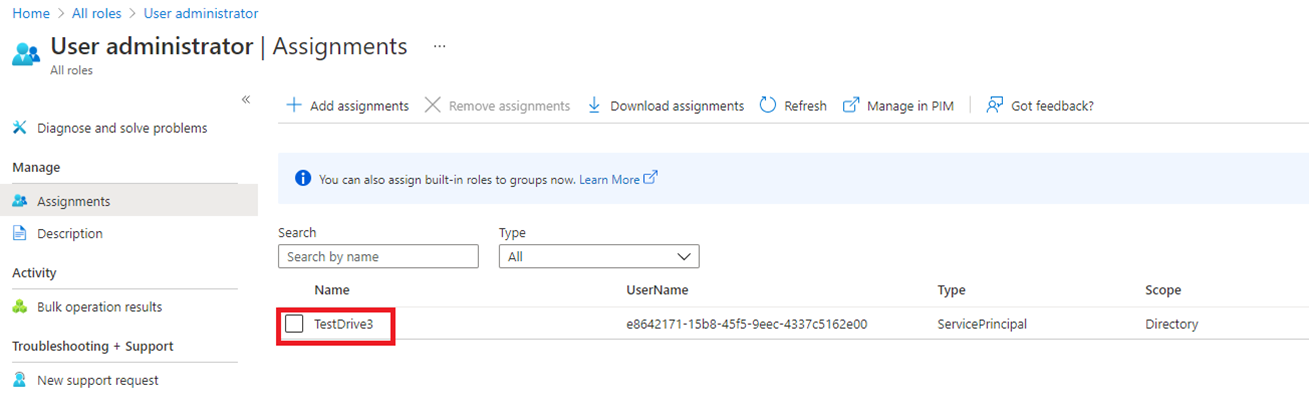

Sie sehen, dass die Zuweisung der Dienstprinzipalrolle zur Anwendung erfolgreich war:

Option 2:

Öffnen Sie eine PowerShell-Eingabeaufforderung auf Verwaltungsebene.

Install-Module MSOnline (führen Sie diesen Befehl aus, wenn MSOnline nicht installiert ist).

Führen Sie „Connect-MsolService“ aus (dadurch wird ein Popupfenster angezeigt, über das Sie sich mit dem neu erstellten Organisationsmandanten anmelden).

applicationId = <IHRE_ANWENDUNGS-ID>

Führen Sie „$SP = Get-msolserviceprincipal-appprincipalid $ApplicationId“ aus.

Führen Sie „Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp.ObjectId -RoleMemberType servicePrincipal.“ aus.

Erstellen Sie eine neue Sicherheitsgruppe, und fügen Sie sie der Canvas-App (Power Apps) hinzu. Dieser Schritt gilt nur für Dynamics 365 for Customer Engagement & Power Apps mit der Canvas-App-Option.

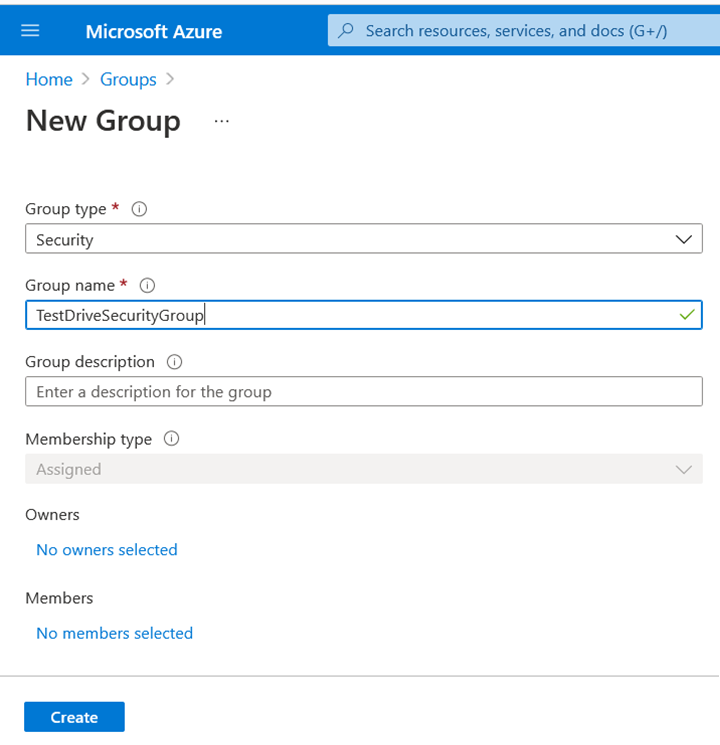

Erstellen Sie eine neue Sicherheitsgruppe.

Navigieren Sie zu Microsoft Entra ID.

Wählen Sie unter Verwalten die Option Gruppen aus.

Wählen Sie + Neue Gruppe aus.

Wählen Sie als Gruppentyp die Option Sicherheit aus.

Geben Sie als Gruppenname die Zeichenfolge TestDriveSecurityGroup ein.

Fügen Sie eine Beschreibung hinzu, z. B. Sicherheitsgruppe für Testversion.

Behalten Sie bei den anderen Feldern die Standardeinstellungen bei, und wählen Sie Erstellen aus.

Fügen Sie die soeben erstellte Sicherheitsgruppe der Canvas-App (Power Apps) hinzu.

Öffnen Sie die Portalseite PowerApps, und melden Sie sich an.

Wählen Sie Apps und dann die Auslassungspunkte neben der App aus.

Wählen Sie Teilen aus.

Suchen Sie nach der Sicherheitsgruppe TestDriveSecurityGroup, die Sie im vorherigen Schritt erstellt haben.

Fügen Sie der Sicherheitsgruppe Datenberechtigungen hinzu.

Deaktivieren Sie das Kontrollkästchen E-Mail-Einladung senden.

Wählen Sie Teilen aus.

Hinweis

Bei Verwendung einer anderen Back-End-Datenquelle als CE/Dataverse für die Canvas-App (Power Apps):

- Erlauben Sie der oben erstellten Sicherheitsgruppe den Zugriff auf Ihre Datenquelle, z. B. eine SharePoint-Datenquelle.

- Öffnen Sie SharePoint, und geben Sie die Datentabelle für die Sicherheitsgruppe frei.

Fügen Sie die soeben erstellte Azure-App als Anwendungsbenutzer zur Testversion Ihrer CRM-Instanz hinzu. Dieser Schritt gilt nur für Dynamics 365-Apps in Dataverse- und Power Apps-Angeboten.

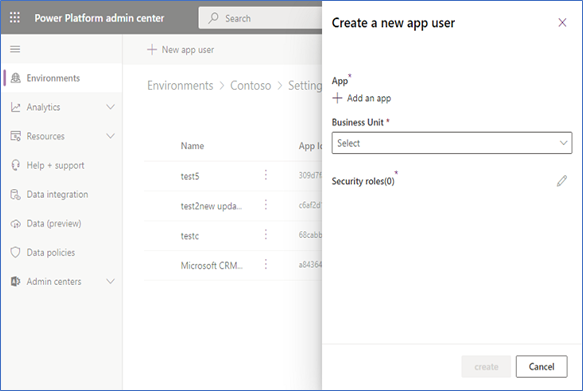

Melden Sie sich beim Power Platform Admin Center als Systemadministrator an.

Wählen Sie Umgebungen und dann eine Umgebung aus der Liste aus.

Wählen Sie Einstellungen aus.

Wählen Sie Benutzer + Berechtigungen, und wählen Sie dann Anwendungsbenutzer.

Wählen Sie +Neuer App-Benutzer, um die Seite Erstellen eines neuen App-Benutzers zu öffnen.

Wählen Sie +Add an app to choose the registered Microsoft Entra ID application that was created for the selected user, and then select Add.

Hinweis

Neben dem Anwendungsnamen oder der Anwendungs-ID können Sie auch eine Azure Managed Identity-Anwendungs-ID eingeben. Geben Sie für Managed Identity nicht den Anwendungsnamen der Managed Identity ein, sondern verwenden Sie stattdessen die Anwendungs-ID der Managed Identity.

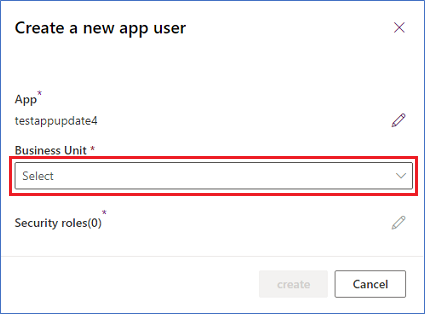

Die ausgewählte Microsoft Entra-App wird unter "App" angezeigt. Sie können "Bearbeiten (

)" auswählen, um eine andere Microsoft Entra-Anwendung auszuwählen. Wählen Sie unter Geschäftseinheit eine Geschäftseinheit aus der Dropdown-Liste aus.

)" auswählen, um eine andere Microsoft Entra-Anwendung auszuwählen. Wählen Sie unter Geschäftseinheit eine Geschäftseinheit aus der Dropdown-Liste aus.

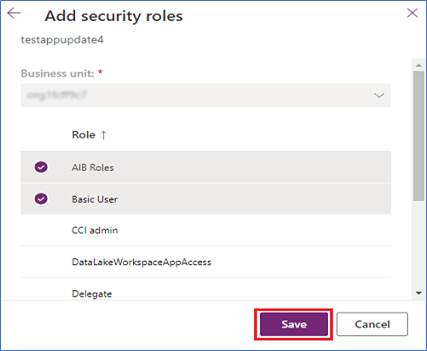

Nachdem Sie eine Geschäftseinheit ausgewählt haben, können Sie für Sicherheitsrollen auswählen, um Sicherheitsrollen für die ausgewählte Geschäftseinheit auszuwählen, die dem neuen Anwendungsbenutzer hinzugefügt werden soll. Nachdem Sie Sicherheitsrollen hinzugefügt haben, wählen Sie Speichern.

Klicken Sie auf Erstellen.

Wählen Sie Rollen verwalten aus.

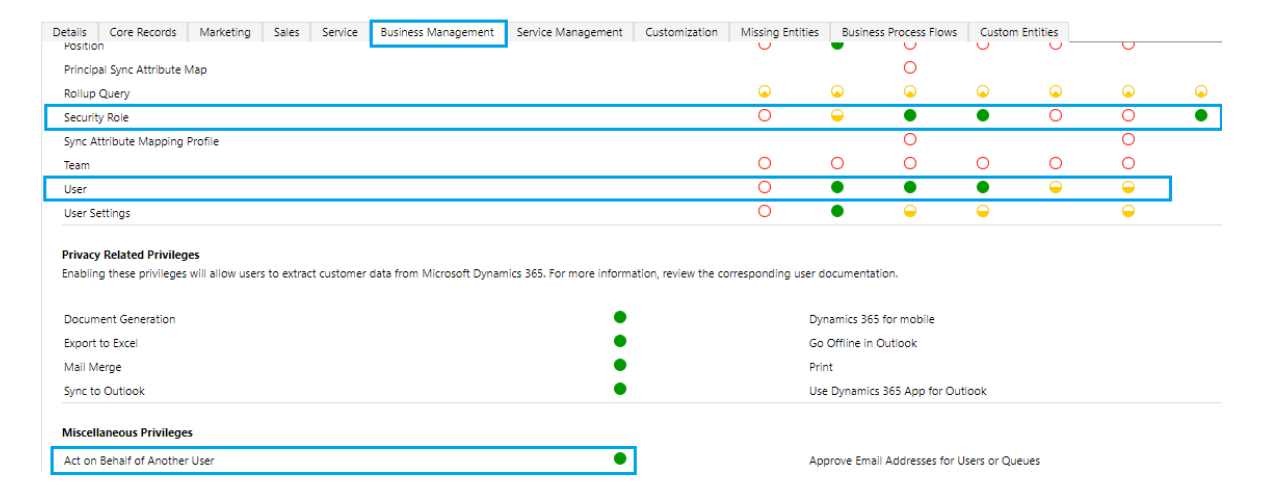

Weisen Sie eine benutzerdefinierte oder vorgefertigte Sicherheitsrolle zu, die über Berechtigungen zum Lesen, Schreiben und Zuweisen von Rollen verfügt, z. B. Systemadministrator.

Aktivieren Sie die Berechtigung Vorgänge im Namen anderer Benutzer ausführen.

Weisen Sie dem Anwendungsbenutzer die benutzerdefinierte Sicherheitsrolle zu, die Sie für Ihre Testversion erstellt haben.

Einrichten für Dynamics 365 Operations-Apps

Melden Sie sich mit einem Administratorkonto beim Azure-Portal an.

Stellen Sie sicher, dass Sie sich in dem Mandanten befinden, der der Instanz Ihrer Dynamics 365-Testversion zugeordnet ist, indem Sie in der oberen rechten Ecke auf das Symbol für Ihr Konto zeigen. Wenn Sie sich nicht im richtigen Mandanten befinden, wählen Sie das Kontosymbol aus, um zum richtigen Mandanten zu wechseln.

Erstellen Sie eine Microsoft Entra-App in Azure. AppSource verwendet diese App zum Bereitstellen und Aufheben der Bereitstellung des Benutzers der Testversion in Ihrem Mandanten.

Wählen Sie im Filterbereich die Microsoft Entra-ID aus.

Wählen Sie App-Registrierungen aus.

Wählen Sie Neue Registrierung aus.

Geben Sie einen geeigneten Anwendungsnamen an.

Wählen Sie unter „Unterstützte Kontotypen“ die Option Konten in allen Organisationsverzeichnissen und persönliche Microsoft-Konten (z. B. Skype, Xbox, Outlook.com) aus.

Klicken Sie auf Erstellen, und warten Sie, bis die App erstellt wird.

Nachdem die App erstellt wurde, notieren Sie sich die Anwendungs-ID, die in der Übersicht angezeigt wird. Diesen Wert werden Sie später beim Konfigurieren Ihrer Testversion benötigen.

Klicken Sie unter Anwendung verwalten auf API-Berechtigungen.

Klicken Sie auf Berechtigung hinzufügen, und wählen Sie dann Microsoft Graph-API aus.

Wählen Sie die Berechtigungskategorie Anwendung aus, und wählen Sie anschließend die Berechtigungen Directory.Read.All und Directory.ReadWrite.All aus.

Wählen Sie Berechtigung hinzufügen.

Klicken Sie auf Administratorzustimmung für Microsoft erteilen, sobald die Berechtigung hinzugefügt wurde.

Klicken Sie in der Warnungsmeldung auf Ja.

So generieren Sie einen geheimen Schlüssel für die Microsoft Entra-App:

Klicken Sie unter Anwendung verwalten auf Zertifikate und Geheimnisse.

Wählen Sie unter „Geheime Clientschlüssel“ die Option Neuer geheimer Clientschlüssel aus.

Geben Sie eine Beschreibung ein (z. B. Testversion), und wählen Sie dann eine angemessene Dauer aus. Die Testversion funktioniert nicht mehr, sobald dieser Schlüssel abläuft. Dann müssen Sie einen neuen Schlüssel generieren und in AppSource angeben.

Klicken Sie auf Hinzufügen, um den geheimen Schlüssel für die Azure-App zu generieren. Kopieren Sie diesen Wert, da er ausgeblendet wird, sobald Sie dieses Blatt verlassen. Diesen Wert werden Sie später beim Konfigurieren Ihrer Testversion benötigen.

Fügen Sie der Anwendung die Dienstprinzipalrolle hinzu, damit die Microsoft Entra-App Benutzer aus Ihrem Azure-Mandanten entfernen kann.

Öffnen Sie eine PowerShell-Eingabeaufforderung auf Verwaltungsebene.

Install-Module MSOnline (führen Sie diesen Befehl aus, wenn MSOnline nicht installiert ist).

Führen Sie „Connect-MsolService“ aus (dadurch wird ein Popupfenster angezeigt, über das Sie sich mit dem neu erstellten Organisationsmandanten anmelden).

applicationId = <IHRE_ANWENDUNGS-ID>

Führen Sie „$SP = Get-msolserviceprincipal-appprincipalid $ApplicationId“ aus.

Führen Sie „Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp.ObjectId -RoleMemberType servicePrincipal.“ aus.

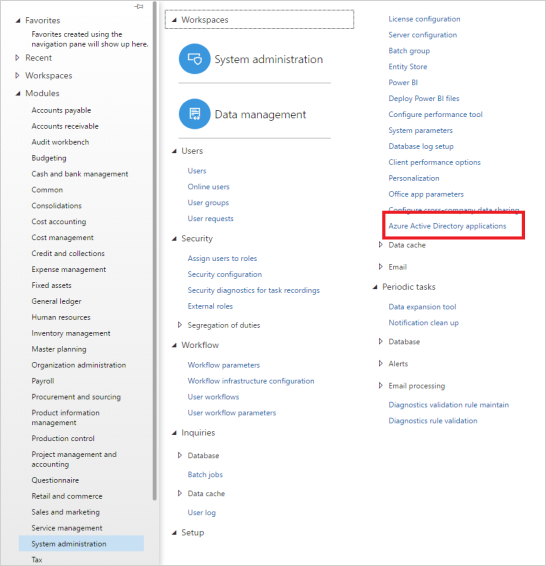

Fügen Sie nun die obige App in Dynamics 365 Operations hinzu, um der App das Verwalten von Benutzer*innen zu ermöglichen.

- Suchen Sie nach Ihrer Dynamics 365 Operations-App-Instanz.

- Wählen Sie in der oberen linken Ecke das dreizeilige Symbol (☰).

- Klicken Sie auf Systemverwaltung.

- Wählen Sie Microsoft Entra-Anwendungen aus.

- Wählen Sie + Neu aus.

- Geben Sie die Client-ID der Microsoft Entra-App ein, die im Auftrag von Aktionen ausgeführt werden soll.

Hinweis

Die Benutzer-ID entspricht dem Benutzer, unter dessen Identität die Aktionen durchgeführt werden (dabei handelt es sich in der Regel um den Systemadministrator der Instanz oder einen Benutzer, der über die Berechtigung zum Hinzufügen anderer Benutzer verfügt).

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für