Konfigurieren Sie einen OpenID Connect-Anbieter für Portale mit Azure AD

Hinweis

Ab 12. Oktober 2022 ist Power Apps-Portale Power Pages. Weitere Informationen: Microsoft Power Pages ist jetzt allgemein verfügbar (Blog)

Wir werden die in Kürze migrieren und die Dokumentation für Power Apps-Portale mit der Power Pages-Dokumentation zusammenführen.

In diesem Artikel erfahren Sie, wie Sie einen OpenID Connect-Anbieter für Portale mithilfe von Azure Active Directory (Azure AD) und dem mehrinstanzenfähigen Azure AD konfigurieren.

Hinweis

- Portale sind nicht nur auf Azure AD, mehrinstanzenfähigen Azure AD oder Azure AD B2C als OpenID Connect-Anbieter beschränkt. Sie können jeden anderen Anbieter nutzen, der den OpenID Connect-Spezifikationen entspricht. Es kann einige Minuten dauern bis die Änderungen an den Authentifizierungseinstellungen im Portal wiedergegeben werden. Starten Sie das Portal über die Portalaktionen neu, wenn Sie die Änderungen sofort widerspiegeln möchten.

Um Azure AD als den OpenID Connect-Anbieter mithilfe des impliziten Genehmigungsflows zu konfigurieren:

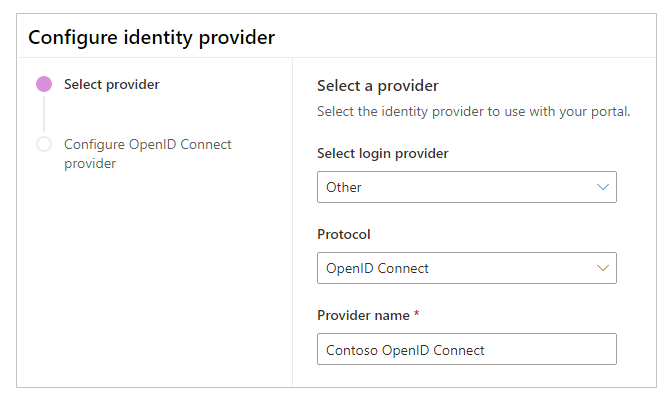

Wählen Sie Anbieter hinzufügen für Ihr Portal aus.

Für Anmeldungsanbieter wählen Sie Sonstige aus.

Für Protokoll wählen Sie OpenID Connect aus.

Geben Sie einen Anbieternamen ein.

Klicken Sie auf Weiter.

Erstellen Sie in diesem Schritt die Anwendung, und konfigurieren Sie die Einstellungen in Ihrem Identitätsanbieter.

Hinweis

- Die Antwort-URL wird von der App verwendet, um Benutzer nach erfolgreicher Authentifizierung zum Portal umzuleiten. Wenn Ihr Portal einen benutzerdefinierten Domainnamen verwendet, haben Sie möglicherweise eine andere URL als die hier angegebene.

- Weitere Informationen zum Erstellen der App-Registrierung im Azure-Portal finden Sie unter Schnellstart: Registrieren einer Anwendung bei Microsoft Identity Platform.

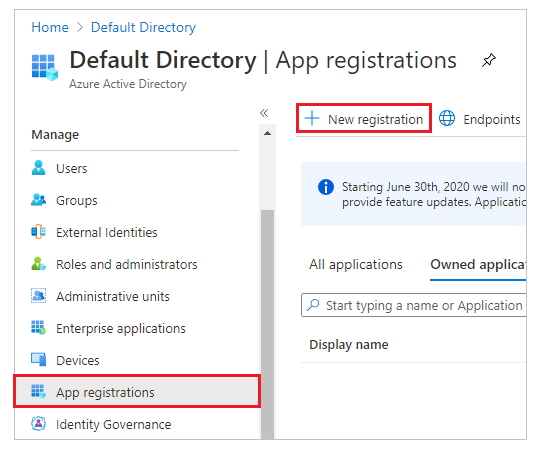

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach und wählen Sie Azure Active Directory.

Klicken Sie unter Verwalten auf App-Registrierungen.

Wählen Sie Neue Registrierung aus.

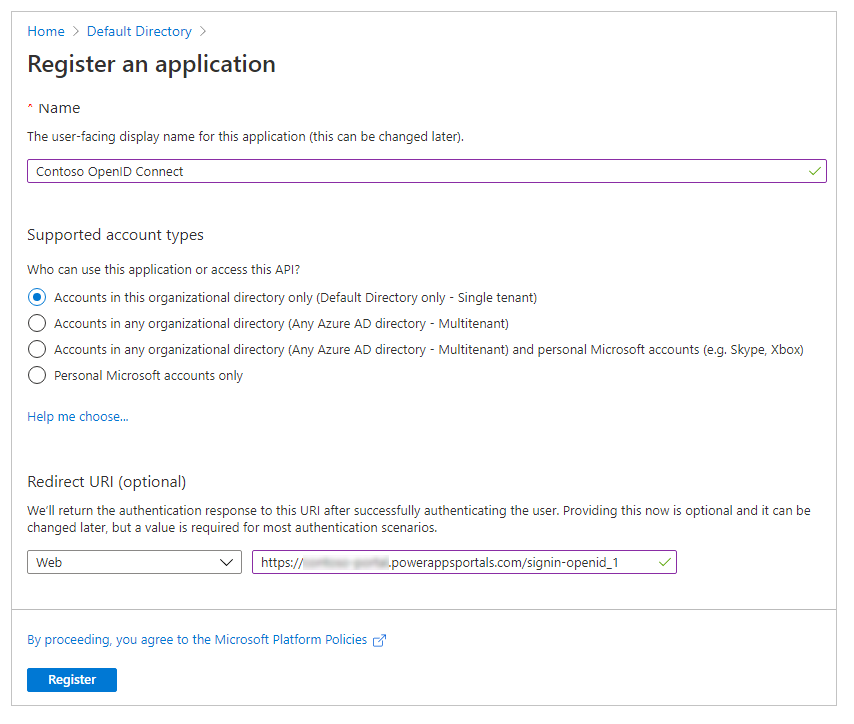

Geben Sie einen Namen ein.

Wählen Sie gegebenenfalls einen andere Option unter Unterstützter Kontotyp aus. Weitere Informationen: Unterstützte Kontotypen

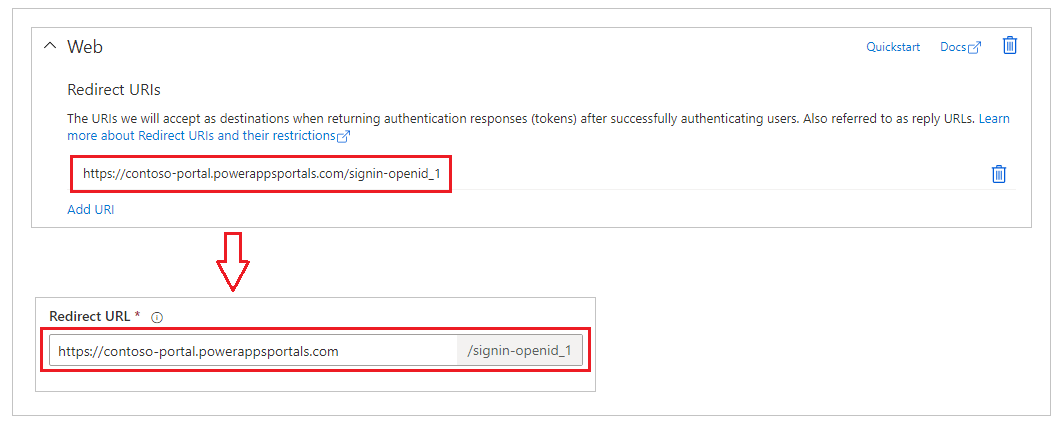

Unter URI umleiten, wählen Sie Web (falls noch nicht ausgewählt).

Geben Sie die Antwort-URL für Ihr Portal im Textfeld URI umleiten ein.

Beispiel:https://contoso-portal.powerappsportals.com/signin-openid_1Hinweis

Wenn Sie die Portal-Standard-URL verwenden, kopieren Sie die Antwort-URL und fügen Sie sie, wie im Abschnitt Erstellen und konfigurieren Sie die Einstellungen für den OpenID Connect-Anbieter im Bildschirm Identitätsanbieter konfigurieren dargestellt, ein (Schritt 6 oben). Wenn Sie einen benutzerdefinierten Domänennamen für das Portal verwenden, geben Sie die benutzerdefinierte URL ein. Stellen Sie sicher, dass Sie diesen Wert verwenden, wenn Sie URL umleiten in Ihren Portaleinstellungen konfigurieren, während Sie den OpenID Connect-Anbieter konfigurieren.

Wenn Sie beispielsweise die Antwort-URL im Azure-Portal alshttps://contoso-portal.powerappsportals.com/signin-openid_1eingeben, verwenden Sie es unverändert für die OpenID Connect-Konfiguration in Portale.

Wählen Sie Registrieren aus.

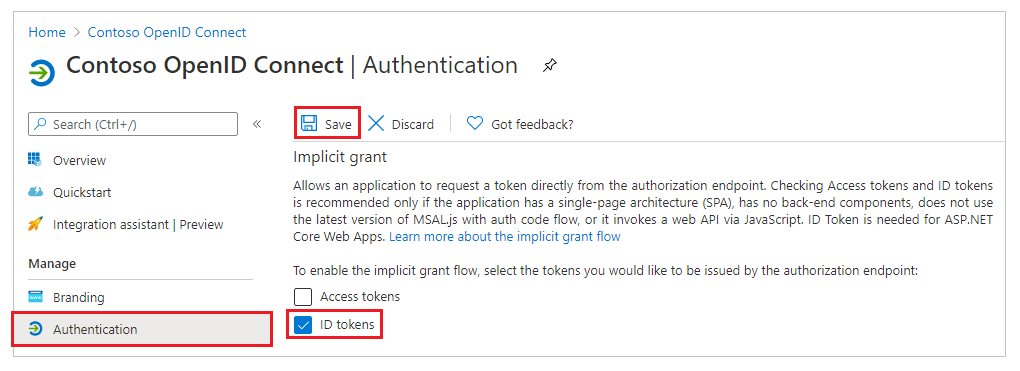

Wählen Sie im linken Bereich unter Verwalten Authentifizierung aus.

Markieren Sie unter Implizite Genehmigung das Kontrollkästchen ID-Token.

Wählen Sie Speichern aus.

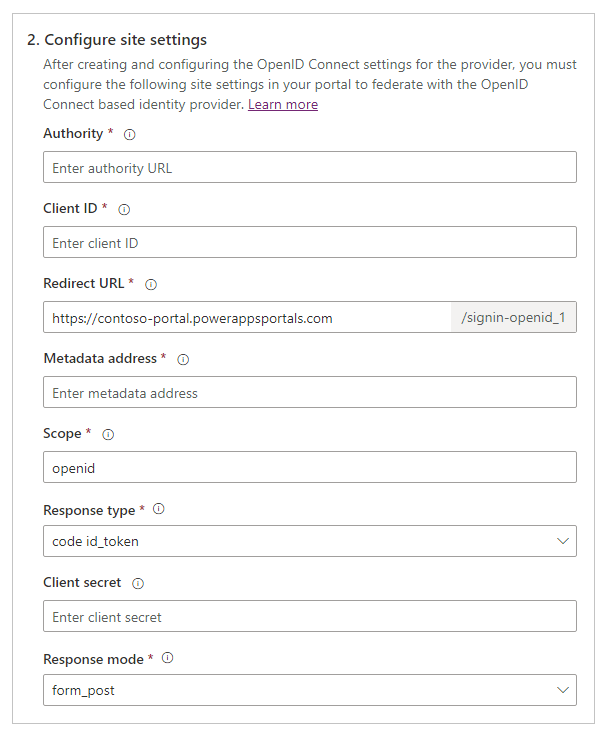

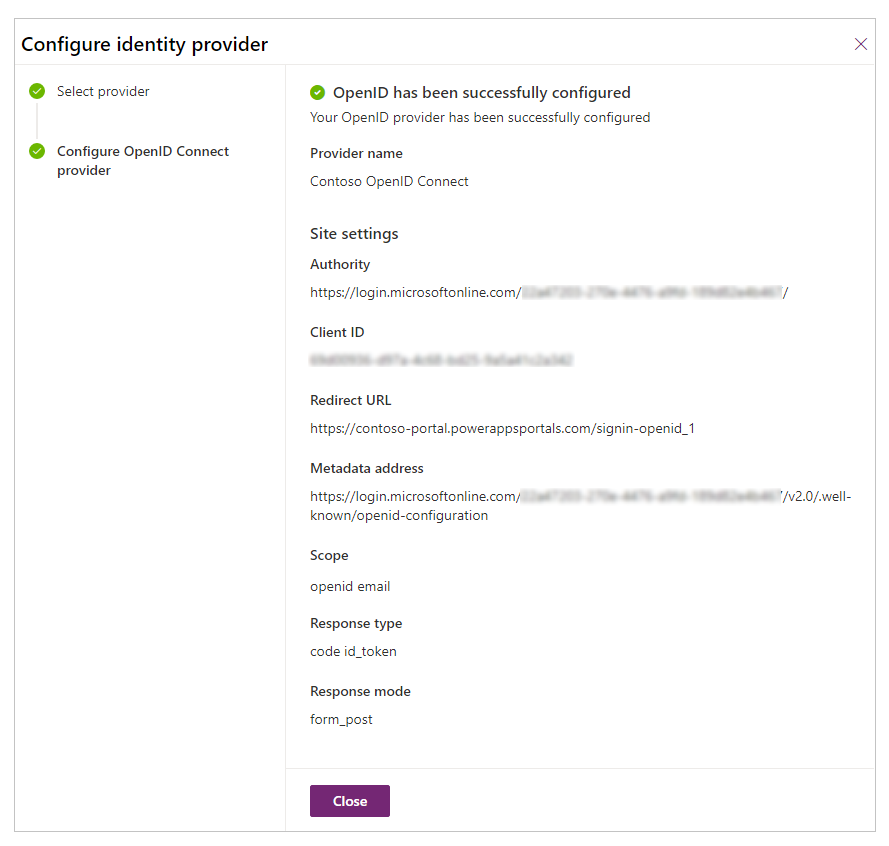

In diesem Schritt geben Sie die Websiteeinstellungen für die Portalkonfiguration ein.

Tipp

Wenn Sie das Browserfenster nach dem Konfigurieren der App-Registrierung im vorherigen Schritt geschlossen haben, melden Sie sich erneut beim Azure-Portal an, und wechseln Sie zu der App, die Sie für die nächsten Schritte registriert haben.

Autoritative Stelle: Verwenden Sie zum Konfigurieren der Autoritäts-URL folgendes Format:

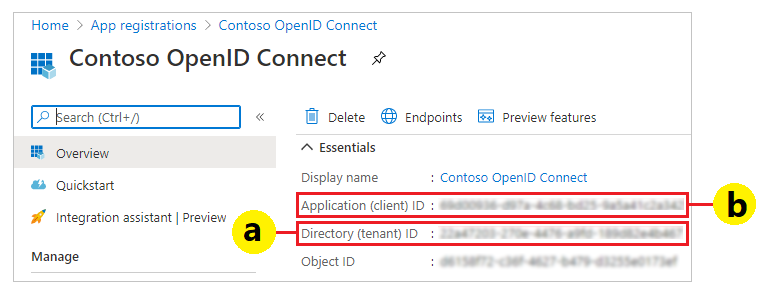

https://login.microsoftonline.com/<Directory (tenant) ID>/Wenn die Verzeichnis-ID (Mandanten) im Azure-Portal beispielsweise

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbbist, ist die Autoritäts-URLhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Client-ID: Kopieren Sie die Anwendungs-ID (Client) aus dem Azure-Portal als Client-ID.

URL umleiten: Bestätigen Sie, dass der Websiteeinstellungswert URL umleiten derselbe ist wie der für URI umleiten, den Sie zuvor im Azure-Portal festgelegt haben.

Hinweis

Wenn Sie die Standard-Portal-URL verwenden, können Sie die Antwort-URL kopieren und einfügen, so wie dies unter Einstellungen für OpenID Connect-Anbieter erstellen und konfigurieren dargestellt. Wenn Sie einen benutzerdefinierten Domänennamen verwenden, geben Sie die URL manuell ein. Stellen Sie sicher, dass der hier eingegebene Wert genau dem Wert entspricht, den Sie zuvor für URI umleiten im Azure-Portal eingegeben haben.

Metadatenadresse: So konfigurieren Sie die Metadatenadresse:

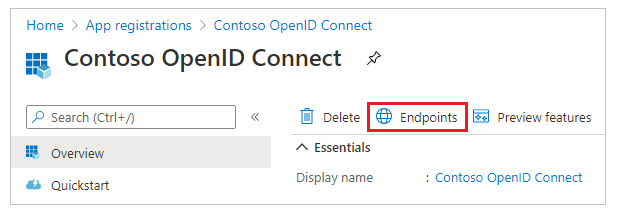

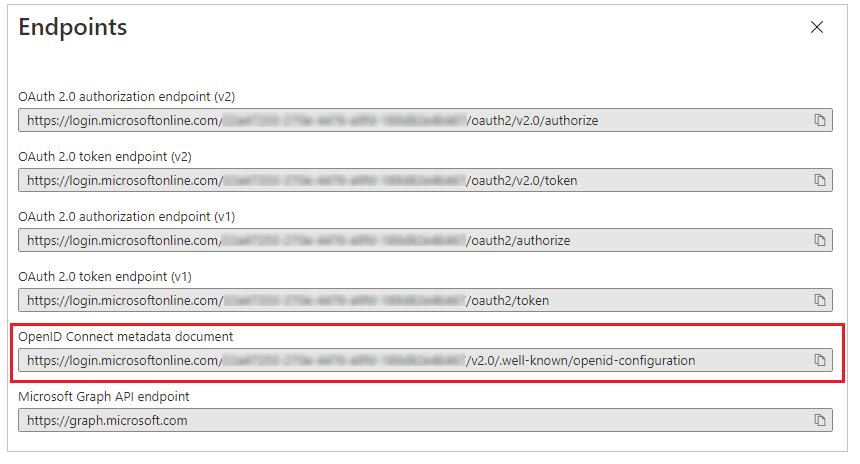

Wählen Sie im Azure-Portal die Option Übersicht aus.

Wählen Sie Endpunkte aus.

Kopieren Sie die URL in OpenID Connect-Metadatendokument.

Fügen Sie die URL des kopierten Dokuments als Metadatenadresse für Portale ein.

Bereich: Stellen Sie den Websiteeinstellungswert Bereich wie folgt ein:

openid emailHinweis

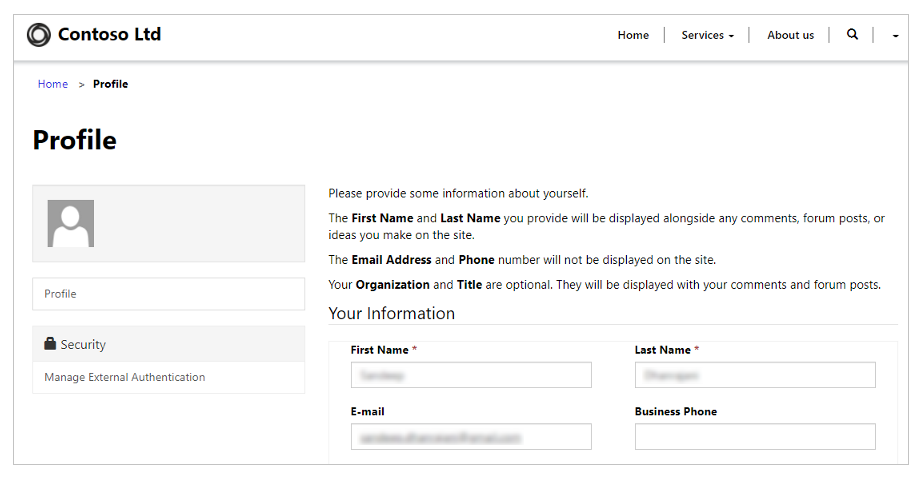

Der

openid-Wert im Bereich ist obligatorisch. Deremail-Wert ist optional; wenn Sie ihn im Bereichemail-Wert angeben, wird sichergestellt, dass die E-Mail-Adresse des Portalbenutzers (Kontaktdatensatz) vorab ausgefüllt und auf der Profil-Seite angezeigt wird, nachdem sich der Benutzer angemeldet hat. Informationen zu weiteren Ansprüchen finden Sie unter Konfigurieren Sie zusätzliche Ansprüche später in diesem Artikel.Für Antworttyp wählen Sie code id_token aus.

Für Antwortmodus wählen Sie form_post aus.

Wählen Sie Bestätigen aus.

Klicken Sie auf Schließen.

Zusätzliche Ansprüche konfigurieren

Aktivieren Sie optionale Ansprüche in Azure AD.

Stellen Sie den Bereich ein, um die zusätzlichen Ansprüche aufzunehmen.

Beispiel:openid email profileStellen Sie die zusätzliche Websiteeinstellung Zuordnung von Registrierungsansprüchen ein.

Beispiel:firstname=given_name,lastname=family_nameStellen Sie die zusätzliche Websiteeinstellung Zuordnung der Anmeldungsansprüche ein.

Beispiel:firstname=given_name,lastname=family_name

Vorname, Nachname und E-Mail-Adressen, die beispielsweise mit den zusätzlichen Ansprüchen bereitgestellt werden, werden zu Standardwerten auf der Profilseite im Portal.

Aktivieren Sie die Authentifizierung mithilfe einer mehrinstanzfähigen Azure AD-Anwendung

Sie können das Portal konfigurieren, um Azure AD Benutzer von einem anderen Benutzer in Azure zu akzeptieren und nicht nur einen bestimmten Mandanten, indem Sie die Multi-Mandanten-Anwendung verwenden, die in Azure AD registriert ist. Zur Aktivierung der Mehrinstanzenfähigkeit, aktualisieren Sie die Anwendungsregistrierung in der Azure AD Anwendung.

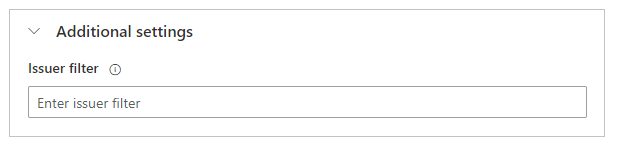

Um die Authentifizierung von Azure AD für die Verwendung einer mehrinstanzenfähigen Anwendung zu unterstützen, müssen Sie die zusätzliche Websiteeinstellung Ausstellerfilter erstellen oder diese konfigurieren.

Diese Websiteeinstellung ist ein Platzhalter-basierter Filter, der auf alle Aussteller über alle Instanzen passt. Beispiel: https://sts.windows.net/*/

Siehe auch

FAQ zur Verwendung von OpenID Connect in Portalen

Hinweis

Können Sie uns Ihre Präferenzen für die Dokumentationssprache mitteilen? Nehmen Sie an einer kurzen Umfrage teil. (Beachten Sie, dass diese Umfrage auf Englisch ist.)

Die Umfrage dauert etwa sieben Minuten. Es werden keine personenbezogenen Daten erhoben. (Datenschutzbestimmungen).

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für