Verwaltung

Unter Verwaltung wird das Verfahren der Überwachung, der Wartung und des Betriebs von Informationstechnologiesystemen (IT-Systemen) zur Erfüllung der Servicelevels verstanden, die für das Unternehmen erforderlich sind. Die Verwaltung birgt einige der größten Sicherheitsrisiken, da die Ausführung dieser Aufgaben einen privilegierten Zugriff auf eine sehr breite Palette der Systeme und Anwendungen erfordert. Angreifer wissen, dass sie durch den Zugriff auf ein Konto mit Administratorrechten auf die meisten oder alle Daten zugreifen können, die sie anvisieren. Dies macht die Sicherheit der Verwaltung zu einem der wichtigsten Sicherheitsbereiche.

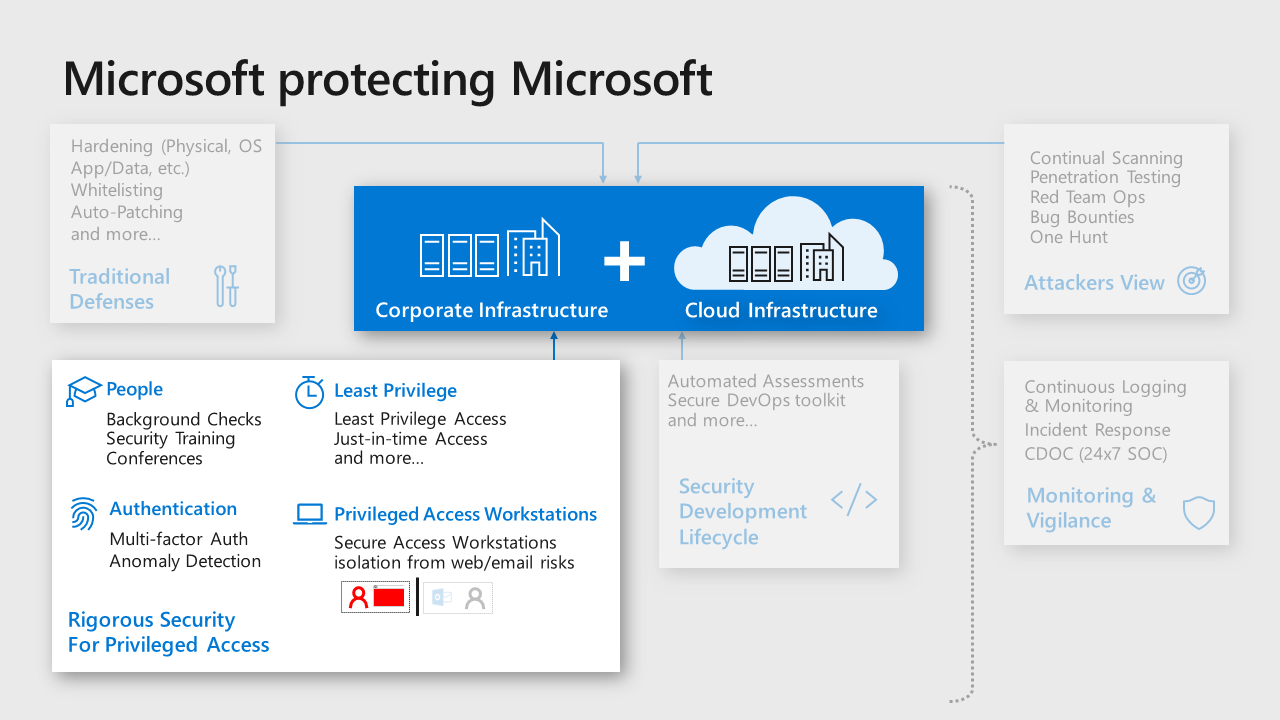

Microsoft investiert beispielsweise erheblich in den Schutz und die Schulung von Administratoren für seine Cloud- und IT-Systeme:

Die empfohlene Kernstrategie von Microsoft für Administratorrechte ist die Verwendung der verfügbaren Kontrollen zur Risikominimierung.

Verringerung der Risikoexposition (Umfang und Zeit): Das Prinzip der geringsten Privilegien lässt sich am besten mit modernen Kontrollen erreichen, die Berechtigungen bedarfsgesteuert bereitstellen. Dies trägt dazu bei, das Risiko zu begrenzen, indem die Verfügbarkeit von Administratorrechten wie folgt eingeschränkt wird:

Umfang: Mit Just-Enough-Access (JEA) werden jeweils nur die erforderlichen Berechtigungen für den entsprechenden Verwaltungsvorgang bereitgestellt (im Gegensatz zu direkten und unmittelbaren Berechtigungen für viele oder alle Systeme gleichzeitig, was fast nie erforderlich ist).

Zeit: Durch Just-In-Time-Ansätze (JIT) werden die erforderlichen Berechtigungen nach Bedarf bereitgestellt.

Minderung der verbleibenden Risiken: Verwenden Sie eine Kombination aus vorbeugenden und erkennenden Kontrollen, um Risiken zu verringern, z. B. die Isolierung von Administratorkonten von den gängigsten Risiken des Phishings und von allgemeinen Webbrowsern, die Vereinfachung und Optimierung des Workflows für Administratoren, die Erhöhung der Sicherheit von Authentifizierungsfestlegungen und die Identifizierung von Anomalien im normalen Basisverhalten, die blockiert oder untersucht werden können.

Microsoft hat bewährte Methoden zum Schutz von Administratorkonten erfasst und dokumentiert und priorisierte Roadmaps zum Schutz von privilegiertem Zugriff veröffentlicht, die als Referenzen für die Priorisierung von Risikominderungen für Konten mit privilegiertem Zugriff herangezogen werden können.

Minimieren der Anzahl der Administratoren mit potenziell kritischen Auswirkungen

Gewähren Sie Berechtigungen, die sich kritisch auf das Unternehmen auswirken können, nur für die geringstmögliche Anzahl von Konten.

Jedes Administratorkonto stellt eine potenzielle Angriffsfläche für einen Angreifer dar. Durch die Minimierung der Anzahl von Konten mit der entsprechenden Berechtigung wird auch das allgemeine Risiko im Betrieb begrenzt. Die Erfahrung hat uns gelehrt, dass die Anzahl der Mitglieder dieser privilegierten Gruppen mit der Zeit wächst, wenn Benutzer Rollen wechseln, falls die Mitgliedschaft nicht aktiv begrenzt und verwaltet wird.

Es empfiehlt sich eine Vorgehensweise, die das Risiko der Angriffsfläche verringert und für den Fall eines Vorkommnisses im Hinblick auf den Administrator gleichzeitig die Geschäftskontinuität gewährleistet:

Weisen Sie der privilegierten Gruppe aus Gründen der Geschäftskontinuität mindestens zwei Konten zu.

Wenn zwei oder mehr Konten erforderlich sind, geben Sie eine Begründung für jedes Mitglied an, auch für die ursprünglichen zwei Konten.

Überprüfen Sie regelmäßig die Mitgliedschaft und die Begründung für jedes Gruppenmitglied.

Verwaltete Konten für Administratoren

Stellen Sie sicher, dass alle Administratoren mit potenziell kritischen Auswirkungen im Unternehmensverzeichnis verwaltet werden, um die Erzwingung der Unternehmensrichtlinien zu gewährleisten.

Endbenutzerkonten (beispielsweise Microsoft-Konten wie @Hotmail.com, @live.com, @outlook.com) bieten keine ausreichende Sicherheitstransparenz und Kontrolle, um sicherzustellen, dass die Richtlinien der Organisation und alle rechtlichen Anforderungen eingehalten werden. Da Azure-Bereitstellungen häufig klein und informell beginnen, bevor sie sich zu vom Unternehmen verwalteten Mandanten entwickeln, bleiben einige Consumerkonten lange Zeit als Administratorkonto erhalten, z. B. ursprüngliche Azure-Projektleiter, sodass Schlupflöcher und potenzielle Risiken entstehen.

Separate Konten für Administratoren

Stellen Sie sicher, dass Administratoren mit potenziell kritischen Auswirkungen über ein separates Konto für administrative Aufgaben verfügen (neben dem Konto, das sie für E-Mails, Webbrowsing und andere Produktivitätsaufgaben verwenden).

Phishing- und Webbrowserangriffe sind die häufigsten Angriffsvektoren zur Kompromittierung von Konten – das schließt auch Administratorkonten ein.

Erstellen Sie ein separates Administratorkonto für alle Benutzer mit einer Rolle, für die kritische Berechtigungen erforderlich sind. Blockieren Sie für diese Administratorkonten Produktivitätstools wie Office 365-E-Mail (Entfernen der Lizenz). Blockieren Sie nach Möglichkeit das normale Webbrowsing (mit Proxy- und/oder Anwendungskontrollen), und lassen Sie Ausnahmen für die Navigation zum Azure-Portal und anderen Websites zu, die für administrative Aufgaben erforderlich sind.

Kein ständiger Zugriff/Just-in-Time-Berechtigungen

Vermeiden Sie den permanenten „ständigen“ Zugriff für alle Konten mit potenziell kritischen Auswirkungen.

Permanente Berechtigungen erhöhen das Geschäftsrisiko durch Verlängerung der Zeit, in der Angreifer über das Konto Schaden anrichten können. Durch temporäre Berechtigungen sind Angreifer, die ein bestimmtes Konto anvisieren, gezwungen, entweder innerhalb der begrenzten Zeit, in der der Administrator das Konto bereits verwendet, zu agieren oder Rechteerweiterungen zu initiieren (wodurch sich die Gefahr erhöht, erkannt zu werden und aus der Umgebung entfernt zu werden).

Gewähren Sie erforderliche Berechtigungen nur bei Bedarf unter Anwendung einer der folgenden Methoden:

Just in Time - Aktivieren Sie Microsoft Entra Privileged Identity Management (PIM) oder eine Lösung eines Drittanbieters, um die Einhaltung eines Workflows zur Erlangung von Berechtigungen für Konten mit kritischen Auswirkungen zu verlangen.

Notfallmethode: Führen Sie für selten verwendete Konten einen Prozess für den Notfallzugriff aus, um Zugriff auf die Konten zu gewähren. Dies empfiehlt sich für Berechtigungen, die nur selten für die reguläre betriebliche Nutzung benötigt werden, z. B. für Mitglieder von globalen Administratorkonten.

Konten für den Notfallzugriff

Stellen Sie sicher, dass Sie über einen Mechanismus verfügen, um im Notfall Administratorzugriff zu erhalten.

Obwohl dies nur selten eintritt, ist es in extremen Fällen möglich, dass alle normalen Optionen des Administratorzugriffs nicht verfügbar sind.

Wir empfehlen Ihnen, die Anweisungen unter Verwalten von administrativen Konten für den Notzugang in Microsoft Entra ID zu befolgen und sicherzustellen, dass die Sicherheitsabteilung diese Konten sorgfältig überwacht.

Sicherheit der Administratorarbeitsstation

Stellen Sie sicher, dass Administratoren mit potenziell kritischen Auswirkungen eine Arbeitsstation mit erhöhtem Sicherheitsschutz und erhöhter Sicherheitsüberwachung verwenden.

Angriffsvektoren, die das Browsing und E-Mails wie Phishing verwenden, sind billig und werden häufig verwendet. Durch die Isolierung von Administratoren mit potenziell kritischen Auswirkungen verringert sich das Risiko eines größeren Vorfalls signifikant, bei dem eines dieser Konten kompromittiert und dazu verwendet wird, Ihr Unternehmen oder Ihre Geschäftstätigkeit erheblich zu schädigen.

Wählen Sie die Sicherheitsstufe für die Administratorarbeitsstation basierend auf den unter https://aka.ms/securedworkstation verfügbaren Optionen aus.

Hochgradig sicheres Produktivitätsgerät (Arbeitsstation mit erhöhter Sicherheit oder spezialisierte Arbeitsstation)

Sie können diese Sicherheitsstufe für Administratoren mit potenziell kritischen Auswirkungen festlegen, indem Sie für sie eine Arbeitsstation mit erhöhter Sicherheit bereitstellen, auf der allgemeines Browsen und Produktivitätsaufgaben weiterhin möglich sind. Die Verwendung dieses Zwischenschritts erleichtert den Übergang zu vollständig isolierten Arbeitsstationen für die Administratoren mit potenziell kritischen Auswirkungen sowie für die IT-Mitarbeiter, die diese Benutzer und ihre Arbeitsstationen unterstützen.Arbeitsstation mit privilegiertem Zugriff (spezialisierte Arbeitsstation oder geschützte Arbeitsstation)

Diese Konfigurationen stellen den idealen Sicherheitszustand für Administratoren mit potenziell kritischen Auswirkungen dar, da sie den Zugriff für Angriffsvektoren für Phishing-Angriffe sowie Angriffe auf Browser und Anwendungen stark einschränken. Diese Arbeitsstationen erlauben kein allgemeines Browsen im Internet, lediglich der Browserzugriff auf das Azure-Portal und andere administrative Websites ist zulässig.

Abhängigkeiten für Administratoren mit potenziell kritischen Auswirkungen – Konto und Arbeitsstation

Wählen Sie die lokalen Sicherheitsabhängigkeiten für Konten mit potenziell kritischen Auswirkungen und die entsprechenden Arbeitsstationen sorgfältig aus.

Um das Risiko zu vermeiden, dass ein größerer Vorfall am lokalen Standort eine Kompromittierung von Cloudressourcen nach sich zieht, müssen Sie die Kontrollmöglichkeiten der lokalen Ressourcen für in der Cloud vorhandene Konten mit potenziell kritischen Auswirkungen entfernen oder minimieren. Beispielsweise können Angreifer, die die lokale Active Directory-Instanz kompromittieren, auf cloudbasierte Ressourcen, die von diesen Konten abhängen, zugreifen und diese kompromittieren (z. B. Ressourcen in Azure, Amazon Web Services (AWS), ServiceNow usw.). Angreifer erhalten außerdem über die in diese lokalen Domänen eingebundenen Arbeitsstationen Zugriff auf die darin verwalteten Konten und Dienste.

Wählen Sie die Isolationsstufe über die lokalen Kontrolloptionen (auch als Sicherheitsabhängigkeiten bezeichnet) für Konten mit potenziell kritischen Auswirkungen aus.

Benutzerkonten: Wählen Sie aus, wo die Konten mit potenziell kritischen Auswirkungen gehostet werden.

Native Microsoft Entra-Konten -*Erstellen von nativen Microsoft Entra-Konten, die nicht mit dem lokalen Active Directory synchronisiert werden

Synchronisierung aus dem lokalen Active Directory (nicht empfohlen) – Nutzen Sie vorhandene Konten, die im lokalen Active Directory gehostet werden.

Arbeitsstationen: Wählen Sie aus, wie Sie die Arbeitsstationen verwalten und schützen, die von kritischen Administratorkonten verwendet werden:

Native Cloudverwaltung und -sicherheit (empfohlen) – Verknüpfen Sie Arbeitsstationen mit Microsoft Entra ID, und verwalten/patchen Sie diese mit Intune oder anderen Clouddiensten. Schützen und überwachen Sie sie mit Microsoft Defender ATP oder einem anderen Clouddienst, der nicht über lokal basierte Konten verwaltet wird.

Verwalten mit vorhandenen Systemen: Verknüpfen Sie die vorhandene AD-Domäne, und nutzen Sie die vorhandene Verwaltung und Sicherheit.

Kennwortlose Authentifizierung oder mehrstufige Authentifizierung für Administratoren

Legen Sie fest, dass alle Administratoren mit potenziell kritischen Auswirkungen die kennwortlose Authentifizierung oder die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) verwenden müssen.

Die Angriffsmethoden haben sich bis zu dem Punkt entwickelt, an dem Kennwörter allein ein Konto nicht mehr zuverlässig schützen können. Dies ist in einer Microsoft Ignite-Sitzung ausführlich dokumentiert.

Für Administratorkonten und alle kritischen Konten sollte eine der folgenden Authentifizierungsmethoden verwendet werden. Diese Funktionen sind in der Reihenfolge von den höchsten Kosten/Schwierigkeiten für Angriffe (stärkste/bevorzugte Optionen) bis zu den niedrigsten Kosten/Schwierigkeiten für Angriffe aufgeführt:

Kennwortlos (z. B. Windows Hello)

https://aka.ms/HelloForBusinessKennwortlos (Authenticator-App)

</azure/active-directory/authentication/howto-authentication-phone-sign-in>Multifactor Authentication

</azure/active-directory/authentication/howto-mfa-userstates>

Beachten Sie, dass die auf SMS-Textnachrichten basierende Multi-Factor Authentication von Angreifern äußerst kostengünstig umgangen werden kann, sodass empfohlen wird, sich nicht mehr darauf zu verlassen. Diese Option ist immer noch stärker als die alleinige Verwendung von Kennwörtern, jedoch weitaus schwächer als andere MFA-Optionen.

Erzwingen des bedingten Zugriffs für Administratoren – Zero Trust

Die Authentifizierung für alle Administratoren und anderen Konten mit potenziell kritischen Auswirkungen sollte die Messung und Erzwingung wichtiger Sicherheitsattribute zur Unterstützung einer Zero Trust-Strategie umfassen.

Angreifer, die Azure-Administratorkonten kompromittieren, können erhebliche Schäden verursachen. Dieses Risiko kann durch den bedingten Zugriff erheblich reduziert werden, dadurch dass bestimmte Sicherheitsattribute erzwungen werden, bevor der Zugriff auf die Azure-Verwaltung erfolgen kann.

Konfigurieren Sie eine Richtlinie für bedingten Zugriff für die Azure-Verwaltung, die der Risikoanfälligkeit und den Betriebsanforderungen Ihrer Organisation entspricht.

Machen Sie die mehrstufige Authentifizierung und/oder die Verbindung über das designierte Arbeitsnetzwerk erforderlich

Machen Sie die Geräteintegrität mit Microsoft Defender ATP erforderlich (hohe Sicherheit)

Vermeiden differenzierter und benutzerdefinierter Berechtigungen

Vermeiden Sie Berechtigungen, die speziell für einzelne Ressourcen oder Benutzer gelten.

Spezifische Berechtigungen schaffen unnötige Komplexität und Verwirrung, da ihr Zweck nicht auf neue ähnliche Ressourcen übertragen werden kann. Dies führt dann zu einer komplexen Legacykonfiguration, die sich nur schwer verwalten oder ändern lässt – zumindest ohne befürchten zu müssen, Fehler zu verursachen – und so die Sicherheit und Flexibilität der Lösung beeinträchtigt.

Anstatt spezielle ressourcenspezifische Berechtigungen zuzuweisen, können Sie Folgendes verwenden:

Verwaltungsgruppen für unternehmensweite Berechtigungen

Ressourcengruppen für Berechtigungen in Abonnements

Anstatt bestimmten Benutzern Berechtigungen zu erteilen, weisen Sie den Zugriff in Microsoft Entra ID Gruppen zu. Wenn keine geeignete Gruppe vorhanden ist, können Sie in Zusammenarbeit mit dem Identitätsteam eine neue Gruppe erstellen. Auf diese Weise können Sie Gruppenmitglieder extern in Azure hinzufügen und entfernen und sicherstellen, dass die Berechtigungen aktuell sind. Außerdem können Sie festlegen, dass die Gruppe auch für andere Zwecke wie z. B. Adressenlisten verwendet werden kann.

Verwenden von integrierten Rollen

Verwenden Sie nach Möglichkeit integrierte Rollen für die Zuweisung von Berechtigungen.

Anpassungen erhöhen die Komplexität und können zu Verwirrungen führen. Außerdem machen sie die Automatisierung komplizierter und störanfälliger. Alle diese Faktoren wirken sich negativ auf die Sicherheit aus.

Es wird empfohlen, sich genauer mit den integrierten Rollen zu beschäftigen, da sie für die meisten gängigen Szenarien konzipiert sind. Benutzerdefinierte Rollen sind eine leistungsstarke und manchmal nützliche Funktion. Sie sollten jedoch für den Fall reserviert bleiben, dass integrierte Rollen nicht funktionieren.

Einrichten der Lebenszyklusverwaltung für Konten mit potenziell kritischen Auswirkungen

Stellen Sie sicher, dass Sie einen Prozess zum Deaktivieren oder Löschen von Administratorkonten festlegen für den Fall, dass Administratoren die Organisation verlassen (oder keine administrative Funktion mehr ausüben).

Weitere Informationen: Verwaltung von Benutzer- und Gastbenutzerzugängen mit Zugriffsüberprüfungen.

Angriffssimulation für Konten mit potenziell kritischen Auswirkungen

Simulieren Sie zum Zweck der Schulung und Unterstützung regelmäßig Angriffe auf Administratorbenutzer mit aktuellen Angriffsmethoden.

Personen spielen eine wichtige Rolle bei der Abwehr von Angriffen. Dies gilt insbesondere für Ihre Mitarbeiter mit Zugriff auf Konten mit potenziell kritischen Auswirkungen. Wenn Sie dafür sorgen, dass diese Benutzer (und im Idealfall alle Benutzer) über das entsprechende Wissen verfügen und geeignete Vorgehensweisen zur Abwehr von Angriffen kennen, kann das Gesamtrisiko für Ihre Organisation reduziert werden.

Dazu können Sie die Funktionen des Angriffssimulators in Office 365 oder andere Drittanbietertools verwenden.

Nächste Schritte

Weitere Sicherheitsleitfäden von Microsoft finden Sie in der Microsoft-Dokumentation zum Thema Sicherheit.