Implementieren von Azure Sentinel

Neben der Bewertung und Behandlung von Problemen mithilfe der Sicherheitskonfiguration der Hybridumgebung muss Contoso auch eine Überwachung hinsichtlich neuer Probleme und Bedrohungen durchführen und auf diese reagieren. Azure Sentinel ist sowohl eine SIEM- als auch eine SOAR-Lösung, die für Hybridumgebungen konzipiert ist.

Hinweis

SIEM-Lösungen stellen Speicherung und Analyse von Protokollen, Ereignissen und Warnungen bereit, die von anderen Systemen generiert werden, und Sie können diese Lösungen so konfigurieren, dass sie ihre eigenen Warnungen auslösen. SOAR-Lösungen unterstützen die Behebung von Sicherheitsrisiken und die gesamte Automatisierung von Sicherheitsprozessen.

Was ist Sentinel?

Sentinel erfüllt die Anforderungen von SIEM- und SOAR-Lösungen durch:

- Übergreifendes Erfassung von Daten zu cloudbasierten und lokalen Benutzern, Geräten, Anwendungen und Infrastruktur.

- Verwenden von KI zum Identifizieren verdächtiger Aktivitäten.

- Erkennen von Bedrohungen durch weniger falsch positive Ergebnisse.

- Schnelle und automatische Reaktion auf Vorfälle.

Voraussetzungen für Sentinel

Zum Aktivieren von Sentinel benötigen Sie Folgendes:

Einen Log Analytics-Arbeitsbereich.

Tipp

Sentinel kann nicht denselben Log Analytics-Arbeitsbereich wie Security Center verwenden.

Berechtigungen „Mitwirkender“ oder höher im Abonnement und in der Arbeitsgruppe für Ihren Sentinel-Arbeitsbereich.

Entsprechende Berechtigungen für alle Ressourcen, die Sie mit Sentinel verbinden.

Datenverbindungen

Sentinel kann nativ eine Verbindung mit Security Center herstellen und so Ihre cloudbasierten und lokalen Server berücksichtigen. Außerdem umfasst die Unterstützung für die Sentinel-Datenverbindung Folgendes:

- Native Verbindungen zwischen Diensten. Sentinel kann nativ in die folgenden Dienste von Azure und anderen Anbietern integriert werden:

- Azure-Aktivitätsprotokolle

- Microsoft Entra-Überwachungsprotokolle

- Microsoft Entra ID-Schutz

- Azure Advanced Threat Protection (Azure ATP)

- AWS CloudTrail

- Microsoft Cloud App Security

- DNS-Server

- Microsoft 365

- Defender ATP

- Microsoft Web Application Firewall

- Windows Defender Firewall

- Windows-Sicherheitsereignisse

- Externe Lösungsverbindungen über APIs. Sentinel kann über APIs eine Verbindung mit Datenquellen für die folgenden Lösungen herstellen:

- Barracuda

- Barracuda CloudGen Firewall

- Citrix Analytics für Sicherheit

- F5 BIG-IP

- Forcepoint DLP

- squadra technologies secRMM

- Symantec ICDx

- Zimperium

- Externe Lösungsverbindungen über einen Agent. Sentinel kann über einen Agent eine Verbindung mit Datenquellen herstellen, die das Syslog-Protokoll unterstützen. Der Sentinel-Agent kann direkt auf Geräten oder auf einem Linux-Server installiert werden, der Ereignisse von anderen Geräten empfangen kann. Die Unterstützung für das Herstellen einer Verbindung über einen Agent umfasst die folgenden Geräte und Lösungen:

- Firewalls, Internetproxys und Endpunkte

- Lösungen zur Verhinderung von Datenverlust (Data Loss Prevention, DLP)

- DNS-Computer

- Linux-Server

- Weitere Cloudanbieter

Berechtigungen

Der Zugriff in Sentinel wird über rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) verwaltet. Diese Rollen bieten Ihnen die Möglichkeit, zu steuern, was Benutzer in Sentinel beobachten und ausführen können:

- Globale Rollen. Der integrierten globalen Azure-Rollen – „Besitzer“, „Mitwirkender“ und „Leser“ – gewähren Zugriff auf alle Azure-Ressourcen, einschließlich Sentinel und Log Analytics.

- Für Sentinel spezifische Rollen. Die integrierten Rollen, die für Sentinel spezifisch sind, sind:

- Azure Sentinel-Leser. Diese Rolle kann Daten, Vorfälle, Dashboards und Informationen zu Sentinel-Ressourcen abrufen.

- Azure Sentinel-Antwortberechtigter. Diese Rolle verfügt über alle Funktionen der Rolle „Azure Sentinel-Leser“ und kann auch Vorfälle verwalten.

- Azure Sentinel-Mitwirkender. Zusätzlich zu den Funktionen der Rolle „Azure Sentinel-Antwortberechtigter“ können mit dieser Rolle Dashboards, Analyseregeln und andere Sentinel-Ressourcen erstellt und bearbeitet werden.

- Andere Rollen. „Log Analytics-Mitwirkender“ und „Log Analytics-Leser“ sind integrierte Rollen, die für Log Analytics spezifisch sind. Diese Rollen gewähren nur dem Log Analytics-Arbeitsbereich Berechtigungen. Wenn Sie nicht über die globalen Rollen „Mitwirkender“ oder „Besitzer“ verfügen, benötigen Sie die Rolle „Logic App-Mitwirkender“, um Playbooks als Reaktion auf Warnungen zu erstellen und auszuführen.

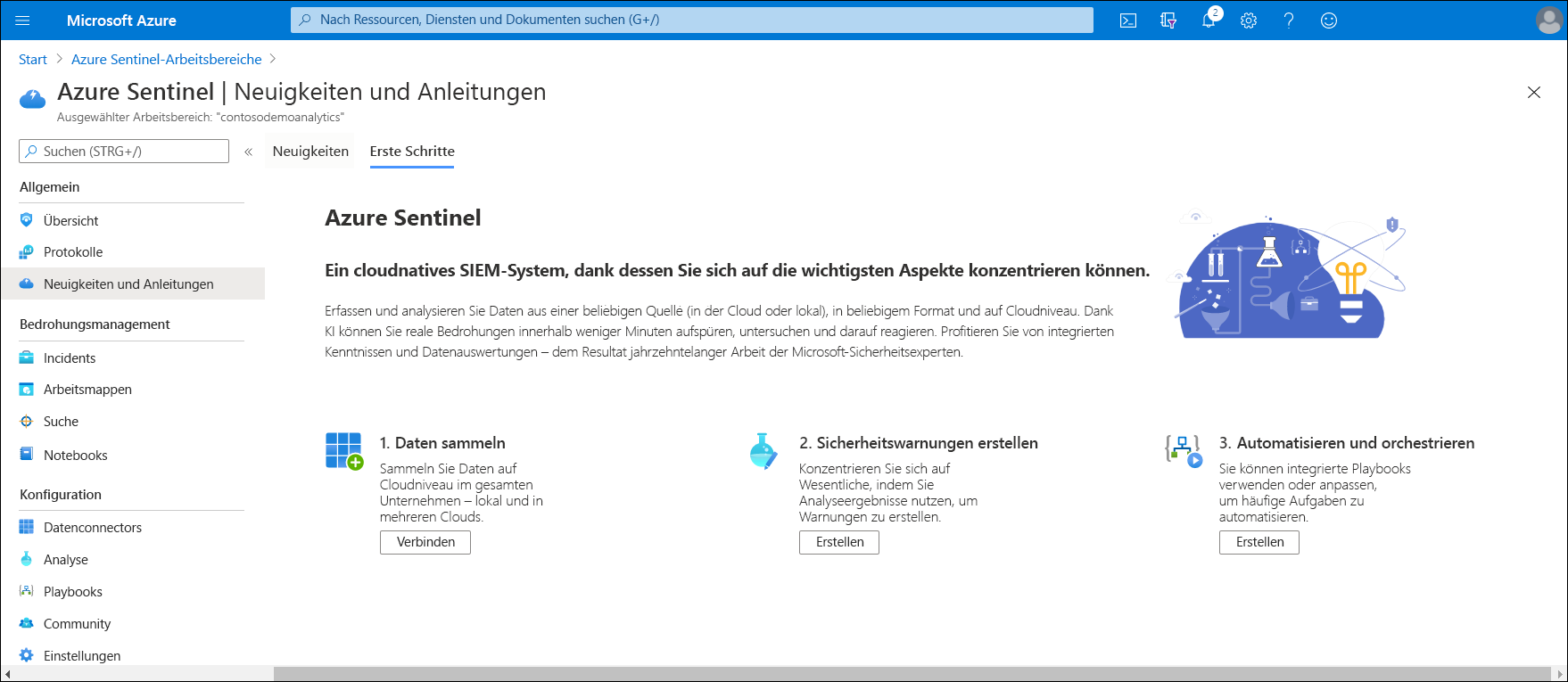

Implementieren von Azure Sentinel

So implementieren Sie Sentinel:

Suchen Sie im Azure-Portal nach Azure Sentinel, und wählen Sie den Eintrag aus.

Wählen Sie auf dem Blatt „Azure Sentinel-Arbeitsbereiche“ die Option Arbeitsbereich verbinden aus, und wählen Sie dann den entsprechenden Arbeitsbereich aus.

Wählen Sie Azure Sentinel hinzufügen aus. Der Arbeitsbereich wird so geändert, dass Sentinel enthalten ist.

Wählen Sie auf dem Blatt Azure Sentinel unter News und Leitfäden die Registerkarte Erste Schritte aus.

Wählen Sie Verbinden aus, um die Datenerfassung zu starten.

Wählen Sie den entsprechenden Connector aus. Wählen Sie beispielsweise Azure Security Center aus.

Wählen Sie Connectorseite öffnen aus.

Überprüfen Sie die Informationen zu den Voraussetzungen, und wählen Sie anschließend Verbinden aus.

Was ist SIEM?

SIEM-Lösungen speichern und analysieren Protokolldaten, die aus externen Quellen stammen. Sie verbinden Datenquellen aus Azure und externen Quellen in Ihrer Organisation, einschließlich lokaler Ressourcen. Azure Sentinel bietet dann ein Standarddashboard, das Ihnen hilft, diese Ereignisse zu analysieren und zu visualisieren. Das Dashboard zeigt Daten über die Anzahl der empfangenen Ereignisse, die Anzahl der von diesen Daten generierten Warnungen und den Status von Vorfällen an, die aus diesen Warnungen erstellt wurden.

Azure Sentinel verwendet integrierte und benutzerdefinierte Erkennungen, um Sie vor potenziellen Sicherheitsbedrohungen zu warnen, z. B. vor Versuchen, von außerhalb der Infrastruktur auf die Organisation von Contoso zuzugreifen, oder wenn die Daten von Contoso an eine als bösartig bekannte IP-Adresse gesendet werden. Außerdem können Sie auf der Grundlage dieser Warnungen Vorfälle erstellen.

Sentinel stellt Ihnen integrierte und benutzerdefinierte Arbeitsmappen zur Verfügung, mit denen Sie eingehende Daten analysieren können. Arbeitsmappen sind interaktive Berichte, die Protokollabfragen, Text, Metriken und andere Daten enthalten. Mithilfe von Microsoft-Regeln für die Erstellung von Vorfällen können Sie Vorfälle aus Warnungen erstellen, die von anderen Diensten wie Azure Security Center generiert werden.

So implementieren Sie SIEM-Funktionalität in Sentinel:

- Aktivieren Sie Azure Sentinel.

- Erstellen Sie eine Datenverbindung.

- Erstellen Sie eine benutzerdefinierte Regel, die eine Warnung generiert.

Was ist SOAR?

Mit SOAR-Lösungen können Sie die Analyse von Daten, die Sie über Sicherheitsbedrohungen gesammelt haben, verwalten oder orchestrieren, Ihre Reaktion auf diese Bedrohungen koordinieren und automatisierte Antworten erstellen. Die SOAR-Funktionen von Azure Sentinel sind eng an die SIEM-Funktionalität gebunden.

Verwenden Sie die folgenden bewährten Methoden, um SOAR in Sentinel zu implementieren:

- Wenn Sie Analyseregeln erstellen, die Warnungen auslösen, sollten Sie diese auch zum Erstellen von Vorfällen konfigurieren.

- Verwenden Sie die Vorfälle, um den Untersuchungs- und Antwortprozess zu verwalten.

- Gruppieren Sie verwandte Warnungen zu einem Vorfall.

Untersuchen von Vorfällen

In Sentinel können Sie überprüfen, wie viele Vorfälle geöffnet sind, wie viele Vorgänge bearbeitet und wie viele geschlossen werden. Sie können sogar geschlossene Vorfälle erneut öffnen. Sie können die Details eines Vorfalls abrufen, z. B. wann er aufgetreten ist und seinen Status. Sie können einem Vorfall auch Notizen hinzufügen und seinen Status ändern, sodass der Fortschritt leichter zu verstehen ist. Vorfälle können bestimmten Benutzern zugewiesen werden.

Reagieren auf Warnungen mit Sicherheitsplaybooks

Sentinel ermöglicht die Verwendung von Sicherheitplaybooks, um auf Warnungen zu reagieren. Sicherheitsplaybooks sind Sammlungen von Prozeduren, die auf Azure Logic Apps basieren, die als Reaktion auf eine Warnung ausgeführt werden. Sie können diese Sicherheitsplaybooks manuell als Reaktion auf die Untersuchung eines Vorfalls ausführen, oder Sie können eine Warnung so konfigurieren, dass ein Playbook automatisch ausgeführt wird.

Zusätzliche Lektüre

Weitere Informationen finden Sie in den folgenden Artikeln: