Implementieren von Netzwerksicherheitsgruppen und Windows-IaaS-VMs

Als Systemadministrator bei Contoso müssen Sie sicherstellen, dass alle in Microsoft Azure mit IaaS gehosteten Dienste die strengen Sicherheitsanforderungen des Unternehmens erfüllen. Sie können NSGs einrichten, um Netzwerkdatenverkehr ordnungsgemäß zu schützen.

Netzwerksicherheitsgruppen

Eine NSG filtert eingehenden und ausgehenden Netzwerkdatenverkehr. Durch das Konfigurieren dieser Sicherheitsregeln für eine NSG können Sie den Netzwerkdatenverkehr steuern, indem Sie bestimmte Arten von Datenverkehr zulassen oder ablehnen.

NSGs können Folgendem zugewiesen werden:

- Einer Netzwerkschnittstelle, um nur den Netzwerkdatenverkehr für diese zu filtern

- Einem Subnetz, um den Datenverkehr für alle verbundenen Netzwerkschnittstellen im Subnetz zu filtern

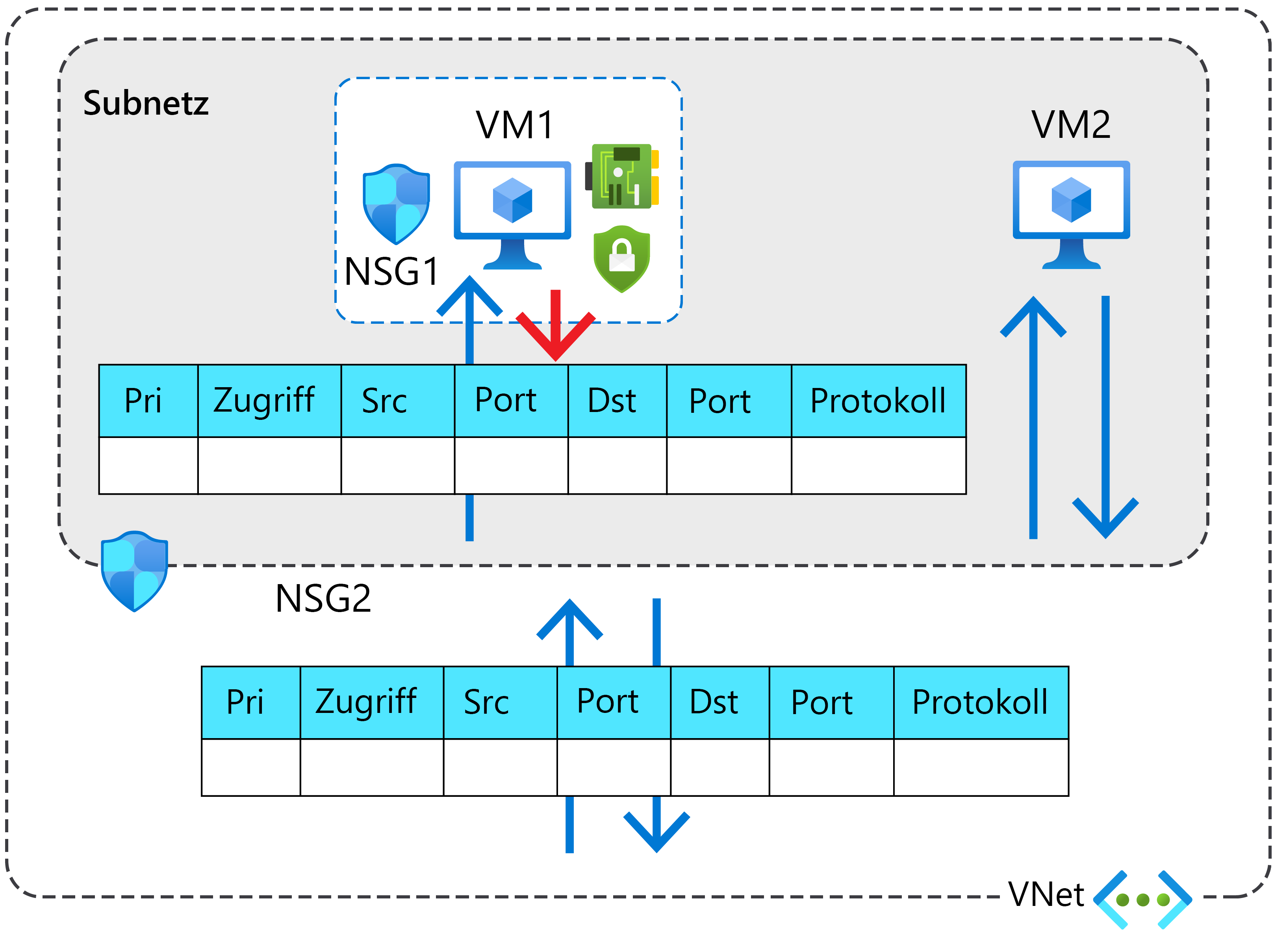

Sie können auch sowohl Netzwerkschnittstellen als auch Subnetzen NSGs zuweisen. In diesem Fall wird jede NSG separat ausgewertet.

Für eingehenden Datenverkehr tritt der folgende Prozess auf:

- Eingehender Datenverkehr wird zunächst von der NSG ausgewertet, die auf das Subnetz angewendet wurde.

- Eingehender Datenverkehr wird dann von der NSG ausgewertet, die auf die Netzwerkschnittstelle angewendet wurde.

Für ausgehenden Datenverkehr tritt jedoch der folgende Prozess auf:

- Ausgehender Datenverkehr von einer VM wird zunächst von der NSG ausgewertet, die auf die Netzwerkschnittstelle angewendet wurde.

- Ausgehender Datenverkehr von einer VM wird dann von der NSG ausgewertet, die auf das Subnetz angewendet wurde.

Tipp

Sie können den Verwaltungsaufwand senken, indem Sie eine NSG auf ein Subnetz anwenden anstatt auf einzelne Netzwerkschnittstellen, damit alle VMs im angegebenen Subnetz mit denselben Regeln geschützt werden.

Sicherheitsregeln

Eine NSG enthält Sicherheitsregeln, die verwendet werden, um gefilterten Netzwerkdatenverkehr zuzulassen oder zu verweigern.

Die Eigenschaften einer NSG-Sicherheitsregel finden Sie in der folgenden Tabelle.

| Eigenschaft | Bedeutung |

|---|---|

| Name | Ein eindeutiger Name in der Netzwerksicherheitsgruppe. |

| Priority | Eine Zahl zwischen 100 und 4.096. Niedrigere Zahlen haben eine höhere Priorität und werden zuerst verarbeitet. |

| Quelle oder Ziel | Any (Beliebig) oder eine einzelne IP-Adresse, ein CIDR-Block (klassenloses domänenübergreifendes Routing, z. B. 10.0.0.0/24), ein Diensttag oder eine Anwendungssicherheitsgruppe Netzwerksicherheitsgruppen werden verarbeitet, nachdem Azure eine öffentliche IP-Adresse in eine private IP-Adresse für eingehenden Datenverkehr übersetzt hat und bevor Azure eine private IP-Adresse in eine öffentliche IP-Adresse für ausgehenden Datenverkehr übersetzt. |

| Protokoll | Das Transmission Control-Protokoll (TCP), das User Datagram-Protokoll (UDP), das Internet Control Message-Protokoll (ICMP) oder der Wert „Any“ |

| Richtung | Gibt an, ob die Regel für ein- oder ausgehenden Datenverkehr gilt. |

| Portbereich | Ein einzelner Port oder ein Portbereich (z. B. 10000–10005): Sie können auch einen Platzhalter (*) verwenden. |

| Aktion | Datenverkehr zulassen oder verweigern |

| Beschreibung | Optionale Eigenschaft für das Beschreiben des Zwecks der Regel |

Hinweis

Sie definieren die Richtung einer Regel nicht als Eigenschaft der Regel. Stattdessen beginnen Sie damit, Eingangs- und Ausgangsregeln zu erstellen.

Wichtig

Wenn Netzwerkdatenverkehr mit einer Sicherheitsregel im Netzwerk übereinstimmt, wird diese Sicherheitsregel für den Netzwerkdatenverkehr verwendet. Weitere Sicherheitsregeln werden nicht ausgewertet (für diesen Netzwerkdatenverkehr). Anderer Netzwerkdatenverkehr wird jedoch mit anderen Sicherheitsregeln ausgewertet.

Standardsicherheitsregeln

Eine NSG verfügt über jeweils drei Sicherheitsregeln für eingehenden und ausgehenden Datenverkehr, die nicht geändert werden können. Der Zweck dieser Standardregeln ist der folgende:

- Konnektivität innerhalb eines virtuellen Netzwerks und von Azure Load Balancer-Instanzen

- Ausgehende Kommunikation in das Internet

- Verweigern des gesamten Datenverkehrs aus dem Internet

Die drei Standardeingangsregeln werden in der folgenden Tabelle beschrieben.

| Priorität | Regelname | Beschreibung |

|---|---|---|

| 65000 | AllowVnetInbound | Eingehenden Datenverkehr von allen VMs an alle VMs innerhalb des Subnetzes zulassen |

| 65001 | AllowAzureLoadBalancerInbound | Datenverkehr vom Standardlastenausgleich an alle VMs im Subnetz zulassen |

| 65500 | DenyAllInBound | Datenverkehr aus beliebigen externen Quellen an alle VMs verweigern |

Die Standardausgangsregeln werden in der folgenden Tabelle beschrieben.

| Priorität | Regelname | Beschreibung |

|---|---|---|

| 65000 | AllowVnetOutbound | Ausgehenden Datenverkehr von allen VMs an alle VMs innerhalb des Subnetzes zulassen |

| 65001 | AllowInternetOutbound | Ausgehenden Datenverkehr an das Internet aus allen VMs zulassen |

| 65500 | DenyAllOutBound | Datenverkehr aus allen internen VMs an ein System außerhalb des virtuellen Netzwerks verweigern |

Tipp

Sie können zusätzliche Standardregeln hinzufügen.

Wenn das IT-Team von Contoso Azure-VMs mithilfe des Microsoft-Remotedesktops verbinden möchte, können Sie der Netzwerksicherheitsgruppe eine Sicherheitsregel für eingehenden Datenverkehr hinzufügen, die RDP-Datenverkehr zulässt. Beachten Sie, dass eingehender RDP-Datenverkehr zu den Standardregeln gehört, die automatisch hinzugefügt werden können, wenn Sie eine Azure-VM mithilfe des Azure-Portals erstellen.

Hinweis

Sie können die Standardregeln überschreiben, indem Sie Regeln mit höherer Priorität erstellen, die Ihre speziellen Anforderungen erfüllen.

Ergänzte Sicherheitsregeln

Wenn Sie über viele Sicherheitsregeln verfügen, die Sie vereinfachen möchten, können Sie erweiterte Sicherheitsregeln verwenden. Mit ergänzten Regeln können Sie die folgenden Optionen zu einer einzelnen Sicherheitsregel hinzufügen:

- Mehrere IP-Adressen

- Mehrere Ports

- Diensttags

- Anwendungssicherheitsgruppen

Das IT-Team von Contoso möchte beispielsweise den Zugriff auf bestimmte Ressourcen im Rechenzentrum einschränken. Die Ressourcen sind aber über mehrere Netzwerkadressbereiche verteilt. Mit erweiterten Regeln können Sie alle diese Bereiche in einer einzelnen Regel zusammenfassen, was den Verwaltungsaufwand senkt.

Hinweis

Sie können erweiterte Regeln auch in den Feldern „Quelle“ oder „Ziel“ und „Portbereich“ einer Regel verwenden.

Diensttags

Ein Diensttag steht für eine Gruppe von IP-Adresspräfixen eines bestimmten Azure-Diensts. Wenn Sie Sicherheitsregeln erstellen, können Sie Diensttags anstelle spezifischer IP-Adressen verwenden. Wenn Sie den Diensttagnamen in den geeigneten Quell- oder Zielfeldern einer Regel angeben (z. B. AzureBackup), können Sie Datenverkehr für den entsprechenden Dienst verweigern oder zulassen.

Hinweis

Sie können keine eigenen Diensttags erstellen. Microsoft verwaltet die Adresspräfixe, für die das Diensttag gilt, und aktualisiert das Tag automatisch, wenn sich die Adressen ändern. Auf diese Weise wird die Komplexität häufiger Updates an Netzwerksicherheitsregeln minimiert.

Sie können Diensttags zu folgenden Zwecken verwenden:

- Netzwerkisolation und Schutz Ihrer Azure-Ressourcen im allgemeinen Internet beim Zugriff auf Azure-Dienste mit öffentlichen Endpunkten

- Erstellen von Regeln für Netzwerksicherheitsgruppen für eingehenden/ausgehenden Datenverkehr, um Datenverkehr aus dem/zum Internet zu verweigern und Datenverkehr von/zu Azure Cloud Services zu erlauben

Hinweis

Sie können Diensttags verwenden, um Netzwerkzugriffssteuerungen in Netzwerksicherheitsgruppen oder in Azure Firewall zu definieren.

In der folgenden Tabelle finden Sie einige Beispiele verfügbarer Diensttags.

| Tag | Erklärung |

|---|---|

| VirtualNetwork | Dieses Tag stellt alle Adressen von virtuellen Netzwerken in Azure und in Ihrem lokalen Netzwerk dar, wenn Sie die Hybridkonnektivität verwenden. |

| AzureLoadBalancer | Dieses Tag gibt den Lastenausgleich der Azure-Infrastruktur an. Das Tag wird in die virtuelle IP-Adresse des Hosts (168.63.129.16) umgewandelt, die als Ausgangspunkt für die Integritätstests von Azure fungiert. |

| Internet | Dieses Tag stellt alles außerhalb der Adresse des virtuellen Netzwerks dar, das öffentlich zugänglich ist, einschließlich Ressourcen mit öffentlichen IP-Adressen. Eine solche Ressource ist das Web-Apps-Feature von Azure App Service. |

| AzureTrafficManager | Dieses Tag stellt die IP-Adresse für Azure Traffic Manager dar. |

Hinweis

Eine vollständige Liste der Diensttags finden Sie unter Verfügbare Diensttags.

Anwendungssicherheitsgruppen

Mit einer Anwendungssicherheitsgruppe (ASG) können Sie Netzwerkschnittstellen gruppieren. Sie können dann diese ASG als Quell- oder Zielregel innerhalb einer NSG verwenden.

Tipp

ASGs vereinfachen die Verwaltung, da Sie Netzwerkschnittstellen in der ASG hinzufügen oder aus ihr entfernen können, wenn Sie Anwendungsserver bereitstellen oder erneut bereitstellen.

Sie können ASGs zu den folgenden Zwecken verwenden:

- Konfigurieren der Netzwerksicherheit für Ressourcen, die von bestimmten Anwendungen verwendet werden: So können Sie VMs logisch gruppieren, unabhängig vom zugewiesenen Subnetz.

- Anwenden einer Sicherheitsregel auf eine Ressourcengruppe: Es ist einfacher, spezifische Anwendungsworkloads bereitzustellen und zentral hochzuskalieren. Sie fügen lediglich eine neue VM-Bereitstellung zu mindestens einer ASG hinzu. Diese VM übernimmt automatisch Ihre Sicherheitsregeln für diese Workload.

Hinweis

Wenn eine NSG auf VMs angewendet wird, gelten Sicherheitsregeln für die ASG automatisch für VMs und ermöglichen eine vollständige Netzwerkkonnektivität zwischen VMs in der Beispiel-ASG.

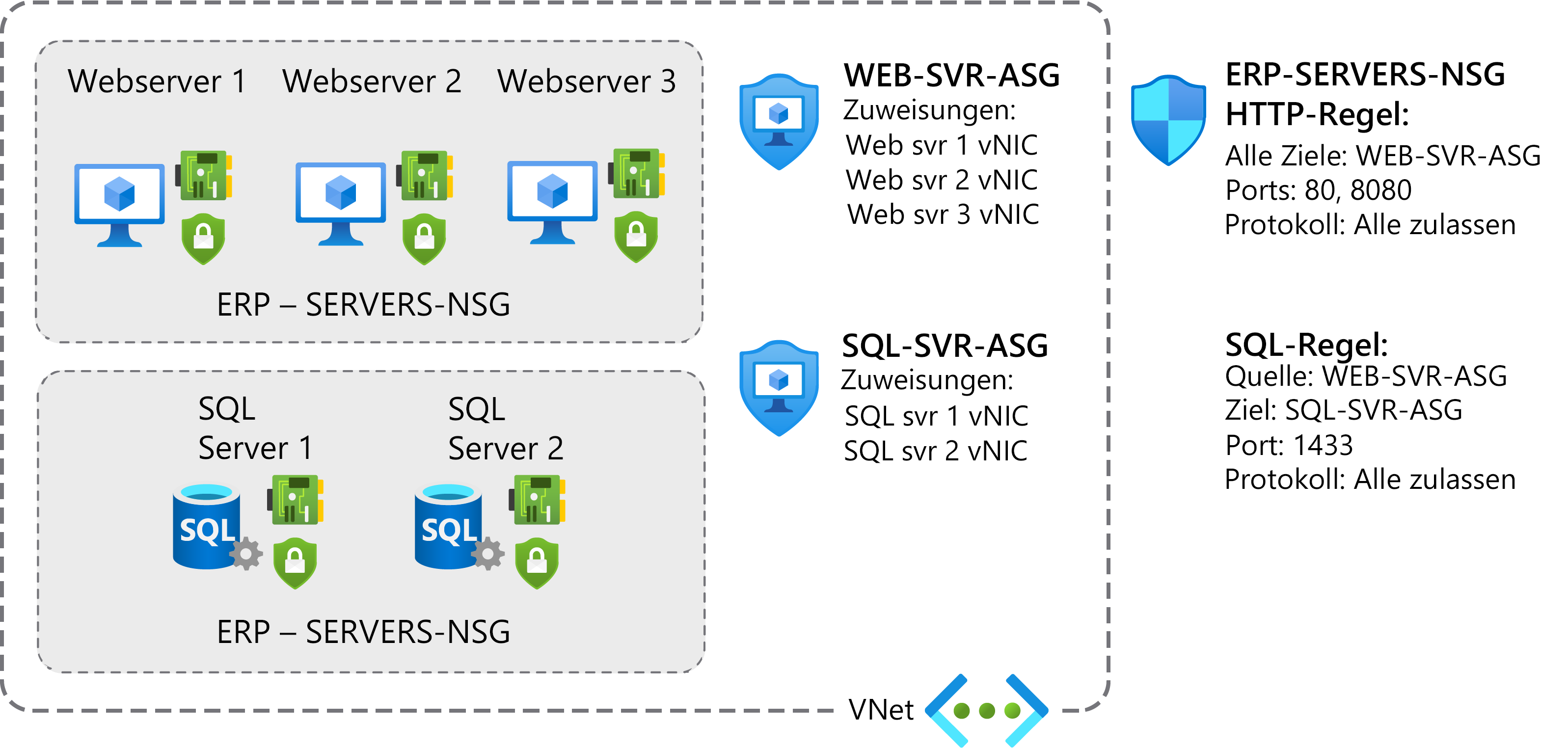

Ohne ASGs müssten Sie eine eigene Regel für jede VM erstellen. Contoso verfügt beispielsweise über mehrere Front-End-Server in einem VNet. Das IT-Team hat sich entschlossen, NSGs und ASGs zu implementieren, um die Netzwerkressourcen zu schützen. Sehen Sie sich dazu die folgende Grafik an.

Die Verwendung von ASGs ermöglicht es Contoso, die folgenden Ziele zu erreichen:

- Die Webserver müssen über die Ports 80 und 8080 zugänglich sein.

- Der Zugriff auf Datenbankserver muss über Port 1433 möglich sein.

Damit Sie diese Lösung in Ihrer Rolle als Systemadministrator konfigurieren können, müssen Sie die folgende allgemeine Prozedur durchführen:

- Weisen Sie die Netzwerkschnittstellen für die Webserver einer ASG zu.

- Weisen Sie die Netzwerkschnittstellen für die Datenbankserver einer anderen ASG zu.

- Anschließend erstellen Sie zwei Eingangsregeln in Ihrer Netzwerksicherheitsgruppe:

- Eine Regel öffnet den HTTP-Datenverkehr und den TCP-Port 8080 für alle Server in der ASG des Webservers.

- Die andere Regel lässt den gesamten SQL-Datenverkehr zu allen Servern in der ASG des Datenbankservers zu.

Wichtig

Sie sollten immer NSGs verwenden, um den Schutz Ihrer Netzwerkressourcen vor nicht erwünschtem Datenverkehr zu gewährleisten. Mit NSGs verfügen Sie über exakt kontrollierbaren Zugriff auf die Vermittlungsschicht. Gleichzeitig können Sie das komplexe Konfigurieren und Aktivieren von Sicherheitsregeln für jede VM oder jedes virtuelle Netzwerk vermeiden.

Hinweis

Wenn Sie über einen Testmandanten von Azure verfügen, sollten Sie die folgende Übung durchführen: Übung: Erstellen und Verwalten von Netzwerksicherheitsgruppen.