Implementieren von Azure Firewall und Windows-IaaS-VMs

Als Systemadministrator bei Contoso sind Sie dafür verantwortlich, alle möglichen Risikominderungsmaßnahmen auszuwerten, um den Netzwerkdatenverkehr Ihres Unternehmens zu schützen. Zusätzlich zu NSGs und adaptiver Netzwerkhärtung erwägen Sie die Implementierung von Microsoft Azure Firewall.

Was ist Azure Firewall?

Azure Firewall ist ein cloudbasierter Netzwerksicherheitsdienst. Sie können Azure Firewall zum Schutz Ihrer Azure Virtual Network-Ressourcen verwenden. Mit Azure Firewall können Sie Netzwerkkonnektivitätsprofile für die gesamte Organisation zentral erstellen und verwalten.

Azure Firewall verwendet eine statische öffentliche IP-Adresse für Ihre virtuellen Netzwerkressourcen. Folglich können externe Firewalls Datenverkehr identifizieren, der aus dem virtuellen Netzwerk Ihrer Organisation stammt. Azure Firewall ist außerdem vollständig mit Azure Monitor integriert, was eine Unterstützung von Protokollierung und Analysen ermöglicht.

Wichtige Features von Azure Firewall

Azure Firewall ist ein zustandsbehaftetes Firewall-as-a-Service-Angebot, das die in der folgenden Tabelle beschriebenen Features bietet.

| Funktion | BESCHREIBUNG |

|---|---|

| Integrierte Hochverfügbarkeit | Da Azure Firewall standardmäßig hochverfügbar ist, müssen Sie keine Lastenausgleiche konfigurieren. |

| Verfügbarkeitszonen | Sie können Azure Firewall so konfigurieren, dass mehrere Regionen abgedeckt werden, die Verfügbarkeitszonen in Azure unterstützen, um eine erhöhte Verfügbarkeit bieten zu können. So kann eine erhöhte Uptime von 99,99 Prozent geboten werden. Hinweis: Sie können Verfügbarkeitszonen nur konfigurieren, wenn Sie Azure Firewall erstmalig bereitstellen. |

| Uneingeschränkte Cloudskalierbarkeit | Azure Firewall kann entsprechend Ihren Anforderungen hochskaliert werden, um an die sich ändernden Netzwerkdatenverkehrsvolumen Ihrer Organisation angepasst zu werden. |

| FQDN-Anwendungsfilterregeln | Mithilfe von Filterregeln, die auf vollqualifizierten Domänennamen (FQDNs) basieren, können Sie ausgehenden HTTP-, HTTPS- und Azure SQL-Datenverkehr zu designierten FQDNs einschränken. Hinweis: Platzhalternamen werden unterstützt. |

| Filterregeln für den Netzwerkdatenverkehr | Sie können zentral Filterregeln erstellen, die Netzwerkdatenverkehr verweigern/zulassen, indem Sie die IP-Adresse, das Protokoll und den Port sowohl für Quelle und Ziel verwenden. Da Azure Firewall vollständig zustandsbehaftet ist, kann zwischen legitimen Paketen für verschiedene Arten von Verbindungen unterschieden werden. Regeln werden in mehreren virtuellen Netzwerken und, sofern vorhanden, in mehreren Abonnements erzwungen, und es werden entsprechende Protokolle erstellt. |

| FQDN-Tags | FQDN-Tags vereinfachen das Erstellen von Regeln, die den Netzwerkdatenverkehr bekannter Azure-Dienste für Ihre Firewall zulassen. Sie können beispielsweise eine Anwendungsregel erstellen, um Netzwerkdatenverkehr von Windows Update zuzulassen, indem Sie das Windows Update-Tag in der Regel einschließen. Weitere Informationen finden Sie unter Übersicht über FQDN-Tags. |

| Diensttags | Sie können Azure Firewall-Diensttags verwenden, um eine Gruppe aus IP-Adresspräfixen darzustellen. So können Sie die Komplexität senken, wenn Sie Sicherheitsregeln erstellen. Hinweis: Sie können keine eigenen Diensttags erstellen, und Sie können auch nicht definieren, welche IP-Adresspräfixe in einem Tag eingeschlossen werden. Microsoft verwaltet sowohl die Adresspräfixe als auch die Diensttags. |

| Bedrohungsanalyse | Wenn Sie benachrichtigt werden möchten und wenn Datenverkehr von und zu bekannten schädlichen IP-Adressen und Domänen verhindert werden soll, können Sie auf Threat Intelligence basierende Filter für Ihre Firewall aktivieren. Weitere Informationen finden Sie unter Threat Intelligence-gestütztes Filtern für Azure Firewall. Hinweis: Microsoft bietet über den Threat Intelligence-Feed von Microsoft Details zu möglicherweise schädlichen IP-Adressen und Domänen. |

| SNAT-Unterstützung für ausgehenden Datenverkehr | Azure Firewall übersetzt alle ausgehenden IP-Adressen für Datenverkehr in virtuellen Netzwerken in die öffentliche IP-Adresse von Azure Firewall. Diese Übersetzung wird als SNAT (Source Network Address Translation) bezeichnet. Sie können Datenverkehr ermitteln und zulassen, der aus dem virtuellen Netzwerk Ihrer Organisation stammt und an Internetziele gerichtet ist. Wenn Ihre Organisation einen öffentlichen IP-Adressbereich für private Netzwerke verwendet, leitet Azure Firewall den Datenverkehr per SNAT an eine der privaten IP-Adressen der Firewall in AzureFirewallSubnet weiter. Sie können Azure Firewall auch so konfigurieren, dass keine SNAT für Ihren öffentlichen IP-Adressbereich durchgeführt wird. Weitere Informationen finden Sie unter Azure Firewall – Private SNAT-IP-Adressbereiche. Hinweis: Azure Firewall führt keine SNAT durch, wenn es sich bei der Ziel-IP-Adresse um einen privaten IP-Bereich handelt, der im IANA-Request für Kommentar 1918 definiert ist. |

| DNAT-Unterstützung für eingehenden Datenverkehr | Azure Firewall verwendet DNAT (Destination Network Address Translation), um sämtlichen eingehenden Netzwerkdatenverkehr im Internet zu übersetzen, der für die öffentliche IP-Adresse Ihrer Firewall eintrifft. Azure Firewall filtert Netzwerkdatenverkehr in die privaten IP-Adressen in den virtuellen Netzwerken Ihrer Organisation. |

| Mehrere öffentliche IP-Adressen | Sie können Ihrer Azure Firewall-Instanz bis zu 250 öffentliche IP-Adressen zuordnen. |

| Azure Monitor-Protokollierung | Alle Azure Firewall-Ereignisse sind mit Azure Monitor integriert, sodass Sie Protokolle in einem Speicherkonto archivieren sowie Ereignisse an Ihren Event Hub streamen oder an Azure Monitor-Protokolle senden können. Weitere Informationen finden Sie im Tutorial: Überwachen von Azure Firewall-Protokollen und -Metriken. |

| Tunnelerzwingung | Sie können Azure Firewall so konfigurieren, dass der gesamte eingehende Internetdatenverkehr an einen designierten nächsten Hop weitergeleitet wird, z. B. eine lokale Edgefirewall oder ein anderes virtuelles Netzwerkgerät (Network Virtual Appliance, NVA). Weitere Informationen finden Sie unter Azure Firewall-Tunnelerzwingung. |

| Zertifizierungen | Azure Firewall ist mit PCI (Payment Card Industry), SOC (Service Organization Controls), ISO (International Organization for Standardization) und ICSA Labs konform. |

Hinweis

In den FAQ zu Azure Firewall erhalten Sie weitere Informationen zu Azure Firewall.

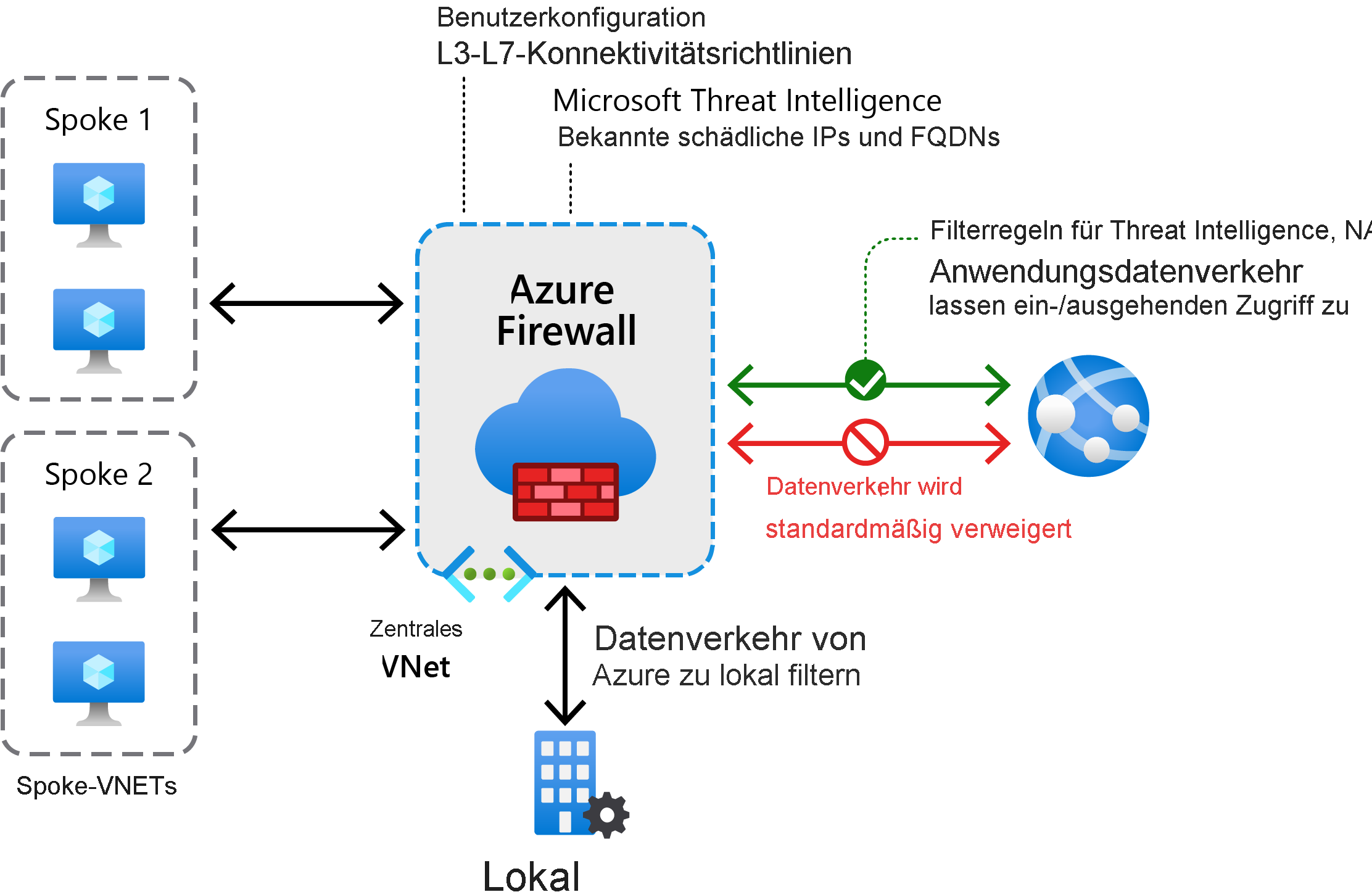

Typisches Bereitstellungsmodell

Sie können Azure Firewall in jedem virtuellen Netzwerk bereitstellen. Die meisten Azure-Abonnenten stellen Azure Firewall in einem Hub-and-Spoke-Modell bereit. Das zentrale virtuelle Netzwerk, der Hub, hostet die Firewall. Weitere virtuelle Netzwerke, die Spokes, können als Peers für das virtuelle Netzwerk der Hubfirewall festgelegt werden.

Tipp

Das Hub-and-Spoke-Modell ermöglicht es Administratoren, mehrere virtuelle Spoke-Netzwerke zentral zu steuern, auch mit mehreren Abonnements.

Hinweis

Die beste Leistung erzielen Sie, wenn Sie eine Firewall pro Region bereitstellen.

Steuern des ausgehenden Netzwerkzugriffs

Das Verwalten und Steuern des ausgehenden Netzwerkzugriffs ist ein entscheidender Bestandteil des Netzwerksicherheitsplans einer Organisation. Wenn Sie eines der folgenden Ziele haben, sollte ausgehender Datenverkehr verwaltet werden:

- Einschränken des Zugriffs auf Websites

- Einschränken von ausgehenden IP-Adressen und Ports, auf die Ihre Benutzer zugreifen können

Sie können Azure Firewall verwenden, um ausgehenden Netzwerkzugriff in einem Azure-Subnetz zu steuern. Mit Azure Firewall können Sie Folgendes konfigurieren:

- Anwendungsregeln, die FQDNs definieren, auf die Ihre Benutzer von einem Subnetz zugreifen können

- Netzwerkregeln, die die Quell-IP-Adresse, das Protokoll, den Zielport und die Ziel-IP-Adresse definieren.

Hinweis

Die Regeln, die Sie konfigurieren, gelten für Netzwerkdatenverkehr, wenn Sie Ihren Netzwerkdatenverkehr an die Firewall als Standardgateway für das Subnetz weiterleiten.

Steuern des eingehenden Netzwerkzugriffs

Sie können NAT-Regeln (Netzwerkadressenübersetzung) verwenden, um eingehenden Netzwerkzugriff mit Azure Firewall zu verwalten. Sie können insbesondere die DNAT in Azure Firewall konfigurieren, um eingehenden Internetdatenverkehr an Ihre Subnetze zu übersetzen und zu filtern.

Wenn Sie DNAT konfigurieren, ist die Aktion für die NAT-Regelsammlung auf DNAT festgelegt. Jede Regel in der NAT-Regelsammlung kann dann verwendet werden, um die öffentliche IP-Adresse und den Port Ihrer Firewall in eine private IP-Adresse und den zugehörigen Port zu übersetzen.

Mit DNAT-Regeln wird implizit eine entsprechende Netzwerkregel hinzugefügt, um den übersetzten Datenverkehr zuzulassen. Sie können dieses Verhalten außer Kraft setzen, indem Sie explizit eine Netzwerkregelsammlung mit Ablehnungsregeln hinzufügen, die für den übersetzten Datenverkehr geeignet sind.

Hinweis

Wenn Sie einen Azure-Testmandanten haben und Azure Firewall testen möchten, sollten Sie sich die folgende Labübung ansehen: Erstellen einer Azure Firewall-Testumgebung.

Achtung

Mit Azure Firewall gibt es mehrere bekannte Probleme. Weitere Informationen zu diesen Problemen finden Sie unter Bekannte Probleme.

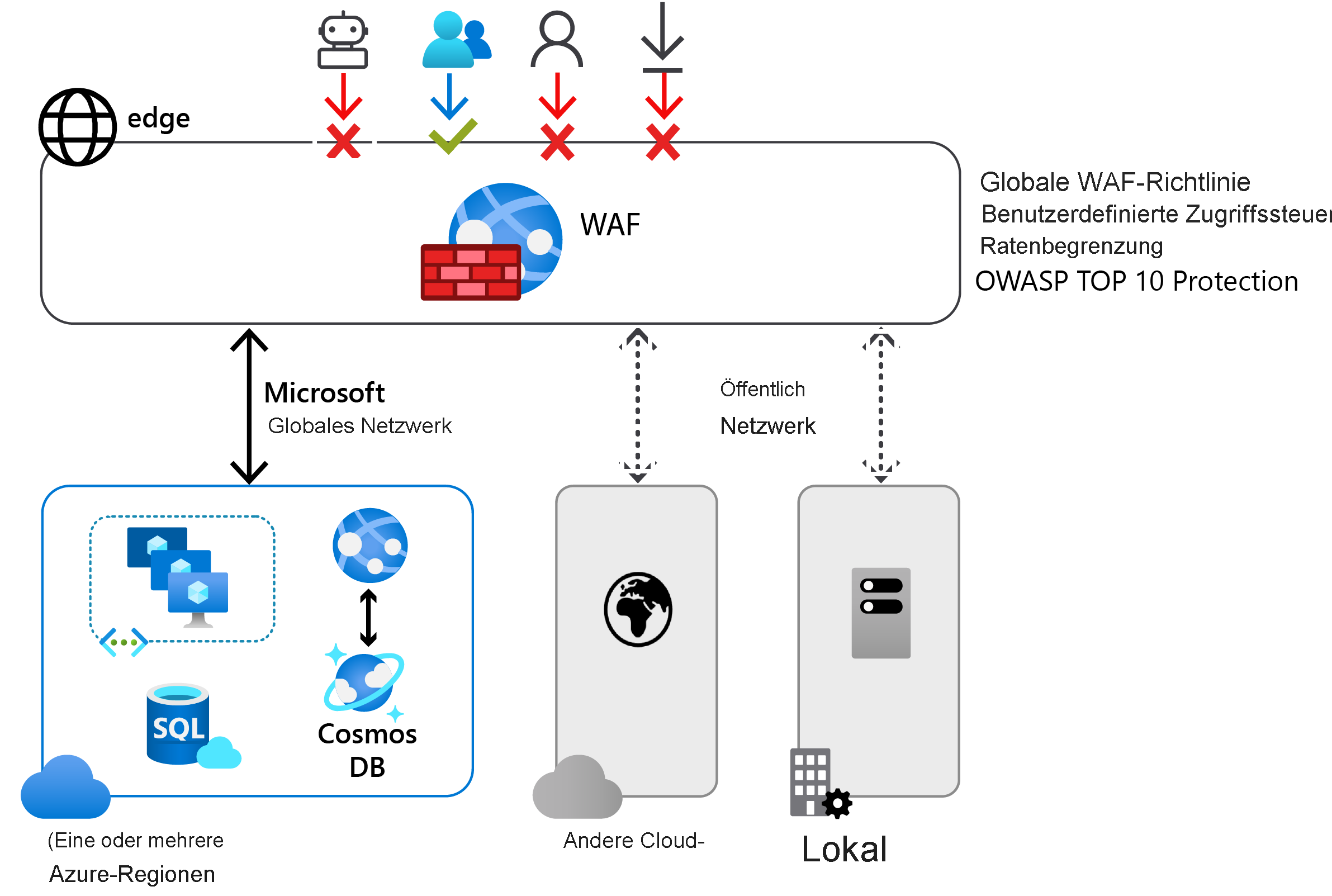

Was ist die Azure Web Application Firewall?

Webanwendungen sind regelmäßig Ziel von Angriffen, die versuchen, häufig auftretende Netzwerkschwachstellen auszunutzen. Beispielsweise Einschleusung von SQL-Befehlen und Cross-Site Scripting gehören zu den häufigsten Angriffen.

Azure Web Application Firewall bietet zentralisierten Schutz Ihrer Webanwendungen vor häufigen Exploits und Sicherheitsrisiken.

Eine zentralisierte Web Application Firewall hilft Ihnen bei der Vereinfachung der Sicherheitsverwaltung. Außerdem kann besserer Schutz vor Bedrohungen und Angriffen geboten werden.

Mit einer Web Application Firewall-Lösung können Sie schneller auf ein Sicherheitsrisiko reagieren, da eine bekannte Schwachstelle an einem zentralen Ort gepatcht wird, statt jede einzelne Webanwendung separat zu sichern.

Azure Web Application Firewall kann mit Folgendem bereitgestellt werden:

- Azure Application Gateway

- Azure Front Door

- Azure Content Delivery Network-Dienst von Microsoft