Erfassen von Netzwerkdatenverkehr mit Network Watcher

Während der Planung der Migration von Contoso zu Microsoft Azure bewerten Sie fortlaufend Netzwerksicherheitsfeatures, mit denen Netzwerkdatenverkehr verwaltet werden kann. Damit Daten für den Netzwerkdatenverkehr des Unternehmens erfasst werden können, implementieren Sie Azure Network Watcher.

Was ist Azure Network Watcher?

Azure Network Watcher kann die folgenden Aufgaben durchführen:

- Überwachung

- Diagnose

- Überprüfen von Metriken

- Verwalten von Protokollen

Überwachung

Überwachen der Kommunikation zwischen einer VM und einem Endpunkt

Sie können Azure Network Watcher für die Überwachung der Kommunikation zwischen VMs und Endpunkten verwenden.

Hinweis

Endpunkte können eine andere VM, ein FQDN, ein URI oder eine IPv4-Adresse sein.

Azure Network Watcher verwendet das Verbindungsmonitorfeature, um diese Überwachung durchzuführen. Die Funktion „Verbindungsmonitor“ überwacht die Kommunikation in regelmäßigen Intervallen und benachrichtigt Sie über die Aktionen in der folgenden Tabelle.

| Benachrichtigung | Erklärung |

|---|---|

| Reachability | Wenn ein Endpunkt nicht erreichbar ist, können Sie über ein Verbindungstroubleshooting die Ursachen ermitteln. Mögliche Ursachen sind die folgenden: ein Namensauflösungsproblem für den DNS-Name (Domain Name System), die CPU, der Arbeitsspeicher oder die Firewall im Betriebssystem einer VM, der Hoptyp einer benutzerdefinierten Route oder eine Sicherheitsregel für die VM oder das Subnetz der ausgehenden Verbindung. |

| Latency | Über den Verbindungsmonitor werden auch die Werte für die minimale, durchschnittliche und maximale Latenz angegeben, die im Laufe der Zeit ermittelt wurde. Nachdem der Verbindungsmonitor die Latenz für eine Verbindung ermittelt hat, stellen Sie möglicherweise fest, dass Sie die Latenz senken können, indem Sie Ihre Azure-Ressourcen in andere Azure-Regionen verschieben. |

| Änderungen an der Netzwerktopologie | Eine Änderung an der Netzwerktopologie kann auftreten, wenn Sie eine Webserver-VM nutzen, die mit einer Datenbankserver-VM kommuniziert, und ein anderer Administrator in Ihrer Organisation eine Netzwerksicherheitsregel auf den Webserver anwendet, ohne dass Sie dies wissen. |

Weitere Informationen zum Verbindungsmonitor finden Sie unter Tutorial: Überwachen der Netzwerkkommunikation zwischen zwei virtuellen Computern über das Azure-Portal.

Der Netzwerkleistungsmonitor ist eine cloudbasierte hybride Netzwerküberwachungslösung, mit der Sie die Netzwerkleistung zwischen verschiedenen Punkten in Ihrer Netzwerkinfrastruktur überwachen können. Zudem können Sie die Netzwerkkonnektivität mit Dienst- und Anwendungsendpunkten und die Leistung von Azure ExpressRoute überwachen.

Der Netzwerkleistungsmonitor bietet die folgenden Funktionen:

- Erkennen von Netzwerkproblemen, die Sie mit konventionellen Netzwerküberwachungsmethoden nicht ermitteln können, z. B. Routingfehler

- Warnungen und Benachrichtigungen, wenn ein Schwellenwert für Netzwerkverbindungen überschritten wird

- Gewährleistung der rechtzeitigen Erkennung von Leistungsproblemen im Netzwerk und Zuordnung der Ursache des Problems zu einem bestimmten Netzwerksegment oder Gerät

Hinweis

Weitere Informationen zum Netzwerkleistungsmonitor finden Sie unter Netzwerkleistungsmonitor-Lösung in Azure.

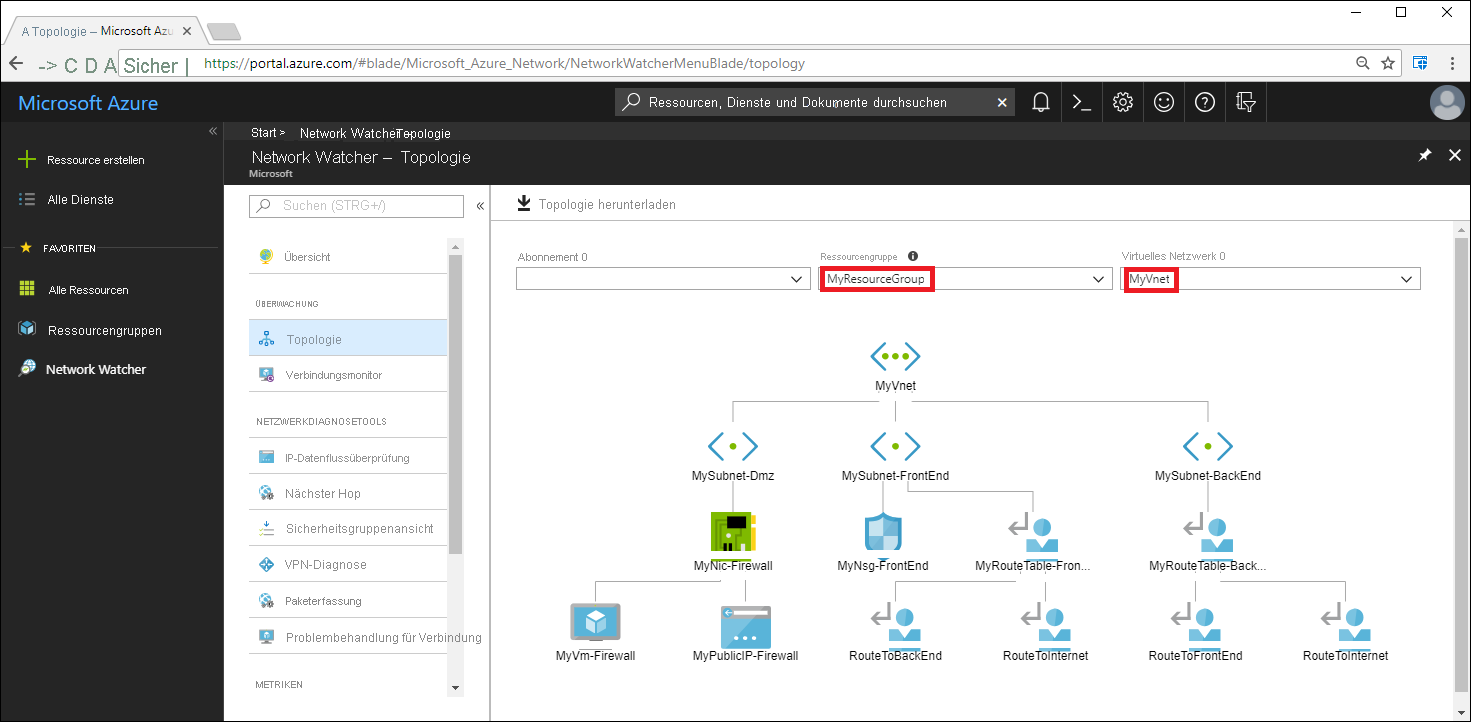

Zugriff auf Ressourcen in einem VNet

Wenn Sie einem VNet Ressourcen hinzufügen, finden Sie es möglicherweise schwieriger, zu verstehen, was Ressourcen in einem VNet sind und wie diese Ressourcen miteinander im Zusammenhang stehen. Die Funktion Netzwerktopologie ermöglicht es Ihnen, ein Schaubild der Ressourcen in einem VNet zu erstellen. Das Schaubild zeigt außerdem die Beziehungen zwischen diesen Ressourcen.

Hinweis

Weitere Informationen zur Überprüfung der Netzwerktopologie finden Sie unter Anzeigen der Topologie eines virtuellen Azure-Netzwerks.

Diagnose

Network Watcher bietet mehrere hilfreiche Diagnosefunktionen, die in der folgenden Tabelle beschrieben werden.

| Diagnoseanforderung | Funktion | BESCHREIBUNG |

|---|---|---|

| Diagnostizieren von Problemen mit der Filterung des Netzwerkdatenverkehrs für eine VM (in ein- und ausgehender Richtung) | IP-Datenflussüberprüfung | Wenn Sie eine VM bereitstellen, wendet Azure mehrere Standardsicherheitsregeln auf die VM an. Später können Sie zusätzliche Regeln erstellen oder die Standardregeln von Azure überschreiben. Wenn eine Sicherheitsregel jedoch fehlerhaft geändert wird, kann eine VM als Konsequenz möglicherweise nicht mehr mit anderen Ressourcen kommunizieren. Sie können die Funktion der IP-Datenflussüberprüfung verwenden, um dieses Problem zu lösen. Definieren Sie zunächst eine Quell- und eine Ziel-IPv4-Adresse und entsprechende Ports und Protokolle (TCP (Transmission Control-Protokoll) oder UDP (User Datagram-Protokoll)) sowie eine Richtung für Datenverkehr (eingehend oder ausgehend). Die IP-Datenflussüberprüfung testest dann die konfigurierte Kommunikation und benachrichtigt Sie, ob die Verbindung erfolgreich ist oder nicht. Wenn für Kommunikationen ein Fehler auftritt, kann die IP-Datenflussüberprüfung Sie benachrichtigen, welche Sicherheitsregel die ausgewählte Kommunikation zugelassen (oder verweigert) hat, sodass Sie das Problem lösen können. |

| Diagnostizieren von Problemen mit dem Netzwerkrouting über eine VM | Funktion „Nächster Hop“ | Wenn Sie ein VNet erstellen, erstellt Azure mehrere Standardrouten für ausgehenden Datenverkehr. Der ausgehende Datenverkehr von allen Ressourcen in einem VNet wird basierend auf den Standardrouten von Azure weitergeleitet. Später können Sie zusätzliche Routen erstellen oder die Standardrouten von Azure überschreiben. Wenn eine Route jedoch fehlerhaft geändert wird, kann eine VM als Konsequenz möglicherweise nicht mehr mit anderen Ressourcen kommunizieren. Mit der Funktion Nächster Hop können Sie eine IPv4-Quell- und -Zieladresse angeben. Bei „Nächster Hop“ wird die Kommunikation getestet, und Sie erhalten die Information, welche Art von nächstem Hop zum Weiterleiten des Datenverkehrs verwendet wird. Sie können dann Routen neu konfigurieren, um das Weiterleitungsproblem aufzulösen. |

| Diagnostizieren ausgehender Verbindungen von einer VM | Problembehandlung für Verbindung | Die Funktion „Problembehandlung für Verbindung“ ermöglicht es Ihnen, eine Verbindung zwischen einer VM und anderen Ressourcen zu testen, z. B. eine andere VM, ein FQDN, ein URI (Uniform Resource Identifier) oder eine IPv4-Adresse. Der Test gibt ähnliche Informationen wie der Verbindungsmonitor zurück, der Test wird jedoch für einen Zeitpunkt durchgeführt, anstatt dass ein Zeitraum überwacht wird, wie dies für den Verbindungsmonitor zutrifft. |

| Erfassen von Paketen zu und von einem virtuellen Computer | Funktion „Paketerfassung“ | Die Funktion „Paketerfassung“ nutzt erweiterte Filteroptionen und bietet genau abgestimmte Steuerungsmöglichkeiten. So können Sie Grenzwerte für Zeit und Größe festlegen und so für Flexibilität sorgen. Sie können die Erfassung in einem Azure Storage-Konto, auf einem VM-Datenträger oder auf beidem speichern. Anschließend können Sie die Erfassungsdatei analysieren, indem Sie mehrere Standardanalysetools für die Netzwerkerfassung verwenden. |

| Diagnostizieren von Problemen mit einem Gateway eines virtuellen Azure-Netzwerks und Verbindungen | VPN-Problembehandlung | VNet-Gateways sorgen für Konnektivität zwischen lokalen Ressourcen und Azure-VNets. Die Überwachung dieser Gateways und ihrer Verbindungen ist wichtig, damit die Kommunikation nicht unterbrochen wird. Die Funktion „VPN-Diagnose“ ermöglicht es Ihnen, Gateways und Verbindungen zu diagnostizieren. Per VPN-Diagnose wird die Integrität des Gateways bzw. der Gatewayverbindung diagnostiziert, und Sie werden informiert, ob ein Gateway und Gatewayverbindungen verfügbar sind. Falls das Gateway oder die Verbindung nicht verfügbar sind, teilt die VPN-Diagnose Ihnen den Grund dafür mit, damit Sie das Problem beheben können. |

| Bestimmen der relativen Latenz zwischen Azure-Regionen und ISPs (Internetdienstanbietern) | Relative Latenz | Sie können über Network Watcher Latenzinformationen zwischen Azure-Regionen und für ISPs abfragen. Wenn Ihnen die Latenzen zwischen Azure-Regionen und für ISPs bekannt sind, können Sie Azure-Ressourcen bereitstellen, um die Antwortzeit des Netzwerks zu optimieren. |

| Anzeigen der Sicherheitsregeln für eine Netzwerkschnittstelle | Effektive Sicherheitsregeln | Die geltenden Sicherheitsregeln für eine Netzwerkschnittstelle stellen eine Kombination aller Sicherheitsregeln dar, die auf die Netzwerkschnittstelle und das Subnetz der Netzwerkschnittstelle angewendet werden. Mit der Funktion zum Überprüfen der Sicherheitsgruppen werden alle Sicherheitsregeln, die auf die Netzwerkschnittstelle angewendet werden, das Subnetz, in dem sich die Netzwerkschnittstelle befindet, und die entsprechende Aggregierung angezeigt. Wenn Sie wissen, welche Regeln auf eine Netzwerkschnittstelle angewendet werden, können Sie Regeln hinzufügen, entfernen oder ändern, falls damit Datenverkehr zugelassen oder verweigert wird und Sie dies ändern möchten. |

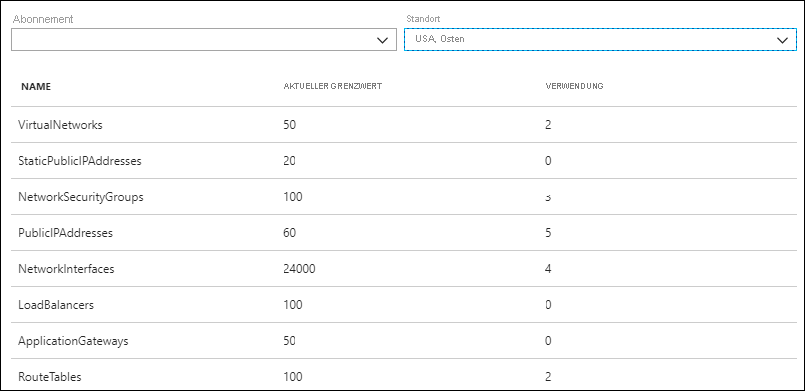

Überprüfen von Metriken

In einem Azure-Abonnement und in einer Azure-Region gibt es Grenzwerte für die Anzahl an Netzwerkressourcen, die Sie erstellen können, und Sie können keine Ressourcen mehr erstellen, wenn Sie diese Grenzwerte erreicht haben. Sie können die Funktion Limit für Netzwerkabonnement nutzen, um eine Zusammenfassung anzuzeigen, wie viele Einheiten der einzelnen Netzwerkressourcen Sie in einem bestimmten Abonnement und in einer bestimmten Region bereitgestellt haben. Sie können auch herausfinden, welche Grenzwerte für eine bestimmte Ressource gelten. Auf dem folgenden Screenshot sehen Sie beispielsweise, dass die Ressource VirtualNetworks ein Limit von 50 aufweist. Die angezeigte Nutzung beträgt 2.

Verwalten von Protokollen

Analysieren des Datenverkehrs für Netzwerksicherheitsgruppen

Wie Sie sich erinnern können, verweigern NSGs den Netzwerkdatenverkehr zu einer Netzwerkschnittstelle auf einer VM oder lassen ihn zu. Mit der Funktion Datenflussprotokoll für NSGs können Sie Informationen zum Datenverkehr erfassen. Sie können die erfassten Protokolle anschließend mit vielen verschiedenen Tools analysieren, z. B. Power BI und der Funktion „Datenverkehrsanalyse“. Sie können die Funktion „NSG-Datenflussprotokoll“ für die Erfassung von Folgendem verwenden:

- Die Quell-IP-Adresse

- Die Ziel-IP-Adresse

- Der IP-Port

- Das Protokoll

- Informationen darüber, ob der Datenverkehr von der NSG verweigert oder zugelassen wurde

Überprüfen der Diagnoseprotokolle für Netzwerkressourcen

Die Funktion Diagnoseprotokolle verfügt über eine Benutzeroberfläche zum Aktivieren und Deaktivieren von Diagnoseprotokollen für alle vorhandenen Netzwerkressourcen, die ein Diagnoseprotokoll generieren. Sie können die Diagnoseprotokollierung für Azure-Netzwerkressourcen unter anderem für Folgendes aktivieren:

- NSGs

- Öffentliche IP-Adressen

- Load Balancer

- VNet-Gateways

- Anwendungsgateways

Sie können Diagnoseprotokolle mithilfe von Tools wie Power BI und Azure Monitor-Protokollen überprüfen.

Erstellen einer Azure Network Watcher-Instanz

Wenn Sie ein VNet in Ihrem Azure-Abonnement erstellen oder aktualisieren, wird Network Watcher automatisch in der Region Ihres VNets aktiviert. Wenn Sie Network Watcher über das Azure-Portal aktivieren, wird als Name der Network Watcher-Instanz automatisch NetworkWatcher_GUID festgelegt. GUID ist dabei eine eindeutige Identität.

Hinweis

Die Network Watcher-Instanz wird automatisch in einer Ressourcengruppe namens NetworkWatcherRG erstellt. Die Ressourcengruppe wird erstellt, wenn sie noch nicht vorhanden ist.