Erstellen sichererer Geräte mit Windows 10 IoT Core

Einführung

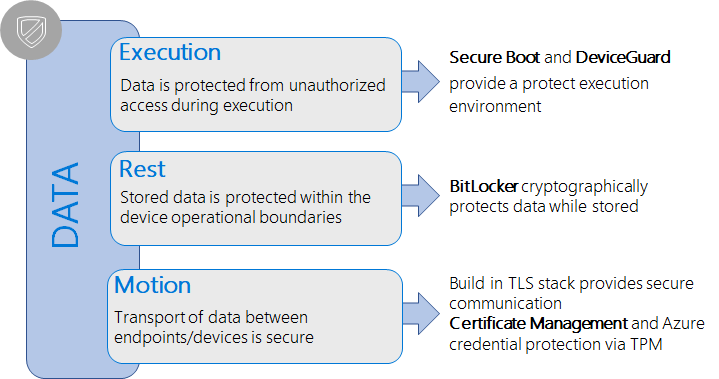

Windows 10 IoT Core bietet starke Sicherheitsfeatures auf Unternehmensniveau, die für kleinere, ressourcenbeschränkte Klassen von IoT-Geräten genutzt werden können. Damit diese Sicherheitsfeatures greifbare Vorteile bieten können, muss die Hardwareplattform auch eine Möglichkeit bieten, sie zu verankern. Dieser Artikel enthält allgemeine Anleitungen für OEM-Gerätehersteller und sicherheitsbewusste Hersteller, die eine geeignete Hardware auswählen und ein sichereres IoT-Gerät an ihre Kunden erstellen, konfigurieren und versenden möchten.

Erstellen eines sichereren IoT-Geräts

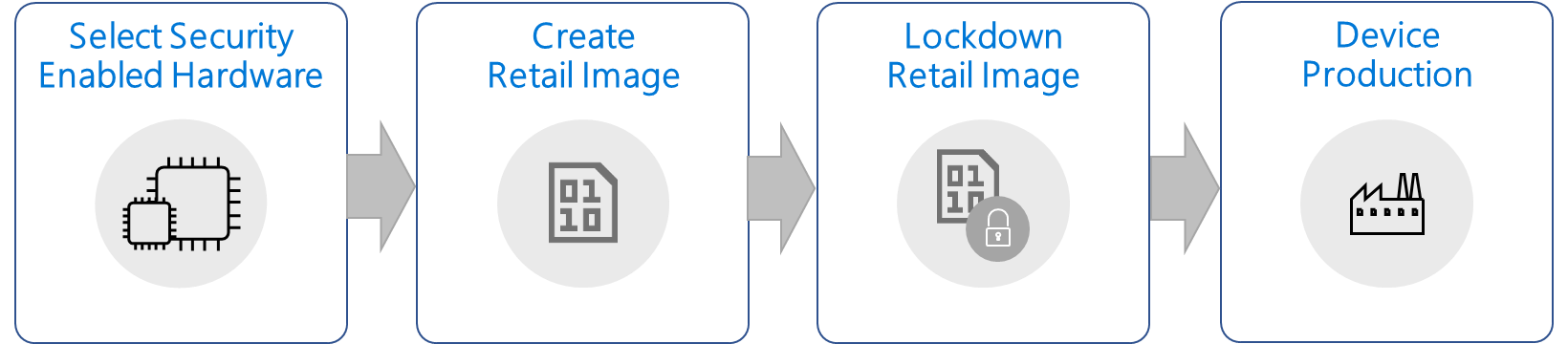

Der Prozess zum Erstellen sichererer IoT-Geräte mit IoT Core umfasst die Auswahl der Hardware zur Unterstützung von Plattformsicherheitsfeatures sowie die Produktion von sicherheitsfähigen IoT-Geräten.

Auswählen von sicherheitsaktivierter Hardware

IoT Core verfügt zwar über Sicherheitsfunktionen, die in die Plattform integriert sind, um Kundendaten zu schützen, ist jedoch auf Hardwaresicherheitsfeatures angewiesen, um diese Funktionen vollständig zu nutzen. Software kann sich nicht selbst schützen, da Arbeitsspeicher manipuliert werden kann und es keinen Vertrauensanker oder unveränderliche Geräteidentität gibt, die allein über Software bereitgestellt werden kann. Es gibt mehrere Möglichkeiten, hardwarebasierte Sicherheit bereitzustellen, z. B. Smartcards, TpMs (Trusted Platform Module) oder sicherheitsrelevante Features, die in das SoC integriert sind.

Weitere Informationen zu unterstützten Hardwareplattformen finden Sie unter SoCs und benutzerdefinierte Boards.

Trusted Platform Module

IoT Core verwendet Trusted Platform Module 2.0 (TPM 2.0) als Hardwaresicherheitsplattform. Es wird empfohlen, dass OEMs eine Hardwareplattform verwenden, die TPM 2.0 bereitstellt, um die IoT Core-Sicherheitsfeatures wie BitLocker, Secure Boot, Azure Credential Storage und andere vollständig zu nutzen. Für Produktionsgeräte gibt es zwei Möglichkeiten, ein TPM zu implementieren: als diskretes TPM (dTPM) oder als Firmware TPM (fTPM). Diskrete TPMs sind von verschiedenen Herstellern wie Infineon, NazionZ und anderen erhältlich. Einige SoC-Hersteller bieten fTPM-Implementierungen als Teil eines Board-Supportpakets (Board Support Package, BSP) an.

Weitere Informationen zu TPMs finden Sie unter TPM–Übersicht und Einrichten eines TPM.

Speicheroptionen

Entwicklungsboards wie der beliebte Raspberry Pi 3 bieten Flexibilität und ermöglichen es Entwicklern, jede Plattform einfach über eine abnehmbare SD-Karte zu starten. Für die meisten IoT-Geräte in der Branche ist diese Flexibilität nicht wünschenswert und kann Geräte zu einem einfachen Ziel für Angriffe machen. Erwägen Sie beim Entwerfen Ihrer Hardware stattdessen die Verwendung eines eMMC-Speichers für Ihre kleineren, kostengünstigen IoT-Geräte. Eingebetteter Speicher macht es deutlich schwieriger, die Inhalte vom Gerät zu trennen und verringert wiederum das Potenzial von Datendiebstahl oder der Einführung von Schadsoftware auf dem Gerät.

Erstellen eines Einzelhandelsimages

Stellen Sie beim Erstellen eines Windows IoT Core-Einzelhandelsimages sicher, dass auf Produktionssystemen keine Entwicklertools vorhanden sind, die Remotezugriff und Debuggen zulassen, da diese Ihr Gerät potenziell für Angriffe öffnen können. Wenn Sie während der Entwicklung Entwicklertools wie windows Device Portal, FTP Server, SSH oder PowerShell in Ihren Images verwenden, stellen Sie sicher, dass Sie Ihre Szenarien auf IoT Core-Einzelhandelsimages testen und überprüfen, die diese Tools nicht enthalten.

Benutzerkonten

Die meisten Benutzer sind mit der Idee vertraut, Geräte wie PCs und Telefone zu übernehmen: die Idee, ein Gerät beim Entpacken zu personalisieren und Anmeldeinformationen für den Zugriff auf das Gerät einzurichten. Im Gegensatz zu Consumer-PCs und -Telefonen sind IoT-Geräte nicht als universelle Computergeräte vorgesehen. Stattdessen handelt es sich in der Regel um Einzel-App-Geräte mit festen Zwecken. Obwohl Windows die Idee von Geräteadministratoren unterstützt, die während eines Entwicklungszyklus eine Remoteverbindung mit Geräten herstellen können, kann eine solche Unterstützung auf Branchen-IoT-Geräten eine Bedrohung darstellen, insbesondere wenn schwache Kennwörter verwendet werden. Im Allgemeinen wird empfohlen, keine Standardkonten oder Kennwörter auf IoT Core-Geräten zu erstellen.

Sperren eines Einzelhandelsimages

Auf Universellen Computing-Geräten, z. B. PCs, können Benutzer Anwendungen installieren und Einstellungen ändern, auch für Sicherheitsfeatures, um sicherzustellen, dass das Gerät ihren Anforderungen am besten entspricht. Die Mehrheit der IoT-Geräte sind Geräte mit festen Funktionen, die ihren Zweck im Laufe der Gerätelebensdauer nicht ändern. Sie erhalten Softwareupdates oder aktivieren Funktionsupdates innerhalb ihrer Betriebsgrenzen, z. B. eine verbesserte Ui- oder Temperaturregelung für ein intelligentes Thermostat. Diese Informationen können verwendet werden, um ein IoT-Gerät vollständig zu sperren, indem nur die Ausführung von bekanntem und vertrauenswürdigem Code zugelassen wird. Device Guard auf Windows 10 IoT Core kann ioT-Geräte schützen, indem sichergestellt wird, dass unbekannter oder nicht vertrauenswürdiger ausführbarer Code auf gesperrten Geräten nicht ausgeführt werden kann.

Microsoft stellt das schlüsselfertige Sicherheitspaket bereit, um die Aktivierung wichtiger Sicherheitsfeatures auf IoT Core-Geräten zu erleichtern. Dadurch können Geräteentwickler vollständig gesperrte IoT-Geräte erstellen. Das Paket hilft bei:

- Bereitstellen von Schlüsseln für sicheren Start und Aktivieren des Features auf unterstützten IoT-Plattformen

- Einrichten und Konfigurieren der Geräteverschlüsselung mithilfe von BitLocker.

- Initiieren der Gerätesperre, um nur die Ausführung signierter Anwendungen und Treiber zuzulassen.

Eine schrittweise Anleitung wird im Abschnitt Aktivieren von Secure Boot, BitLocker und Device Guard beschrieben.

Geräteproduktion

Nachdem das Lockdownimage überprüft wurde, kann es für die Fertigung verwendet werden. Weitere Informationen finden Sie unter IoT Core-Fertigung.