Entwicklerhandbuch für Windows Information Protection (WIP)

Eine optimierte App unterscheidet zwischen Firmen- oder persönlichen Daten und weiß, welche sie schützen soll, basierend auf Windows Information Protection (WIP)-Richtlinien, die vom Administrator definiert werden.

In diesem Handbuch zeigen wir Ihnen, wie eine erstellt wird. Wenn Sie fertig sind, werden Richtlinienadministratoren Ihrer App vertrauen, Daten für ihre Organisation zu verwenden. Und Mitarbeiter schätzen es, dass ihre persönlichen Daten auf den Geräten unangetastet bleiben, auch wenn sie die Registrierung des Geräts in der mobilen Geräteverwaltung (Mobile Device Management, MDM) aufheben oder das Unternehmen ganz verlassen.

Hinweis Dieser Leitfaden hilft Ihnen, eine UWP-App aufzuklären. Wenn Sie eine C++-Windows-Desktop-App aufklären möchten, lesen Sie windows Information Protection (WIP)-Entwicklerhandbuch (C++).

Weitere Informationen zu WIP und optimierten Apps hier: Windows Information Protection (WIP).

Ein vollständiges Beispiel finden Sie hier.

Wenn Sie bereit sind, die einzelnen Aufgaben durchzugehen, lassen Sie uns starten.

Sammeln Sie zuerst die gewünschten Informationen.

Sie benötigen Folgendes:

Ein virtueller Testcomputer (VM), auf dem Windows 10, Version 1607 oder höher ausgeführt wird. Sie debuggen Ihre App unter Verwendung dieses virtuellen Testcomputers.

Ein Entwicklungscomputer, auf dem Windows 10, Version 1607 oder höher ausgeführt wird. Dies kann Ihr virtueller Testcomputer sein, wenn Visual Studio darauf installiert ist.

Richten Sie Ihre Entwicklungsumgebung ein.

Sie führen folgende Schritte aus:

Installieren des WIP-Setup-Entwickler-Assistenten auf Ihrer Test-VM

Erstellen einer Schutzrichtlinie mithilfe des WIP-Setup-Entwickler-Assistenten

Installieren Sie den WIP Setup Developer Assistant auf dem virtuellen Testcomputer.

Verwenden Sie dieses Tool, um eine Windows Information Protection-Richtlinie auf Ihrem virtuellen Testcomputer einzurichten.

Laden Sie das Tool hier herunter: WIP Setup Developer Assistant.

Erstellen einer Schutzrichtlinie

Definieren Sie die Richtlinie, indem Sie in jedem Abschnitt des WIP Setup Developer Assistant Informationen eingeben. Um mehr über die Verwendung der einzelnen Einstellungen zu erfahren, wählen Sie das daneben angezeigte Hilfesymbol aus.

Allgemeine Informationen zur Verwendung dieses Tools finden Sie im Abschnitt „Versionshinweise“ auf der Downloadseite der App.

Richten Sie ein Visual Studio-Projekt ein.

Öffnen Sie das Projekt auf Ihrem Entwicklungscomputer.

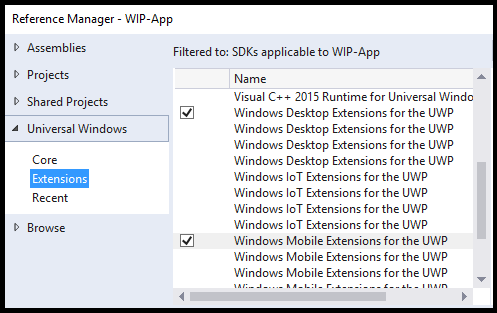

Fügen Sie einen Verweis auf die Desktop- und Mobilerweiterungen für die Universelle Windows-Plattform (UWP) hinzu.

Fügen Sie ihrer Paketmanifestdatei diese Funktion hinzu:

<rescap:Capability Name="enterpriseDataPolicy"/>Optionale Info: Das Präfix „Rescap“ bedeutet eingeschränkte Funktion. Siehe Spezielle und eingeschränkte Funktionen.

Fügen Sie diesen Namespace der Paketmanifestdatei hinzu:

xmlns:rescap="http://schemas.microsoft.com/appx/manifest/foundation/windows10/restrictedcapabilities"Fügen Sie das Namespacepräfix dem

<ignorableNamespaces>-Element der Paketmanifestdatei hinzu.<IgnorableNamespaces="uap mp rescap">Auf diese Weise ignoriert Windows die

enterpriseDataPolicy-Funktion, wenn Ihre App auf einer Version des Windows-Betriebssystems ausgeführt wird, die eingeschränkte Funktionen nicht unterstützt.

Richten Sie das Remotedebuggen ein.

Installieren Sie Visual Studio-Remotetools auf Ihrem virtuellen Testcomputer nur dann, wenn Sie Ihre App auf einem anderem Computer als einem virtuellen Computer entwickeln. Starten Sie den Remotedebugger auf dem Entwicklungscomputer, und überprüfen Sie, ob Ihre App auf dem virtuellen Testcomputer ausgeführt wird.

Siehe Anweisungen zu Remote-PCs.

Fügen Sie diese Namespaces zu Ihren Codedateien hinzu.

Fügen Sie diese using-Anweisungen am Anfang Ihrer Codedateien ein (Verwenden Sie Codeausschnitte aus diesem Handbuch):

using System;

using System.Collections.Generic;

using System.Linq;

using System.Text;

using System.Threading.Tasks;

using Windows.Security.EnterpriseData;

using Windows.Web.Http;

using Windows.Storage.Streams;

using Windows.ApplicationModel.DataTransfer;

using Windows.UI.Xaml.Controls;

using Windows.UI.Xaml;

using Windows.ApplicationModel.Activation;

using Windows.Web.Http.Filters;

using Windows.Storage;

using Windows.Data.Xml.Dom;

using Windows.Foundation.Metadata;

using Windows.Web.Http.Headers;

Bestimmen, ob WIP-APIs in Ihrer App verwendet werden sollen

Stellen Sie sicher, dass das Betriebssystem, auf dem Ihre App ausgeführt wird, WIP unterstützt und WIP auf dem Gerät aktiviert ist.

bool use_WIP_APIs = false;

if ((ApiInformation.IsApiContractPresent

("Windows.Security.EnterpriseData.EnterpriseDataContract", 3)

&& ProtectionPolicyManager.IsProtectionEnabled))

{

use_WIP_APIs = true;

}

else

{

use_WIP_APIs = false;

}

Rufen Sie keine WIP-APIs auf, wenn das Betriebssystem WIP nicht unterstützt oder WIP auf dem Gerät nicht aktiviert ist.

Lesen von Unternehmensdaten

Um geschützte Dateien, Netzwerkendpunkte, Zwischenablagedaten und Daten zu lesen, die Sie aus einem Freigabevertrag akzeptieren, muss Ihre App Zugriff anfordern.

Windows Information Protection erteilt Ihrer App die Berechtigung, wenn Ihre App in der Liste der zulässigen Schutzrichtlinien aufgeführt ist.

In diesem Abschnitt:

- Lesen von Daten aus einer Datei

- Lesen Sie Daten von einem Netzwerkendpunkt aus

- Daten aus der Zwischenablage lesen

- Lesen von Daten aus einem Freigabe-Vertrag

Lesen von Daten aus einer Datei

Schritt 1: Dateihandle herunterladen

Windows.Storage.StorageFolder storageFolder =

Windows.Storage.ApplicationData.Current.LocalFolder;

Windows.Storage.StorageFile file =

await storageFolder.GetFileAsync(fileName);

Schritt 2: Stellen Sie fest, ob Ihre App die Datei öffnen kann

Rufen Sie FileProtectionManager.GetProtectionInfoAsync auf, um zu ermitteln, ob Ihre App die Datei öffnen kann.

FileProtectionInfo protectionInfo = await FileProtectionManager.GetProtectionInfoAsync(file);

if ((protectionInfo.Status != FileProtectionStatus.Protected &&

protectionInfo.Status != FileProtectionStatus.Unprotected))

{

return false;

}

else if (protectionInfo.Status == FileProtectionStatus.Revoked)

{

// Code goes here to handle this situation. Perhaps, show UI

// saying that the user's data has been revoked.

}

Ein FileProtectionStatus-Wert von Protected bedeutet, dass die Datei geschützt ist und Ihre App sie öffnen kann, da Ihre App in der Liste der zulässigen Richtlinien aufgeführt ist.

Ein FileProtectionStatus-Wert von UnProtected bedeutet, dass die Datei nicht geschützt ist und Ihre App die Datei öffnen kann, auch wenn Ihre App nicht in der Liste der zulässigen Richtlinien aufgeführt ist.

APIs

FileProtectionManager.GetProtectionInfoAsync

FileProtectionInfo

FileProtectionStatus

ProtectionPolicyManager.IsIdentityManaged

Schritt 3: Lesen Sie die Datei in einen Datenstrom oder Puffer ein

Lesen Sie die Datei in einen Datenstrom

var stream = await file.OpenAsync(Windows.Storage.FileAccessMode.ReadWrite);

Lesen Sie die Datei in einen Puffer

var buffer = await Windows.Storage.FileIO.ReadBufferAsync(file);

Lesen Sie Daten von einem Netzwerkendpunkt aus

Erstellen Sie einen geschützten Threadkontext zum Lesen aus einem Unternehmens-Endpunkt.

Schritt 1: Abrufen der Identität des Netzwerkendpunktes

Uri resourceURI = new Uri("http://contoso.com/stockData.xml");

Windows.Networking.HostName hostName =

new Windows.Networking.HostName(resourceURI.Host);

string identity = await ProtectionPolicyManager.

GetPrimaryManagedIdentityForNetworkEndpointAsync(hostName);

Wenn der Endpunkt nicht mithilfe der Gruppenrichtlinie verwaltet wird, erhalten Sie einen leeren String zurück.

APIs

ProtectionPolicyManager.GetPrimaryManagedIdentityForNetworkEndpointAsync

Schritt 2: Erstellen eines geschützten Threadkontexts

Wenn der Endpunkt durch die Richtlinie verwaltet wird, erstellen Sie einen geschützten Threadkontext. Dadurch werden alle Netzwerkverbindungen markiert, die mit dieser Identität auf demselben Thread hergestellt werden.

Sie erhalten auch Zugriff auf Unternehmensnetzwerkressourcen, die von dieser Richtlinie verwaltet werden.

if (!string.IsNullOrEmpty(identity))

{

using (ThreadNetworkContext threadNetworkContext =

ProtectionPolicyManager.CreateCurrentThreadNetworkContext(identity))

{

return await GetDataFromNetworkRedirectHelperMethod(resourceURI);

}

}

else

{

return await GetDataFromNetworkRedirectHelperMethod(resourceURI);

}

Dieses Beispiel umschließt Socket-Aufrufe in einem using-Block. Wenn Sie dies nicht tun, stellen Sie sicher, dass Sie den Threadkontext schließen, nachdem Sie die Ressource abgerufen haben. Siehe ThreadNetworkContext.Close.

Erstellen Sie keine persönlichen Dateien auf geschützten Threads, da diese Dateien automatisch verschlüsselt werden.

Die ProtectionPolicyManager.CreateCurrentThreadNetworkContext-Methode gibt ein ThreadNetworkContext-Objekt zurück, unabhängig davon, ob der Endpunkt durch die Richtlinie verwaltet wird. Wenn Ihre App persönliche und Unternehmensressourcen behandelt, rufen Sie ProtectionPolicyManager.CreateCurrentThreadNetworkContext für alle Identitäten auf. Nachdem Sie die Ressource erhalten haben, geben Sie den ThreadNetworkContext frei, um jedes Identitätstag des aktuellen Threads zu deaktivieren.

APIs

ProtectionPolicyManager.GetForCurrentView

ProtectionPolicyManager.Identity

ProtectionPolicyManager.CreateCurrentThreadNetworkContext

Schritt 3: Lesen Sie die Ressource in einen Puffer

private static async Task<IBuffer> GetDataFromNetworkHelperMethod(Uri resourceURI)

{

HttpClient client;

client = new HttpClient();

try { return await client.GetBufferAsync(resourceURI); }

catch (Exception) { return null; }

}

(Optional) Verwenden eines Headertokens anstelle eines geschützten Threadkontexts

public static async Task<IBuffer> GetDataFromNetworkbyUsingHeader(Uri resourceURI)

{

HttpClient client;

Windows.Networking.HostName hostName =

new Windows.Networking.HostName(resourceURI.Host);

string identity = await ProtectionPolicyManager.

GetPrimaryManagedIdentityForNetworkEndpointAsync(hostName);

if (!string.IsNullOrEmpty(identity))

{

client = new HttpClient();

HttpRequestHeaderCollection headerCollection = client.DefaultRequestHeaders;

headerCollection.Add("X-MS-Windows-HttpClient-EnterpriseId", identity);

return await GetDataFromNetworkbyUsingHeaderHelperMethod(client, resourceURI);

}

else

{

client = new HttpClient();

return await GetDataFromNetworkbyUsingHeaderHelperMethod(client, resourceURI);

}

}

private static async Task<IBuffer> GetDataFromNetworkbyUsingHeaderHelperMethod(HttpClient client, Uri resourceURI)

{

try { return await client.GetBufferAsync(resourceURI); }

catch (Exception) { return null; }

}

Handle-Seite leitet weiter

In einigen Fällen leitet ein Webserver Datenverkehr auf eine aktuellere Version einer Ressource weiter.

Um damit umzugehen, stellen Sie Anfragen, bis der Antwortstatus Ihrer Anfrage den Wert OK hat.

Verwenden Sie dann den URI der Antwort, um die Identität des Endpunkts abzurufen. Hier ist eine Möglichkeit, dies zu tun:

private static async Task<IBuffer> GetDataFromNetworkRedirectHelperMethod(Uri resourceURI)

{

HttpClient client = null;

HttpBaseProtocolFilter filter = new HttpBaseProtocolFilter();

filter.AllowAutoRedirect = false;

client = new HttpClient(filter);

HttpResponseMessage response = null;

HttpRequestMessage message = new HttpRequestMessage(HttpMethod.Get, resourceURI);

response = await client.SendRequestAsync(message);

if (response.StatusCode == HttpStatusCode.MultipleChoices ||

response.StatusCode == HttpStatusCode.MovedPermanently ||

response.StatusCode == HttpStatusCode.Found ||

response.StatusCode == HttpStatusCode.SeeOther ||

response.StatusCode == HttpStatusCode.NotModified ||

response.StatusCode == HttpStatusCode.UseProxy ||

response.StatusCode == HttpStatusCode.TemporaryRedirect ||

response.StatusCode == HttpStatusCode.PermanentRedirect)

{

message = new HttpRequestMessage(HttpMethod.Get, message.RequestUri);

response = await client.SendRequestAsync(message);

try { return await response.Content.ReadAsBufferAsync(); }

catch (Exception) { return null; }

}

else

{

try { return await response.Content.ReadAsBufferAsync(); }

catch (Exception) { return null; }

}

}

APIs

ProtectionPolicyManager.GetPrimaryManagedIdentityForNetworkEndpointAsync

ProtectionPolicyManager.CreateCurrentThreadNetworkContext

ProtectionPolicyManager.GetForCurrentView

ProtectionPolicyManager.Identity

Daten aus der Zwischenablage lesen

Erhalten Sie die Berechtigung zum Verwenden von Daten aus der Zwischenablage

Zum Abrufen von Daten aus der Zwischenablage bitten Sie Windows um Erlaubnis. Verwenden Sie dazu DataPackageView.RequestAccessAsync .

public static async Task PasteText(TextBox textBox)

{

DataPackageView dataPackageView = Clipboard.GetContent();

if (dataPackageView.Contains(StandardDataFormats.Text))

{

ProtectionPolicyEvaluationResult result = await dataPackageView.RequestAccessAsync();

if (result == ProtectionPolicyEvaluationResult..Allowed)

{

string contentsOfClipboard = await dataPackageView.GetTextAsync();

textBox.Text = contentsOfClipboard;

}

}

}

Ausblenden oder Deaktivieren von Features, die Daten aus der Zwischenablage verwenden

Ermitteln Sie, ob die aktuelle Ansicht über die Berechtigung zum Abrufen von Daten, die sich in der Zwischenablage befinden, verfügt.

Wenn dies nicht der Fall ist, können Sie Steuerelemente, mit denen Benutzer Informationen aus der Zwischenablage einsetzen oder den Inhalt in der Vorschau anzeigen, deaktivieren oder ausblenden.

private bool IsClipboardAllowedAsync()

{

ProtectionPolicyEvaluationResult protectionPolicyEvaluationResult = ProtectionPolicyEvaluationResult.Blocked;

DataPackageView dataPackageView = Clipboard.GetContent();

if (dataPackageView.Contains(StandardDataFormats.Text))

protectionPolicyEvaluationResult =

ProtectionPolicyManager.CheckAccess(dataPackageView.Properties.EnterpriseId,

ProtectionPolicyManager.GetForCurrentView().Identity);

return (protectionPolicyEvaluationResult == ProtectionPolicyEvaluationResult.Allowed |

protectionPolicyEvaluationResult == ProtectionPolicyEvaluationResult.ConsentRequired);

}

APIs

ProtectionPolicyEvaluationResult

ProtectionPolicyManager.GetForCurrentView

ProtectionPolicyManager.Identity

Verhindern Sie, dass Benutzer mit einem Dialogfeld zur Zustimmung aufgefordert werden

Ein neues Dokument ist nicht persönlich oder Unternehmen. Es ist einfach neu. Wenn ein Benutzer Unternehmensdaten in die Datei einsetzt, setzt Windows Richtlinien durch und der Benutzer wird aufgefordert, einem Dialogfeld zuzustimmen. Dieser Code verhindert, dass dies geschieht. Es geht bei dieser Aufgabe nicht darum, Daten zu schützen. Es geht mehr darum, Benutzer davon abzuhalten, Dialogfelder zur Zustimmung zu sehen – in Fällen, in denen Ihre App ein völlig neues Element erstellt hat.

private async void PasteText(bool isNewEmptyDocument)

{

DataPackageView dataPackageView = Clipboard.GetContent();

if (dataPackageView.Contains(StandardDataFormats.Text))

{

if (!string.IsNullOrEmpty(dataPackageView.Properties.EnterpriseId))

{

if (isNewEmptyDocument)

{

ProtectionPolicyManager.TryApplyProcessUIPolicy(dataPackageView.Properties.EnterpriseId);

string contentsOfClipboard = contentsOfClipboard = await dataPackageView.GetTextAsync();

// add this string to the new item or document here.

}

else

{

ProtectionPolicyEvaluationResult result = await dataPackageView.RequestAccessAsync();

if (result == ProtectionPolicyEvaluationResult.Allowed)

{

string contentsOfClipboard = contentsOfClipboard = await dataPackageView.GetTextAsync();

// add this string to the new item or document here.

}

}

}

}

}

APIs

DataPackageView.RequestAccessAsync

ProtectionPolicyEvaluationResult

ProtectionPolicyManager.TryApplyProcessUIPolicy

Lesen von Daten aus einem Freigabe-Vertrag

Wenn Mitarbeiter zur Freigabe ihrer Informationen Ihre App auswählen, öffnet Ihre App ein neues Element, das diese Inhalte enthält.

Wie bereits erwähnt, wird ein neues Element nicht persönlich oder Unternehmen. Es ist einfach neu. Wenn Ihr Code Unternehmensinhalt zu dem Element hinzufügt, setzt Windows Richtlinien durch und der Benutzer wird mit einem Zustimmungsdialogfeld aufgefordert. Dieser Code verhindert, dass dies geschieht.

protected override async void OnShareTargetActivated(ShareTargetActivatedEventArgs args)

{

bool isNewEmptyDocument = true;

string identity = "corp.microsoft.com";

ShareOperation shareOperation = args.ShareOperation;

if (shareOperation.Data.Contains(StandardDataFormats.Text))

{

if (!string.IsNullOrEmpty(shareOperation.Data.Properties.EnterpriseId))

{

if (isNewEmptyDocument)

// If this is a new and empty document, and we're allowed to access

// the data, then we can avoid popping the consent dialog

ProtectionPolicyManager.TryApplyProcessUIPolicy(shareOperation.Data.Properties.EnterpriseId);

else

{

// In this case, we can't optimize the workflow, so we just

// request consent from the user in this case.

ProtectionPolicyEvaluationResult protectionPolicyEvaluationResult = await shareOperation.Data.RequestAccessAsync();

if (protectionPolicyEvaluationResult == ProtectionPolicyEvaluationResult.Allowed)

{

string text = await shareOperation.Data.GetTextAsync();

// Do something with that text.

}

}

}

else

{

// If the data has no enterprise identity, then we already have access.

string text = await shareOperation.Data.GetTextAsync();

// Do something with that text.

}

}

}

APIs

ProtectionPolicyManager.RequestAccessAsync

ProtectionPolicyEvaluationResult

ProtectionPolicyManager.TryApplyProcessUIPolicy

Unternehmensdaten schützen

Schützen Sie Unternehmensdaten, die Ihre App verlassen. Daten verlassen Ihre App, wenn Sie diese auf einer Seite zeigen. Sichern Sie sie in einer Datei oder einem Netzwerkendpunkt oder über einen Freigabe-Vertrag.

In diesem Abschnitt:

- Schützen Sie Daten, die auf Seiten angezeigt werden.

- Schützen von Daten in einer Datei als Hintergrundprozess

- Einen Teil einer Datei schützen

- Lesen Sie den geschützten Teil einer Datei

- Schützen Sie Daten in einem Ordner

- Schützen Sie Daten in einem Netzwerkendpunkt

- Schützen Sie Daten, die Ihre App über einen Freigabe-Vertrag teilt

- Schützen von Dateien, die Sie an einen anderen Speicherort kopieren

- Unternehmensdaten schützen, wenn der Bildschirm des Geräts gesperrt ist

Schützen Sie Daten, die auf Seiten angezeigt werden.

Wenn Sie Daten auf einer Seite anzeigen, können Sie Windows mitteilen, um welche Art von Daten es sich handelt (persönlich oder Unternehmen). Zu diesem Zweck markieren Sie die aktuelle App-Ansicht, oder markieren Sie den gesamten App-Prozess.

Wenn Sie die Ansicht oder den Prozess markieren, setzt Windows die Richtlinie durch. Dadurch werden Datenlecks verhindert, die aus Aktionen, die Ihre App nicht steuert, entstehen. Beispielsweise auf einem Computer könnten ein Benutzer mit STRG+V Unternehmensinformationen aus einer Ansicht kopieren und diese Informationen in einer anderen App einsetzen. Windows schützt davor. Windows hilft auch, die Freigabe-Verträge durchzusetzen.

Markieren der aktuellen App-Ansicht

Vorgehensweise, wenn Ihre App mehrere Ansichten hat, in denen einige Ansichten Unternehmensdaten und einige persönliche Daten nutzen.

// tag as enterprise data. "identity" the string that contains the enterprise ID.

// You'd get that from a file, network endpoint, or clipboard data package.

ProtectionPolicyManager.GetForCurrentView().Identity = identity;

// tag as personal data.

ProtectionPolicyManager.GetForCurrentView().Identity = String.Empty;

APIs

ProtectionPolicyManager.GetForCurrentView

ProtectionPolicyManager.Identity

Markieren des Prozesses

Vorgehensweise, wenn alle Ansichten in der App mit nur einem Typ von Daten (persönlich oder Unternehmen) verwendet werden.

Dadurch müssen Sie nicht unabhängig voneinander markierte Ansichten verwalten.

// tag as enterprise data. "identity" the string that contains the enterprise ID.

// You'd get that from a file, network endpoint, or clipboard data package.

bool result =

ProtectionPolicyManager.TryApplyProcessUIPolicy(identity);

// tag as personal data.

ProtectionPolicyManager.ClearProcessUIPolicy();

Daten in einer Datei schützen

Erstellen Sie eine geschützte Datei, und schreiben Sie dann hinein.

Schritt 1: Ermitteln Sie, ob Ihre App eine Unternehmensdatei erstellen kann

Ihre App kann eine Unternehmensdatei erstellen, wenn der Identitätsstring durch die Richtlinie verwaltet wird und Ihre App sich auf der Liste der zulässigen Apps von dieser Richtlinie befindet.

if (!ProtectionPolicyManager.IsIdentityManaged(identity)) return false;

Schritt 2: Erstellen Sie die Datei, und schützen Sie die Identität

StorageFolder storageFolder = ApplicationData.Current.LocalFolder;

StorageFile storageFile = await storageFolder.CreateFileAsync("sample.txt",

CreationCollisionOption.ReplaceExisting);

FileProtectionInfo fileProtectionInfo =

await FileProtectionManager.ProtectAsync(storageFile, identity);

Schritt 3: Schreiben Sie die Datenströme oder Puffer in die Datei

Schreiben Sie einen Datenstrom

if (fileProtectionInfo.Status == FileProtectionStatus.Protected)

{

var stream = await storageFile.OpenAsync(FileAccessMode.ReadWrite);

using (var outputStream = stream.GetOutputStreamAt(0))

{

using (var dataWriter = new DataWriter(outputStream))

{

dataWriter.WriteString(enterpriseData);

}

}

}

Schreiben eines Puffers

if (fileProtectionInfo.Status == FileProtectionStatus.Protected)

{

var buffer = Windows.Security.Cryptography.CryptographicBuffer.ConvertStringToBinary(

enterpriseData, Windows.Security.Cryptography.BinaryStringEncoding.Utf8);

await FileIO.WriteBufferAsync(storageFile, buffer);

}

Schützen von Daten in einer Datei als Hintergrundprozess

Während der Bildschirm des Geräts gesperrt ist, kann dieser Code ausgeführt werden. Wenn der Administrator eine sichere "Schutz von Daten bei Sperre" (Data Protection Under Lock, DPL) Richtlinie konfiguriert, entfernt Windows die Verschlüsselungsschlüssel, die erforderlich sind, um Zugriff auf geschützte Ressourcen aus dem Arbeitsspeicher des Geräts zu erhalten. Dies beugt Datenverlusten vor, wenn das Gerät verloren geht. Das gleiche Feature entfernt auch Schlüssel, die mit geschützten Dateien heruntergeladen wurden, wenn deren Handles geschlossen werden.

Sie müssen einen Ansatz verwenden, der das Datei-Handle geöffnet hält, wenn Sie eine Datei erstellen.

Schritt 1: Ermitteln Sie, ob Sie eine Unternehmensdatei erstellen können

Sie können eine Unternehmensdatei erstellen, wenn die Identität, die Sie verwenden, durch die Richtlinie verwaltet wird und Ihre App sich auf der Liste der zulässigen Apps dieser Richtlinie befindet.

if (!ProtectionPolicyManager.IsIdentityManaged(identity)) return false;

Schritt 2: Erstellen Sie eine Datei, und schützen Sie die Identität

Der FileProtectionManager.CreateProtectedAndOpenAsync erstellt eine geschützte Datei und hält das Datei-Handle geöffnet, während Sie einen Schreibvorgang ausführen.

StorageFolder storageFolder = ApplicationData.Current.LocalFolder;

ProtectedFileCreateResult protectedFileCreateResult =

await FileProtectionManager.CreateProtectedAndOpenAsync(storageFolder,

"sample.txt", identity, CreationCollisionOption.ReplaceExisting);

Schritt 3: Schreiben Sie Datenströme oder Puffer in die Datei

Dieses Beispiel schreibt einen Datenstrom in eine Datei.

if (protectedFileCreateResult.ProtectionInfo.Status == FileProtectionStatus.Protected)

{

IOutputStream outputStream =

protectedFileCreateResult.Stream.GetOutputStreamAt(0);

using (DataWriter writer = new DataWriter(outputStream))

{

writer.WriteString(enterpriseData);

await writer.StoreAsync();

await writer.FlushAsync();

}

outputStream.Dispose();

}

else if (protectedFileCreateResult.ProtectionInfo.Status == FileProtectionStatus.AccessSuspended)

{

// Perform any special processing for the access suspended case.

}

APIs

ProtectedFileCreateResult.ProtectionInfo

FileProtectionStatus

ProtectedFileCreateResult.Datenstrom

Einen Teil einer Datei schützen

In den meisten Fällen ist es sauberer, Unternehmens- und persönliche Daten separat zu speichern, jedoch können Sie sie in derselben Datei speichern, wenn Sie möchten. Beispielsweise kann Microsoft Outlook Unternehmens-E-Mails zusammen mit den persönlichen E-Mails in einer einzigen Archivdatei speichern.

Verschlüsseln Sie die Unternehmensdaten, jedoch nicht die gesamte Datei. Auf diese Weise können Benutzer weiterhin mit der Datei arbeiten, selbst wenn sie von MDM aufgehoben werden oder ihre Unternehmensdatenzugriffsrechte widerrufen werden. Darüber hinaus sollte Ihre App den Überblick behalten, welche Daten sie verschlüsselt, damit bekannt ist, welche Daten zu schützen sind, wenn sie die Datei zurück in den Arbeitsspeicher liest.

Schritt 1: Hinzufügen von Unternehmensdaten zu einem verschlüsselten Datenstrom oder Puffer

string enterpriseDataString = "<employees><employee><name>Bill</name><social>xxx-xxx-xxxx</social></employee></employees>";

var enterpriseData= Windows.Security.Cryptography.CryptographicBuffer.ConvertStringToBinary(

enterpriseDataString, Windows.Security.Cryptography.BinaryStringEncoding.Utf8);

BufferProtectUnprotectResult result =

await DataProtectionManager.ProtectAsync(enterpriseData, identity);

enterpriseData= result.Buffer;

APIs

DataProtectionManager.ProtectAsync

BufferProtectUnprotectResult.Puffer

Schritt 2: Hinzufügen von persönlichen Daten zu einem unverschlüsselten Datenstrom oder Puffer

string personalDataString = "<recipies><recipe><name>BillsCupCakes</name><cooktime>30</cooktime></recipe></recipies>";

var personalData = Windows.Security.Cryptography.CryptographicBuffer.ConvertStringToBinary(

personalDataString, Windows.Security.Cryptography.BinaryStringEncoding.Utf8);

Schritt 3: Schreiben Sie Datenströme oder Puffer in eine Datei

StorageFolder storageFolder = ApplicationData.Current.LocalFolder;

StorageFile storageFile = await storageFolder.CreateFileAsync("data.xml",

CreationCollisionOption.ReplaceExisting);

// Write both buffers to the file and save the file.

var stream = await storageFile.OpenAsync(FileAccessMode.ReadWrite);

using (var outputStream = stream.GetOutputStreamAt(0))

{

using (var dataWriter = new DataWriter(outputStream))

{

dataWriter.WriteBuffer(enterpriseData);

dataWriter.WriteBuffer(personalData);

await dataWriter.StoreAsync();

await outputStream.FlushAsync();

}

}

Schritt 4: Behalten Sie den Überblick über den Speicherort Ihrer Unternehmensdaten in der Datei

Ihre App ist dafür verantwortlich, die zum Unternehmen gehörigen Daten in der Datei im Blick zu behalten.

Sie können diese Informationen in der Datei-Eigenschaft, einer Datenbank oder in einem Kopfzeilentext in der Datei speichern.

Dieses Beispiel sichert die Informationen in eine separate XML-Datei.

StorageFile metaDataFile = await storageFolder.CreateFileAsync("metadata.xml",

CreationCollisionOption.ReplaceExisting);

await Windows.Storage.FileIO.WriteTextAsync

(metaDataFile, "<EnterpriseDataMarker start='0' end='" + enterpriseData.Length.ToString() +

"'></EnterpriseDataMarker>");

Lesen Sie den geschützten Teil einer Datei

Hier wird beschrieben, wie die Unternehmensdaten aus der Datei gelesen werden würde.

Schritt 1: Abrufen der Position Ihrer Unternehmensdaten in der Datei

Windows.Storage.StorageFolder storageFolder =

Windows.Storage.ApplicationData.Current.LocalFolder;

Windows.Storage.StorageFile metaDataFile =

await storageFolder.GetFileAsync("metadata.xml");

string metaData = await Windows.Storage.FileIO.ReadTextAsync(metaDataFile);

XmlDocument doc = new XmlDocument();

doc.LoadXml(metaData);

uint startPosition =

Convert.ToUInt16((doc.FirstChild.Attributes.GetNamedItem("start")).InnerText);

uint endPosition =

Convert.ToUInt16((doc.FirstChild.Attributes.GetNamedItem("end")).InnerText);

Schritt 2: Öffnen Sie die Datei, und stellen Sie sicher, dass sie nicht geschützt ist

Windows.Storage.StorageFile dataFile =

await storageFolder.GetFileAsync("data.xml");

FileProtectionInfo protectionInfo =

await FileProtectionManager.GetProtectionInfoAsync(dataFile);

if (protectionInfo.Status == FileProtectionStatus.Protected)

return false;

APIs

FileProtectionManager.GetProtectionInfoAsync

FileProtectionInfo

FileProtectionStatus

Schritt 3: Lesen Sie in den Unternehmensdaten aus der Datei.

var stream = await dataFile.OpenAsync(Windows.Storage.FileAccessMode.ReadWrite);

stream.Seek(startPosition);

Windows.Storage.Streams.Buffer tempBuffer = new Windows.Storage.Streams.Buffer(50000);

IBuffer enterpriseData = await stream.ReadAsync(tempBuffer, endPosition, InputStreamOptions.None);

Schritt 4: Entschlüsseln Sie den Puffer, der Unternehmensdaten enthält

DataProtectionInfo dataProtectionInfo =

await DataProtectionManager.GetProtectionInfoAsync(enterpriseData);

if (dataProtectionInfo.Status == DataProtectionStatus.Protected)

{

BufferProtectUnprotectResult result = await DataProtectionManager.UnprotectAsync(enterpriseData);

enterpriseData = result.Buffer;

}

else if (dataProtectionInfo.Status == DataProtectionStatus.Revoked)

{

// Code goes here to handle this situation. Perhaps, show UI

// saying that the user's data has been revoked.

}

APIs

DataProtectionInfo

DataProtectionManager.GetProtectionInfoAsync

Schützen Sie Daten in einem Ordner

Sie können einen Ordner erstellen und diesen schützen. Auf diese Weise sind alle Elemente, die Sie zu diesem Ordner hinzufügen, automatisch geschützt.

private async Task<bool> CreateANewFolderAndProtectItAsync(string folderName, string identity)

{

if (!ProtectionPolicyManager.IsIdentityManaged(identity)) return false;

StorageFolder storageFolder = ApplicationData.Current.LocalFolder;

StorageFolder newStorageFolder =

await storageFolder.CreateFolderAsync(folderName);

FileProtectionInfo fileProtectionInfo =

await FileProtectionManager.ProtectAsync(newStorageFolder, identity);

if (fileProtectionInfo.Status != FileProtectionStatus.Protected)

{

// Protection failed.

return false;

}

return true;

}

Stellen Sie sicher, dass der Ordner leer ist, bevor Sie ihn schützen. Es ist nicht möglich, einen Ordner zu schützen, der bereits Elemente enthält.

APIs

ProtectionPolicyManager.IsIdentityManaged

FileProtectionManager.ProtectAsync

FileProtectionInfo.Identity

FileProtectionInfo.Status

Schützen Sie Daten in einem Netzwerkendpunkt

Erstellen Sie einen geschützten Threadkontext zum Senden von Daten an einen Unternehmensendpunkt.

Schritt 1: Abrufen der Identität des Netzwerkendpunktes

Windows.Networking.HostName hostName =

new Windows.Networking.HostName(resourceURI.Host);

string identity = await ProtectionPolicyManager.

GetPrimaryManagedIdentityForNetworkEndpointAsync(hostName);

APIs

ProtectionPolicyManager.GetPrimaryManagedIdentityForNetworkEndpointAsync

Schritt 2: Erstellen eines geschützten Threadkontexts und Senden von Daten an den Netzwerkendpunkt

HttpClient client = null;

if (!string.IsNullOrEmpty(m_EnterpriseId))

{

ProtectionPolicyManager.GetForCurrentView().Identity = identity;

using (ThreadNetworkContext threadNetworkContext =

ProtectionPolicyManager.CreateCurrentThreadNetworkContext(identity))

{

client = new HttpClient();

HttpRequestMessage message = new HttpRequestMessage(HttpMethod.Put, resourceURI);

message.Content = new HttpStreamContent(dataToWrite);

HttpResponseMessage response = await client.SendRequestAsync(message);

if (response.StatusCode == HttpStatusCode.Ok)

return true;

else

return false;

}

}

else

{

return false;

}

APIs

ProtectionPolicyManager.GetForCurrentView

ProtectionPolicyManager.Identity

ProtectionPolicyManager.CreateCurrentThreadNetworkContext

Schützen Sie Daten, die Ihre App über einen Freigabe-Vertrag teilt

Wenn Benutzer Inhalt aus Ihrer App freigeben sollen, müssen Sie einen Freigabe-Vertrag implementieren und das Ereignis DataTransferManager.DataRequested behandeln.

Legen Sie in Ihrem Ereignishandler den Unternehmensidentitätskontext im Datenpaket fest.

private void OnShareSourceOperation(object sender, RoutedEventArgs e)

{

// Register the current page as a share source (or you could do this earlier in your app).

DataTransferManager.GetForCurrentView().DataRequested += OnDataRequested;

DataTransferManager.ShowShareUI();

}

private void OnDataRequested(DataTransferManager sender, DataRequestedEventArgs args)

{

if (!string.IsNullOrEmpty(this.shareSourceContent))

{

var protectionPolicyManager = ProtectionPolicyManager.GetForCurrentView();

DataPackage requestData = args.Request.Data;

requestData.Properties.Title = this.shareSourceTitle;

requestData.Properties.EnterpriseId = protectionPolicyManager.Identity;

requestData.SetText(this.shareSourceContent);

}

}

APIs

ProtectionPolicyManager.GetForCurrentView

ProtectionPolicyManager.Identity

Schützen von Dateien, die Sie an einen anderen Speicherort kopieren

private async void CopyProtectionFromOneFileToAnother

(StorageFile sourceStorageFile, StorageFile targetStorageFile)

{

bool copyResult = await

FileProtectionManager.CopyProtectionAsync(sourceStorageFile, targetStorageFile);

if (!copyResult)

{

// Copying failed. To diagnose, you could check the file's status.

// (call FileProtectionManager.GetProtectionInfoAsync and

// check FileProtectionInfo.Status).

}

}

Unternehmensdaten schützen, wenn der Bildschirm des Geräts gesperrt ist

Entfernen Sie alle sensible Daten im Arbeitsspeicher, wenn das Gerät gesperrt wird. Wenn der Benutzer das Gerät entsperrt, kann Ihre App diese Daten wieder sicher hinzufügen.

Behandeln des ProtectionPolicyManager.ProtectedAccessSuspending Ereignis, damit Ihre App weiß, wann der Bildschirm gesperrt ist. Dieses Ereignis wird nur ausgelöst, wenn der Administrator einen sicheren Datenschutz bei Sperre in den Richtlinien konfiguriert. Windows entfernt vorübergehend die Datenschutzschlüssel, welche auf dem Gerät bereitgestellt werden. Windows entfernt diese Schlüssel, um sicherzustellen, dass es keine nicht autorisierten Zugriffe auf verschlüsselte Daten gibt, wenn das Gerät gesperrt und möglicherweise nicht im Besitz des Besitzers ist.

Behandeln des ProtectionPolicyManager.ProtectedAccessResumed Ereignis, damit Ihre App weiß, wann der Bildschirm entsperrt ist. Dieses Ereignis wird ausgelöst, unabhängig davon, ob der Administrator einen sicheren Datenschutz bei Sperre in den Richtlinien konfiguriert.

Entfernen Sie sensible Daten im Arbeitsspeicher, wenn der Bildschirm gesperrt wird

Schützen Sie sensible Daten, und schließen Sie alle Datenströme, die Ihre App auf geschützten Dateien geöffnet hat, um sicherzustellen, dass das System keine sensiblen Daten im Speicher zwischenspeichert.

Dieses Beispiel sichert Inhalte aus einem TextBlock-Steuerelement in einem verschlüsselten Puffer und entfernt die Inhalte von diesem TextBlock-Steuerelement.

private async void ProtectionPolicyManager_ProtectedAccessSuspending(object sender, ProtectedAccessSuspendingEventArgs e)

{

Deferral deferral = e.GetDeferral();

if (ProtectionPolicyManager.GetForCurrentView().Identity != String.Empty)

{

IBuffer documentBodyBuffer = CryptographicBuffer.ConvertStringToBinary

(documentTextBlock.Text, BinaryStringEncoding.Utf8);

BufferProtectUnprotectResult result = await DataProtectionManager.ProtectAsync

(documentBodyBuffer, ProtectionPolicyManager.GetForCurrentView().Identity);

if (result.ProtectionInfo.Status == DataProtectionStatus.Protected)

{

this.protectedDocumentBuffer = result.Buffer;

documentTextBlock.Text = null;

}

}

// Close any open streams that you are actively working with

// to make sure that we have no unprotected content in memory.

// Optionally, code goes here to use e.Deadline to determine whether we have more

// than 15 seconds left before the suspension deadline. If we do then process any

// messages queued up for sending while we are still able to access them.

deferral.Complete();

}

APIs

ProtectionPolicyManager.ProtectedAccessSuspending

ProtectionPolicyManager.GetForCurrentView

ProtectionPolicyManager.IdentityDataProtectionManager.ProtectAsync

BufferProtectUnprotectResult.Puffer

ProtectedAccessSuspendingEventArgs.GetDeferral

Deferral.Complete

Fügen Sie wieder sensible Daten ein, wenn das Gerät entsperrt wurde

ProtectionPolicyManager.ProtectedAccessResumed wird ausgelöst, wenn das Gerät entsperrt ist und die Schlüssel wieder auf dem Geräts verfügbar sind.

ProtectedAccessResumedEventArgs.Identities ist eine leere Collection, wenn der Administrator keinen sicheren Datenschutz bei Sperre in den Richtlinien konfiguriert hat.

In diesem Beispiel erfolgt das Gegenteil der Aktionen des vorherigen Beispiels. Es entschlüsselt den Puffer, fügt Informationen dieses Puffers zum Textfeld hinzu und gibt anschließend den Puffer frei.

private async void ProtectionPolicyManager_ProtectedAccessResumed(object sender, ProtectedAccessResumedEventArgs e)

{

if (ProtectionPolicyManager.GetForCurrentView().Identity != String.Empty)

{

BufferProtectUnprotectResult result = await DataProtectionManager.UnprotectAsync

(this.protectedDocumentBuffer);

if (result.ProtectionInfo.Status == DataProtectionStatus.Unprotected)

{

// Restore the unprotected version.

documentTextBlock.Text = CryptographicBuffer.ConvertBinaryToString

(BinaryStringEncoding.Utf8, result.Buffer);

this.protectedDocumentBuffer = null;

}

}

}

APIs

ProtectionPolicyManager.ProtectedAccessResumed

ProtectionPolicyManager.GetForCurrentView

ProtectionPolicyManager.IdentityDataProtectionManager.UnprotectAsync

PufferProtectUnprotectResult.Status

Behandeln Sie Unternehmensdaten, wenn der geschützte Inhalt verweigert wird

Wenn Ihre App benachrichtigt werden soll, wenn ein Gerät von MDM aufgehoben ist oder wenn der Richtlinien-Administrator explizit den Zugriff auf Unternehmensdaten widerruft, behandeln Sie das ProtectionPolicyManager_ProtectedContentRevoked-Ereignis.

In diesem Beispiel wird bestimmt, ob die Daten in einem Unternehmenspostfach für eine E-Mail-App gesperrt wurden.

private string mailIdentity = "contoso.com";

void MailAppSetup()

{

ProtectionPolicyManager.ProtectedContentRevoked += ProtectionPolicyManager_ProtectedContentRevoked;

// Code goes here to set up mailbox for 'mailIdentity'.

}

private void ProtectionPolicyManager_ProtectedContentRevoked(object sender, ProtectedContentRevokedEventArgs e)

{

if (!new System.Collections.Generic.List<string>(e.Identities).Contains

(this.mailIdentity))

{

// This event is not for our identity.

return;

}

// Code goes here to delete any metadata associated with 'mailIdentity'.

}

Zugehörige Themen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für