συμβάν

17 Μαρ, 9 μ.μ. - 21 Μαρ, 10 π.μ.

Συμμετάσχετε στη σειρά meetup για να δημιουργήσετε κλιμακούμενες λύσεις AI που βασίζονται σε πραγματικές περιπτώσεις χρήσης με συναδέλφους προγραμματιστές και ειδικούς.

Εγγραφή τώραΑυτό το πρόγραμμα περιήγησης δεν υποστηρίζεται πλέον.

Κάντε αναβάθμιση σε Microsoft Edge για να επωφεληθείτε από τις τελευταίες δυνατότητες, τις ενημερώσεις ασφαλείας και την τεχνική υποστήριξη.

Azure DevOps Services

Learn how to turn on the Microsoft Entra tenant policy, which restricts users from creating an organization in Azure DevOps. This policy is turned off, by default.

| Category | Requirements |

|---|---|

| Permissions | Azure DevOps Administrator in Microsoft Entra ID. To check your role, sign in to the Azure portal, and go to Microsoft Entra ID > Roles and administrators. If you're not an Azure DevOps administrator, you can't see the policies. Contact your administrator, if necessary. The Project Collection Administrator role isn't required. |

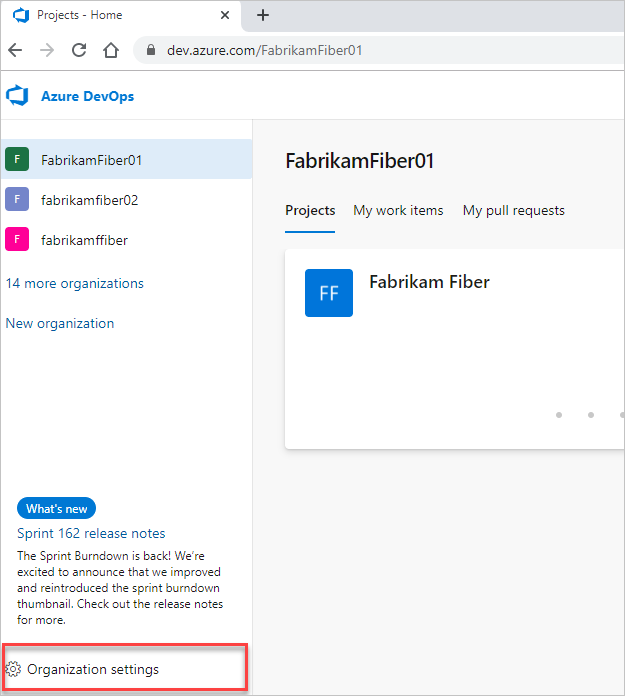

Sign in to your organization (https://dev.azure.com/{yourorganization}).

Select ![]() Organization settings.

Organization settings.

Select Microsoft Entra ID, and then switch the toggle to turn on the policy, restricting organization creation.

Προειδοποίηση

We recommend using groups with your tenant policy allowlist. If you use a named user, a reference to the named user's identity resides in the United States, Europe (EU), and Southeast Asia (Singapore).

When the policy is enabled, only users in the allowlist and users assigned to the Azure DevOps Administrator role can create new organizations. To grant exceptions, add users to an allowlist. Users on the allowlist can create new organizations but can't manage the policy.

Select Add Microsoft Entra user or group.

For more information, see Add organization users and manage access.

To customize the error message, do the following steps:

In the policy settings in Azure DevOps, select Edit display message.

Enter your customized message, and then select Save.

The error message is customized.

συμβάν

17 Μαρ, 9 μ.μ. - 21 Μαρ, 10 π.μ.

Συμμετάσχετε στη σειρά meetup για να δημιουργήσετε κλιμακούμενες λύσεις AI που βασίζονται σε πραγματικές περιπτώσεις χρήσης με συναδέλφους προγραμματιστές και ειδικούς.

Εγγραφή τώραΕκπαίδευση

Διαδρομή εκμάθησης

Configure and govern entitlement with Microsoft Entra ID SC-5008 - Training

Use Microsoft Entra to manage access by using entitlements, access reviews, privileged access tools, and monitor access events. (SC-5008)

Πιστοποίηση

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Demonstrate the features of Microsoft Entra ID to modernize identity solutions, implement hybrid solutions, and implement identity governance.