Azure Device Registration Service: le Workplace Join dans Azure !

Le précédent billet BYOD : Le “Workplace Join” de Windows Server 2012 R2 : Partie 2 (Vue du côté Active Directory)présentait le fonctionnement de l’enregistrement des appareils à un Lieu de travail (ou Workplace Join en version anglaise).

Cette fonctionnalité est désormais disponible sous forme d’un service dans le nuage sous le nom d’Azure Device Registration Service. Il était possible de tester ce service depuis déjà plusieurs semaines en Preview, mais il devrait passer très prochainement en GA (General Availability dans le jargon Microsoft).

Remerciements à Anthony Munoz pour son aide précieuse sur le sujet.

Annonce TechDays 2015 !

Pour voir en live une maquette complète mettant en œuvre une infrastructure hybride s’appuyant sur Azure Device Registration Service, venez assister à la session Active Directory + BYOD = tranquillité d'esprit, chiche ! (1ère Partie).

Vous verrez comment enregistrer un appareil à travers Azure Device Registration Service, comment il est possible de contrôler l’accès à Office 365 ou à une application interne publiée par Web Application Proxy en fonction de l’enregistrement. On vous expliquera également les différentes typologies et le fonctionnement de la synchronisation-arrière des objets Device de Azure AD vers l’Active Directory à demeure.

Cette maquette s’appuie sur le guide de mise en œuvre :

Step-by-Step Guide for On-premises Conditional Access using Azure Active Directory Device Registration Service, et en plus, elle tourne !

Pour comprendre comment AD FS permet de piloter l’authentification de l’appareil, de l’utilisateur, d’imposer si besoin une authentification multi-facteur, venez assister à la session suivante (Azure) Active Directory + BYOD = tranquillité d'esprit, chiche ! (2nde Partie).

Azure Device Registration: pour quoi faire ?

Dès lors qu’un appareil est enregistré dans Azure Active Directory, il apparait sous la forme d’un objet Device associé à un utilisateur, lui-même créé dans ce référentiel (voir plus loin). Il sera donc possible d’imposer, par exemple, pour l’accès à une application particulière, que l’utilisateur y accède depuis un appareil qui lui est associé. Ce scénario est particulièrement intéressant car l’appareil joue le rôle de second facteur d’authentification transparent: l’utilisateur ne peut accéder à l’application que s’il s’authentifie et que l’appareil depuis lequel il effectue la tentative est enregistré dans l’annuaire et associé à cet utilisateur.

A la date de ce billet, le contrôle d’accès conditionnel pour les applications Azure n’est pas encore disponible mais est annoncé pour le 1er trimestre de cette année. Par contre, on peut déjà l’utiliser dans un scénario hybrideen s’appuyant sur un serveur AD FS à demeure. Sans révéler tous les détails de l’affaire, l’objet Device est synchronisé depuis Azure AD vers l’AD on-premises par l’outil pré-packagé Dirsync, et c’est le serveur AD FS qui s’appuiera sur l’existence de l’enregistrement du device dans AD pour émettre ou non un jeton d’accès à l’application.

De fait, d’un point de vue contrôle d’accès, on revient exactement sur le cas de figure décrit dans le billet BYOD : Le “Workplace Join” de Windows Server 2012 R2 : Partie 2 (Vue du côté Active Directory)déjà référencé en début de ce billet.

L’autre intérêt d’Azure Registration Service réside dans le fait que, dès lors que vous disposez d’un locataire (tenant) Azure, il vous est possible d’activer ce service d’enregistrement sans avoir à déployer une infrastructure à demeure.

Quels appareils sont concernés ?

Dans un monde de mobilité, la plateforme Windows n’est pas la seule représentée : initialement, la jonction au Lieu de travail n’était disponible que pour Windows 8/8.1, Windows RT 8/8.1 et pour iOS. En février 2014, Samsung annonçait son support pour ses modèles de smartphones équipés de la solution logicielle Knox. Référez-vous au lien Samsung Knox enabled devices get Microsoft Workplace Join support.

En mars 2014, le support de Windows 7 était ajouté, bien que réservé aux postes joints à un domaine Active Directory (même s’il peut sembler au départ étonnant de cumuler ces deux possibilités). Voir le lien Workplace Join for Windows 7.

Plus récemment, l’application Azure Authenticator apporte sur les appareils Android la fonction d’authentification multi-facteur, mais aussi la possibilité d’ajouter un « Work account », ce qui permet d’enregistrer l’appareil dans AD/Azure AD à travers le mécanisme de « Workplace Join ». Consultez le billet Azure AD Workplace Join, now with Android Support!.

Comment activer la fonctionnalité Azure Device Registration Service ?

La première étape consiste à activer le service au niveau du locataire Azure:

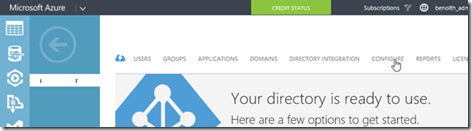

- Connectez-vous sur le portail d’administration Azure https://manage.windowsazure.com/

- Sélectionnez dans le bandeau de gauche Active Directory, cliquez sur le domaine concerné (par exemple contoso-fr.onmicrosoft.com), puis sur l’onglet Configure. (Cliquez sur l’image pour agrandir).

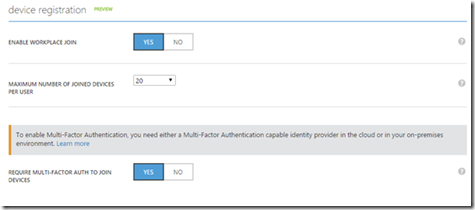

- Dans la partie Device Registration, il vous suffit d’activer la fonctionnalité Enable Workplace Join en cliquant sur le côté YES de l’interrupteur.

Vous remarquerez qu’il est possible de spécifier le nombre maximum d’appareils qu’un même utilisateur peut enregistrer, et d’imposer l’utilisation de l’authentification multi-facteur intégrée dans Azure pour l’enregistrement de l’appareil, ce que l’on peut considérer comme une bonne pratique.

Joindre un appareil à l’espace de travail

L’expérience utilisateur pour joindre l’appareil au Lieu de travail à travers le service Azure Device Registration est identique à celle que l’on peut avoir avec le service d’enregistrement DRS à demeure, sauf que l’identité de l’utilisateur doit maintenant exister dans Azure AD (au lieu d’Active Directory).

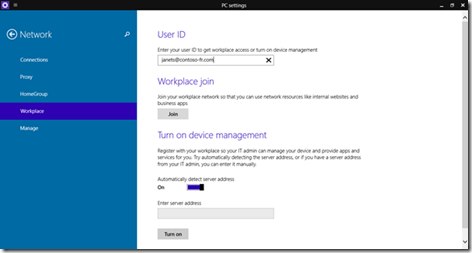

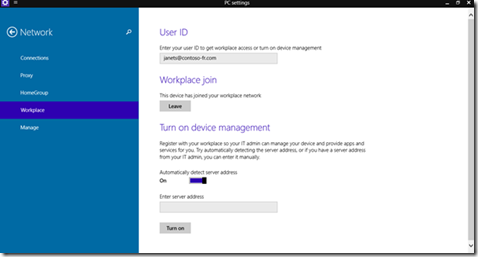

Pour corser un peu, on a tenté l’exercice avec le dernier Build (9879) de la version Preview 1 de Windows 10. Il suffit d’aller dans Change PC Settings\Networks puis de choisir WorkPlace. On spécifie dans le champ User ID, l’identité qui sera associée à ce périphérique sous la forme de l’adresse email (UPN), par exemple janets@contoso-fr.com, puis on pousse sur le bouton Join.

L’écran suivant vous demandera les informations d’authentification de l’utilisateur: entrez l’identité de l’utilisateur telle qu’elle existe dans Azure AD (janets@contoso-fr.com) et le mot de passe associé.

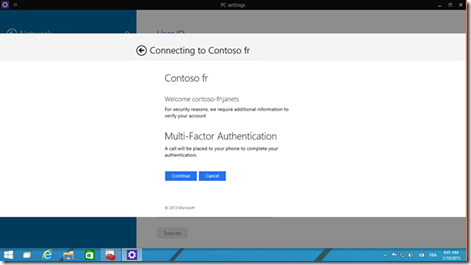

Pour renforcer l’authentification lors de l’enregistrement de l’appareil, on a sélectionné d’imposer un 2ème facteur d’authentification. L’écran suivant va s’afficher vous informant qu’un appel téléphonique va être adressé sur votre numéro de téléphone, celui que vous n’aurez pas oublié de renseigner dans votre compte Azure AD. Appuyez sur Continue dès que vous êtes prêt à recevoir l’appel. Répondez à l’appel et validez en appuyant sur la touche # du téléphone.

Une fois cette étape franchie, votre appareil est enregistré dans Azure Active Directory et associé à l’identité . Vous en avez la confirmation par l’affichage, au-dessus du bouton Leave, du message “’This device has joined your workplace network”.

Voir l’appareil enregistré dans Azure AD

Vous allez pouvoir vérifier que l’appareil est bien enregistré dans Azure AD.

- Connectez-vous sur le portail d’administration Azure https://manage.windowsazure.com/

- Sélectionnez dans le bandeau de gauche Active Directory, et cliquez sur le domaine concerné.

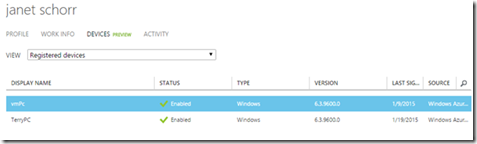

- Cliquer sur l’onglet USERS pour afficher la liste des utilisateurs du domaine puis sur l’utilisateur pour le compte duquel a été enregistré l’appareil (ici Janet Schorr).

- Sélectionnez l’onglet DEVICES et vérifiez que, dans le champ VIEW, est choisi Registered devices ; vous voyez apparaître la liste des appareils enregistrés pour l’utilisateur.

Pour finir

Le service Azure Device Registration n’est qu’un élément dans l’offre Microsoft concernant la prise en compte de la mobilité, mais il s’associe naturellement avec le service de fédération AD FS pour renforcer le contrôle d’accès conditionnel aux services et applications dans le Cloud et à demeure. Il augmente de plus le niveau de sécurité en ajoutant un facteur d’authentification supplémentaire: l’appareil de l’utilisateur.

Si le sujet vous intéresse, inscrivez-vous aux TechDays 2015 (c’est gratuit) et venez assister aux sessions citées en début du billet.