Теория заговора производителей средств защиты от вредоносных программ

С момента выпуска первых антивирусных программ многие люди придерживаются своеобразной теории заговора, согласно которой компании-производители антивирусных программ способствуют развитию своего рынка, приплачивая авторам вирусов. Лично мне эта теория кажется сомнительной. Я доверяю крупным производителем средств защиты, но в то же время, судя по новейшим тенденциям, граница между второразрядными производителями антишпионских программ и собственно вредоносных программ, от которых они призваны защищать, прослеживается далеко не всегда.

В качестве наиболее безобидного примера поведения инструментов защиты от вредоносных программ, которые очень напоминают поведение самих вредоносных программ, можно привести баннеры и всплывающие окна на веб-узлах, которые выглядят так, что среднестатистический пользователь может подумать, что его компьютер заражен вредоносными программами. Как правило, такая реклама стилизуется под диалоговые окна ошибок ОС Windows, снабженные кнопками Yes (Да) и No (Нет). Иногда на фоне таких баннеров присутствует слово «реклама», но в большинстве случаев оно пишется мелким шрифтом с низким уровнем контрастности и вдалеке от области, на которой сосредотачивается внимание пользователей. Разительное отличие от настоящих диалоговых окон Windows заключается в том, что щелчок в любой области подобного баннера, даже на кнопке No (Нет), приводит к тому, что в обозревателе открывается ссылка на рекламируемый веб-узел. Вот на такой пример я недавно наткнулся на одном из популярных веб-узлов:

Щелкнув на баннере, я оказался на веб-узле www.myspwarecleaner.com. Страница была оформлена как сообщение об ошибке обозревателя, что, опять же, по всей видимости, призвано сбить с толку начинающих пользователей, заставив их перейти по приведенным ссылкам. Ссылки эти позволяют загрузить и установить антишпионскую программу под названием Spyware Cleaner.

Даже на моей свежеустановленной копии ОС Windows XP эта программа умудрилась найти с десяток «опасных» и «особо опасных» инфекций, в числе которых - такие безобидные вещи, как файлы cookie, оставленные веб-узлом MSN.com, и несколько встроенных компонентов Windows COM, таких как RDSHost.exe, элемент управления службы дистанционного управления рабочим столом и библиотека Shdocvw.dll, COM-объект оболочки Windows, причем два последних программа Spyware Cleaner назвала шпионским ПО. Кроме того, каждый найденный COM-компонент фигурировал в списке дважды: один раз указывалась ссылка на ветвь реестра HKLM\Software\Classes, а второй раз - на ветвь HKLM\Software\Classes, в которой применительно к этим объектам размещаются символические ссылки на HKLM\Software\Classes.

Естественно, чтобы избавиться от «заражения», пользователю предлагается зарегистрировать программу за определенную плату. Возникает вопрос: кто же производитель Spyware Cleaner? Веб-узел Myspywarecleaner не дает на него ответа. Собственно, он состоит-то всего из нескольких страниц - в частности, из страницы загрузки, страницы вопросов и ответов и страницы для партнеров. Поиск по доменному имени в службе Whois показал, что домен зарегистрирован на некоего Гэри Престона (Gary Preston), представляющего компанию Secure Computer LLC. В Интернете мне удалось найти лишь одно упоминание владельца этой компании. Было это в цепочке обсуждений на форуме CastleCops, датированной июнем 2004 г., в контексте жалобы на то, что одна из программ компании обнаруживает в системах мнимые заражения вирусом-червем Sasser.

Несколькими днями позже я натолкнулся на тот же самый баннер на другом веб-узле, ориентированном на системных администраторов Windows (не буду назвать его, чтобы не ставить в неловкое положение авторов). Как бы то ни было, я перешел по ссылке на баннере. На этот раз я попал на веб-страницу по адресу www.spywarestormer.com. Загрузив очередной инструмент очистки от шпионских программ, я запустил его на той же свежей копии ОС Windows XP и получил сообщение о семи различных «инфекциях».

Как и в прошлый раз, все найденные инфекции оказались мнимыми. Одна группа «инфекций» содержала указания на разделы реестра, связанные с мастером настройки Интернета Windows, и их программа Spyware Stormer опознала как пакет шпионских программ "Surfairy". Другая группа содержала COM-объекты, относящиеся к пользовательским конфигурациям проводника, которые в интерпретации Spyware Stormer оказались рекламной программой "WinAD". Запрос Whois по доменному имени spywarestorm.com сообщает о том, что домен зарегистрирован компанией Domains by Proxy, Inc. при посредничестве портала GoDaddy.com, из чего следует, что авторы программы предпочитают сохранять анонимность.

Пользовательский интерфейс обеих антишпионских программ выглядит примерно одинаково, различаются лишь обложки и значки. Это наводит меня на мысль, что как Myspywarecleaner, так и Spyware Storm используют базовую технологию «антишпионской проверки», разработанную третьей стороной. Похоже, недобросовестные производители антишпионского ПО объединены в некое сообщество.

К сожалению, производители низкопробных антишпионских программ не останавливаются на публикации баннеров обманного содержания и выводе сфальсифицированных отчетов о заражениях. Либо они сами, либо их партнеры, финансово заинтересованные в сбыте их продукции, самым что ни на есть откровенным образом заражают клиентские системы, тем самым фактически шантажируя пользователей на предмет покупки антишпионских программ.

Самые популярные цепочки обсуждений на форуме Sysinternals посвящены инфекции под названием Spyaxe. Для нее характерен постоянный вывод всплывающих подсказок в панели задач, которые сообщают пользователям о том, что их системы инфицированы.

Щелчок на такой всплывающей подсказке приводит к открытию веб-узла Spyaxe. Безусловно, сама компания с этим названием отвергает всякую связь с такой рекламной кампанией, но очень трудно поверить в то, что кто-то стал бы рекламировать Spyaxe, не имея от этого финансовой выгоды.

Другим производителем антишпионского ПО, которое рекламируется примерно тем же образом, что и SpyAxe, является SpySheriff. Около недели назад кто-то отправил мне ссылку на веб-страницу, которая в случае открытия версией обозревателя Internet Explorer, не снабженной декабрьскими обновлениями для системы безопасности, захламляет систему огромным количеством вредоносных программ (с некоторых веб-узлов этот пакет вредоносного ПО загружается посредством недавно выявленной уязвимости WMF). Когда процесс заражения завершается, а масштаб его таков, что на это уходит чуть ли не 5 минут, в систему попадает 8 вирусов, 8 пакетов шпионских программ и 7 рекламных программ. После их установки работа в Интернете становится практически невыносимой, потому что пространство экрана захламляют бесчисленные всплывающие меню и модули, которые постоянно подключаются к удаленным SMTP-серверам и веб-страницам.

С процессом заражения можно ознакомиться в моем видеоролике (продолжительность его составляет 3 минуты, поскольку операции без видимого эффекта я удалил). Вот как выглядит хронология событий.

0:00 Начинается загрузка вредоносного ПО посредством сценария, который можно просмотреть в диалоговом окне запроса сценария.

0:05 На экране появляются первые визуальные свидетельства заражения в виде значка на панели задач с грамматическими ошибками и всплывающей подсказки, которая сообщает о том, что ОС Windows обнаружила заражение компьютера.

0:10 Происходит сбой и последующее закрытие обозревателя Internet Explorer. Перед глазами пользователя появляется измененный фоновый рисунок рабочего стола, который также сообщает о заражении системы.

0:20 В левой части рабочего стола появляются новые свидетельства заражения.

0:30 Я открываю приостановленную программу Process Explorer и обновляю ее, после чего вижу список новых процессов, подсвеченных зеленым цветом. Наведением курсора мыши на имена образов я выясняю пути к этим образам, которые в большинстве своем находятся в каталоге \Windows. После этого я обновляю содержимое экрана и получаю следующий результат:

Обратите внимание, что вредоносные исполняемые файлы имеют все или почти все характеристики, которые я описываю в презентации «Суть и способы борьбы с вредоносными программами» на конференции TechEd. Конкретнее, в них не указано наименование компании-производителя, они не имеют описания, они упакованы, о чем свидетельствует фиолетовое выделение, и они размещаются в каталоге \Windows.

0:55 Я отмечаю, что один из вредоносных процессов, Paytime.exe, называет себя Explorer, а в качестве производителя указывает корпорацию Майкрософт.

1:00 Когда я даю программе Process Explorer команду продолжить работу после приостановки, фиолетовое выделение появляется на большинстве вредоносных процессов.

1:10 Я открываю свойства процесса Paytime и нажимаю кнопку Verify (Проверить), чтобы провести проверку на предмет наличия цифровой подписи. В отличие от большинства образов, действительно разработанных корпорацией Майкрософт, цифровой подписи у этого образа не обнаруживается.

1:20 Появление и исчезновение очередных процессов свидетельствует о том, что заражение все еще продолжается.

1:30 Открыв программу Autoruns, я провожу сканирование при установленных параметрах Verify Signatures (Проверка подписей) и Hide Signed Microsoft Entries (Скрыть элементы, подписанные корпорацией Майкрософт). В результате обнаруживается с десяток вредоносных элементов автозагрузки.

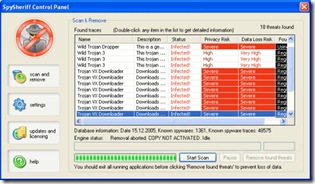

2:00 Щелчок на значке на панели задач запускает процесс установки программы SpySheriff. Для нее создается ярлык на рабочем столе, а во время сканирования системы в фоновом режиме уровень загрузки ЦП доходит до 100%.

2:05 Я дважды щелкаю на значке программы SpySheriff на панели задач, в результате чего открывается ее панель управления.

2:10 Программа SpySheriff начинает идентификацию части многочисленных инфекций, инициированных шпионскими и рекламными программами.

2:20 Появляется и вскоре исчезает диалоговое окно завершения работы Windows. После этого происходит сбой и перезапуск проводника.

2:30 Во время перезапуска проводник обрабатывает элементы автозапуска, что приводит к исполнению одной из вредоносных программ. На экране появляется предупреждение системы безопасности Windows, поскольку к образу этой программы прикреплен альтернативный поток данных зоны Интернета, которая относится к числу недоверенных зон.

2:40 Я нажимаю кнопку Remove found threats (Устранить обнаруженные угрозы), и выясняется, что для очистки системы программу нужно приобрести.

Не удивительно, что на веб-узле SpySheriff практически нет информации о компании-производителе. Запрос Whois по доменному имени показывает, что его владельцем является компания Popandopulos Ltd, зарегистрированная в Греции, однако в качестве адреса электронной почты указан адрес crystaljones@list.ru, относящийся к российской зоне Интернета. Судя по сведениям в отчете Whois, List.ru - это поставщик услуг Интернета, поэтому точность регистрационных данных доменного имени Spysheriff весьма сомнительна.

Остается вопрос: как подобное массированное заражение связано с программой SpySheriff? Является ли оно результатом действий особо рьяного поклонника этой программы, или же оно свидетельствует о заговоре производителей антишпионского ПО? Первая версия очень сомнительна. Если же принять вторую версию, то компании наподобие Secure Computer LLC, зарегистрировавшей домен myspywarecleaner.com в 2004 г., и Popandopulus Ltd, зарегистрировавшей домен spysheriff.com в мае 2005 г., очевидно, занимаются своим делом достаточно долго, чтобы убедиться в эффективности выбранной бизнес-модели - пожалуй, даже слишком долго. Мне известно, что по крайней мере в одном штате прокуратура занимается расследованием дела Spyaxe, и я очень рассчитываю на то, что эта моя запись спровоцирует дальнейшие действия. Это чрезвычайно важно, поскольку дезориентирующая и откровенно вредоносная реклама антишпионских программ бросает тень на всю отрасль.

Исходная запись создана пользователем Mark Russinovich 03.01.06 в 06:38:00

Запись перенесена из блога Sysinternals.com/Blog

![clip_image001[5]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/55afd30f625d_BF3/clip_image001%5B5%5D_thumb.gif)

![clip_image001[7]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/55afd30f625d_BF3/clip_image001%5B7%5D_thumb.gif)

![clip_image001[9]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/55afd30f625d_BF3/clip_image001%5B9%5D_thumb.gif)

![clip_image001[11]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/55afd30f625d_BF3/clip_image001%5B11%5D_thumb.gif)

![clip_image001[13]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/55afd30f625d_BF3/clip_image001%5B13%5D_thumb.gif)

![clip_image001[15]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/55afd30f625d_BF3/clip_image001%5B15%5D_thumb.gif)

![clip_image001[17]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/55afd30f625d_BF3/clip_image001%5B17%5D_thumb.gif)

![clip_image001[19]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/55afd30f625d_BF3/clip_image001%5B19%5D_thumb.gif)