¿Qué es un token de actualización principal?

Un token de actualización principal (PRT) es un artefacto de claves de autenticación de Azure AD en dispositivos Windows 10 o posteriores, Windows Server 2016 y versiones posteriores, iOS y Android. Se trata de un token JWT (JSON Web Token) emitido especialmente para agentes de token propios de Microsoft con el fin de habilitar el inicio de sesión único (SSO) en las aplicaciones usadas en esos dispositivos. En este artículo, se proporcionan detalles sobre cómo se emite, se usa y se protege un PRT en dispositivos con Windows 10 o posteriores. Se recomienda usar las versiones más recientes de Windows 10, Windows 11 y Windows Server 2019+ para obtener la mejor experiencia de inicio de sesión único.

Se da por hecho que ya conoce los distintos estados de dispositivo disponibles en Microsoft Entra ID y cómo funciona el inicio de sesión único en Windows 10 o posteriores. Para obtener más información sobre los dispositivos en Microsoft Entra ID, consulte el artículo ¿Qué es la administración de dispositivos en Microsoft Entra ID?

Componentes y terminología más importantes

Los siguientes componentes de Windows desempeñan un papel fundamental a la hora de solicitar y usar un PRT:

- Proveedor de autenticación en la nube (CloudAP): CloudAP es el proveedor de autenticación moderno para el inicio de sesión de Windows que comprueba los usuarios que inician sesión en un dispositivo Windows 10 o más reciente. CloudAP proporciona un marco de complementos en el que pueden basarse los proveedores de identidades para habilitar la autenticación en Windows mediante las credenciales del proveedor de identidades en cuestión.

- Administrador de cuentas web (WAM): WAM es el agente de tokens predeterminado en Windows 10 dispositivos o más recientes. WAM también proporciona un marco de complementos en el que pueden basarse los proveedores de identidades para habilitar el inicio de sesión único en sus aplicaciones que dependen del proveedor de identidades en cuestión.

- Microsoft Entra complemento cloudAP: un complemento Microsoft Entra específico basado en el marco de CloudAP que comprueba las credenciales de usuario con Microsoft Entra id. durante el inicio de sesión de Windows.

- Microsoft Entra complemento WAM: un complemento Microsoft Entra específico basado en el marco wam que permite el inicio de sesión único a las aplicaciones que dependen del identificador de Microsoft Entra para la autenticación.

- Dsreg: un componente específico de Microsoft Entra en Windows 10 o posterior, que controla el proceso de registro de dispositivos con todos los estados.

- Módulo de plataforma segura (TPM): TPM es un componente de hardware integrado en un dispositivo, que proporciona funciones de seguridad basadas en hardware para los secretos de los usuarios y de los dispositivos. Se puede encontrar más información en el artículo Información general sobre la tecnología del Módulo de plataforma segura.

¿Qué contiene el PRT?

Un PRT incluye notificaciones que se encuentran en la mayoría de los tokens de actualización de Microsoft Entra ID. Además, se incluyen algunas notificaciones específicas del dispositivo. Los pasos son los siguientes:

- Identidad del dispositivo: un PRT se emite para un usuario de un dispositivo específico. La notificación de la identidad del dispositivo

deviceIDdetermina el dispositivo en el que se emitió el PRT para el usuario. Esta notificación se emite más adelante para los tokens obtenidos mediante el PRT. La notificación de la identidad del dispositivo se usa para determinar la autorización del acceso condicional en función del estado o cumplimiento del dispositivo. - Clave de sesión: la clave de sesión es una clave simétrica cifrada, generada por el servicio de autenticación de Microsoft Entra, que se emite como parte del PRT. La clave de sesión actúa como prueba de posesión cuando se usa un PRT para obtener tokens para otras aplicaciones. La clave de sesión se inscribe en Windows 10 o posterior en dispositivos unidos de manera híbrida a Microsoft Entra, si es anterior a 30 días.

¿Se puede ver lo que hay en un PRT?

Un PRT es un blob opaco que se envía desde Microsoft Entra y cuyo contenido es desconocido para los componentes cliente. No se puede ver lo que hay dentro de un PRT.

¿Cómo se emite un PRT?

Un requisito previo para la autenticación basada en el dispositivo en Microsoft Entra ID es el registro de los dispositivos. Los PRT solo se emiten para los usuarios de dispositivos registrados. Para más información sobre el registro de dispositivos, consulte el artículo Windows Hello para empresas y registro de dispositivos. Durante el registro de dispositivos, el componente dsreg genera dos conjuntos de pares de claves criptográficas:

- Clave de dispositivo (dkpub/dkpriv)

- Clave de transporte (tkpub/tkpriv)

Las claves privadas se enlazan al TPM del dispositivo si este tiene un TPM válido que funcione, mientras que las claves públicas se envían a Microsoft Entra ID durante el proceso de registro del dispositivo. Estas claves se usan para validar el estado del dispositivo durante las solicitudes PRT.

El PRT se emite durante la autenticación del usuario en un dispositivo Windows 10 o posterior en dos escenarios:

- Microsoft Entra unido o Microsoft Entra híbrido: se emite un PRT durante el inicio de sesión de Windows cuando un usuario inicia sesión con sus credenciales de organización. El PRT se emite con todas las credenciales admitidas por Windows 10 o posterior, por ejemplo, contraseña y Windows Hello para empresas. En este escenario, el complemento CloudAP de Microsoft Entra es la autoridad principal del PRT.

- Dispositivo registrado de Microsoft Entra: se emite un PRT cuando un usuario agrega una cuenta de trabajo secundaria a su dispositivo Windows 10 o posterior. Los usuarios pueden agregar una cuenta a Windows 10 o posterior de dos maneras diferentes:

- Adición de una cuenta mediante el mensaje Permitir que la organización administre mi dispositivo después de iniciar sesión en una aplicación (por ejemplo, Outlook)

- Desde Configuración>Cuentas>Obtener acceso a trabajo o escuela>Conectar.

En contextos de dispositivos registrados de Microsoft Entra, el complemento WAM de Microsoft Entra es la autoridad principal del PRT puesto que no va a tener lugar un inicio de sesión de Windows con esta cuenta de Microsoft Entra.

Nota:

Los proveedores de identidades de terceros necesitan admitir el protocolo WS-Trust para permitir la emisión de PRT en dispositivos Windows 10 o posterior. Sin WS-Trust, el PRT no se puede emitir a los usuarios en dispositivos unidos a Microsoft Entra híbrido o de manera híbrida a Microsoft Entra. En AD FS solo se requieren puntos de conexión usernamemixed. En AD FS si se usa smartcard/certificate durante el inicio de sesión de Windows se requieren puntos de conexión de certificatemixed. Tanto adfs/services/trust/2005/windowstransport como adfs/services/trust/13/windowstransport se deben habilitar como puntos de conexión accesibles solo desde la intranet y NO deben exponerse como accesibles desde la extranet mediante Application Proxy web.

Nota:

Las directivas de acceso condicional de Microsoft Entra no se evalúan cuando se emiten los PRT.

Nota:

No se admiten proveedores de credenciales de terceros para la emisión y renovación de PRT de Microsoft Entra.

¿Cuál es la duración de un PRT?

Una vez emitido, un PRT es válido durante 14 días y se renueva continuamente siempre y cuando el usuario use activamente el dispositivo.

¿Cómo se usa un PRT?

Dos componentes principales de Windows usan un PRT:

- Microsoft Entra complemento cloudAP: durante el inicio de sesión de Windows, el complemento Microsoft Entra CloudAP solicita un PRT desde Microsoft Entra id. mediante las credenciales proporcionadas por el usuario. También almacena en caché el PRT para permitir el inicio de sesión almacenado en caché cuando el usuario no tiene acceso a una conexión de Internet.

- Complemento WAM de Microsoft Entra: cuando los usuarios intentan acceder a las aplicaciones, el complemento WAM de Microsoft Entra usa el PRT para permitir el inicio de sesión único en Windows 10 o posterior. El complemento WAM de Microsoft Entra usa el PRT para solicitar tokens de acceso y actualización para las aplicaciones en las que las solicitudes de tokens dependen de WAM. También permite el inicio de sesión único en los exploradores mediante la inserción del PRT en las solicitudes del explorador. El inicio de sesión único del explorador de Windows 10 o posterior se admite en Microsoft Edge (de forma nativa), en Chrome (mediante cuentas de Windows 10) o en Mozilla Firefox v91 y posteriores (mediante la opción SSO de Windows para Firefox).

Nota:

En el caso de que un usuario haya iniciado sesión con dos cuentas del mismo inquilino de Microsoft Entra en una aplicación de explorador, la autenticación de dispositivo proporcionada por el PRT de la cuenta principal también se aplicará automáticamente a la segunda cuenta. Como consecuencia, la segunda cuenta también cumplirá cualquier directiva de acceso condicional basada en dispositivos en el inquilino.

¿Cómo se renueva un PRT?

Un PRT se renueva de dos maneras diferentes:

- Complemento CloudAP de Microsoft Entra cada cuatro horas: el complemento CloudAP renueva el PRT cada cuatro horas durante el inicio de sesión de Windows. Si el usuario no tiene conexión a Internet durante ese tiempo, el complemento CloudAP renueva el PRT una vez que el dispositivo se conecta a Internet.

- Complemento WAM de Microsoft Entra durante las solicitudes de token de aplicación: el complemento WAM habilita el inicio de sesión único en dispositivos Windows 10 o más recientes mediante la habilitación de solicitudes de token silenciosas para las aplicaciones. El complemento WAM puede renovar el PRT durante estas solicitudes de token de dos maneras diferentes:

- Una aplicación solicita a WAM un token de acceso en modo silencioso, pero no hay ningún token de actualización disponible para esa aplicación. En este caso, WAM usa el PRT para solicitar un token para la aplicación y recibe un nuevo PRT en la respuesta.

- Una aplicación solicita a WAM un token de acceso, pero el PRT no es válido o Microsoft Entra ID necesita autorización adicional (por ejemplo, el autenticación multifactor de Microsoft Entra). En este contexto, WAM realiza un inicio de sesión interactivo que pide al usuario que se vuelva a autenticar o que proporcione verificación adicional y, si la autenticación es correcta, se emite un nuevo PRT.

En un entorno de AD FS, no se requiere una línea de visión directa al controlador de dominio para renovar el PRT. La renovación de PRT solo requiere que los puntos de conexión /adfs/services/trust/2005/usernamemixed y /adfs/services/trust/13/usernamemixed estén habilitados en el proxy mediante el protocolo WS-Trust.

Los puntos de conexión de transporte de Windows solo son necesarios para la autenticación de contraseña cuando se cambia una contraseña, no para la renovación del PRT.

Nota:

Las directivas de acceso condicional de Microsoft Entra no se renuevan cuando se emiten los PRT.

Consideraciones clave

- En dispositivos unidos a Microsoft Entra o de manera híbrida a Microsoft Entra, el complemento CloudAP es la autoridad principal para un PRT. Si se renueva un PRT durante una solicitud de token basada en WAM, el PRT se devuelve al complemento CloudAP, que comprueba su validez con Microsoft Entra ID antes de aceptarlo.

Plataforma Android:

- Un PRT es válido durante 90 días y se renueva continuamente siempre y cuando el dispositivo esté en uso. Sin embargo, solo es válido durante 14 días si el dispositivo no está en uso.

- Un PRT solo se emite y se renueva durante la autenticación de aplicaciones nativas. Un PRT no se renueva ni emite durante una sesión del explorador.

- Es posible obtener un PRT sin necesidad del registro de dispositivos (Workplace Join) y habilitar el inicio de sesión único.

- Los PRT obtenidos sin el registro de dispositivos no pueden cumplir los criterios de autorización para el acceso condicional, que se basa en el estado o el cumplimiento del dispositivo.

¿Cómo se protege el PRT?

Para proteger un PRT, se enlaza con el dispositivo en el que el usuario ha iniciado la sesión. Microsoft Entra ID y Windows 10 o posterior permiten la protección del PRT mediante los métodos siguientes:

- Durante el primer inicio de sesión: en el transcurso del primer inicio de sesión, se emite un PRT mediante la firma de las solicitudes que usan la clave del dispositivo generada criptográficamente durante el registro de dicho dispositivo. En un dispositivo con un TPM válido que funciona, la clave del dispositivo queda protegida por el TPM, que impide cualquier acceso malintencionado. Un PRT no se emite si no se puede validar la firma de la clave de dispositivo correspondiente.

- Durante las solicitudes y renovaciones de tokens: cuando se emite un PRT, Microsoft Entra ID también emite una clave de sesión cifrada para el dispositivo. Esta clave se cifra con la clave de transporte pública (tkpub) generada y se envía a Microsoft Entra ID como parte del registro del dispositivo. Esta clave de sesión solo se puede descifrar con la clave de transporte privada (tkpriv) protegida por el TPM. La clave de sesión es la clave de prueba de posesión (POP) de las solicitudes enviadas a Microsoft Entra ID. La clave de sesión también está protegida por el TPM y ningún otro componente del sistema operativo puede acceder a ella. Las solicitudes de token o las solicitudes de renovación del PRT están firmadas de forma segura con esta clave de sesión mediante el TPM, de ahí que no se pueda alterar. Microsoft Entra invalida las solicitudes procedentes de dispositivos que no están firmadas con la clave de sesión correspondiente.

Al proteger estas claves con TPM, se mejora la seguridad de PRT frente a actores malintencionados que intentan robar las claves o reproducir el PRT. Por lo tanto, el uso de un TPM mejora considerablemente la seguridad de Microsoft Entra unido, Microsoft Entra unidos híbridos y Microsoft Entra dispositivos registrados frente al robo de credenciales. En cuanto al rendimiento y la confiabilidad, TPM 2.0 es la versión recomendada para todos los escenarios de registro de dispositivos de Microsoft Entra en Windows 10 o posterior. A partir de la actualización 1903 de Windows 10, Microsoft Entra ID no usa TPM 1.2 para ninguna de las claves anteriores debido a problemas de confiabilidad.

¿Cómo se protegen los tokens de la aplicación y las cookies del explorador?

Tokens de la aplicación: cuando una aplicación solicita un token mediante WAM, Microsoft Entra ID emite un token de actualización y un token de acceso. Sin embargo, WAM solo devuelve el token de acceso a la aplicación y protege el token de actualización en su caché mediante su cifrado con la clave de la interfaz de programación de aplicaciones de protección de datos (DPAPI) del usuario. Para usar de forma segura el token de actualización, WAM firma las solicitudes con la clave de sesión para emitir tokens de acceso adicionales. La clave DPAPI está protegida por una clave simétrica basada en el identificador de Microsoft Entra en Microsoft Entra. Cuando el dispositivo tiene que descifrar el perfil de usuario con la clave DPAPI, Microsoft Entra ID proporciona la clave DPAPI cifrada con la clave de sesión, que el complemento CloudAP solicita descifrar con TPM. Esta funcionalidad garantiza la coherencia en la protección de los tokens de actualización y evita que las aplicaciones implementen sus propios mecanismos de protección.

Cookies del explorador: en Windows 10 o posterior, Microsoft Entra ID admite el inicio de sesión único del explorador en Internet Explorer y Microsoft Edge de forma nativa, en Google Chrome mediante las extensiones de cuentas de Windows 10 y en Mozilla Firefox v91 y posteriores mediante una opción del explorador. La seguridad se ha creado no solo para proteger las cookies, sino también los puntos de conexión a los que se envían. Las cookies del explorador están protegidas de la misma manera que un PRT, mediante la clave de sesión para firmar y proteger las cookies.

Cuando un usuario inicia una interacción con el explorador, el explorador (o la extensión) invoca un host de cliente nativo COM. El host de cliente nativo garantiza que la página procede de uno de los dominios permitidos. El explorador podría enviar otros parámetros al host de cliente nativo, como un nonce; sin embargo, el host de cliente nativo garantiza la validación del nombre de host. El host de cliente nativo solicita una cookie con PRT al complemento CloudAP, que la crea y la firma con la clave de sesión protegida por TPM. Puesto que la cookie de PRT está firmada por la clave de sesión, es muy difícil manipularla. Esta cookie con PRT se incluye en el encabezado de la solicitud para que Microsoft Entra ID valide el dispositivo desde el que se origina. Si usa el explorador Chrome, solo se puede invocar con la extensión definida explícitamente en el manifiesto del host de cliente nativo, lo que impide que extensiones arbitrarias creen estas solicitudes. Una vez que Microsoft Entra ID valida la cookie con PRT, emite una cookie de sesión para el explorador. Esta cookie de sesión también contiene la misma clave de sesión emitida con un PRT. Durante las solicitudes posteriores, para validar la clave de sesión de manera efectiva se enlaza la cookie con el dispositivo y se impide que se reproduzca desde cualquier parte.

¿Cuándo recibe un PRT una notificación de MFA?

Un PRT puede recibir una notificación de autenticación multifactor en escenarios concretos. Cuando se usa un PRT basado en MFA para solicitar tokens para las aplicaciones, la notificación de MFA se transfiere a esos tokens. Esta funcionalidad proporciona a los usuarios una experiencia perfecta ya que evita el desafío de MFA en cada aplicación que lo requiera. Un PRT puede recibir una notificación de MFA de las maneras siguientes:

- Inicio de sesión con Windows Hello para empresas: Windows Hello para empresas reemplaza las contraseñas y usa claves criptográficas para proporcionar autenticación segura en dos fases. Windows Hello para empresas es específico de un usuario de un dispositivo y requiere MFA para el aprovisionamiento. Cuando un usuario inicia sesión con Windows Hello para empresas, el PRT del usuario recibe una notificación de MFA. Este escenario también se aplica a los usuarios que inician sesión con tarjetas inteligentes si la autenticación de la tarjeta inteligente genera una notificación de MFA desde AD FS.

- Como Windows Hello para empresas se considera autenticación multifactor, la notificación de MFA se actualiza cuando se actualiza el propio PRT, por lo que la duración de MFA se extenderá continuamente cuando los usuarios inicien sesión con Windows Hello para empresas.

- MFA durante el inicio de sesión interactivo de WAM: durante una solicitud de token a través de WAM, si a un usuario se le exige MFA para acceder a la aplicación, el PRT que se renueva durante esta interacción se graba con una notificación de MFA.

- En este caso, la notificación de MFA no se actualiza continuamente, por lo que la duración de MFA se basa en la duración establecida en el directorio.

- Cuando se usan un PRT y un RT anteriores existentes para acceder a una aplicación, estos se consideran como la primera prueba de autenticación. Se requiere un nuevo RT con una segunda prueba y una notificación de MFA impresa. Este proceso también emite un PRT y un RT nuevos.

Windows 10 o posterior mantiene una lista separada de los PRT de cada credencial. Por lo tanto, hay un PRT para cada una de las credenciales de Windows Hello para empresas, contraseñas o tarjetas inteligentes. Esta separación garantiza que las notificaciones de MFA están aisladas en función de la credencial usada, y no se mezclan durante las solicitudes de token.

Nota:

Al usar la contraseña para iniciar sesión en Windows 10 o posterior en un dispositivo unido a Microsoft Entra o unido de manera híbrida a Microsoft Entra, es posible que se requiera MFA durante el inicio de sesión interactivo de WAM después de que se implemente la clave de sesión asociada con PRT.

¿Cómo se invalida un PRT?

Un PRT se invalida en los escenarios siguientes:

- Usuario no válido: si un usuario se elimina o deshabilita en Microsoft Entra ID, su PRT se invalida y no se puede usar para obtener tokens para las aplicaciones. Si un usuario eliminado o deshabilitado ya ha iniciado sesión en un dispositivo antes, el inicio de sesión almacenado en caché le dejaría conectarse, hasta que CloudAP se dé cuenta de que su estado no es válido. Una vez que CloudAP determina que el usuario no es válido, bloquea los posteriores inicios de sesión. A un usuario no válido se le impide automáticamente iniciar sesión en nuevos dispositivos que no tengan las credenciales almacenadas en caché.

- Dispositivo no válido: si un dispositivo se elimina o deshabilita en Microsoft Entra ID, el PRT obtenido en ese dispositivo se invalida y no se puede usar para obtener tokens para otras aplicaciones. Si un usuario ya ha iniciado sesión en un dispositivo no válido, podrá seguir haciéndolo, Pero todos los tokens del dispositivo se invalidan y el usuario no tiene inicio de sesión único en ningún recurso de ese dispositivo.

- Cambio de contraseña: Si un usuario obtuvo el PRT con su contraseña, Microsoft Entra ID invalida el PRT cuando el usuario cambia su contraseña. El cambio de contraseña tiene como resultado la obtención de un nuevo PRT por el usuario. Esta invalidación puede suceder de dos maneras diferentes:

- Si el usuario inicia sesión Windows con su nueva contraseña, CloudAP descarta el PRT antiguo y solicita a Microsoft Entra ID que emita un nuevo PRT con su nueva contraseña. Si el usuario no tiene una conexión a Internet, la nueva contraseña no se puede validar y Windows puede pedir al usuario que use su contraseña anterior.

- Si un usuario inició sesión con su contraseña anterior o cambió la contraseña después de iniciar sesión en Windows, se usa el antiguo PRT en las solicitudes de token basadas en WAM. En este escenario, se pide al usuario que se autentique de nuevo durante la solicitud del token de WAM y se emite un nuevo PRT.

- Problemas del TPM: en ocasiones, el TPM de un dispositivo puede producir un error y dar lugar a la inaccesibilidad de las claves protegidas por el. En este caso, el dispositivo no puede obtener un PRT ni solicitar tokens mediante un PRT existente ya que no puede demostrar la posesión de las claves criptográficas. Como resultado, Microsoft Entra ID invalida los PRT existentes. Cuando Windows 10 detecta un error, inicia un flujo de recuperación para volver a registrar el dispositivo con nuevas claves criptográficas. Con la unión híbrida a Microsoft Entra, al igual que con el registro inicial, la recuperación se produce en modo silencioso sin intervención del usuario. En los dispositivos registrados en Microsoft Entra o unidos a Microsoft Entra, la recuperación debe realizarla un usuario que tenga privilegios de administrador en el dispositivo en cuestión. En este escenario, un aviso de Windows inicia el flujo de recuperación que guía al usuario en la recuperación satisfactoria del dispositivo.

Flujos detallados

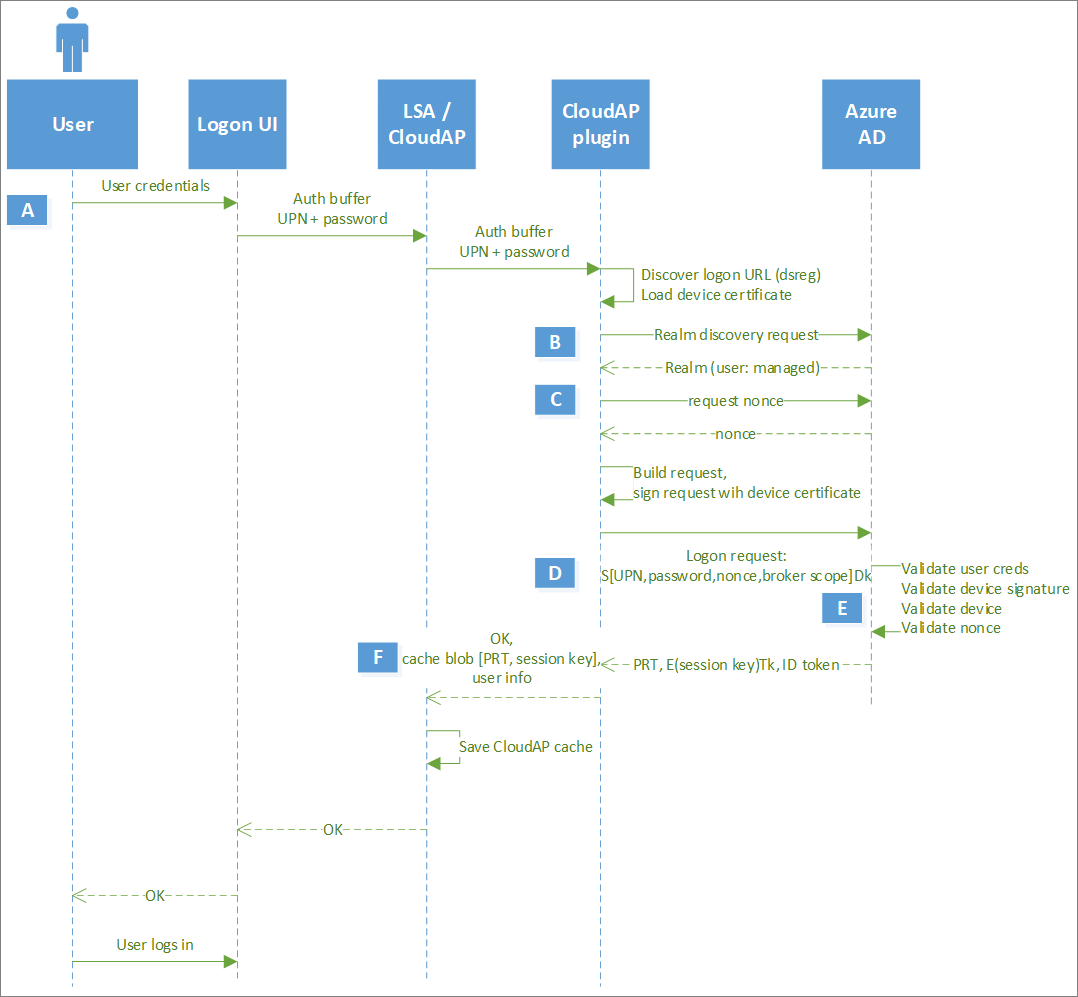

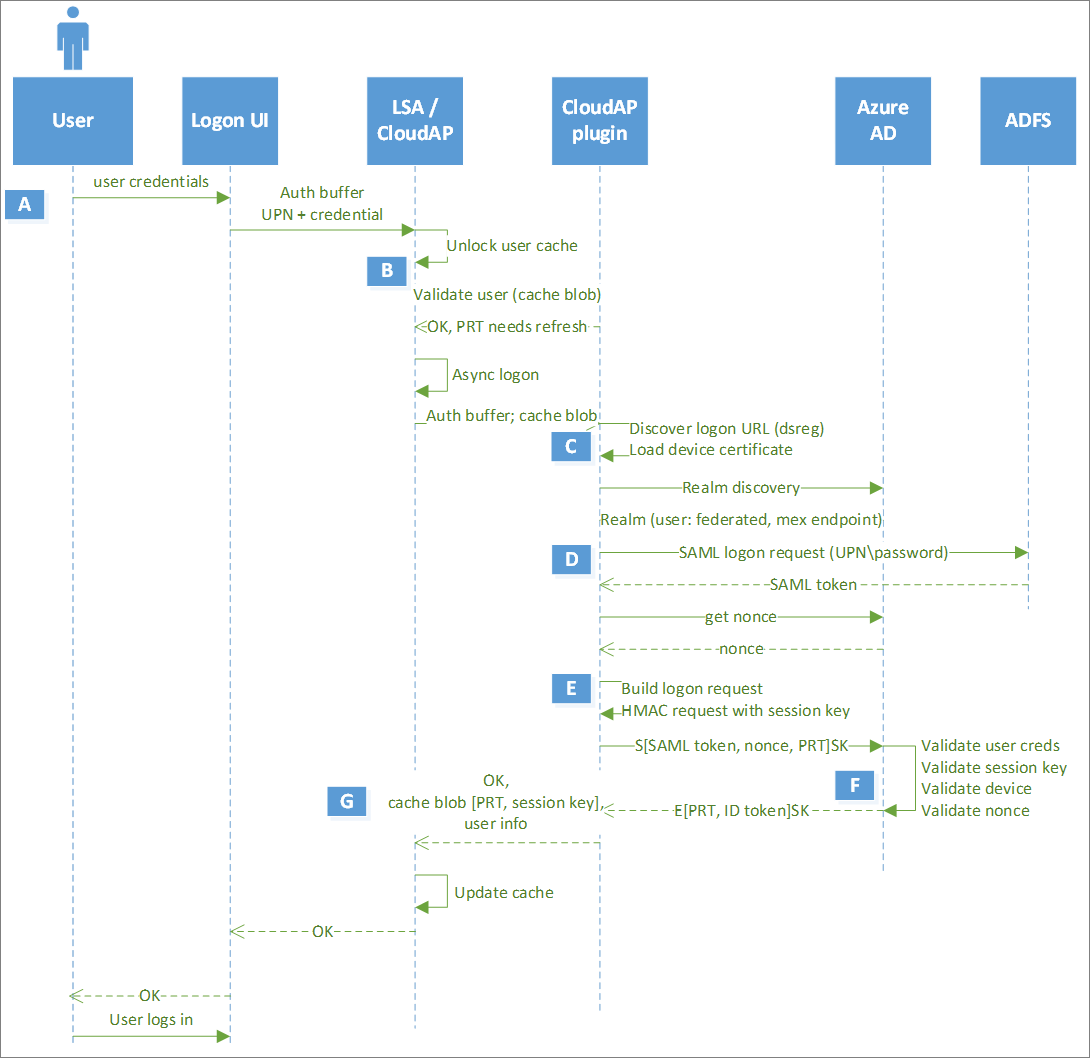

Los siguientes diagramas ilustran los detalles subyacentes en la emisión, la renovación y el uso de un PRT para solicitar un token de acceso para una aplicación. Además, estos pasos también describen cómo se aplican los mecanismos de seguridad mencionados anteriormente durante estas interacciones.

Emisión del PRT durante el primer inicio de sesión

Nota:

En los dispositivos unidos a Microsoft Entra, la emisión del PRT de Microsoft Entra (pasos A-F) se produce sincrónicamente antes de que el usuario pueda iniciar sesión en Windows. En los dispositivos unidos a Microsoft Entra híbrido, el directorio local de Active Directory es la autoridad principal. Por lo tanto, el usuario puede iniciar sesión en la instancia de Windows unida de manera híbrida a Microsoft Entra después de adquirir un vale de concesión de vales (TGT) para iniciar sesión, mientras que la emisión del PRT se produce de forma asincrónica. Este escenario no se aplica a los dispositivos registrados en Microsoft Entra dado que el inicio de sesión no usa credenciales de Microsoft Entra.

Nota:

En un entorno de Windows unido de manera híbrida a Microsoft Entra, la emisión del PRT se produce de forma asincrónica. Es posible que se produzca una incidencia en la emisión del PRT debido a problemas con el proveedor de federación. Este error puede dar lugar a incidencias de inicio de sesión cuando los usuarios intentan acceder a los recursos en la nube. Es importante solucionar este escenario con el proveedor de federación.

| Paso | Descripción |

|---|---|

| Un | El usuario escribe su contraseña en la interfaz de usuario de inicio de sesión. LogonUI pasa las credenciales contenidas en un búfer de autenticación a LSA que, a su vez, las pasa internamente a CloudAP. CloudAP reenvía esta solicitud al complemento CloudAP. |

| B | El complemento CloudAP inicia una solicitud de detección del dominio para identificar el proveedor de identidades del usuario. Si el inquilino del usuario tuviera un programa de instalación del proveedor de federación, Microsoft Entra ID devolverá el punto de conexión de intercambio de metadatos (MEX) del proveedor de federación. Si no es así, Microsoft Entra id. devuelve que el usuario se administra, lo que indica que el usuario puede autenticarse con Microsoft Entra ID. |

| C | Si el usuario está administrado, CloudAP obtiene el nonce de Microsoft Entra ID. Si el usuario estuviera federado, el complemento CloudAP solicitará un token de Lenguaje de Marcado para Confirmaciones de Seguridad (SAML) al proveedor de federación con las credenciales del usuario. Nonce se solicita antes de que se envíe el token SAML a Microsoft Entra ID. |

| D | El complemento CloudAP construye la solicitud de autenticación con las credenciales del usuario, el nonce y un ámbito de agente, firma la solicitud con la clave del dispositivo (dkpriv) y la envía a Microsoft Entra ID. En un entorno federado, el complemento CloudAP usa el token SAML devuelto por el proveedor de federación en lugar de las credenciales del usuario. |

| E | Microsoft Entra ID valida las credenciales del usuario, el nonce y la firma del dispositivo, comprueba que el dispositivo es válido en el inquilino y emite el PRT cifrado. Junto con el PRT, Microsoft Entra ID también emite una clave simétrica llamada clave de sesión cifrada por Microsoft Entra ID mediante la clave de transporte (tkpub). Además, la clave de sesión también se inserta en el PRT. Esta clave de sesión actúa como la clave de prueba de posesión (PoP) para las solicitudes posteriores con el PRT. |

| F | El complemento CloudAP pasa el PRT y la clave de sesión cifrados a CloudAP. CloudAP solicita al TPM que descifre la clave de sesión mediante la clave de transporte (tkpriv) y la vuelve a cifrar con la propia clave del TPM. CloudAP almacena la clave de sesión cifrada en su caché junto con el PRT. |

Renovación del PRT en los sucesivos inicios de sesión

| Paso | Descripción |

|---|---|

| Un | El usuario escribe su contraseña en la interfaz de usuario de inicio de sesión. LogonUI pasa las credenciales contenidas en un búfer de autenticación a LSA que, a su vez, las pasa internamente a CloudAP. CloudAP reenvía esta solicitud al complemento CloudAP. |

| B | Si anteriormente el usuario inició sesión, Windows realizará el inicio de sesión almacenado en caché y validará las credenciales de inicio de sesión del usuario. Cada cuatro horas, el complemento CloudAP inicia la renovación del PRT de manera asincrónica. |

| C | El complemento CloudAP inicia una solicitud de detección del dominio para identificar el proveedor de identidades del usuario. Si el inquilino del usuario tuviera un programa de instalación del proveedor de federación, Microsoft Entra ID devolverá el punto de conexión de intercambio de metadatos (MEX) del proveedor de federación. Si no es así, Microsoft Entra id. devuelve que el usuario se administra, lo que indica que el usuario puede autenticarse con Microsoft Entra ID. |

| D | Si el usuario estuviera federado, el complemento CloudAP solicitará un token SAML al proveedor de federación con las credenciales del usuario. Nonce se solicita antes de que se envíe el token SAML a Microsoft Entra ID. Si el usuario está administrado, CloudAP obtendrá directamente el nonce de Microsoft Entra ID. |

| E | El complemento CloudAP construye la solicitud de autenticación con las credenciales del usuario, el nonce y el PRT existente, firma la solicitud con la clave de sesión y la envía a Microsoft Entra ID. En un entorno federado, el complemento CloudAP usa el token SAML devuelto por el proveedor de federación en lugar de las credenciales del usuario. |

| V | Microsoft Entra ID valida la firma de la clave de sesión, para lo cual la compara con la clave de sesión insertada en el PRT, valida el nonce y comprueba que el dispositivo sea válido en el inquilino y emite un nuevo PRT. Como se vio antes, el PRT viene acompañado de nuevo por la clave de sesión cifrada mediante la clave de transporte (tkpub). |

| G | El complemento CloudAP pasa el PRT y la clave de sesión cifrados a CloudAP. CloudAP solicita al TPM que descifre la clave de sesión mediante la clave de transporte (tkpriv) y la vuelve a cifrar con la propia clave del TPM. CloudAP almacena la clave de sesión cifrada en su caché junto con el PRT. |

Nota:

Un PRT se puede renovar externamente sin necesidad de una conexión VPN cuando los puntos de conexión usernamemixed están habilitados externamente.

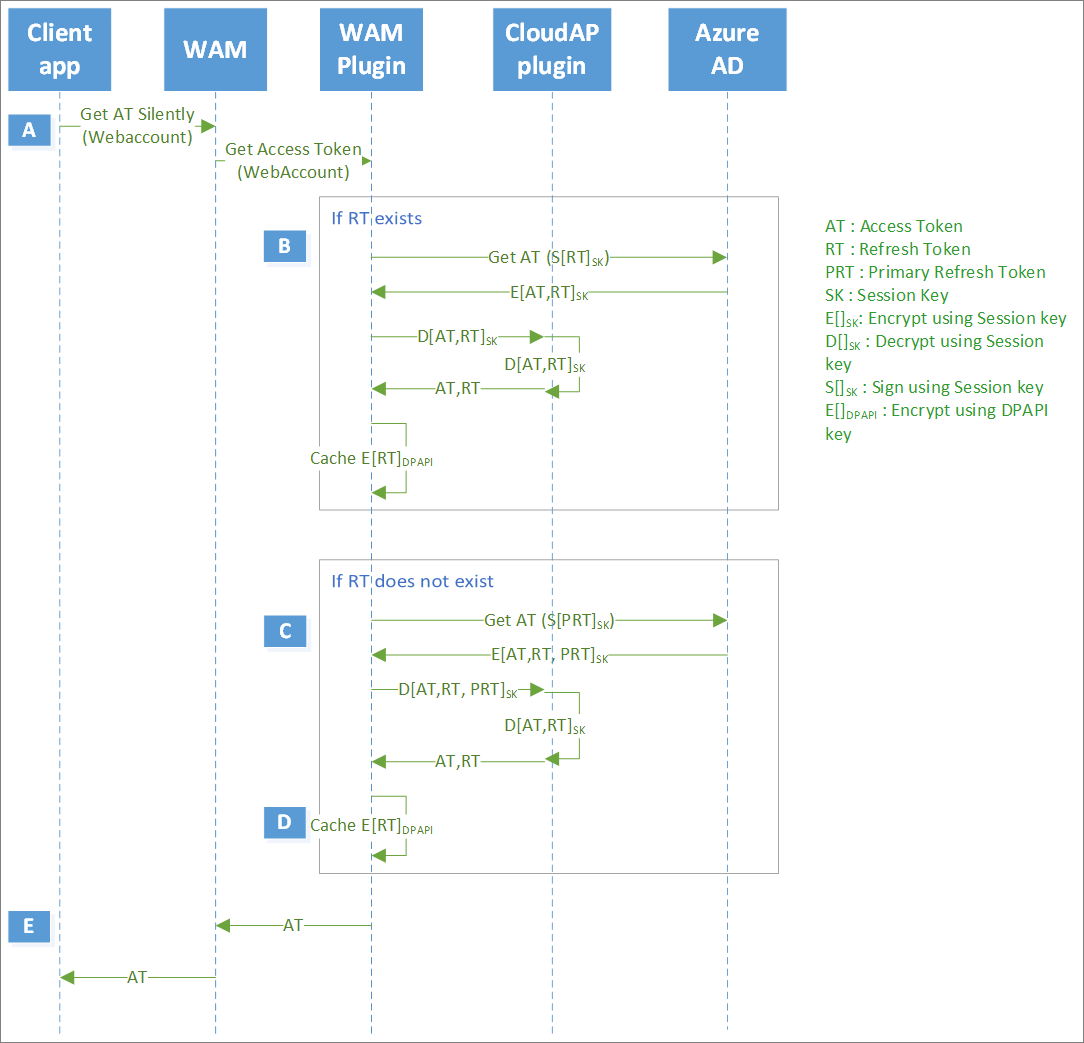

Uso del PRT durante las solicitudes de tokens de aplicación

| Paso | Descripción |

|---|---|

| Un | Una aplicación (por ejemplo: Outlook, OneNote, etc.) inicia una solicitud de token a WAM. WAM, a su vez, pide al complemento WAM de Microsoft Entra que atienda la solicitud de token. |

| B | Si un token de actualización de la aplicación ya está disponible, el complemento WAM de Microsoft Entra lo usa para solicitar un token de acceso. Para proporcionar una prueba de enlace de dispositivo, el complemento WAM firma la solicitud con la clave de sesión. Microsoft Entra ID valida la clave de sesión y emite un token de acceso y un nuevo token de actualización para la aplicación, cifrados con la clave de sesión. El complemento WAM solicita al complemento CloudAP que descifre los tokens, el cual, a su vez, solicita al TPM que los descifre con la clave de sesión, lo que da lugar a que el complemento WAM obtenga ambos tokens. A continuación, el complemento WAM proporciona solo el token de acceso a la aplicación, mientras vuelve a cifrar el token de actualización con DPAPI y lo almacena en su propia caché |

| C | Si un token de actualización de la aplicación no está disponible, el complemento WAM de Microsoft Entra usa el PRT para solicitar un token de acceso. Para proporcionar la prueba de posesión, el complemento WAM firma la solicitud que contiene el PRT con la clave de sesión. Microsoft Entra ID valida la firma de la clave de sesión, para lo cual la compara con la clave de sesión insertada en el PRT, comprueba que el dispositivo sea válido y emite un token de acceso y un token de actualización para la aplicación. Además, Microsoft Entra ID puede emitir un nuevo PRT (según el ciclo de actualización), todos ellos cifrados con la clave de sesión. |

| D | El complemento WAM solicita al complemento CloudAP que descifre los tokens, el cual, a su vez, solicita al TPM que los descifre con la clave de sesión, lo que da lugar a que el complemento WAM obtenga ambos tokens. A continuación, el complemento WAM proporciona solo el token de acceso a la aplicación, mientras vuelve a cifrar el token de actualización con DPAPI y lo almacena en su propia caché. El complemento WAM usa el token de actualización de aquí en adelante para esta aplicación. El complemento WAM también devuelve el nuevo PRT al complemento CloudAP, que lo valida con Microsoft Entra ID antes de actualizarlo en su propia caché. El complemento CloudAP usa el nuevo PRT de aquí en adelante. |

| E | WAM proporciona el token de acceso recién emitido a WAM, que, a su vez, lo proporciona a la aplicación que realiza la llamada. |

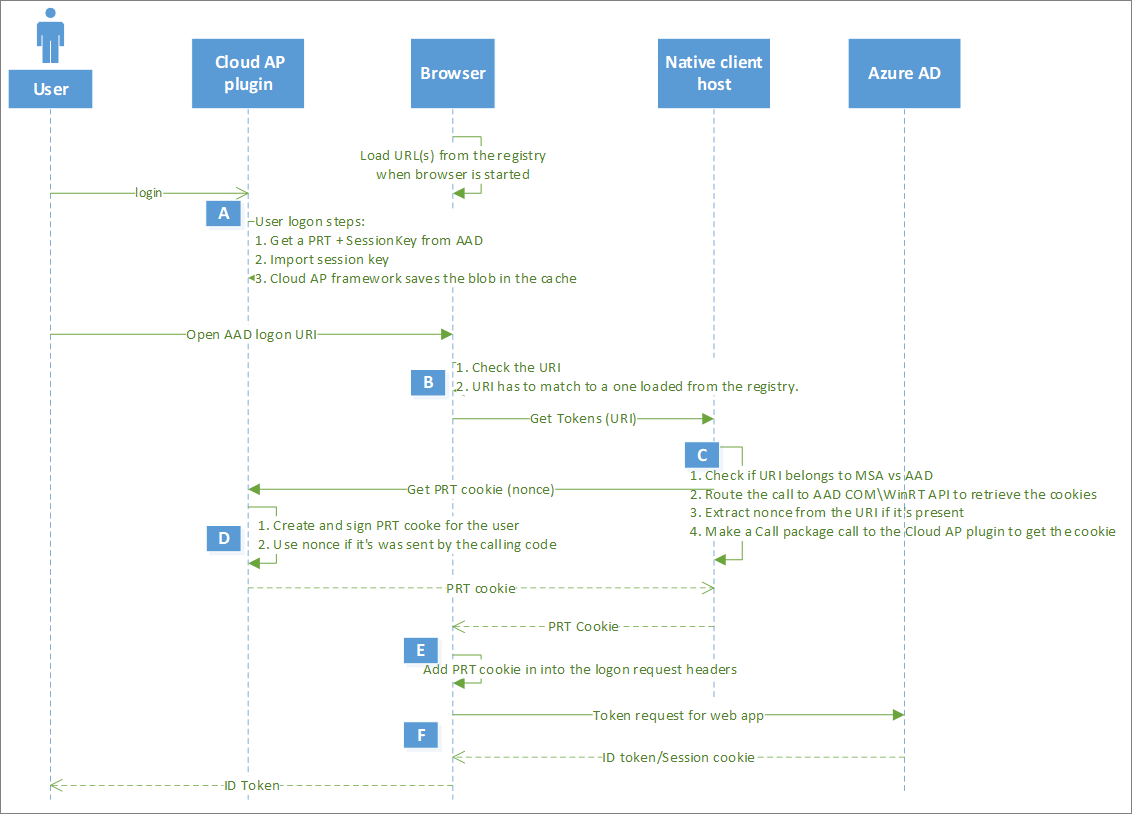

Inicio de sesión único del explorador mediante PRT

| Paso | Descripción |

|---|---|

| Un | El usuario inicia sesión en Windows con sus credenciales para obtener un PRT. Una vez que el usuario abre el explorador, el explorador (o la extensión) carga las direcciones URL del Registro. |

| B | Cuando un usuario abre una dirección URL de inicio de sesión de Microsoft Entra, el explorador o la extensión validan la dirección URL con las obtenidas del Registro. Si coinciden, el explorador invoca el host de cliente nativo para obtener un token. |

| C | El host de cliente nativo valida que las direcciones URL pertenezcan a los proveedores de identidades de Microsoft (cuenta Microsoft o Microsoft Entra ID), extrae un nonce enviado desde la dirección URL y realiza una llamada al complemento CloudAP para obtener una cookie con PRT. |

| D | El complemento CloudAP crea la cookie con PRT, inicia la sesión con la clave de sesión enlazada al TPM y la devuelve al host de cliente nativo. |

| E | El host de cliente nativo devuelve esta cookie con PRT al explorador, que la incluye como parte del encabezado de solicitud llamado x-ms-RefreshTokenCredential y solicita tokens a Microsoft Entra ID. |

| V | Microsoft Entra ID valida la firma de la clave de sesión de la cookie con PRT, valida el nonce, comprueba que el dispositivo sea válido en el inquilino y emite un token de identidad para la página web y una cookie de sesión cifrada para el explorador. |

Nota:

El flujo de SSO del explorador descrito en los pasos anteriores no se aplica a las sesiones en modos privados como InPrivate en Microsoft Edge o Incógnito en Google Chrome (cuando se usan la extensiones de cuentas de Microsoft) o en modo privado en Mozilla Firefox v91 y versiones posteriores.

Pasos siguientes

Para más información sobre cómo solucionar problemas relacionados con el PRT, consulte el artículo Solución de problemas de dispositivos Windows 10 o posterior y Windows Server 2016 unidos de manera híbrida a Microsoft Entra.