Inicio de sesión en una máquina virtual Windows en Azure mediante Microsoft Entra ID incluido el método sin contraseña

Las organizaciones pueden mejorar la seguridad de las máquinas virtuales Windows en Azure mediante la integración con la autenticación de Microsoft Entra. Ahora puede usar Microsoft Entra ID como plataforma de autenticación principal para conectarse mediante el protocolo de escritorio remoto (RDP) a Windows Server 2019 Datacenter Edition y posteriores o la versión 1809 de Windows 10 y posteriores. Luego, puede controlar y aplicar de forma centralizada el control de acceso basado en roles (RBAC) de Azure y las directivas de acceso condicional que permiten o deniegan el acceso a las máquinas virtuales.

En este artículo, se muestra cómo crear y configurar una máquina virtual Windows e iniciar sesión mediante la autenticación basada en Microsoft Entra ID.

Usar la autenticación basada en Microsoft Entra ID para iniciar sesión en máquinas virtuales Windows en Azure implica varias ventajas de seguridad. Incluyen:

Use la autenticación de Microsoft Entra, incluido el método sin contraseña, para iniciar sesión en máquinas virtuales Windows en Azure.

Reducir la dependencia de cuentas de administrador local.

Las directivas de complejidad y vigencia de las contraseñas configuradas para Microsoft Entra ID también ayudan a proteger las máquinas virtuales Windows.

Con RBAC de Azure, puede hacer lo siguiente:

- Especificar quién puede iniciar sesión en una máquina virtual como usuario normal o con privilegios de administrador.

- Cuando los usuarios se unen o dejan el equipo, puede actualizar la directiva de RBAC de Azure de la máquina virtual para conceder acceso según corresponda.

- Cuando los empleados dejan la organización y su cuenta de usuario se deshabilita o se quita de Microsoft Entra ID, dejan de tener acceso a los recursos.

Configure las directivas de acceso condicional como "MFA resistente a la suplantación de identidad" mediante el control de concesión Requerir intensidad de autenticación (versión preliminar) o Requerir autenticación multifactor y otras señales, como el riesgo de inicio de sesión de usuario, antes de poder conectarse mediante RDP a las máquinas virtuales Windows.

Utilice Azure Policy para implementar y auditar directivas para requerir el inicio de sesión de Microsoft Entra para las máquinas virtuales Windows y para marcar el uso de cuentas locales no aprobadas en las máquinas virtuales.

Utilice Intune para automatizar y escalar la conexión a Microsoft Entra con la inscripción automática de administración de dispositivos móviles (MDM) de las máquinas virtuales Windows de Azure que forman parte de las implementaciones de infraestructura de escritorio virtual (VDI).

La inscripción automática de MDM requiere licencias Microsoft Entra ID P1. Las máquinas virtuales con Windows Server no admiten la inscripción de MDM.

Nota:

Una vez habilitada esta funcionalidad, las máquinas virtuales Windows en Azure se unirán a Microsoft Entra. No se pueden unir a otro dominio, como en Active Directory local o Microsoft Entra Domain Services. Si tiene que hacerlo, desconecte la máquina virtual de Microsoft Entra ID mediante la desinstalación de la extensión.

Requisitos

Regiones de Azure compatibles y distribuciones de Windows

Esta característica admite actualmente las siguientes distribuciones de Windows:

- Windows Server 2019 Datacenter y posteriores

- Windows 10 1809 y versiones posteriores

- Windows 11 21H2 y posterior

Esta característica ahora está disponible en las siguientes nubes de Azure:

- Azure Global

- Azure Government

- Microsoft Azure operado por 21Vianet

Requisitos de red

Para habilitar la autenticación de Microsoft Entra para las máquinas virtuales Windows en Azure, debe asegurarse de que la configuración de red de las máquinas virtuales permita el acceso de salida a los siguientes puntos de conexión a través del puerto TCP 443.

Azure global:

https://enterpriseregistration.windows.net: para el registro de dispositivos.http://169.254.169.254: punto de conexión de Azure Instance Metadata Service.https://login.microsoftonline.com: para flujos de autenticación.https://pas.windows.net: para flujos de RBAC de Azure.

Azure Government:

https://enterpriseregistration.microsoftonline.us: para el registro de dispositivos.http://169.254.169.254: punto de conexión de Azure Instance Metadata Service.https://login.microsoftonline.us: para flujos de autenticación.https://pasff.usgovcloudapi.net: para flujos de RBAC de Azure.

Microsoft Azure operado por 21Vianet:

https://enterpriseregistration.partner.microsoftonline.cn: para el registro de dispositivos.http://169.254.169.254: punto de conexión de Azure Instance Metadata Service.https://login.chinacloudapi.cn: para flujos de autenticación.https://pas.chinacloudapi.cn: para flujos de RBAC de Azure.

Requisitos de autenticación

Las cuentas de invitado de Microsoft Entra no pueden conectarse con las máquinas virtuales de Azure o con las máquinas virtuales habilitadas en Azure Bastion a través de la autenticación de Microsoft Entra.

Habilitación del inicio de sesión de Microsoft Entra para una máquina virtual Windows en Azure

Para usar el inicio de sesión de Microsoft Entra para una máquina virtual Windows en Azure, debe hacer lo siguiente:

- Habilite la opción de inicio de sesión de Microsoft Entra para la máquina virtual.

- Configurar las asignaciones de roles de Azure para los usuarios que están autorizados a iniciar sesión en la máquina virtual.

Hay dos formas de habilitar el inicio de sesión de Microsoft Entra para una máquina virtual Windows:

- Azure Portal, cuando se crea una máquina virtual Windows.

- Azure Cloud Shell, cuando se crea una máquina virtual Windows o se usa una maquina virtual Windows existente.

Nota:

Si un objeto de dispositivo con el mismo valor displayName que el nombre de host de una máquina virtual donde existe una extensión, la máquina virtual no puede conectarse a Microsoft Entra ID con un error de duplicación del nombre de host. Evite los valores duplicados modificando el nombre de host.

Azure portal

Puede habilitar el inicio de sesión de Microsoft Entra para las imágenes de la máquina virtual en Windows Server 2019 Datacenter o Windows 10 1809 y versiones posteriores.

Para crear una máquina virtual con Windows Server 2019 Datacenter en Azure con el inicio de sesión de Microsoft Entra:

Inicie sesión en Azure Portal con una cuenta que tenga acceso para crear máquinas virtuales y seleccione + Crear un recurso.

En la barra de búsqueda Buscar en el Marketplace, escriba Windows Server.

Seleccione Windows Server y luego elija Windows Server 2019 Datacenter en la lista desplegable Seleccionar un plan de software.

Seleccione Crear.

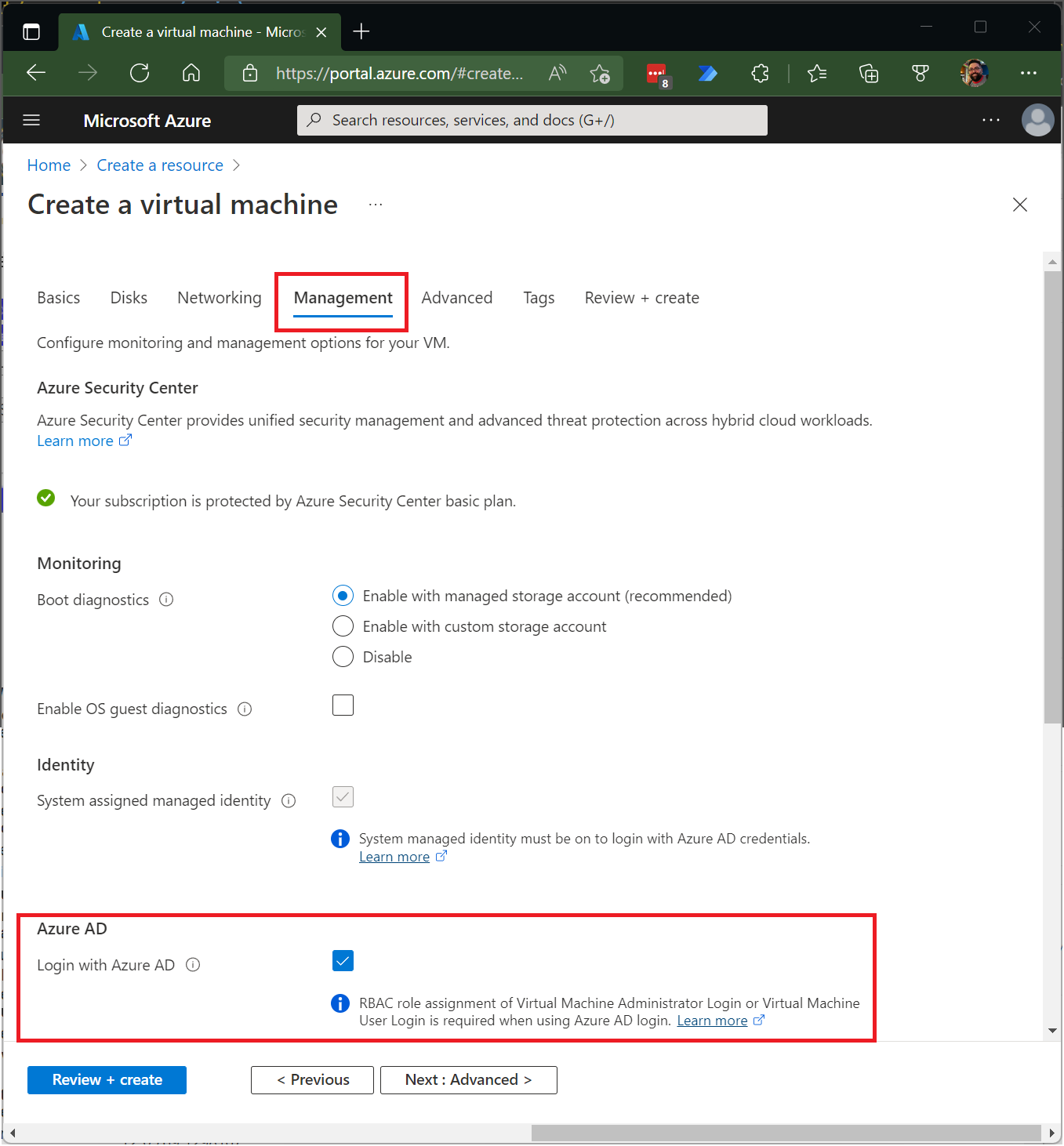

En la pestaña Administración, active la casilla Iniciar sesión con Microsoft Entra ID en la sección Microsoft Entra ID.

Asegúrese de que esté seleccionada la opción Identidad administrada asignada por el sistema de la sección Identidad. Esta acción se debe producir automáticamente una vez se habilite el inicio de sesión con Microsoft Entra ID.

Pase por el resto de la experiencia de creación de una máquina virtual. Tendrá que crear un nombre de usuario y contraseña de administrador para la máquina virtual.

Nota:

Para iniciar sesión en la máquina virtual mediante las credenciales de Microsoft Entra, primero será necesario configurar las asignaciones de roles para la máquina virtual.

Azure Cloud Shell

Azure Cloud Shell es un shell interactivo gratuito que puede usar para ejecutar los pasos de este artículo. Cloud Shell incluye herramientas comunes de Azure preinstaladas y configuradas para que las use con su cuenta. Solo hay que seleccionar el botón Copiar para copiar el código, pegarlo en Cloud Shell y, a continuación, pulsar la tecla Entrar para que se ejecute. Existen varias maneras de abrir Cloud Shell:

- Seleccione Pruébelo en la esquina superior derecha de un bloque de código.

- Abra Cloud Shell en el explorador.

- Seleccione el botón Cloud Shell en el menú de la esquina superior derecha de Azure Portal.

En este artículo, se requiere ejecutar la versión 2.0.31 de la CLI de Azure o posteriores. Ejecute az --version para encontrar la versión. Si tiene que instalar o actualizar, consulte el artículo Instalación de la CLI de Azure.

- Cree un grupo de recursos mediante la ejecución de az group create.

- Cree una máquina virtual mediante la ejecución de az vm create. Use una distribución admitida en una región admitida.

- Instale la extensión de máquina virtual de inicio de sesión de Microsoft Entra.

En el ejemplo siguiente, se implementa una máquina virtual llamada myVM (que usa Win2019Datacenter) en un grupo de recursos llamado myResourceGroup en la región southcentralus. En este ejemplo y el siguiente, puede proporcionar sus propios nombres de máquinas virtuales y grupos de recursos según sea necesario.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

Nota:

Debe habilitar la identidad administrada asignada por el sistema en la máquina virtual antes de instalar la extensión de máquina virtual para el inicio de sesión de Microsoft Entra. Las identidades administradas se almacenan en un único inquilino de Microsoft Entra y actualmente no admiten escenarios entre directorios.

La creación de la máquina virtual y los recursos auxiliares tarda unos minutos en realizarse.

Por último, instale la extensión de máquina virtual para el inicio de sesión de Microsoft Entra para habilitar el inicio de sesión de Microsoft Entra para las máquinas virtuales Windows. Las extensiones de máquina virtual son aplicaciones pequeñas que realizan tareas de automatización y configuración posterior a la implementación en Azure Virtual Machines. Use az vm extension set para instalar la extensión AADLoginForWindows en la máquina virtual llamada myVM en el grupo de recursos myResourceGroup.

Puede instalar la extensión AADLoginForWindows en una máquina virtual existente con Windows Server 2019 o Windows 10 1809 y versiones posteriores para habilitarla para la autenticación de Microsoft Entra. En el ejemplo siguiente, se usa la CLI de Azure para instalar la extensión:

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

Una vez instalada la extensión en la máquina virtual, provisioningState se muestra como Succeeded.

Configuración de asignaciones de roles para la máquina virtual

Ahora que ha creado la máquina virtual, debe asignar uno de los siguientes roles de Azure para determinar quién podrá iniciar sesión en la máquina virtual. Para asignar estos roles, debe tener el rol Administrador de acceso a datos de máquina virtual o cualquier rol que incluya la acción de Microsoft.Authorization/roleAssignments/write, como el rol Administrador de control de acceso basado en roles. Sin embargo, si usa un rol diferente al de Administrador de acceso a datos de máquina virtual, se recomienda agregar una condición para reducir el permiso para crear asignaciones de roles.

- Inicio de sesión de administrador de máquina virtual: los usuarios que tengan asignado este rol podrán iniciar sesión en una máquina virtual de Azure con privilegios de administrador.

- Inicio de sesión de usuario de máquina virtual: los usuarios que tienen asignado este rol pueden iniciar sesión en una máquina virtual de Azure con los privilegios de un usuario normal.

Para permitir que un usuario inicie sesión en la VM a través de RDP, debe asignar el rol Inicio de sesión de administrador de máquina virtual o el rol Inicio de sesión de usuario de máquina virtual al recurso de la maquina virtual.

Nota:

No se admite la elevación manual de un usuario para que se convierta en administrador local en la máquina virtual mediante la acción de agregar el usuario a un miembro del grupo de administradores locales o ejecutar el comando net localgroup administrators /add "AzureAD\UserUpn". Debe usar los roles de Azure anteriores para autorizar el inicio de sesión de la máquina virtual.

Un usuario de Azure que tiene asignados los roles Propietario o Colaborador para una máquina virtual no tiene automáticamente privilegios para iniciar sesión en la máquina virtual mediante RDP. La razón es proporcionar una separación auditada entre el conjunto de personas que controlan las máquinas virtuales y el conjunto de personas que pueden tener acceso a las máquinas virtuales.

Hay dos maneras de configurar las asignaciones de roles para una máquina virtual:

- Experiencia de centro de administración Microsoft Entra

- La experiencia de Azure Cloud Shell

Nota:

Los roles Inicio de sesión de administrador de máquina virtual e Inicio de sesión de usuario de máquina virtual usan dataActions, por tanto, no se les puede asignar al ámbito del grupo de administración. Actualmente, solo puede asignar estos roles en el ámbito de la suscripción, el grupo de recursos o el recurso.

Centro de administración de Microsoft Entra

Para configurar las asignaciones de roles para las VM de Windows Server 2019 Datacenter compatibles con Microsoft Entra ID:

En Grupo de recursos, seleccione el grupo de recursos que contiene la máquina virtual y sus recursos de red virtual, interfaz de red, dirección IP pública o equilibrador de carga asociados.

Seleccione Access Control (IAM) .

Seleccione Agregar>Agregar asignación de roles para abrir la página Agregar asignación de roles.

Asigne el siguiente rol. Para obtener los pasos detallados, consulte Asignación de roles de Azure mediante Azure Portal.

Configuración Valor Role Inicio de sesión de administrador de máquina virtual o Inicio de sesión de usuario de máquina virtual Asignar acceso a Usuario, grupo, entidad de servicio o identidad administrada

Azure Cloud Shell

En el ejemplo siguiente se usa az role assignment create para asignar el rol Inicio de sesión de administrador de Virtual Machine a la VM para el usuario de Azure actual. El nombre de usuario de la cuenta de Azure actual se obtiene con az account show y el ámbito se establece en la máquina virtual que se creó en un paso anterior con az vm show.

También puede asignar el ámbito en el nivel de grupo de recursos o suscripción. Se aplican los permisos de herencia de RBAC de Azure normales.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

Nota:

Si su dominio de Microsoft Entra y el dominio del nombre de usuario de inicio de sesión no coinciden, debe especificar el identificador de objeto de su cuenta de usuario mediante --assignee-object-id, y no solo el nombre de usuario para --assignee. Puede obtener el identificador de objeto de su cuenta de usuario mediante az ad user list.

Para obtener más información sobre cómo usar RBAC de Azure para administrar el acceso a los recursos de la suscripción de Azure, consulte los siguientes artículos:

- Asignación de roles de Azure mediante la CLI de Azure

- Asignación de roles de Azure mediante Azure Portal

- Asignación de roles de Azure mediante Azure PowerShell

Inicio de sesión mediante las credenciales de Microsoft Entra en una máquina virtual Windows

Puede iniciar sesión en RDP mediante uno de estos dos métodos:

- Método sin contraseña mediante cualquiera de las credenciales de Microsoft Entra admitidas (recomendado)

- Método con contraseña o sin contraseña limitado mediante Windows Hello para empresas implementado con el modelo de confianza de certificados

Inicio de sesión mediante autenticación sin contraseña con Microsoft Entra ID

A fin de usar la autenticación sin contraseña para las máquinas virtuales Windows en Azure, necesita la máquina cliente Windows y el host de sesión (VM) en los siguientes sistemas operativos:

- Windows 11 con las actualizaciones acumulativas de octubre de 2022 para Windows 11 (KB5018418) o posteriores instaladas.

- Windows 10, versión 20H2 o posteriores con las actualizaciones acumulativas de octubre de 2022 para Windows 10 (KB5018410) o posteriores instaladas.

- Windows Server 2022 con la actualización acumulativa de octubre de 2022 para el sistema operativo de Microsoft Server (KB5018421) o posteriores instaladas.

Importante

Se requiere que el equipo cliente Windows esté registrado en Microsoft Entra, unido a Microsoft Entra o unido a Microsoft Entra híbrido en el mismo directorio que la máquina virtual. Además, para conectarse mediante RDP con las credenciales de Microsoft Entra, los usuarios deben pertenecer a uno de los dos roles de Azure: Inicio de sesión de administrador de máquina virtual o Inicio de sesión de usuario de máquina virtual. Este requisito no existe para el inicio de sesión sin contraseña.

Para conectarse al equipo remoto:

- Inicie Conexión a Escritorio remoto desde Windows Search o mediante la ejecución de

mstsc.exe. - Seleccione la opción Usar una cuenta web para iniciar sesión en el equipo remoto en la pestaña Opciones avanzadas. Esta opción es equivalente a la propiedad de RDP

enablerdsaadauth. Para obtener más información, consulte Propiedades de RDP compatibles con servicios de Escritorio remoto. - Especifique el nombre del equipo remoto y seleccione Conectar.

Nota:

No se puede usar la dirección IP cuando se utiliza la opción Usar una cuenta web para iniciar sesión en el equipo remoto. El nombre debe coincidir con el nombre de host del dispositivo remoto en Microsoft Entra ID, ser direccionable de red y resolverse en la dirección IP del dispositivo remoto.

- Cuando se le pidan credenciales, especifique el nombre de usuario en formato

user@domain.com. - A continuación, se le pedirá que permita la conexión de escritorio remoto al conectarse a un equipo nuevo. Microsoft Entra recuerda hasta 15 hosts durante 30 días antes de volver a preguntar. Si ve este cuadro de diálogo, seleccione Sí para conectarse.

Importante

Si su organización ha configurado y usa el acceso condicional de Microsoft Entra, el dispositivo debe cumplir los requisitos de acceso condicional para permitir la conexión al equipo remoto. Las directivas de acceso condicional se pueden aplicar a la aplicación Escritorio remoto de Microsoft (a4a365df-50f1-4397-bc59-1a1564b8bb9c) para el acceso controlado.

Nota:

La pantalla de bloqueo de Windows en la sesión remota no admite tokens de autenticación de Microsoft Entra ni métodos de autenticación sin contraseña, como las claves FIDO. La falta de compatibilidad con estos métodos de autenticación significa que los usuarios no pueden desbloquear sus pantallas en las sesiones remotas. Cuando se intenta bloquear una sesión remota, ya sea a través de la acción del usuario o de la directiva del sistema, la sesión se desconecta y el servicio envía un mensaje al usuario que explica que se ha desconectado. La desconexión de la sesión también garantiza que, cuando se vuelva a iniciar la conexión después de un período de inactividad, Microsoft Entra ID evaluará de nuevo las directivas de acceso condicional aplicables.

Inicio de sesión mediante la autenticación de contraseña o sin contraseña limitada con Microsoft Entra ID

Importante

La conexión remota a máquinas virtuales unidas a Microsoft Entra ID solo se permite desde equipos Windows 10 o posteriores que estén registrados en Microsoft Entra (la compilación mínima necesaria es 20H1), unidos a Microsoft Entra o unidos a Microsoft Entra híbrido en el mismo directorio que la máquina virtual. Además, para conectarse mediante RDP con las credenciales de Microsoft Entra, los usuarios deben pertenecer a uno de los dos roles de Azure: Inicio de sesión de administrador de máquina virtual o Inicio de sesión de usuario de máquina virtual.

Si usa un equipo con Windows 10 o versiones posteriores registrado en Microsoft Entra, debe escribir las credenciales con el formato AzureAD\UPN (por ejemplo, AzureAD\john@contoso.com). En este momento, puede usar Azure Bastion para iniciar sesión con la autenticación de Microsoft Entra mediante la CLI de Azure y el cliente RDP nativo mstsc.

Para iniciar sesión en la máquina virtual Windows Server 2019 mediante Microsoft Entra ID:

- Vaya a la página de información general de la máquina virtual que ha sido habilitada con el inicio de sesión de Microsoft Entra.

- Seleccione Conectar para abrir el panel Conectarse a una máquina virtual.

- Seleccione Descargar archivo RDP.

- Seleccione Abrir para abrir el cliente de Conexión a Escritorio remoto.

- Seleccione Conectar para abrir el cuadro de diálogo de inicio de sesión de Windows.

- Inicie sesión con las credenciales de Microsoft Entra.

Ha iniciado sesión en la máquina virtual de Azure con Windows Server 2019 con los permisos de rol asignados, como Usuario de máquina virtual o Administrador de máquina virtual.

Nota:

Puede guardar el archivo .RDP localmente en su equipo para iniciar futuras conexiones de escritorio remoto a la máquina virtual en lugar de tener que ir a la página de información general de la máquina virtual en Azure Portal y usar la opción Conectar.

Aplicación de directivas de acceso condicional

Puede aplicar directivas de acceso condicional, como "MFA resistente a la suplantación de identidad" mediante el control de concesión Requerir intensidad de autenticación (versión preliminar), la autenticación multifactor o la comprobación de riesgo de inicio de sesión de usuario, antes de autorizar el acceso a las máquinas virtuales Windows en Azure que están habilitadas con el inicio de sesión de Microsoft Entra. Para aplicar una directiva de acceso condicional, debe seleccionar la aplicación de Inicio de sesión de máquina virtual Windows de Microsoft Azure desde la opción de asignación de acciones o aplicaciones en la nube. A continuación, use el riesgo de inicio de sesión como condición o "MFA resistente a la suplantación de identidad" mediante el control de concesión Requerir intensidad de autenticación (versión preliminar) o Requerir MFA como control para conceder acceso.

Nota:

Si necesita MFA como control para conceder acceso a la aplicación de inicio de sesión de máquina virtual Windows de Microsoft Azure, debe proporcionar una notificación de MFA como parte del cliente que inicia la sesión RDP en la máquina virtual Windows de destino en Azure. Esto se puede lograr mediante el método de autenticación sin contraseña para RDP que cumple las directivas de acceso condicional; en cambio, si usa un método sin contraseña limitado para RDP, la única manera de lograrlo en un cliente de Windows 10 o posterior es usar un PIN de Windows Hello para empresas o la autenticación biométrica con el cliente de RDP. En la versión 1809 de Windows 10 se agregó compatibilidad con la autenticación biométrica al cliente RDP. El escritorio remoto mediante la autenticación de Windows Hello para empresas está disponible solamente para implementaciones que usen un modelo de confianza de certificado. Actualmente, no está disponible para un modelo de confianza de clave.

Uso de Azure Policy para cumplir los estándares y evaluar el cumplimiento

Use Azure Policy para:

- Asegurarse de que el inicio de sesión de Microsoft Entra está habilitado para las máquinas virtuales Windows nuevas y existentes.

- Evaluar el cumplimiento de su entorno a gran escala en un panel de cumplimiento.

Con esta funcionalidad, puede usar muchos niveles de cumplimiento. Puede marcar las máquinas virtuales Windows nuevas y existentes de su entorno que no tengan habilitado el inicio de sesión de Microsoft Entra. También puede usar Azure Policy para implementar la extensión de Microsoft Entra en las nuevas máquinas virtuales Windows que no tengan habilitado el inicio de sesión de Microsoft Entra y corregir las máquinas virtuales Windows existentes con el mismo estándar.

Además de estas funcionalidades, también puede usar Azure Policy para detectar y marcar las máquinas virtuales Windows que tienen cuentas locales no aprobadas creadas en sus máquinas. Para más información, consulte Azure Policy.

Solución de problemas de implementación

La extensión AADLoginForWindows se debe instalar correctamente para que la máquina virtual complete el proceso de unión a Microsoft Entra. Si la extensión de máquina virtual no se instala correctamente, realice los pasos siguientes:

Conéctese mediante RDP a la máquina virtual con la cuenta de administrador local y examine el archivo CommandExecution.log en C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1.

Nota

Si la extensión se reinicia después del error inicial, el registro con el error de implementación se guardará como CommandExecution_YYYYMMDDHHMMSSSSS.log.

Abra una ventana de PowerShell en la máquina virtual. Compruebe que las siguientes consultas en el punto de conexión de Azure Instance Metadata Service que se ejecuta en el host de Azure devuelvan la salida esperada:

Comando para ejecutar Salida prevista curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Información correcta sobre la VM de Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Id. de inquilino válido asociado a la suscripción de Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Token de acceso válido que emite Microsoft Entra ID para la identidad administrada asignada a esta VM Nota:

Puede descodificar el token de acceso mediante una herramienta como https://jwt.ms/. Compruebe que el valor de

oiden el token de acceso coincida con la identidad administrada que está asignada a la máquina virtual.Asegúrese de que los puntos de conexión necesarios sean accesibles desde la máquina virtual mediante PowerShell:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Nota:

Reemplace

<TenantID>por el identificador de inquilino de Microsoft Entra que está asociado a la suscripción de Azure.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netypas.windows.netdeben mostrar "404 No encontrado", que es el comportamiento esperado.Para ver el estado del dispositivo, ejecute

dsregcmd /status. El objetivo es que el estado del dispositivo se muestre comoAzureAdJoined : YES.Nota:

La actividad de unión a Microsoft Entra se captura en el Visor de eventos en el registro User Device Registration\Admin en Event Viewer (local)\Applications y Services Logs\Microsoft\Windows\User Device Registration\Admin.

Si se produce un error en la extensión AADLoginForWindows y aparece un código de error, puede realizar los pasos siguientes.

Código de error de terminal 1007 y código de salida -2145648574.

El código de error de terminal 1007 y el código de salida -2145648574 se traducen en DSREG_E_MSI_TENANTID_UNAVAILABLE. La extensión no puede consultar la información del inquilino de Microsoft Entra.

Conéctese a la máquina virtual como administrador local y compruebe que el punto de conexión devuelva un identificador de inquilino válido de Azure Instance Metadata Service. Ejecute el siguiente comando desde una ventana de PowerShell con privilegios elevados en la máquina virtual:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Este problema también se puede producir cuando el administrador de la máquina virtual intenta instalar la extensión AADLoginForWindows, pero una identidad administrada asignada por el sistema no ha habilitado primero la máquina virtual. En ese caso, vaya al panel Identidad de la máquina virtual. En la pestaña Asignado por el sistema, compruebe que el Estado esté establecido en Activado.

Código de salida 2145648607

El código de salida -2145648607 se traduce en DSREG_AUTOJOIN_DISC_FAILED. La extensión no puede acceder al punto de conexión https://enterpriseregistration.windows.net.

Compruebe que los puntos de conexión necesarios sean accesibles desde la máquina virtual mediante PowerShell:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Nota:

Reemplace

<TenantID>por el identificador de inquilino de Microsoft Entra que está asociado a la suscripción de Azure. Si tiene que encontrar el identificador de inquilino, puede mantener el mouse sobre el nombre de la cuenta o seleccionar Identidad>Versión preliminar>Propiedades>id. del inquilino.Los intentos de conexión a

enterpriseregistration.windows.netpueden devolver el error 404 No encontrado, que es el comportamiento esperado. Los intentos de conexión apas.windows.netpueden solicitar las credenciales de PIN o devolver el error 404 No encontrado. (No es necesario escribir el PIN). Cualquiera de ellos es suficiente para comprobar que se puede acceder a la dirección URL.Si en cualquiera de los comandos se produce el error "No se pudo resolver el host

<URL>", intente ejecutar este comando para determinar el servidor DNS que usa la máquina virtual:nslookup <URL>Nota

Reemplace

<URL>por los nombres de dominio completos que usan los puntos de conexión, comologin.microsoftonline.com.Observe si la especificación de un servidor DNS público permite que el comando se ejecute correctamente:

nslookup <URL> 208.67.222.222Si fuera necesario, cambie el servidor DNS asignado al grupo de seguridad de red al que pertenece la máquina virtual de Azure.

Código de salida 51

El código de salida 51 se traduce en "Esta extensión no se admite en el sistema operativo de la máquina virtual".

La extensión AADLoginForWindows está diseñada para su instalación solo en Windows Server 2019 o Windows 10 (compilación 1809 o posterior). Asegúrese de que se admita la versión o compilación de Windows. Si no se admite, desinstale la extensión.

Solución de problemas con el inicio de sesión

Use la siguiente información para corregir problemas de inicio de sesión.

Puede ver el estado del dispositivo y del inicio de sesión único (SSO) mediante la ejecución de dsregcmd /status. El objetivo es que el estado del dispositivo se muestre como AzureAdJoined : YES y que el estado de SSO se muestre como AzureAdPrt : YES.

El inicio de sesión con RDP mediante cuentas de Microsoft Entra se captura en el Visor de eventos, en los registros de eventos Applications and Services Logs\Windows\AAD\Operational.

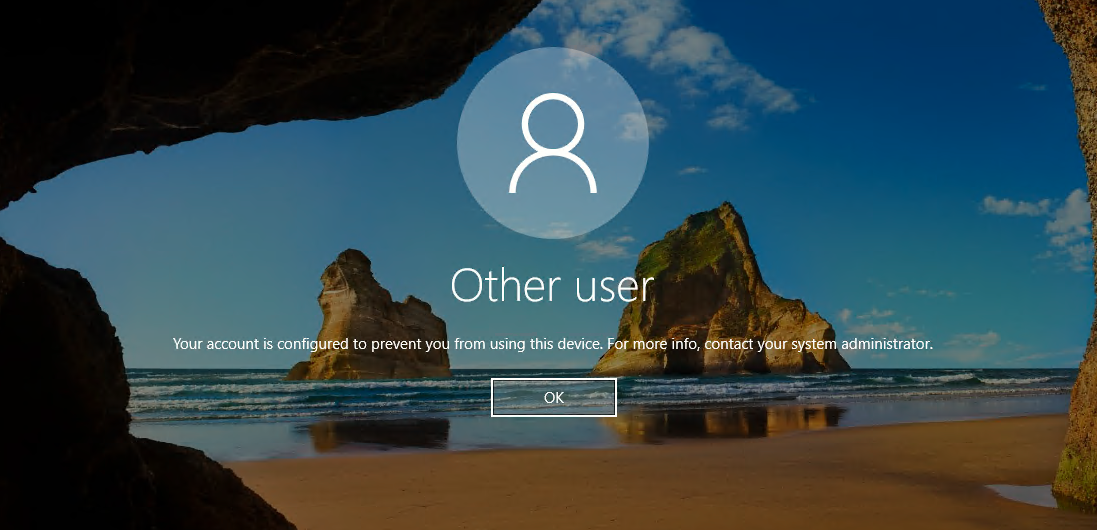

No hay ningún rol de Azure asignado

Es posible que reciba el siguiente mensaje de error al iniciar una conexión de escritorio remoto a la máquina virtual: "La cuenta está configurada para evitar que use este dispositivo. Para más información, póngase en contacto con el administrador del sistema".

Compruebe que ha configurado directivas de RBAC de Azure para la máquina virtual que concedan al usuario el rol de inicio de sesión de administrador de la máquina virtual o el rol de inicio de sesión de usuario de la máquina virtual.

Nota

Si tiene problemas con las asignaciones de roles de Azure, consulte Solución de problemas de Azure RBAC.

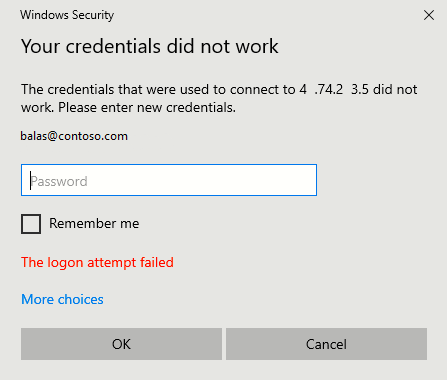

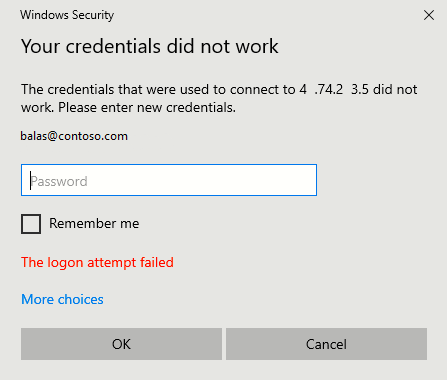

Cambio requerido de contraseña o cliente no autorizado

Es posible que reciba el siguiente mensaje de error al iniciar una conexión de escritorio remoto a la máquina virtual: "Las credenciales no funcionaron".

Pruebe estas soluciones:

El equipo con Windows 10 o posterior que usa para iniciar la conexión de escritorio remoto debe estar unido a Microsoft Entra o unido a Microsoft Entra híbrido en el mismo directorio de Microsoft Entra. Para más información sobre la identidad del dispositivo, consulte el artículo ¿Qué es una identidad de dispositivo?

Nota:

La compilación 20H1 de Windows 10 agregó compatibilidad con un equipo registrado en Microsoft Entra para iniciar una conexión RDP a la máquina virtual. Al usar un equipo registrado en Microsoft Entra (no unido a Microsoft Entra ni unido a Microsoft Entra híbrido) como el cliente RDP para iniciar conexiones a la máquina virtual, debe escribir las credenciales con el formato

AzureAD\UPN(por ejemplo,AzureAD\john@contoso.com).Compruebe que la extensión AADLoginForWindows no se ha desinstalado después de que haya terminado la unión a Microsoft Entra.

Además, asegúrese de que la directiva de seguridad Seguridad de red: permitir solicitudes de autenticación PKU2U a este equipo para usar identidades en línea esté habilitada en el servidor y el cliente.

Compruebe que el usuario no tiene una contraseña temporal. Las contraseñas temporales no se pueden usar para iniciar sesión en una conexión a Escritorio remoto.

Inicie sesión con la cuenta de usuario en un explorador web. Por ejemplo, abra Azure Portal en una ventana de exploración privada. Si se le pide que cambie la contraseña, establezca una nueva contraseña. A continuación, intente conectarse de nuevo.

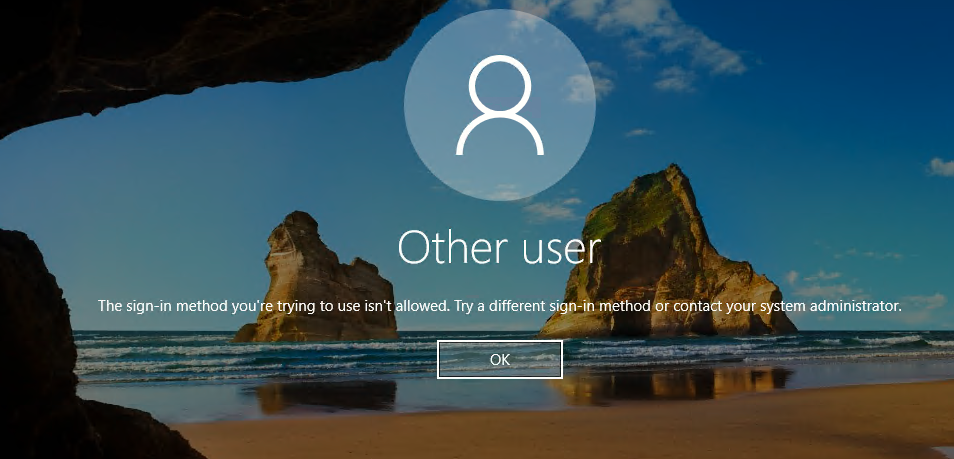

Se requiere el método de inicio de sesión MFA

Es posible que observe el siguiente mensaje de error al iniciar una conexión de escritorio remoto a la máquina virtual: "No se permite el método de inicio de sesión que está intentando usar. Pruebe con otro método de inicio de sesión o póngase en contacto con el administrador del sistema."

Si ha configurado una directiva de acceso condicional que requiere MFA o la opción heredada de autenticación multifactor de Microsoft Entra habilitada/aplicada por usuario para poder acceder al recurso, debe asegurarse de que el equipo Windows 10 o posterior que está iniciando la conexión de escritorio remoto a la máquina virtual inicia sesión mediante un método de autenticación sólida como Windows Hello. Si no usa un método de autenticación sólida para la conexión de escritorio remoto, verá el respectivo error.

Otro mensaje de error relacionado con MFA es el descrito anteriormente: "Las credenciales no funcionaron".

Si ha configurado la opción autenticación multifactor de Microsoft Entra habilitada/aplicada por usuario heredada y ve el error anterior, puede quitar la configuración de MFA por usuario para resolver el problema: Para obtener más información, consulte el artículo Habilitar la autenticación multifactor por usuario de Microsoft Entra para proteger los eventos de inicio de sesión.

Si no ha implementado Windows Hello para empresas y, por ahora, no es una opción, puede configurar una directiva de acceso condicional que excluya la aplicación de inicio de sesión de máquina virtual Windows de Microsoft Azure de la lista de aplicaciones en la nube que requieren MFA. Para obtener más información sobre Windows Hello para empresas, consulte Introducción a los requisitos previos de implementación de Windows Hello para empresas.

Nota

La autenticación con el PIN de Windows Hello para empresas con RDP es compatible con varias versiones de Windows 10. La compatibilidad con la autenticación biométrica con RDP ha sido añadida en la versión 1809 de Windows 10. El uso de la autenticación de Windows Hello para empresas durante la conexión RDP está disponible para implementaciones que usen un modelo de confianza de certificado o un modelo de confianza de clave.

Comparta sus comentarios sobre esta característica o notifique cualquier problema al usarla mediante el foro de comentarios de Microsoft Entra.

Falta aplicación

Si falta la aplicación de inicio de sesión de la máquina virtual Windows de Microsoft Azure del acceso condicional, asegúrese de que la aplicación está en el inquilino:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Aplicaciones de identidad>Aplicaciones>Empresariales.

- Quite los filtros para ver todas las aplicaciones y busque Máquina virtual. Si no ve Inicio de sesión de máquina virtual Windows de Microsoft Azure como resultado, falta la entidad de servicio del inquilino.

Sugerencia

Algunos inquilinos pueden ver la aplicación denominada Inicio de sesión de máquina virtual Windows de Azure en lugar del inicio de sesión de máquina virtual Windows de Microsoft Azure. La aplicación tendrá el mismo identificador de aplicación de 372140e0-b3b7-4226-8ef9-d57986796201.

Pasos siguientes

Para obtener información sobre las características de Microsoft Entra ID, consulte ¿Qué es Microsoft Entra ID?