Opciones de inicio de sesión de usuario de Microsoft Entra Connect

Microsoft Entra Connect permite que los usuarios inicien sesión en los recursos en la nube y locales con las mismas contraseñas. En este artículo se describen los conceptos clave para cada modelo de identidad para ayudarle a elegir la identidad que desea utilizar con el fin de iniciar sesión en Microsoft Entra ID.

Si ya está familiarizado con el modelo de identidad de Microsoft Entra y desea obtener más información sobre un método específico, haga clic más abajo en el vínculo que corresponda:

- Sincronización de hash de contraseña con Inicio de sesión único de conexión directa

- Autenticación de paso a través con Inicio de sesión único de conexión directa

- SSO federado (con Active Directory Federation Services [AD FS])

- Federación con PingFederate

Nota:

Es importante recordar que, al configurar la federación de Microsoft Entra ID, establece confianza entre su inquilino de Microsoft Entra y los dominios federados. Con este dominio federado de confianza, los usuarios tendrán acceso a los recursos de nube de Microsoft Entra en el inquilino.

Elección del método de inicio de sesión de usuario para su organización

La primera decisión de la implementación de Microsoft Entra Connect consiste en elegir el método de autenticación que los usuarios utilizarán para iniciar sesión. Es importante asegurarse de que elige el método adecuado que cumpla los requisitos avanzados y de seguridad de la organización. La autenticación es fundamental, ya que validará las identidades del usuario para obtener acceso a aplicaciones y datos en la nube. Para elegir el método de autenticación adecuado, es necesario tener en cuenta el tiempo, la infraestructura existente, la complejidad y el costo de implementación de cada opción. Estos factores varían con cada organización y pueden cambiar con el tiempo.

Microsoft Entra ID admite los siguientes métodos de autenticación:

- Autenticación en la nube: cuando se elige este método de autenticación, Microsoft Entra ID administra el proceso de autenticación del inicio de sesión de los usuarios. Con la autenticación en la nube puede elegir entre dos opciones:

- Sincronización de hash de contraseñas (PHS): la sincronización de hash de contraseñas permite a los usuarios usar el mismo nombre de usuario y contraseña que en el entorno local sin tener que implementar infraestructura adicional, además de Microsoft Entra Connect.

- Autenticación de paso a través (PTA) : esta opción es similar a la sincronización de hash de contraseñas, pero proporciona una validación simple de contraseñas con agentes de software en el entorno local para las organizaciones con directivas estrictas de seguridad y cumplimiento.

- Autenticación federada: cuando se elige este método de autenticación, Microsoft Entra ID deja el proceso de autenticación en manos de un sistema de autenticación de confianza como, por ejemplo, una instancia de AD FS o un sistema de federación de terceros, para validar el inicio de sesión del usuario.

Para la mayoría de las organizaciones que simplemente quieren habilitar el inicio de sesión de usuarios en Microsoft 365, aplicaciones SaaS y otros recursos basados en Microsoft Entra ID, se recomienda la opción de sincronización de hash de contraseña predeterminada.

Para obtener información detallada sobre cómo elegir un método de autenticación, vea Elegir el método de autenticación adecuado para su solución de identidad híbrida de Microsoft Entra

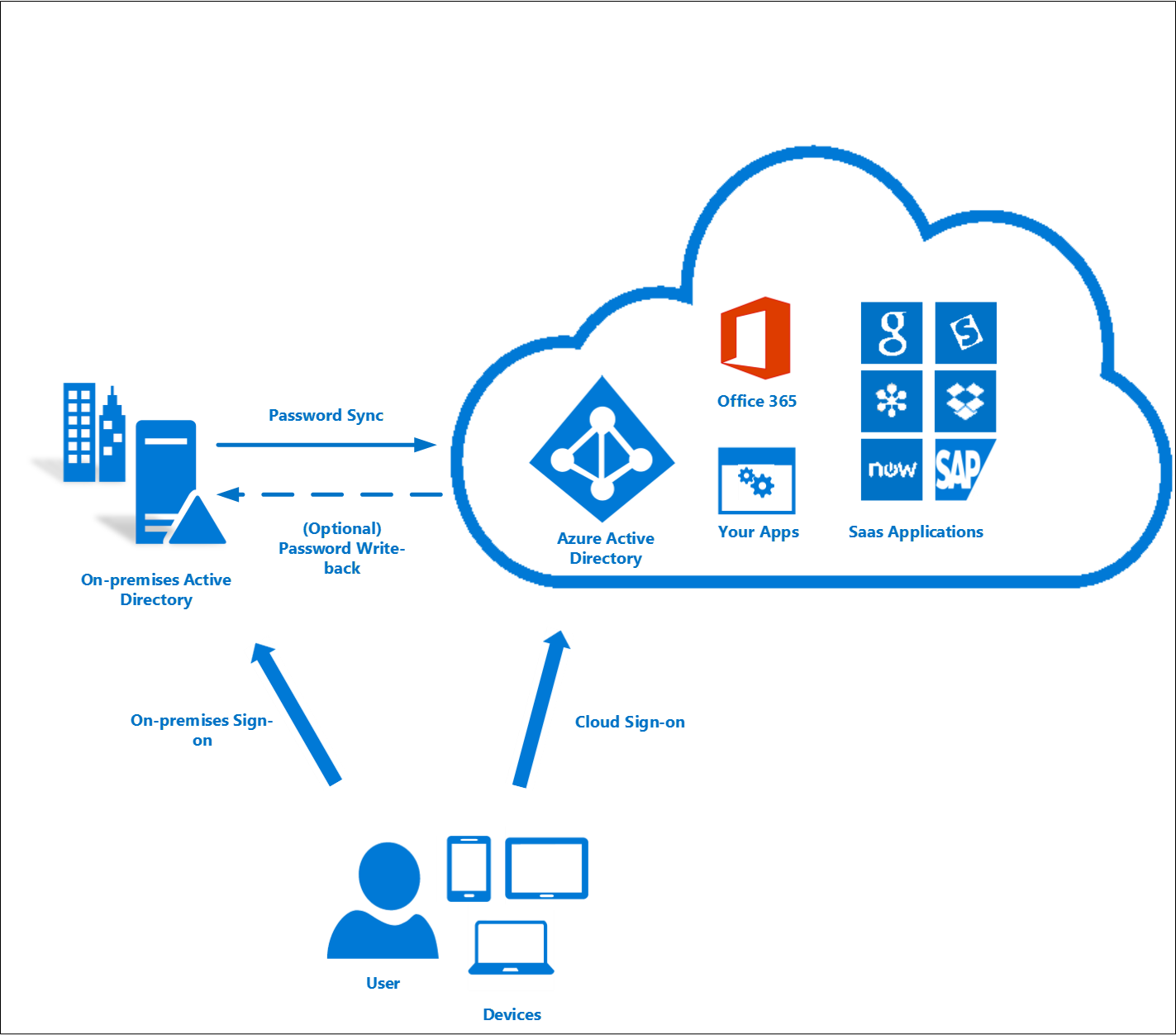

Sincronización de hash de contraseña

Con la sincronización de hash de contraseña, se sincronizan los valores hash de las contraseñas de los usuarios de Active Directory local con Microsoft Entra ID. Cuando las contraseñas se cambian o se restablecen de forma local, los nuevos hash de contraseña se sincronizan de inmediato con Microsoft Entra para que los usuarios puedan usar siempre en los recursos en la nube la misma contraseña que usan de manera local. Las contraseñas nunca se envían a Microsoft Entra ID ni se almacenan en Microsoft Entra ID en texto no cifrado. La sincronización de hash de contraseña puede usarse junto con la escritura diferida de contraseñas para habilitar el autoservicio de restablecimiento de contraseña en Microsoft Entra ID.

También puede habilitar el inicio de sesión único de conexión directa para usuarios en máquinas unidas a un dominio que se encuentran en la red corporativa. Con el inicio de sesión único, los usuarios habilitados solo necesitan escribir un nombre de usuario para acceder a los recursos de nube de manera segura.

Para más información, vea el artículo Implementación de la sincronización de contraseña mediante la sincronización de Azure AD Connect.

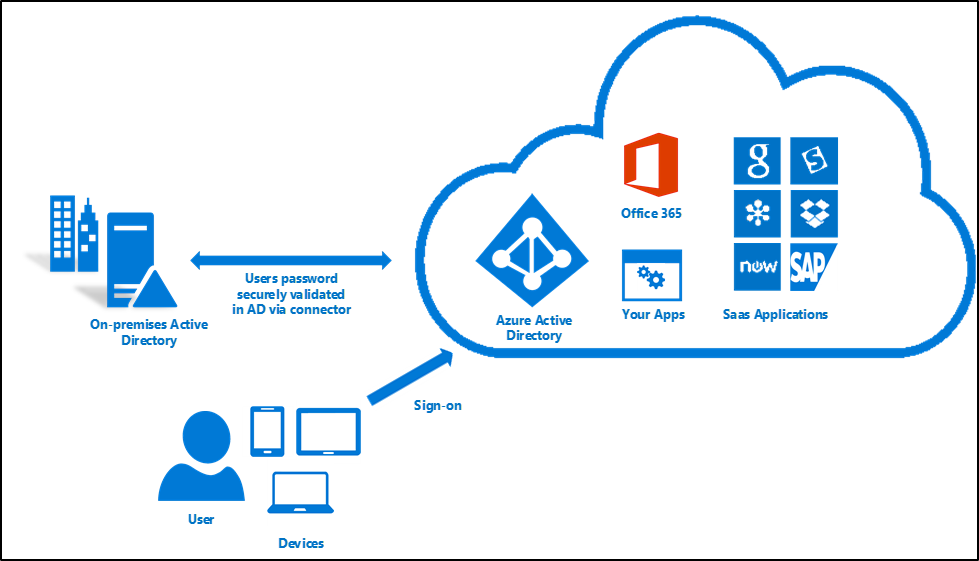

Autenticación de paso a través

Con la autenticación de paso a través, la contraseña del usuario se valida con el controlador de Active Directory local, La contraseña no necesita estar presente en Microsoft Entra ID de ninguna forma. Esto permite evaluar las directivas locales, como las restricciones en la hora de inicio de sesión, durante la autenticación en Cloud Services.

La autenticación de paso a través utiliza un agente sencillo en una máquina unida a un dominio de Windows Server 2012 R2 en el entorno local, que escucha las solicitudes de validación de contraseñas. Este agente no requiere que ningún puerto de entrada esté abierto a Internet.

También puede habilitar el inicio de sesión único para usuarios en máquinas unidas a un dominio que se encuentran en la red corporativa. Con el inicio de sesión único, los usuarios habilitados solo necesitan escribir un nombre de usuario para acceder a los recursos de nube de manera segura.

Para más información, consulte:

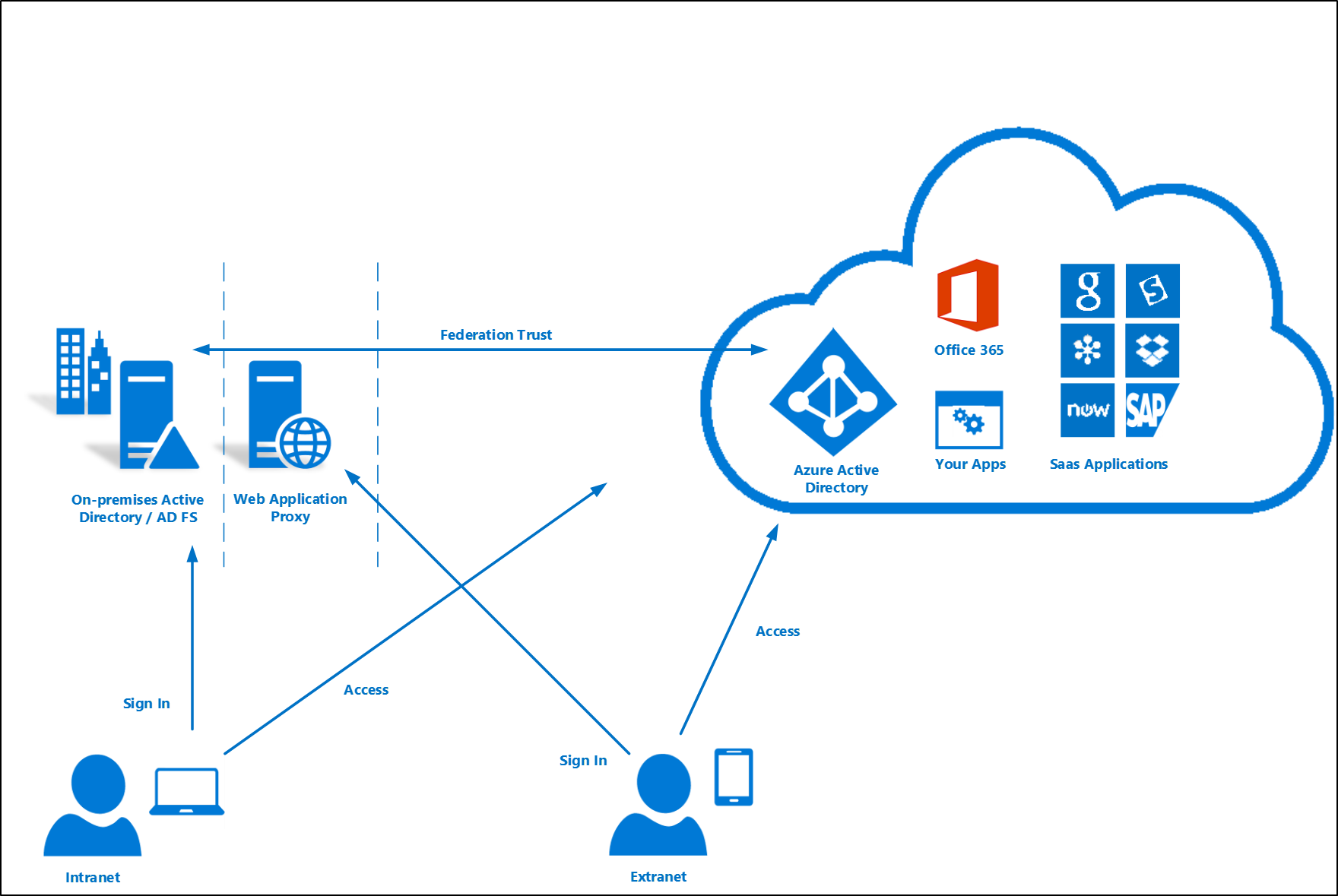

Federación con AD FS nuevo o existente en granja de Windows Server 2012 R2

Con el inicio de sesión federado, los usuarios pueden iniciar sesión en servicios basados en Microsoft Entra ID con sus contraseñas locales. Aunque se encuentren en la red corporativa, no tendrán que escribir sus contraseñas. La opción de federación con AD FS permite implementar una granja nueva o existente con AD FS en Windows Server 2012 R2. Si decide especificar una granja existente, Microsoft Entra Connect configurará la confianza entre la granja y Microsoft Entra ID para que los usuarios puedan iniciar sesión.

Implementación de la federación con AD FS en Windows Server 2012 R2

Si va a implementar una nueva granja, necesita lo siguiente:

- Un servidor Windows Server 2012 R2 para el servidor de federación.

- Un servidor Windows Server 2012 R2 para el Proxy de aplicación web.

- Un archivo .pfx con un certificado TLS/SSL para el nombre de servicio de federación previsto. Por ejemplo: fs.contoso.com.

Si va a implementar una nueva granja o va a utilizar una existente, necesita esto:

- Credenciales de administrador local en los servidores de federación.

- Credenciales de administrador local en cualquier servidor de grupo de trabajo (no unido a dominio) en el que pretenda implementar el rol Proxy de aplicación web.

- La máquina en la que se ejecuta el Asistente debe poder conectarse a otras máquinas en las que va a instalar AD FS o el Proxy de aplicación web a través de Administración remota de Windows.

Para obtener más información, consulte Configuración de SSO con AD FS.

Federación con PingFederate

Con el inicio de sesión federado, los usuarios pueden iniciar sesión en servicios basados en Microsoft Entra ID con sus contraseñas locales. Aunque se encuentren en la red corporativa, no tendrán que escribir sus contraseñas.

Para obtener más información sobre cómo configurar PingFederate para su uso con Microsoft Entra ID, consulte Integración de PingFederate con Microsoft Entra ID y Microsoft 365.

Para obtener información sobre cómo configurar Microsoft Entra Connect mediante PingFederate, consulte Instalación personalizada de Microsoft Entra Connect.

Inicio de sesión con una versión anterior de AD FS o una solución de terceros

Si ya ha configurado el inicio de sesión en la nube con una versión anterior de AD FS (por ejemplo, AD FS 2.0) o un proveedor de federación de terceros, puede optar por omitir la configuración del inicio de sesión de usuarios a través de Microsoft Entra Connect. De este modo, podrá obtener la sincronización más reciente y otras funcionalidades de Microsoft Entra Connect mientras sigue usando la solución existente para el inicio de sesión.

Para obtener más información, consulte Lista de compatibilidad de federación de terceros de Microsoft Entra.

Inicio de sesión de usuario y nombre principal de usuario (UPN)

Descripción del nombre principal de usuario

En Active Directory, el sufijo UPN predeterminado es el nombre DNS del dominio en el que se creó la cuenta de usuario. En la mayoría de los casos, se trata del nombre de dominio registrado como dominio de empresa en Internet. Sin embargo, puede agregar más sufijos UPN usando Dominios y confianzas de Active Directory.

El UPN del usuario tiene el formato nombreDeUsuario@dominio. Por ejemplo, para un dominio de Active Directory denominado "contoso.com", un usuario llamado Héctor puede tener el UPN john@contoso.com. El UPN del usuario se basa en la especificación RFC 822. Aunque el UPN y el correo electrónico comparten el mismo formato, el valor de UPN de un usuario podría ser o no el mismo que la dirección de correo electrónico del usuario.

Nombre principal de usuario en Microsoft Entra ID

El Asistente para Microsoft Entra Connect usará el atributo userPrincipalName o le permite especificar el atributo (en la instalación personalizada) para su uso local como nombre principal de usuario en Microsoft Entra ID. Este es el valor que se usa para iniciar sesión en Microsoft Entra ID. Si el valor del atributo userPrincipalName no corresponde a un dominio comprobado en Microsoft Entra ID, a continuación, Microsoft Entra ID lo reemplazará con un valor predeterminado ".onmicrosoft.com".

Todos los directorios de Microsoft Entra ID vienen con un nombre de dominio integrado con el formato "contoso.onmicrosoft.com", lo que le permite empezar a utilizar Azure u otros servicios de Microsoft. Puede mejorar y simplificar la experiencia de inicio de sesión utilizando dominios personalizados. Para informarse sobre los nombres de dominio personalizado en Microsoft Entra ID y cómo comprobar un dominio, consulte Incorporación de su nombre de dominio personalizado a Microsoft Entra ID.

Configuración de inicio de sesión de Microsoft Entra

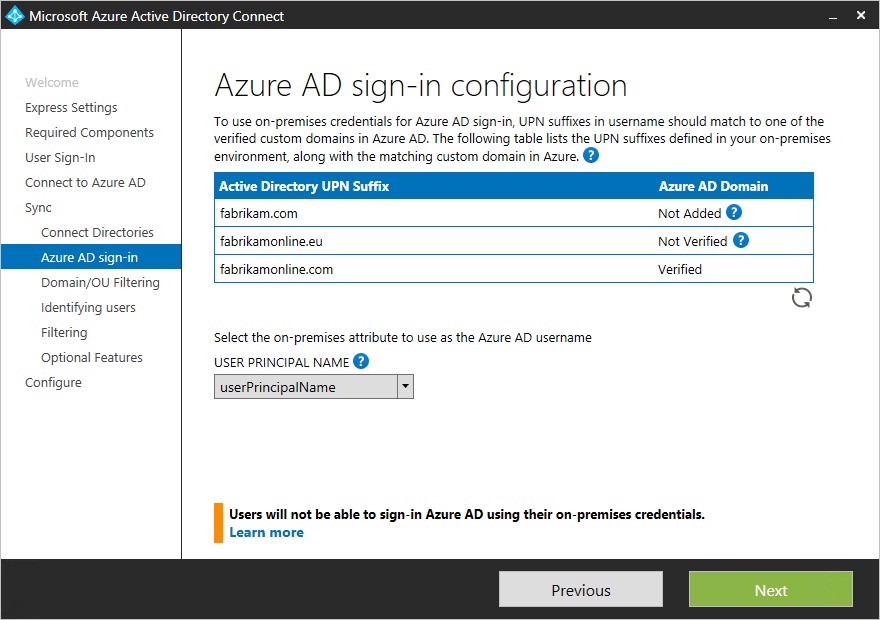

Configuración de inicio de sesión de Microsoft Entra con Microsoft Entra Connect

La experiencia de inicio de sesión Microsoft Entra depende de si Microsoft Entra ID puede coincidir con el sufijo de nombre principal de usuario de un usuario que se está sincronizando con uno de los dominios personalizados que se comprueban en el directorio Microsoft Entra. Microsoft Entra Connect proporciona ayuda durante la configuración del inicio de sesión de Microsoft Entra, para que la experiencia de inicio de sesión de usuario en la nube sea similar a la experiencia local.

Microsoft Entra Connect muestra los sufijos UPN definidos para los dominios y trata de hacerlos coincidir con un dominio personalizado de Microsoft Entra ID. Después, puede ayudarlo con la acción pertinente que necesite realizar. La página de inicio de sesión de Microsoft Entra enumera los sufijos UPN definidos para Active Directory local y muestra el estado correspondiente en cada sufijo. Los valores de estado pueden ser uno de los siguientes:

| State | Descripción | Se requiere acción |

|---|---|---|

| Verified | Microsoft Entra Connect encontró un dominio comprobado coincidente en Microsoft Entra ID. Todos los usuarios de este dominio pueden iniciar sesión con sus credenciales locales. | No se requiere ninguna acción. |

| Not verified (Sin comprobar) | Microsoft Entra Connect encontró un dominio personalizado coincidente en Microsoft Entra ID, pero no se ha comprobado. Se cambiará el sufijo UPN de los usuarios de este dominio al sufijo predeterminado .onmicrosoft.com después de la sincronización si el dominio no se comprueba. | Compruebe el dominio personalizado en Microsoft Entra ID. |

| Not added (Sin agregar) | Microsoft Entra Connect no encontró un dominio personalizado que se correspondiera con el sufijo UPN. Se cambiará el sufijo UPN de los usuarios de este dominio al sufijo predeterminado .onmicrosoft.com después de la sincronización si el dominio no se agrega y comprueba en Azure. | Agregue y compruebe un dominio personalizado que se corresponda con el sufijo UPN. |

La página de inicio de sesión de Microsoft Entra muestra los sufijos UPN definidos para Active Directory local y el dominio personalizado correspondiente en Microsoft Entra ID con el estado actual de comprobación. En una instalación personalizada, ahora puede seleccionar el atributo de nombre principal de usuario en la página de inicio de sesión en Microsoft Entra.

Puede hacer clic en el botón de actualización para volver a capturar el estado más reciente de los dominios personalizados de Microsoft Entra ID.

Seleccione el atributo de nombre principal de usuario en Microsoft Entra ID

El atributo userPrincipalName es el que los usuarios utilizan al iniciar sesión en Microsoft Entra ID y Microsoft 365. Los dominios utilizados, también conocidos como sufijos UPN, deben comprobarse en Microsoft Entra ID antes de que se sincronicen los usuarios.

Se recomienda encarecidamente mantener el atributo userPrincipalName predeterminado. Si este atributo no es enrutable y no se puede comprobar, se puede seleccionar otro atributo, por ejemplo, email, como que contiene el identificador de inicio de sesión. Esto se conoce como un "identificador alternativo". El valor del atributo Alternate ID debe seguir el estándar RFC822. Un identificador alternativo puede usarse como solución de inicio de sesión tanto con el SSO de contraseña como con el SSO de federación.

Nota:

El uso de un identificador alternativo no es compatible con todas las cargas de trabajo de Microsoft 365. Para obtener más información, consulte Configuración del identificador de inicio de sesión alternativo.

Diferentes estados de los dominios personalizados y su efecto en el inicio de sesión en Azure

Es muy importante comprender la relación entre los estados de un dominio personalizado en el directorio de Microsoft Entra y los sufijos UPN definidos de forma local. Vamos a revisar las distintas experiencias de inicio de sesión de Azure cuando se configura la sincronización usando Microsoft Entra Connect.

Para la siguiente información, supongamos que estamos interesados en el sufijo UPN "contoso.com" que se usa en el directorio local como parte del UPN, por ejemplo, user@contoso.com.

Configuración rápida y sincronización de hash de contraseña

| State | Efecto en la experiencia de usuario sobre el inicio de sesión de Azure |

|---|---|

| Not added (Sin agregar) | En este caso no se ha agregado ningún dominio personalizado para "contoso.com" en el directorio de Microsoft Entra. Los usuarios que tienen el UPN local con el sufijo @contoso.com, no podrán usar su UPN local para iniciar sesión en Azure. En su lugar, tendrán que utilizar un UPN nuevo que les proporcionará Microsoft Entra ID, agregando el sufijo para el directorio predeterminado de Microsoft Entra. Por ejemplo, si la sincronización de los usuarios es con el directorio de Microsoft Entra azurecontoso.onmicrosoft.com, al usuario local user@contoso.com se le dará un UPN de user@azurecontoso.onmicrosoft.com. |

| Not verified (Sin comprobar) | En este caso tenemos un dominio personalizado de "contoso.com" agregado en el directorio de Microsoft Entra, pero que no se ha comprobado. Sin embargo, aún no se ha comprobado. Si continúa con la sincronización de los usuarios sin comprobar el dominio, Microsoft Entra ID asignará a los usuarios un UPN nuevo igual que lo hizo en el escenario "Sin agregar". |

| Verificada | En este caso, tenemos un dominio personalizado de "contoso.com" que ya está agregado y comprobado en Microsoft Entra ID para el sufijo de UPN. Los usuarios podrán utilizar su nombre principal de usuario local, por ejemplo, user@contoso.com, para iniciar sesión en Azure una vez que se hayan sincronizado con Microsoft Entra ID. |

Federación de AD FS

En Microsoft Entra ID no se puede crear una federación con el dominio predeterminado ".onmicrosoft.com", ni un dominio personalizado no comprobado. Cuando se ejecuta el Asistente para Microsoft Entra Connect, si selecciona un dominio no comprobado para crear una federación, Microsoft Entra Connect le pedirá que cree los registros necesarios en donde esté hospedado el DNS para el dominio. Para obtener más información, consulte Comprobación del dominio de Microsoft Entra seleccionado para la federación.

Si seleccionó la opción de inicio de sesión de usuario como Federación con AD FS, tiene que tener un dominio personalizado para continuar con la creación de una federación en Microsoft Entra ID. Para el caso que estamos tratando, esto significa que deberíamos tener un dominio personalizado "contoso.com" agregado en el directorio de Microsoft Entra.

| State | Efecto en la experiencia de usuario sobre el inicio de sesión de Azure |

|---|---|

| Not added (Sin agregar) | En este caso Microsoft Entra Connect no pudo encontrar un dominio personalizado coincidente para el sufijo UPN "contoso.com" en el directorio de Microsoft Entra. Tiene que agregar un dominio personalizado "contoso.com" si los usuarios necesitan iniciar sesión usando AD FS con su UPN local como user@contoso.com. |

| Not verified (Sin comprobar) | En este caso, Microsoft Entra Connect le indicará los detalles sobre cómo puede comprobar el dominio en una etapa posterior. |

| Verified | En este caso, puede proseguir con la configuración sin realizar ninguna acción. |

Cambio del método de inicio de sesión de usuario

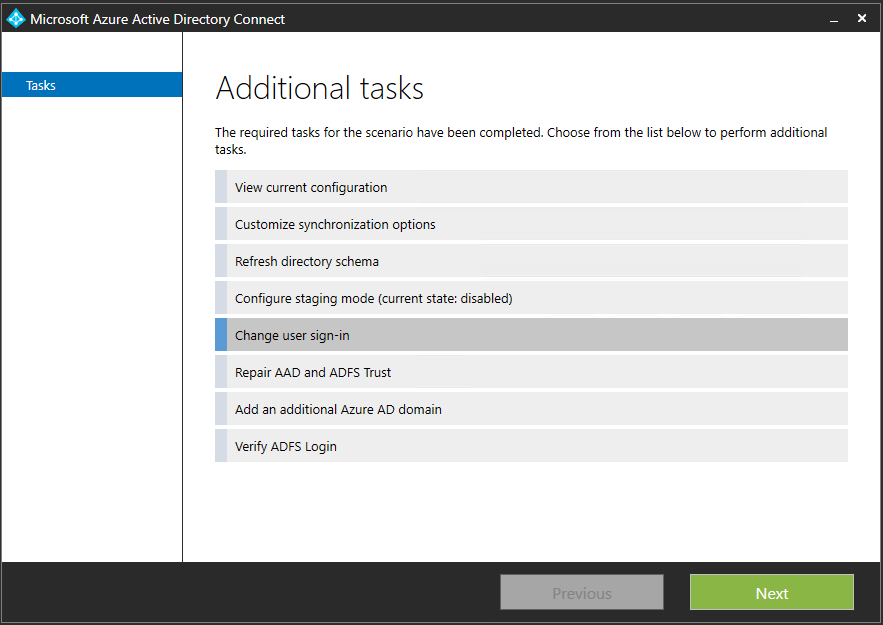

Puede cambiar el método de inicio de sesión de federación a sincronización de hash de contraseña o a autenticación de paso a través usando las tareas que estarán disponibles en Microsoft Entra Connect después de la configuración inicial de Microsoft Entra Connect realizada con el asistente. Vuelva a ejecutar al Asistente para Microsoft Entra Connect y verá una lista de tareas que puede realizar. Seleccione Cambiar inicio de sesión de usuario de la lista de tareas.

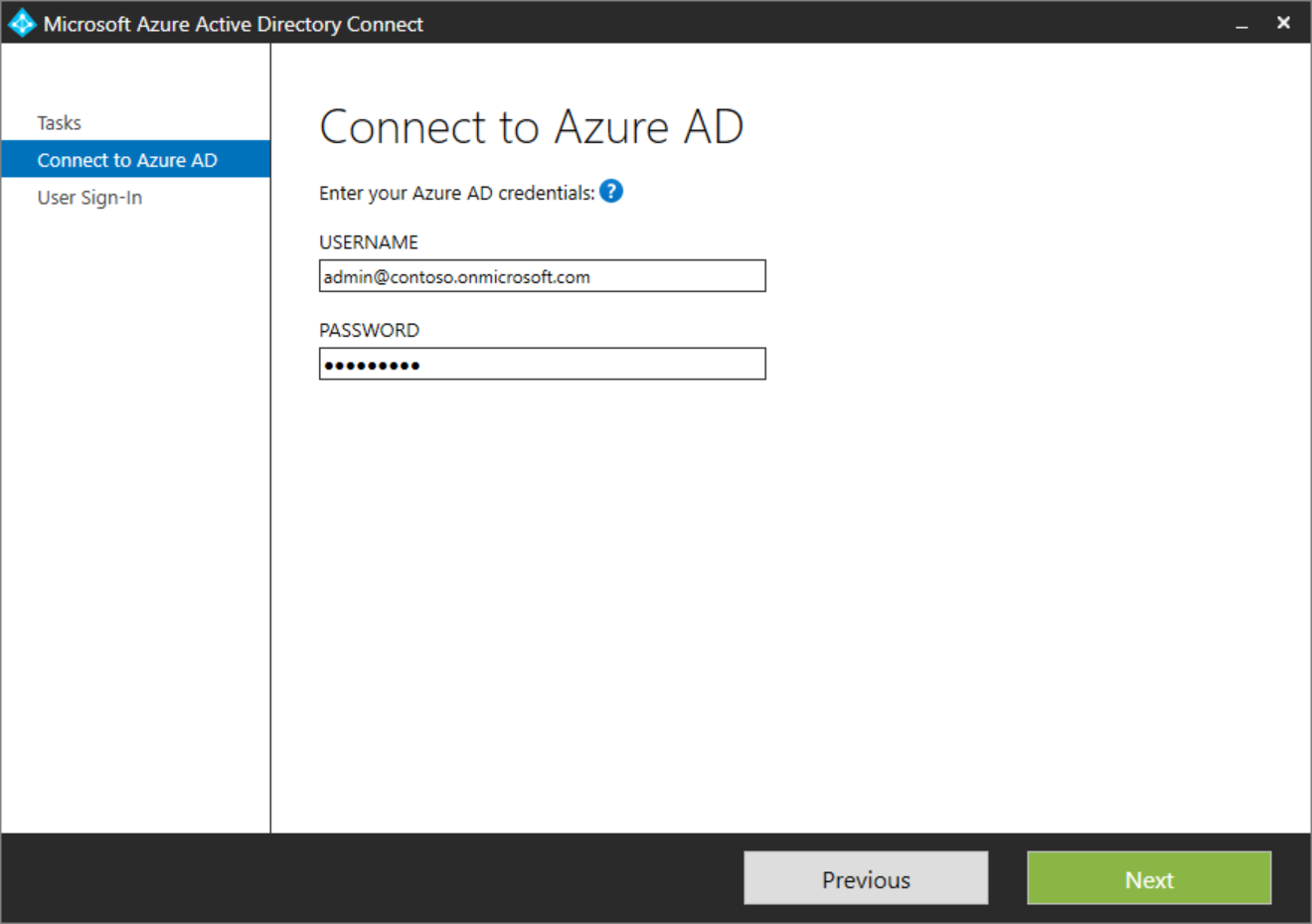

En la página siguiente, deberá proporcionar las credenciales de Microsoft Entra ID.

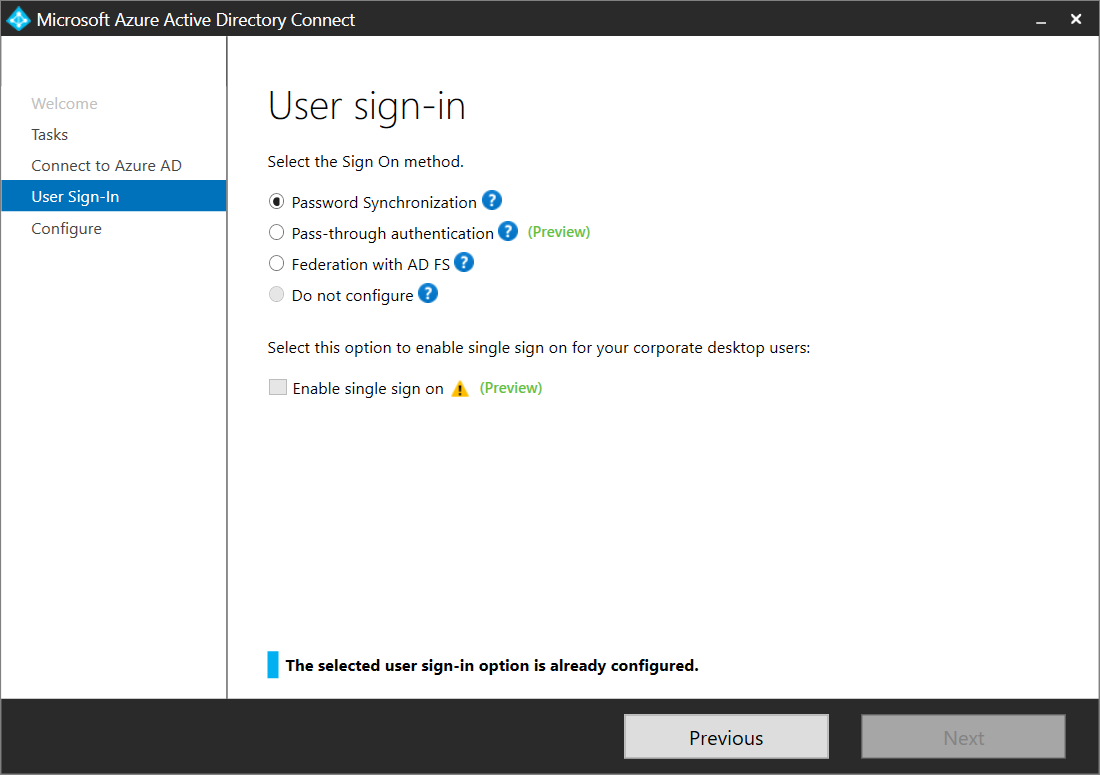

En la página Inicio de sesión de usuario, seleccione el inicio de sesión de usuario deseado.

Nota:

Si el cambio a sincronización de hash de contraseña es solo temporal, active la casilla No convertir las cuentas de usuario. Si no lo hace, se realizará la conversión de cada usuario a federado lo que puede llevar varias horas.

Pasos siguientes

- Más información sobre la integración de las identidades locales con Id. de Microsoft Entra.

- Más información sobre los Conceptos de diseño de Microsoft Entra Connect.