Solucionar problemas de inicio de sesión único de conexión directa de Microsoft Entra

Este artículo sirve de ayuda para encontrar información sobre cómo solucionar los problemas comunes relativos al inicio de sesión único de conexión directa (SSO de conexión directa) de Microsoft Entra.

Problemas conocidos

- En algunos casos, el proceso para habilitar el inicio de sesión único de conexión directa puede tardar hasta 30 minutos.

- Si deshabilita y vuelve a habilitar Inicio de sesión único de conexión directa en el inquilino, los usuarios no podrán tener la experiencia de inicio de sesión único hasta que sus vales de Kerberos en caché, que normalmente son válidos durante diez horas, hayan expirado.

- Si el inicio de sesión único de conexión directa se realiza correctamente, el usuario no tiene la oportunidad de seleccionar Mantener la sesión iniciada. Debido a este comportamiento, los escenarios de asignación de SharePoint y OneDrive no funcionan.

- Se admiten los clientes Win32 de Microsoft 365 (Outlook, Word, Excel, etc.) con las versiones 16.0.8730 y posteriores mediante un flujo no interactivo. No se admiten otras versiones; en estas, para iniciar sesión, los usuarios escribirán sus nombres de usuario, pero no las contraseñas. En OneDrive, tendrá que activar la función de configuración silenciosa de OneDrive para disfrutar de una experiencia de inicio de sesión silenciosa.

- SSO de conexión directa no funciona en modo de exploración privada en Firefox.

- El inicio de sesión único de conexión directa no funciona en Internet Explorer cuando está activado el modo de protección mejorada.

- Microsoft Edge (heredado) ya no se admite.

- El inicio de sesión único de conexión directa no funciona en exploradores móviles en iOS y Android.

- Si un usuario forma parte de demasiados grupos de Active Directory, es probable que el valor de Kerberos del usuario sea demasiado largo para procesarse, lo que hará que se produzca un error en el inicio de sesión único de conexión directa. Las solicitudes HTTPS de Microsoft Entra pueden tener encabezados con un tamaño máximo de 50 KB; los vales de Kerberos deben ser menores que ese número para albergar otros artefactos de Microsoft Entra (generalmente, de 2 a 5 KB) como, por ejemplo, las cookies. Nuestra recomendación es reducir la pertenencia a grupos del usuario y volver a intentarlo.

- Si va a sincronizar treinta bosques de Active Directory o más, no se puede habilitar SSO de conexión directa mediante Microsoft Entra Connect. Como alternativa, también puede habilitar manualmente la característica en su inquilino.

- Agregar la dirección URL del servicio de Microsoft Entra (

https://autologon.microsoftazuread-sso.com) a la zona de sitios de confianza en lugar de a la zona de intranet local impide que los usuarios inicien sesión. - El inicio de sesión único de conexión directa admite los tipos de cifrado AES256_HMAC_SHA1, AES128_HMAC_SHA1 y RC4_HMAC_MD5 para Kerberos. Se recomienda que el tipo de cifrado de la cuenta AzureADSSOAcc$ se establezca en AES256_HMAC_SHA1 o uno de los tipos AES en lugar de RC4, para mayor seguridad. El tipo de cifrado se almacena en el atributo msDS-SupportedEncryptionTypes de la cuenta en Active Directory. Si el tipo de cifrado de la cuenta AzureADSSOAcc$ está establecido en RC4_HMAC_MD5 y desea cambiarlo a uno de los tipos de cifrado AES, asegúrese de revertir primero la clave de descifrado de Kerberos de dicha cuenta, tal como se explica en la pregunta correspondiente del documento de preguntas más frecuentes; de lo contrario, no se producirá el inicio de sesión único de conexión directa.

- Si tiene más de un bosque con confianza de bosque, la habilitación del inicio de sesión único en uno de los bosques habilitará el inicio de sesión único en todos los bosques de confianza. Si habilita SSO en un bosque en el que el SSO ya está habilitado, recibirá un error que indica que SSO ya está habilitado en el bosque.

- La directiva que habilita SSO de conexión directa tiene un límite de 25 600 de caracteres. Este límite es para todo lo que se incluye en la directiva, incluidos los nombres de bosque en los que desea habilitar SSO de conexión directa. Puede alcanzar el límite de caracteres si tiene un gran número de bosques en su entorno. Si los bosques tienen confianza entre ellos, basta con habilitar SSO de conexión directa solo en un bosque. Por ejemplo, si tiene contoso.com y fabrikam.com y hay confianza entre ambos, puede habilitar SSO de conexión directa solo en contoso.com y también se aplicará en fabrikam.com. De este modo, puede reducir el número de bosques habilitados en la directiva y evitar alcanzar el límite de caracteres de directiva.

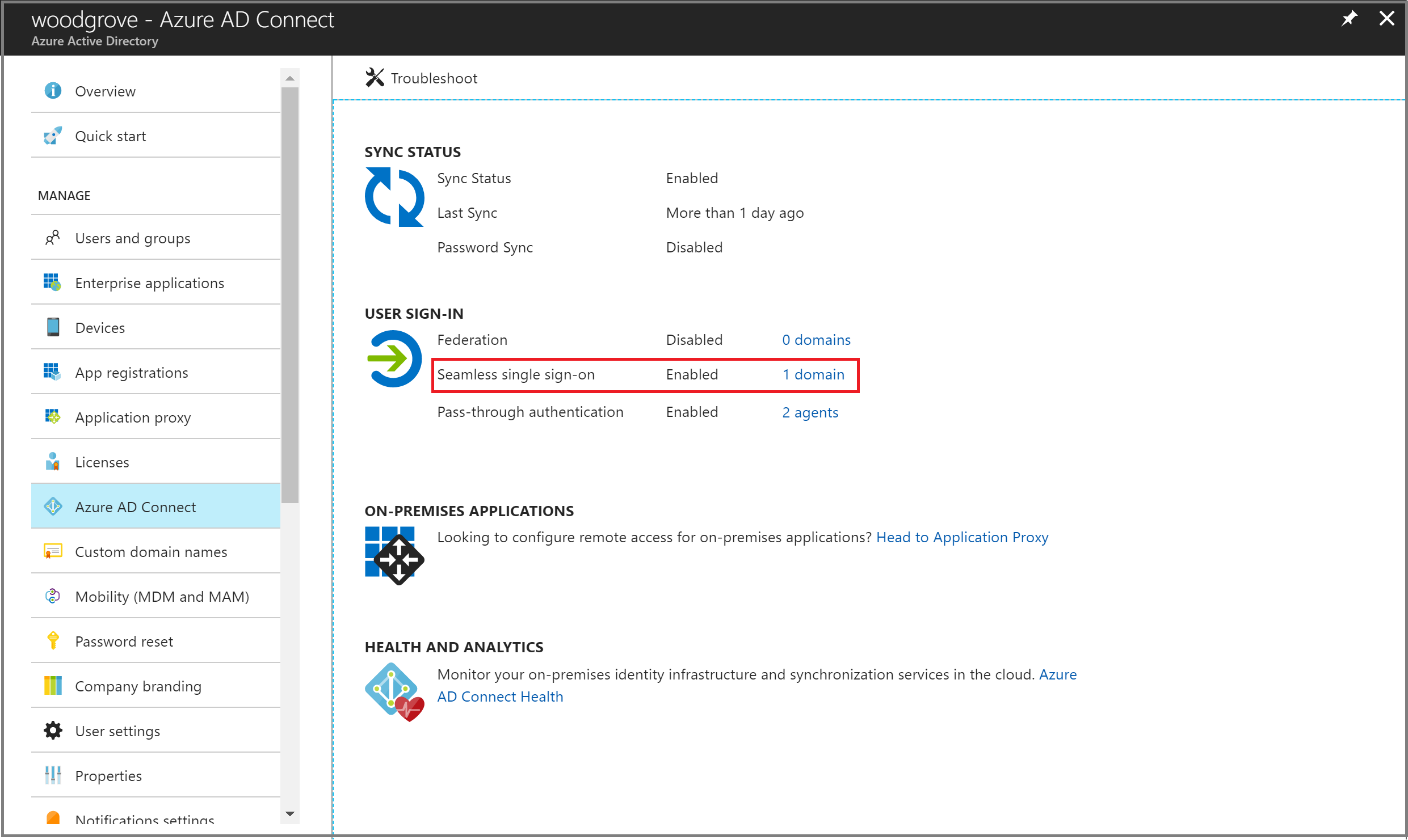

Comprobación del estado de la característica

Asegúrese de que la característica de SSO de conexión directa esté aún habilitada en el inquilino. Puede comprobar el estado accediendo al panel Identidad> Administración híbrida>Microsoft Entra Connect>Programador de sincronización en el [Centro de administración de Microsoft Entra](https://portal.azure.com/).

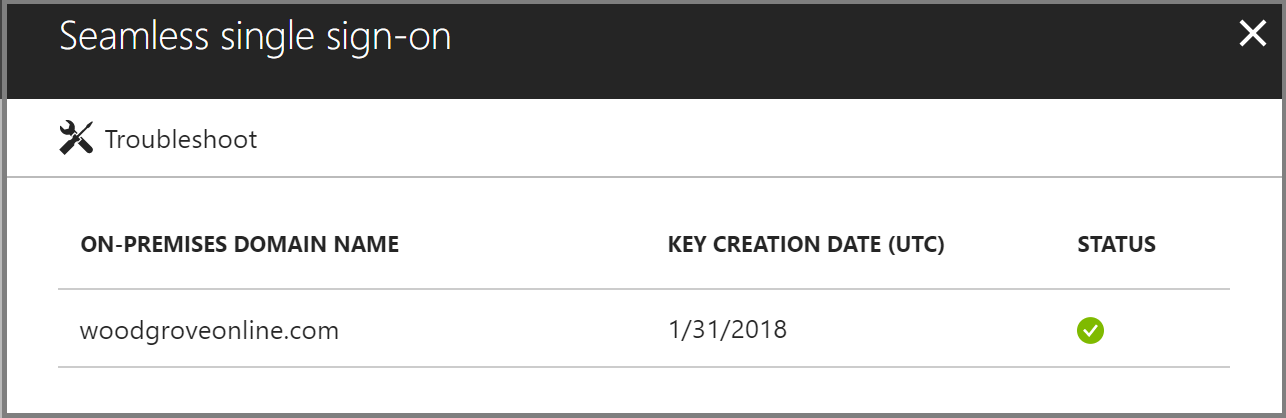

Haga clic para ver todos los bosques de AD que están habilitados para SSO de conexión directa.

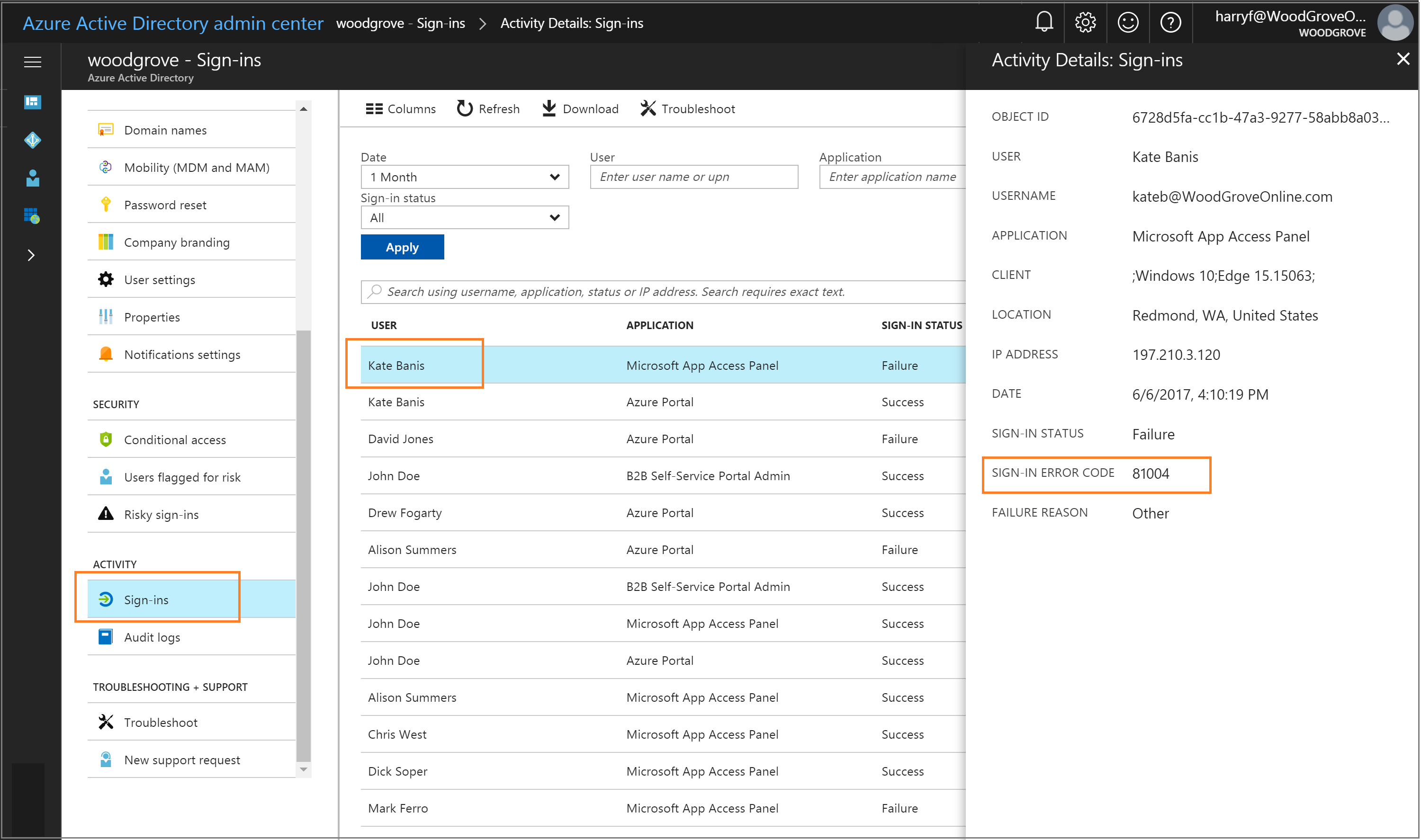

Motivos del error de inicio de sesión en el Centro de administración de Microsoft Entra (se necesita una licencia Premium)

Si el inquilino tiene una licencia de Microsoft Entra ID P1 o P2 asociada, también puede buscar el informe actividad de inicio de sesión dentro de Microsoft Entra ID en el Centro de administración de Microsoft Entra.

Vaya a Identidad>Supervisión y estado>Inicios de sesión en el [Centro de administración de Microsoft Entra](https://portal.azure.com/), y luego seleccione la actividad de inicio de sesión de un usuario específico. Busque el campo CÓDIGO DE ERROR DE INICIO DE SESIÓN. Busque la correspondencia entre el valor de ese campo y un motivo de error y la resolución en la siguiente tabla:

| Código de error de inicio de sesión | Motivo del error de inicio de sesión | Solución |

|---|---|---|

| 81001 | El vale de Kerberos del usuario es demasiado grande. | Reduzca la pertenencia a grupos del usuario e inténtelo de nuevo. |

| 81002 | No se puede validar el vale Kerberos del usuario. | Vea la Lista de comprobación de solución de problemas. |

| 81003 | No se puede validar el vale Kerberos del usuario. | Vea la Lista de comprobación de solución de problemas. |

| 81004 | Error al intentar la autenticación Kerberos. | Vea la Lista de comprobación de solución de problemas. |

| 81008 | No se puede validar el vale Kerberos del usuario. | Vea la Lista de comprobación de solución de problemas. |

| 81009 | No se puede validar el vale Kerberos del usuario. | Vea la Lista de comprobación de solución de problemas. |

| 81010 | Error de SSO de conexión directa porque el vale de Kerberos del usuario ha expirado o no es válido. | El usuario debe iniciar sesión desde un dispositivo unido al dominio dentro de la red corporativa. |

| 81011 | No se puede encontrar el objeto de usuario con la información del vale de Kerberos del usuario. | Use Microsoft Entra Connect para sincronizar la información del usuario con Microsoft Entra ID. |

| 81012 | El usuario que intenta iniciar sesión en Microsoft Entra ID es distinto del que ha iniciado sesión en el dispositivo. | El usuario debe iniciar sesión desde un dispositivo diferente. |

| 81013 | No se puede encontrar el objeto de usuario con la información del vale de Kerberos del usuario. | Use Microsoft Entra Connect para sincronizar la información del usuario con Microsoft Entra ID. |

Lista de comprobación de solución de problemas

Use la siguiente lista de comprobación para solucionar problemas de SSO de conexión directa:

- Asegúrese de que la característica SSO de conexión directa está habilitada en Microsoft Entra Connect. Si no puede habilitarla (por ejemplo, debido a que hay un puerto bloqueado), asegúrese de que cumple todos los requisitos previos.

- Si ha habilitado tanto Microsoft Entra Join como SSO de conexión directa en el inquilino, asegúrese de que el problema no esté relacionado con Microsoft Entra Join. El SSO de la unión a Microsoft Entra tiene prioridad sobre el SSO de conexión directa si el dispositivo está a la vez registrado con Microsoft Entra ID y unido a un dominio. Con SSO de Microsoft Entra Join, el usuario ve un mosaico de inicio de sesión que dice "Conectado a Windows".

- Asegúrese de que la dirección URL de Microsoft Entra (

https://autologon.microsoftazuread-sso.com) forme parte de la configuración de zonas de intranet del usuario. - Asegúrese de que el dispositivo corporativo se ha unido al dominio de Active Directory. El dispositivo no tiene que unirse a Microsoft Entra para que SSO de conexión directa funcione.

- Asegúrese de que el usuario ha iniciado sesión en el dispositivo a través de una cuenta de dominio de Active Directory.

- Asegúrese de que la cuenta del usuario provenga de un bosque de Active Directory donde esté configurado SSO de conexión directa.

- Asegúrese de que el dispositivo está conectado a la red corporativa.

- Asegúrese de que la hora del dispositivo esté sincronizada con la de Active Directory y la de los controladores de dominio, y de que difieren entre sí un máximo de cinco minutos.

- Asegúrese de que la cuenta de equipo

AZUREADSSOACCesté presente y habilitada en cada bosque de AD que desee habilitar SSO de conexión directa. Si la cuenta de equipo se ha eliminado o no está, puede usar cmdlets de PowerShell para volver a crearla. - Enumere los vales de Kerberos existentes en el dispositivo mediante el comando

klistdesde un símbolo del sistema. Asegúrese de que los vales emitidos para la cuenta de equipoAZUREADSSOACCestán presentes. Los vales de Kerberos de los usuarios suelen ser válidos durante diez horas. Puede que haya configuraciones distintas en Active Directory. - Si deshabilita y vuelve a habilitar Inicio de sesión único de conexión directa en el inquilino, los usuarios no podrán tener la experiencia de inicio de sesión único hasta que sus vales de Kerberos en caché hayan expirado.

- Purgue los vales de Kerberos existentes desde el dispositivo mediante el comando

klist purgee inténtelo de nuevo. - Para determinar si hay problemas relacionados con JavaScript, revise los registros de la consola del explorador (en Herramientas de desarrollo).

- Revise los registros de controlador de dominio.

Registros del controlador de dominio

Si habilita la auditoría de eventos correctos en el controlador de dominio, cada vez que un usuario inicie sesión mediante SSO de conexión directa, se graba una entrada de seguridad en el registro de eventos. Para encontrar estos eventos de seguridad, utilice la consulta siguiente. (Busque el evento 4769 asociado a la cuenta de equipo AzureADSSOAcc$ ).

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

Restablecimiento manual de la característica

Si el procedimiento de solución de problemas no sirve de ayuda, restablezca manualmente la característica en su inquilino. Siga estos pasos en el servidor local donde se ejecuta Microsoft Entra Connect.

Paso 1: Importación del módulo de PowerShell de SSO de conexión directa

- Primero, descargue e instale Azure AD PowerShell.

- Examine la carpeta

%programfiles%\Microsoft Azure Active Directory Connect. - Importe el módulo de PowerShell de SSO de conexión directa mediante este comando:

Import-Module .\AzureADSSO.psd1.

Paso 2: Obtención de la lista de bosques de Active Directory en la que se habilitó el SSO de conexión directa

- Ejecute PowerShell como administrador. En PowerShell, llame a

New-AzureADSSOAuthenticationContext. Cuando se le solicite, escriba las credenciales del administrador de identidad híbrida o del administrador de identidad híbrida del inquilino. - Llame a

Get-AzureADSSOStatus. Este comando proporciona la lista de bosques de Active Directory (examine la lista "Dominios") en la que se ha habilitado esta característica.

Paso 3: Deshabilitación de SSO de conexión directa para cada bosque de Active Directory en el que se configuró la característica

Llame a

$creds = Get-Credential. Cuando se le pida, escriba las credenciales del administrador de dominio para el bosque de Active Directory deseado.Nota:

El nombre de usuario de las credenciales de administrador de dominio debe especificarse con el formato de nombre de cuenta SAM (contoso\johndoe o contoso.com\johndoe). La parte de dominio del nombre de usuario se usa para localizar el controlador de dominio del administrador de dominio con DNS.

Nota:

La cuenta de administrador de dominio usada no puede ser miembro del grupo Usuarios protegidos. De lo contrario, la operación presentará un error.

Llame a

Disable-AzureADSSOForest -OnPremCredentials $creds. Este comando quita la cuenta de equipoAZUREADSSOACCdel controlador de dominio local para este bosque de Active Directory específico.Nota:

Si por algún motivo no puede acceder a AD local, puede omitir los pasos 3.1 y 3.2 y, en su lugar, llamar a

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>.Repita los pasos anteriores para cada bosque de Active Directory en el que se configuró la característica.

Paso 4: Habilitación de SSO de conexión directa para cada bosque de Active Directory

Llame a

Enable-AzureADSSOForest. Cuando se le pida, escriba las credenciales del administrador de dominio para el bosque de Active Directory deseado.Nota:

El nombre de usuario de las credenciales de administrador de dominio debe especificarse con el formato de nombre de cuenta SAM (contoso\johndoe o contoso.com\johndoe). La parte de dominio del nombre de usuario se usa para localizar el controlador de dominio del administrador de dominio con DNS.

Nota:

La cuenta de administrador de dominio usada no puede ser miembro del grupo Usuarios protegidos. De lo contrario, la operación presentará un error.

Repita los pasos anteriores para cada bosque de Active Directory en el que desea configurar la característica.

Paso 5: Habilite la característica en su inquilino

Para activar la característica en su inquilino, llame a Enable-AzureADSSO -Enable $true.