Tutorial: Pruebas de simulación de Azure DDoS Protection

Se recomienda probar las suposiciones sobre cómo los servicios responden a un ataque mediante la realización de simulaciones periódicas. Durante las pruebas, compruebe que los servicios y las aplicaciones continúan funcionando según lo previsto y que no hay ninguna interrupción en la experiencia del usuario. Identifique las carencias desde la perspectiva de la tecnología y de los procesos, e incorpórelas en la estrategia de respuesta a DDoS. Es recomendable realizar dichas pruebas en entornos de ensayo o durante las horas de poca actividad para reducir el impacto en el entorno de producción.

Las simulaciones le ayudan a:

- Comprobar en qué medida Azure DDoS Protection protege sus recursos de Azure frente a ataques de DDoS.

- Optimizar el proceso de respuesta a incidentes durante el ataque de DDoS.

- Documentar el cumplimiento normativo de DDoS.

- Enseñar a los equipos de seguridad de red.

Directiva de pruebas de simulación de Azure DDoS

Solo puede simular ataques mediante nuestros asociados de prueba aprobados:

- BreakingPoint Cloud: un generador de tráfico de autoservicio donde los clientes pueden generar tráfico destinado a los puntos de conexión públicos que tengan habilitado el servicio DDoS Protection con fines de simulación.

- Red Button: trabaje con un equipo dedicado de expertos para simular escenarios de ataque DDoS reales en un entorno controlado.

- RedWolf es un proveedor de pruebas de DDoS guiadas o de autoservicio con control en tiempo real.

Los entornos de simulación de nuestros partners de prueba se crean en Azure. Solo puede simular con direcciones IP públicas hospedadas en Azure que pertenezcan a una suscripción de Azure propia, que nuestros asociados validarán antes de realizar la prueba. Además, estas direcciones IP públicas de destino deben protegerse en Azure DDoS Protection. Las pruebas de simulación le permiten evaluar el estado actual de preparación, identificar brechas en los procedimientos de respuesta a incidentes y lo guían en el desarrollo de una estrategia de respuesta de DDoSadecuada.

Nota

BreakingPoint Cloud y Red Button solo están disponibles para la nube pública.

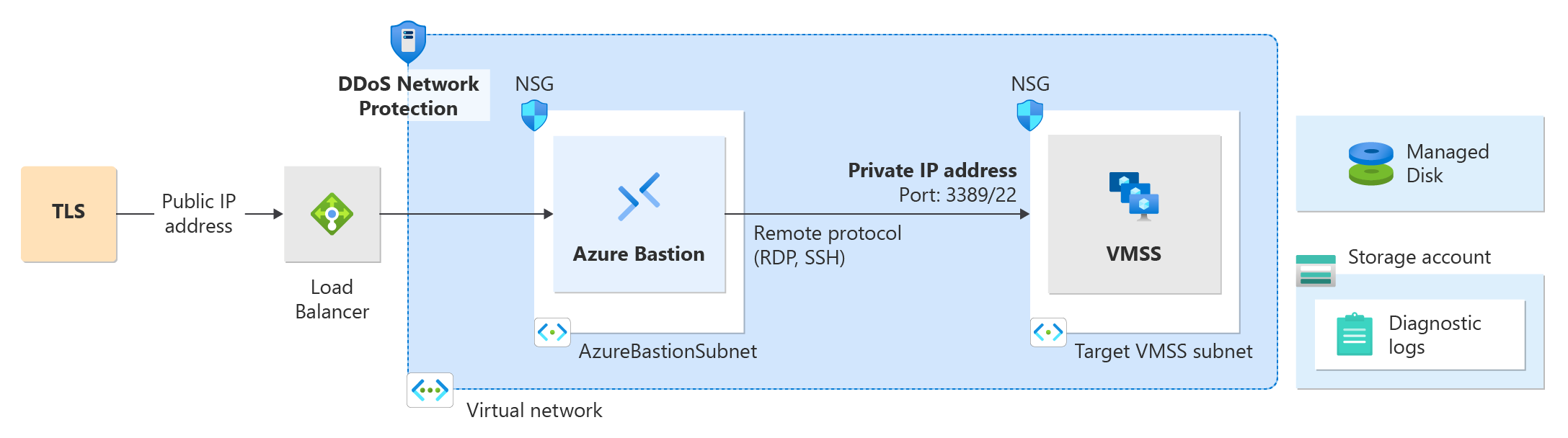

En este tutorial, creará un entorno de prueba que incluye:

- Un plan de protección contra DDoS

- Una red virtual

- Un host de Azure Bastion

- Un equilibrador de carga

- Dos máquinas virtuales

Después, configurará los registros de diagnóstico y las alertas para supervisar los ataques y los patrones de tráfico. Por último, configurará una simulación de ataque DDoS mediante uno de nuestros asociados de pruebas aprobados.

Requisitos previos

- Una cuenta de Azure con una suscripción activa.

- Para usar el registro de diagnóstico, primero debe crear un área de trabajo de Log Analytics con la configuración de diagnóstico habilitada.

- En este tutorial, deberá implementar una instancia de Load Balancer, una dirección IP pública, Bastion y dos máquinas virtuales. Para más información, consulte Implementación de Load Balancer con DDoS Protection. Puede omitir el paso NAT Gateway en el tutorial Implementación de Load Balancer con DDoS Protection.

Configuración de alertas y métricas de DDoS Protection

En este tutorial, configuraremos métricas y alertas de DDoS Protection para supervisar los ataques y los patrones de tráfico.

Configuración de registros de diagnóstico

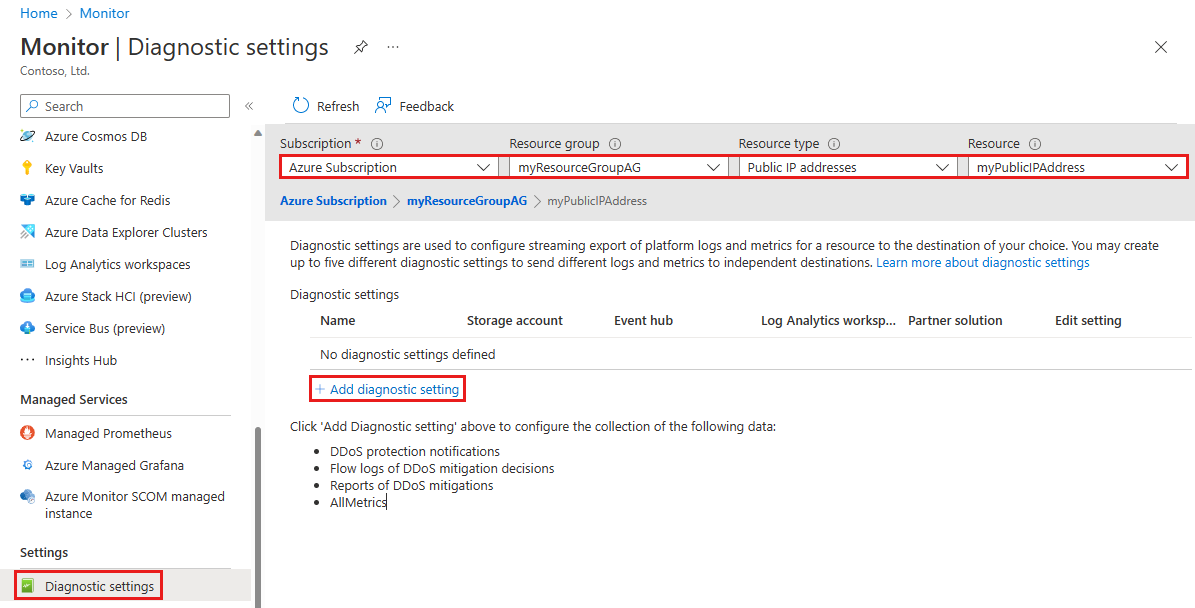

Inicie sesión en Azure Portal.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Monitor. Seleccione Monitor en los resultados de la búsqueda.

Seleccione Configuración de diagnóstico en Configuración en el panel izquierdo y, a continuación, seleccione la siguiente información en la página Configuración de diagnóstico. Después, seleccione Agregar configuración de diagnóstico.

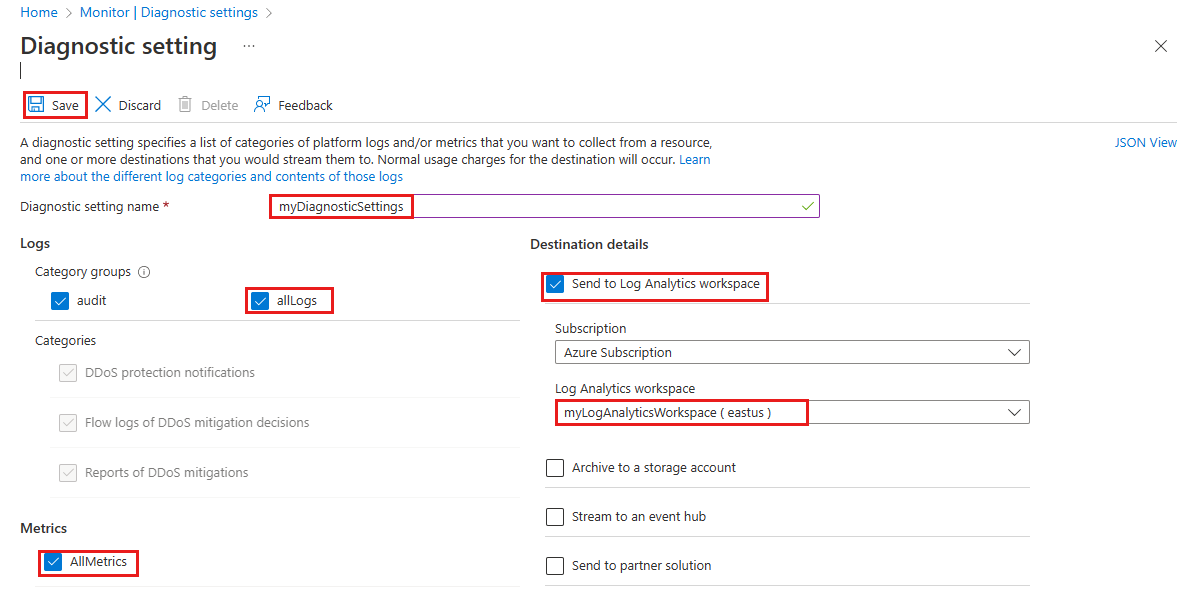

Configuración Value Subscription Seleccione la suscripción que contiene la dirección IP pública que desea registrar. Resource group Seleccione el grupo de recursos que contiene la dirección IP pública a la que quiere iniciar la sesión. Tipo de recurso Seleccione Direcciones IP públicas. Resource Seleccione la dirección IP pública para la que desea registrar las métricas. En la página Configuración de diagnóstico, en Detalles de destino, seleccione Enviar al área de trabajo de Log Analytics, después escriba la siguiente información y seleccione Guardar.

Configuración Value Nombre de la configuración de diagnóstico Escriba myDiagnosticSettings. Registros Seleccione allLogs. Métricas Seleccione AllMetrics. Detalles de destino Seleccione Enviar al área de trabajo de Log Analytics. Subscription Seleccione su suscripción a Azure. Área de trabajo de Log Analytics Seleccione myLogAnalyticsWorkspace.

Configuración de alertas de métricas

Inicie sesión en Azure Portal.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Alertas. Seleccione Alertas en los resultados de la búsqueda.

Seleccione el botón + Crear en la barra de navegación y, a continuación, seleccione Regla de alertas.

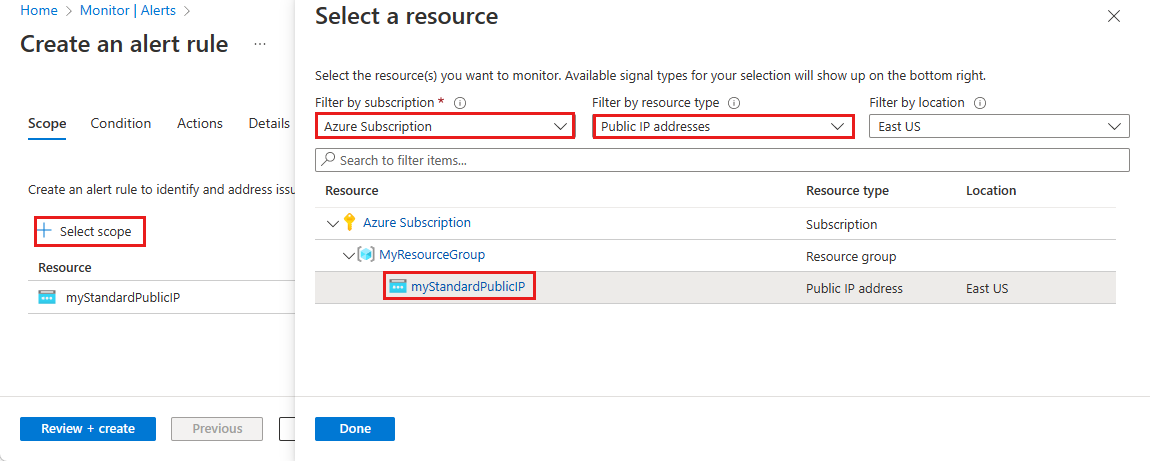

En la página Crear una regla de alertas, seleccione + Seleccionar ámbito y, a continuación, seleccione la siguiente información en la página Seleccionar un recurso.

Configuración Value Filtrar por suscripción Seleccione la suscripción que contiene la dirección IP pública que desea registrar. Filtrar por tipo de recurso Seleccione Direcciones IP públicas. Resource Seleccione la dirección IP pública para la que desea registrar las métricas. Seleccione Listo, después seleccione Siguiente: Condición.

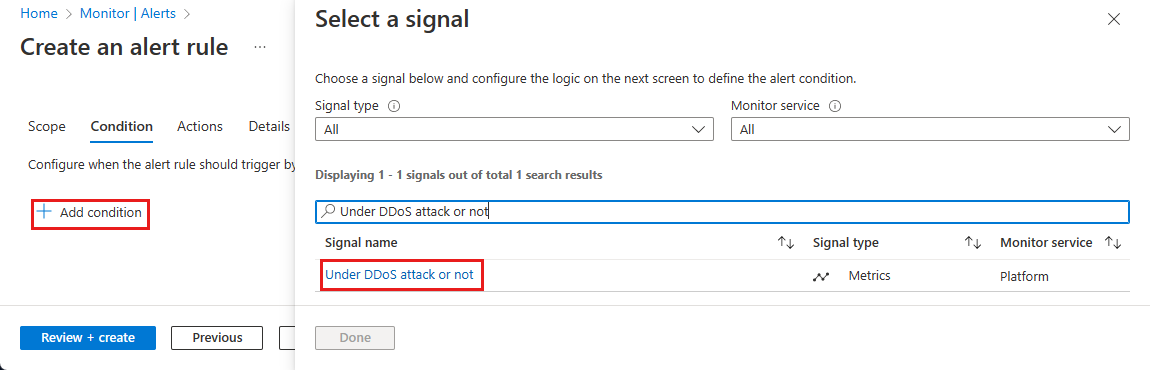

En la página Condición, seleccione + Agregar condición y, a continuación, en el cuadro de búsqueda Buscar por nombre de señal, busque y seleccione Bajo ataque DDoS o no.

En la página Crear una regla de alerta, escriba o seleccione la siguiente información.

Configuración Valor Umbral Deje el valor predeterminado. Tipo de agregación Deje el valor predeterminado. Operador Seleccione Mayor o igual a. Unidad Deje el valor predeterminado. Valor del umbral Especifique 1. En la métrica Bajo ataque DDoS o no, 0 significa que no se le está atacando, mientras que 1 significa que se le está atacando. Seleccione Siguiente: Acciones y después seleccione + Crear grupo de acciones.

Creación de un grupo de acciones

En la página Crear grupo de acciones, escriba la siguiente información y seleccione Siguiente: Notificaciones.

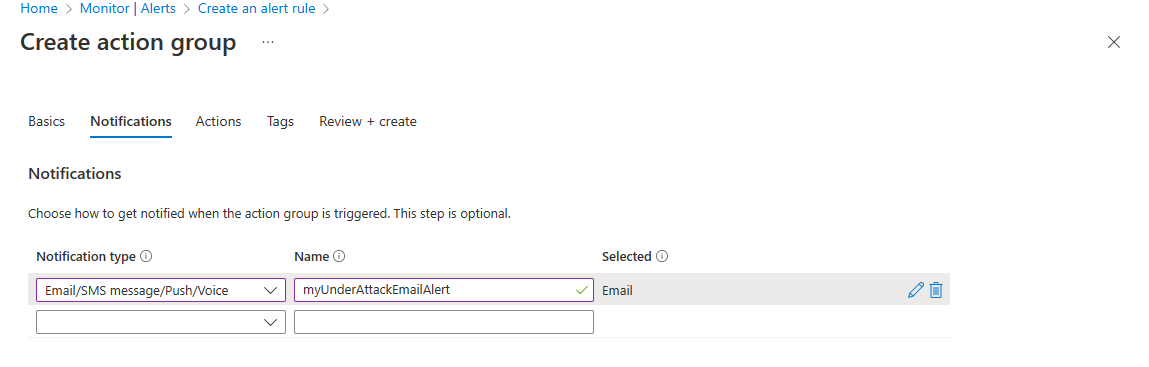

Configuración Value Subscription Seleccione la suscripción de Azure que contiene la dirección IP pública que desea registrar. Grupo de recursos Seleccione su grupo de recursos. Region (Región) Deje el valor predeterminado. Grupo de acciones Escriba myDDoSAlertsActionGroup. Nombre para mostrar Escriba myDDoSAlerts. En la pestaña Notificaciones, en Tipo de notificación, seleccione Correo electrónico/Mensaje SMS/Inserción/Voz. En Nombre, escribamyUnderAttackEmailAlert.

En la página Correo electrónico/Mensaje SMS/Inserción/Voz, seleccione la casilla Correo electrónico y después escriba el correo electrónico necesario. Seleccione Aceptar.

Seleccione Revisar y crear y, luego, Crear.

Continuar configurando alertas a través del portal

Seleccione Siguiente: Detalles.

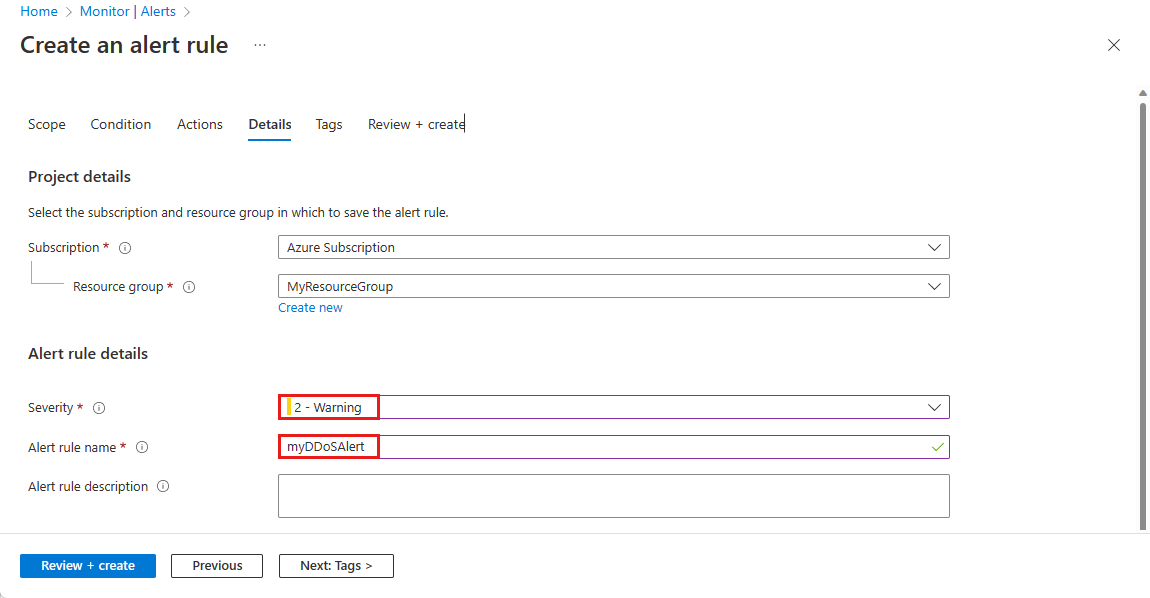

En la pestaña Detalles, en Detalles de la regla de alerta, escriba la siguiente información.

Configuración Value Gravedad Seleccione 2 - Advertencia. Nombre de la regla de alertas Escriba myDDoSAlert. Seleccione Revisar y crear y, a continuación, seleccione Crear una vez que se supere la validación.

Configuración de una simulación de ataque DDoS

BreakingPoint Cloud

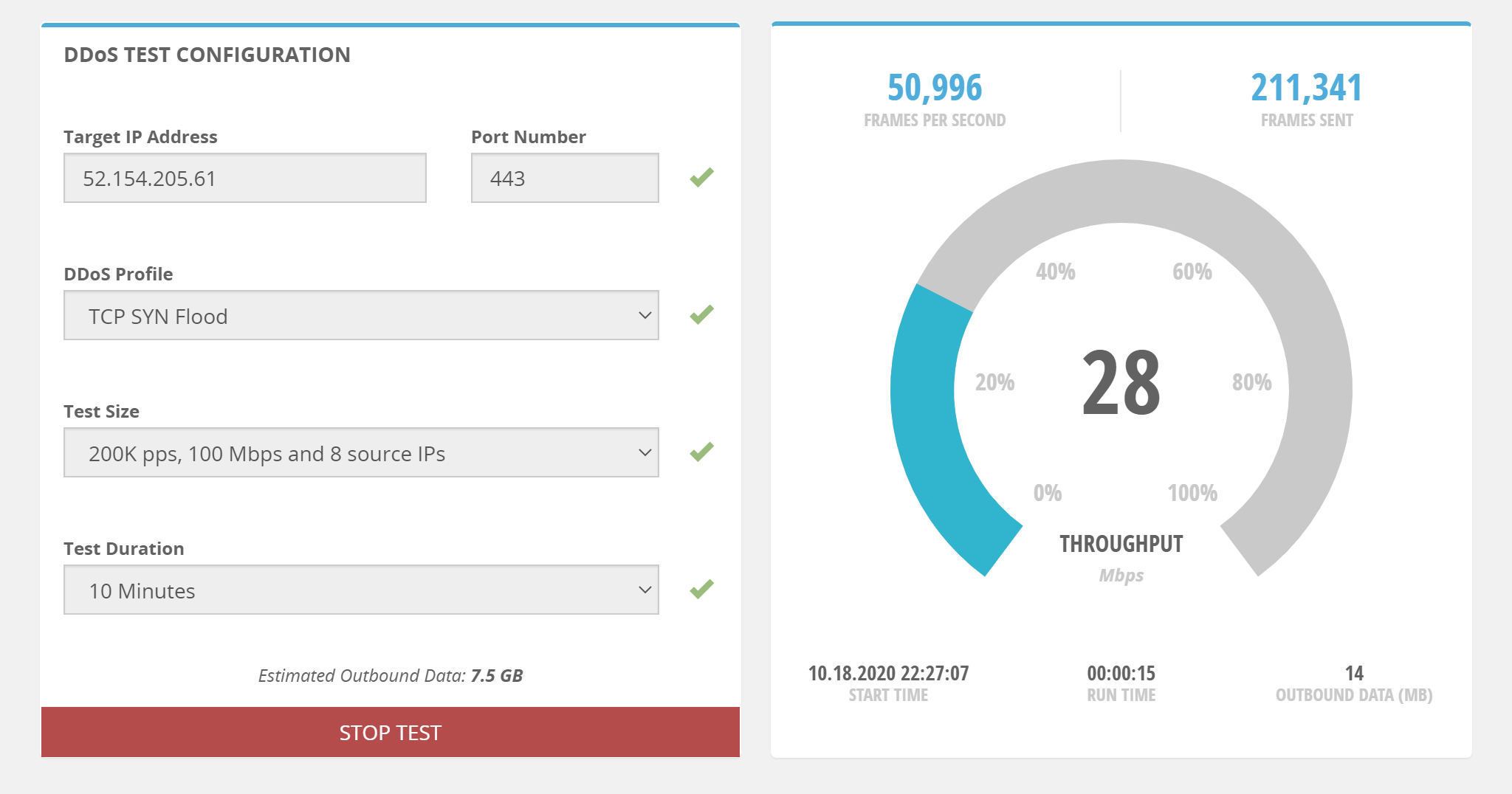

BreakingPoint Cloud es un generador de tráfico de autoservicio donde puede generar tráfico contra puntos de conexión públicos habilitados para DDoS Protection para simulaciones.

Ofertas de BreakingPoint Cloud:

- Una interfaz de usuario simplificada y una experiencia “lista para usar”.

- Modelo de pago por uso.

- Los perfiles predefinidos de tamaño y duración de pruebas de DDoS permiten validaciones más seguras al eliminar el potencial de errores de configuración.

- Una cuenta de evaluación gratuita

Nota:

Para BreakingPoint Cloud, primero debe crear una cuenta de BreakingPoint Cloud.

Valores de ataque de ejemplo:

| Configuración | Value |

|---|---|

| Dirección IP de destino | Escriba una de las direcciones IP públicas que desee probar. |

| Número de puerto | Escriba 443. |

| Perfil de DDoS | Los valores posibles son DNS Flood, NTPv2 Flood, SSDP Flood, TCP SYN Flood, UDP 64B Flood, UDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B Flood, UDP 1514B Flood, UDP Fragmentation y UDP Memcached. |

| Tamaño de prueba | Los valores posibles son 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs y 800K pps, 400 Mbps and 32 source IPs. |

| Duración de la prueba | Los valores posibles son 10 Minutes, 15 Minutes, 20 Minutes, 25 Minutes y 30 Minutes. |

Nota:

- Para más información sobre el uso de BreakingPoint Cloud con su entorno de Azure, consulte el blog de BreakingPoint Cloud.

- Para ver una demostración en vídeo sobre cómo usar BreakingPoint Cloud, consulte DDoS Attack Simulation (simulación de ataque DDoS).

Red Button

El conjunto de servicios de pruebas DDoS de Red Button dispone de tres fases:

- Sesión de planeación: los expertos de Red Button se reúnen con el equipo para conocer la arquitectura de red, ensamblar detalles técnicos y definir objetivos claros y programaciones de pruebas. En esta fase se planea el ámbito y los objetivos de prueba de DDoS, los vectores de ataque y los rangos de ataque. El trabajo de planificación conjunto se detalla en un documento de plan de pruebas.

- Ataque DDoS controlado: en función de los objetivos definidos, el equipo de Red Button inicia una combinación de ataques DDoS de varios vectores. La prueba suele durar entre tres y seis horas. Los ataques se ejecutan de forma segura mediante servidores dedicados y se controlan y supervisan mediante la consola de administración de Red Button.

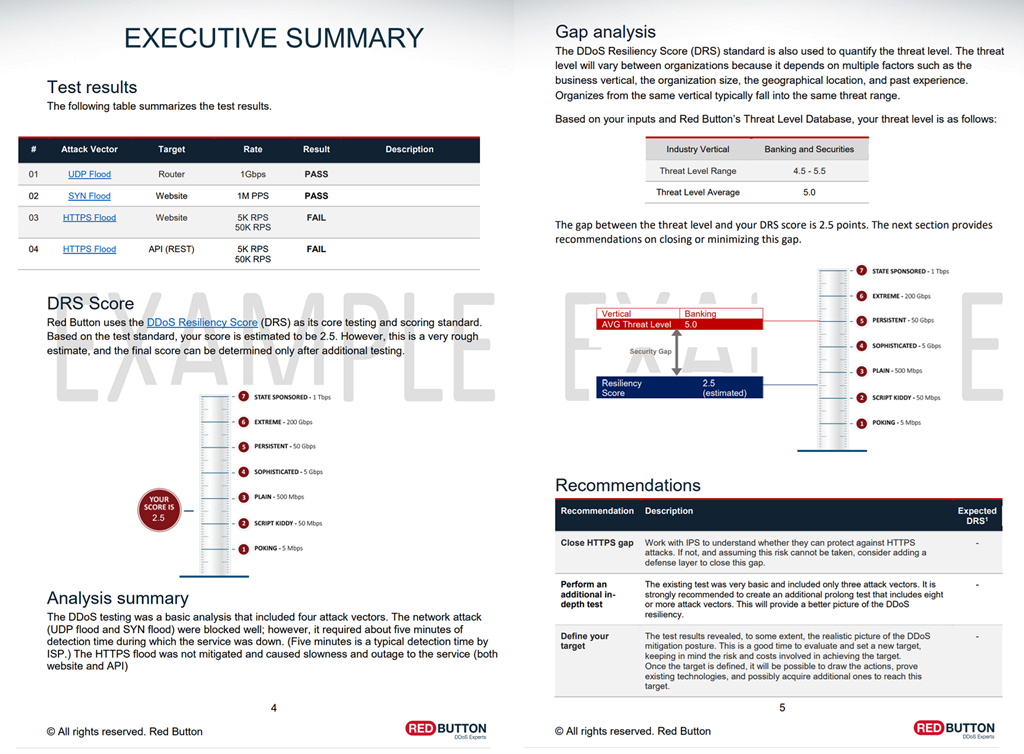

- Resumen y recomendaciones: el equipo de Red Button le proporciona un informe de prueba de DDoS escrito que describe la eficacia de la mitigación de DDoS. El informe contiene un resumen ejecutivo de los resultados de la prueba, un registro completo de la simulación, una lista de vulnerabilidades dentro de la infraestructura y recomendaciones sobre cómo corregirlas.

Este es el ejemplo de un informe de prueba de DDoS de Red Button:

Además, Red Button ofrece otros dos conjuntos de servicios, DDoS 360 y Respuesta a incidentes de DDoS, que pueden complementar el conjunto de servicios de pruebas de DDoS.

RedWolf

RedWolf ofrece un sistema de pruebas fácil de usar que es de autoservicio o guiado por expertos de RedWolf. El sistema de pruebas RedWolf permite a los clientes configurar vectores de ataque. Los clientes pueden especificar tamaños de ataque con control en tiempo real en la configuración para simular escenarios de ataque DDoS del mundo real en un entorno controlado.

El conjunto de servicio de Pruebas de DDoS de RedWolf incluye:

- Vectores de ataque: Ataques en la nube únicos diseñados por RedWolf. Para obtener más información sobre los vectores de ataque de RedWolf, consulte los detalles técnicos.

- Servicio guiado: Aproveche el equipo de RedWolf para ejecutar pruebas. Para obtener más información sobre el servicio guiado de RedWolf, consulte el servicio guiado.

- Autoservicio: Aproveche RedWolf para ejecutar pruebas usted mismo. Para obtener más información sobre el Autoservicio de RedWolf, consulte autoservicio.

Pasos siguientes

Para ver las métricas de ataque y las alertas después de un ataque, continúe con estos tutoriales siguientes.